Аналитики F6 и RuStore выявили и заблокировали 604 домена, которые входили в инфраструктуру злоумышленников, заражавших мобильные устройства пользователей вредоносным ПО для кражи денег и конфиденциальных данных. Напомним, что этот Android-троян специалисты F6 обнаружили еще летом 2024 года и дали ему имя DeliveryRAT.

DeliveryRAT — это Android-троян класса RAT (Remote Access Trojan), поддерживающий возможности сбора и эксфильтрации данных с устройства, а также исполнения команд от управляющего сервера. Его основной задачей является сбор конфиденциальных данных для оформления кредитов в микрофинансовых организациях или кража денег из онлайн-банкинга. Обнаруженные образцы DeliveryRAT распространяются под видом сервисов для доставки еды, маркетплейсов, банковских услуг, а также приложений для трекинга посылок.

Позднее эксперты выявили Телеграмм-бот «Bonvi Team», где данный троян был предоставляется как услуга (Malware-as—a—Service, MaaS). В этом боте злоумышленники бесплатно получают образец трояна, после чего они сами должны доставить его на устройство жертвы.

Владельцы бота предлагают две опции на выбор: скачать собранный APK или получить ссылку на поддельный сайт, которая, предположительно, генерируется под каждого воркера.

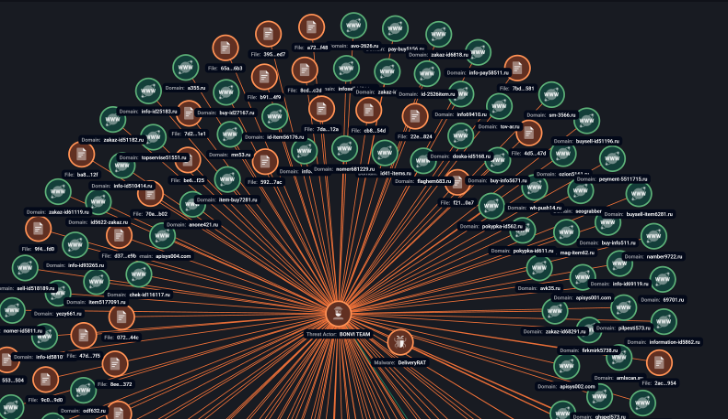

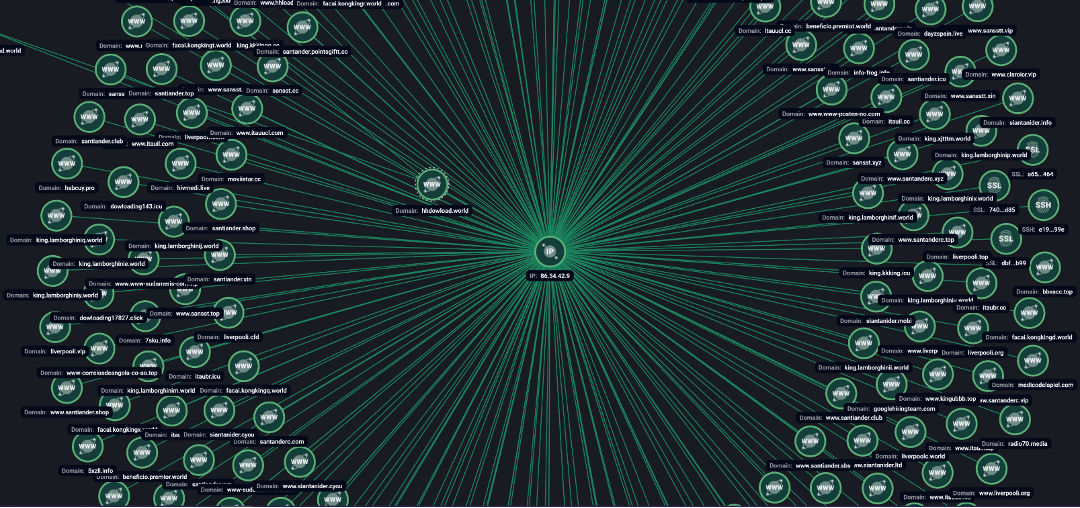

Рис. 1. Графовый анализ сетевой инфраструктуры BONVI TEAM

Используемые сценарии

Злоумышленники в специальных Telegram-ботах генерируют ссылки на фейковые сайты, с которых происходит скачивание вредоносных APK-файлов, предназначенных для мобильных Android-устройств.

Поиск жертв осуществляется разными способами, чаще всего — через чаты в Telegram или в других мессенджерах, где люди что-то продают/покупают или предлагают различные услуги. Злоумышленники выставляют в таких чатах своё объявление/предложение, а после обращения потенциальной жертвы вынуждают ее перейти по вредоносной ссылке под различными предлогами:

1) Для отслеживания заказа из фейкового маркетплейса

Злоумышленники создают объявления с товарами по заниженной цене на маркетплейсах, либо в фейковых магазинах. Злоумышленник под видом продавца/менеджера связывается с жертвой через Telegram или WhatsApp, где в процессе разговора жертва сообщает ему личные данные, такие как: ФИО получателя, адрес доставки заказа и номер телефона. Для отслеживания заказа менеджер просит скачать вредоносное приложение.

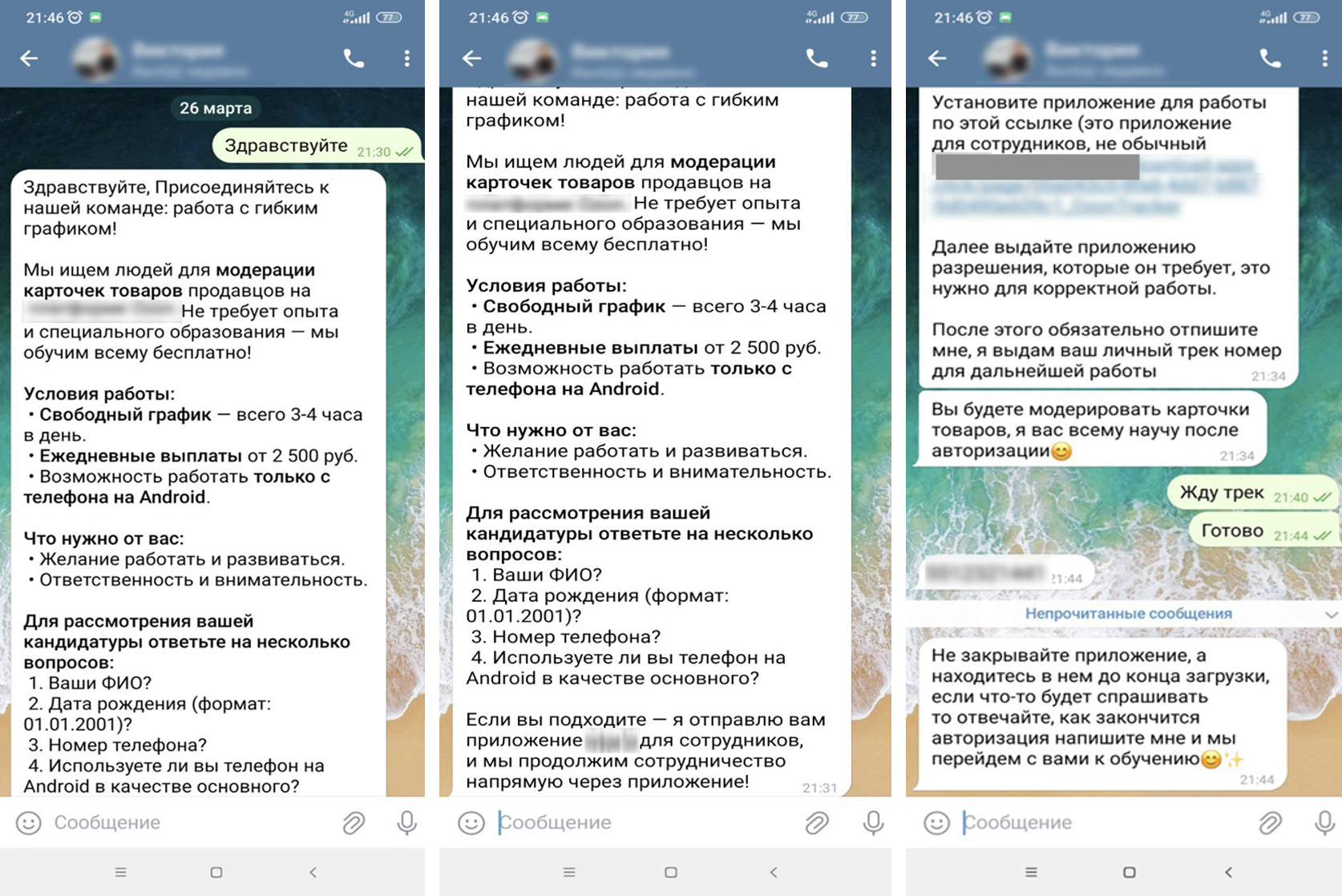

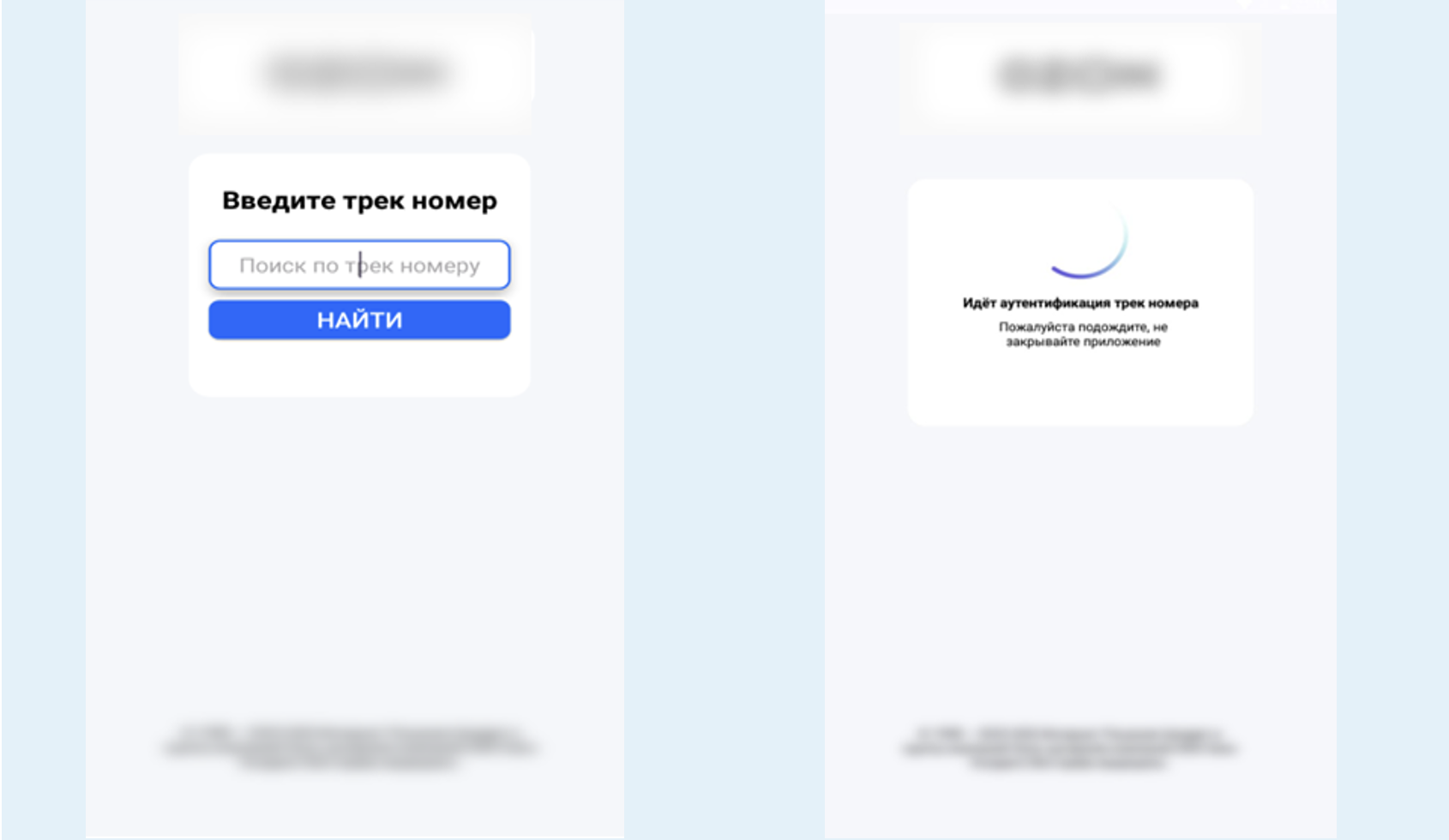

2) При трудоустройстве на работу

Злоумышленники создают поддельные объявления о найме на удаленную работу с хорошими условиями и зарплатой. Жертву также переводят в мессенджеры, где предварительно собирают с нее данные: СНИЛС, номер карты, телефона и дату рождения. Далее мошенники просят установить приложение для работы, которое также является вредоносным. Помимо ссылки скидывают трек номер (рис. 2, 3, 4).

Рис. 2, 3, 4. Примеры «собеседования»

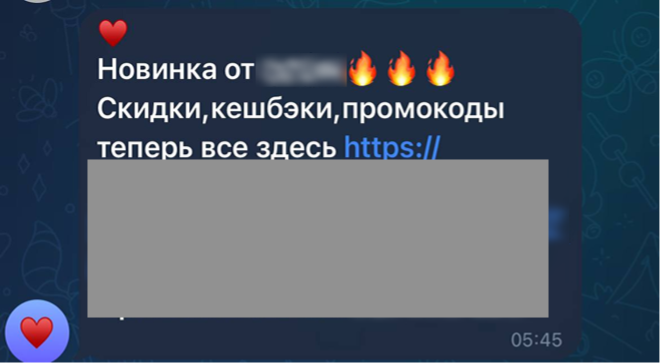

3)Распространение рекламных постов в социальных сетях, мессенджерах

Специалисты F6 также выявили распространение рекламных телеграмм постов с предложением скачать приложение (рис. 5, 6):

Рис 5, 6. Распространение постов с ВПО

Описание работы DeliveryRAT

Жертва, кликнув на ссылку, скачивает вредоносное приложение с поддельной страницы.

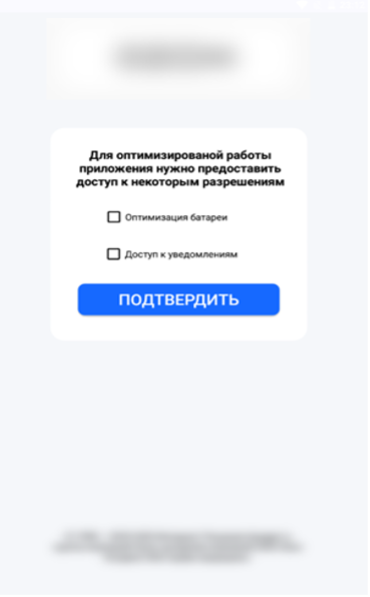

После установки иконка и имя приложения мимикрируют под легитимные, а в результате запуска отображается поддельный интерфейс. При взаимодействии с приложением запрашивается доступ к двум разрешениям: оптимизация батареи (для возможности работы ВПО в фоновом режиме) и доступ к уведомлениям (рис. 7).

Рис. 7. Запрос разрешений

После предоставления этих разрешений и нажатия на кнопку будет выполнен переход к запуску основной активности. Затем будут выполнены запросы для проверки наличия и получения необходимых прав:

- чтение SMS-сообщений;

- чтение информации о состоянии устройства;

- выполнение вызовов.

Если данные права были выданы, также выполнит запрос для получения прав на отправку SMS-сообщений.

После получения всех необходимых прав отобразится активность, содержащая поле для ввода с подписью «Введите номер карты», а также кнопка для подтверждения. После того, как пользователь введет номер карты и нажмет на кнопку подтверждения, данные карты будут отправлены в POST-запросе на управляющий сервер.

В случае успешного выполнения запроса вредоносное приложение запустит следующую активность, которая отображает процесс «аутентификации трек номера». Однако никакой аутентификации не выполняется, данная активность содержит лишь анимацию загрузки.

Рис. 8. Аутентификация

После этого вредоносное приложение скрывает свою иконку в панели запуска, что затрудняет его обнаружение.

В результате злоумышленники получают доступ к уведомлениям на устройстве. Эти уведомления могут содержать конфиденциальную информацию, такую как одноразовые коды для входа в аккаунты. Они могут изучить список установленных приложений на устройстве. Это помогает им понять, какие действия предпринять дальше, включая возможность полного заражения устройства. Злоумышленник может собирать данные через контроль SMS и звонков. Это включает в себя аудио-наблюдение, блокировку или переадресацию звонков, а также отправку информации на командный центр. Преступник устанавливает связь с зараженными устройствами через веб-протоколы, чтобы получить полный контроль над ними. Злоумышленники похищают данные, отправляя их через существующий канал управления. На этом этапе преступник может использовать контроль звонков и SMS для деструктивных действий, таких как блокировка связи или манипуляция данными жертвы.

Используя данные, ранее собранные с жертвы (данные паспорта и ИНН), а также коды, которые поступают на телефон жертвы, злоумышленники могут оформить микрозаймы/ кредиты.

Жертва, установившая RAT, может потерять деньги (в лучшем случае — в размере лимита, установленного банком) также минимизировать ущерб помогает установленный второй фактор, когда помимо SMS для входа требуется PIN-код или секретная фраза. Здесь тоже надо проявить бдительность, поскольку злоумышленники могут попытаться получить эту информацию от жертвы, используя социальную инженерию.

Мошеннические группировки в Telegram, инфраструктура злоумышленников

Мошенническая схема получила большое распространение, так как создание сгенерированных ссылок в телеграмм-ботах не требует специальных технических знаний. Ключевой особенностью схемы, является высокая степень автоматизации процессов.

Состав группы Telegram-бота:

- Лидер группы, или ТС (от англ. Topic Starter) – владелец скам-группы, занимающийся ее администрированием;

- воркер (с англ. «работник») — один из основных участников мошеннической схемы, задача которого — привлечь трафик на фишинговый ресурс. Это рядовые сотрудники, которые общаются с потенциальной жертвой и пытаются убедить ее перейти по нужной ссылке и оставить свои данные;

- ручка – вбивер, человек, который, владея реквизитами карты, использует ее в своих целях: похищает деньги, находящиеся на счете, либо приобретает за них товары, услуги и прочее;

- ТП – поддержка для воркеров.

В таких группах также может быть канал с общей информацией и канал для выплат:

Для того, чтобы приступить к генерации вредоносных ссылок с ВПО в Telegram-боте скам-группы сначала требуется пройти собеседование у администрации данного проекта. Для этого необходимо запустить бота. Потенциальному участнику нужно ответить на вопросы, которые помогут администраторам оценить его опыт работы по данной мошеннической схеме.

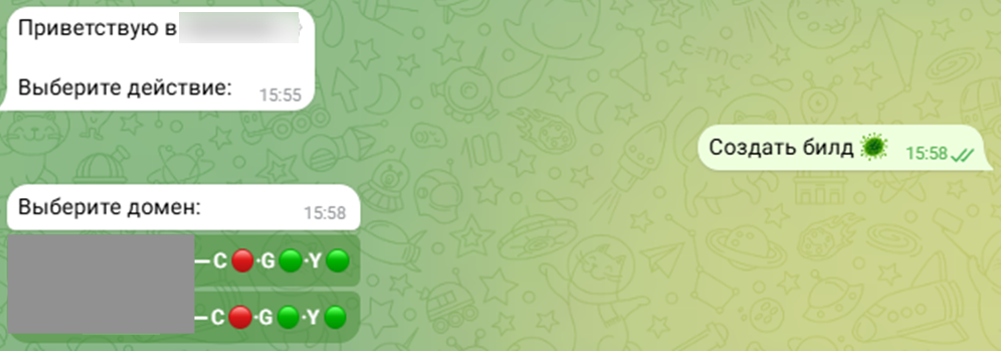

Создание ссылки на вредоносный сайт

После успешного прохождения собеседования участнику будет доступен функционал бота.

При выборе «создать билд» можно создать билд и модифицировать его.

1) Изменить тип — переключает с файла на ссылку.

2) Standart/Mini — переключает версию:

- Standart — стандартный билд;

- Mini — упрощенный с одним разрешением, проверяет только смс.

3) Базовое имя/ Свое имя — оставить стандартным/ поставить свое название.

4) Базовое иконка/ Своя иконка — оставить стандартным/ поставить свою иконку.

5) Инсталлер — вид сокрытия ПО, при котором пользователь устанавливает поверх пустой основную, если пустую удалят, основная дальше будет работать.

6) Скрытие — вид сокрытия ПО, при котором иконка вовсе не создаётся, открытие только при установке.

7) Crypt — версия шифрования.

Далее нужно выбрать домен (рис. 10):

Рис. 10. Выбор домена

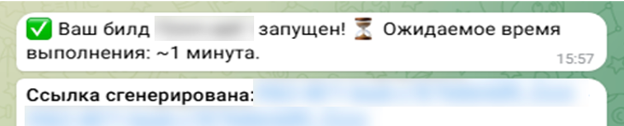

Далее генерируется вредоносная ссылка (рис. 11):

Рис. 11. Генерация ссылки с ВПО

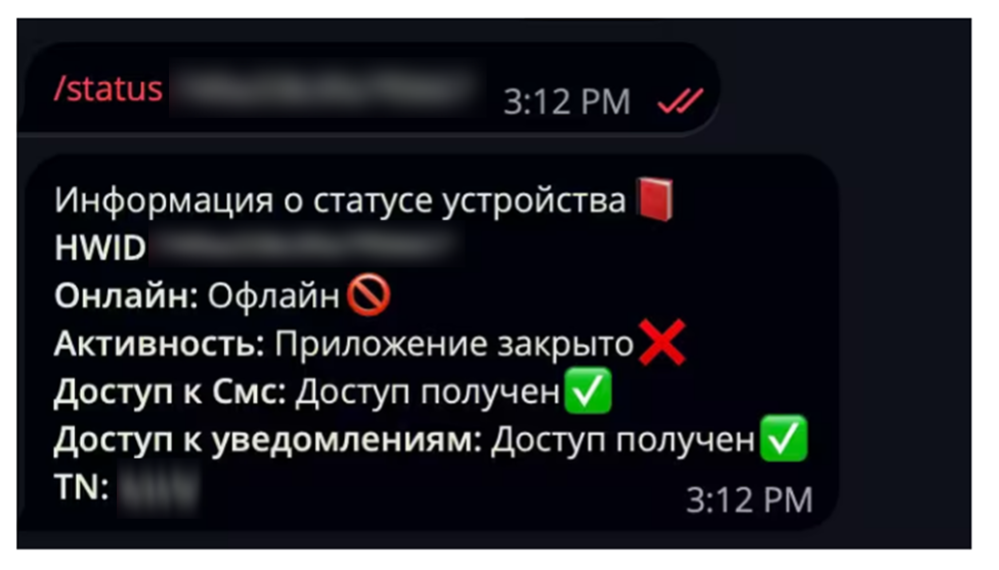

При переходе по вредоносной ссылке воркеру приходит вся информация об устройстве, на которое жертва скачала RAT (рис. 15).

Рис. 12. Информация о зараженном устройстве

С использованием системы графового анализа сетевой инфраструктуры F6 было проведено исследование сайтов, связанных с данной схемой распространения вредоносного ПО. На сегодняшний день нам известно минимум о 3 скам-группах, привлекающих жертв на вредоносные ресурсы для установки ВПО.

В результате совместной работы F6 и RuStore были оперативно выявлены и заблокированы 604 домена, которые были задействованы в инфраструктуре злоумышленников. Доменные имена часто формируются с использованием комбинаций схожих ключевых слов, таких как store, id, download, app и других.

Рис. 13. Графовый анализ сети доменов, через которые распространились вредоносные APK

Для борьбы с цифровыми угрозами RuStore использует решение Digital Risk Protection от F6 . Технология на базе ИИ позволяет в автоматическом режиме блокировать фишинговые ресурсы и поддельные приложения, которые маскируются под легальный софт, но могут содержать вредоносное ПО.

Специалисты F6 делятся базовыми советами, как не стать жертвой такого типа вредоносных программ, как DeliveryRAT:

1) не переходите по ссылкам , полученным от незнакомых контактов;

2) загружайте приложения исключительно c официальных сайтов, например, с сайта магазина приложений Rustore — rustore.ru;

3) тщательно проверяйте доменные имена ресурсов, на которые собираетесь перейти – например, с помощью VirusTotal. Если домен сайта отличается от оригинального или просто кажется вам подозрительным – не открывайте страницу;

3) следите за правами приложений, выдавайте их, используя парадигму «необходимо и достаточно»;

4) проверяйте доменное имя сайта, на котором находитесь, и используйте Whois-сервисы для определения даты создания домена. Если сайт выдает себя за известный бренд, но был создан недавно, это должно вызвать подозрения;

5) если вы понимаете, что ваша банковская карта скомпрометирована, сразу же заблокируйте её, позвонив на горячую линию банка, или с использованием банковского приложения.

Платформа «Антифишинг» от F6 позволяет каждому пользователю внести свой вклад в борьбу с киберпреступностью. Если вы обнаружили подозрительный сайт или получили фишинговое письмо, отправьте ссылку или сообщение на платформу. Специалисты F6 проверят информацию и быстро передадут её регуляторам для блокировки.