Спустя год после затишья зафиксированы новые кампании преступников, использующих Buhtrap

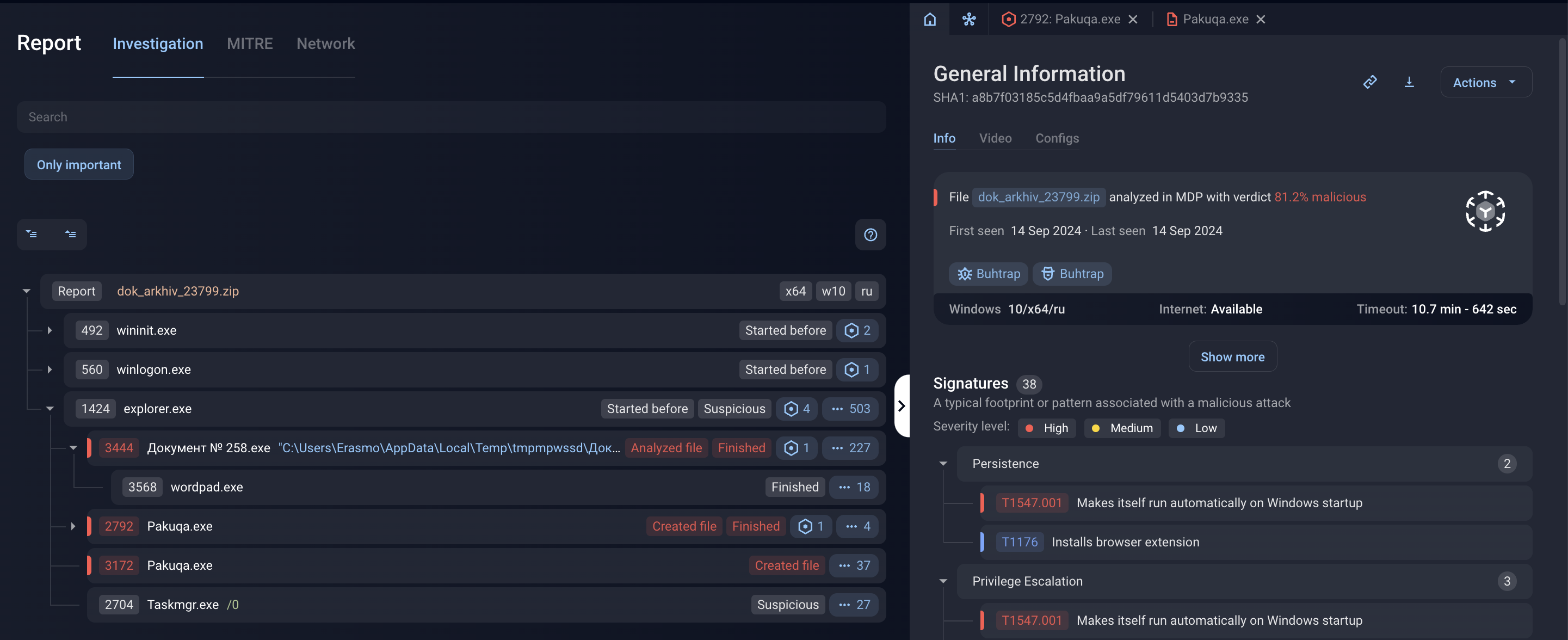

В ходе исследования инцидента, связанного с загрузкой вредоносного объекта на устройство одного из клиентов, экспертами Центра кибербезопаcности компании F6 были обнаружены детали его распространения: вредоносный экземпляр, находящийся в архиве, был атрибутирован в системе F6 Managed XDR как Buhtrap RAT.

Справка

Buhtrap — название ВПО и преступной группы, которая изначально его использовала в своих атаках. Первые атаки на финансовые учреждения были зафиксированы еще в августе 2015 года. Основным вектором проникновения в корпоративные сети на тот момент были фишинговые письма от имени Банка России или его представителей. Позже для заражения финансистов или юристов стали использоваться взломанные или фейковые профильные бухгалтерские веб-ресурсы, где под видом загрузки бланков или шаблонов различных документов происходила первая стадия заражения ВПО. Ущерб от атак группы Buhtrap, который фиксировали наши эксперты в 2020−2022 годах, оценивался как минимум в 2 млрд рублей, а глобальный ущерб от Buhtrap за все годы его активности достигал примерно 6−7 млрд рублей. Последняя активность Buhtrap была замечена в апреле 2023 года.

Рис. 1. Алерт с атрибуцией Buhtrap в системе F6 Managed XDR.

Этап анализа ВПО

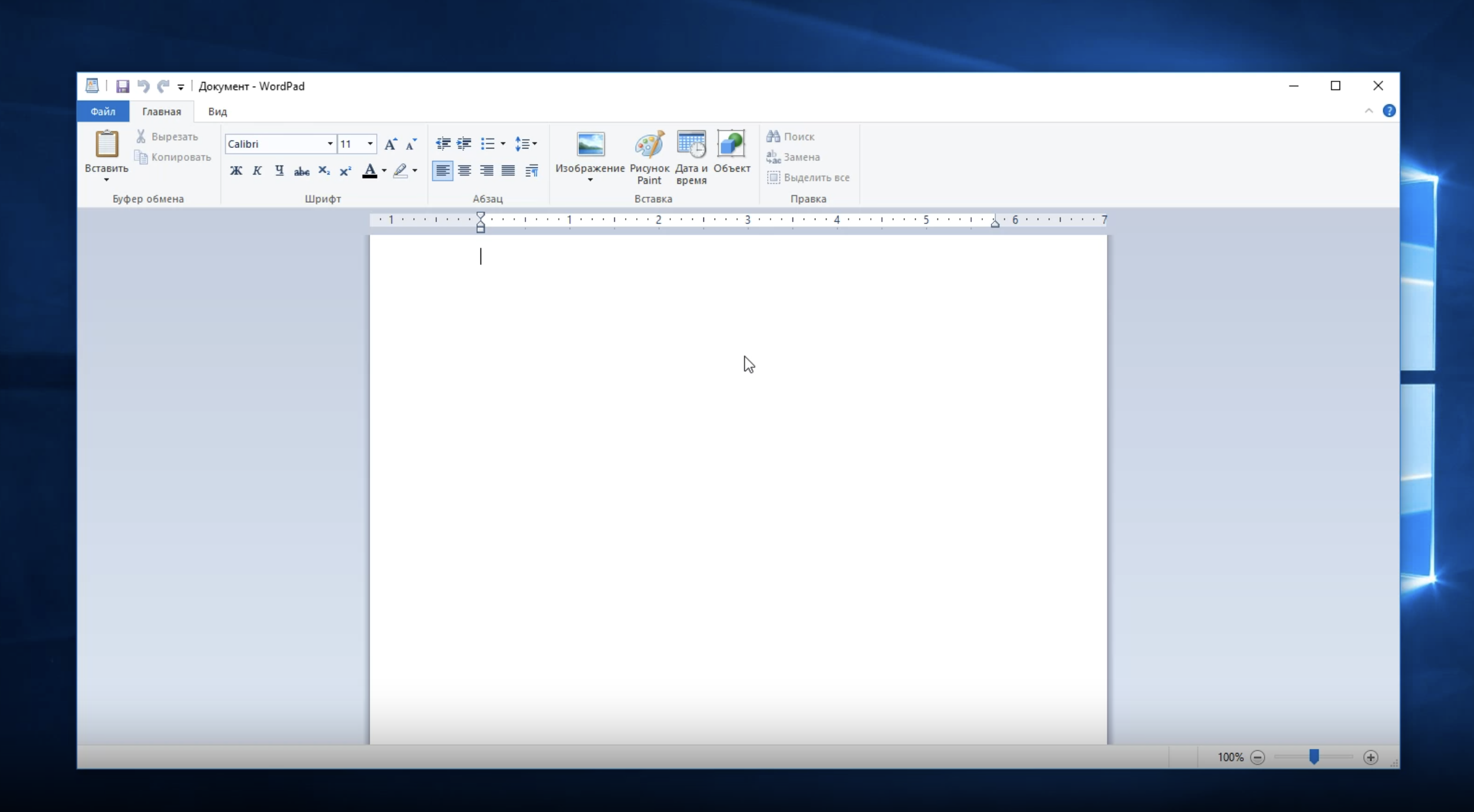

После обнаружения инцидента экспертами Центра кибербезопасности был инициирован дополнительный анализ исполняемого экземпляра, находящегося в архиве. Для этих целей использовалось решение MDP — платформа детонации вредоносных программ, входящей в комплекс системы F6 Managed XDR.

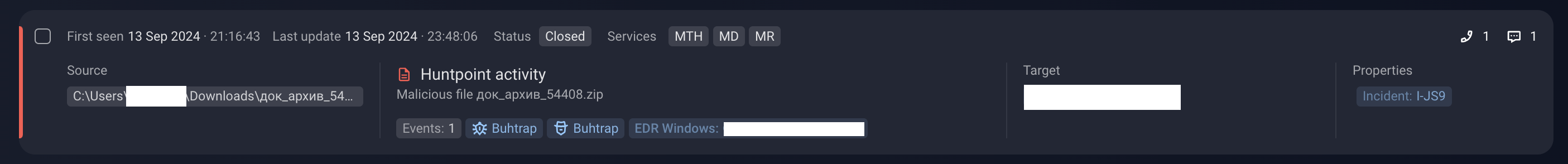

В zip-архиве находится лоадер первой стадии под названием Документ № [0-9].exe.

Рис. 3. Структура архива.

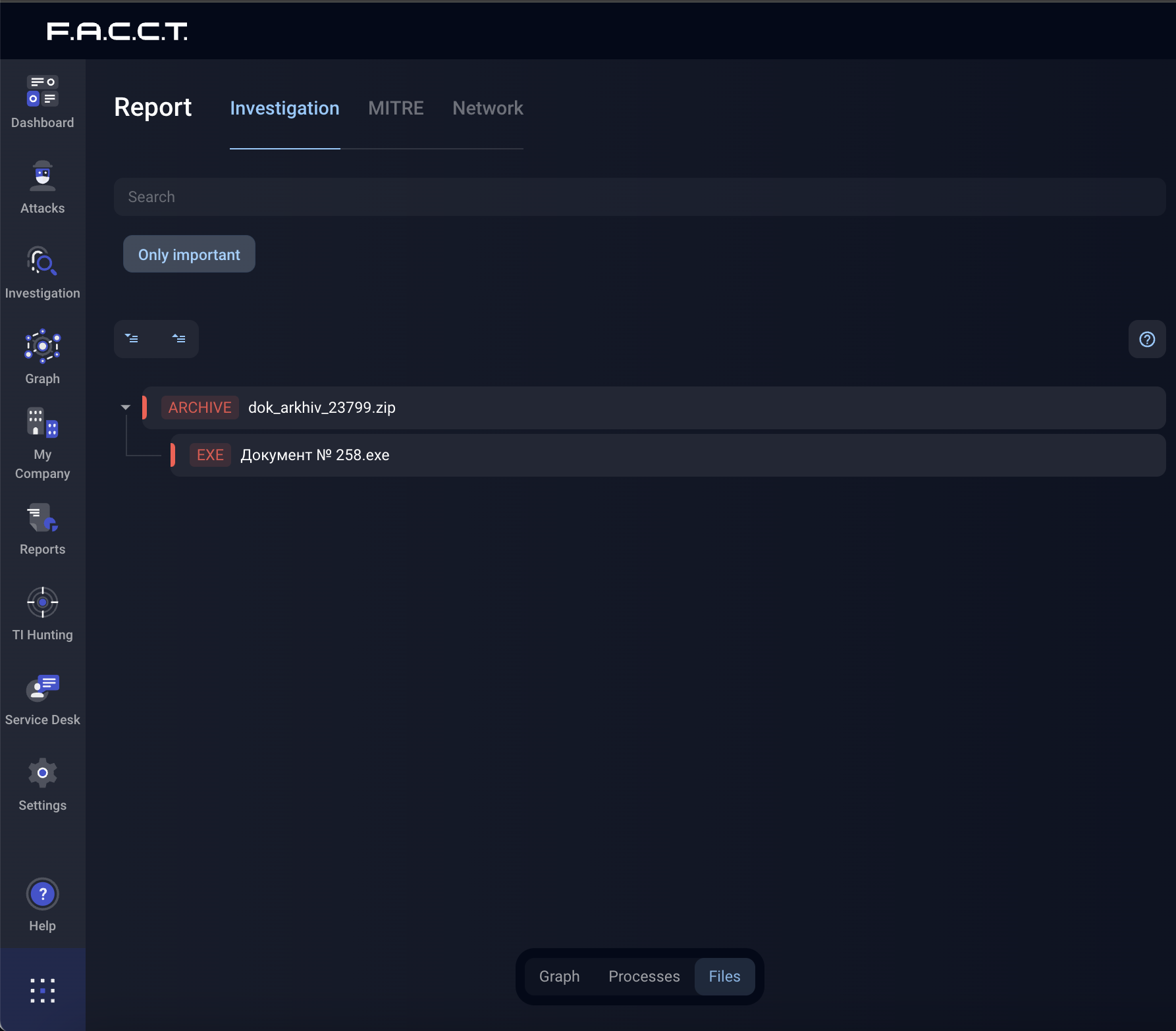

При запуске исполняемого файла распаковывался дроппер второй стадии, который запускал процесс Wordpad.exe с пустым документом. Следующая стадия начиналась только после того, как пользователь закроет окно wordpad – эта техника используется для обхода песочниц.

Рис. 4. Wordpad.

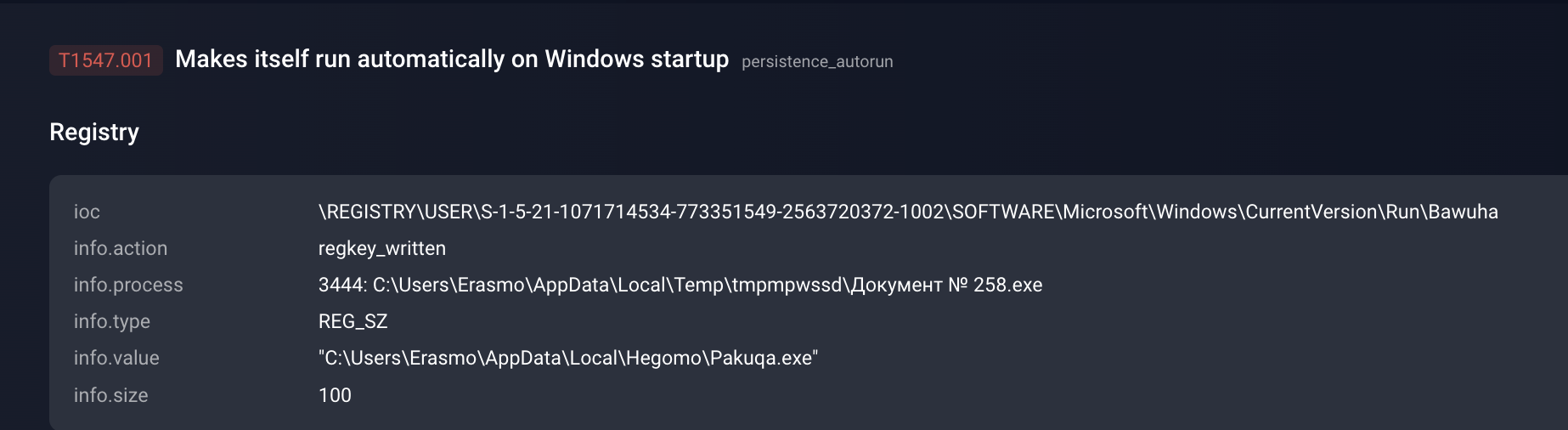

Buhtrap RAT сохранялся на диск и прописывался в автозагрузку, а именно в ключе реестра HKCU\Software\Microsoft\Windows\CurrentVersion\Run, путь до RAT: %userprofile%\AppData\Local\%dir_name%\%samplename%.exe. Имя директории и имя RAT случайно генерируемые на латинице.

Рис. 5. Закрепление в реестре.

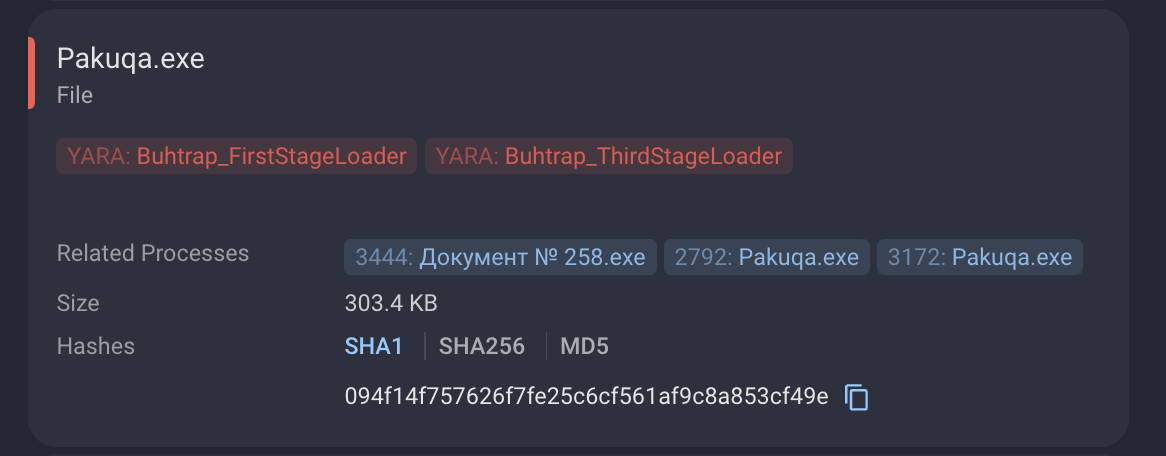

В данной кампании в качестве Buhtrap RAT используется исполняемый exe-файл, в то время как в кампании 2023 года он являлся dll-файлом, который распаковывался и запускался в памяти процесса rundll32.exe.

Рис. 6. Pakuqa.exe – Buhtrap RAT.

Этап проверки отсутствия заражения

После подтверждения вредоносности объекта и того, что исполняемый файл, содержащийся в архиве, действительно является лоадером Buhtrap RAT, необходимо было убедиться в том, что сам вредоносный экземпляр не был запущен на устройстве.

В рамках сервиса мониторинга и реагирования экспертами ЦК с помощью установленного EDR-агента компании F6 на задействованном в инциденте устройстве, были собраны дополнительные данные, необходимые для криминалистического исследования.

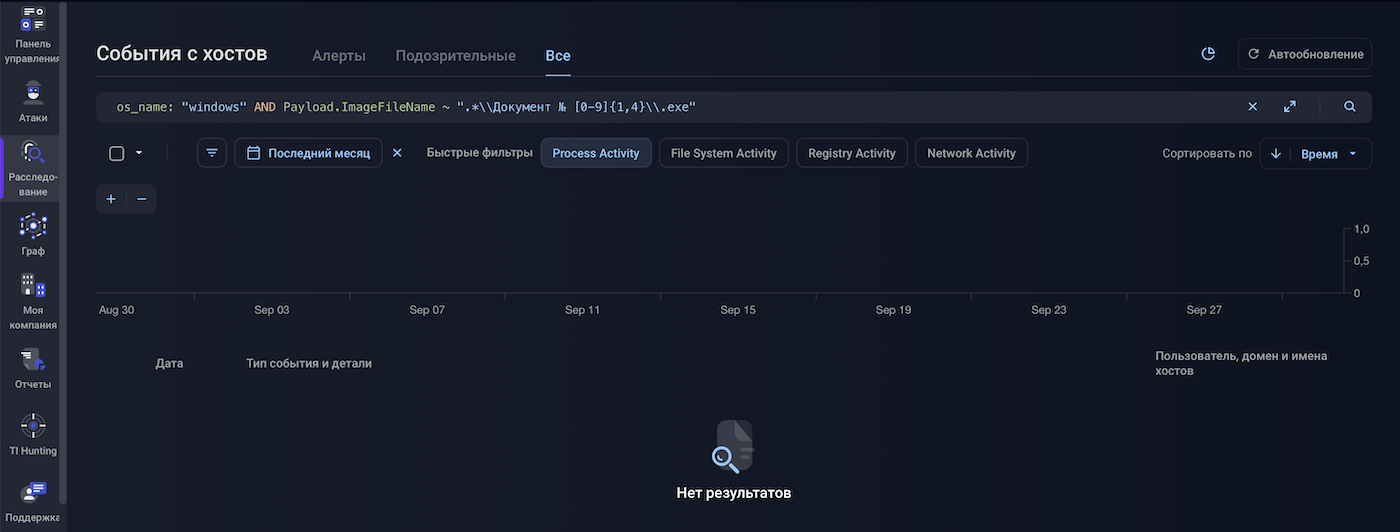

Для начала выявляем факт запуска лоадера:

Рис. 7. Поисковый запрос в системе F6 Managed XDR.

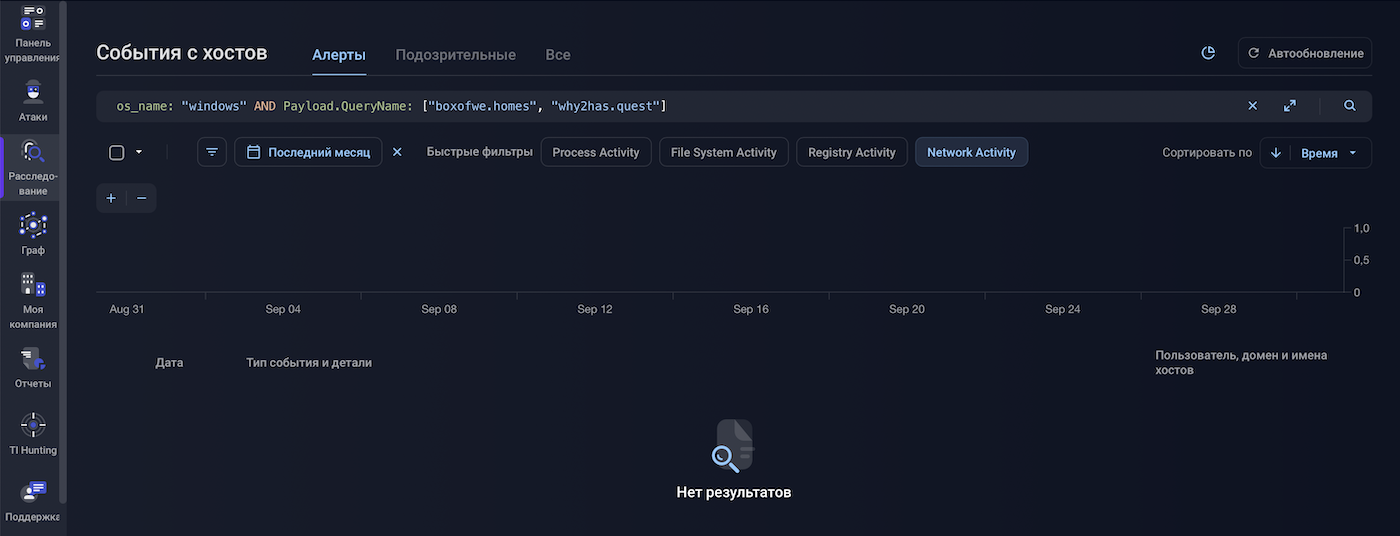

Далее проверяем коммуникации с командными центрами:

Рис. 8. Коммуникации с С2.

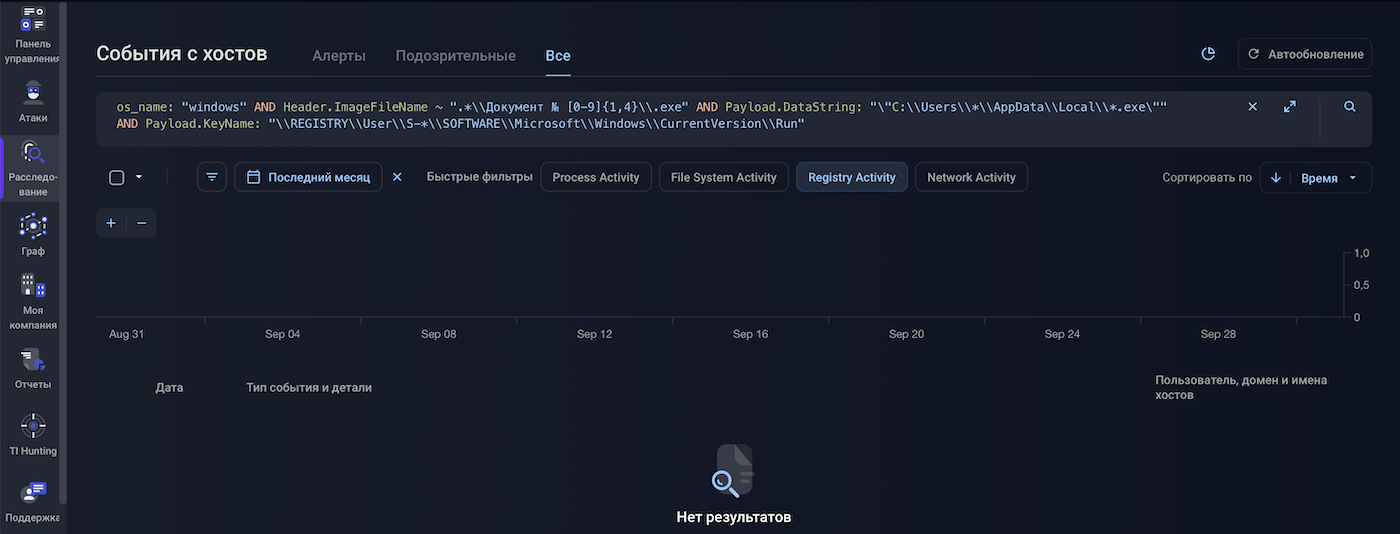

Крайним запросом проверим закрепление Buhtrap-RAT на хосте жертвы:

Рис. 9. Создание ключа реестра в автозапуске.

Вердикт — не запущен.

После этого было проведено уведомление сотрудников ИБ клиента, где была представлена базовая информация о факте обнаружения инцидента с Buhtrap.

Этап исследования источника

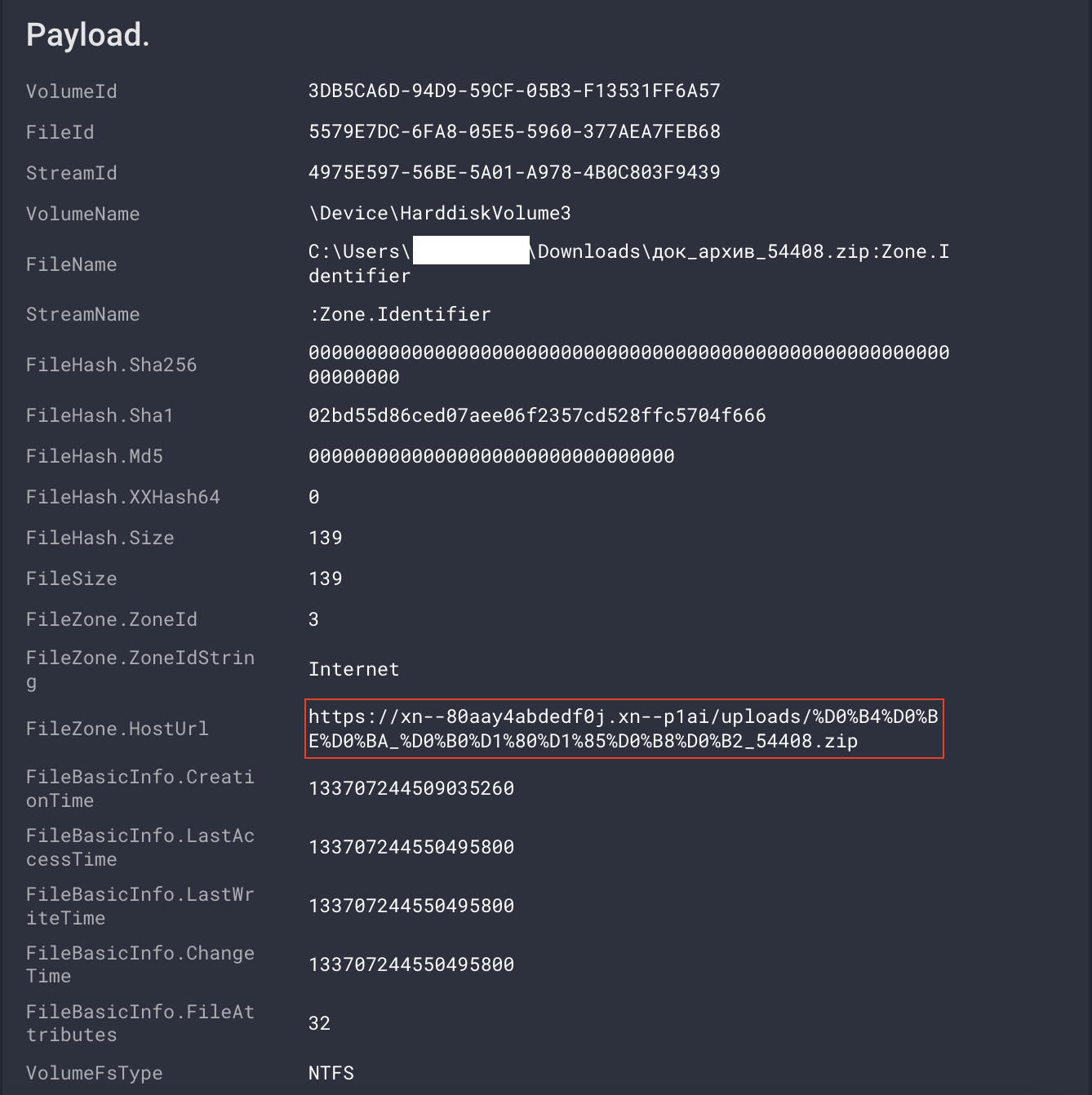

В ходе проверки выяснилось, что вредоносный архив был загружен пользователем через веб-браузер.

Рис. 10. Скриншот из загрузки архива из телеметрии F6 Managed XDR

Анализ действий этого пользователя на основе ранее собранных данных с устройства позволил восстановить хронологию развития инцидента. Выяснилось, что пользователь искал шаблон документа в поисковой системе Яндекс. В результате этого поиска пользователь оказался на веб-ресурсе, после чего произошла загрузка вредоносного архива.

После предоставления данной информации клиенту был инициирован анализ ресурсов, участвующих в распространении Buhtrap.

Анализ инфраструктуры распространения

В целом, схема новой кампании практически не отличается от кампании в марте-апреле 2023 года, которую мы описывали ранее https://www.f6.ru/blog/buhtrap-rat/

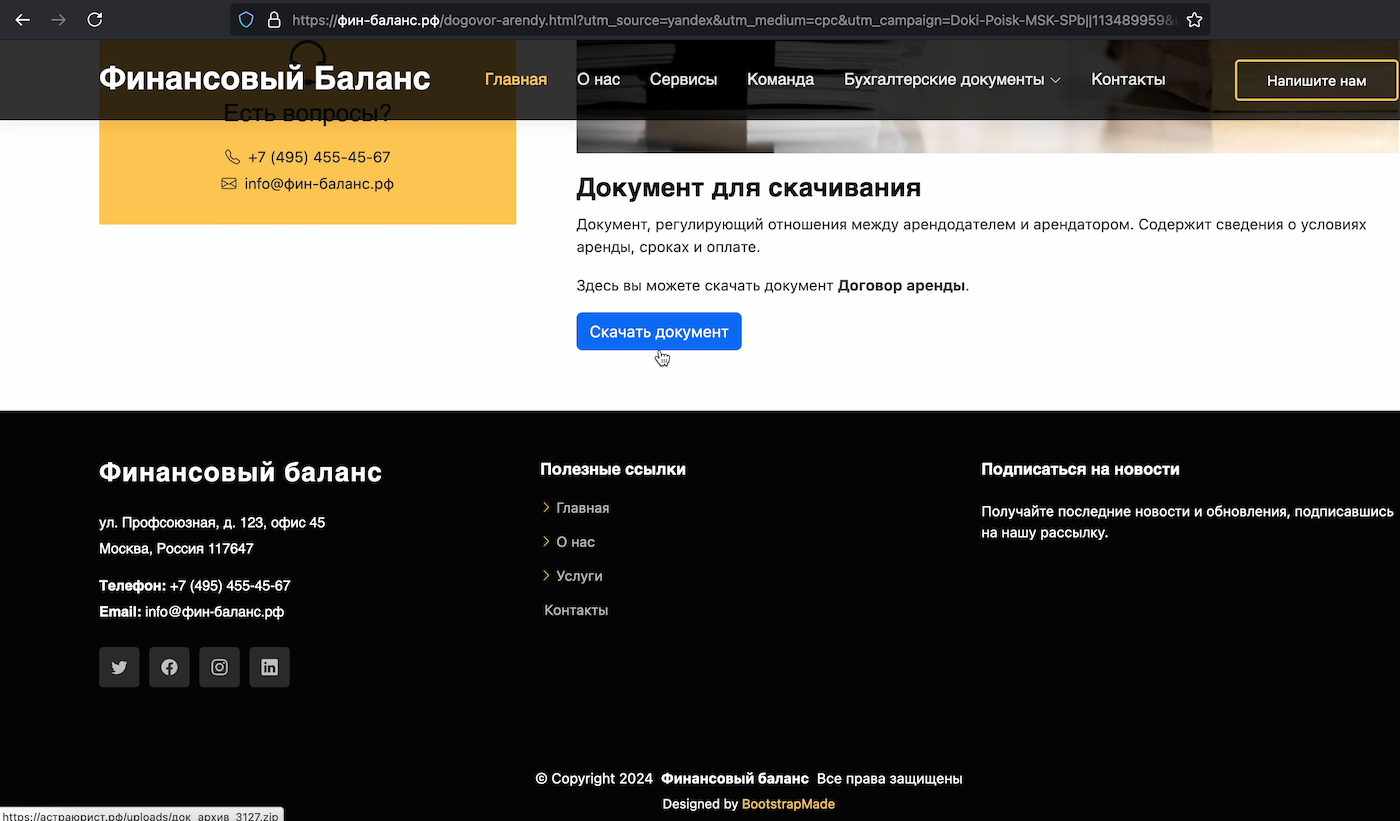

Как и прежде были созданы сайты-приманки, замаскированные под профильные ресурсы для бухгалтеров и юристов.

Рис. 11. Скриншот сайта-приманки.

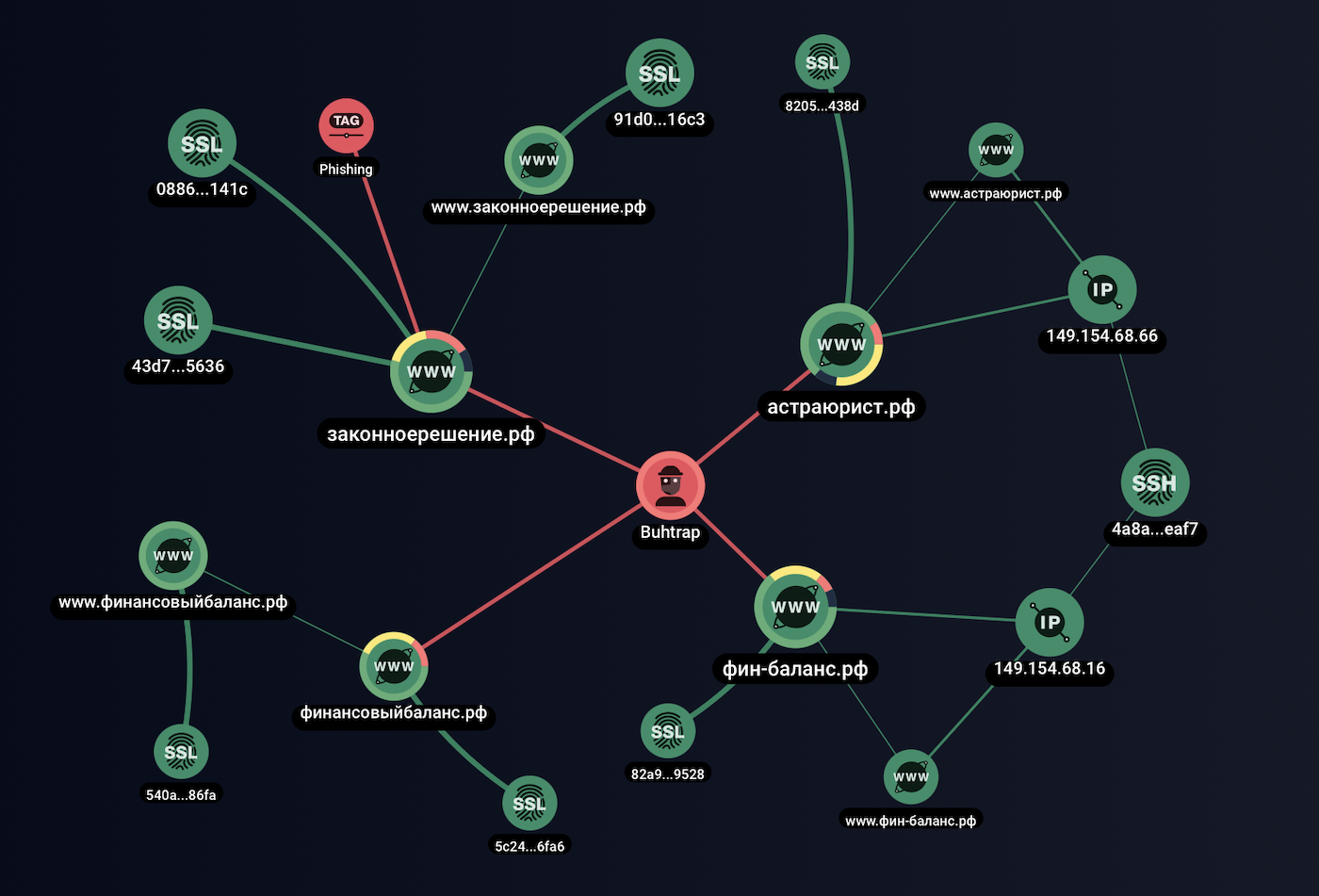

Всего было обнаружено три веб-ресурса, использующихся в текущей кампании.

- астраюрист[.]рф – зарегистрирован 2024-07-26

- фин-баланс[.]рф – зарегистрирован 2024-07-26

- финансовыйбаланс[.]рф – зарегистрирован 2024-07-25

Кроме этого, был обнаружен еще один ресурс – законноерешение[.]рф, который не был задействован злоумышленниками в рамках данной компании, но связан с вышеуказанными доменами.

Рис. 12 Графовый анализ.

Именно анализ содержимого сайтов свидетельствовал, что целевой аудиторией злоумышленников являются специалисты из финансовых или юридических подразделений.

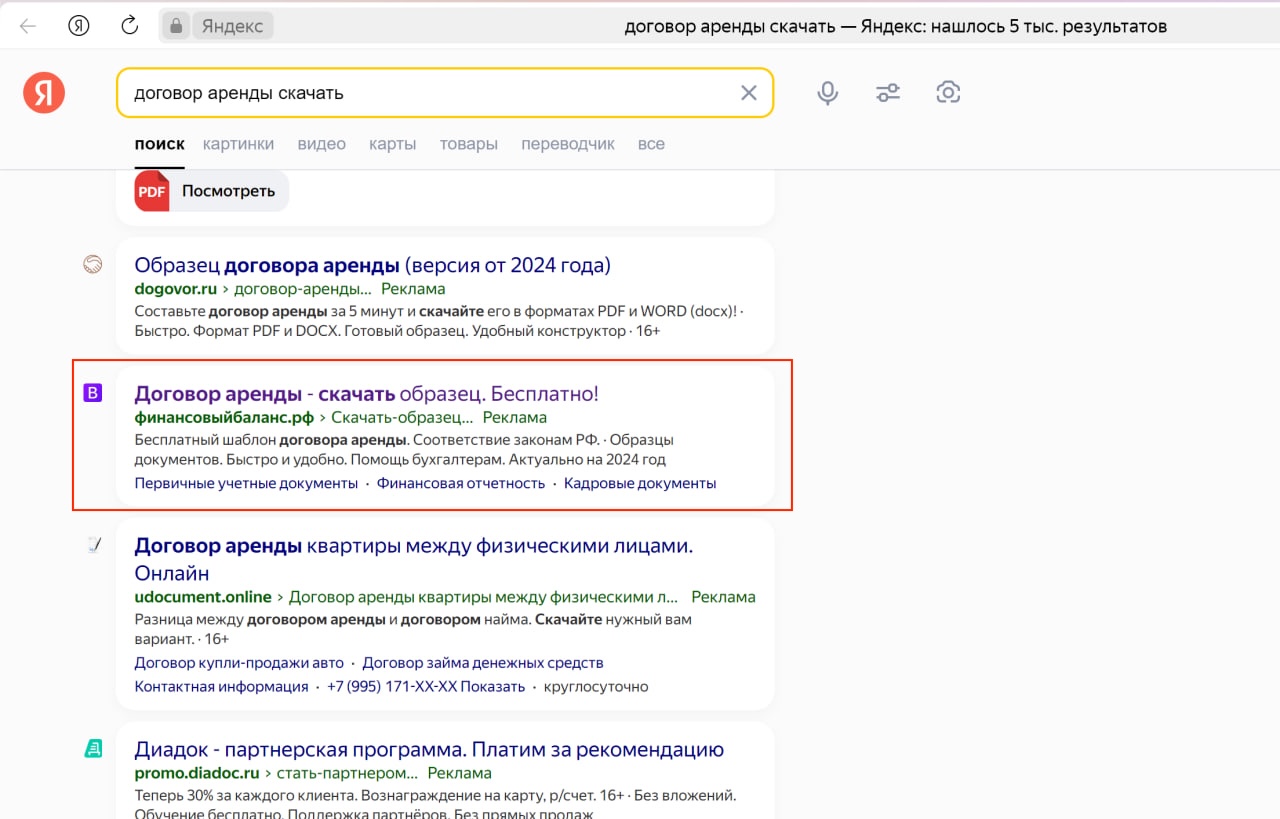

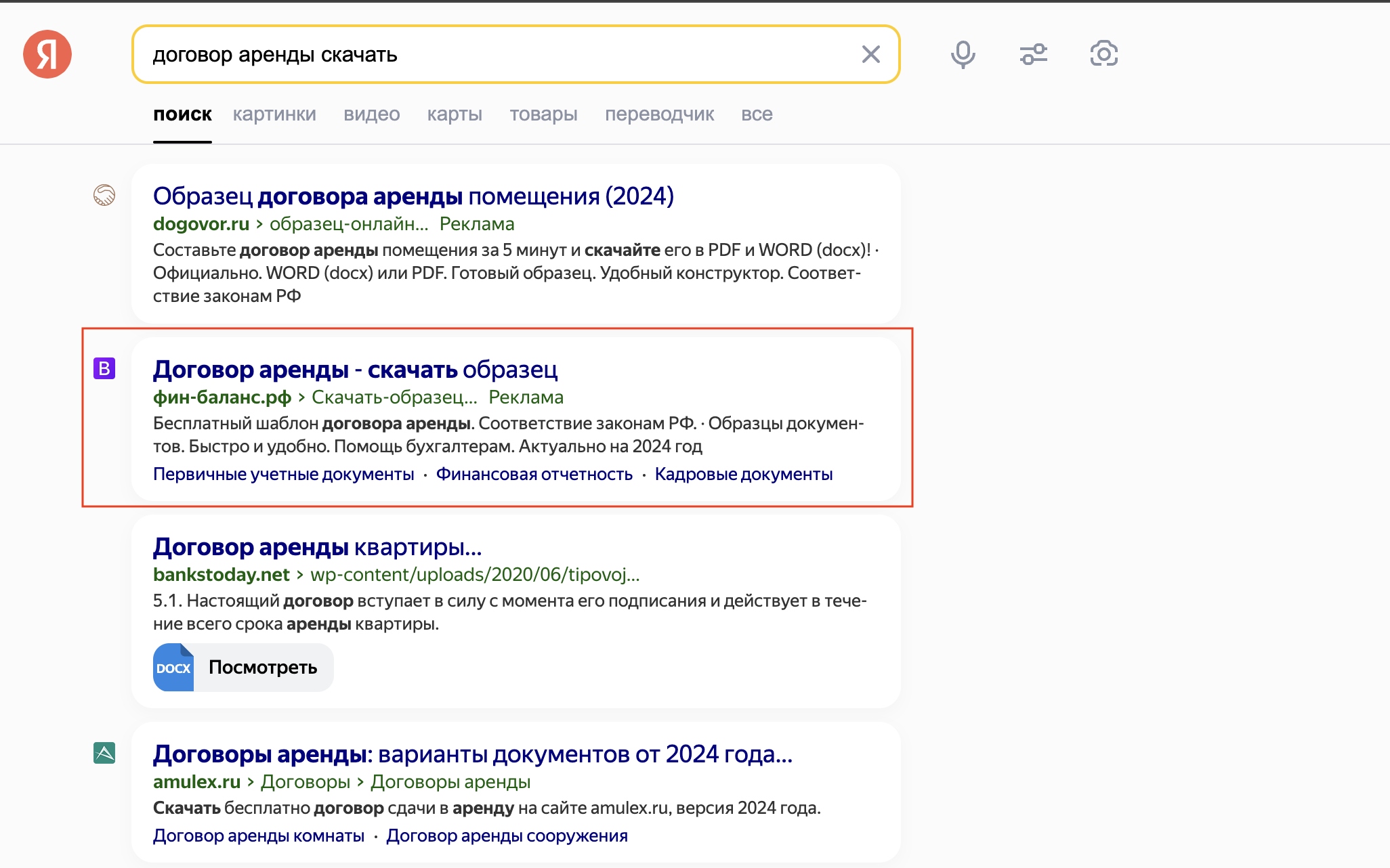

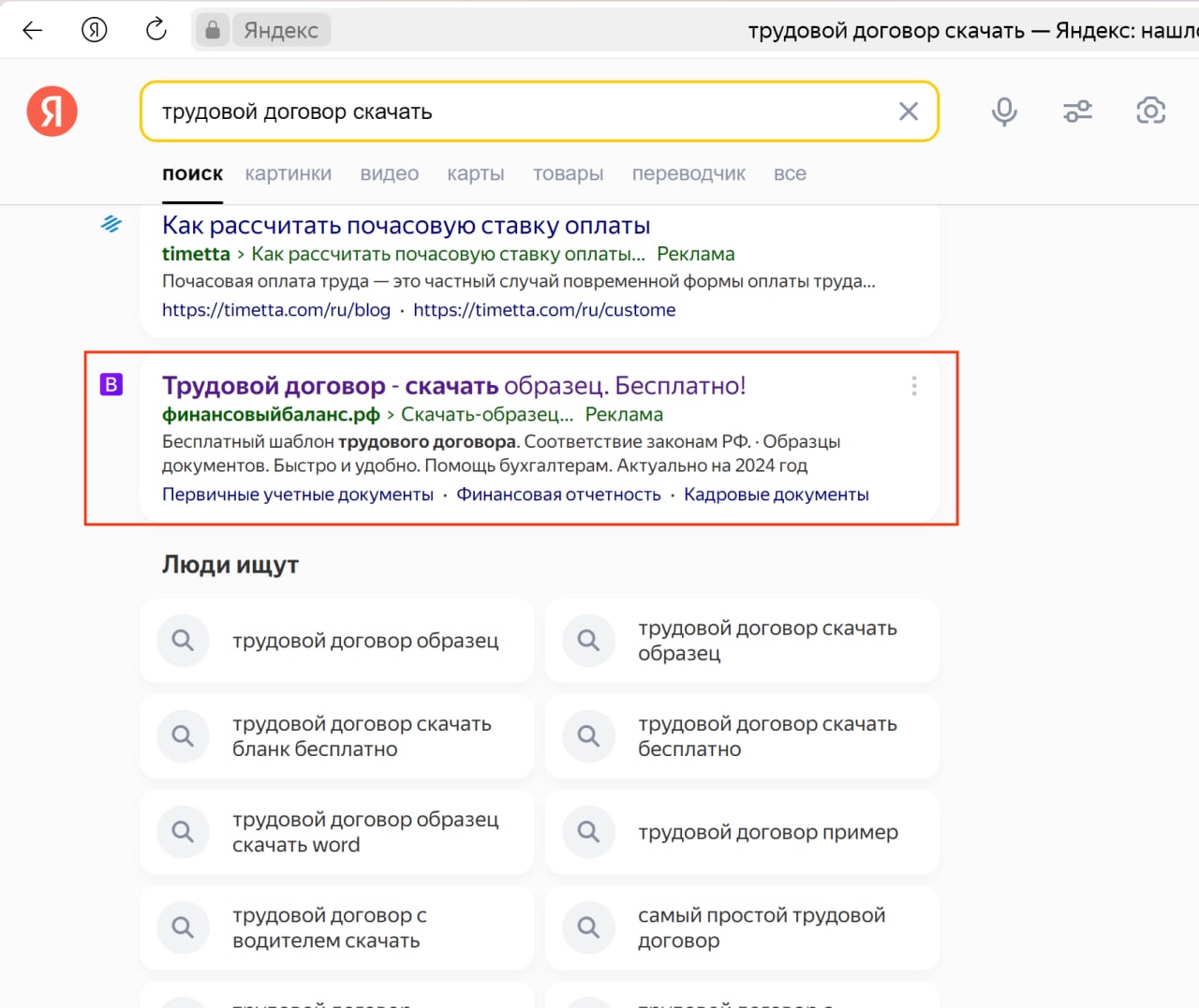

Жертвы попадали на эти веб-ресурсы из поисковой выдачи. Для этого злоумышленники использовали подход с продвижением своих веб-ресурсов — приманок, тем самым выводили их на первую страницу поисковой выдачи. Первая страница поисковой выдачи обеспечивала посещаемость и загрузки своего ВПО со стороны своей целевой аудитории.

Рис. 13. Поисковая выдача с сайтом-приманкой.

Рис. 14. Поисковая выдача с сайтом-приманкой.

Рис. 15. Поисковая выдача с сайтом-приманкой.

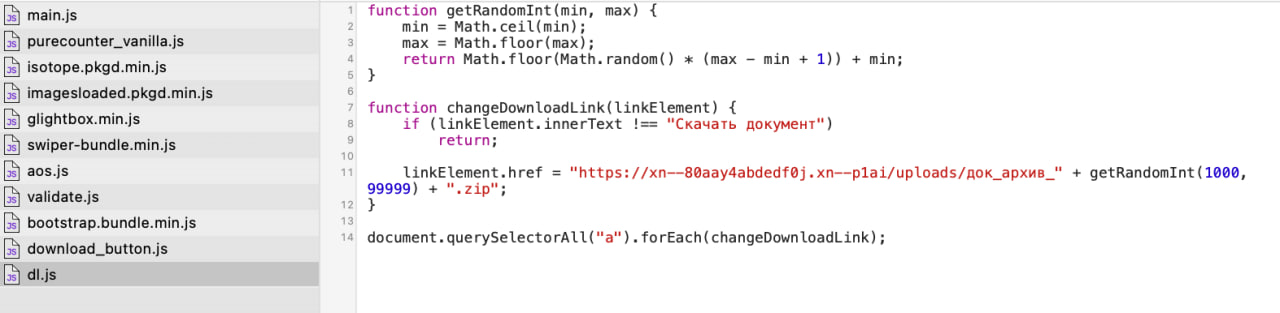

После того как посетитель оказывался на сайте приманке, найдя интересующий шаблон или бланк при попытке его скачать, нажимая на кнопку “Скачать документ”, происходила загрузка архива док_архив_[0-9]{4,5}.zip. Сам архив загружался с другого веб-ресурса – астраюрист[.]рф

При каждой попытке загрузки в названии архива генерировалась уникальная последовательность из цифр.

URI:астраюрист[.]рф/uploads/док_архив_[0-9]{4,5}.zip

За генерацию создания ссылки на загрузку архивов отвечает скрипт dl.js, который размещен на сайте-приманке. При нажатии кнопки скачивания документа генерируется цифровое значение в конце имени архива от 1000 до 99999, поэтому каждый архив, а также полезная нагрузка в нем, является уникальной.

Рис. 16 – Скрипт dl.js, отвечающий за создание ссылки на загрузку вредоносных архивов.

Выводы

Для Buhtrap характерны «волны активности» — количество успешных хищений с использованием этого ВПО то периодически возрастает, то падает. При этом изменяются и техники атакующих. Например, в 2018 году использовался «автозалив» (автоматическая подмена информации в платежных поручениях что называется «на лету»), что позволяло успешно проводить несанкционированные платежные операции уже через несколько часов после проникновения на компьютер жертвы. В 2020 году злоумышленники вернулись «к истокам» и проводили хищения вручную.

Индикаторы

Домены:

- xn--80aay4abdedf0j[.]xn--p1ai

- xn—-8sbac7avkf0bv[.]xn--p1ai

- xn--80akaaahlm1aadgc3a5j[.]xn--p1ai

- xn--80aaace8ajsmbgf2bi5a3j[.]xn--p1ai

C&C:

- hxxps://boxofwe[.]homes/images/logo.png

- hxxps://why2has[.]quest/images/bg.png

Файлы:

- док_архив_[0-9].zip

- Документ № [0-9].exe

Реестр:

- Ключ: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\%unique_name%

- Значение: %userprofile%\AppData\Local\%unique_dirname%\%unique_filename%.exe

Imphash:

- 7116e78a0bb29e00d248794616314535

- e1824c646335b087945e265ca9dc3a9a