Курс биткоина ставит один рекорд за другим на фоне победы на президентских выборах в США Дональда Трампа, с которым многие связывают надежды на развитие криптовалютной индустрии. Мошенники, которые действуют в сфере криптовалют, быстро отреагировали на эти новости. Уже сейчас мошеннические платформы предлагают использовать дипфейки с Трампом, чтобы заманить жертв на фейковые криптобиржи и платформы обмена криптовалюты. С развитием технологий криптоскама риски инвесторов вложиться «не туда» постоянно растут. По данным F6, только одна из крупных команд криптоскамеров за 13 месяцев похитила у жертв более $16 млн, а общий ущерб от действий криптомошенников оценивается в сотни миллионов. Такие данные аналитики F6 получили в ходе исследования актуальных угроз в сфере криптовалют.

Технологии блокчейн и криптовалюты продолжают развиваться, и мошенники не отстают. Они оперативно адаптируются к меняющимся условиям, разрабатывают новые технически сложные схемы, используют уязвимости и внимательно следят за тенденциями, что позволяет им «обыгрывать» даже опытных криптоинвесторов. Некоторые схемы со временем забываются, в то время как другие меняются и становятся более выгодными для мошенников — и более разрушительными для их жертв.

Специалисты F6 проанализировали три основные направления мошенничества и фишинга в криптоиндустрии:

- Скам-токены. Классическая схема обмана, которая действовала ещё до того, как криптовалюты стали популярными.

- Фейк-криптобиржи. По данным F6, только одна из изученных групп с помощью этой схемы за шесть месяцев (с октября 2023 года по март 2024-го) похитила у 6980 жертв почти $2 млн.

- Дрейнеры. Согласно данным Scam Sniffer, за 2023 год, используя этот тип вредоносного ПО, киберпреступники украли у 324 тыс жертв более $295 млн.

Одна из главных тенденций в развитии криптоскама в 2023–2024 годах – активное использование дипфейков в рекламе мошеннических криптопроектов. Этот инструмент обмана совершенствуется, а его доступность для злоумышленников растёт настолько, что в некоторых случаях воспользоваться этой услугой можно бесплатно.

Под маской Маска

Технология Deepfake в схемах криптомошенничества используется для создания видео, которые распространяют в социальных сетях. В таких роликах люди, как две капли воды похожие на знаменитостей, рассказывают в интервью о новых платформах обмена криптовалютами. Расчёт злоумышленников – на то, что известным людям доверяют больше.

Технологии генерации дипфейков пока не идеальны. Во многих таких видео можно заметить недочёты в мимике. Но большинство зрителей не станeт вглядываться и рассматривать детали в то время, когда им обещают золотые горы рассказывают про шанс приумножить свои криптоактивы.

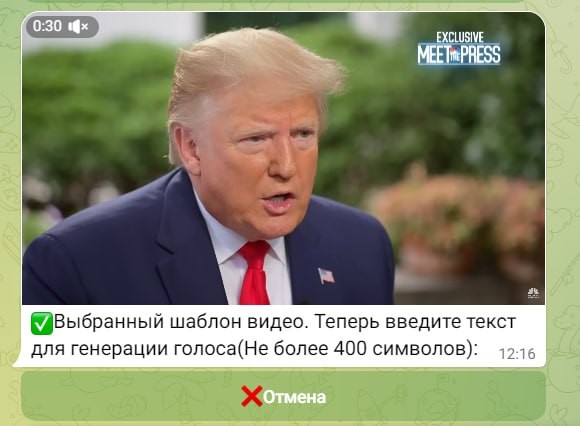

Для генерации дипфейков мошеннические платформы предлагают множество инструментов – как платных, так и бесплатных. Перед созданием дипфейка мошенник выбирает, какую популярную личность использовать. Ассортимент зависит от бота. Например, в представленном ниже предлагается широкий выбор известных как в мире, так и в России персон: миллиардер Илон Маск, американский журналист Такер Карлсон, сооснователь блокчейн-платформы Ethereum Виталий Бутерин, футболист Криштиану Роналду, модель Ким Кардашьян. И впервые появилась возможность создания дипфейков с Дональдом Трампом, голосом которого может быть озвучен любой текст объёмом не более 400 символов.

Рисунок 1. Выбор знаменитости для создания дипфейка

После того, как выбор сделан, бот присылает видео, которое будет использоваться для дальнейшей генерации фейка. Затем предлагается ввести текст, который «озвучит» выбранная знаменитость.

Рисунок 2. Ввод текста для создания дипфейка

После ввода текста создаётся видео, в котором популярный человек произносит «своим» голосом введённый мошенниками текст. Мимика дипфейка подстраивается под слова.

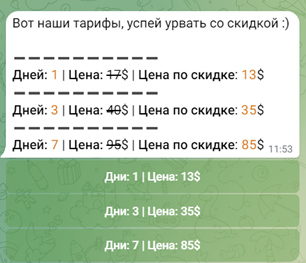

В описанном выше боте генерация дипфейка бесплатна. В некоторых ботах для создания дипфейков с другими популярными личностями нужно оплатить подписку, например, $13 за 1 день использования.

Рисунок 3. Расценки на услуги сервиса по созданию дипфейков

Важно заметить: предлагаемые дипфейки рассчитаны на англоязычную аудиторию и генерацию рекламы фейковых крипторесурсов для TikTok, YouTube и Instagram* (принадлежит компании Meta, которая признана в РФ экстремистской и запрещена). Русскоязычную аудиторию потенциальных криптоинвесторов мошенники предпочитают заманивать в свои сети с помощью примерно тех же технологий обмана, которые три десятилетия назад использовали основатели финансовой пирамиды «МММ». Впрочем, англоязычные и испаноязычные инвесторы на эти уловки попадаются тоже.

Токен в мешке

Это направление в криптомошенничестве остаётся популярным: ловушка на желающих быстро разбогатеть на криптовалюте работает исправно, как швейцарские часы.

Схема довольно проста: мошенник создаёт токен и продвигает его, обещая, что вскоре он вырастет в цене и принесёт прибыль. На самом деле жертва может только купить токен, но никогда не сможет его продать. Для привлечения внимания в этой схеме мошенники часто используют названия реальных компаний, у которых на самом деле никаких токенов нет.

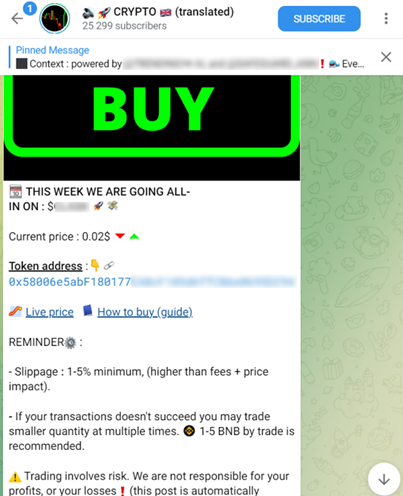

Для рекламы токена мошенник обычно создаёт каналы в Telegram, аккаунты в X (ранее Twitter) и каналы в Discord. Рекламу таких каналов иногда можно увидеть в объявлениях Telegram.

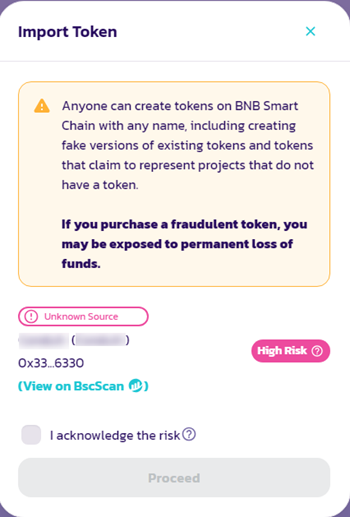

Рисунок 4. Реклама Telegram-канала, созданного для продвижения скам-токена

Каналы на первый взгляд не отличатся от многих похожих, истинная их цель сразу не видна. Сперва такие каналы работают на привлечение подписчиков, «прогреваются» в течение нескольких недель или месяцев, рассказывают про общие темы о криптовалютах, сообщают новости и делятся общеизвестными прогнозами. Как только доверие укрепляется и число подписчиков вырастает до нескольких десятков или даже сотен тысяч, мошенники начинают публиковать посты о новом «чудо-токене», который, по их утверждению, вот-вот подорожает в несколько раз и поэтому его нужно быстро купить. Сам токен размещают на официальной бирже, которая, в свою очередь, прямо предупреждает: токен может оказаться мошенническим, поэтому есть высокий риск безвозвратно потерять средства.

Рисунок 5. Публикация в Telegram с рекомендацией покупки скам-токена

Рисунок 6. Скам-токен на официальной криптобирже

Иногда злоумышленники покупают под описываемую схему уже развитые каналы. Это требует высоких вложений, зато аудитория таких каналов более доверчива, чем у созданных за месяц, поэтому вложения зачастую окупаются.

Биржа чудес

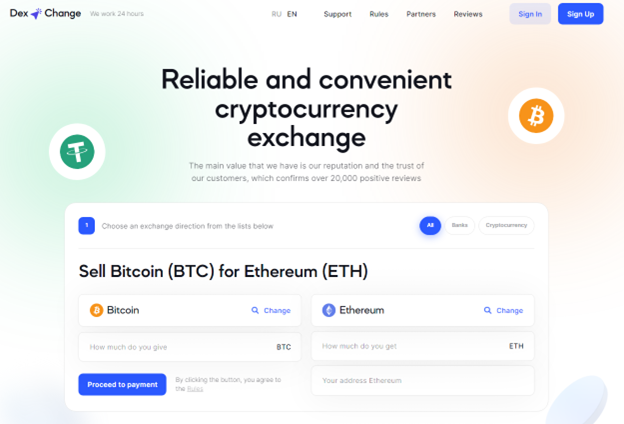

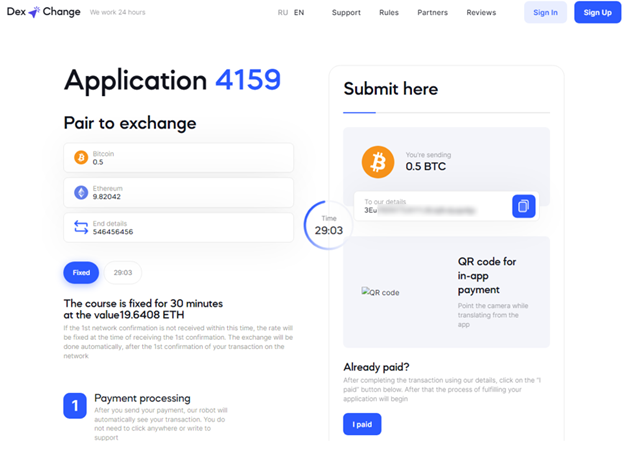

Схема с фейковыми криптобиржами продолжает масштабироваться и изменяться, неизменной остаётся задача злоумышленника: под тем или иным предлогом приводить пользователей, которые откроют депозиты для инвестиций или для вывода «бонуса», который им якобы начислили за ввод промокода.

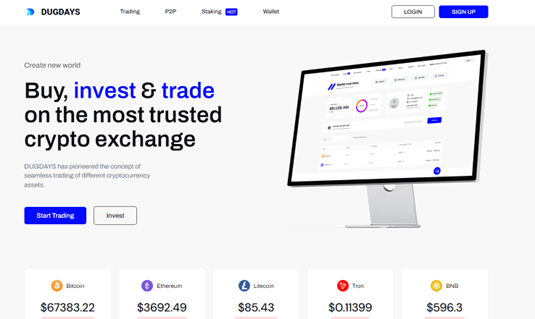

Поддельная криптовалютная биржа с точки зрения обычного пользователя похожа на настоящую. На фейковой бирже доступно множество операций, включая депозит, вывод, трансфер, обменник, трейдинг, стейкинг, реферальная система, верификация документов, привязка кошелька по seed-фразе. В руках у мошенника есть все инструменты для создания у жертвы, оказавшейся в его сетях, впечатления реальности происходящего. Злоумышленник может управлять пользователями, начислять их баланс вручную или с помощью промокодов, «рисовать» графики, которые видит жертва, получать полную детальную статистику по всем пользователям, видеть общие и индивидуальные логи всех действий, устанавливать тонкие настройки биржи для каждого пользователя.

Жертвой этой схемы может оказаться даже человек, у которого нет криптокошелька: у большинства фейковых бирж и обменников есть возможность внести депозит с банковской карты. А для этого потенциальную жертву нужно заманить на фейковую криптобиржу с помощью ссылки.

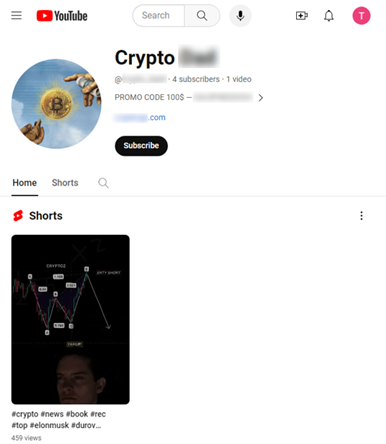

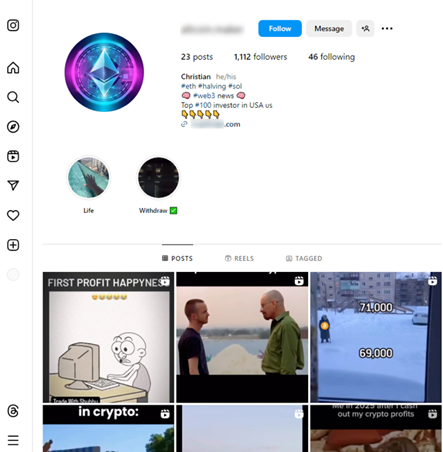

Распространение ссылок происходит различными способами. Например, через каналы в YouTube и Instagram* (принадлежит компании Meta, которая признана в РФ экстремистской и запрещена).

Рисунок 7. Мошеннический канал на YouТube

Рисунок 8. Мошеннический аккаунт в Instagram*

Ссылка на канале ведёт на мошеннический сайт.

Рисунок 9. Пример мошеннического сайта криптобиржи

С 2022 года по этой схеме специалистами F6 обнаружено не менее 600 доменов.

Одновременно с адресом сайта фейковой криптобиржи мошенники обычно сообщают жертве промокод для получения бонуса. Чтобы вывести бонус, злоумышленники предлагают пополнить счёт собственными средствами. Разумеется, как и во всех подобных схемах, вернуть эти деньги жертва не сможет. Вместо этого «менеджер» фейковой криптобиржи попытается убедить внести ещё один депозит, утверждая, что первого было недостаточно.

В случае с поддельными сервисами обмена криптовалют ситуация ещё проще. Жертва переводит деньги на кошелёк, указанный на сайте, и обратно ничего не получает.

С 2023 года аналитиками департамента Digital Risk Protection F6 обнаружено около 70 доменов, созданных по этой схеме.

Криптохищники

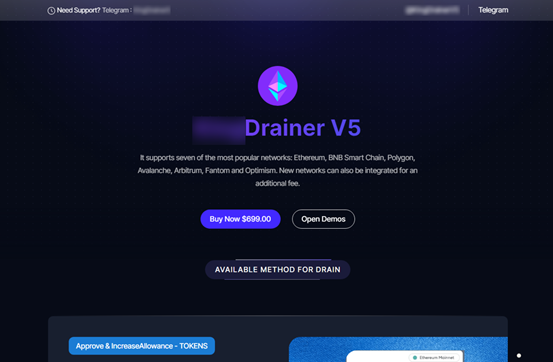

Со второй половины 2022 года злоумышленники начали активно использовать для краж криптовалюты дрейнеры.

Дрейнер – тип вредоносного ПО, скрипт для оценки криптоактивов и последующего их вывода в криптокошельки злоумышленников, часто через официальное расширение кошелька.

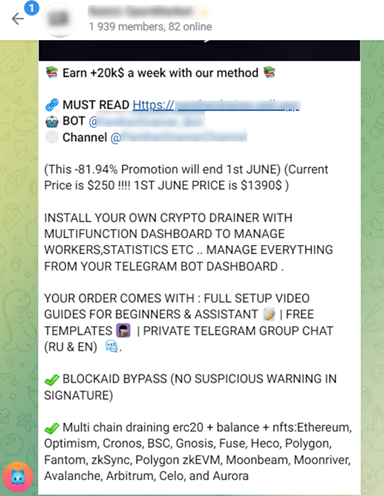

Где мошенники берут дрейнеры? Некоторые их покупают. Объявления о продаже такого ВПО можно найти на различных форумах в даркнете, группах в Telegram и даже просто через поисковик. Средняя цена дрейнера – $500 и зависит от множества факторов, начиная от его качества до направленности (конкретные дрейнеры поддерживают списание конкретной криптовалюты).

Более популярны среди мошенников команды с бесплатным доступом к использованию дрейнера, когда администраторам выплачиваются проценты с похищенных у жертв криптоактивов. Команды бывают как приватные, так и публичные. Отличие приватной в том, что попасть в неё можно только после собеседования, а некоторые закрыты наглухо и вступить в их ряды невозможно.

В публичную попасть проще, одну из них мы изучили подробно. Команда базируется в Telegram и не требует собеседования или отбора, как делают большинство команд. Помимо работы с дрейнером, воркерам предлагаются схемы с фейк-обменниками и фишингом криптокошельков. В информационных каналах команды состоит около 10 тыс подписчиков в русскоязычных и 3,9 тыс в англоязычных. Каналы, как и чаты, открыты, большинство их участников не ведут активную мошенническую деятельность или попробовали только несколько раз. Несмотря на то, что активных участников не так много по сравнению с количеством подписчиков, команда, тем не менее – одна из крупнейших в сфере криптомошенничества.

Рисунок 14. Схема работы с дрейнером

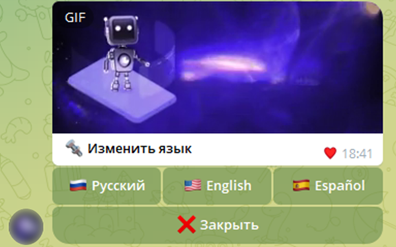

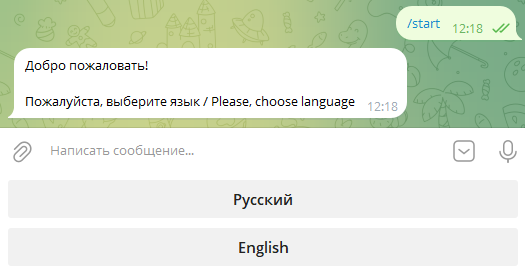

Основной инструмент деятельности в этой группе – Telegram-бот. Он поддерживает три языка: русский, английский и испанский.

Рисунок 15. Выбор языка в боте

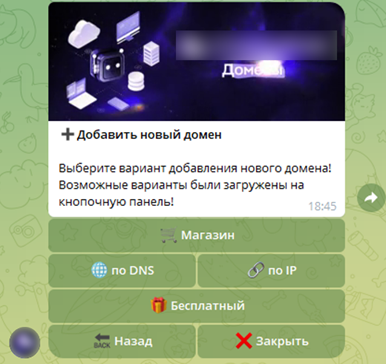

С помощью этого же бота можно купить домен, подключить свой или получить бесплатный. Некоторое время в боте можно было получать Freenom-домены, но иногда они пропадают и на их место предлагается выбрать единоразово бесплатный домен (не Freenom). Это позволяет мошенникам начинать свою деятельность, не вкладывая собственных средств.

Freenom – компания-регистратор доменных имён, которая предоставляла услугу регистрации бесплатных доменов в ряде национальных доменных зон: .tk (острова Токелау), .ga (Габон), .ml (Мали), gq (Гвинея), .cf (Центральноафриканская республика). В феврале 2024 года объявила о прекращении своей работы.

Рисунок 16. Выбор способа подключения/получения домена в боте

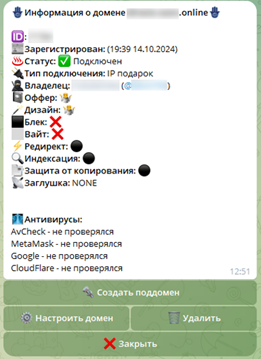

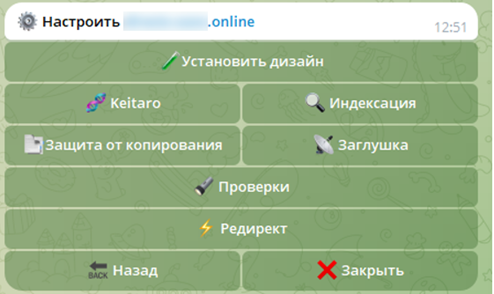

Затем злоумышленник переходит к полученному или прикреплённому домену и настраивает его через тот же бот.

Рисунок 17. Информация о домене в боте

Рисунок 18. Настройка домена в боте

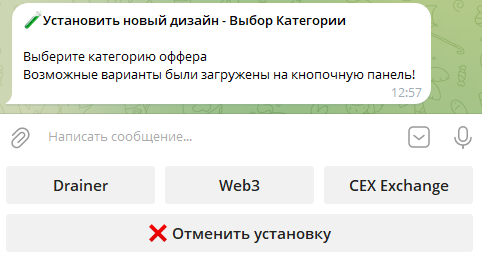

Выбирает категорию оффера.

Рисунок 19. Выбор категории оффера в боте

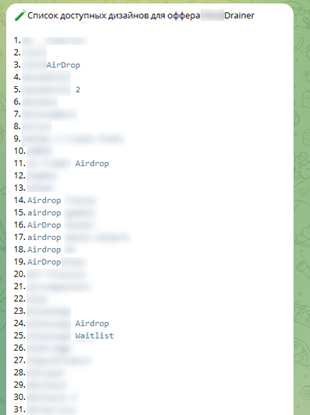

Выбирает конкретный дрейнер и какой из 690 вариантов лендинга подключить.

Рисунок 20. Выбор лендинга в боте

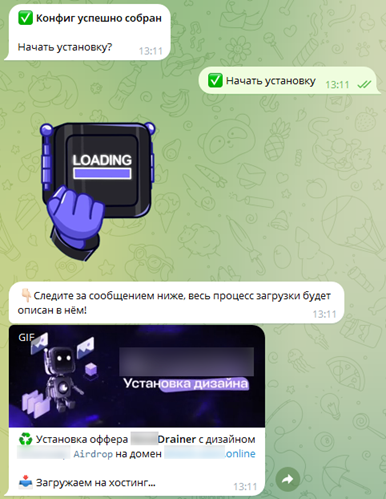

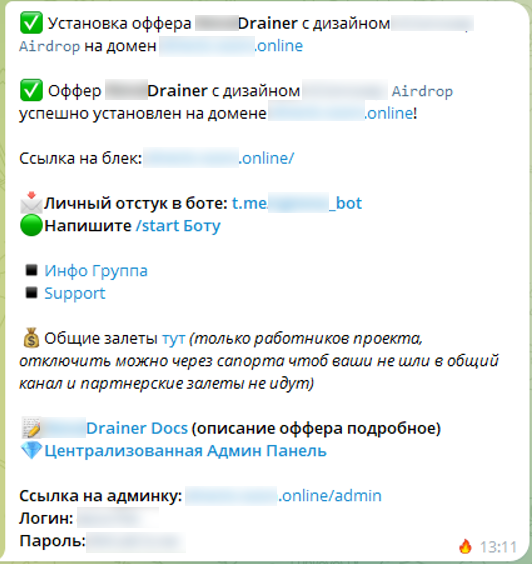

Далее, если мошенник создает свой первый веб-сайт при загрузке, он вводит адрес своего ETH-кошелька для приёма платежей. Затем на веб-сайт устанавливается дизайн, и фишинговый ресурс готов к использованию.

Рисунок 21. Загрузка данных на хостинг

Рисунок 22. Информация о готовом домене в боте

Ссылку на сайт с дрейнером злоумышленник распространяет любым удобным для него способом. Подсказки можно найти во множестве мануалов для обучения новичков. В другом, но связанном с командой боте воркер получает результаты работы дрейнера в реальном времени. Информация о криптоактивах, которые удалось похитить, попадает в канал с профитами. В группе есть бот технической поддержки и бот, который может блокировать домены конкурентов.

Где чаще всего мошенники «подкарауливают» пользователей, чтобы завлечь их на веб-сайты с дрейнером?

- Социальные сети. Мошенники могут запускать в соцсети рекламу или создавать/покупать аккаунты, в которых будут публиковать посты со ссылкой на вредоносный сайт. Также для распространения информации могут использовать взломанные социальные сети крупных компаний криптоиндустрии.

- Мессенджеры. Злоумышленники часто ищут потенциальных жертв напрямую. Если пользователь оставляет ссылку на свой мессенджер на веб-сайте, связанном с криптовалютой, мошенники могут отправлять ему личные сообщения с различными предложениями. Они также могут связаться с участниками официальных групп и каналов, связанных с крупными криптопроектами.

- Видеохостинг. Скамер создаёт видеоролик с кратким обзором фишингового веб-сайта, объясняющий, насколько им легко пользоваться и сколько денег можно заработать.

- Email-рассылка. Потенциальным жертвам рассылают фишинговые электронные письма.

- Поисковая выдача. Мошеннический веб-сайт оптимизируют для индексации поисковыми системами и появления в верхних строках результатов поиска жертвы по популярным ключевым словам.

- Партнёрские сети. Мошенник покупает трафик на веб-сайт с дрейнером у других злоумышленников, которые размещают рекламу на своих веб-сайтах или используют любой из вышеперечисленных методов. Партнёры приводят жертв на веб-сайт мошенника и получают от него долю прибыли.

- Форумы о криптовалюте, на которых размещают рекламу и/или посты со ссылкой на вредоносный сайт.

Обычно киберпреступники завлекают жертву на сайт следующими способами.

- Airdrop. Предлагают раздачу бесплатных токенов.

- NFT. Позволяют потенциальным жертвам бесплатно создать NFT и получить вознаграждение.

- Возмещение за проблемы или сбои. Предлагают вознаграждение за проблемы, с которыми сталкивается криптобиржа, например, если компания обанкротилась или была взломана.

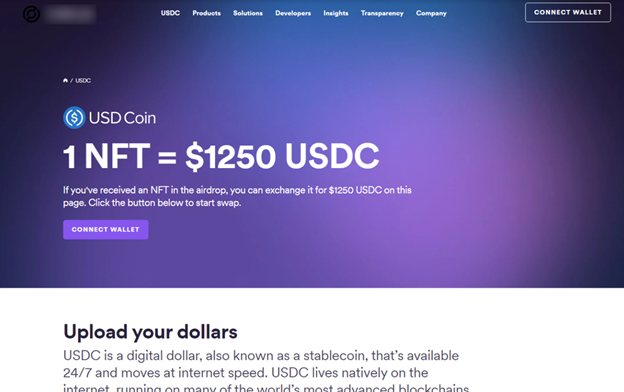

После того, как пользователь перейдёт на сайт с дрейнером, он увидит кричащие цифры с предложением срочно разбогатеть вложиться в криптовалюту.

Рисунок 23. Пример мошеннического сайта

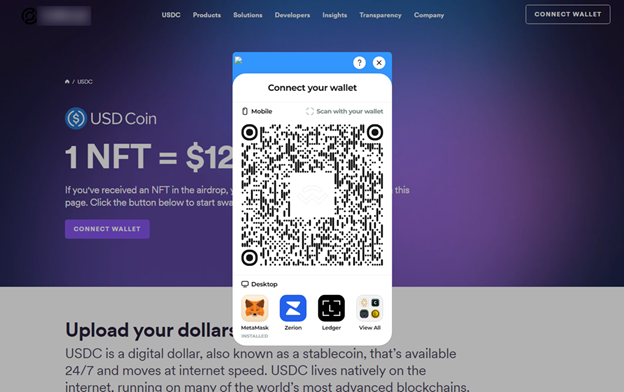

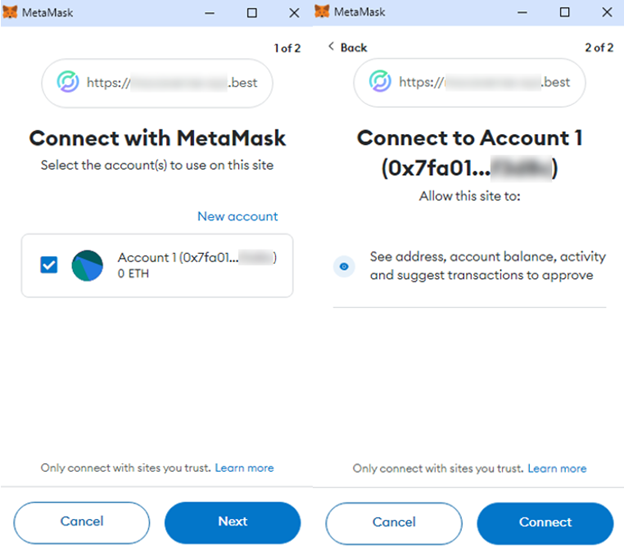

После нажатия на кнопку «Connect wallet» жертва может выбрать кошелек для подключения.

Рисунок 24. Пример подключения криптокошелька

После выбора кошелька откроется окно с официальным расширением выбранного кошелька, и жертва получить возможность подключить свой кошелёк к мошенническому сайту.

Рисунок 25. Пример подключения криптокошелька

В этот момент дрейнер запускается и своими невидимыми «щупальцами» проверяет баланс кошелька пользователя. Если у жертвы есть что похитить, ей разными способами предлагают подписать транзакцию, в которой, конечно, нет ни слова, что все средства отправятся на счет мошенника. Зачастую указывается, что будет списана комиссия. Если мошенник находится с жертвой в контакте, то он как может успокаивает её и подталкивает к подписанию транзакции. Например, сообщает, что комиссия нужна для получения AirDrop, и пользователь получит больше, чем отдаст.

Как приходят в криптоскам

Многие мошеннические группы, использующие описанные выше схемы, рекламируются на теневых форумах. Их структура схожа со структурой мошеннических групп, которые работают по схеме «Мамонт», а их ресурсы также размещены в Telegram.

Через бот в Telegram криптоскамеры выполняют основные действия. Во многих ботах предлагают выбрать язык для отображения интерфейса, в основном русский или английский.

Рисунок 26. Выбор языка в боте

Затем с желающим вступить в мошенническую схему проводится «собеседование». Зачастую оно состоит из вопросов о возрасте, опыте работы в криптоскаме, времени, которое воркер готов уделять работе, в каком источнике нашёл объявление о вступление в команду, операционной системе телефона, чтобы в будущем правильнее подобрать мануал для обучения.

После этого заявка отправляется администраторам и воркер ожидает их решения. Далее, в зависимости от команды и бота, воркеру могут выдать общие домены или он должен прикрепить к системе свой личный домен.

У каждого из вариантов есть свои плюсы и минусы. Если воркер берёт общий домен (доменное имя сайта, который мошенник будет распространять среди потенциальных жертв), он уже подключен к хостингу. Но ссылку на этот же сайт одновременно с ним распространяют и другие воркеры. Если кто-то из них допустит ошибку и домен заблокируют, всем придётся переделывать рекламу, посты, ссылки под новый сайт. На какое-то время процесс мошенничества затормозится, а это, с точки зрения криминальной экономики, упущенная выгода. Если воркер в состоянии приобрести собственное доменное имя, это требует первоначальных затрат и привязки к хостингу команды, но такие домены в среднем «живут» дольше, чем общие.

В случае с общим доменом воркеру предлагается создать уникальный промокод, который будут использовать его жертвы, чтобы организаторы мошеннической схемы могли идентифицировать, кому перевести долю от похищенных средств. Если домен личный, то на него устанавливается лендинг, и дальше ссылки на него распространяют по обычной схеме.

Участникам таких каналов также открывается доступ к набору мануалов для обучения криптоскаму, чатам, каналам новостей, а в некоторых случаях – каналам, в которых публикуются данные о суммах, похищенных воркерами и выплаченных им в качестве вознаграждения. Некоторые мошеннические команды имеют свой call-центр для дополнительной обработки жертв.

Ставки растут

Каждая схема криптоскама имеет свои особенности, которые влияют на прибыльность. В случае с фейковыми криптобиржами жертве не обязательно иметь криптовалюту: её можно «приобрести» на той же бирже и оплатить банковской картой. Это значит, что пользователь потеряет только те деньги, которые решил вложить через биржу. В случае с дрейнерами со счёта жертвы выводят почти все средства из подключенного кошелька. Именно этим можно объяснить различия в средней сумме хищения по разным схемам криптоскама.

Проведённый F6 анализ пяти относительно крупных групп с активным участием русскоязычных воркеров, работающих по схеме с поддельными криптобиржами, показал, что для них средняя сумма хищения составляет $233 (максимум $284, минимум $114). При этом в одной из самых крупных команд, которая в основном занимается дрейнерами, средняя сумма хищения в десятки раз выше – $5 528, причём по ежемесячной статистике видно, что с улучшением техники поиска жертв средние суммы хоть и не равномерно, но увеличиваются.

Рисунок 27. Статистика по средней сумме хищения в одной из команд криптоскамеров

Самая крупная сумма, похищенная данной командой у одной жертвы с помощью дрейнера – $832 787. Рекорд команд, работающих с фейковыми криптобиржами, значительно скромнее: максимальная транзакция «всего» $26 958.

Та же закономерность применима и к количеству транзакций. Найти потенциальную жертву для схемы с фейковой криптобиржей куда проще, чем для дрейнера. В схеме с биржами среднее количество транзакций за месяц – 382, несмотря на то что их участников в разы меньше, чем в группе, работающей с дрейнерами, в которой за месяц в среднем совершается 239 транзакций.

По подсчётам F6, только одна из крупных команд криптоскамеров, которая по большей части работает с дрейнерами (но также поддерживает функционал фейковых криптообменников), похитила за 13 месяцев, с апреля 2023 года по апрель 2024-го, по всему миру $16 384 483.

Выводы

Криптомошенники продолжают оттачивать свои инструменты, делая обман всё более изощрённым. Для криптоиндустрии мошенничество остаётся серьёзной международной проблемой. Тенденции роста числа жертв и объёмов похищенных средств указывают на то, что криптоскам активно развивается, и продолжаться этот рост будет до тех пор, пока обманные схемы с криптовалютой приносят злоумышленникам высокую прибыль.

Рекомендации

Для инвесторов

- Помните, что инвестирование — это всегда повышенный риск.

- Проверяйте информацию об условиях инвестирования, например, на официальном сайте криптопроекта. Если там нет сведений об «уникальных предложениях» и акциях, о которых вы узнали из стороннего источника, то это обман и попытка завладеть вашими деньгами.

- Изучайте опыт других криптоинвесторов: как правило, кто-то уже сталкивался с похожей ситуацией и оставил отзыв. Если после ознакомления с отзывами сомнения в инвестиционном предложении остались, стоит к ним прислушаться и не рисковать.

- Проверяйте доменные имена сайтов, связанных с криптовалютой, на которые собираетесь перейти. Будьте вдвойне внимательны, если доменные имена таких сайтов повторяют известные бренды или созвучны им. Обращайте внимание на дату создания сайта, для проверки можно использовать Whois-сервисы. Если ресурс создан незадолго до проверки, это, скорее всего, мошенники.

- Проверяйте транзакции. Не подписывайте транзакции, в которых не уверены на 100%.

- Не верьте незнакомцам, которые обещают вернуть инвестиции. Если вы уже отдали криптовалюту мошенникам и хотите получить обратно свои средства, то рискуете быть обмануты дважды. Под видом пользователя, который пишет на форуме, что готов помочь с выводом инвестиций, часто оказываются те же мошенники.

- Защитите свою seed-фразу. Ни при каких обстоятельствах не сообщайте её третьим лицам. Помните: кто обладает seed-фразой — тот владеет кошельком. Не храните её в облачных хранилищах и устройствах в целом. Для хранения seed-фразы подходят менеджеры паролей.

- Диверсифицируйте криптовалютный портфель. Распределяйте свои активы по разным кошелькам. Даже если вы попадёте в западню мошенников, то не потеряете всё сразу.

- Будьте внимательны при установке программного обеспечения. Если неизвестные предлагают установить ПО для защиты вашего криптокошелька или подключиться к сайту для защиты, помните: так действуют мошенники.

- Защитите свои аккаунты. Даже если вы далеки от криптоинвестиций, но владеете Telegram- или YouTube-каналом, вы можете стать целью злоумышленников. Почта, привязанная к аккаунту, должна иметь двухфакторную аутентификацию и сложный пароль, который необходимо регулярно менять с помощью менеджера паролей. На устройствах, с которых осуществляется доступ к аккаунту, должны быть установлены последние версии операционных систем и антивирусные средства защиты. Эти правила безопасности должны соблюдать все администраторы канала.

Для компаний, работающих в сфере блокчейна и криптовалют

В условиях постоянного развития схем криптоскама для их пресечения таких классических инструментов, как мониторинг и блокировка, уже недостаточно – необходимо выявлять и блокировать инфраструктуру преступных групп ещё до того, как они начнут активно действовать.

Компании могут защитить себя и своих клиентов, используя автоматизированные решения класса Digital Risk Protection. Например, решение F6 Digital Risk Protection, сочетающее анализ данных киберразведки и возможности машинного обучения, помогает защищать цифровые активы, бренд, личную и корпоративную репутацию с использованием технологий искусственного интеллекта и позволяет обнаруживать мошеннические ресурсы ещё до того, как злоумышленники приведут туда трафик.

*Instagram принадлежит компании Meta, которая признана в РФ экстремистской и запрещена.