Фишинговые письма: как не стать жертвой

Где есть доступ к данным, найдутся те, кто попробует его получить. Похитить информацию помогают фишинговые рассылки. Как их распознать и защитить почту — разбираем в руководстве с примерами.

Как работает фишинг в почте и чем он опасен

Фишинг — это вид интернет-мошенничества, цель которого — похитить конфиденциальные данные (логины и пароли, информацию о клиентах и партнерах, банковских картах). Чаще всего пользователи сталкиваются с фишингом в письмах.

В глазах злоумышленников почта не просто рабочая переписка, а возможность «поймать на крючок» сотрудников с помощью приманки: «срочно откройте документ/перейдите по ссылке». Стоит «попасться», и киберпреступники заберут ключ от почтового ящика и других информационных систем.

Как злоумышленники «ловят на крючок» в почте:

1. Притворяются отправителем, которому можно доверять: коллегой, руководителем, партнером, подрядчиком. Признаки и частые темы фишинговых рассылок разберем далее.

2. Прячут фишинг за «приманкой»: коммерческим предложением, актом сверки, сообщением о скидке или необходимости обновить пароль.

Нередко опасность скрывается:

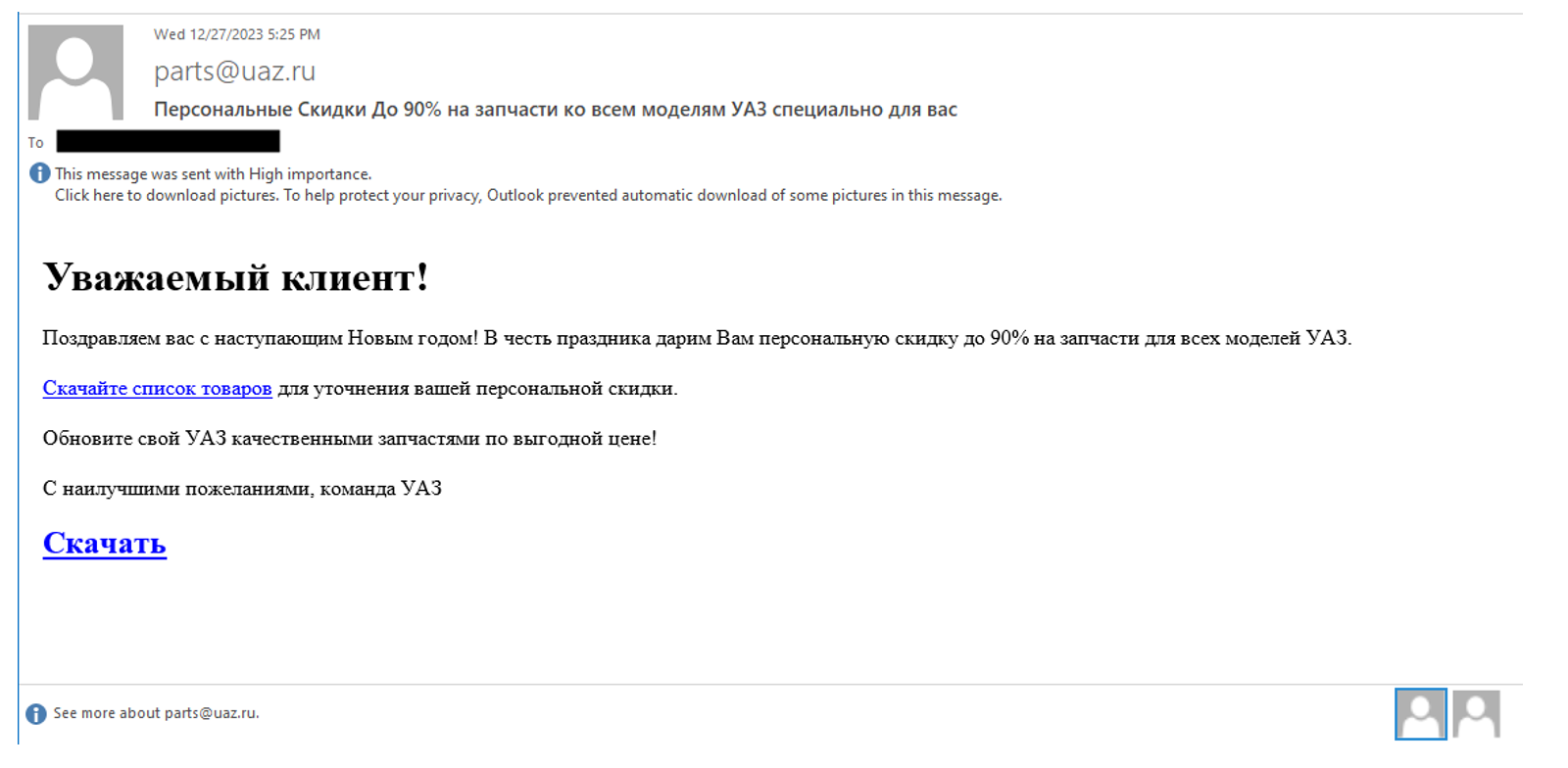

- В ссылке в письме

Она может вести на фишинговую форму («Войдите в почту, чтобы сменить пароль») или на файл с опасным ПО («Скачать список товаров»).

Пример письма с опасной ссылкой

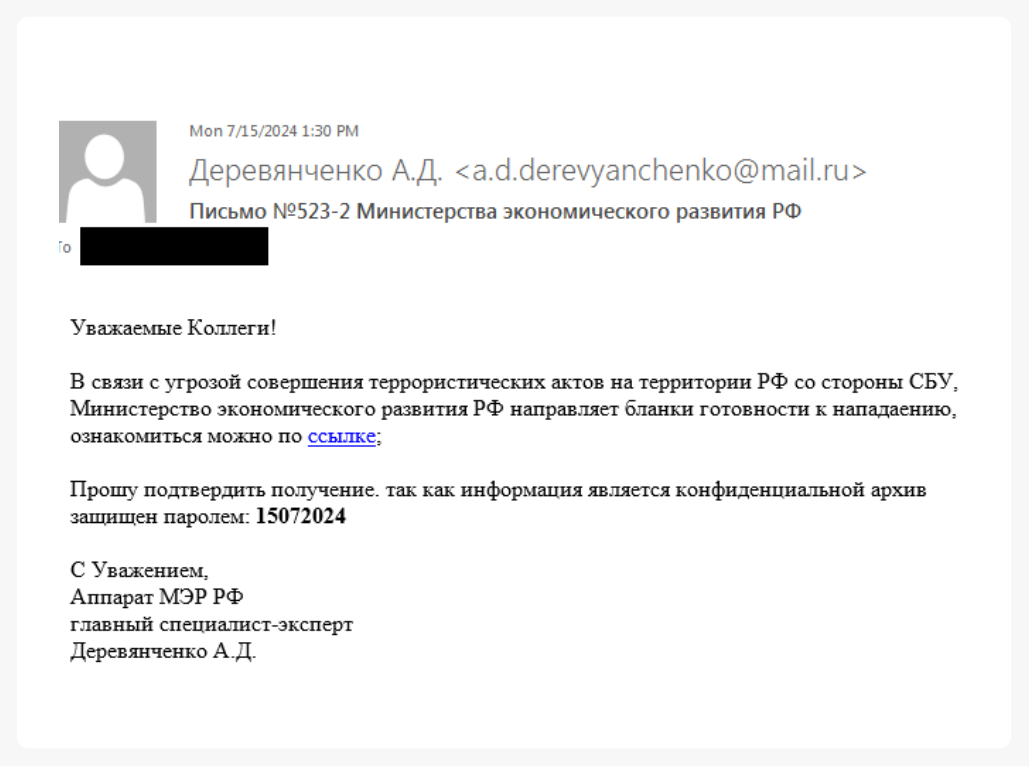

- Во вложении

К письму прикладывают документ или архив: «Ознакомьтесь с коммерческим предложением», «Договор в архиве, введите пароль».

Пример письма из кибератаки

3. Если получатель «попался на крючок», то крадут данные.

Как злоумышленники это делают:

- Обманом побуждают ввести логин и пароль, маскируя фишинговую форму.

- Крадут данные незаметно: используют шпионское ПО.

По данным аналитиков F6, инфостилеры — самое популярное ВПО в рассылках, в 2024 году их доля составляла от 70% до 80%.

Инфостилеры позволяют атакующим получить доступ к учетным записям сотрудников и через них проникнуть в инфраструктуру компании.

Коммерческие фишинговые решения («phishing‑as‑a‑service»), готовые киты и AI‑инструменты резко снизили порог входа в преступную деятельность: даже малоопытные злоумышленники получают доступ к инструментам рассылки и инфраструктуре для рассылки фишинга, сбора учетных данных в одном месте. Это повышает частоту и эффективность атак — от утечек конфиденциальной информации и финансового мошенничества до внедрения вымогательского ПО и длительных простоев бизнес‑процессов.

4. Используют украденные данные в своих целях:

- Рассылают вредоносные письма в крупные компании от имени подрядчика. Это частый сценарий при атаке на небольшую организацию, которая выступает промежуточной целью.

- Развивают сложную кибератаку, которая приводит к остановке бизнес-процессов. Например, шифруют все рабочие документы и требуют выкуп за восстановление.

- Продают доступ к инфраструктуре другой группе, которая проведет свою атаку.

Узнать о других сценариях атаки на почту →

Бороться с фишингом становится все сложнее, потому что атакующие совершенствуют свои методы:

- Анализируют соцсети сотрудников и данные утечек: только за 2024 год в публичном доступе выявлено 455 новых баз данных по компаниям из России и СНГ. Также используется искусственный интеллект, чтобы сделать письма реалистичными и персонализированными.

- Находят и используют уязвимости в средствах защиты почты.

Один из шагов на пути к защищенности — обучение сотрудников правилам кибербезопасности. Разберем, на что обратить внимание, а затем перейдем к методам комплексной защиты корпоративной почты от сложных угроз.

Признаки фишингового письма: что должно насторожить

Атакующие часто делают ставку на доверие и страх, это заметно по содержанию письма:

1. Сообщения от контролирующих органов с призывом «ввести пароль и ознакомиться с архивом».

Пример письма из кибератаки

2. «СРОЧНО» и «Немедленно» в теме — попытка поторопить и напугать.

3. Письма от популярных сервисов: «Ваш аккаунт заблокирован, восстановите доступ», «Обновите логин и пароль по ссылке». Стоит обратить внимание на имя отправителя: нередко атакующие мимикрируют под известные адреса. Отличие может быть в одном знаке, например: support@yondex.ru.

4. Коммерческое предложение от «потенциального партнера». Здесь фишеров могут выдать общие слова, которые подойдут для любой компании: «нам интересны ваши товары, полная информация во вложении».

5. Запросы в бухгалтерию — еще одна частая тема фишинговых рассылок, во вложении может скрываться инфостилер.

6. Приглашения на мероприятия с призывом войти в аккаунт по ссылке.

Научите всех в компании распознавать фишинговые письма

Больше примеров и базовые правила простым языком — в обучающем материале.

Бдительность сотрудников — важный компонент в защите корпоративной почты, но не единственный. Разберем технические аспекты и решение для борьбы со сложными атаками.

Как защитить почту от фишинговых рассылок

1. Проверьте ключевые настройки и процессы

На что важно обратить внимание:

- Двухфакторная аутентификация для рабочих почтовых ящиков — дополнительное препятствие для киберпреступников.

- Регулярная смена паролей учетных записей, желательно раз в 30–90 дней.

- Настройка DNS-записей: SPF, DKIM, DMARC. Это поможет предотвратить вредоносную или фишинговую рассылку от вашего имени.

Подробно о настройках с рекомендациями — в чек-листе

Советы по настройке DNS-записей, нюансы методов защиты почты

2. Используйте решения для защиты от сложных атак

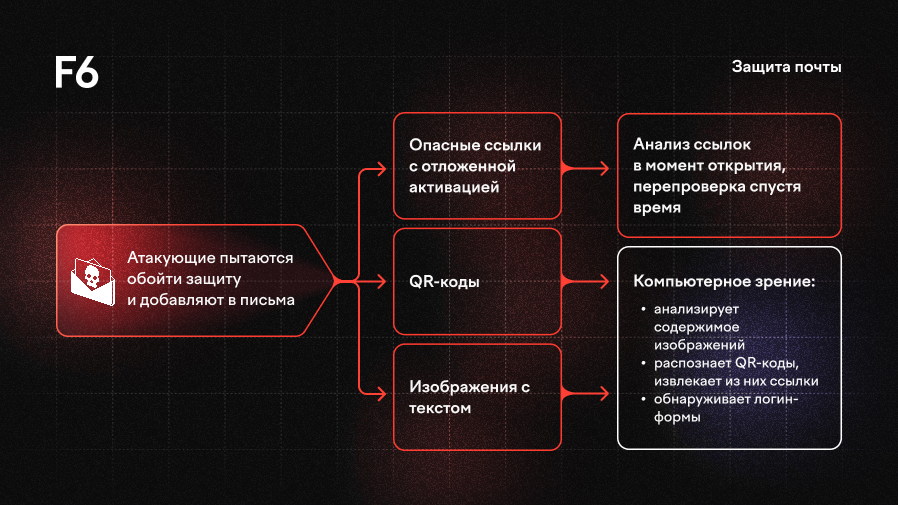

Фишинг принимает разные формы — обнаружить его помогают современные технологии, такие как ИИ, компьютерное зрение. Они используются в F6 Business Email Protection — решении для защиты корпоративной почты.

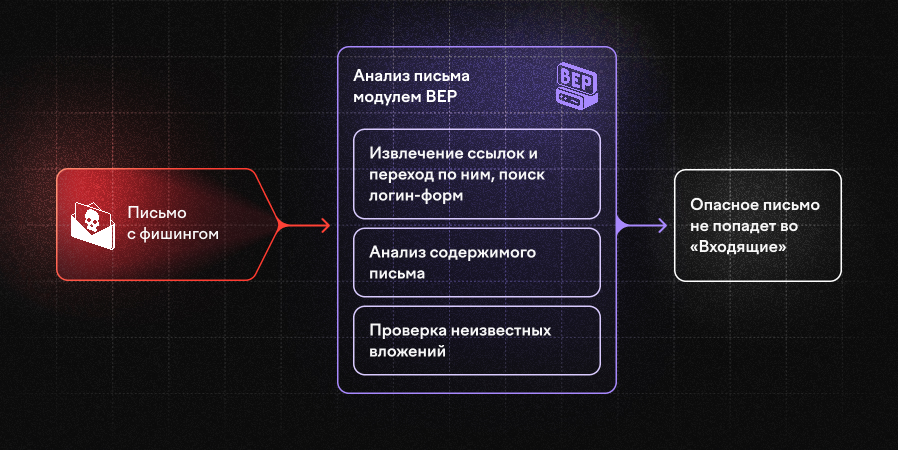

Как обнаружить угрозу до того, как письмо попадет во «Входящие»

Здесь важен анализ по множеству параметров.

Антифишинговая защита для бизнеса на примере F6 BEP

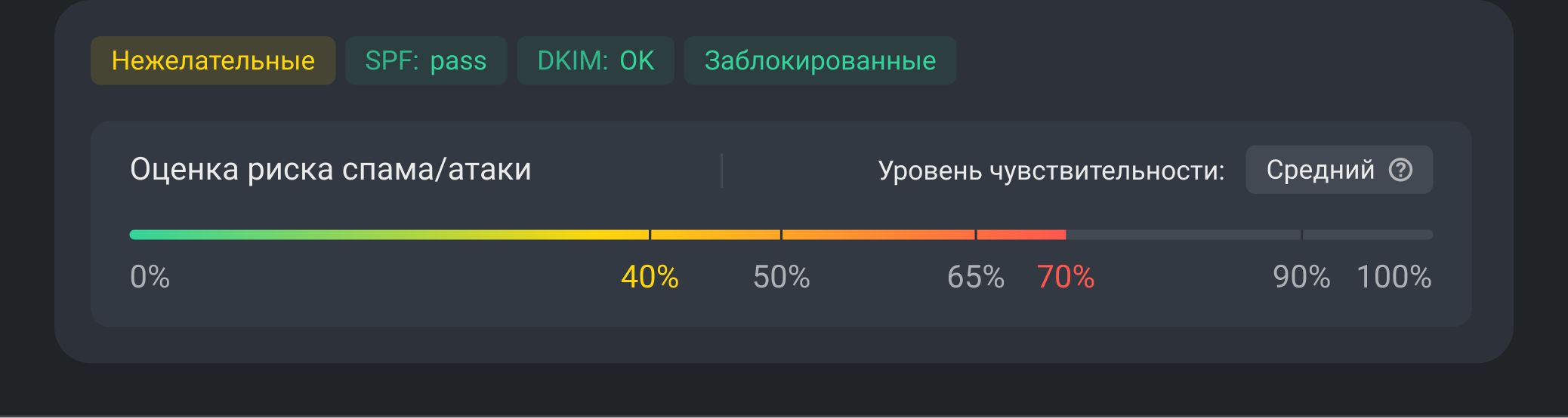

- Проверка DNS-записей: SPF, DKIM, DMARC

Помогает убедиться в подлинности отправителя и в том, что письмо не было изменено в процессе передачи. А также позволяет обнаружить, было ли сообщение отправлено от нелегитимного почтового сервера.

В интерфейсе F6 BEP вы увидите результат проверки SPF и DKIM для каждого письма

- Анализ содержимого письма: эмоциональный подтекст, картинки в сообщении

Искусственный интеллект в составе F6 BEP находит признаки фишинговой рассылки даже тогда, когда атакующие пытаются скрыться от проверки.

- Обнаружение форм логина и пароля с помощью компьютерного зрения

Система сравнивает их с легитимными формами от известных компаний. Если есть несоответствие, то ссылка будет заблокирована.

- Детонация вредоносного ПО в песочнице

Песочница с морфингом в составе F6 BEP проверит в безопасной среде, что произойдет после открытия вложения. Даже зашифрованный архив будет «распакован»: система найдет пароль в тексте, в соседних письмах, в названии файла.

Узнать больше о проверке файлов и ссылок в sandbox →

Как F6 BEP останавливает сложные атаки на почту

Как остановить угрозу, если сотрудник уже нажал на вложение или ссылку в письме

- Проверка ссылки в момент перехода по ней

Пример сценария: атакующие отправляют письмо со ссылкой, которая ведет на пустую папку. Проверка пройдена, сообщение оказывается во «Входящих». На следующий день ссылка становится опасной — теперь она ведет на фишинговую форму или к скачиванию инфостилера.

Технология Time-of-Click в составе решения F6 BEP обнаруживает ссылки, которые становятся опасными со временем. Если в момент перехода или перепроверки обнаружится опасность, то ссылка сразу будет заблокирована.

- Камуфлирование архива

Злоумышленники могут отправить пароль альтернативным способом (например, на телефон получателя) — F6 BEP помогает и при таком сценарии. Вложение будет заменено на ссылку, пользователь сможет перейти по ней и ввести пароль, после этого запускается проверка архива. В итоге вредоносное ПО будет обнаружено.

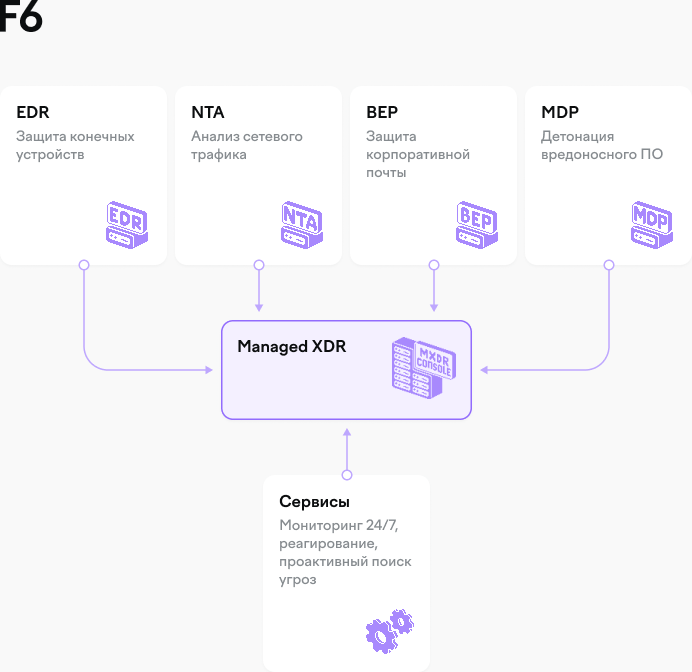

- Комплексная защита инфраструктуры

Киберпреступники совершенствуют методы атаки, ищут уязвимости конкретной компании и пытаются обойти проверку. Но даже самых изобретательных остановит эшелонированная защита — ее помогает выстроить модульное решение F6 Managed XDR.

F6 BEP можно внедрить отдельно или в комбинации модулей Managed XDR: защита почты, корпоративных устройств, анализ трафика и ВПО

Узнать больше об XDR на примере истории атаки →

3. Убедитесь, что почта защищена: имитация атаки

Провести тестирование поможет бесплатный инструмент от F6.

Как это работает:

- Введите корпоративную почту и контактные данные.

- На почту будут отправлены письма, имитирующие атаку — ПО в них уже обезврежено.

- Если письма окажутся во «Входящих», то почта уязвима и необходимо усилить ее защиту.

Важно не только защищать почту современными решениями, но и позаботиться о правильной настройке почтового сервера. Проверьте, что не допустили следующие ошибки при конфигурации: open relay, отсутствие принудительного TLS и слабые шифры, разрешенные VRFY/EXPN-команды, ошибки в DNS и некорректная PTR-запись. Также требуется правильно настроить firewall: например, закрыть почтовый сервер от прямого доступа, если используется промежуточный шлюз для анализа писем. Часто почтовый сервер остается открыт для всего Интернета, чем и пользуются злоумышленники, отправляя письма напрямую, минуя средства защиты.

F6 Business Email Protection: защита почты в действии

Решение обезопасит не только от фишинга, но и от разных видов вредоносного ПО, BEC-атак, спама. Вариант развертывания можно выбрать:

- Локально: on-prem, включена проверка исходящих писем.

- В облаке: cloud, защита почты в несколько кликов.

Решение поддерживает интеграцию с популярными отечественными и зарубежными почтовыми сервисами, в том числе доступна защита почты «Яндекс 360» и «VK Почта».

Посмотрите, как F6 BEP анализирует нежелательные письма

F6 BEP не просто блокирует опасные письма, система дает полный отчет: какие письма и почему были отправлены в белый список, какие отнесены к фишингу, вымогательству и другим угрозам.

Также доступна настройка под конкретные потребности и нестандартные ситуации.

Как F6 BEP защищает почту в нестандартных случаях