За более чем 20-летнюю историю компании специалисты F6 помогли полиции задержать и отправить за решётку свыше тысячи киберпреступников – вымогателей, кардеров, вирусописателей, скамеров. Наши эксперты приложили руку к исследованию или ликвидации таких преступных групп, как Carberp, Anunak, Cobalt, Cron и других. Но в паблик попадают единицы успешных кейсов. О большинстве расследований не узнают ни журналисты, ни безопасники из ИБ-сообщества. Такая скрытность объясняется, как правило, оперативным интересом и тем, что кибердетективы связаны по рукам и ногам NDA – соглашением о неразглашении.

Стоило большого труда уговорить Вадима Алексеева, руководителя департамента расследований высокотехнологичных преступлений компании F6, немного подсветить внутреннюю кухню кибердетективов и секреты их ремесла, но оно того стоило. Мы узнали, как расследователю помогает интуиция, какие инструменты помогают выстраивать логику событий и какой смертный грех губит хакеров чаще всего.

Детектив из техподдержки

У меня свой путь в кибербезе: я не служил в полиции, не заканчивал профильную кафедру, как это обычно бывает. В компанию пришел из хостинга, начинал там с первой линии техподдержки. Знания о том, как работает WEB, как устроены сети, здорово пригодились в расследованиях, особенно когда нужно разобраться с инфраструктурой злоумышленников. Начинал я свои «университеты» с изучения информации о том, как работают теневые форумы и финансовые схемы: покупка и продажа «инсталлов», списание через USSD-запросы, автозаливы и обнал. Надо было учиться отслеживать злоумышленников, а не их ботнеты. Довольно быстро выяснилось, что cybercrime — живой рынок, а значит, инструменты для совершения киберпреступлений продаются, передаются, переписываются в новые версии. Но бывает и нечто постоянное. Например, партнёры, которые приводят хороший трафик (спамеры, арбитражники, seo-веб-мастера, которые распространяют вредоносы и обеспечивают злоумышленников качественным пользовательским трафиком) ценятся высоко, им хорошо платят, и они остаются постоянными партнёрами, несмотря на изменение инструментов группы.

Для клиента расследование часто начинается с боли, а для нас с вопроса: что случилось? Что-то украли, пошифровали, требуют выкуп, шантажируют. Много эмоций, люди переживают и ничего не понятно. В такой вот ситуации тебе, как доктору, нужно провести первичный опрос. Ты лично разговариваешь с клиентом, как это возможно: по телефону, по видеосвязи. Для себя я сделал вывод: лучший вариант – попросить написать о том, что случилось. Когда человек пишет, он сам убирает эмоции, более внятно формулирует, что произошло. На первом этапе нужно восстановить хронологию событий, разложить историю по полочкам, понять, что за чем следовало. Собираешь информацию, строишь векторы для расследования и дальше идёшь по ним искать.

Рабочий день расследователя часто завершается затемно.

Кульминация работы кибердетектива – задержание преступника. Случается, что оно выглядит как остросюжетное кино, как в истории с погоней за участниками группы Cron, заразившей миллион устройств банковским трояном. Иногда бывает немножко скучно. Но в любом случае, чтобы на руках злодея защёлкнулись наручники, требуется провести огромную аналитическую работу. В идеале – собрать доказательную базу, передать её клиенту, а также в полицию, сделать всё от нас зависящее, чтобы помочь довести дело до суда. Но далеко не во всех случаях дело доходит до правоохранительных органов. Бывает, что в компании произошёл внутренний инцидент и для неё важно понять, как всё случилось, и на этом остановиться.

Быстрое расследование – скорее исключение из правил. Есть дела, которые длятся месяцами. Другие можно расследовать несколько лет, особенно если мы говорим про международные истории. Самое длительное, но успешное расследование на моей памяти случилось, когда я только пришёл в компанию, и длилось оно примерно три года. Группа злоумышленников использовала Android-боты для хищения денежных средств. Менялись боты, их владельцы и разработчики, появлялись новые боты. Кого-то задерживали, сажали, но в целом группе удавалось оставаться на плаву. Злодеи меняли ботнеты, потому что число заражений (инсталлов бота) у тех, что исследовали специалисты по кибербезопасности, неизменно падало. Мы научились отслеживать ботнеты этой группы через траффера. В итоге при нашем содействии полиция задержала участников группы, дело дошло до суда.

В основе многих преступлений лежит человеческая драма. В случае с группой, о котором только что рассказал, такая драма произошла у траффера. Он был вебмастером, владел несколькими достаточно популярными сайтами, которые рекламировали популярные приложения для Android. Однажды ему предложили очень дорогой трафик: нужно было по запросам на популярные приложения отдавать .apk-файл, который присылали каждый день. Деньги платили хорошие, он поначалу заметался и задавал вопрос заказчику: а почему антивирус «орёт» – срабатывает? А точно ли это не вредонос? Закончилось тем, что жадность победила и вопросы закончились. На криминальные доходы он доделал ремонт в квартире, купил машину и перестал жалеть о своём драматичном переходе на темную сторону – до того момента, пока его не задержали.

Экосистема cybercrime

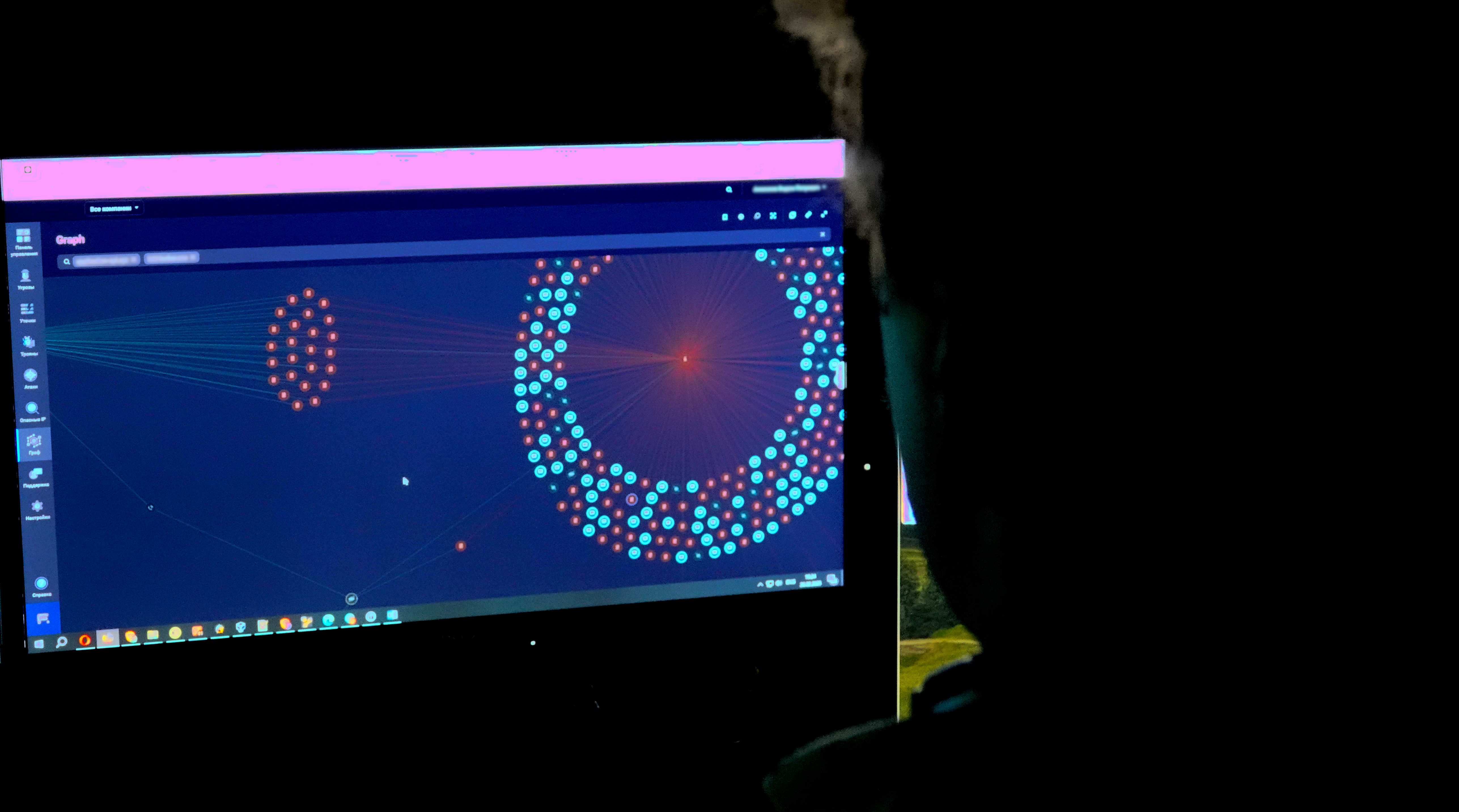

Пару лет назад мы помогли полиции вычислить и задержать участников мошеннической группы Jewelry Team. Жулики размещали в онлайн-сервисе совместных поездок фейковые объявления от имени водителей. Тем, кто откликнулся, они предлагали продолжить общение не на сайте, а в мессенджере. Там присылали ссылку на фишинговый ресурс и просили предоплату, чтобы забронировать место в машине. Естественно, жертва теряла деньги, данные банковской карты и никуда не ехала. К расследованию этой истории подключились в августе 2022 года по просьбе полицейских. У задержанного злоумышленника – одного из воркеров группы – изъяли технику, а мы помогли её исследовать. Нашли Telegram-ботов, разные сообщества, проанализировали переписку. Увидели, что это целая команда, стали отслеживать её в Telegram, фиксировать доменные имена, которые они использовали, с помощью нашего решения построили граф сетевой инфраструктуры злоумышленников. Благодаря графу поняли, где их хостинги, дальше выйти на след мошенников было делом техники.

Графовый анализ сетевой инфраструктуры помогает клиентам F6 находить киберпреступников.

Чтобы исследовать сообщество киберпреступников, иногда достаточно Telegram. В последние годы он стал одним из главных инструментов злодеев. Там они создают фишинговые страницы, ведут теневую бухгалтерию, координируют свою работу и выкладывают обучающие мануалы для новичков-воркеров. Даже для ботнетов Telegram стал командным центром: есть Android-боты, которые держат там связь с владельцем, пересылают сообщения с данными. Получается некая теневая экосистема, сервис с удобным API.

Преступники часто сыпятся на гордыне. Именно она да ещё чувство безнаказанности приводят к техническим ошибкам. В одном из наших кейсов злоумышленник сидел в RDP-сессии, и в то время, когда на компьютере жертвы работал кейлоггер, заказывал какой-то девайс со своего компьютера в интернет-магазине и указал свой домашний адрес: использовал Сopy&Paste, который проваливается в удалённую машину. Эти данные остались на компьютере жертвы и помогли понять, где находится злодей. Хакеры стараются защитить свою личность и прячутся за средствами анонимизации – а мы стараемся их найти. Если раньше для злодеев использование RDP (Remote Desktop Protocol – протокол удалённого рабочего стола) было редкостью, сейчас это musthave. С другой стороны, это в определённых случаях помогает упростить расследование. Условно, если раньше вся необходимая информация была только дома на компьютере злоумышленника, то сейчас она есть на каком-то сервере в Сети. Как её оттуда достать, другой вопрос: например, копию сервера могут по запросу получить правоохранительные органы, если сервер находится в доступной юрисдикции.

Про важность хорошего отношения к сотрудникам

Мы выделяем два главных направления атак, которые приводят к инцидентам. Первый трек – массовые атаки на физических лиц, включая скам, схемы с FakeBoss и FakeDate, в которых много пострадавших. В таких случаях помощь нужна в раскрытии инфраструктуры злоумышленников. Второй трек – атаки на компании, когда злоумышленник заходит в их инфраструктуру. Здесь приходится исследовать куда больше информации, чтобы атрибутировать группу атакующих, установить её участников, инфраструктуру и программное обеспечение, которое они используют.

Для атаки на компанию злоумышленники могут зайти в инфраструктуру не только снаружи. После февраля 2022 года сотрудники многих компаний выехали за границу и работали удалённо. И мы знаем про инциденты, когда сотрудники передавали определённую информацию злоумышленникам. Мотивация самая разная: и месть, если сотрудника уволили и он пытается отыграться, и финансы. Сотрудник может предоставить свой доступ злоумышленникам для атаки или же проводить атаки самостоятельно, устраивать саботаж.

Лучшая защита от атаки инсайдера – это лояльность сотрудников компании. Несколько лет назад для борьбы с инсайдерами предлагали разные подходы: повышать премии сотрудникам, проводить с ними некую разъяснительную работу. Но это не так эффективно, как использование технических средств контроля и защиты от утечек и кибератак, аудита, который позволяет определить болевые точки, а также контроля учётных записей. Но хорошее отношение к сотрудникам никто не отменял.

«Пожалуй, главная защита от мошенников – здравый смысл».

ИИ на службе криминала

Киберпреступность меняется на глазах. Не так давно мы видели, как колл-центры телефонных мошенников плавно перетекли из колоний в современные офисы, стали перенимать бизнес-методики: разработали скрипты, наняли коучей, даже премии выплачивали. Одна из популярных схем недавнего прошлого, когда мошенники звонили в коммерческие организации на городские номера, представлялись руководителями, просили срочно перевести выручку из кассы на определённый счёт. Прошло несколько лет, и схема FakeBoss вернулась в обновлённой версии: она стала адресной, а её исполнение – более совершенным.

Прежде чем позвонить потенциальным жертвам или написать им, злоумышленники серьёзно готовятся. Создают фейковый аккаунт руководителя с его фото. Собирают сведения о сотрудниках организации, используя в том числе утечки данных. Нередко эти данные просрочены на год и больше, поэтому пишут и бывшим сотрудникам, которые в компании уже не работают. С недавних пор мошенники собирают образцы голоса и видеоизображения руководителя для того, чтобы позже с помощью технологий ИИ использовать для генерации аудио- и видеодипфейков, звонков от имени начальника. Больше не нужно быть актёром, чтобы имитировать голос или внешность – ИИ работает и на киберпреступников тоже.

При использовании схемы FakeBoss злоумышленники рассчитывают найти слабое звено среди тех, у кого нет прямого контакта с руководителем. Например, если от имени гендиректора напишут в Telegram обычному бухгалтеру, которая видит шефа раз в год в коридоре, сможет ли она разобраться в происходящем – вопрос. Особенно если мошенник напишет: мол, «это только между нами», «в компании утечка данных, только вы можете помочь», «готовьтесь, сейчас вам будут звонить из компетентных органов». А дальше по классической схеме мошенничества со всеми её этапами: нужно защитить ваши сбережения, помочь раскрыть злоумышленников и в том же духе.

Пожалуй, главная защита от мошенников – здравый смысл. Когда спрашивают, как уберечься от таких схем, первым делом рекомендую отключить приём вызовов с незнакомых номеров через Telegram и в других мессенджерах. Ограничить круг людей, которые могут вас найти по номеру телефона в мессенджерах, если позволяет приложение. Приватность настроить по максимуму, чтобы контактировать с вами могли только те, кого вы лично знаете. В целом соблюдать цифровую гигиену и трезвость взглядов. Сейчас стараниями правоохранительных органов, законодателей и операторов связи стало сложнее подделывать номера при звонках. Но злодеи постоянно придумывают что-то новое.

Охота за аккаунтами

Киберпреступный рынок трансформируется. В том числе – за счёт повышения доступности технологий, которые позволяют совершать преступления, и незаконно получаемых данных. Только за прошлый год наши коллеги из департамента киберразведки F6 Threat Intelligence обнаружили 455 новых случаев публичных утечек данных. В свободном для преступников доступе сейчас так много информации, как они раньше и мечтать не могли: персональные и банковские данные, история заказов и покупок.

Рынок пробива до сих пор не потерял актуальности. Это история про целевые атаки на конкретных пользователей для хищения денег с их банковского счёта. В таких случаях злоумышленников интересуют актуальные данные по балансу банковских счетов, операциям. В недавней истории с пенсионеркой из Самарской области, которая передала мошенникам почти полмиллиарда рублей, вероятно, не обошлось без такой предварительной разведки.

Подбор паролей для взлома аккаунтов используют всё реже. Брутфорс был на волне лет десять назад. В 2018 году наша компания помогла полиции задержать злоумышленников, которые взломали аккаунты пользователей интернет-магазинов и онлайн-сервисов. Они скомпрометировали порядка 700 тыс. учётных записей участников программ лояльности популярных интернет-магазинов, платёжных систем, букмекерских компаний. Злодеи получали доступ к бонусам программ лояльности, тратили их сами или продавали. Тогда от действий мошенников пострадали десятки очень известных российских компаний. С тех пор рынок бонусных баллов значительно изменился, но это тема для отдельного разговора.

Сейчас для угона аккаунтов чаще используют другие схемы. Если в распоряжении злоумышленников есть пара логин-пароль, которые нетрудно найти в утечках, распространяемых в свободном доступе, они могут использовать тот же пароль для входа на других ресурсах. Есть много схем, которые используются для угона аккаунтов в мессенджерах, тех же Telegram или WhatsApp, начиная с сообщений «Проголосуй за мою племянницу» и фишинговых ссылок до предложений получить в подарок премиум-аккаунт. В таких случаях пользователь сам вводит логин и пароль от своего аккаунта, фактически отдаёт его в руки злодеев. Плюс нередко, как показывают наши расследования, пользователи хранят пароли от аккаунтов на своих устройствах в отдельных файлах. Если эта информация хранится на корпоративном компьютере, злоумышленники при проникновении в инфраструктуру компании могут угнать и личные аккаунты сотрудника, и служебные.

Вне зоны доступа

После февраля 22-го года изменилась парадигма «не работать по .ru». Многие злоумышленники, которые жили в России или странах СНГ, старались не совершать преступлений против организаций там, где они живут. Но этого правила придерживались далеко не все и тем более те злодеи, которые находились далеко. За прошедшие три года ситуация поменялась. Массово атаковать российские компании стали именно русскоязычные хакеры — прогосударственные группы, хактивисты, киберкриминал. На этом фоне происходили конфликты между киберпреступниками, в результате происходили утечки переписок, инструментов и многого другого.

Чаще всего ловят воркеров и дропов. Организаторов групп, лидеров разыскать по-прежнему не так просто, но их тоже находят и «принимают». Однако далеко не до всех участников мошеннических схем удаётся дотянуться. Например, в скамерских схемах много рекламы фишинговых ресурсов, с которой активно борется и наша компания, и другие компании в сфере кибербеза, и поисковые системы. Люди, которые размещают такую рекламу – это отдельная категория, арбитражники, и они зачастую остаются неохваченными в ходе расследования. Чтобы доказать умысел конкретного траффера на размещение таких рекламных ссылок, нужно связать его с хищением средств – а это, по сути, значит доказать деятельность ОПГ.

Большую часть расследования кибердетективы проводят за компьютером. Сувенир над монитором напоминает: время сделать паузу.

Что общего между расследованиями и рыбалкой?

Для кибердетектива важно внимание к деталям. Умение замечать мелочи, цепляться за них и раскручивать историю. Это схоже с требованиями к сотруднику техподдержки: важно в диалоге с клиентом выяснить, что произошло, диагностировать проблему со своей стороны, разобраться в ней и пофиксить. Вот примерно такие же навыки предполагает и расследование: нужно опросить пострадавшего, получить достаточно информации, чтобы разобраться в случившемся, и стараться дойти до конца – установить причастных к инциденту. Но в отличие от параллели со сферой хостинга у нас нет возможности восстановиться из бэкапа.

Работа детектива-расследователя безумно интересна, но, как в песне, на первый взгляд как будто не видна. На самом деле и на второй тоже не видна, потому что в паблик попадают единицы успешных кейсов. О большинстве историй не узнают ни журналисты, ни публика, а то, что становится известным – всего лишь верхушка айсберга. Такая скрытность вызвана, как правило, оперативным интересом, как на рыбалке: чтобы не спугнуть рыбу, надо меньше болтать. Не стоит раскрывать все карты: методы расследования, техники, как можно выйти на злоумышленника, соединить его цифровой след с другими доказательствами. Принцип простой: если расследователи установили злодея, значит, он свою работу сделал плохо, а мы хорошо.

Светлая сторона ИИ

Цепочку логических связей нам помогают построить специальные инструменты. Мы используем интеллект-карты (Mind Map), которые помогают соединить в единое целое историю событий, сообщения, аккаунты с инфраструктурой злоумышленников. Конечно, используем Graph Intelligence, который позволяет построить облако связей инфраструктуры злоумышленников между доменами, серверами, сертификатами, адресами и всем прочим. В общем, используем самые разные средства автоматизации, и российские, и иностранные, которые в OSINT-сообществе хорошо известны. Такие инструменты важны и для анализа больших баз данных, и для поиска информации, проверки конкретных пользователей.

Да, мы используем наработки из сферы искусственного интеллекта, машинного обучения – в определённых случаях. Довольно полезно бывает написать для себя запрос, когда есть какие-то данные, логи, которые нужно обработать. Чтобы не изобретать велосипед, а попробовать накидать скрипт через Chat GPT, который позволит распарсить и вытащить нужные данные.

Доверяй, но проверяй – в случае с Chat GPT лучше перепроверить дважды. Мы знаем, что ИИ мастер галлюцинаций и может с убедительным видом выдумывать несуществующие факты. Но мы ставим перед ним задачи не генерации идей, а обработки файла. У меня перед глазами этот файл, результат выдачи скрипта и код самого скрипта. Я могу сразу посмотреть и понять: справился ли ИИ или нет.

Для расследований кибердетективы используют хорошо известные инструменты OSINT.

Интуиция решает. Например, на начальном этапе, когда к тебе приходят и на эмоциях рассказывают про инцидент, помогает понять, что за история, и выбрать правильный путь, чтобы в ходе расследования не делать лишних поворотов. Однажды я умудрился из двухсот IP-адресов выбрать первый попавшийся – и он оказался единственным, который содержал нужную информацию. Тот айпишник, который я выбрал, был то ли предпоследний, то ли третий с конца – я просто ткнул пальцем в экран. Выбор оказался верным и сэкономил при расследовании уйму времени.

Эта история произошла, когда мы проводили расследование волны масштабных DDoS-атак. Они начались летом 2021-го. Атаки характеризовались большим объёмом запросов с известных прокси-сервисов, атаки на приложение, причём сначала выполнялось действие на ресурсе, перехватывался сложный (тяжелый) запрос и дальше этим запросом велась атака. Пострадали тогда самые разные компании, мы получили массу обращений. Пробовали технически анализировать эти атаки, но постоянно натыкались на использование злоумышленниками различных анонимных сервисов, а объём данных для анализа был так велик, что приводил к прожиганию ресурсов.

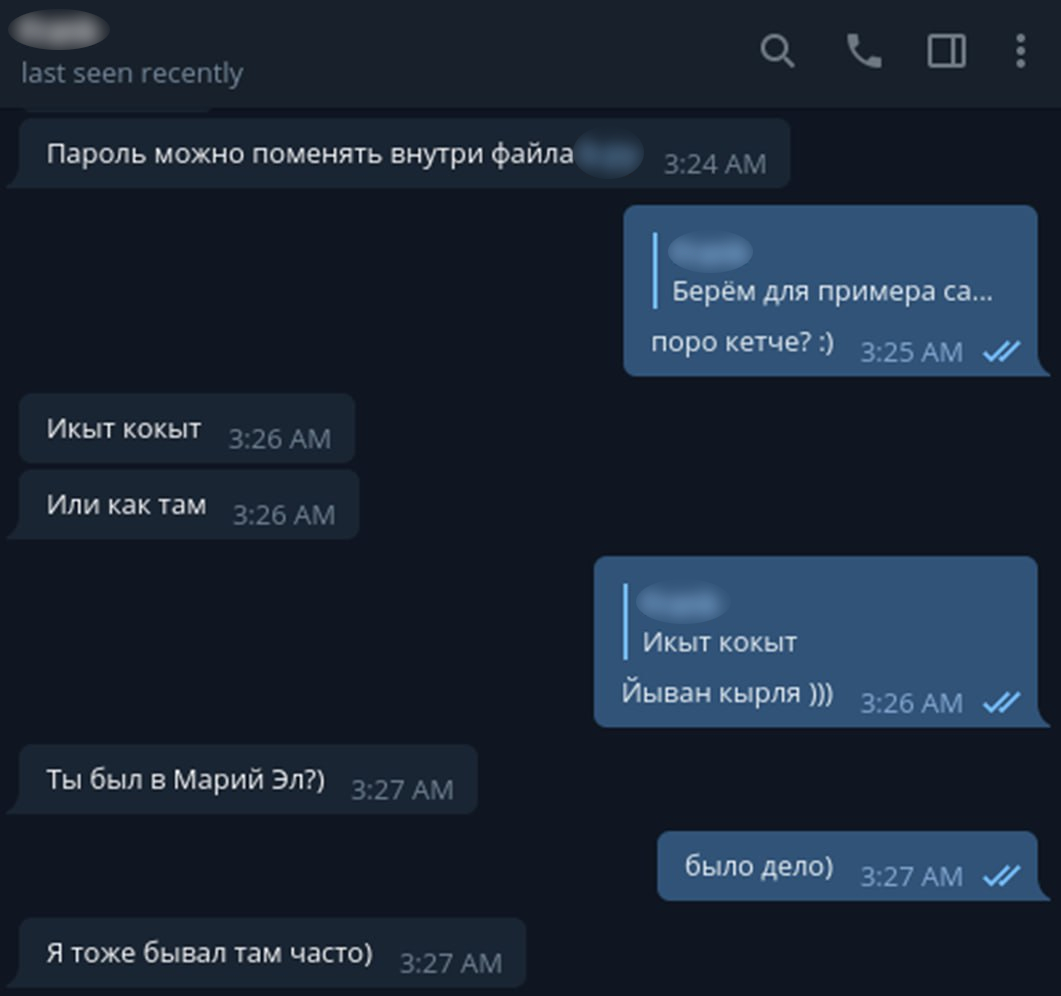

Выбрали нестандартное решение: стали исследовать рынок DDoS-услуг. В процессе нашли множество Telegram-чатов, большое количество злоумышленников, которые перекупали друг у друга инструменты, методы атак. А ещё неожиданно оказалось, что участники этих чатов – достаточно молодые люди, конкуренция высокая, поэтому в тематических ресурсах они активно рекламировали свои каналы и выдавали полезные данные друг о друге. Анализ каналов и чатов, принадлежавших разным злоумышленникам, помог связать атаки с исполнителями и сдеанонить их: они даже выкладывали скриншоты недоступности сервисов. Переписки с исполнителями помогли исследовать используемые инструменты. В процессе деанона мы выяснили личность одного из предполагаемых злоумышленников и регион, в котором он вырос, но не были уверены в результате. Для проверки ему написали приветствие на национальном языке этого региона. Попали в точку: злоумышленник успешно прошёл проверку, ответил на запрос – остальное было делом техники.

Фрагмент переписки со злоумышленником из архива департамента расследований высокотехнологичных преступлений компании F6.

Мы продолжаем традиции кибердетективного агентства, с которого начиналась наша компания. Услуги нашего департамента – расследование инцидентов «под ключ», почасовая оплата для нестандартных запросов и подписка на расследования. Расследование инцидента – это комплексная история, поэтому, как правило, мы предлагаем расследование под ключ. Но в жизни бывает всякое, инциденты разные, в каких-то случаях клиенту нужно помочь просто разобраться в проблеме. Иногда из-за объективных преград для дальнейшего расследования мы предлагаем поэтапное расследование, где каждый следующий этап зависит от результатов предыдущего.

Подписка на расследования – название такой услуги звучит необычно, но на самом деле всё просто. К нам часто обращаются по инцидентам, которые не являются классическими атаками, но порой требуют много времени на исследование. Поэтому у нас появилась такая услуга, как подписка на расследования – в неё включаются предоплаченные часы на разбор тех вопросов, которые находятся вне компетенций службы информационной безопасности компании. И такое предложение находит клиентов.

Нестандартные запросы – отдельная тема. Однажды мы исследовали интересную историю о том, что злоумышленники успевают делать ставки со 100-процентным успехом на рост или падение стоимости того или иного актива на бирже до того, как произойдёт ключевое событие. Бывают случаи, когда компания в состоянии сама расследовать инцидент, а мы фактически выполняем роль психолога, задаём наводящие вопросы, помогаем клиенту прийти к пониманию причин инцидента, его участников или поиску важных для расследования данных в собственной инфраструктуре.

Мы делаем кибербез понятным. Нам доверяют ещё и потому, что мы объясняем сложное простым языком. Оперативные сотрудники, следователи – профи своего дела, но кибербез – это такой космос, в котором и специалисту, чтобы научиться уверенно ориентироваться, нужно несколько лет. И мы, со своей стороны, в этом помогаем. Один из коллег рассказывал: он видел много экспертиз по разным уголовным делам, но наша стала первой, в которой ему всё было понятно от первого до последнего слова.