Графовый анализ: как он помогает обнаруживать мошеннические схемы

На вид — обычные транзакции. На деле — слаженная схема. Граф раскрывает связи, которые маскируют мошенничество. Видишь картину целиком — обезвреживаешь до удара.

Мошенничество в цифровой среде давно вышло за рамки одиночных попыток обмана. Сегодня злоумышленники действуют координированно, применяют вредоносное ПО, автоматизацию, бот-сети и множество подконтрольных аккаунтов. Их техники становятся всё сложнее и разнообразнее: от фишинга и подделки устройств до мультиаккаунтинга и атак на бизнес-процессы.

Традиционные системы защиты, основанные на правилах, ручных проверках и статической логике, теряют эффективность. Они способны фиксировать отдельные подозрительные действия, но не видят общей картины. Именно поэтому всё больше компаний обращаются к графовому анализу связей как к инструменту, который позволяет выявлять структуру мошенничества: взаимодействие между участниками операций, цифровыми следами, техническими параметрами и каналами.

Что такое графовый анализ и почему он лежит в основе Fraud Protection от F6

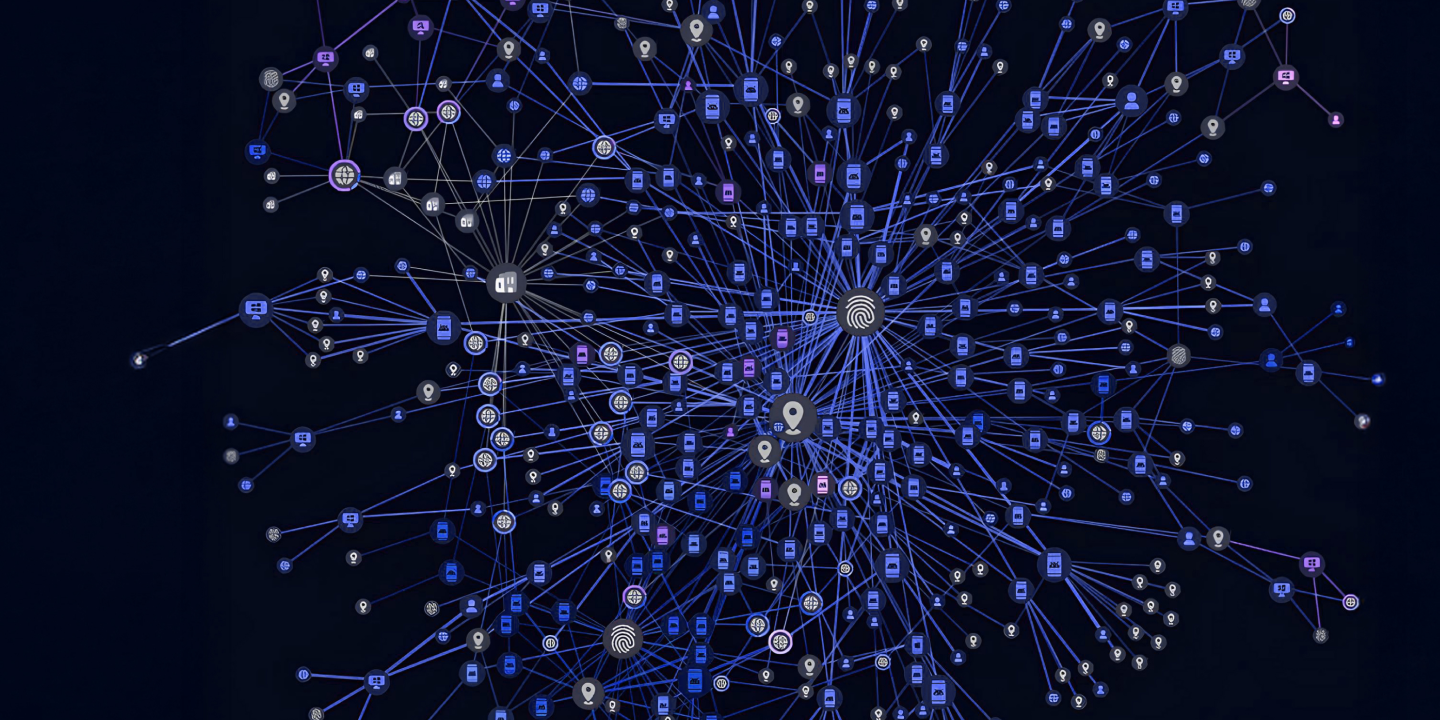

Графовый анализ — это метод обработки и визуализации данных, при котором все элементы системы (пользователи, устройства, аккаунты, карты, IP-адреса) представлены в виде узлов, а связи между ними — в виде рёбер. Такой подход позволяет увидеть, как именно объекты взаимодействуют: откуда происходили входы, какие карты использовались для транзакций, где пересекаются сессии, устройства или действия.

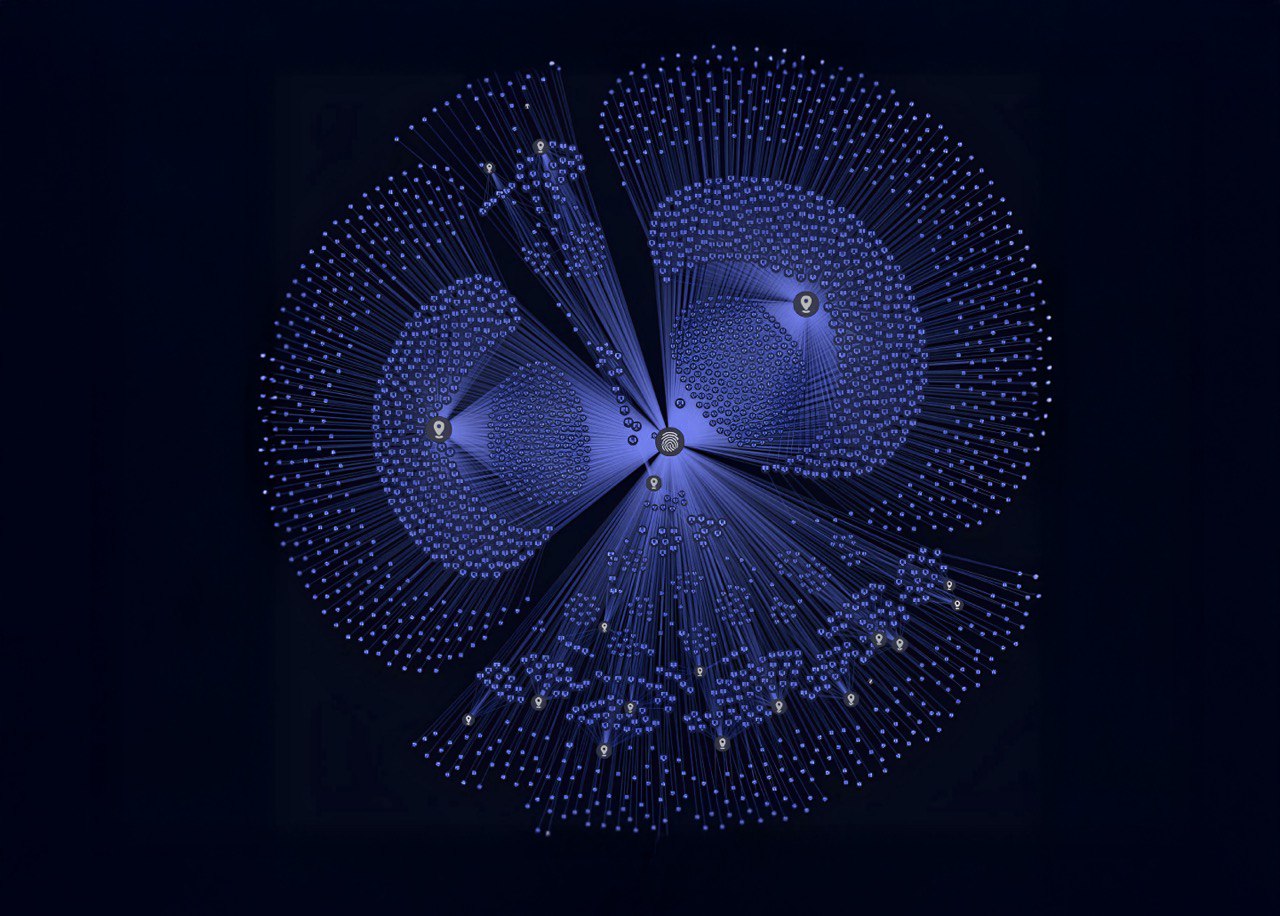

В рамках F6 Fraud Protection граф строится не только внутри одного заказчика, но и на основе Global ID — уникальной модели, объединяющей сигналы из разных систем и сегментов. Это даёт возможность выявлять связи между злоумышленниками даже в разных организациях и отраслях, формируя единое пространство анализа. Такой кросс-отраслевой граф позволяет фиксировать активность мошенников, перемещающихся между сервисами и компаниями, и выявлять организованные схемы на ранней стадии.

Графовый анализ особенно эффективен в борьбе с мошенничеством: он помогает выявлять скрытые зависимости, которые остаются незаметными при линейном анализе, фиксировать кластеры взаимосвязанных сущностей и прогнозировать дальнейшие действия атакующих. Даже если отдельные элементы кажутся безобидными, в графе становится очевидна их роль в общей схеме. Это позволяет перейти от реагирования к проактивной защите.

Топ-3 схемы мошенничества, которые фиксирует графовая аналитика

Графовый анализ особенно эффективен при выявлении повторяющихся и хорошо замаскированных мошеннических тактик. Если рассматривать события изолированно, такие сценарии выглядят как легитимная активность, но в графе становятся заметны устойчивые связи и повторяющиеся шаблоны.

Мультиаккаунтинг — один из популярных приёмов. Пользователь создаёт десятки аккаунтов, чтобы обойти лимиты, получить приветственные бонусы или обмануть механизмы идентификации. Несмотря на смену IP-адресов и браузеров, граф показывает связь через одно и то же устройство, повторяющийся поведенческий профиль или цифровой отпечаток.

CNP-мошенничество (Card-Not-Present) также эффективно распознаётся: технология выявляет, что разные транзакции проходят через схожие устройства, на одни и те же адреса, с повторяющимся шаблоном действий.

Финансовые пирамиды становятся видны через постоянные переводы между счетами внутри замкнутой структуры. Вредоносное ПО объединяет заражённые устройства в единый фрод-кластер. А при обналичивании через подставных лиц граф позволяет отследить маршруты вывода средств и выявить управляющее звено.

Всё это делает модель связей мощным инструментом обнаружения неочевидного фрода.

Как графовый анализ помогает в предотвращении мошенничества

Современные схемы мошенничества становятся всё более изощрёнными. Злоумышленники используют VPN, подменяют устройства, имитируют поведение реальных пользователей и распределяют активность между множеством аккаунтов. Цель — затеряться в потоке легитимных действий и не вызвать подозрений.

Классические антифрод-системы в таких условиях теряют эффективность: они фиксируют отдельные события, но не видят целостной картины. Фрагментированная активность ускользает от внимания — особенно когда каждый элемент выглядит безобидно. Графовая аналитика работает иначе: она выявляет структуру происходящего, связи между участниками, повторяющиеся маршруты и поведенческие шаблоны.

Ниже — ключевые сценарии, в которых этот подход показывает наилучшие результаты.

1. Визуализация сложных схем

Одна из сильнейших сторон графа — это возможность наглядно увидеть структуру атаки. Например, если из одного и того же браузера, но под разными именами, производятся входы в систему — это повод для подозрения. Если эти аккаунты потом переводят средства на одну и ту же карту или используют одни и те же номера телефонов — возникает структура. Она становится видимой на графе: не как набор точек, а как система, где всё связано. Чем больше таких пересечений — тем выше вероятность мошенничества.

2. Обнаружение мультиаккаунтов и повторного использования устройств

Мошенники часто используют один и тот же подход: создают много учётных записей, чтобы обойти лимиты, получить приветственные бонусы, обмануть системы и подорвать доверие. Даже если при этом они маскируются — меняют IP, ставят новые куки — устройство оставляет цифровой отпечаток. А поведение (движения мыши, скорость набора текста, переходы между страницами) остаётся похожим. Граф связывает эти отпечатки между аккаунтами и показывает, что перед нами одна и та же сущность, замаскированная под множество.

Такой анализ невозможен без контекста. Именно взаимосвязи между действиями, устройствами и событиями позволяют увидеть не отдельный инцидент, а поведенческую модель. И главное — оценить её в масштабе всей системы.

3. Работа с цифровыми отпечатками и биометрией

Каждое устройство оставляет уникальный след: разрешение экрана, версия ОС, язык системы, браузерные настройки, плагины. Вместе они формируют цифровой отпечаток, который может быть использован как элемент в графе. А если к этому добавить поведенческую биометрию — например, как пользователь двигает мышкой или вводит пароль — мы получаем не просто отпечаток, а поведенческий профиль.

Технология объединяет эти данные и связывает их между сессиями, аккаунтами, транзакциями. Даже если мошенник использует другую точку входа, но с таким же поведенческим паттерном — алгоритм его распознает.

4. Предотвращение каскадных атак

Во многих сценариях атака начинается с одного уязвимого аккаунта, через который злоумышленники получают доступ к другим — напрямую или через социальную инженерию. Например, получив данные одного клиента, мошенники могут звонить другим и представляться банком, подставляя детали.

Граф позволяет отследить, какие аккаунты были связаны с заражённым: какие IP пересекались, какие транзакции шли на схожие счета, какие устройства использовались параллельно. Это даёт возможность вовремя локализовать угрозу, прежде чем она распространится.

5. Автоматизация расследований и ускорение работы аналитиков

Ручное расследование инцидента — сложная и долгая задача. Но если он попадает в граф, аналитик получает мгновенную визуализацию: кто с кем связан, какие элементы центральные, а какие — периферийные. Это позволяет не просто быстрее принять решение, но и обосновать его. А в случае ошибок — быстро откатить последствия.

Кроме того, модель связей можно интегрировать в автоматизированные правила. Например: если аккаунт связан с тремя другими, уже заблокированными за фрод — сразу поместить его в карантин или ограничить функциональность. Это экономит время, снижает нагрузку на команду и минимизирует ущерб.

6. Выявление сценариев, которые выглядят легитимно

Иногда мошенничество устроено так, что каждое отдельное действие легально: вход с нового устройства, перевод небольшой суммы, регистрация нового аккаунта. Но если всё это связано — механизм должен насторожиться.

Граф показывает, что:

- Точка входа, с которого был перевод, раньше использовалось другим аккаунтом;

- перевод пошёл на счёт, куда уже поступали подозрительные средства;

- поведение совпадает с ранее заблокированными профилями.

Такой многофакторный контекст и создаёт ценность решения. Он не даёт обмануть алгоритм через «плавный» вход.

7. Отражение атак с использованием вредоносного ПО

Граф особенно полезен при отражении атак, связанных с вредоносными приложениями, например — Android RAT, WebAPK, Windows RAT (hVNC,bitRAT). Эти вредоносы часто заражают телефоны или компьютеры, а затем действуют от лица реального пользователя: логинятся, совершают переводы, подтверждают операции. На первый взгляд — всё нормально. Но алгоритм показывает, что эти профили «всплывали» в других инцидентах, участвовали в фрод-сценариях, подключались к тем же точкам входа, что и ранее скомпрометированные.

Технология выявляет поведенческие связи между заражёнными устройствами, распознаёт паттерн и позволяет заказчику пресечь схему до того, как произойдёт вывод средств.

8. Подавление сетей обнальщиков

Мошенники, занимающиеся обналичиванием, используют заранее подготовленные аккаунты, кошельки, карты и подставных лиц. Всё это формирует распределённую сеть. Без графового анализа это выглядит как серия несвязанных переводов. С графом — как ветвистая структура, где видно, что все операции сходятся к одному узлу или группе. Такой подход позволяет выявлять признаки обналичивания и отмывания денежных средств в соответствии с требованиями 115-ФЗ — и изолировать всю схему целиком, а не реагировать на отдельные эпизоды.

Кроме того, можно предотвращать повторные атаки — если аналогичный паттерн пытается воспроизвестись с другими данными, алгоритм это распознаёт и сигнализирует о высокой вероятности копирования.

9. Снижение ложных срабатываний

Не всё, что выглядит подозрительно, является мошенничеством. Иногда новый IP или устройство — это просто отпуск клиента. Технология помогает отличить реальные риски от ложных срабатываний, потому что он учитывает контекст: есть ли связь с другими известными элементами фрода? Похоже ли поведение на то, что мы уже видели? Ответ на этот вопрос помогает точнее отличать мошенников от клиентов, снижает количество ложных срабатываний, уменьшает затраты на ручную проверку, снижает нагрузку на поддержку и избавляет клиентов от лишнего раздражения.

10. Построение проактивной стратегии защиты

Самое главное — технология не просто показывает, что «что-то пошло не так». Он помогает прогнозировать, кто станет следующей целью, как будет развиваться атака, какие точки нужно закрыть в первую очередь.

Именно поэтому анализ мошеннических схем на основе графа — это не только способ реагировать, но и способ управлять рисками заранее.

С его помощью можно:

- создавать правила блокировки для новых конфигураций атак;

- автоматизировать ограничения;

- адаптировать политику безопасности под новые угрозы.

Заключение

Мошенничество развивается — растёт его масштаб, сложность и степень маскировки. Сегодня уже недостаточно фиксировать подозрительные транзакции. Нужно видеть всю систему: кто за ней стоит, как построены связи, на каких этапах можно вмешаться.

Fraud Protection от F6 использует граф не как дополнительный инструмент, а как фундамент всей антифрод-системы. Он позволяет обнаруживать мошеннические сценарии на стадии зарождения, экономить ресурсы, сокращать число инцидентов и ускорять расследования. Это не отчётность — это реальный механизм защиты, который помогает быть на шаг впереди. И в условиях, когда риски растут ежедневно, без графа сегодня — уже нельзя.

Попробуйте Fraud Protection от F6 бесплатно — в течение первого месяца вы получите доступ ко всем возможностям продукта, включая графовый анализ, поведенческую биометрию, цифровые отпечатки и обнаружение угроз в реальном времени. Убедитесь, как работает система, на ваших данных и сценариях.

Оставьте заявку — и начните защищать свой бизнес уже сейчас.