Как защитить корпоративную почту от спама, фишинга, ВПО

Вредоносные и фишинговые рассылки — один из самых популярных векторов кибератак по данным экспертов F6. В статье разберем, какие сценарии используют злоумышленники и как защитить корпоративную почту

Утро понедельника — время проверить рабочую почту. Среди входящих писем нет ничего необычного.

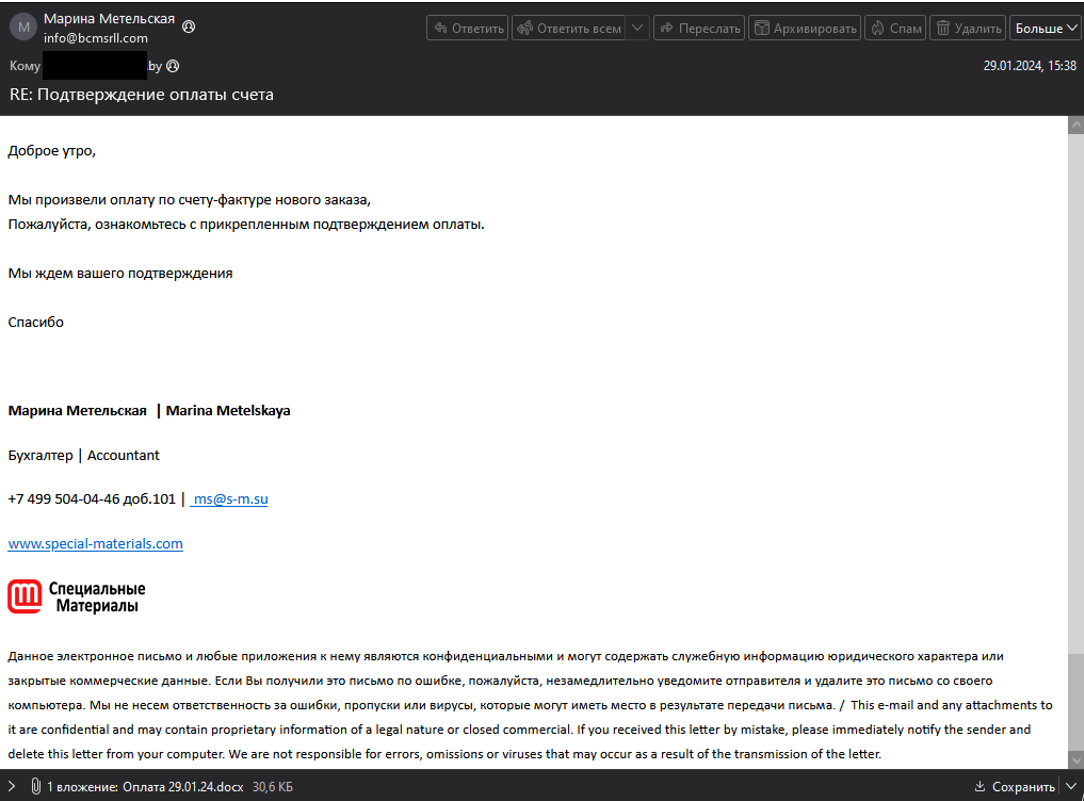

Как выглядит одно из входящих писем с вложением

Распознать в нем опасность сложно, потому что киберпреступники используют социальную инженерию и маскируют вредоносное ПО (ВПО).

Одно письмо может привести к миллионным убыткам. В нашей истории сотрудник нажимает на вложение и загружает документ вместе с ВПО. В итоге это приведет к компрометации учетной записи пользователя, а также поможет злоумышленнику закрепиться на рабочей станции. Затем киберпреступник сможет продвигаться по инфраструктуре, вывести ее из строя, похитить данные.

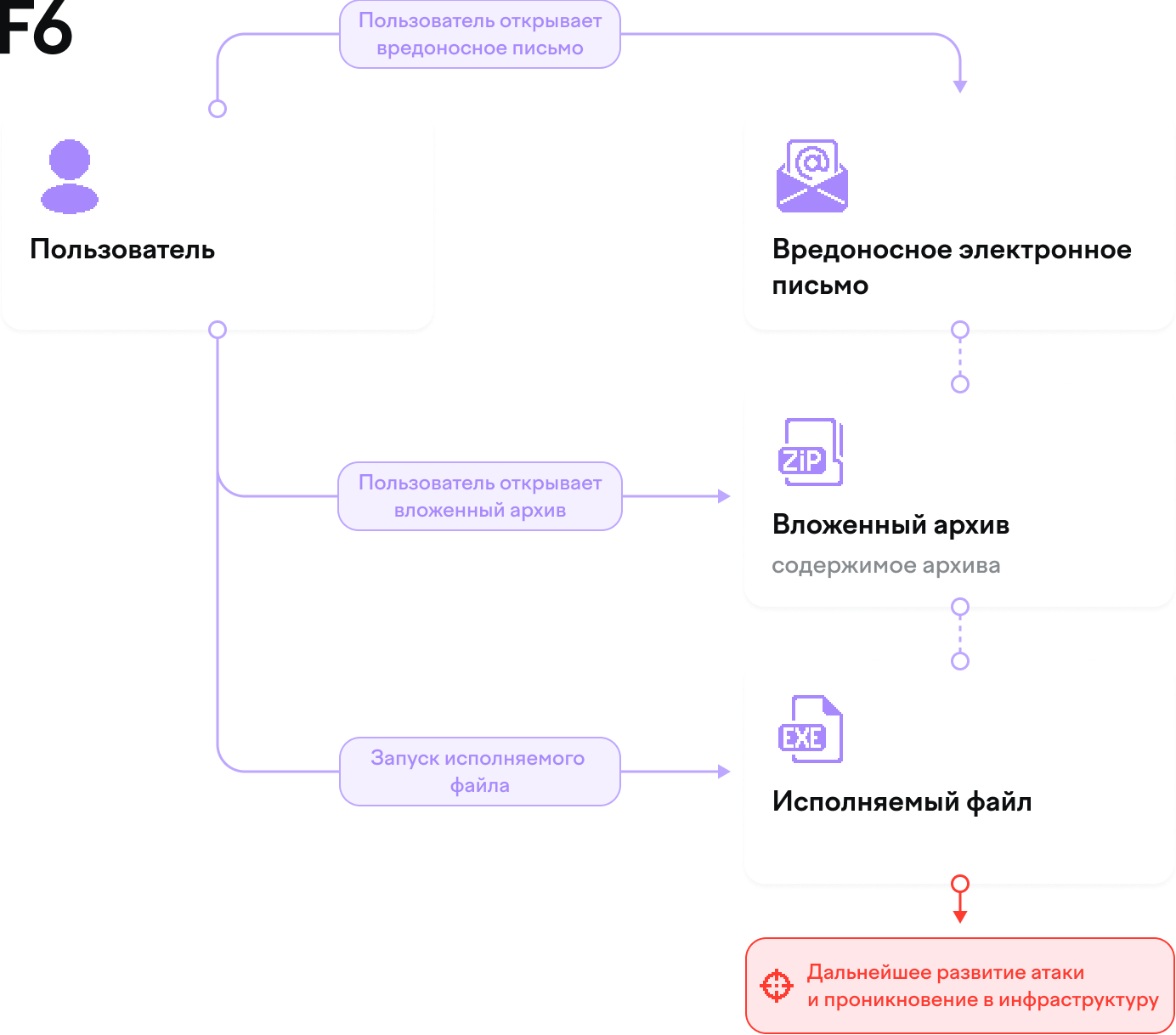

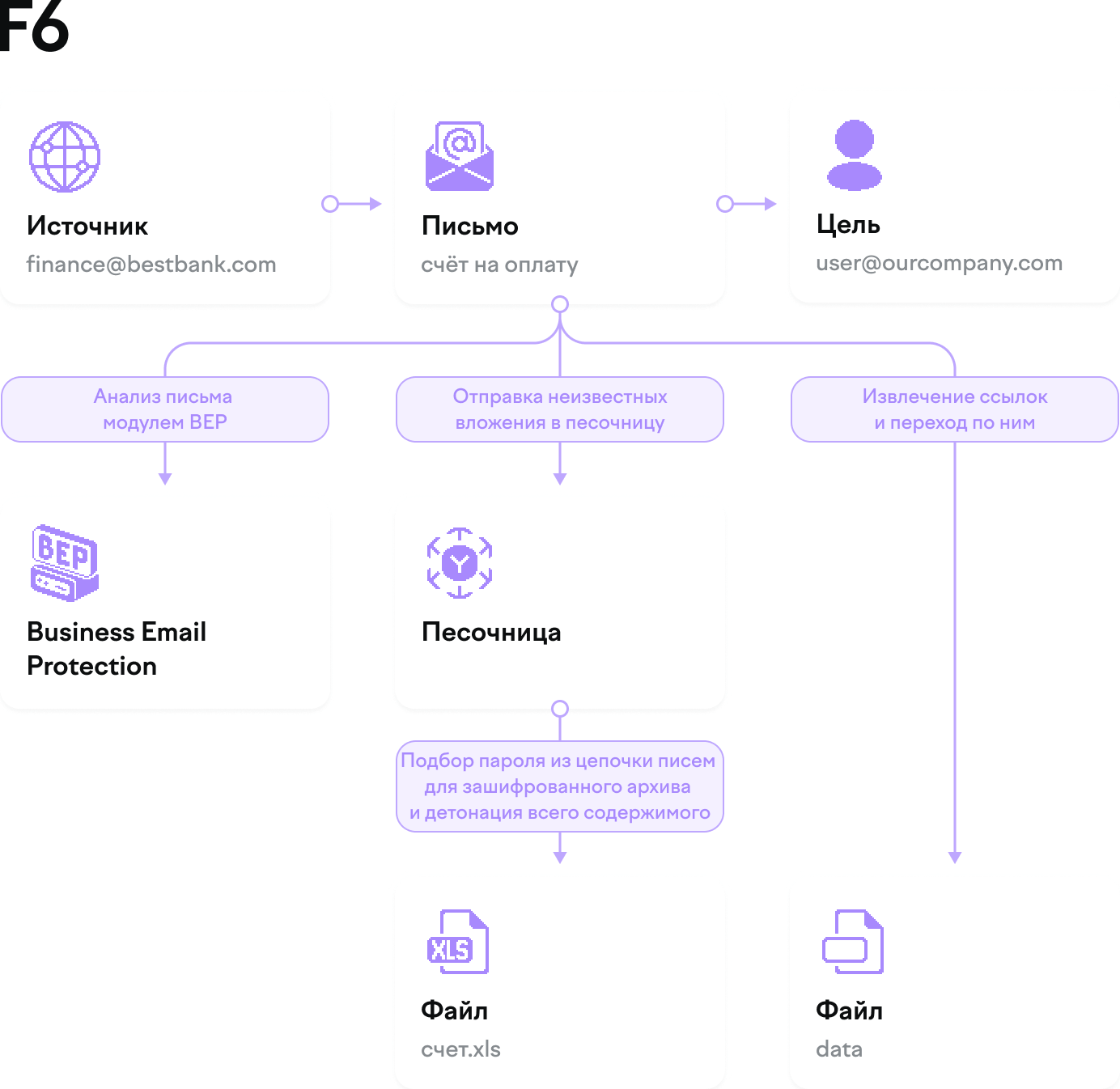

Возможный сценарий атаки с вложенным архивом

Простой в работе, репутационные потери и восстановление инфраструктуры, как правило, стоят дороже, чем средства для защиты электронной почты. По данным аналитиков F6, средняя сумма выкупа при кибератаках достигала 53 млн рублей. Избежать больших убытков помогут меры усиления безопасности почты и специальные решения.

Как защитить корпоративную почту: семь советов

На уровень защищенности влияют и технические настройки, и процессы, выстроенные в компании.

Что важно сделать для базовой безопасности:

- Менять пароли от электронной почты раз 30–90 дней. Сложный изменяемый пароль снижает риски компрометации учетной записи.

- Настроить двухфакторную аутентификацию для корпоративных почтовых ящиков. Второй этап идентификации (например, ввод код кода из приложения) станет дополнительным препятствием для киберпреступников.

- Проводить обучение правилам безопасности и учения. Социальная инженерия может свести к нулю работу ИБ-команды, поэтому важно научить сотрудников распознавать подозрительные письма и реагировать на них.

Научите сотрудников распознавать опасные письма

Десять признаков с примерами помогут распознать уловки злоумышленников

- Использовать дополнительный канал для обмена чувствительной информацией. Это может быть решение для шифрования писем или отдельный канал для обмена вне почты.

- Настроить DNS-записи: SPF, DKIM, DMARC, PTR. Они помогут противостоять мошенникам, которые пытаются сделать вредоносную или фишинговую рассылку от вашего имени.

- Использовать методы шифрования. Благодаря им получить доступ к письмам смогут только предполагаемые получатели.

- Применять инструмент для сканирования вложений и ссылок. Это поможет распознать ВПО до того, как оно попадет на рабочую станцию.

Важно учесть, что стандартные средства защиты не всегда могут распознать вредоносное ПО. Все потому, что киберпреступники умеют обманывать и людей, и системы.

Например:

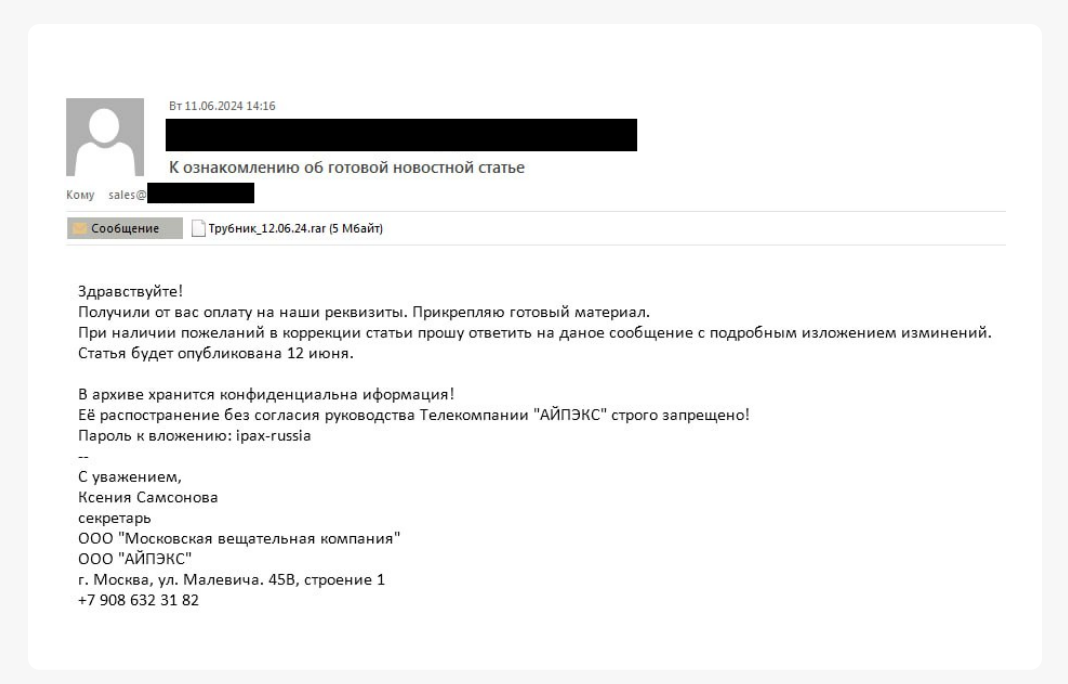

- Используют архив с паролем в теме или теле письма. Традиционные инструменты не смогут найти к нему пароль и проверить вложение.

- Добавляют ссылку на страницу, где есть кнопка «Скачать». Стандартные средства проверяют только прямые ссылки, которые система воспринимает как ссылки на скачивание.

Для усиления безопасности компании порой используют общедоступные песочницы для разовой проверки по одному файлу. Но в публичных песочницах есть риск компрометации данных.

Создавать собственный безопасный механизм для проверки долго и дорого, сложно учесть все сценарии. Специалисты F6 постоянно сталкиваются со сложными и новыми методами атак и противодействуют им. Результат этого опыта — решение F6 Business Email Protection.

Как F6 Business Email Protection защищает корпоративную почту: четыре сценария

Злоумышленники все чаще используют сложные техники обхода средств защиты. Рекомендации из начала статьи далеко не всегда помогают их обнаружить и предотвратить атаку.

Чтобы распознать сложные схемы и не дать шансов проникнуть в ИТ-инфраструктуру, нужны передовые технологии. Такие технологии используются в решении F6 Business Email Protection. Они помогают защитить от популярных угроз:

- письма с вредоносными вложениями;

- фишинг;

- BEC-атака, компрометация корпоративной почты;

- спам.

Узнайте, защищена ли почта от сложных целевых угроз

Введите корпоративный email, и мы отправим вам письма с обезвреженным ПО. Если они окажутся во «Входящих», то почта уязвима и необходимо усилить ее защиту

Далее мы детально разберем сценарии с угроз и технологии защиты почты.

Функционал Business Email Protection

- Искусственный интеллект (AI) изучает письма на наличие спама и фишинга.

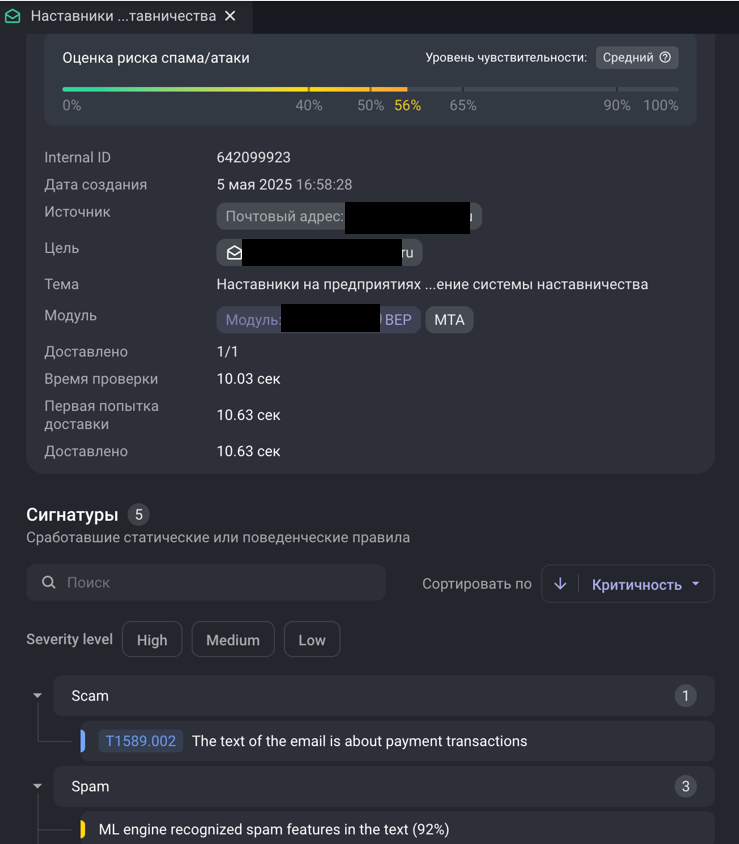

Пример анализа с помощью искусственного интеллекта

- Песочница с морфингом детонирует вредоносное ПО в имитации инфраструктуры компании. В BEP используется необычная песочница: виртуальная среда настраивается максимально приближенно к вашим реальным компьютерам. Граф процессов позволяет не просто убедиться во вредоносности файла или ссылки, но и изучить поведение ВПО.

- Компьютерное зрение (СV) обнаруживает формы ввода логина и пароля и помогает в противодействии фишингу.

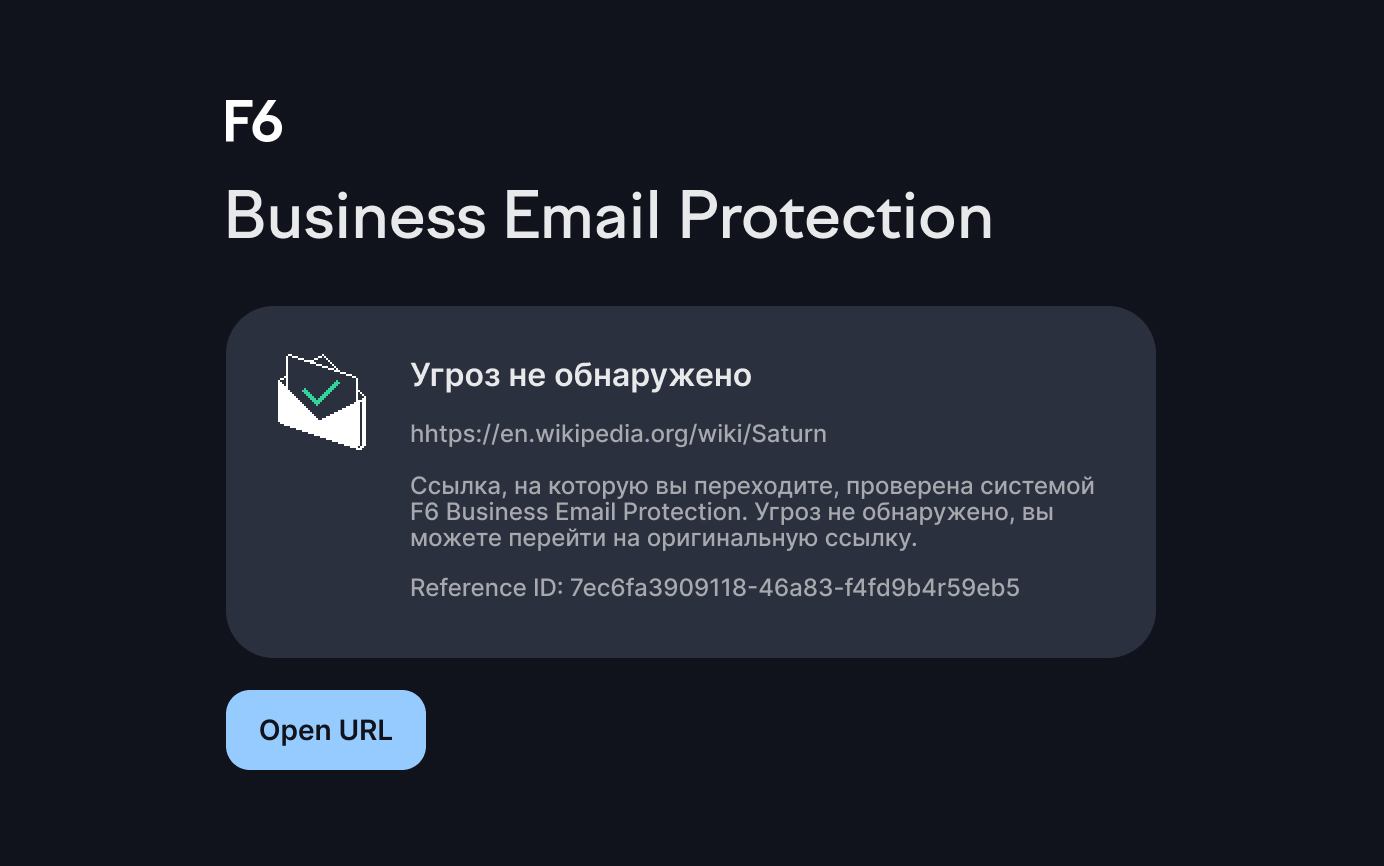

- Технология Time-of-Click проверяет ссылки в момент перехода по ним. Она противодействует обходу защиты путем отложенной активации, когда в момент отправки письма ссылка недоступна или безопасна для перехода, а спустя какое-то время меняет содержимое и становится вредоносной.

Для Time-of-Click есть настройки: вы можете выбрать, проверять ли ссылки для всех пользователей или выборочно, виден ли адрес ссылки получателю (степень камуфлирования ссылки).

- Данные F6 Threat Intelligence позволяют атрибутировать угрозы к группировкам. Отчеты атрибуции атак помогут понять, было ли ВПО частью более масштабной атаки и что ожидать дальше.

- Технология туннелирования позволяет перенаправлять трафик через защищенный канал.

F6 BEP может проверять не только входящие, но и исходящие письма. Это помогает предотвратить вредоносную рассылку от сотрудника в случае компрометации почтового ящика.

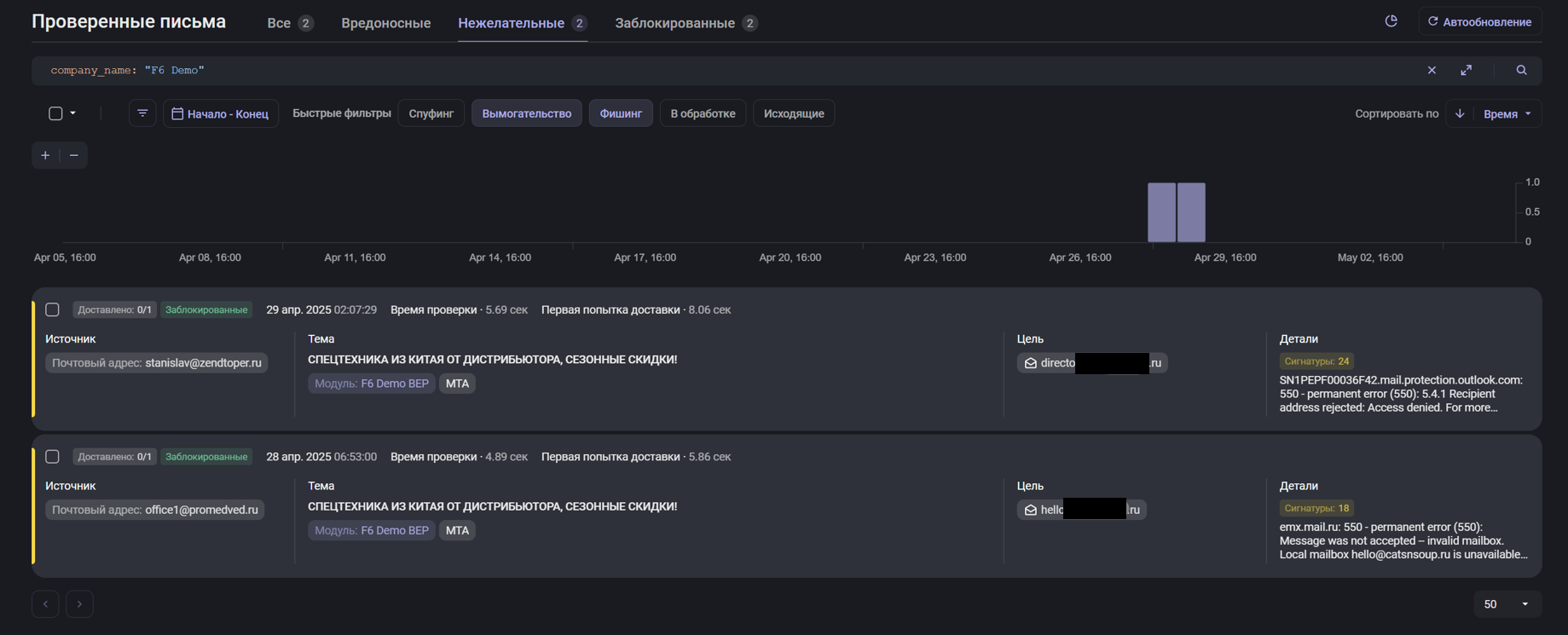

Фильтрация в F6 Business Email Protection прозрачна: вы можете посмотреть, какие письма и почему были отправлены в белый список, какие отнесены к фишингу, вымогательству и другим угрозам.

Фильтрация писем

Как посмотреть на работу F6 Business Email Protection?

Запросите демо: специалисты ответят на ваши вопросы и покажут возможности решения.

Теперь разберем, как F6 BEP защищает бизнес от распространенных сценариев атаки.

Сценарий 1. Письма с вредоносными вложениями

Представьте: в компанию приходит сообщение с зашифрованным архивом. Внутри находится коммерческое предложение, запрос в бухгалтерию или готовый материал для публикации.

Именно таким способом чаще всего злоумышленники упаковывали вредоносное ПО в 2024 году. Зашифрованный архив с файлом-приманкой — распространенный способ обойти средства защиты. Если сотрудник откроет вложенный файл или перейдет по ссылке, киберпреступники смогут развить атаку и уничтожить инфраструктуру или похитить данные.

Как BEP останавливает такие атаки. Все вложения и ссылки детонируются в изолированной среде для выявления угроз. Решение найдет пароль для архива в теме, тексте сообщения или в соседних письмах, затем проанализирует все файлы в нем. При этом настраиваются параметры проверки в среде, приближенной к инфраструктуре вашей компании. Если обнаружится ВПО — письмо будет заблокировано и не дойдет до получателя.

Как мы анализируем угрозы: отчеты на реальных кейсах F6

Сценарий 2. Фишинг

Сотрудникам регулярно приходят оповещения от почтовых сервисов и банков. Однажды приходит сообщение в стиле: «Ваш аккаунт должен пройти реактивацию», «Вам выставлен счет, посмотрите его по ссылке», «Ваш профиль заблокирован, опровергните жалобу».

Первая реакция — перейти по ссылке и узнать подробности. А там — форма для входа в учетную запись.

Пример формы для ввода логина и пароля

Стоит ввести логин и пароль, как они отправятся злоумышленникам, в результате учетная запись скомпрометирована. Если речь идет о рабочем аккаунте, для компании все может закончиться утечкой данных или шифрованием инфраструктуры.

Киберпреступники делают фишинговые письма максимально похожими на легитимные, используют стиль популярных компаний и подменяют адрес отправителя.

Как BEP защищает от фишинга. Ссылки из писем и файлов детонируются, решение проверяет, куда они ведут и что происходит после нажатия. Компьютерное зрение обнаружит форму ввода логина и пароля, система сравнит их с легитимными формами от известных компаний. Если обнаружится несоответствие, ссылка будет заблокирована.

А функция Time-of-Click обезопасит от ссылок, в которых форма появляется не сразу, а только в момент перехода.

Сценарий 3. BEC-атака, компрометация корпоративной почты

Представьте: сотруднику приходит письмо от начальства с просьбой срочно перевести деньги подрядчикам или отправить важные документы. Или получает запрос от коллеги с документом-вложением, документ для обязательного ознакомления.

Сотрудник знает адрес отправителя и коллегу лично, поэтому легко выполняет просьбу.

Пример из BEC-атаки

Но это может быть просьба от киберпреступников, которые мимикрировали под коллегу, партнера, компанию. Тогда деньги якобы для подрядчиков отправятся на счет злоумышленников. А файл от коллеги станет началом атаки на инфраструктуру компании, потому что в нем содержится вредоносное ПО.

Как злоумышленникам это удается? Примеры методов, которыми они пользуются:

- Техника спуфинга — адрес отправителя подделывается так, чтобы он выглядел как легитимный. Для этого могут использовать домен-клон.

- Компрометация электронной почты — киберпреступники могут взломать учетную запись сотрудника (например, через фишинг) и использовать ее для вредоносной рассылки.

- MitM, атака «Человек посередине» — злоумышленники могут встроиться в существующую переписку, чтобы добавить ВПО или изменить сообщение. Также возможен перехват двухфакторной аутентификации для компрометации учетной записи.

Как BEP защищает от BEC-атак. Решение распознает сложные техники киберпреступников и блокирует опасные письма. А также поможет предотвратить компрометацию рабочей почты. Например, чтобы избежать перехвата двухфакторной аутентификации, делаются скриншоты писем и форм ввода логина и пароля. Если обнаружатся несоответствия, то письмо будет заблокировано.

Сценарий 4. Спам

Ненужная реклама не несет прямой угрозы для инфраструктуры, но действует как отвлекающий фактор и влияет на эффективность работы.

Анализ в BEP, пример современного спама на тему криптобиржи

Как F6 BEP защищает от спама. Решение использует источники информации о спам-доменах, с помощью ML-моделей анализирует письма на предмет спама. Также в F6 есть собственная база статистики по спаму. Для поиска спамеров используются инструменты Threat Intelligence.

Что требуется для внедрения Business Email Protection

Развертывание может занять всего несколько часов в зависимости от способа внедрения.

В облаке (cloud). Быстро и просто, подойдет для среднего и малого бизнеса. Продукт начинает защищать почту сразу после обновления DNS-записей и настройки доменного имени. Решение интегрируется со всеми почтовыми серверами и облачными сервисами, в том числе «VK Почта» и «Яндекс 360».

Локально (on—prem). Потребует больше времени и ресурсов, подойдет крупным компаниям, которым важна приватность и соответствие особым требованиям. Локальное развертывание включает в себя проверку исходящих писем.

Гибридный формат. Почтовые шлюзы могут разворачиваться на стороне заказчика для приватности, а sandbox-решение для проверки файлов — облачно. Тогда развертывание займет меньше времени.

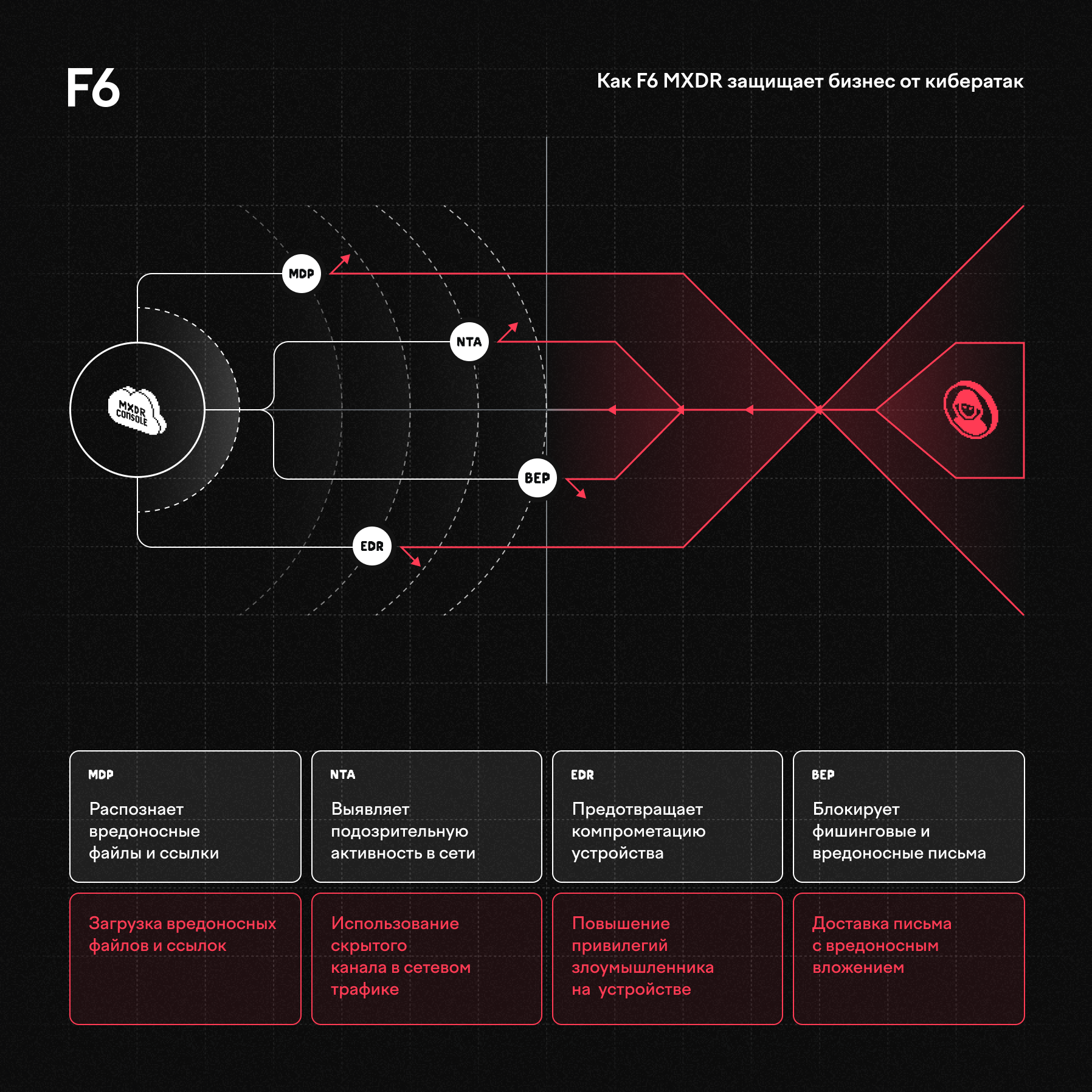

F6 Business Email Protection в комплексной защите от киберугроз Managed XDR

Угрозы приходят не только из почты: важна также безопасность конечных устройств, анализ сетевого трафика, проверка файлов и ссылок из всех источников. Для защиты от целевых атак и отслеживания угроз 24/7 используется модульное решение Managed XDR. BEP в нем служит частью эшелонированной защиты.

Managed XDR защищает от атак на email и других угроз. Он позволяет оперативно реагировать на инциденты, управляя процессом из единой консоли

Подробнее о Managed XDR — в этой статье

Главное

- Безопасность кроется в деталях: важно корректно настроить DNS-записи, регулярно менять пароли, проводить обучение сотрудников и не только. Но у стандартных методов есть свои нюансы и ограничения, сложно защититься от всех сценариев атаки.

- Business Email Protection помогает защитить почту от многих угроз: спама, фишинга, вредоносного ПО и BEC-атак. Для этого используются передовые технологии, в том числе Time-of-Click, искусственный интеллект и компьютерное зрение, песочница с морфингом, технология туннелирования.

- BEP настраивается под задачи вашего бизнеса, можно выбрать вариант развертывания — локально для приватности, в облаке для экономии или в гибридном формате.