Как защитить сетевой трафик. Часть 1. Обзор угроз и решений

Сетевой трафик — это главная дорога коммуникации компании с интернетом, на которой неизбежно остаются следы при любой кибератаке. Эти следы атакующие пытаются скрыть — в статье разберем, как они это делают и что поможет обнаружить вредоносную активность.

Анализ сетевого трафика — ключевой элемент мониторинга

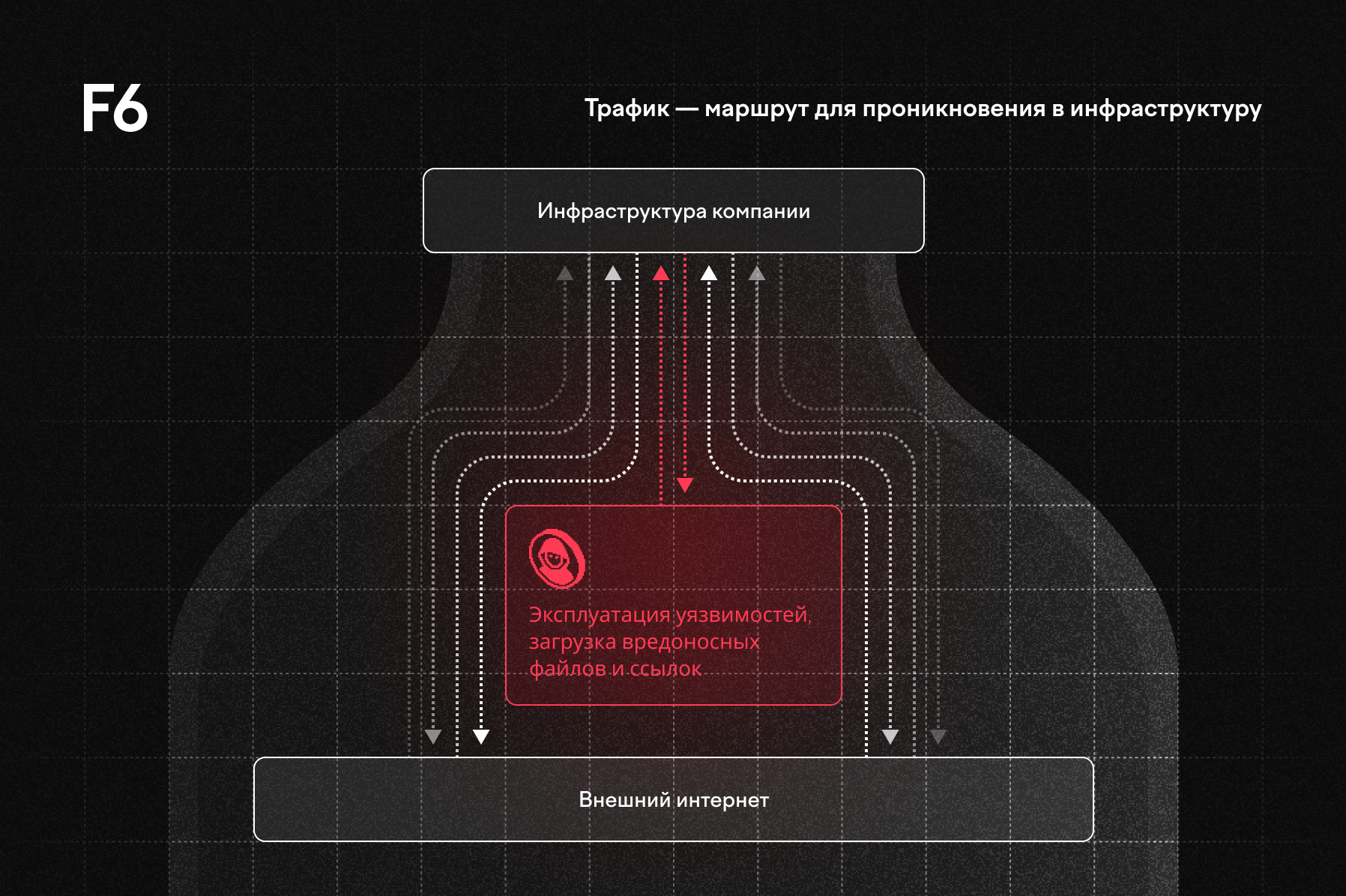

Злоумышленники атакуют инфраструктуру бизнеса разными путями: отправляют вредоносные письма, используют известные уязвимости в ПО, взламывают учетные записи со слабыми паролями и не только. Другой возможный сценарий: атака через IT-подрядчиков компании.

Начаться все может так: злоумышленник сканирует инфраструктуру компании, находит уязвимое ПО и через него получает доступ внутрь корпоративной сети.

В результате хакер получил доступ к инфраструктуре компании. Далее он развивает атаку и устанавливает туннели для управления скомпрометированными рабочими станциями и серверами. Здесь уязвимость можно сравнить с автомобилем, а сетевой трафик с дорогой — по ней злоумышленник попадает из внешнего интернета в инфраструктуру компании.

Кибербезопасность компании всегда включает в себя анализ трафика — вопрос в том, как это делать и с помощью каких инструментов. Есть угрозы, которые способны выявить только специализированные решения, их мы рассмотрим далее.

Анализ сетевого трафика — ключевой элемент мониторинга для выявления современных киберугроз. Несмотря на постоянное совершенствование тактик и техник злоумышленников, их попыток сокрытия своей деятельности, сетевой трафик остается важным источником индикаторов компрометации и других артефактов, позволяющих своевременно обнаруживать вредоносную активность в инфраструктуре компании.

Как злоумышленники маскируются в сети и обходят блокировку

После того, как злоумышленники получили первоначальный доступ, они используют разные способы, чтобы остаться незамеченными средствами защиты трафика.

1. Туннели в протоколах прикладного уровня

Атакующие используют возможности обычных сетевых протоколов, чтобы скрыть свои действия, без проблем получить данные и развить атаку. К примеру, они применяют DNS-туннели для передачи украденной информации, также используют ICMP, HTTP.

2. Маскировка под легитимные сервисы

Один из методов: злоупотребление легитимными туннелирующими сервисами: Localtonet и аналогами Serveo, Ngrok, Localtunnel и другими. С их помощью злоумышленники обходят любые сетевые ограничения компании, маскируясь под легитимные сервисы. Без анализа и контроля подобных соединений организация может незаметно потерять данные, стать жертвой кибератаки, несмотря на классические средства защиты.

Злоумышленники могут использовать социальные сети, блоги и другие легитимные сервисы, чтобы управлять скомпрометированными устройствами.

Пример ситуации: под постом в известной социальной сети появляются комментарии с непонятным контекстом. Так зараженные устройства общаются между собой, и управляющий сервер оставляет команды для хостов. Обнаружить такую активность сложно, потому что связь офисного ноутбука с общедоступным порталом не вызывает подозрений.

Для командования и управления злоумышленники могут использовать:

- Социальные сети: Twitter/X, VK, Telegram, Facebook.

- Боты и чаты в Discord, Slack, Telegram, Signal, WhatsApp.

- Облачные хранилища Dropbox, Google Drive, OneDrive.

- Описания и комментарии под видео в YouTube.

- Общедоступные документы в Google Sheets, Google Docs.

- Платформы и сервисы Pastebin, GitHub, Gist, Bitbucket, GitLab.

3. Использование средств удаленного управления

Их большое количество: для управления рабочим столом и программами на компьютере сотрудника, настройки нового оборудования и других задач.

Проблема в том, что пользоваться программами могут не только администраторы, но и злоумышленники. На этапе разведки они выясняют, какие средства есть в компании, и в дальнейшем применяют их для своих целей. Внешне это похоже на деятельность администратора, что помогает атакующим оставаться в тени.

4. Маскировка домена командного центра злоумышленников

Чтобы скрытно отдавать команды рабочему устройству, атакующие регистрируют доменное имя, схожее с названием организации. Или мимикрируют под популярные домены типа astrolinux, suport, и стараются использовать доменные зоны жертвы: например, ru и рф для компаний из России. Так они маскируются под «своих» и не привлекают лишнего внимания.

Но у этого способа есть один минус: если домен обнаруживается и блокируется, то злоумышленник теряет канал управления.

Альтернатива для атакующих: использовать DGA

Domain Generation Algorithms (DGA) — это техника, которую используют злоумышленники для обхода блокировок канала управления: вредоносное ПО автоматически создает множество уникальных доменов из случайных букв и цифр за короткий промежуток времени. При блокировке одного домена вредонос переключается на следующий из списка, непрерывно пытаясь найти управляющий сервер.

Такой подход усложняет обнаружение и нейтрализацию угроз, однако современные методы анализа сетевого трафика позволяют своевременно выявлять подозрительную активность и защищать инфраструктуру.

Ниже расскажем о Network Traffic Analysis — решении для поиска нелегитимной активности в сетевом трафике.

Как защитить безопасность сети: обзор инструментов

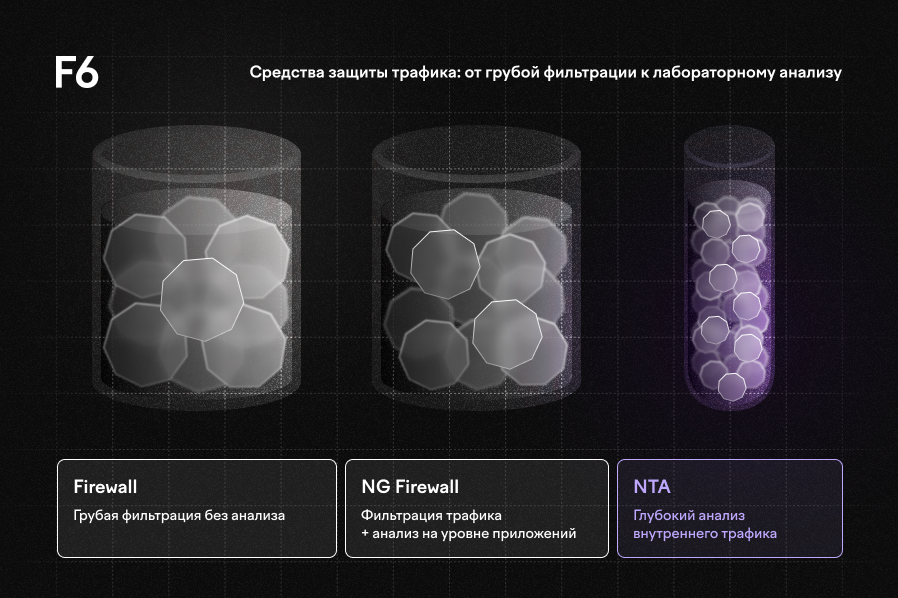

Основные средства защиты отличаются тем, как они фильтруют трафик, есть ли анализ и насколько он глубокий.

1. Фильтрация без анализа: Firewall (межсетевой экран, брандмауэр)

Этот метод защиты сетевого трафика нацелен на грубое разграничение доступа. Программа как бы говорит: «этим доменам и IP вход разрешен, а другим сюда нельзя». Он руководствуется заранее заданными правилами и блокирует все, что им не соответствует.

2. Не только фильтрация, но и анализ на уровне приложений: NG Firewall

NGFW — межсетевой экран нового поколения. Он не просто принимает решение на основе разрешенных и запрещенных IP-адресов, но также анализирует содержимое пакетов на уровне приложений. Современные NGFW обнаруживают вредоносное ПО с помощью потокового антивируса — это позволяет заблокировать опасные файлы на раннем этапе. Также они дают возможность ограничить сетевой доступ: к примеру, запретить обмен файлами в мессенджере и разрешить только переписку.

NG Firewall работают только на периметре организации и используют встроенные сигнатуры безопасности, выявляют известные угрозы.

Выявить сложные атаки и угрозы внутри сети поможет следующее средство защиты.

3. Детальный анализ трафика внутри компании: NTA

Есть решение, которое детектирует активность внутри инфраструктуры до того, как киберпреступники нанесут вред — NTA. Более того, оно обнаруживает попытки разведки, когда группировка только готовится к атаке.

Network Traffic Analysis обнаруживает вредоносную активность, аномалии и скрытые каналы в трафике. Он позволяет оперативно локализовать угрозы, анализировать и атрибутировать их: выяснить, какая группа пытается атаковать компанию, какие инструменты используют злоумышленники.

Во второй части подробнее разберем модуль Network Traffic Analysis в составе F6 Managed XDR: как решение анализирует трафик и в каких сценариях полезно.

Читать Часть 2: как работает NTA и чем помогает ИБ-команде →

Главное

- При любой атаке проявляется активность в трафике, вопрос в том, как подходить к анализу и какие инструменты использовать.

- Киберпреступники применяют разные методы, чтобы скрыть свое присутствие: туннели в протоколах прикладного уровня, маскировка домена, использование легитимных сервисов и средств удаленного управления. Также они обходят блокировку с помощью DGA.

- Защитить корпоративную сеть помогают специальные решения, нацеленные на фильтрацию и анализ трафика, среди них Firewall и NG Firewall. Сложные угрозы помогает обнаружить Network Traffic Analysis.