Как защитить сетевой трафик. Часть 2. Как работает NTA на примере F6

В первой части мы рассмотрели угрозы в сетевом трафике и решения для защиты. Во второй части: что такое Network Traffic Analysis, как выявляет сложные угрозы и чем помогает ИБ-команде.

Читать первую часть: угрозы в трафике и обзор решений →

NTA: что это и как работает

Network Traffic Analysis (NTA) — решение, которое обнаруживает вредоносную активность, аномалии и скрытые каналы в трафике.

Сценарии его использования рассмотрим на примере модуля Network Traffic Analysis в составе F6 Managed XDR.

Что такое Managed XDR и как он останавливает атаки →

Что делает NTA:

- Обнаруживает действия злоумышленников на внешнем периметре и внутри корпоративной сети.

- Собирает информацию о сетевых активах компании и используемых приложениях.

- Собирает данные для расследований: хранит дамп сетевого трафика.

- Помогает проводить проактивный поиск недектируемых угроз в сети.

- Извлекает объекты для анализа в песочнице.

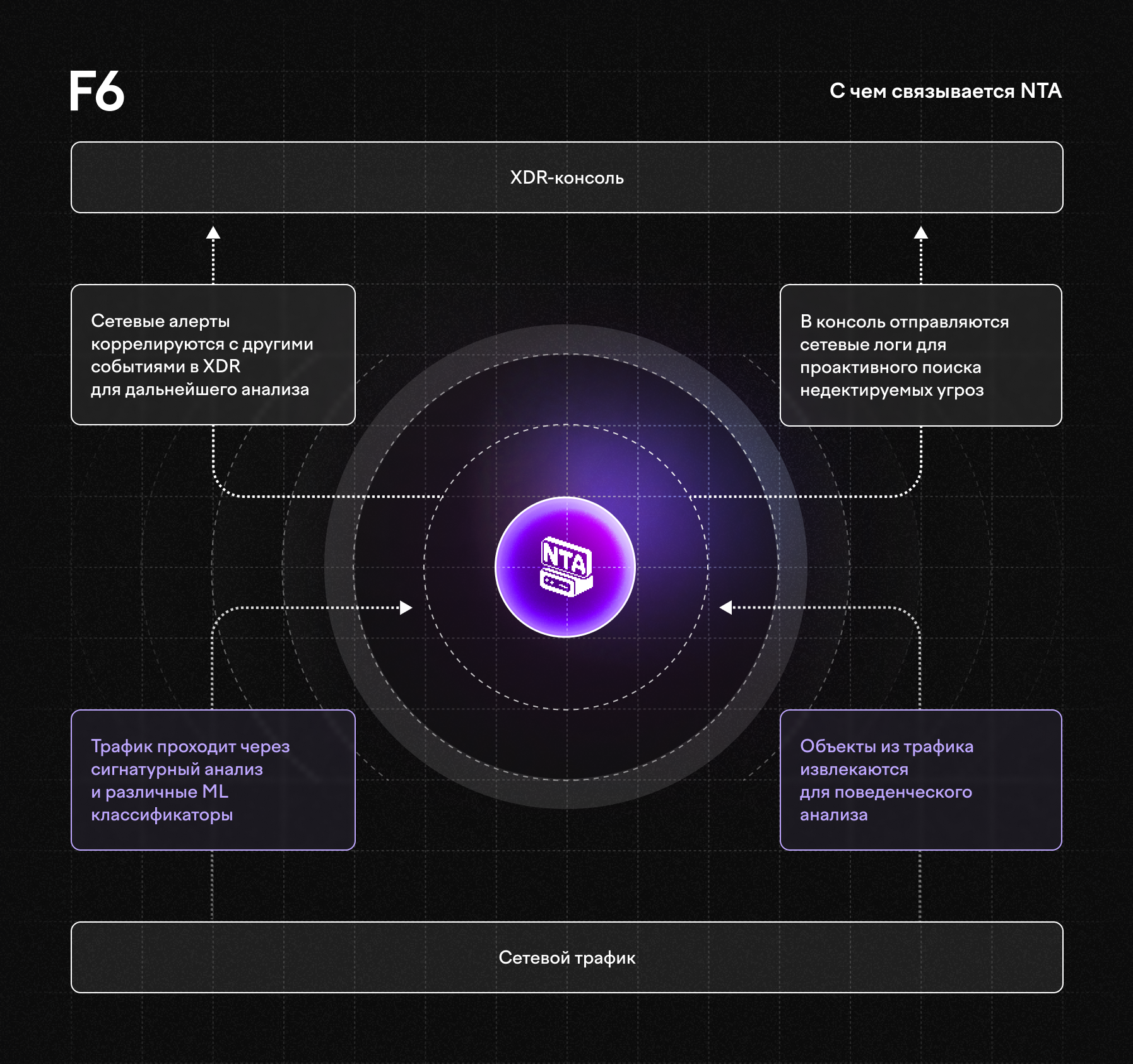

NTA в составе F6 Managed XDR — часть эшелонированной защиты от целевых атак. Данные от него и других модулей отправляются в единую консоль, она позволяет собрать цепочку атаки и быстро отреагировать на инцидент.

- С чем взаимодействует и что делает NTA в составе Managed XDR

Узнать больше о модулях F6 Managed XDR →

Разберемся подробнее в возможностях модуля на реальных сценариях.

Сценарии обнаружения угроз в сети

Сигнатуры и алгоритмы машинного обучения помогают выявить:

- вредоносные коммуникации;

- скрытые каналы в корпоративной сети;

- аномалии: в том числе необычно высокий трафик и подозрительные соединения с внешними IP-адресами.

Возможные сценарии:

- Обнаружение разведки на внешнем периметре сети

Сенсор NTA «ловит» злоумышленников, которые сканируют внешний периметр инфраструктуры, пытаются эксплуатировать уязвимости.

- Обнаружение действий злоумышленников внутри сети

Представьте: злоумышленник получил доступ к серверу компании и повысил свои привилегии. Для развития атаки он выясняет, что есть инфраструктуре и куда двигаться дальше. На этом этапе NTA обнаруживает похожие на разведку действия и оповещает ИБ-отдел.

Также Network Traffic Analysis выявляет попытки перемещения по сети с использованием легитимных инструментов, таких как протоколы SSH, RDP и WinRM, утилита PsExec.

- Анализ трафика на предмет известных шаблонов

В F6 список таких шаблонов — сигнатур постоянно пополняется на основе данных собственной киберразведки. Это помогает быстро обнаруживать новые угрозы и устранять их до того, как они нанесут вред инфраструктуре.

Как это происходит: специалисты анализируют новые вредоносные семплы и пишут правила для автоматического обнаружения ВПО.

Если выяснится, что в компании заказчика есть соединения, характерные для нового ВПО, то это потенциальный инцидент. ИБ-специалисты сразу получат оповещение в консоли и смогут быстро отреагировать на «красный флаг».

- Поведенческий анализ на предмет вредоносных коммуникаций

Он помогает обнаруживать сложные методы для обхода защиты. На примере DGA: программа злоумышленников использует множество доменных имен, но все они созданы по DGA-алгоритму, в этом есть закономерности. Поэтому их можно обнаружить, и это умеет делать F6 NTA с помощью поведенческого механизма детектирования.

Модуль анализирует трафик на предмет обращения к доменным именам, которые потенциально созданы искусственно. Это помогает обнаружить активность атакующих, даже если они пытаются скрыть свое присутствие.

Компании давно научились закрывать «известные» угрозы, но именно малозаметные коммуникации — такие, как домены-однодневки, сгенерированные DGA-алгоритмами, — сегодня запускают большинство сложных атак. Поэтому наша ключевая задача — выявлять такие сигналы до того, как злоумышленник успеет нанести бизнес-ущерб. Поведенческий анализ DNS, встроенный в NTA, решает эту задачу автоматически: он отсеивает подозрительные запросы, группирует их в понятные инциденты и мгновенно уведомляет SOC. Результат для заказчика прост и измерим: сокращение простоев и финансовых потерь за счет раннего обнаружения C2-каналов, экономия трудозатрат аналитиков и уверенность в том, что даже «невидимые» для классических средств домены не пройдут незамеченными. Мы будем продолжать инвестировать в этот функционал, чтобы наши клиенты оставались на шаг впереди атакующих и могли сосредоточиться на развитии своего бизнеса, а не на ликвидации последствий инцидентов.

NTA помогает уследить за большой инфраструктурой

В крупной компании не всегда удается выяснить точное количество устройств. И это проблема, потому что один неучтенный компьютер может стать каналом для проникновения злоумышленников.

Покрыть все устройства EDR-агентами особенно сложно с большой и гибридной инфраструктурой. NTA делает эту задачу проще — помогает найти теневые активы и понять, на какие хосты нужно установить агенты.

Полный обзор EDR для защиты конечных устройств →

NTA охватывает весь трафик, он обнаруживает вредоносную активность даже с того устройства, о котором в компании не знали или забыли.

История в рамках Managed XDR. Во время бесплатного пилота заказчик устанавливает EDR-агенты на 3 000 рабочих устройств.

В дальнейшем развертывается модуль NTA. Внезапно он фиксирует вредоносную активность в трафике: она идет от устройства без агента, которое не было учтено. Команда F6 совместно с заказчиком находят это устройство и устанавливают EDR-агент. Так NTA помогает точечно приоритизировать раскатку агентов и с наименьшим их количеством отслеживать инцидент.

С чем еще помогает Network Traffic Analysis

- Собирает информацию о происходящем для расследований

Модуль позволяет получить полный дамп — «снимок» состояния корпоративной сети в конкретный момент времени. Аналитики и ИБ-специалисты могут в любой момент получить логи сетевых соединений и посмотреть, что происходило в сети.

- Извлекает объекты для анализа в песочнице

Это важная составляющая экосистемы Managed XDR. NTA отправляет в модуль MDP файлы для детонации, это позволяет обнаружить опасные объекты и получить полный отчет по ним. В результате атаку удается остановить без последствий для компаний.

В современных атаках файл или URL-платформа часто появляется всего на пару минут, но именно там прячется ключ к пониманию замысла злоумышленника. Поэтому мы встроили в NTA автоматический экспорт подозрительных объектов в песочницу Managed XDR. Для заказчика это означает три вещи: 1. Быстрое подтверждение «зло/не зло» без ручного скачивания и загрузки файлов. 2. Единый, насыщенный контекст в XDR-консоли: детонация, поведенческий отчет и вся цепочка сетевых событий собираются в одном инциденте. 3. Меньше бизнес-рисков и простоев: SOC получает ответ за минуты, а не часы, и успевает заблокировать распространение до того, как вредонос достигнет критичных систем.

Статья: почему F6 MDP больше, чем песочница?

- Помогает в проактивном поиске сложных угроз в сети

С NTA специалисты ИБ могут проверить гипотезы по собранным сетевым логам, обнаружить новые угрозы и следы целевых атак.

Главное

- Network Traffic Analysis — это решение, которое обнаруживает вредоносную активность, аномалии и скрытые каналы в сетевом трафике. Оно позволяет оперативно идентифицировать угрозы для дальнейшей локализации, анализировать и атрибутировать их.

- F6 NTA позволяет исследовать сетевые события, выявлять атаки и искать угрозы по сетевым логам и метаданным. А также помогает находить теневые активы компании.

- Вы можете установить отдельный модуль NTA, который встраивается в уже существующую защиту, или внедрить весь комплекс Managed XDR.

Оцените защиту трафика в действии

Протестируйте решение в инфраструктуре вашей компании