Легальные программы в арсенале киберпреступников занимают особое почётное место: зачем использовать отмычку, если вскрыть дверь можно подходящим ключом, не привлекая излишнего внимания. Вряд ли студенты Дармштадтского технического университета (Германия), создавая в 2015 году мобильное приложение NFCGate как учебный проект, могли догадываться, что их разработка станет в руках злоумышленников серьёзным оружием, которое позволит дистанционно опустошать банковские счета пользователей Android по всему миру.

Впервые NFCGate в криминальных целях использовали в ноябре 2023 года. А в России первые успешные атаки на клиентов банков зафиксировали в августе 2024-го. Эксперты F6 Fraud Protection оценили общую сумму ущерба для ведущих российских банков от новой мошеннической схемы в 40 млн рублей. В декабре 2024 и январе 2025 года зафиксировано не менее 400 атак на клиентов ведущих российских банков, средняя сумма списания составила около 100 тыс рублей. Аналитики F6 прогнозируют рост подобных кибератак на 25-30% в месяц. Кроме того, с момента начала использования NFCGate для атак на клиентов банков мошенники произвели ряд модификаций приложения, научились маскировать вредоносное ПО под государственные и банковские сервисы. Судя по росту числа зафиксированных инцидентов информационной безопасности, связанных с NFCGate, большой распространенности устройств, обладающих NFC-датчиком, сравнительной простоте атаки, а также по зафиксированным намерениям злоумышленников модернизировать используемые ими приложения, ожидается дальнейший рост количества атак, совершаемых посредством протокола NFC.

Новая схема фактически застала врасплох безопасников банков. В этом блоге специалисты департамента защиты от мошенничества (Fraud Protection) и департамента киберразведки (Threat Intelligence) компании F6 дали рекомендации, как защититься банкам и клиентам от новой угрозы, разобрали по винтикам преступные способности легитимного, но очень опасного приложения, а также большое количество его вредоносных модификаций. В рамках изучения атаки обнаружено свыше 100 уникальных образцов вредоносного ПО на основе NFCGate, исследована серверная инфраструктура злоумышленников, позволяющая осуществлять прием и хранение украденных данных. Кроме того, обнаружено серверное ПО, позволяющее осуществлять сборку уникальных вредоносных файлов на основе NFCGate под потребности злоумышленников.

Описание работы приложения NFCGate

NFCGate – легитимное приложение для захвата, мониторинга и анализа NFC-трафика путем его перехвата и воспроизведения. NFCGate разработан в качестве учебного проекта студентами Дармштадтского Технического университета и является ПО с открытым исходным кодом, который размещён на GitHub: https://github.com/nfcgate/nfcgate. Первая версия приложения опубликована в свободном доступе в 2015 году.

Приложение имеет несколько режимов работы.

— Clone Mode. Режим позволяет пользователю прочитать NFC-тег с возможностью последующего воспроизведения. Для этого необходимо:

1. Выбрать пункт меню Clone Mode.

2. Произвести сканирование NFC-метки, приложив её к NFC-датчику устройства. Приложение считает NFC-тег метки

3. Сразу после считывания устройство воспроизведёт сигнал считанной NFC-метки на своём датчике. Таким образом, используя стороннее устройство, обладающее NFC-датчиком, можно считать с первого устройства (с установленным NFCGate) сигнал метки. Важно, что воспроизведение доступно только при наличии root-прав на устройстве с установленным NFCGate.

Рисунок 1. Приложение NFCGate в режиме Clone mode в ожидании NFC-метки.

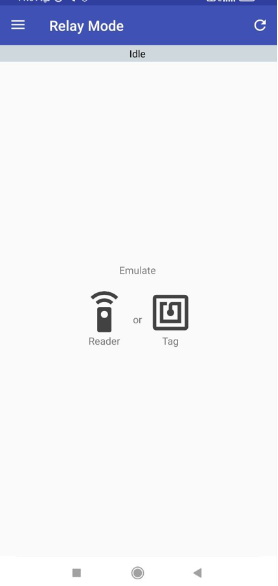

— Relay Mode. Этот режим работы предназначен для передачи NFC-трафика по сети, где одно устройство выступает в качестве ридера, а второе — в качестве метки. Устройство-ридер считывает метку, а устройство-метка — моделирует её сигнал. Обмен по сети происходит с помощью серверной части приложения. Такое серверное приложение реализовано разработчиками NFCGate в формате Proof of Concept и представляет из себя простой Python-сервер, описание работы которого приведено ниже. В настройках обоих устройств указываются IP-адрес и порт сервера. Одно из необходимых требований к работе такой конфигурации – полученные права root на устройстве, воспроизводящем NFC-сигнал. Передаваемый по сети NFC-трафик записывается и сохраняется во вкладке «Logs»

Рисунок 2. Приложение NFCGate в режиме Relay Mode

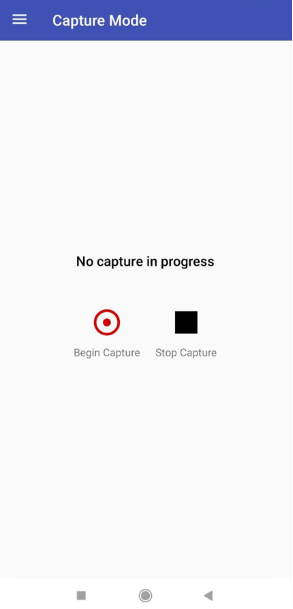

— Capture Mode. Этот режим используется для пассивного перехвата NFC-трафика с последующей записью. Просмотреть перехваченный в этом режиме трафик также можно во вкладке «Logs»

Рисунок 3. Приложение NFCGate в режиме Capture Mode

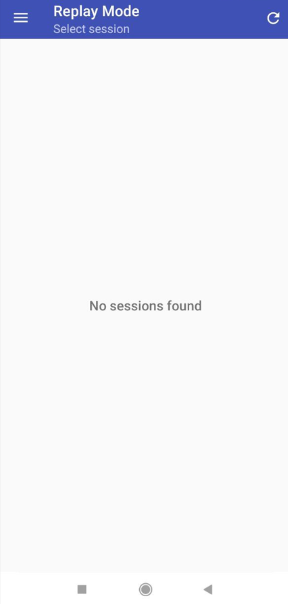

— Replay Mode. Как мы уже указали выше, NFCGate обладает возможностями перехвата и сохранения NFC-трафика. Однако режим Replay Mode позволяет пойти дальше и воспроизвести NFC-сигнал одного из устройств, между которыми производился обмен данными выбранной сессии.

Рисунок 4. Приложение NFCGate в режиме Replay Mode

Описание NFCGate-сервера

Для пояснения принципа работы режима Relay Mode вкратце опишем работу NFCGate-сервера, созданного разработчиками NFCGate.

NFCGate-сервер реализован на языке Python и обеспечивает создание сессий, в рамках которых проводится обмен данными между устройствами в режиме Relay Mode. IP-адрес, на котором будет проводиться прослушивание сервера, и порт по-умолчанию следующие:

- HOST = «0.0.0.0»

- PORT = 5566

В классе сервера реализованы функции добавления и удаления клиентов в сессию, а также ретрансляции сигнала, а сам сервер реализован на протоколе TCP на основе класса socketserver.ThreadingTCPServe. Присутствует поддержка TLS. Полный код доступен на github-репозитории https://github.com/nfcgate/server.

Таким образом, NFCGate-сервер не обладает отличающимися требованиями к ресурсам, программному окружению и может быть развернут в кратчайшие сроки.

Описание вектора атаки с использованием NFCGate в чистом виде

В августе 2024 года в России эксперты F6 зафиксировали первые инциденты с применением NFCGate, а именно использованием функционала режимов Relay и Replay. Принцип атаки заключается в перехвате передаваемого NFC-трафика между банковской картой жертвы и NFC-терминалом банкомата, где устройство жертвы считывает NFC-данные банковской карты жертвы, а устройство злоумышленника принимает эти данные и эмулирует их непосредственно рядом с банкоматом, реализуя атаку типа «Man-In-The-Middle»

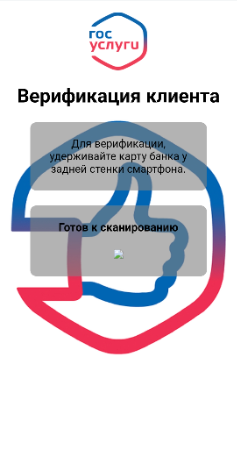

Первый этап атаки чаще всего основывается на социальной инженерии, когда жертву под предлогом «защиты» банковской карты, взлома личного кабинета «Госуслуг», продления договора сотовой связи, замены медицинского полиса, оплаты услуг ЖКХ, требований безопасности, подтверждения личности убеждают в необходимости установки специального приложения. Такое приложение внешне похоже на легитимное приложение банка или госструктуры, но на самом деле это вредоносная программа на основе NFCGate.

Также для удаленной установки NFCGate на устройство жертвы используют вредоносные RAT-приложения. Для этого злоумышленники применяют, например, CraxRAT — наши аналитики посвятили этой угрозе недавнее исследование. CraxRAT распространяют, как правило, через мессенджеры в виде APK-файлов под видом обновлений легитимных приложений, фейковых приложений госсервисов, операторов связи и антивирусов.

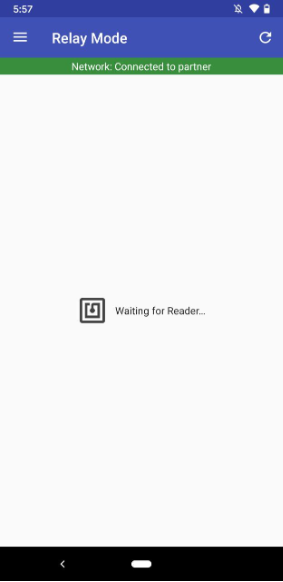

В устанавливаемом NFCGate уже запущен Relay Mode, а также указаны настройки сервера, на который будут отправляться NFC-данные при сканировании пользователем NFC-метки своим смартфоном. В этот момент на смартфоне злоумышленника уже запущен NFCGate в Relay Mode с ролью Tag в ожидании подключения к сессии смартфона жертвы. Когда жертва запустит приложение, будет установлено соединение в рамках сессии Relay Mode.

Рисунок 5. Приложение NFCGate в режиме Replay Mode при установке соединения на стороне жертвы

Рисунок 6. Приложение NFCGate в режиме Replay Mode на стороне атакующего

Как видно из скриншотов выше, злоумышленник может определить, что NFCGate успешно установлен на устройство жертвы и готов к передаче данных, по сообщению «Network: Connected to partner»

Следующий этап атаки – считывание данных карты при перехвате трафика во время проведения аутентификации в банкомате по протоколу NFC. На этом этапе злоумышленник находится рядом с банкоматом, а устройство с NFCGate уже приложено к NFC-датчику банкомата, ожидающего поступления NFC-сигнала банковской карты.

С помощью средств социальной инженерии — например, под предлогом защиты банковской карты — жертву убеждают в необходимости приложить её к NFC-датчику своего смартфона. Так как оба устройства переведены в Relay Mode, а соединение между ними установлено, при прикладывании карты к устройству в роли Reader (смартфон жертвы) NFC-данные карты будут переданы на устройство в роли Tag (смартфон атакующего) и эмулированы им. Аналогичным образом, трафик, отправленный банкоматом в ответ, передаётся обратно.

Рисунок 7. Фото проведения NFC-транзакции, реализуемой злоумышленником с помощью NFCGate

После успешного сканирования карты жертвы злоумышленнику для полного доступа к средствам жертвы остаётся только получить PIN-код карты. Эту информацию злодей может получить несколькими путями: например, методами социальной инженерии или путем перехвата символов, набираемых на виртуальной клавиатуре при входе в приложение банка ранее, если на устройстве установлено уже упомянутое RAT-приложение. Также в ряде модификаций NFCGate, имитирующих работу легитимного банковского приложения (описаны ниже), зафиксированы случаи запросов PIN-кода у пользователя.

Следует отметить, что сессия обмена данными карты и банкомата может быть использована повторно: приложение NFCGate производит запись перехваченного ранее трафика, позволяя воспроизвести его с помощью функционала Replay Mode. Таким образом, единожды перехватив трафик, злоумышленник получает возможность повторно использовать данные банковской карты для хищения денег жертвы.

Модификации приложения NFCGate

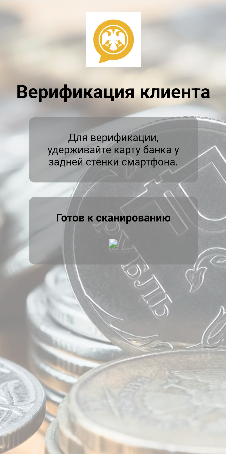

В октябре 2024 года зафиксированы многократные случаи использования модифицированного NFCGate против клиентов ведущих российских банков. Атаки производились с использованием вредоносных созданных на основе NFCGate APK-файлов, эмулирующих работу легитимных приложений банков или государственных структур.

Для проведения атак злоумышленники модифицируют приложения NFCGate, предусматривая:

- Смену UI-интерфейса. Замечены попытки мимикрировать под приложения банков и государственных структур путём создания стилистически похожего графического интерфейса, подменяющего GUI NFCGate.

- Сокрытие push-уведомлений. Тем самым атакующая сторона стремится помешать жертве своевременно обнаружить и среагировать на несанкционированный доступ к своему банковскому счету и операциям по нему.

- Смену имён пакетов, приложений.

- Смену формата собираемых данных. В части проанализированных вариантов реализаций вредоносного ПО замечено преобразование считанных NFC-данных в данные банковской карты (номер, срок истечения действия) и отправка их на сервер вместе с сырым NFC-трафиком

- Запрос PIN-кода банковского счета жертвы при запуске приложения

В модифицированных версиях NFCGate обнаружено использование следующих пакетов:

- nfccardreader (https://github.com/vickyramachandra/nfc-card-reader) Данный пакет используется для получения из сырого NFC-трафика номера считываемой банковской карты, срока её действия и имени владельца. В дальнейшем эти данные также отправляются на сервер злоумышленников.

- permissions (https://github.com/getActivity/XXPermissions/tree/master?tab=readme-ov-file) Данный пакет используется для реализации функционала запроса разрешений Android. В случае с NFCGate вредоносное приложение запрашивает с помощью этого пакета разрешение на управление push-уведомлениями для дальнейшего их сокрытия.

Для наглядного представления используемых злоумышленниками вредоносных файлов проведём разбор одного из зафиксированных приложений. В этой модификации заранее установлен режим взаимодействия с NFC через Relay Mode и модифицированы классы-обработчики данного режима работы.

После получения данных о приложенной к NFC-модулю устройства банковской карте данные о ней будут отправлены на сервер злоумышленников с использованием WebSocket-протокола взаимодействия. Также при взаимодействии банковской карты с NFC-модулем NFCData будет транслироваться между зараженным устройством и C2-сервером злоумышленников. Помимо номера карты и срока её действия приложение отображает окно с PIN-кодом карты, который также будет отправлен на сервер после ввода в пользовательском окне.

Технические детали

Анализируемое приложение мимикрирует под приложение Федеральной Налоговой Службы (ФНС).

- Filename: ФНС.apk

- MD5: d712c26328c69a4e8a56dc1c284efcd3

- SHA-1: 5018f5daafd9634adbd61f9b6fc2c44117fb36eb

- SHA-256: 0e2aee7b6cf50249520f0f824ea52f7770e2d2a791f0e6d94c514b11ed482fa4

Процесс исполнения

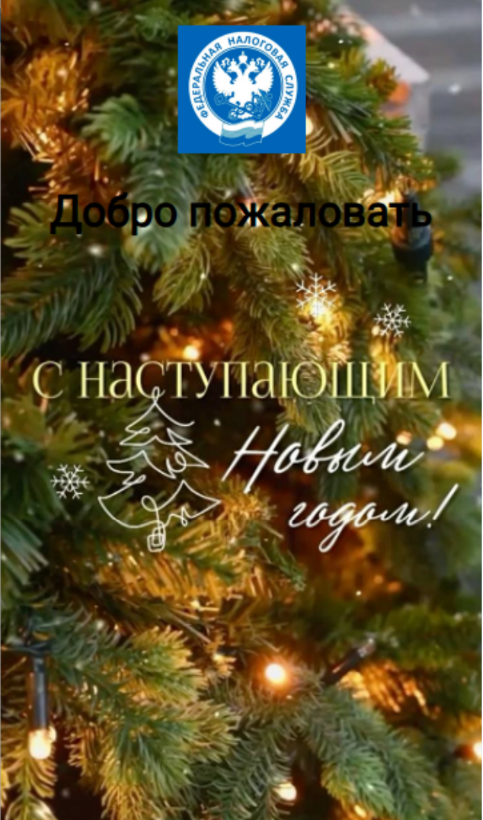

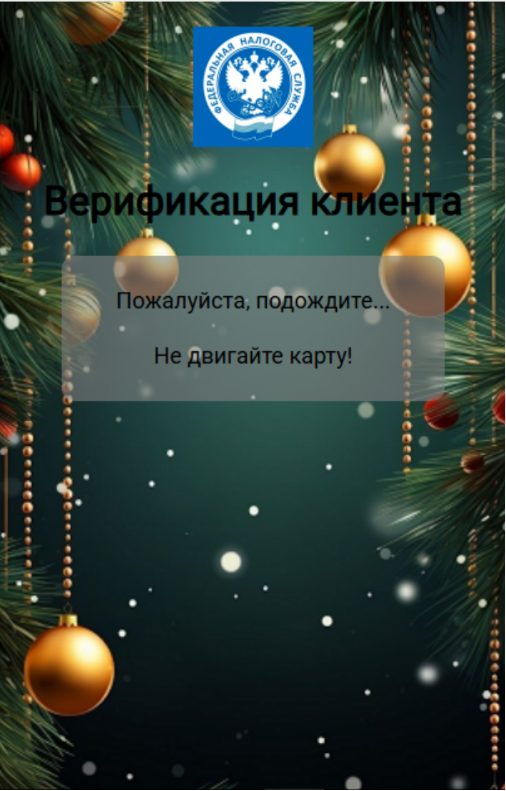

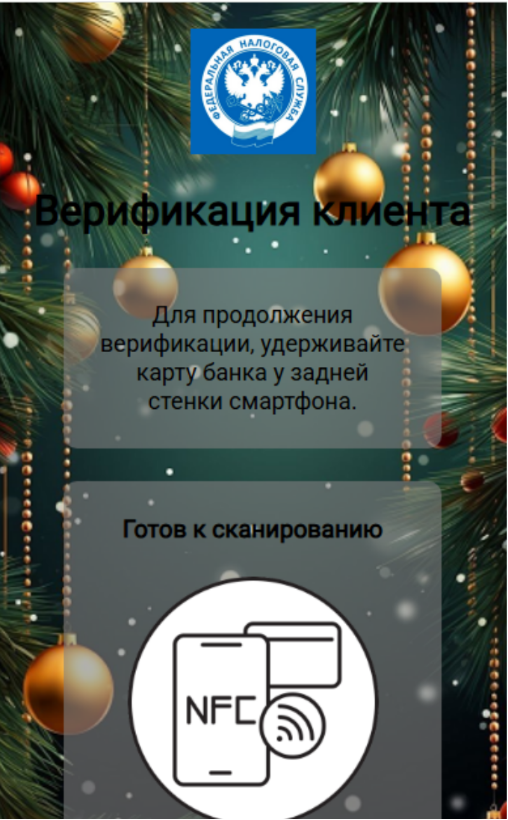

После запуска приложения будут последовательно отображаться два окна.

Рисунок 8. Первое окно, отображающееся после запуска приложения.

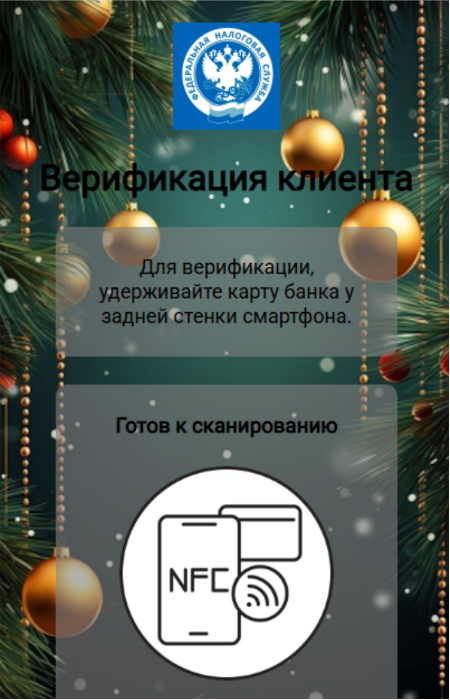

Рисунок 9. Второе окно, отображающееся после запуска приложения.

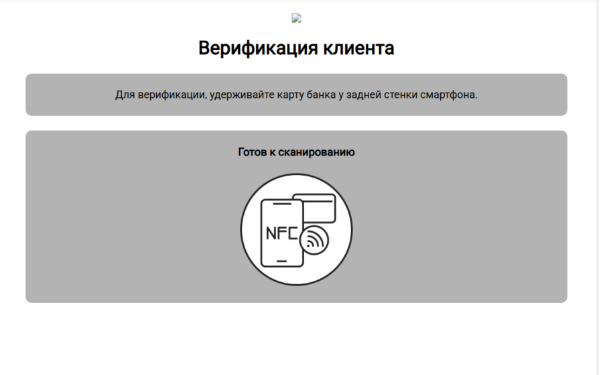

После показа первых двух экранов отображается страница с требованием приложить банковскую карту пользователя к NFC-модулю устройства.

Рисунок 10. Третье окно, отображающееся после запуска приложения

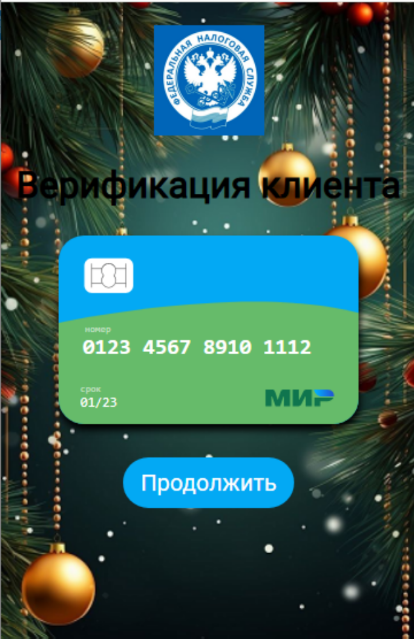

После того, как пользователь приложит банковскую карту к NFC-чипу устройства, отобразится страница подтверждения данных:

- номер карты;

- срок действия.

Рисунок 11. Окно с подтверждением данных банковской карты.

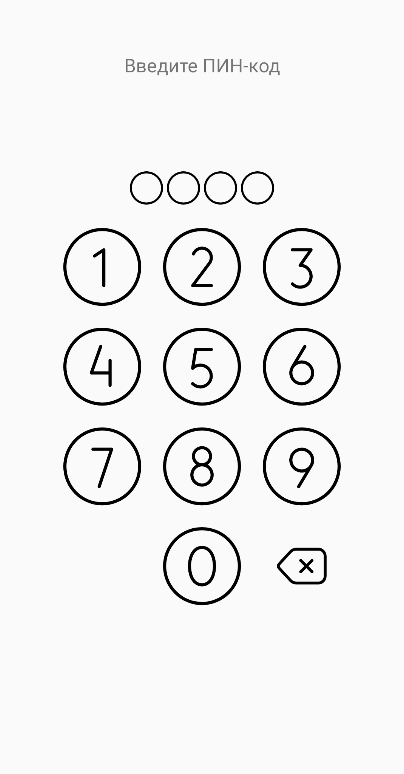

После того, как пользователь нажмет кнопку «Продолжить», отобразится окно для ввода PIN-кода банковской карты.

Рисунок 12. Окно для ввода PIN-кода банковской карты.

После того, как пользователь введет PIN-код, отобразится окно с просьбой ожидания.

Рисунок 13. Окно с просьбой об удерживании карты у NFC-модуля.

В случае, если соединение в NFC было потеряно, отобразится экран с просьбой повторно приложить карту к NFC-модулю.

Рисунок 14. Окно с просьбой о повторном прикладывании банковской карты к NFC-модулю.

Сетевое взаимодействие

Приложение взаимодействует с C2-сервером, используя WebSocket-протокол. После запуска выполняется первичное соединение с сервером по протоколу WebSocket. Шаблон URL-ссылки с параметрами запроса, формируемый на стороне приложения:

- hxxp://{IP}:1337?app=app&tag={mTag}&type=reader&aid={AID}&team={mTeam}

- mTag- содержится в статических ресурсах приложения (в анализируемом образце: «ЧИП»);

- mTeam- содержится в статических ресурсах приложения (в анализируемом образце: «3d619bd4-69db-4289-9bc2-ecd98f3cdd47»);

- AID- значение Android ID.

Такой шаблон URL-ссылки с параметрами запроса будет использоваться во всех типах запросов ниже.

После успешного подключения от сервера будет обрабатываться команды «ping» и «card:data». В случае получения команды «ping» будет собран JSON-объект с информацией о номере банковской карты, состоянии подключения и информации о публичном IP-адресе, полученной в результате выполнения запроса к URL-адресу http://ip-api.com/json. В случае если номер банковской карты не определен (пользователь не подносил карту к NFC-модулю), будет собрана информация только о публичном IP-адресе. Шаблон JSON-объекта:

{

"cardNumber": {string},

"isConnected": {boolean},

"ip": {

"as": {string},

"city": {string},

"country": {string},

"countryCode": {string},

"isp": {string},

"lat": {number},

"lon": {number},

"org": {string},

"query": {string},

"region": {string},

"regionName": {string},

"status": {string},

"timezone": {string},

"zip": {string}

}

}

В случае получения команды «card:data» будет выполнена проверка идентичности номера карты, хранящегося в приложении и полученного от сервера в JSON-параметре «cardNumber». При совпадении из JSON-объекта будет получена NFCData и передана в NfcManager-модуль. NFCData содержится в JSON-параметре объекта с именем «data» в Base64 виде. Шаблон JSON-объекта:

{

"data": {

"cardNumber": {string},

"data": {string}

}

}

После того, как NFC-модуль считывает данные карты, вредоносное ПО выполнит запрос к серверу с типом команды «card». В теле запроса будут переданы сериализованная NFCData, номер банковской карты, дата окончания срока обслуживания карты, и имеет ли NFCData тип INITIAL. Шаблон JSON-объекта:

{

"log": {

"type": "tag",

"cardNumber": {string},

"data": {string},

"expireDate": {string},

"isInitial": true

}

}

В случае, если данные NfcData не имеют тип INITIAL, будет выполнен запрос с типом команды «card:data», который содержит имя карты и NfcData. Шаблон JSON-объекта:

{

"log": {

"cardNumber": {string},

"data": {string}

}

}

После ввода PIN-кода пользователем на C2-сервер будет выполнен запрос с типом команды «card», содержащий информацию о номере карты и PIN-коде. Шаблон JSON-объекта:

{

"log": {

"type": "pin",

"cardNumber": {string},

"pin": {string}

}

}

Другие примеры приложений на основе NFCGate, созданных злоумышленниками

Злоумышленники создают на основе NFCGate различные приложения, маскирующиеся под официальные приложения госструктур и банков, например:

- Госуслуги;

- Центрального банка Российской Федерации;

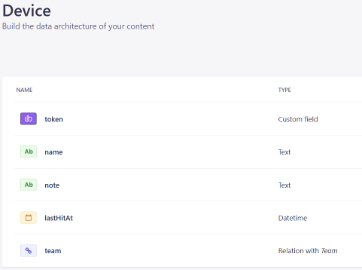

Исследование серверной инфраструктуры, обнаруженной в ходе исследования

Серверная инфраструктура мошенников также подверглась серьёзным изменениям. Для приёма трафика, отправляемого с заражённых устройств, была развернута opensource CMS-система Strapi. Страница аутентификации для управления сервером располагается по адресу http(s)://{IP}:1337/admin/auth/login

Прием трафика от вредоносных устройств также осуществляется CMS-системой на порту 1337. Отправляемые на сервер запросы выглядят следующим образом:

http(s)://{IP}:1337?app=app&tag={mTag}&type=reader&aid={AID}&team={mTeam}

Также на серверах с теми же IP-адресами обнаружен другой сервис на порту 443, где по URI-адресу /login располагается другая страница авторизации, реализованная на основе opensource-проекта Refine.

В результате исследования были получены данные о серверах злоумышленников. Инфраструктура всех серверов реализована на базе ОС Ubuntu 24.01, а в домашней директории пользователя root имеется 3 директории:

- nfc-api

- nfc-builder

- nfc-ui

По названиям директорий можно определить, что каждая из них используется для отдельного сервиса. Данные сервисы развернуты злоумышленниками с целью реализации удобного графического интерфейса по управлению и хранению похищенных данных, для реализации ролевой модели, а также подключения функционала по-быстрому и простому созданию вредоносных APK-файлов, взаимодействие с которым также возможно осуществлять через веб-интерфейс. Рассмотрим каждый из сервисов отдельно.

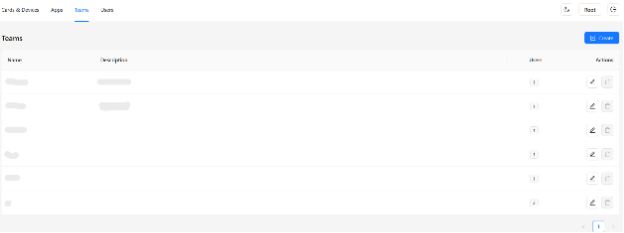

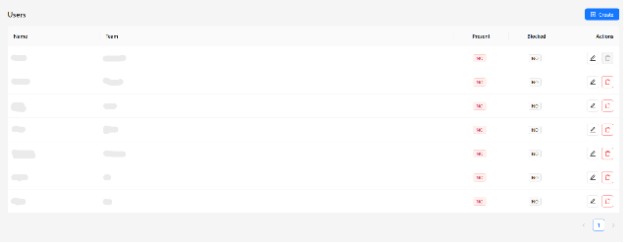

Сервис nfc-api

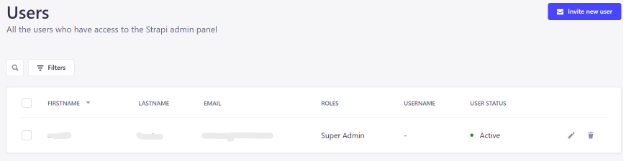

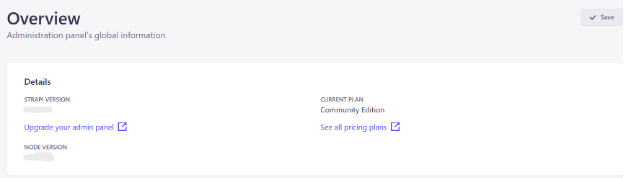

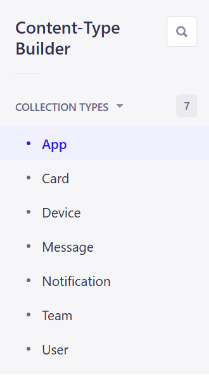

В результате исследования установлено, что в директории nfc-api располагается исходный код, конфигурация, а также база данных сервиса Strapi, упомянутого ранее. После авторизации в веб-интерфейсе Strapi можно обнаружить:

- список пользователей Strapi;

Рисунок 20. Список пользователей Strapi.

- точные версии серверного ПО;

Рисунок 21. Информация о версии серверного ПО.

- разметку используемой базы данных;

Рисунок 22. Список таблиц базы данных

Таблица App используется для хранения данных об используемых злоумышленниками сборках вредоносных приложений NFCGate.

Рисунок 23. Таблица App в базе данных.

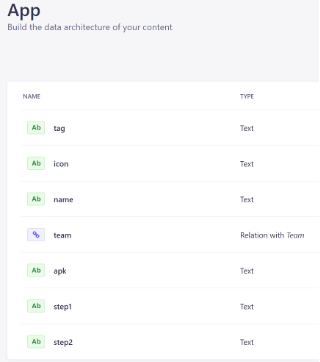

В таблице Card хранятся данные украденных банковских карт, PIN-коды, сведения о местоположении и IP-адресе устройства, с которого были получены данные, дата получения.

Рисунок 24.Таблица Card в базе данных.

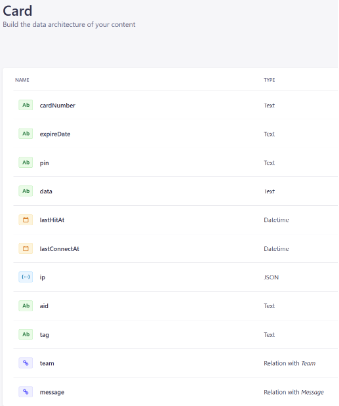

В таблице Device хранятся токены устройств, на которые установлено вредоносное приложение.

Рисунок 25. Таблица Device в базе данных.

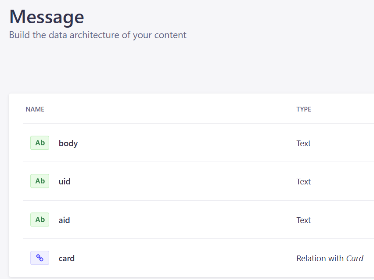

Таблица Message предназначена для хранения перехваченных СМС с устройств пользователей. Поскольку эта таблица обнаружена только на сервере, который злоумышленники использовали как тестовый, можно предположить: перехват СМС – это планируемая доработка вредоносных приложений.

Рисунки 26. Таблица Message в базе данных.

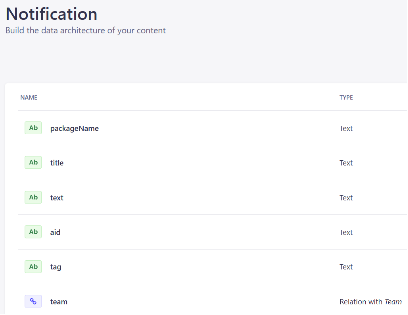

Таблица Notifications предназначена для хранения перехваченных push-уведомлений с устройств пользователей. Этот функционал также следует рассматривать как вероятную следующую доработку вредоносных версий NFCGate

Рисунок 27. Таблица Notifications в базе данных.

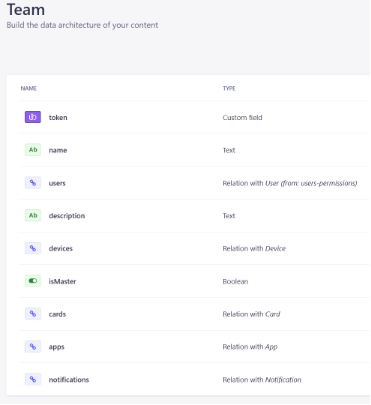

Таблицы Team и User используются для хранения пользователей и групп пользователей для реализации ролевой модели. Наличие данного функционала намекает на намерение (или уже наличие) нескольких групп злоумышленников, а также использовании модели «Malware-as-a-Service»

Сервис nfc-builder

Сервис NFC-builder реализует функционал сборки однотипных вредоносных файлов на основе NFCGate. В папке nfc-builder/api можно обнаружить скрипт builder.py, который осуществляет основной процесс сборки. Приведём краткое описание этого скрипта.

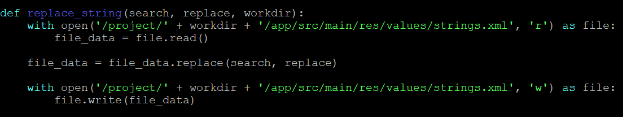

Функция replace_string производит замену указанных строк в файле strings.xml директории Android-приложения.

Рисунок 30. Функция replace_string()

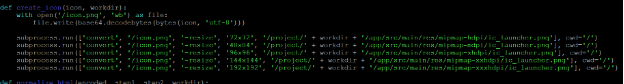

Функция create_icon подменяет PNG-изображения иконок приложения на указанные.

Рисунок 31. Функция create_icon()

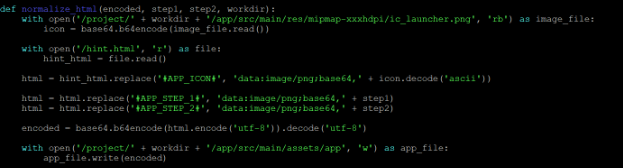

Функция normilize_html проводит замену в странице hint.html, подставляя вместо строк #APP_ICON, #APP_STEP_1, #APP_STEP_2 переданные в качестве параметров PNG-изображения:

Рисунок 32. Функция normalize_html()

Сама страница hint.html, используемая в качестве шаблонной выглядит следующим образом:

Рисунок 33. Шаблонная страница, используемая при сборке вредоносного приложения на основе NFCGate.

Окончательная сборка приложения производится с помощью функции build, которая заменяет иконки приложения, подменяет строки #APP_TAG, #APP_NAME, #APP_TEAM в файле strings.xml собираемого Android-приложения, а затем производит сборку файла, помещая его в директорию /nfc-builder/apk/.

Рисунок 34. Функция build()

Функция вызывается через обращение по API с передачей в качестве параметра JSON-объекта data следующего формата:

{

"apk": "null",

"createdAt": {string},

"icon": {string},

"name": {string},

"step1": {string},

"step2": {string},

"tag": {string},

"updatedAt": {string},

}

Таким образом, механизм сборки вредоносных приложений на основе NFCGate достаточно примитивный и заключается лишь в смене PNG-изображений в приложении, а также замене параметров, позволяющих злоумышленникам распределять жертв между собой.

Сервис nfc-ui

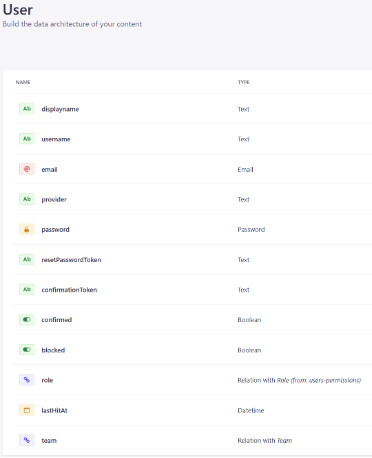

Сервис nfc-ui – реализация графического веб-интерфейса для взаимодействия злоумышленников с двумя ранее описанными сервисами. Интерфейс выглядит следующим образом.

Рисунок 35. Графический интерфейс для управления украденными данными

На вкладке Cards&Devices располагается перечень карт, данные которые похищены злоумышленниками (слева), а также список дропов (справа). Есть функционал отправки данных карт дропам при нажатии кнопки Send напротив выбранной карты.

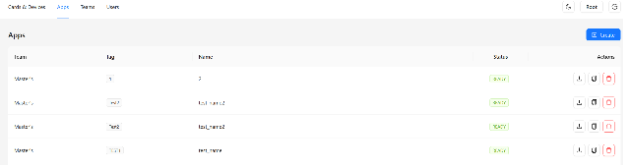

На вкладке Apps располагается интерфейс взаимодействия с nfc-builder: прямо из веб-интерфейса можно создать вредоносный APK-файл на основе NFCGate или загрузить любой из ранее созданных.

Рисунок 36. Вкладка Apps с интерфейсом взаимодействия с nfc-builder.

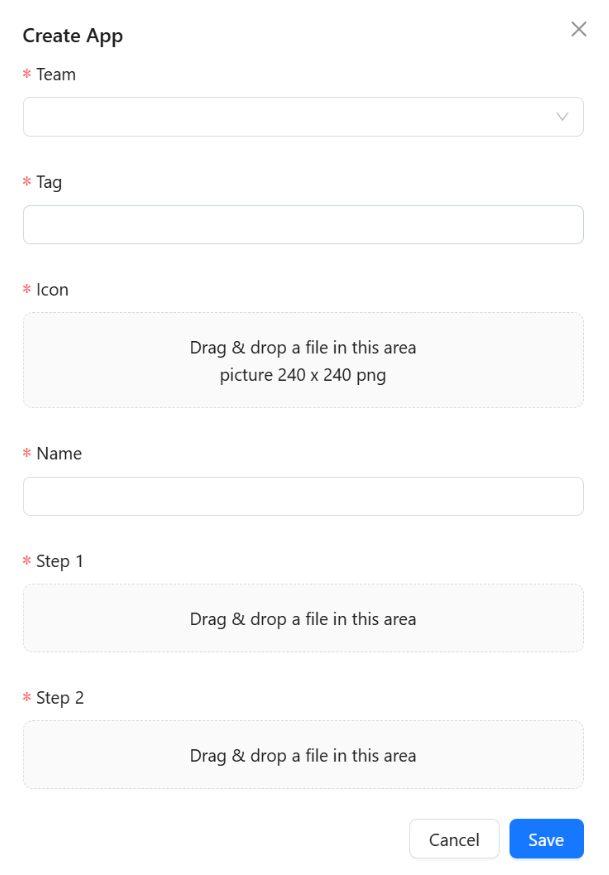

Перечень указываемых при создании параметров следующий.

Рисунок 37. Перечень параметров для создания вредоносного APK-файла

Каждый из этих параметров описан выше в разделе про функционал nfc-builder.

На вкладках Teams и Users можно увидеть перечень команд и пользователей соответственно. Как отмечено выше, ролевая модель создавалась для воспроизведения модели Malware-as-a-Service.

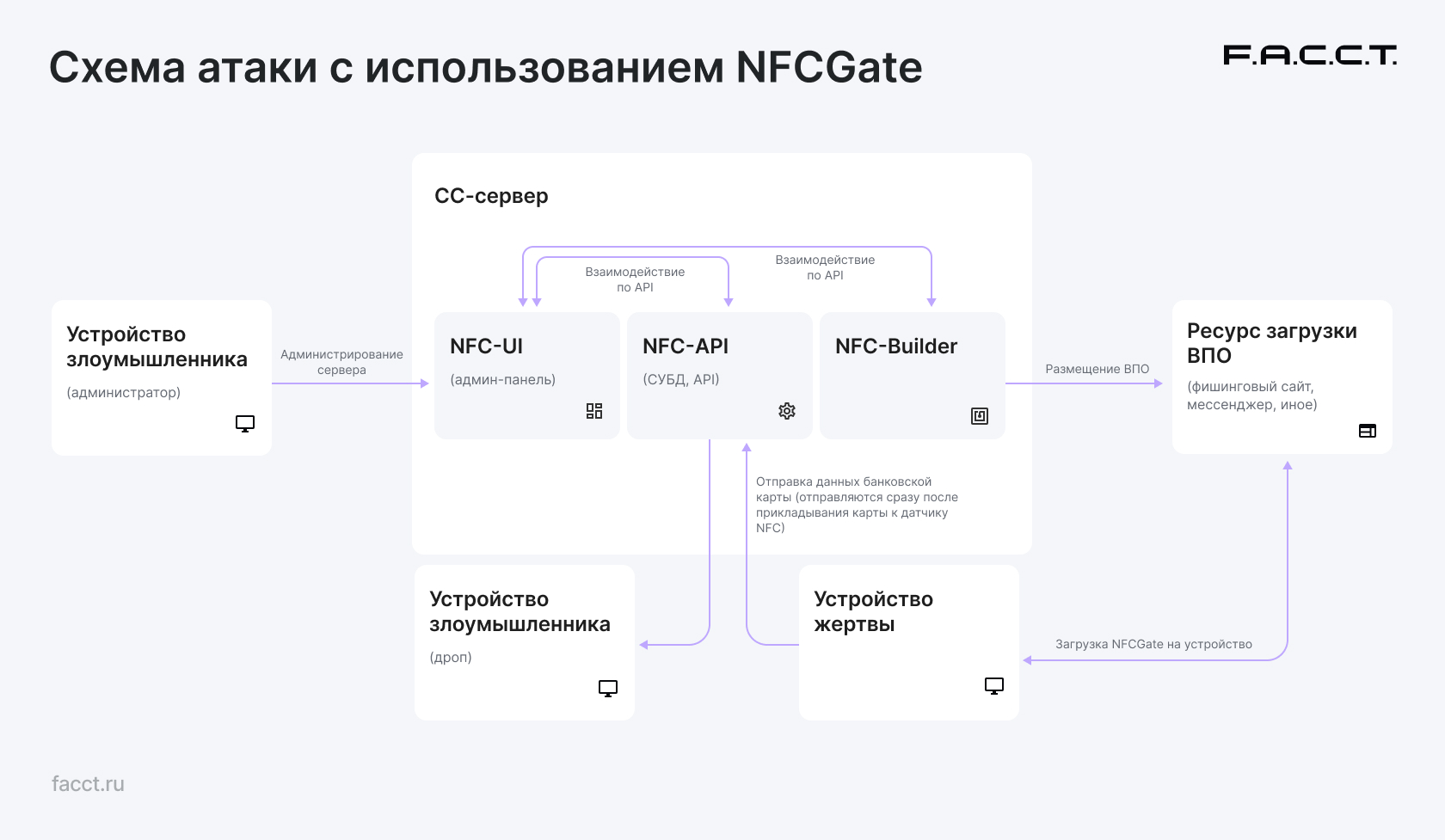

Таким образом, по итогам исследования серверной архитектуры злоумышленников можно составить и общую схему взаимодействия компонентов инфраструктуры злоумышленников.

Рисунок 40. Схема атаки с учетом инфраструктуры злоумышленников.

Описание возможных вариантов дальнейшего развития атаки

Перехват NFC-трафика позволяет злоумышленникам не только снимать деньги с банковских счетов жертв в банкоматах, но и привязывать токенизированные карты в приложения платежных систем для последующих бесконтактных списаний.

Также стоит отметить планы злоумышленников по модификации приложений. На сервере, используемом злоумышленниками для тестирования, найдена таблица Messages, в которой хранились перехваченные СМС, а также таблица Notifications. В этой таблице, судя по её структуре, планируется хранить push-уведомления с телефонов жертв. Это позволяет сделать вывод о потенциальном появлении доработанных версий ВПО, способных перехватывать сообщения и push-уведомления с устройств жертв.

С учётом продолжительного времени жизни связки токен-счёт на уровне платежных систем не стоит исключать появления скиминговых устройств.

Индикаторы компрометации

Файлы

- Filename: Защита Карт ЦБРФ.apk

- MD5: b294f5356875d8c9ca472e6791420a50

- SHA-1: 4deb390c45980b802d354dc902e7b17329564007

- SHA-256: f788b3536222942754f586169650c6b38f8d5a7d0d831fb104c913995d1b42ef

- Filename: MirPayCB.apk

- MD5: 76285e2337b2fcb90d91638ed79772ee

- SHA-1: 289c372e94165744fbdba36122646f1a01386e0c

- SHA-256: 31fdaa61cadd545c4c859ed255ada413cbb09b2201f047745a7374ec1d54aa43

- Filename: ЦБ РФ.apk

- MD5: 79e8bd71e091bca6a41354843e14dccf

- SHA-1: cebd20049e2f3a614ff891f14bb7e7442a258115

- SHA-256: 9206e1de5dd2a10cc38cce0b8c507c1380fc035199fabc93908459376992c6cd

- Filename: Госуслуги.apk

- MD5: 2885570cb0a2c46d05c885772a685ff6

- SHA-1: 5b115dca1366c988a4aa7a65a2eeb03a113d1a05

- SHA-256: e95e642a99f9c281a9355441ba062de9239ba0f8464a862bfa61db371ea38436

- Filename: Сертификат Безопасности.apk

- MD5: b5ce02588faf66ea69b5e473ee5817d6

- SHA-1: cca4ada7f4fb0b5880e6c0cfd416779b31909f34

- SHA-256: d85e9e8cd1a516b50dbc909e9c05df28708b13c4aba540c74378cc4ec3723fcc

- Filename: ЦБРезерв+.apk

- MD5: 89aca76ded53250a44458fc7bb609e7c

- SHA-1: 87c8ecc5bde17f62b54a749ab05f4165f5c0fb0e

- SHA-256: 45bba7681e5a2c3512e6337baed739d3af30af5bfc9ffe0ae18e211e068274a1

- Filename: Госуслуги Верификация.apk

- MD5: 34e3bce12248e84f79826a47e5830753

- SHA-1: 65199f574b284049a9ab354ac67aef59789ade33

- SHA-256: 54eac45f3f5ac121c74c2ef66923cd3da5a5dc8b03bf3e4c43935fcc1e5f6eed

Рекомендации для пользователей

- Не устанавливайте приложения по ссылкам из мессенджеров, смс или почтовых рассылок. Устанавливайте приложения только из официальных магазинов приложений, таких как RuStore и GooglePlay

- Не сообщайте посторонним CVV и PIN-коды банковских карт. Не вводите эти данные на незнакомых или подозрительных сайтах или приложениях.

- Если вам предлагают установить или обновить приложение банка и присылают ссылку, позвоните на горячую линию, указанную на обороте банковской карты, и уточните, действительно ли полученное вами предложение исходит от банка.

- Если вы понимаете, что ваша банковская карта скомпрометирована, сразу же заблокируйте её, позвонив на горячую линию банка или с использованием банковского приложения.

Рекомендации для подразделений информационной безопасности банков

- При подозрительных авторизациях и операциях в банкомате по NFC запрашивать у пользователя пластиковую карту.

- Учитывать данные геолокации пользователей.

- Реализовать дополнительные меры защиты на устройстве пользователя по выявлению сторонних вредоносных приложений.

- Дополнить антифрод-системы событиями банкоматной сети и событиями токенизации.

- Защититься от подобных операций банкам помогают антифрод-решения с анализом сессионных и поведенческих данных, а также новые технологии выявления подозрительной активности, способные анализировать как отправителя, так и получателя платежа.

- Для оценки риска транзакции и проверки получателя (KYC, know your customer) модули решения F6 Fraud Protection могут реализовать сбор и обмен как кросс-канальными сессионными данными, в том числе идентификаторов устройств, параметров сетевого подключения, индикаторов компрометации, так и обезличенных персональных и транзакционных данных в режиме реального времени.