С начала 2025 года на теневых форумах активизировался новый вымогательский сервис Pay2Key, распространяемый как RaaS (Ransomware as a Service) и построенный на базе известного шифровальщика Mimic.

Несмотря на негласные правила, запрещающие атаки по СНГ, партнеры проекта Pay2Key уже попытались поразить российские компании из сфер финансов, строительства и ритейла — весной было обнаружено как минимум три фишинговые кампании, нацеленные на российских пользователей. Сервис работает в анонимной сети I2P (Invisible Internet Project), а в арсенале атакующих — SFX-архивы, фишинг, легитимные утилиты и продвинутые способы обхода антивирусной защиты.

Далее в статье — технические детали, примеры атак и выводы аналитиков F6 Threat Intelligence.

Происхождение и инфраструктура

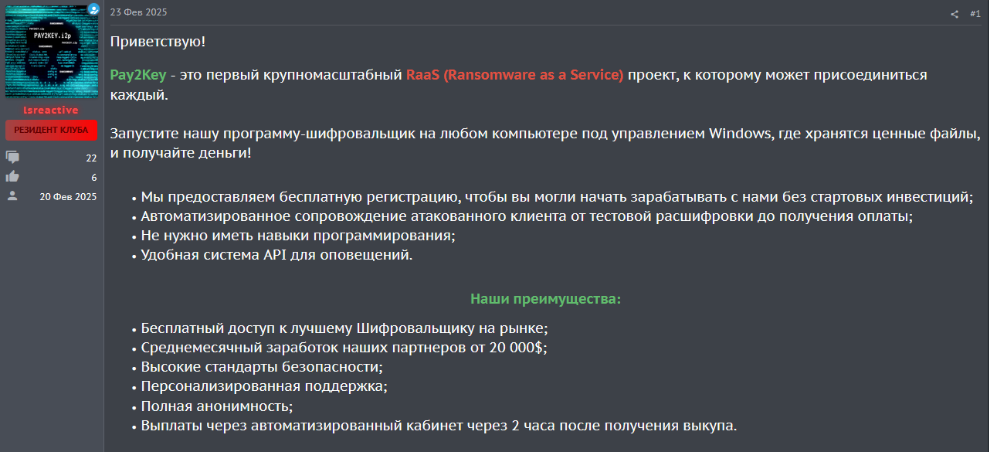

Первые следы активности Pay2Key были замечены на форуме Gerki, где 23 февраля 2025 года пользователь с ником lsreactive опубликовал объявление о запуске нового RaaS-сервиса:

Рис. 1. Снимок экрана – Объявление пользователя lsreactive на форуме Gerki

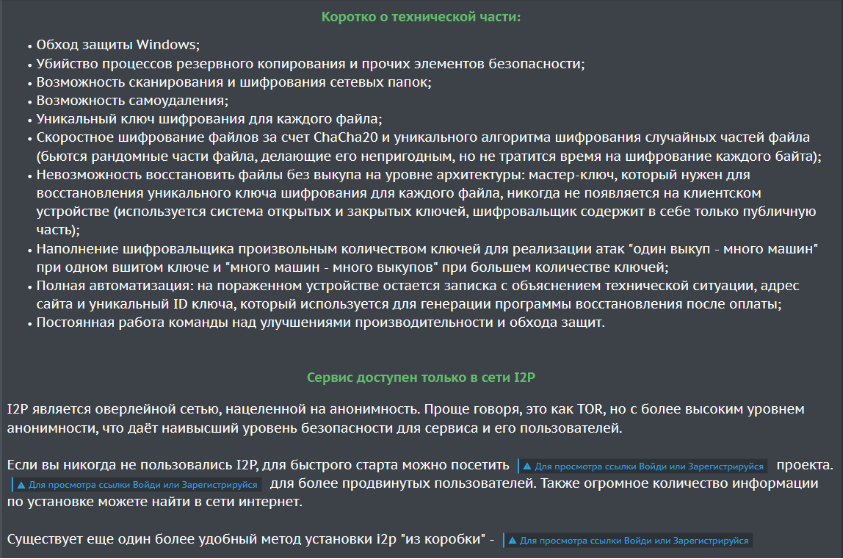

Рис. 2. Снимок экрана – Технические детали Pay2Key RaaS

Из особенностей сервиса стоит отметить то, что он доступен только в сети аналогичной TOR — I2P:

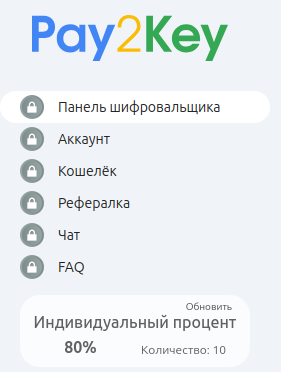

Рис. 3. Снимок экрана – Админ-панель сервиса Pay2Key RaaS

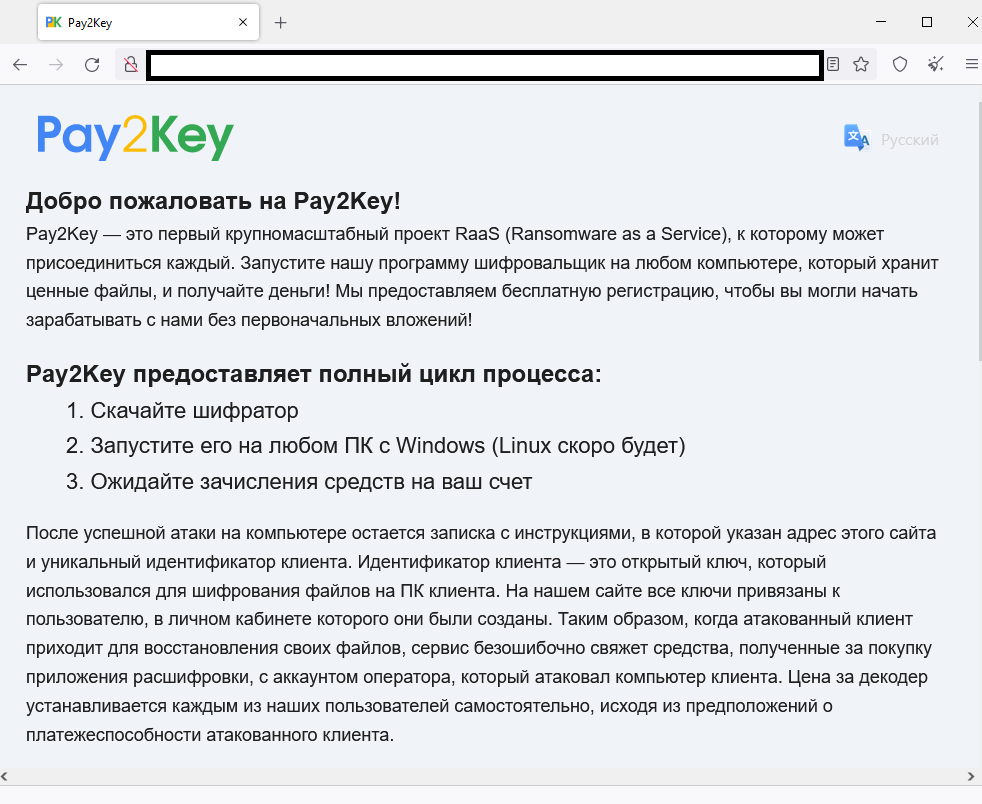

Рис. 4. Снимок экрана – DLS Pay2Key RaaS

Данный сервис рекламируется и на других форумах: Probiv, RAMP, DarkMarket, BHF. А пользователь lsreactive также известен под следующими псевдонимами:

- HightScreen

- Nandomile

- checkmatedone

- TheShadowHacker

Об этом недавно упоминали в своем блоге исследователи из Morphisec (https://www.morphisec.com/blog/pay2key-resurgence-iranian-cyber-warfare/).

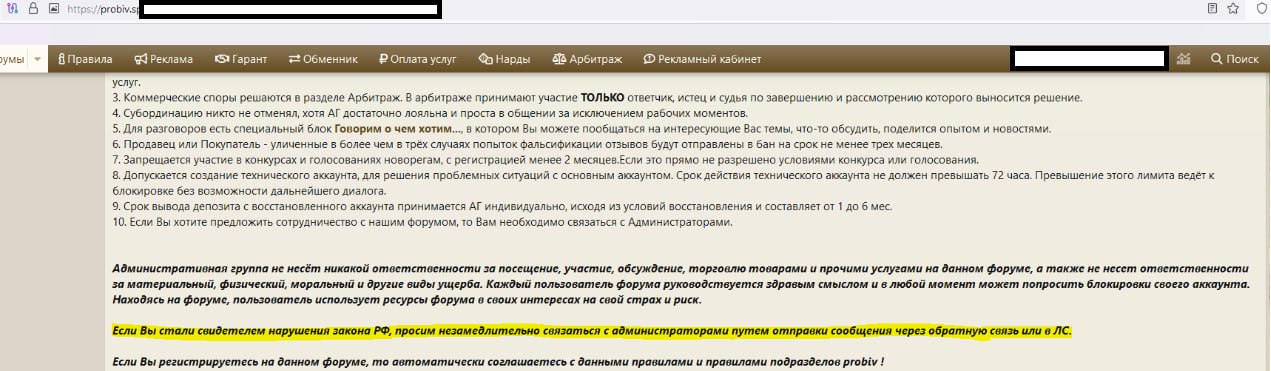

Стоит отметить, что на одном из указанных выше форумов, а именно probiv.cc, запрещена «работа по РУ»:

Рис. 5. Снимок экрана – Правила форума Probiv

Однако, несмотря на это, с марта 2025 года системой F6 MXDR были обнаружены и заблокированы как минимум три фишинговые кампании, содержащие программу-вымогатель Pay2Key и нацеленные на российских пользователей. Программа-вымогатель Pay2Key является отдельной ветвью развития (форком) другого распространенного шифровальщика – Mimic. По нашему мнению, программа-вымогатель Mimic является одной из самых сложных современных программ-вымогателей. В феврале распространялась программа Pay2Key версии 1.1, на настоящий момент актуальной является версия 1.2. Для противодействия детектированию средствами защиты и анализу шифровальщик Pay2Key защищен протектором Themida.

Аналогично Mimic на компьютер жертвы Pay2Key попадает в виде самораспаковывающегося 7-Zip-архива (7-Zip SFX). Для поиска шифруемых файлов используется легитимная программа Everything (https://www.voidtools.com/) и ее API. Шифрование данных осуществляется с использованием алгоритма потокового шифрования ChaCha20, для получения ключа ChaCha20 используется реализации протокола Диффи-Хеллмана на эллиптических кривых (ECDH) X25519. В отличие от других программ-вымогателей Mimic/Pay2Key не генерирует на хосте сессионные ключи, шифруя затем сессионный закрытый ключ с помощью открытого мастер-ключа, а использует в качестве сессионного ключа случайно выбранный из готового набора, содержащегося в коде шифровальщика. Для проведения массовых атак программы-вымогатели Mimic/Pay2Key содержат большое количество сессионных ключей.

Механика заражения и поведение шифровальщика

Разберем более подробно одну из апрельских рассылок, направленную на российские финансовые организации:

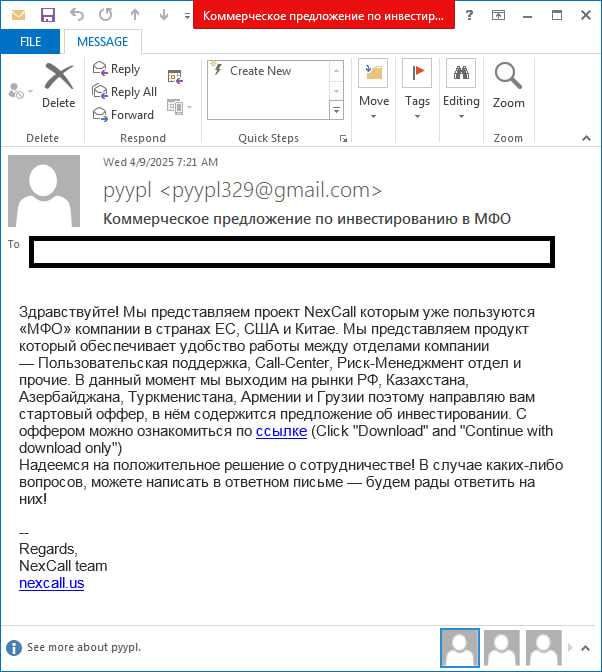

Рис. 6. Снимок экрана – Фишинговое письмо, содержащее ссылку на DropBox

Отправитель письма — pyypl329@gmail[.]com, однако, проверив заголовки, можно увидеть, что письмо было отправлено с адреса mail-ed1-f51[.]google[.]com. Это означает, что злоумышленник использовал веб-интерфейс почты gmail, либо сервера google для отправки почты по протоколу SMTP. Тема письма: «Коммерческое предложение по инвестированию в МФО». Письмо содержит ссылку на DropBox, по которой на устройство жертвы загружается файл с именем «NexCall коммерческое предложение для рынка МФО России.exe».

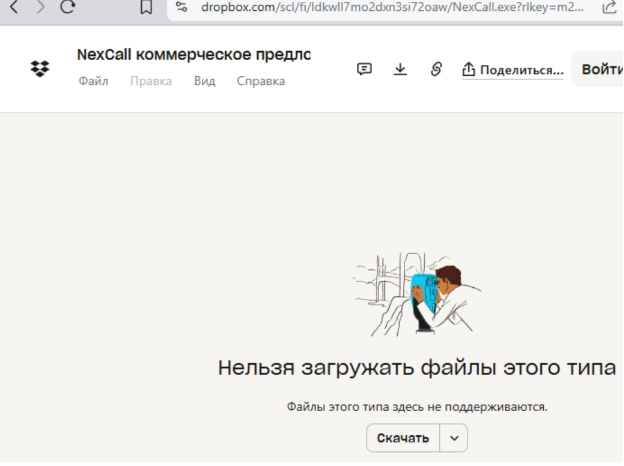

Рис. 7. Снимок экрана – Файл «Nexcall коммерческое предложение для рынка МФО России.exe», расположенный на DropBox

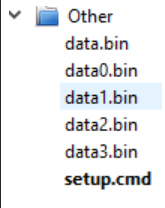

Загружаемый файл являлся SFX архивом, содержащим 5 больших зашифрованных файлов и командный установочный файл.

Рис. 8. Снимок экрана — SFX архив

Архив запускает командный файл, который, в свою очередь, исполнит powershell-скрипт, сохраненный в конце файла. Данный скрипт дешифрует файл data.bin, динамически запускает дешифрованный скрипт. Скрипт добавляет все исполняемые файлы в список исключений антивируса. Затем дешифрует файл data0.bin, динамически запускает дешифрованный скрипт, который предназначен для реализации техники обхода UAC. Скрипт запускает себя или любой другой указанный файл с повышением привилегий, расшифровывает файл data1.bin, сохраняет дешифрованный результат в текущем каталоге под именем 7za.exe. Командный файл выполняет команду:

Если прав для чтения данного ключа реестра нет (если у пользователя нет прав администратора, и IL меньше чем HIGH), выполнение прекращается. После этого добавляет к файлам data2.bin и data3.bin заголовок архива 7z, разархивирует в каталог %SystemDrive%\Program Files\Avast Software\Avast файл data2.bin распакованным архиватором с паролем 31016.

Рис. 9. Снимок экрана – Разархивированный файл data2.bin

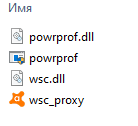

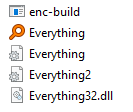

Также разархивирует в текущий каталог файл data3.bin распакованным архиватором с паролем 31016.

Рис. 10. Снимок экрана – Разархивированный файл data3.bin

Затем запускает два файла:

- powrprof.exe, который представляет собой инструмент no-defender-loader версии 1.0.3 и используется для отключения Windows Defender и системного фаервола;

- enc-build.exe — шифровальщик Pay2Key (файл защищен Themida).

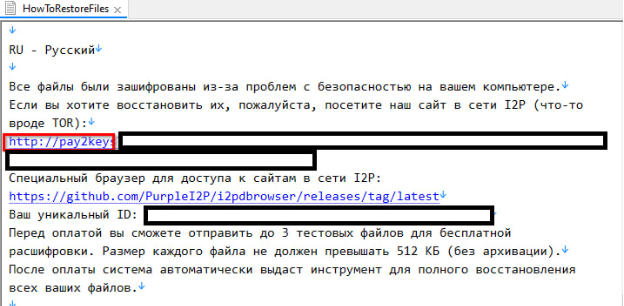

Программа-вымогатель, в свою очередь, использует приложение для поиска файлов Everything, шифрует файлы, добавляя к ним расширение *.7u1j и оставляет записку с требованиями выкупа (рис. 11).

Рис. 11. Снимок экрана – Записка Pay2Key с требованиями выкупа

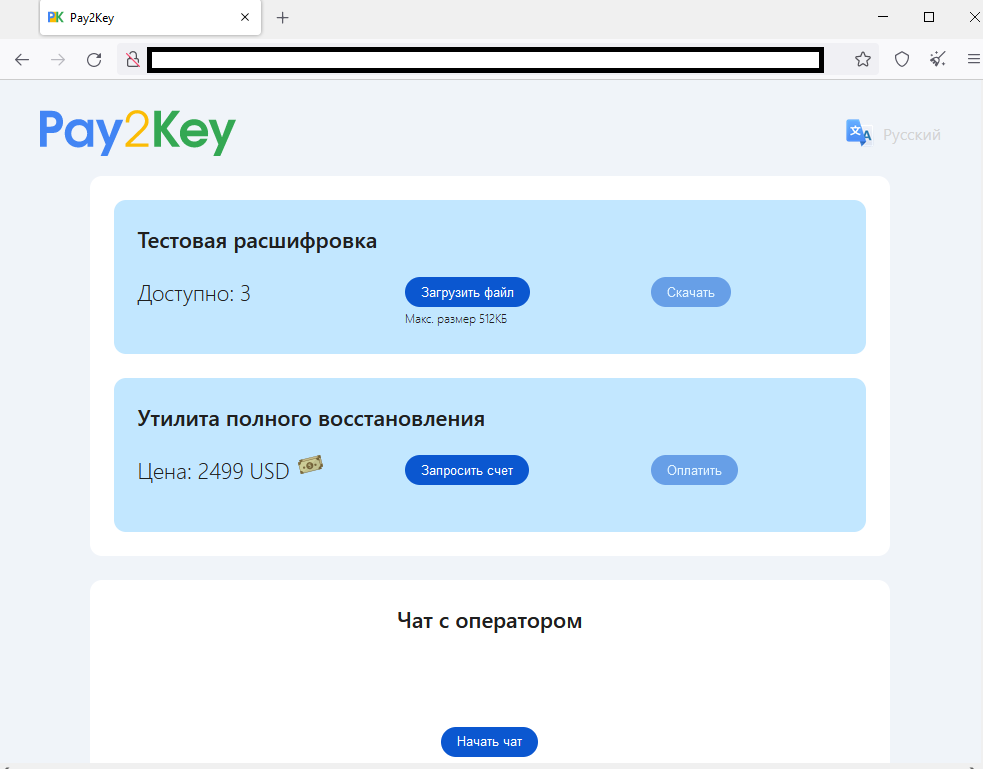

Стоимость расшифровки для исследуемой жертвы составила 2499$.

Рис. 12. Снимок экрана – Страница для оплаты выкупа жертвы Pay2Key

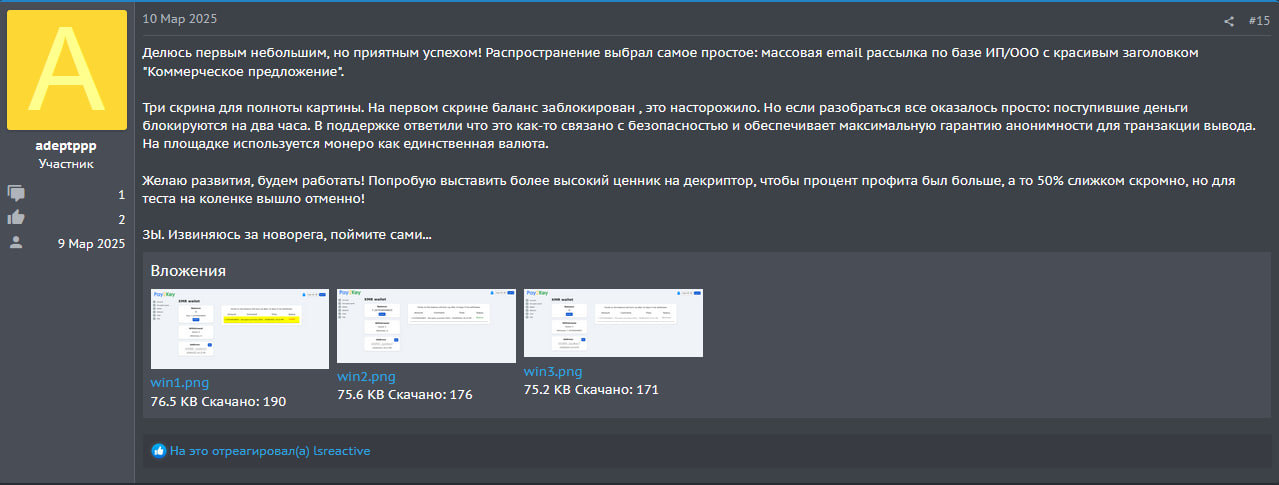

Вероятно, за данной рассылкой стоит пользователь форума gerki[.]pw — adeptppp, сообщивший об успешной атаке в начальной теме по поиску партнеров (рис.13).

Рис. 13. Снимок экрана – Сообщение пользователя adeptppp на форуме gerki[.]pw

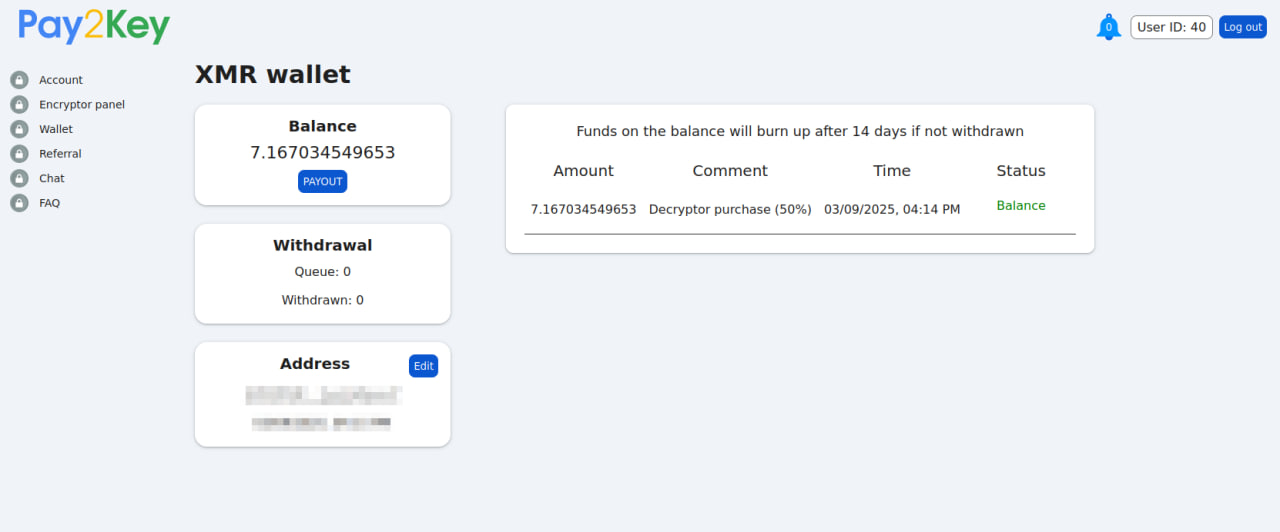

Рис. 14. Снимок экрана – Личный кабинет пользователя adeptppp в админ-панели Pay2Key Raas

Факты, подтверждающие эту теорию:

- тема письма – «коммерческое предложение»;

- близкие суммы выкупа 2500$ и 1500$ (7.167034549653XMR на момент марта 2025).

Аналитиками F6 были также обнаружены и другие фишинговые рассылки, нацеленные на российских пользователей, в них программа-вымогатель доставлялась непосредственно в прикрепленном RAR-архиве вместо ссылки на DropBox. После открытия архива в системе пользователя запускается шифровальщик Pay2Key.

Кампании: кого и как атакуют

Специалисты F6 выявили следующие рассылки, которые были заблокированы решениями F6 MXDR и BEP.

Рассылки в марте 2025

Темы писем:

- Инструмент SATA

- Подтверждение учетных данных

- Уведомление о публикации изменений в извещении о проведении закупочной процедуры Поставка МТР (Узлы контроля коррозии) (Способ закупки: Запрос оферт).

Целевые отрасли получателей:

- ритейл

- строительство

- разработка ПО

Вложения:

- файл с именем заявка на расчет.rar (SHA1: 676481f93aca845371c3768be64f7d949760235e), содержащий в себе файл с именем заявка на расчет.exe (SHA1: 6f53892a92f7ea349c883b7854f705cddb05f68e), который в свою очередь устанавливает программу-вымогатель версии 1.1 с именем enc-build.exe (SHA1: 2e1b3460b000f495c0c1497f5d28de6627a60b9b).

Рассылки в апреле 2025

Темы писем:

- Коммерческое предложение по инвестированию в МФО

Целевые отрасли получателей:

- финансы

Вложения:

- ссылка (hxxps://www[.]dropbox[.]com/scl/fi/ldkwll7mo2dxn3si72oaw/NexCall.exe?rlkey=m2y8oyd7n98rbny9ejallguk8&st=nbra50va&dl=0), по которой загружался файл с именем NexCall коммерческое предложение для рынка МФО России.exe (SHA1: 16dd5f6c69528e77bf725e97c7d703c46c2f8527), устанавливающий программу-вымогатель с именем Enc-build.exe (SHA1: 796cecbcff4798692bc0cf7e82304d5af4b7e9c4),

Рассылки в мае 2025

Темы писем:

- Забор с колючей проволокой

- Заявка на установку ограждений на складе

- Запрос ограждение 3Д (панели)

- Уведомление о публикации изменений в извещении о проведении Запроса Памятник для мемориального комплекса скважины

- Ограждения Челябинск.

Целевые отрасли получателей:

- ритейл,

- разработка ПО,

- строительство.

Вложения:

- файл с именем проверка сотрудников от инспектора ИФНС Михайловой А.А. — Copy.rar (SHA1: 4466167ec339e731b483cea95c0df9bccf012c1a), содержащий в себе файл с именем заявка на расчет.exe (SHA1: 8dd711a1f0f5ca2f557ba7026ca763e1f070a261), который в свою очередь устанавливает программу-вымогатель версии 1.2 с именем enc-build.exe (SHA1: 89556dc29854d503035437586314337ff4a8f956).

Заключение

Количество атак на российские компании с помощью программ-вымогателей постоянно растет, вместе с этим растет и количество группировок. Несмотря на тот факт, что основные злоумышленники, атакующие российские компании так или иначе политически мотивированы, а в своих атаках используют программы-вымогатели, основанные на утекших инструментариях таких шифровальщиков как LockBit и Babuк, появляются и новые, не похожие на всех группировки. Стоит отметить, что на форумах появляется все больше объявлений о создании RaaS сервисов, более того, новые группировки все чаще отходят от негласного правила не атаковать СНГ. За счет роста конкуренции на теневом рынке злоумышленники постоянно пытаются доработать и сделать уникальным свой RaaS проект, дабы привлечь еще больше потенциальных партнеров.

Таким образом, мы думаем, что в ближайшее время появится еще больше уникальных RaaS-сервисов, которые будут атаковать в том числе Россию.

Архив вымогателя Pay2Key опубликован на платформе MDP F6 (F6 Malware Detonation Platform).

Индикаторы компрометации

Файловые индикаторы

- Everything32.dll — 7abce96681b4a74a67be918ab655e8a52040c128

- 7za.exe — 52c4c328e5e4a6d26e3368152b3910ca40362bd9

- powrprof.dll — ccea8b21373642983ca4e26c9099c45d2f03c258

- data3.bin — 6f7f5106155fc83a761846ebd5a6c31566f35e2b

- data.bin — bf98df120e097a9eff88e257893f725abfd57668

- setup.cmd — 4bfbf387e1b5e514cf4faba69ccaac81cfe5de7f

- powrprof.exe — e31d3daf4eb105079390b16d096f783ed7457435

- data1.bin — c64143250ca6fb28d952e9f59013efbeec003718

- data2.bin — 18e15e550347c64502f2d1ad7aacc9c59a463be8

- wsc.dll — fbfdc8bbff6225cebcc4f005c985159096b0d709

- Everything.exe — c79bddbea392247a4e88221f53c0e2e30368b614

- setup.cmd — 2d960b02a37c36e83fb28302e5070f6c02a11b91

- data2.bin — f3f3e1576f4a4e57deeb001f28f9172df65a1f92

- data3.bin — 2d71a7e521af6989a4ff12425b58180a2cbdb24b

- data1.bin — 3c4ffea46486a629497fd098617a6500e8c2e61e

- data.bin — 90a75addcb3130d1fc3c0345eaf55115fc804381

- data2.bin — 8992695e078f8bcc82cea83392857f0de5fcf42e

- data.bin — 9187e6aa62ecaa5bacd7086ad6b98e02a66b240d

- data3.bin — b7ae62ba9dd54f49eac4e285b3b08f33baa14285

- setup.cmd — c4bd72f8a65b332eaf4881d706d3ae1d1edcc552

- powrprof.dll — ccea8b21373642983ca4e26c9099c45d2f03c258

- data3.7z — 0ab5498f96b309b1edfc91baa9130743a8a63587

- powrprof.exe — e31d3daf4eb105079390b16d096f783ed7457435

- data0.bin — dfdef3cef6156ea04b630318b2e362c17ea75abf

- Everything2.ini — 204e6a57c44242fad874377851b13099dfe60176

- wsc_proxy.exe — ff2d55a844c1fd37b3841cefa7e2d21de5fa8bac

- data2.7z — 46d3513fb4addfcd02a64798ebe189cdf6f0b186

- Everything.ini — c452d8d4c3a82af4bc57ca8a76e4407aaf90deca

- data1.bin — e8e45101c0f03c76bc8fee53f4236b6e31868efc

- data0_decoded.bin — 6f316501b6d821c15d8a5e2dc65d8df4667d6ad6

- заявка на расчет.rar — 676481f93aca845371c3768be64f7d949760235e

- заявка на расчет.exe — 6f53892a92f7ea349c883b7854f705cddb05f68e

- enc-build.exe — 2e1b3460b000f495c0c1497f5d28de6627a60b9b

- NexCall коммерческое предложение для рынка МФО России.exe — 16dd5f6c69528e77bf725e97c7d703c46c2f8527

- enc-build.exe — 796cecbcff4798692bc0cf7e82304d5af4b7e9c4

- проверка сотрудников от инспектора ИФНС Михайловой А.А. — Copy.rar -4466167ec339e731b483cea95c0df9bccf012c1a

- заявка на расчет.exe — 8dd711a1f0f5ca2f557ba7026ca763e1f070a261

- enc-build.exe — 89556dc29854d503035437586314337ff4a8f956

Сетевые индикаторы

- pay2keys7rgdzrhgzxyd7egpxc2pusdrkofmqfnwclts2rnjsrva[.]b32[.]i2p

- hxxps://www[.]dropbox[.]com/scl/fi/ldkwll7mo2dxn3si72oaw/NexCall.exe?rlkey=m2y8oyd7n98rbny9ejallguk8&st=nbra50va&dl=0