В феврале 2025 года у российского малого и среднего бизнеса появилась новая угроза – программа-вымогатель PE32. Название нового семейства созвучно с официальным названием формата исполняемых файлов PE32 (Portable Executable). Но не только это привлекло наше внимание…

С 2022 года Россия стала ареной жесточайшей борьбы с преступными группировками, использующими в атаках программы-вымогатели. Рост таких атак увеличивается год к году. Львиную долю групп вымогателей, атакующих Россию, составляют проукраинские кибербанды и группы, имеющие ближневосточные корни. Не секрет, что многие программы-вымогатели и закрытые партнерские группы изначально были связаны с носителями персидского языка, что и породило такое понятие, как персидские шифровальщики.

Персидские вымогатели атакуют не только Россию, ареал их атак ничем не ограничен, от них страдают физические и юридические лица многих стран, как дружественных, так и недружественных. В России наиболее активны такие восточные партнерские программы, как Mimic, Proton/Shinra, Proxima, Enmity/Mammon, LokiLocker/BlackBit, RCRU64, HardBit, Sauron, TeslaRVNG и многие другие.

Авторы программ-вымогателей, как на восточном базаре, стараются удивить всех уникальными возможностями своих творений, а также привлечь с помощью этого больше новых партнеров, также падких на «базарный» маркетинг. Восточные партнерские программы имеют достаточно закрытый формат, но при этом в них всё тесно переплетается восточными узорами: многие преступные группы могут быть участниками нескольких партнерских программ. В качестве демонстрации этого факта приведем контактные данные злоумышленников, указанные в записках различных семейств шифровальщиков. Также не забудем упомянуть и новое семейство PE32.

| Контактные данные | Партнерские программы |

| HarpyRage@cyberfear.com

Falcon360@cock.li Filesupport@airmail.cc Telegram: @HarpyRage |

LokiLocker/BlackBit

Proton/Shinra |

| dicrript@tutanota.com | LokiLocker/BlackBit

RCRU64 |

| Rdpdik6@gmail.com

Rdpp771@gmail.com |

LokiLocker/BlackBit

Proton/Shinra RCRU64 |

| nodeep@tutamail.com | Proton/Shinra

RCRU64 |

| lohikol22@gmail.com | Enmity/Mammon

RCRU64 |

| help.file@zohomail.eu

Telegram: @Qr_Ati |

Enmity/Mammon

PE32 RCRU64 |

| emmo.encrypt@onionmail.org

Datablack0068@cyberfear.com Datablack0068@gmail.com |

PE32

Proton/Shinra |

| reopenran2023@firemail.de | Fonix

LokiLocker/BlackBit |

| dectokyo@onionmail.org

dectokyo@cock.li Telegram: @tokyosupp |

Fonix

Surtr |

| hardbit_locker@tutamail.com | HardBit

Mimic |

| filerestore@mail.ee | Proxima/Phalcon

TeslaRVNG |

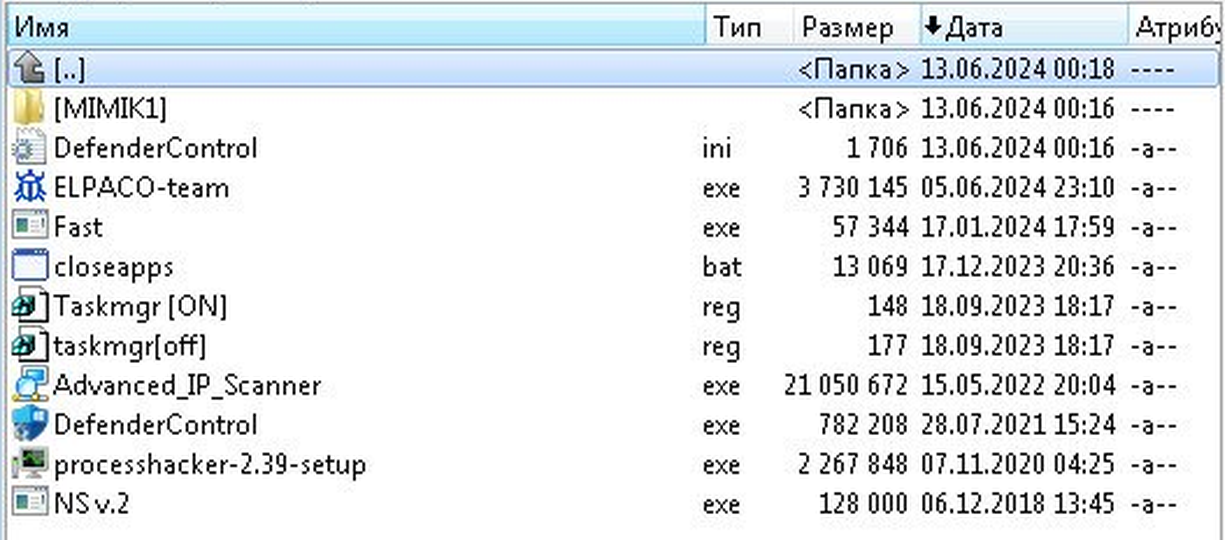

А некоторые партнеры не стесняются копировать на скомпрометированный хост набор своих инструментов, содержащий несколько альтернативных программ-вымогателей (рис. 1).

Рис. 1. Содержимое каталога на компьютере жертвы с набором инструментов атакующих

В данном случае одна программа-вымогатель Mimic (ELPACO-team.exe) соседствует с другой – Phobos (Fast.exe). Атакующие на последнем этапе могут еще выбирать, что же запустить на компьютерах жертвы, Mimic или Phobos.

В течение 2024 года в восточных группах шифровальщиков наметился тренд их качественного развития: они чаще стали атаковать Linux-системы помимо привычных им Windows. В качестве такого примера можно привести партнерскую программу Proxima/BlackShadow. В августе 2024 года появилась новая версия Enmity – программа Mammon, осуществляющая шифрование файлов в два прохода. А в середине февраля 2025 была выявлена первая программа-вымогатель PE32, разработанная на языке программирования Rust. Мировые тенденции не обошли стороной и восточных разработчиков шифровальщиков, они стали использовать для разработки современные кроссплатформенные средства. И все же, справедливости ради стоит отметить, что это не первый шифровальщик на Rust, использованный для атак в России. Первой такой программой-вымогателем стала выявленная год назад программа Muliaka для ESXi.

В программе-вымогателе PE32 помимо использования Rust для разработки реализована одна из самых сложных схем шифрования, что позволило PE32 занять «почетное» второе место в нашем неофициальном рейтинге Топ-3 шифровальщиков с самой сложной реализацией шифрования данных:

- TeslaRVNG

- PE32

- Mimic

Семейство TeslaRVNG известно с 2020 года, но используется в атаках не так часто. Нам программа-вымогатель TeslaRVNG впервые попалась в начале июля 2021 года: тогда у нашего клиента файлы были зашифрованы с расширением teslarvng2. В 2024 году партнеры TeslaRVNG стали более активно атаковать российские компании – для зашифрованных файлов использовались расширения secles и secles2.

Программы-вымогатели Mimic появились в июне 2022 года. По всей видимости, первыми целями Mimic были туркоговорящие пользователи, но сейчас Mimic – абсолютный лидер по атакам на российский малый бизнес. Семейству Mimic мы обязательно посвятим отдельную публикацию.

Восточные шифровальщики при всех своих внешних различиях имеют концептуальное сходство между собой, очень много идей заимствуется друг у друга. Так, программа-вымогатель Proton была явно разработана под влиянием LokiLocker/BlackBit. В случае же с PE32 прослеживаются идеи и подходы TeslaRVNG, Enmity и других программ-вымогателей.

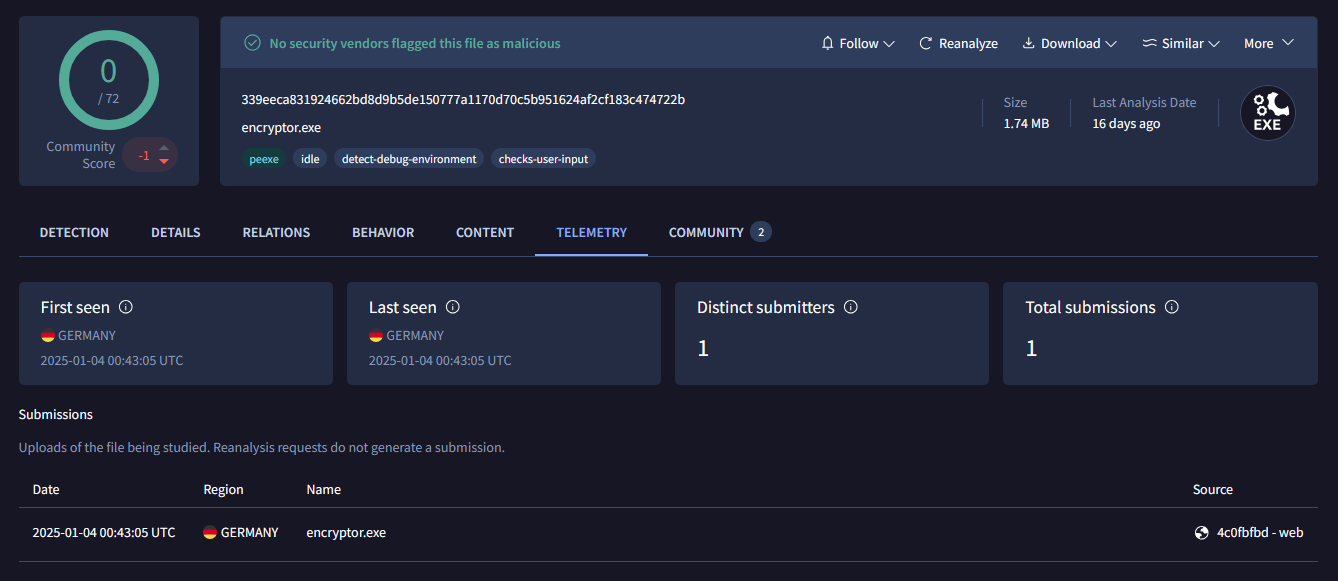

Как уже было сказано, первые атаки с использованием PE32 были совершены в середине февраля, в них использовались версии 4.0.1 и 4.1.1, номера версий указаны разработчиками в коде и именах программ-вымогателей. Нами были выявлены ранние версии шифровальщика, загруженные c 04.01.2025 г. на портал VirusTotal одним и тем же пользователем с использованием Tor или VPN (рис. 2). Возможно, автор таким образом проверял обнаружение своих поделок антивирусными программами и всячески их дорабатывал. Мы уже не раз сталкивались с подобными действиями разработчиков вредоносного программного обеспечения.

Рис. 2. Информация о загрузке на портал VirusTotal самой первой версии PE32

Атака с использованием PE32

Атаку с использованием PE32 можно охарактеризовать как типичную атаку персидских шифровальщиков.

В качестве вектора атаки партнеры PE32 в основном используют уязвимые публично доступные службы удаленного доступа, и прежде всего — это RDP (Remote Desktop Protocol).

Атаки сравнительно скоротечны: злоумышленники не ставят перед собой цели эксфильтрации данных жертвы, атакующие осуществляют только шифрование данных жертвы для получения быстрой и стабильной выгоды.

Целевыми платформами атак являются Windows-системы, но использование для разработки кроссплатформенного языка программирования Rust позволяет разработчикам создать версию программы-вымогателя под любую поддерживаемую Rust платформу.

После получения доступа к инфраструктуре жертвы атакующие пытаются получить привилегированные учетные данные. Для этого они используют популярную утилиту mimikatz. Также атакующими активно осуществляется подбор паролей с помощью различных специализированных утилит. Кроме того, могут быть использованы соответствующие утилиты NirSoft, а для поиска паролей в текстовых файлах – популярная утилита Everything.

Для разведки сети атакующие применяют сетевые сканеры Advanced Port Scanner, SoftPerfect Network Scanner, а также популярную у этих группировок консольную утилиту NS. Для продвижения по сети партнеры используют RDP и легитимную утилиту PsExec.

Перед загрузкой на хост своих инструментов партнеры отключают на нем Windows Defender и другие средства безопасности. Для их нейтрализации атакующие могут использовать такие утилиты, как Defender Control, Process Hacker, KAV Removal Tool, IObit Unlocker и другие подобные.

Партнерская программа PE32 является еще очень молодой, некоторые инструменты тестируются злоумышленниками непосредственно в атаках. В последних атаках было зафиксировано использование утилиты Pe32Cleaner‑Test1, предназначенной для очистки журналов событий Windows (Event Logs), очистки корзины, остановки служб и завершения процессов баз данных и систем резервного копирования и т.п.. Символично, что данная утилита в том числе нацелена на завершение сервисов и процессов программного обеспечения 1С.

После размещения программы-вымогателя на хостах жертвы атакующие вручную производят ее запуск.

Очевидно, что наибольшим ущербом от таких атак для малого бизнеса является шифрование баз данных, прежде всего 1С, что приводит к нарушению бизнес-процессов и финансовым потерям небольших компаний.

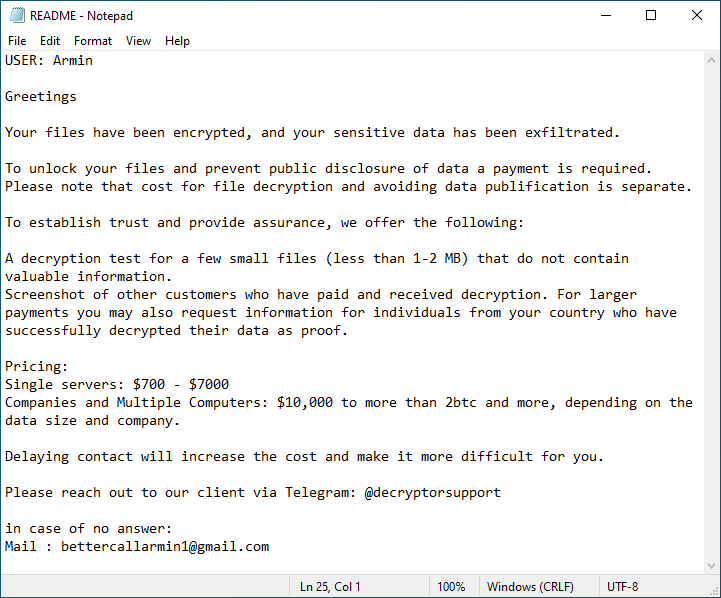

Предварительная цена за расшифровку содержится прямо в текстовом файле с требованием выкупа (рис. 3).

Рис. 3. Отформатированное содержимое текстового файла с требованием выкупа

Программа-вымогатель PE32

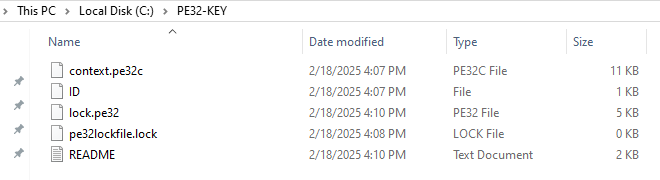

При запуске программа-вымогатель PE32 осуществляет генерацию ключей шифрования AES и данных для получения одноразовых кодов (nonce). Массив ключей в зашифрованном виде содержится в файлах context.pe32c в корне каждого логического диска (рис. 4):

X:\PE32-KEY\context.pe32c

Рис. 4. Содержимое каталога PE32-KEY в корне диска C

Каждый элемент массива (400 байт) содержит ключ AES (32 байта) и данные для получения nonce (368 байт). Ключ AES и данные для получения nonce шифруются отдельно.

Примечательно, что для шифрования ключей AES в PE32 используется алгоритм, который стал победителем конкурса NIST (National Institute of Standards and Technology) на разработку первого стандарта постквантовой криптографии. Данный стандарт получил название ML‑KEM (Module-Lattice-Based Key-Encapsulation Mechanism). Непосредственно в программе PE32 используется алгоритм Kyber1024 (уровень безопасности NIST 5, что приблизительно соответствует AES-256). Этот алгоритм предназначен для генерации общего секретного ключа и его безопасного обмена между двумя сторонами. Утверждается, что алгоритмы стандарта ML‑KEM устойчивы к атакам с использованием квантовых технологий. Так, гибридный механизм инкапсуляции ключей на основе классической и постквантовой криптографии X25519Kyber768 уже используется в TLS 1.3 и QUIC.

Данные для получения nonce (368 байт) шифруются с использованием алгоритма классической криптографии RSA-4096.

Таким образом, в программе-вымогателе содержатся публичные ключи RSA-4096 (в формате PEM) и Kyber1024 (1568 байт).

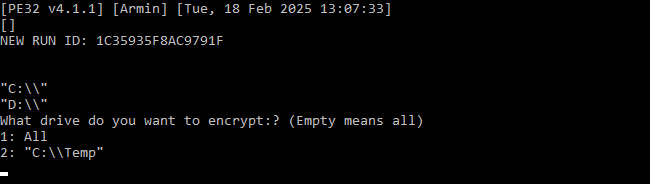

После завершения подготовки к шифрованию программа PE32, аналогично программам Enmity, предлагает выбрать объект для шифрования (рис. 5).

Рис. 5. Выбор объекта шифрования при запуске PE32

После выбора одного из предложенных пунктов начинается процесс шифрования файлов.

Шифрование файлов осуществляется многопоточно. Содержимое файлов шифруется с использованием алгоритма шифрования AES-256 CTR блоками по 512 килобайт. Файлы шифруются в три раунда: UltraFast, Fast и Slow (по терминологии разработчиков PE32). Для каждого раунда используется случайно выбранный элемент массива ключей. Цель шифрования в 3 раунда очевидна: в первом раунде — максимально быстро заблокировать данные жертвы, а в следующих раундах – максимально усложнить возможность расшифровки и восстановления данных без оплаты выкупа.

В конец зашифрованных файлов записываются сгенерированные для каждого файла данные для получения nonce (256 байт) и сериализованные структуры Rust с информацией о раундах шифрования, зашифрованные с использование AES-256 GCM. Ключ и nonce AES‑256 GCM содержатся в коде программы-вымогателя, поэтому возможно без проблем расшифровать эти структуры. Однако это не поможет расшифровать содержимое самого файла, в структурах содержатся лишь индексы ключей из массива. Поэтому для расшифровки файлов необходимо расшифровать полностью массив с ключами из файла context.pe32c.

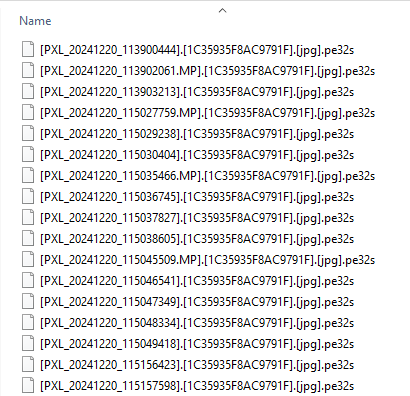

Имена зашифрованных файлов имеют следующий вид (рис. 6):

- [<FNAME>].[<ID>].[<FEXT>].pe32s

- FNAME – оригинальное имя файла без расширения;

- ID – идентификатор скомпрометированной системы;

- FEXT – оригинальное расширение файла.

Рис. 6. Пример зашифрованных PE32 файлов

Пропускаемые при шифровании пути в виде регулярных выражений:

- C:\\Program Files\\Common Files

- C:\\Program Files\\WindowsApps

- C:\\Program Files\\Internet Explorer

- C:\\Program Files\\Windows Defender

- C:\\Program Files\\Windows Mail

- C:\\Program Files\\Windows Media Player

- C:\\Program Files\\Windows Photo Viewer

- C:\\Program Files\\Windows Portable Devices

- C:\\Program Files\\WindowsPowerShell

- C:\\Program Files\\Windows Defender Advanced Threat Protection

- C:\\Program Files \(x86\)\\Common Files

- C:\\Program Files \(x86\)\\WindowsApps

- C:\\Program Files \(x86\)\\Internet Explorer

- C:\\Program Files \(x86\)\\Windows Defender

- C:\\Program Files \(x86\)\\Windows Mail

- C:\\Program Files \(x86\)\\Windows Media Player

- C:\\Program Files \(x86\)\\Windows Photo Viewer

- C:\\Program Files \(x86\)\\Windows Portable Devices

- C:\\Program Files \(x86\)\\WindowsPowerShell

- C:\\Windows\\System32

- C:\\Windows\\SysWOW64

- C:\\Windows\\SysWOW64

- C:\\Windows\\Fonts

- C:\\Windows\\WinSxS

- C:\\Windows\\Temp

- C:\\Windows\\Logs

- C:\\Windows\\servicing

- C:\\Windows\\INF

- C:\\Windows\\PolicyDefinitions

- C:\\Windows\\SoftwareDistribution

- C:\\Users\\.*?\\AppData\\Local\\Microsoft

- C:\\Users\\.*?\\AppData\\Local\\Packages

- C:\\Users\\.*?\\AppData\\LocalLow\\Microsoft

- C:\\Users\\.*?\\AppData\\Roaming\\Microsoft

- C:\\Users\\.*?\\AppData\\Local\\Temp

- C:\\Users\\.*?\\AppData\\Local\\Microsoft\\Windows

Расширения файлов, которые не шифруются:

| exe | dll | bat | sys | ico |

| mui | ps1 | ps1xml | psd1 | psm1 |

| pe32c | pe32f | pe32s | efi | ini |

| lnk | cmd | rdp | apk | sh |

| com | obj | mbr | c32 | sym |

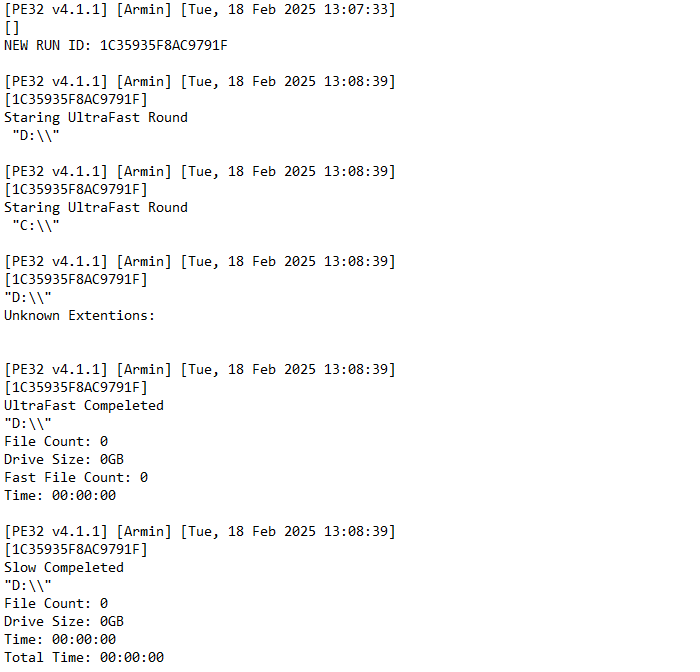

Программа в процессе своей работы создает файл отчета (рис. 7):

С:\PE32-KEY\lock.pe32

Сообщения дописываются в файл отчета в зашифрованном виде (AES‑256 CTR), для шифрования сообщений используются также случайно выбранные ключи из массива ключей.

Рис. 7. Пример расшифрованного содержимого файла отчета lock.pe32

Также эти сообщения программа-вымогатель отправляет в Telegram-бот злоумышленников.

По результатам анализа программы-вымогателя PE32 можно сделать вывод, что она еще достаточно «сырая» и находится в процессе активной разработки, но тем менее уже представляет собой серьезную угрозу. Как и в других персидских шифровальщиках, английские слова в коде PE32 изобилуют характерными опечатками, что можно увидеть и на скриншоте выше (рис. 7).

Заключение

Появление нового персидского шифровальщика PE32 — само по себе незначительный факт. Нас больше тревожит увеличение числа восточных группировок и их качественный рост. Восточные шифровальщики давно облюбовали Россию, от них больше всего страдает российский малый бизнес. Очевидно, что небольшие предприятия не обладают огромными бюджетами, но даже соблюдение простых организационных мер и использование оптимальных защитных решений позволит избежать таких угроз в будущем.

Как всегда, больше информации о семействе программ-вымогателей вы можете найти на нашем гитхабе.

Рекомендации

1. Регулярно осуществлять установку критических обновлений операционной системы и используемых программных продуктов.

2. Настроить стойкие парольные политики для локальных и доменных учетных записей. Убедиться в использовании различных паролей для локальных администраторов на всех хостах инфраструктуры.

3. При разграничении прав доступа руководствоваться принципом минимально необходимых привилегий в системе, уделяя особое внимание сервисным учетным записям, а также учетным записям, используемым для выполнения автоматизированных задач и удаленного доступа.

4. Запретить прямой доступ по протоколу RDP к рабочим станциям и серверам из-за пределов внутренней сети.

5. Обеспечить надежную защиту средств удаленного доступа в ИТ-инфраструктуру, в том числе с помощью мультифакторной аутентификации.

6. Ограничить возможность использования личных устройств сотрудников для доступа в корпоративную сеть, в том числе через VPN.

7. Обеспечить глубину хранения журналов событий операционной системы и средств защиты информации не менее 3 месяцев.

8. Настроить сбор Windows событий:

- – успешных и неуспешных попыток входа;

- – включение/отключение учетных записей, их блокировка;

- – создание локальных и доменных учетных записей;

- – добавление пользователей в группы, особенно предоставляющие повышенные привилегии;

- – создание служб, процессов и задач в планировщике;

- – изменение доменных и локальных политик безопасности;

- – выполнение команд, при помощи различных командных интерпретаторов;

- – критические срабатывания встроенного защитника Windows (Windows Defender);

- – доступа к объектам общей сетевой папки;

- – очистки журналов событий.

9. Настроить сбор Linux событий с помощью Auditd или Falco:

- – успешные и неуспешные попытки входа;

- – создание, удаление и изменение учётных записей;

- – добавление пользователей в группы, особенно предоставляющие повышенные привилегии;

- – создание новых служб или изменение конфигураций существующих;

- – создание, изменение и выполнение задач cron и at;

- – изменение конфигураций систем безопасности;

- – выполнение команд, при помощи различных командных интерпретаторов;

- – манипуляции с журналами или конфигурациями журналов.

10. Реализовать централизованный сбор событий в инфраструктуре и их передачу в систему сбора данных (например: стек ELK, SIEM).

11. Использовать для защиты конечных устройств решение F6 Managed Extended Detection and Response (MXDR).

12. Для контроля уровня информационной безопасности инфраструктуры организации использовать решение F6 Attack Surface Management (ASM).