В руках киберпреступников легитимное приложение NFCGate быстро превратилось в одну из главных угроз для клиентов российских банков, и злоумышленники продолжают непрерывно её совершенствовать. Первую атаку с применением NFCGate в России наши эксперты зафиксировали в августе 2024 года, а по итогам первого квартала 2025 года общий ущерб от использования всех вредоносных версий этого софта составил 432 млн рублей. Каждый день с января по март преступники совершали в среднем по 40 успешных атак. Средняя сумма ущерба от действий злоумышленников, использующих NFCGate, составила 120 тыс. рублей.

Каждый месяц появляются новые, ещё более опасные модификации, которые получают дополнительные возможности для обхода антифрод-решений и ограничений, маскировки и кражи денег пользователей. Мошенники активно эксплуатируют возможность ретрансляции NFC-трафика, развивают техники и само вредоносное программное обеспечение.

С начала 2025 года мы отмечаем стремительную эволюцию вредоносных версий NFCGate, нацеленных против клиентов российских банков. В январе наша компания выпустила первое исследование, в котором эксперты департамента киберразведки (Threat Intelligence) и департамента противодействия финансовому мошенничеству (Fraud Protection) описали использование NFCGate в криминальных целях. Уже тогда нам удалось обнаружить свыше 100 уникальных образцов вредоносного ПО для Android на основе NFCGate.

Буквально через несколько дней после выхода исследования киберпреступники начали применять версию приложения, способную перехватывать СМС и push-уведомления с устройств жертв. В феврале злоумышленники стали активно проводить атаки с использованием связки CraxsRAT и NFCGate, которая позволяла устанавливать вредоносный софт для дистанционного перехвата и передачи NFC-данных банковских карт без единого звонка.

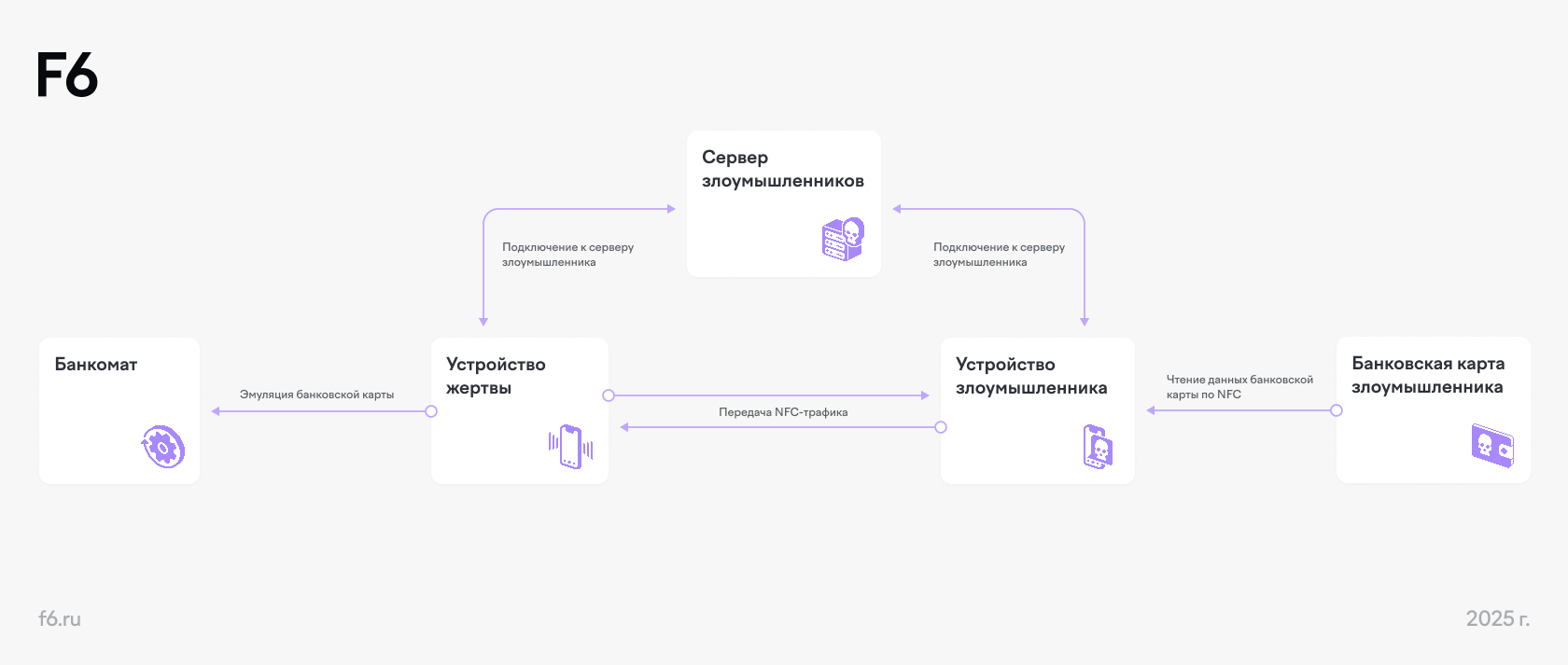

Примерно тогда же департамент Fraud Protection компании F6 зафиксировал появление принципиально новой версии NFCGate, которая применяется в так называемой «обратной» схеме. В отличие от первых вредоносных модификаций приложения, которые в режиме реального времени передавали NFC-данные карты жертвы на устройство злоумышленника и давали ему возможность снять деньги со счёта пользователя через банкомат, изменился вектор передачи информации.

В обратной версии NFCGate приложение использует возможность ретрансляции NFC-трафика для передачи на устройство пользователя данных карты дропа. Когда в результате атаки мошенников жертва придёт к банкомату, чтобы зачислить деньги на свой счёт, она приложит смартфон к NFC-модулю банкомата, но вместо своей карты авторизуется картой дропа, которому и отправится вся сумма.

Новая схема атаки с применением обратной версии NFCGate по-прежнему сочетает социальную инженерию, использование вредоносного приложения под видом легитимного, а также действия через банкомат. Но есть и значительные отличия.

Разработчики вредоносного ПО адаптировали NFCGate под готовый сервис для мошеннических колл-центров. При использовании первых версий сообщники преступников, дропы, приходили к банкомату, чтобы снять деньги жертвы. С новой сборкой этого не требуется: мошенники под различными предлогами направляют жертву к банкомату, чтобы зачислить деньги якобы самому себе, но на самом деле – преступникам. Это очень похоже на распространённый сценарий мошенничества с «безопасным счётом». Разница в том, что у клиента банка не пытаются выведать чувствительную информацию: например, не просят ни назвать код из смс. Напротив, пользователю сообщают «новый» ПИН-код якобы от его же карты.

Обратной версии NFCGate требуется минимум разрешений при установке на устройство жертвы – даже меньше, чем легитимному приложению NFCGate. Из множества «масок», которые используют киберпреступники, чтобы убедить пользователя установить вредоносное приложение на его устройстве, для новой версии NFCGate оставили одну: под программу для бесконтактных платежей. Но называться она по-прежнему может как угодно: изученные нами образцы ВПО скрывались под маской фейковых приложений от финансового регулятора. И, наконец, злоумышленники расширили функционал приложения, чтобы усложнить его обнаружение антивирусами и другими средствами детектирования вредоносного ПО.

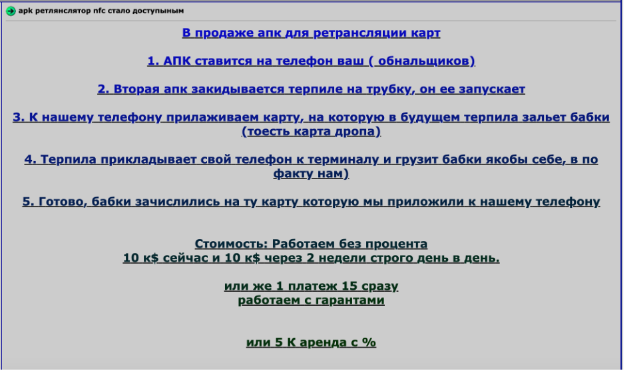

Масштабы распространения NFCGate (по итогам марта 2025 года в России насчитывалось 175 тыс. скомпрометированных устройств, на которых было установлено такое ВПО) говорят о его активном использовании киберпреступниками. Это цифровое оружие с недавних пор свободно продаётся в даркнете. Высокая цена и схемы продажи «обратной» версии NFCGate (от $15 000 или в аренду за $5 000 плюс процент от похищенных денег) могут указывать на большой спрос со стороны злоумышленников, а также ожидания киберпреступников от применения этого инструмента.

Рисунок 1. Объявление на одном из форумов злоумышленников

Только за март 2025 года преступники совершили на клиентов ведущих российских банков более 1000 подтверждённых атак с применением обратной версии NFCGate, в которых были задействованы несколько сот карт дропов. Таким образом, злоумышленники используют одну карту как минимум для трёх-четырёх атак.

Средняя сумма ущерба от атак с применением обратной версии NFCGate, по нашим данным за март 2025 года, составила около 100 тыс. рублей. Примерно столько же в среднем похищали злоумышленники по итогам первого месяца активного использования стандартного ВПО на основе NFCGate, на следующий месяц эта сумма значительно выросла. Мы предполагаем, что число атак с использованием новой версии NFCGate и ущерб от её применения также продолжит увеличиваться.

В этом исследовании мы подробно изучили «обратную» версию NFCGate, развитие техники и возможностей этого приложения.

Спойлер: защититься от новой сборки вредоносного софта можно, но антивирусы ещё не научились распознавать её на лету.

«Оцифруйте ваши деньги»: описание техники атаки

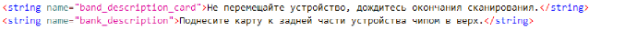

Атака на пользователей банковских карт проводится в два этапа. Вначале преступники действуют по привычному для мошеннических колл-центров сценарию. Используя приёмы социальной инженерии, потенциальную жертву пытаются убедить в необходимости установки вредоносного APK-файла на устройство под видом полезной программы. Злоумышленники называют эти действия условием, например, «защиты» банковского счёта, получения более выгодных условий обслуживания в виде вклада с повышенной процентной ставкой. В марте 2025 года этот перечень дополнило предложение внести сбережения на счёт цифрового рубля.

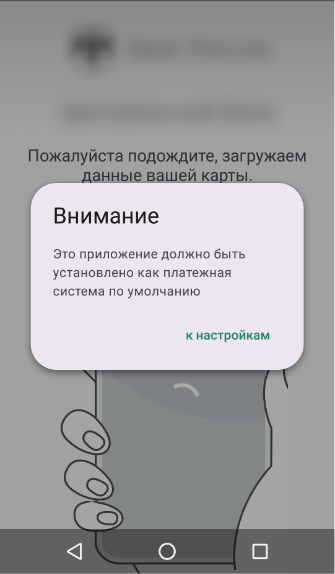

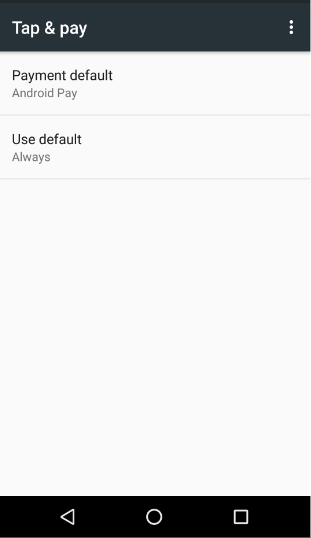

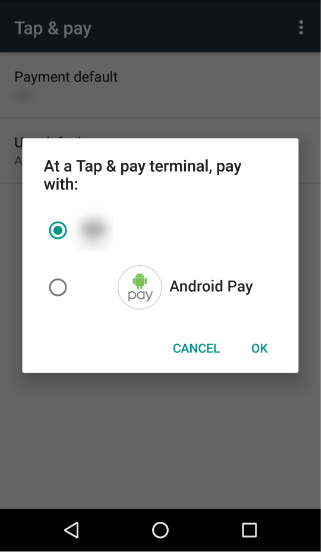

Стоит пользователю перейти по ссылке, установить вредоносное приложение и запустить его, как ВПО сразу после запуска проверяет наличие всех необходимых условий для проведения атаки: доступа к сети и NFC-датчика на устройстве. Если все необходимые условия выполняются, то пользователя с помощью всплывающего окна оповещают о необходимости установки вредоносного ПО в качестве приложения по умолчанию для системы бесконтактных платежей. Для этого пользователя переводят в соответствующий раздел настроек, где он под воздействием методов социальной инженерии соглашается на предлагаемое действие и заменяет легитимное средство для NFC-платежей (Google Pay, приложения банков) на вредоносное.

Рисунок 2. Запрос на изменение платежной системы по умолчанию

Рисунок 3. Окно настроек для изменения платежной системы по умолчанию

Рисунок 4. Предлагаемая пользователю смена платежной системы

После установки и настройки в качестве платёжной системы по умолчанию приложение начинает отправлять запросы на подключение на удаленный сервер. Эти запросы будут продолжаться даже в фоновом режиме до тех пор, пока устройство жертвы не установит соединение с устройством злоумышленников. Когда контакт установлен (пользователь ничего не замечает), NFC-данные карты мошенников отправляются на устройство жертвы, где будут сэмулированы.

Рисунок 5. Подключение к серверу злоумышленников

На втором этапе атаки пользователя убеждают отправиться к банкомату: якобы для того, чтобы зачислить сбережения самому себе на «безопасный» счёт или для получения более выгодных условий. Когда жертва приложит своё устройство к NFC-датчику банкомата, произойдёт авторизация банковского счета злоумышленника. Банкомат потребует ввести ПИН-код, который мошенники продиктуют жертве (так происходит при использовании именно исследуемой сборки, возможно, для следующих версий будет использован другой механизм передачи ПИН-кода). Пользователь считает, что проводит зачисление денег на свой счёт, однако эта сумма отправляется на счёт мошенников.

Рисунок 6. Схема атаки

Механика работы обратного NFCGate

Как работает приложение на устройстве жертвы

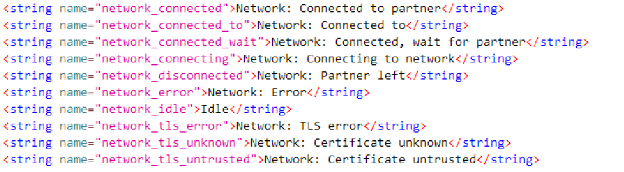

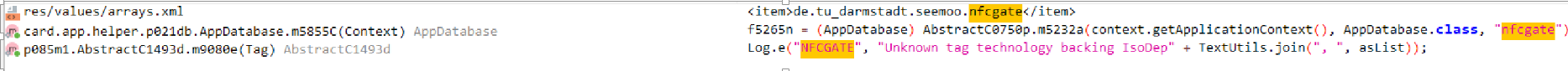

В результате исследования образцов обратной версии вредоносного ПО удалось установить: новая сборка NFC-ретранслятора полностью переработана киберпреступниками по сравнению с ранее описанной нами версией. Тем не менее ряд артефактов в коде указывает на то, что именно NFCGate послужил основой нового зловреда.

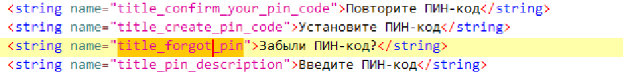

Также в приложении обнаружены строковые значения, призывающие приложить карту к NFC-датчику устройства либо ввести ПИН-код.

В новой мошеннической схеме прикладывать карту к NFC-модулю или вводить ПИН-код не требуется, а сами эти строки в коде не используются. Однако их наличие позволяет нам сделать вывод, что за основу исходного кода обратной версии вредоносного приложения была взята одна из криминальных модификаций NFCGate.

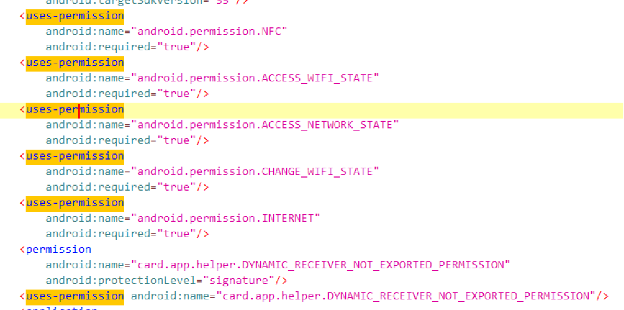

Среди особенностей этого ВПО мы отмечаем крайне малый набор разрешений, требуемых для использования приложения в преступных целях. Этот набор ещё меньше, чем в оригинальном приложении NFCGate.

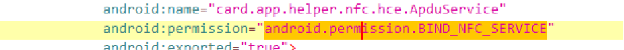

Основное разрешение данного ВПО, которое позволяет проводить атаки такого вида – BIND_NFC_SERVICE. Используя его, приложение воспроизводит получаемый с сервера NFC-сигнал на устройстве.

В отличие от оригинальной версии NFCGate, в которой для воспроизведения NFC-трафика требовались root-права, в обратной версии вредоносного приложения такие права не нужны. Злоумышленники сумели обойти эту необходимость путём запроса у пользователя установки вредоносного ПО в качестве платежной системы по умолчанию.

Рисунок 13. Реализация вызова окна настроек платежной системы по умолчанию

Кроме того, относительно оригинального приложения NFCGate разработчики обратной вредоносной версии значительно расширили перечень команд, получаемых с сервера.

Рисунок 14. Перечень команд оригинального NFCGate

Рисунок 15. Перечень команд обратного NFCGate

Таким образом были добавлены команды:

- OP_PIN_VALID;

- OP_PIN_INVALID;

- OP_FIN;

- OP_BIND;

- OP_LIST;

- OP_UNBIND;

- OP_PING;

- OP_CARD_DISCOVERED;

- OP_TAG_DISCONNECTED;

- OP_LIST_EMITTERS;

- OP_BAN_EMITTER;

- OP_UNBAN_EMITTER.

Ряд команд среди представленных в списке не используются, поскольку предназначены для стандартного ВПО на основе NFCGate.

Маскировка в обратной версии также вышла на новый уровень. В библиотеке libapp.so, встроенной в приложение, реализован механизм сокрытия приложения из Android launcher. Это значит, что после выполнения указанной части кода пользователь сможет найти это приложение только в настройках своего устройства. Тем самым разработчики ВПО попытались уменьшить возможность детектирования на раннем уровне. Сокрытие приложения применяется при:

- невозможности расшифровки сетевых параметров для подключения;

- несовпадении сертификата приложения с оригинальным сертификатом злоумышленников;

- по команде с сервера.

Серверная инфраструктура злоумышленников

За основу серверной части разработчики «обратной» версии взяли обычный NFCGate-сервер, к которому дописали функционал cохранения в базу данных информации о банковской карте злоумышленника, полученной с его устройства. Кроме того, добавлена возможность блокировки приёма NFC-сигнала с эмиттеров (устройств жертв) по команде с устройства злоумышленника.

Как работает приложение на устройстве злоумышленников

На устройстве злоумышленников используется приложение, которое позволяет устанавливать соединение с приложениями на устройствах жертв и отправлять им соответствующие команды, а также данные банковской карты, которую злоумышленник прикладывает к своему устройству. В результате анализа серверной инфраструктуры злоумышленников нам удалось найти тестовую версию приложения, которое предположительно могло быть использовано для реализации атак.

Рисунок 16. Интерфейс приложения злоумышленников

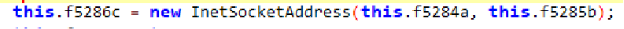

Интерфейс приложения предоставляет злоумышленнику возможность самостоятельно указать IP-адрес и порт сервера, к которому он планирует подключиться и с которым будет взаимодействовать приложение на устройстве жертвы.

На скриншоте приложения также можно заметить поля Active emitters и Banned emitters: именно там будут отображаться активные устройства жертв, а также устройства, эмуляция сигнала карт которых была заблокирована.

Таким образом, тестовая сборка приложения обладает функционалом достаточно скудным, но достаточным для проведения полноценных атак.

Сложность детектирования

Разработчики «обратной» сборки ВПО использовали ряд способов, чтобы усложнить обнаружение угрозы антивирусами и другими средствами детектирования вредоносного софта.

1. Прежде чем будет запущен основной функционал приложения, в том числе сетевое взаимодействие с сервером злоумышленников, приложение проверяет наличие NFC-датчика и функционала Host Card Emulation.

Рисунок 17. Проверка условий, необходимых для атаки

Если эти условия не выполняются, вредоносная часть кода не запускается. Таким образом злоумышленники пытаются затруднить детектирование вредоносного функционала приложения на виртуальных эмуляторах и в песочницах, поскольку логика работы вредоносной части приложения привязана к аппаратным характеристикам устройства.

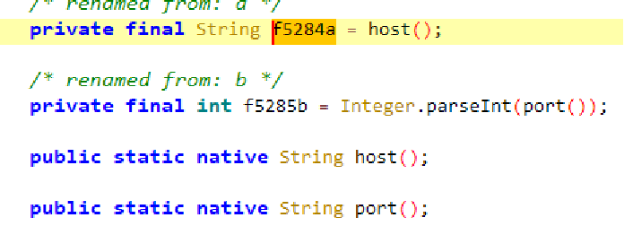

2. Для сокрытия соединения с сервером функции вызова сетевых параметров соединения (IP-адрес сервера злоумышленников и его порт) перемещены из Java-кода в Native-библиотеку приложения.

3. В Native-библиотеке реализовано шифрование сетевых параметров соединения, которые хранятся в assets-файле приложения в зашифрованном виде.

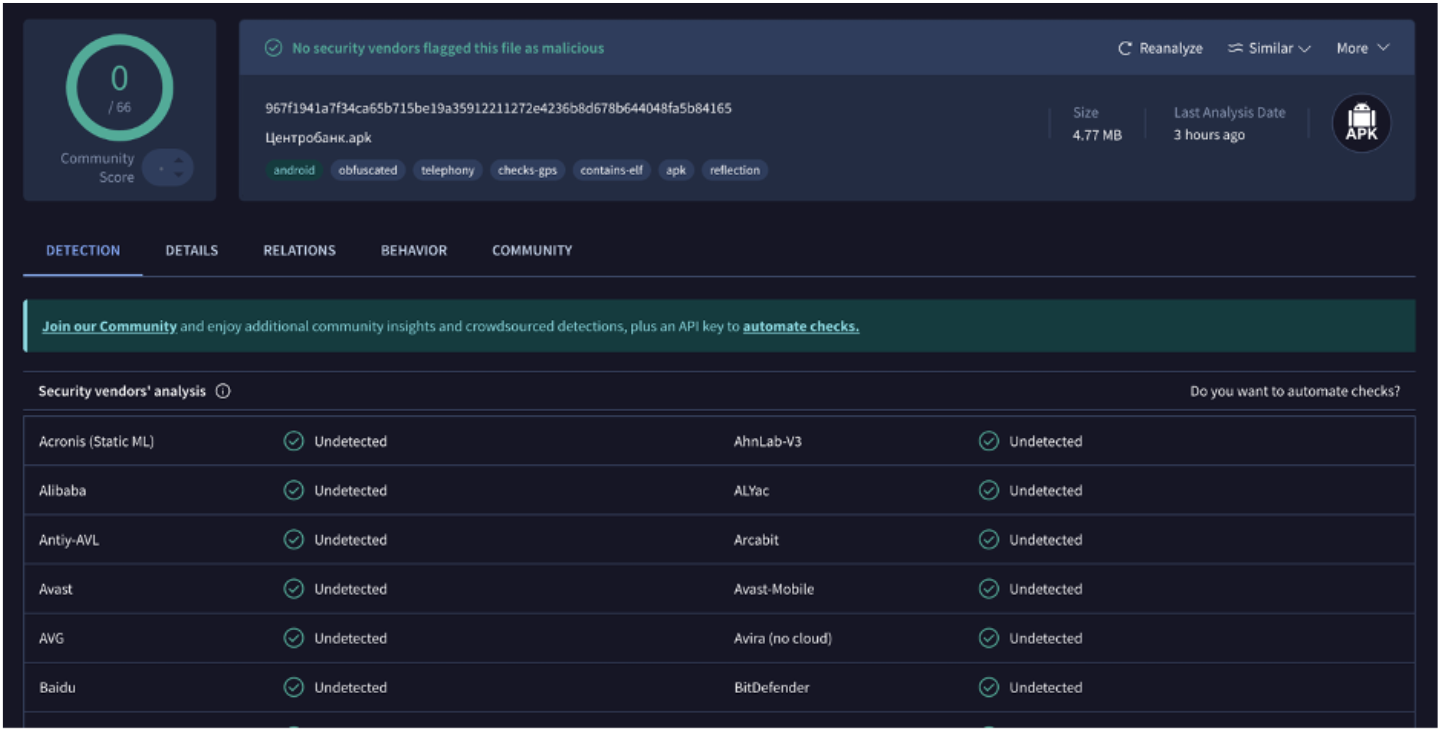

Комбинация этих техник приводит к тому, что эффективность выявления «обратной» версии ВПО антивирусными решениями значительно снижена. Мы проверили несколько образцов «обратного» NFCGate на VirusTotal и ни в одном из них антивирусные решения не заметили ничего подозрительного.

Индикаторы компрометации

Файлы

Filename: Центробанк.apk

MD5: ef4f1edf5bc27c851f2a3744008e5fef

SHA-1: 5c53bd8b07141b7b8ebd27d962db37ae647c811d

SHA-256: 967f1941a7f34ca65b715be19a35912211272e4236b8d678b644048fa5b84165

Filename: ЦБ.apk

MD5: 01d9ef81fbeb65e84bbb9079b9facaf5

SHA-1: a45ab87a4cc434724ffa6acdd3398477a99b1130

SHA-256: e48d0789da2b82e851b5106f53d0367eb7dfabda5f9abc5c0fc8bd5347fb15e7

Как защититься от NFCGate

Рекомендации специалистов F6 для пользователей

- Не общайтесь в мессенджерах с неизвестными, кем бы они ни представлялись: сотрудниками банков, операторов почтовой и сотовой связи, госсервисов или коммунальных служб.

- Не переходите по ссылкам из смс и сообщений в мессенджерах, даже если внешне они похожи на сообщения от банков и других официальных структур.

- Не устанавливайте приложения по рекомендациям незнакомцев, а также по ссылкам из смс, сообщений в мессенджерах, писем и подозрительных сайтов. Устанавливайте приложения только из официальных магазинов приложений, таких как RuStore и GooglePlay. Перед установкой обязательно проверяйте отзывы на приложение, обращая особое внимание на негативные отзывы – это поможет определить фейковые и потенциально опасные программы.

- Если вам предлагают установить или обновить приложение банка и присылают ссылку, позвоните на горячую линию, указанную на обороте банковской карты, и уточните, действительно ли полученное вами предложение исходит от банка.

- Не сообщайте посторонним CVV и ПИН-коды банковских карт, логины и пароли для входа в онлайн-банк. Не вводите эти данные на незнакомых, подозрительных сайтах и в приложениях, которые устанавливаете впервые.

- Если вы понимаете, что ваша банковская карта скомпрометирована, сразу же заблокируйте её, позвонив на горячую линию банка, или с использованием банковского приложения.

- Не удаляйте банковские приложения из телефона по запросу третьих лиц. Банковские приложения имеют встроенную защиту от мошеннических атак и могут защитить вас от действий преступников.

- Для защиты своего устройства от обратной версии NFCGate:

- Проверьте в настройках устройства, какие приложения имеют разрешение на управление модулем NFC. Если на устройстве вы обнаружили подозрительное приложение, имеющее такое разрешение, но вы не знаете, для чего оно вам нужно, вы не устанавливали либо установили по рекомендации неизвестных, рекомендуем удалить такое приложение.

- Проверьте, какие приложения имеют доступ к платежной системе устройства. Если в качестве платежной системы по умолчанию выбрано подозрительное приложение, которое вы не устанавливали либо установили по рекомендации неизвестных, функционал которого вам не известен, также рекомендуем удалить такое приложение.

Рекомендации специалистов F6 для подразделений информационной безопасности банков

- При подозрительных авторизациях и операциях в банкомате по NFC запрашивать у пользователя пластиковую карту.

- Учитывать данные геолокации пользователей.

- Реализовать дополнительные меры защиты на устройстве пользователя по выявлению сторонних вредоносных приложений.

- Дополнить антифрод-системы событиями банкоматной сети и событиями токенизации.

Защититься от подобных операций банкам помогают антифрод-решения с анализом сессионных и поведенческих данных, а также новые технологии выявления подозрительной активности, способные анализировать как отправителя, так и получателя платежа.

Например, для оценки риска транзакции и проверки получателя (KYC – know your customer) модули решения F6 Fraud Protection могут реализовать сбор и обмен как кросс-канальными сессионными данными, в том числе идентификаторов устройств, параметров сетевого подключения, индикаторов компрометации, так и обезличенных персональных и транзакционных данных в режиме реального времени.