Всё тайное рано или поздно становится явным. Если злоумышленники постоянно совершенствуют инструменты и меняют инфраструктуру, задача их обнаружения усложняется, но все еще не является невыполнимой. Тактики, техники и процедуры (TTPs) изменить труднее и затратнее, поэтому они часто становятся ключевым элементом в атрибуции, позволяющим аналитикам сопоставить атаки с известной кибергруппой или заключить, что появилась новая угроза.

Киберпреступную группу, отслеживаемую нами по имени room155, известную также как DarkGaboon и Vengeful Wolf, публично впервые описали в 2025 году специалисты Positive Technologies. Хотя коллеги выяснили, что злоумышленники совершали атаки на российские компании как минимум с мая 2023 года.

Итоги нашего исследования room155 на основе данных, полученных из решения F6 MXDR*, позволили:

- увеличить ретроспективу активности группы как минимум до декабря 2022 года;

- получить данные по целевым отраслям, которые атаковали злоумышленники;

- раскрыть информацию об инструментах, которые ранее не указывались исследователями как использующиеся группой;

- описать атаки room155 в мае-июне 2025 года и связанные индикаторы компрометации.

Что можно вкратце сказать об этой группе?

Злоумышленники рассылают фишинговые письма с вредоносным архивом во вложении. В архиве – вредоносное программное обеспечение (ВПО) и документ-приманка, загруженный с легитимных российских ресурсов, связанных с финансовой тематикой. В публично известных случаях в письмах распространялся либо Revenge RAT либо XWorm. В ходе исследований мы выявили и другие образцы ВПО в арсенале атакующих: Stealerium, DarkTrack, DCRat, AveMaria RAT, VenomRAT. Примеры анализа ряда семплов ВПО группы room155 мы публиковали на платформе MDP F6 (F6 Malware Detonation Platform). Образцы различных семейств ВПО были обнаружены на одних и тех же устройствах, а также использовали одни и те же домены в качестве управляющих серверов. Злоумышленники подписывают ВПО поддельными сертификатами X.509, а в названиях исполняемых файлов, тем писем и названий вложений используют омоглифы (графически одинаковые или похожие знаки, имеющие разное значение).

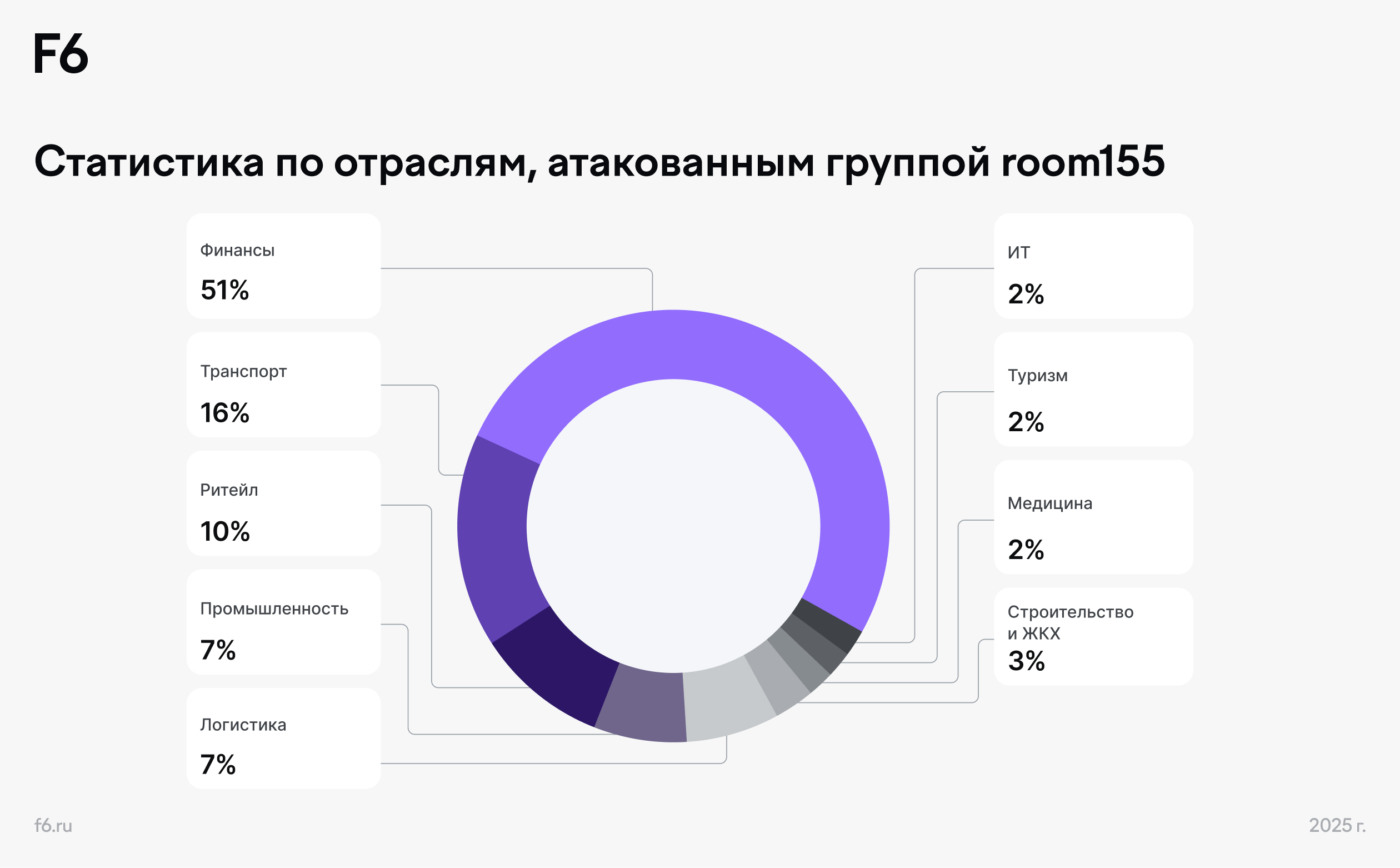

Основные цели room155, по итогам анализа вредоносных рассылок – финансовые организации (51%). Далее в списке – компании сферы транспорта (16%), ритейла (10%), промышленности и логистики (по 7%), строительства и ЖКХ (3%), медицины, туризма и IT (по 2%).

Почему мы называем группу room155? Сочетание «room155» злоумышленники использовали для регистрации аккаунтов почтовых сервисов, которые указывали для связи с жертвами, а позднее зарегистрировали свой домен, содержащий эту же строку.

А теперь – к подробностям.

Что скрывается за дверью?

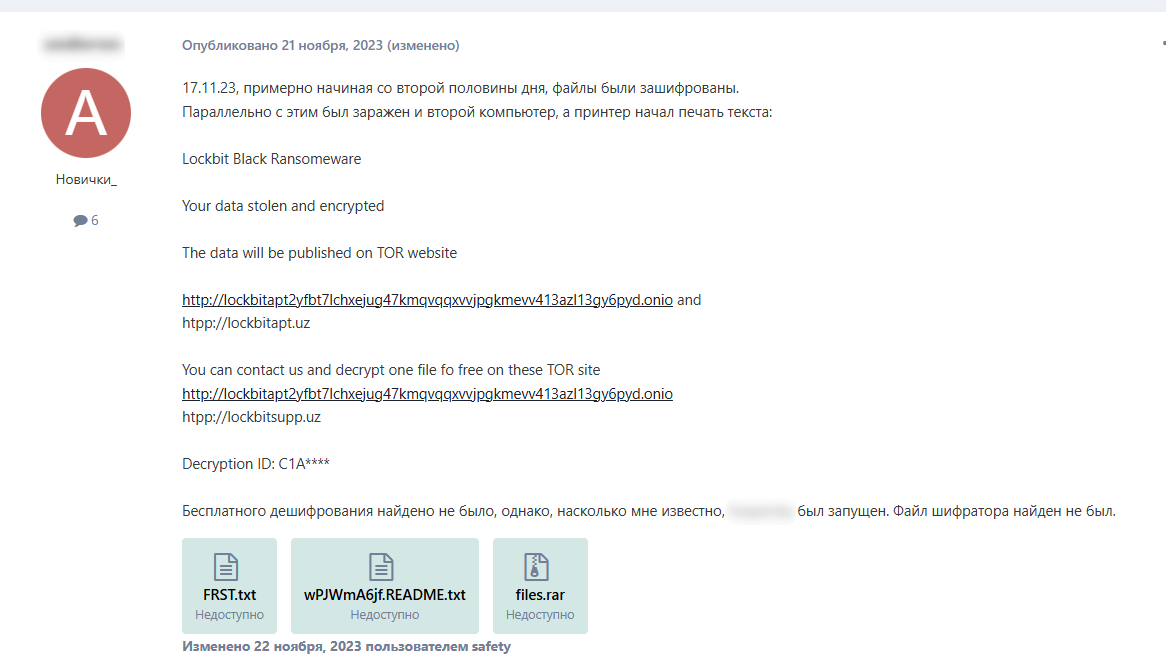

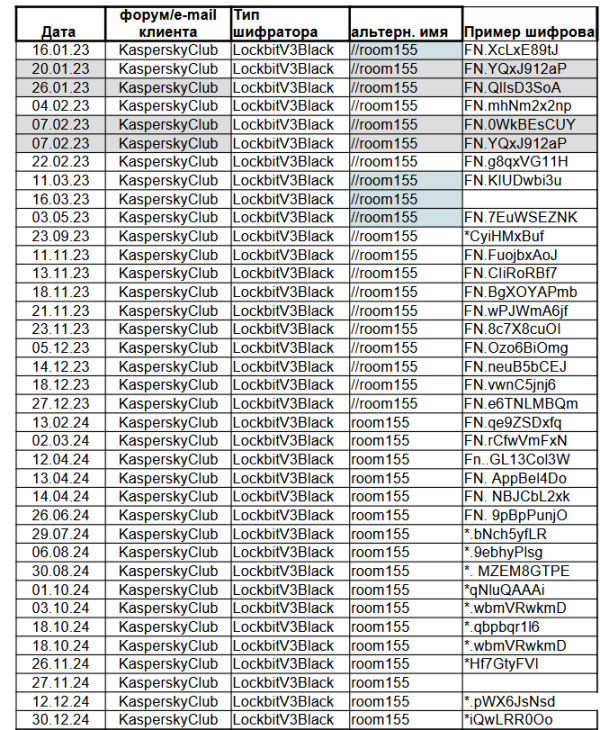

Наше исследование группы room155 началось с обнаружения файлов, связанных с судебной темой, которые были загружены на публичную онлайн-песочницу в конце 2022 года. Чуть позже мы нашли посты на форуме, которые связали с обнаруженной активностью. Мы наблюдали, что обращения жертв не являются единичными, а, значит, угроза носит серьезный характер. Наши предположения подтвердил один из консультантов, который привел статистику результативных атак группы за 2023-2024 год (на рисунке ниже).

Рис. 1. Статистика обращений по шифровальщику группы room155

Оказалось, что злоумышленники шифруют устройства жертв с помощью шифровальщика LockBit 3 Black. Группа не имеет своего сайта утечек (DLS). Общение проходит по почте либо с помощью Tox-чата. Злоумышленники указывали следующие контакты для связи:

- room155@proton[.]me

- room155@tuta[.]io

Позднее они зарегистрировали свой домен room155[.]online и стали использовать почту help@room155[.]online в качестве основной.

Первое обнаружение группы room155

Специалисты F6 Threat Intelligence обнаружили, что 11 января 2023 года на платформу VirusTotal был загружен архив (MD5: 67b967e4eb8c34fe48b4c4facef16776), содержащий образец LockBit 3.0 Black и документ-приманку. Это самый ранний семпл шифровальщика, атрибутированный группе room155, который нам удалось обнаружить.

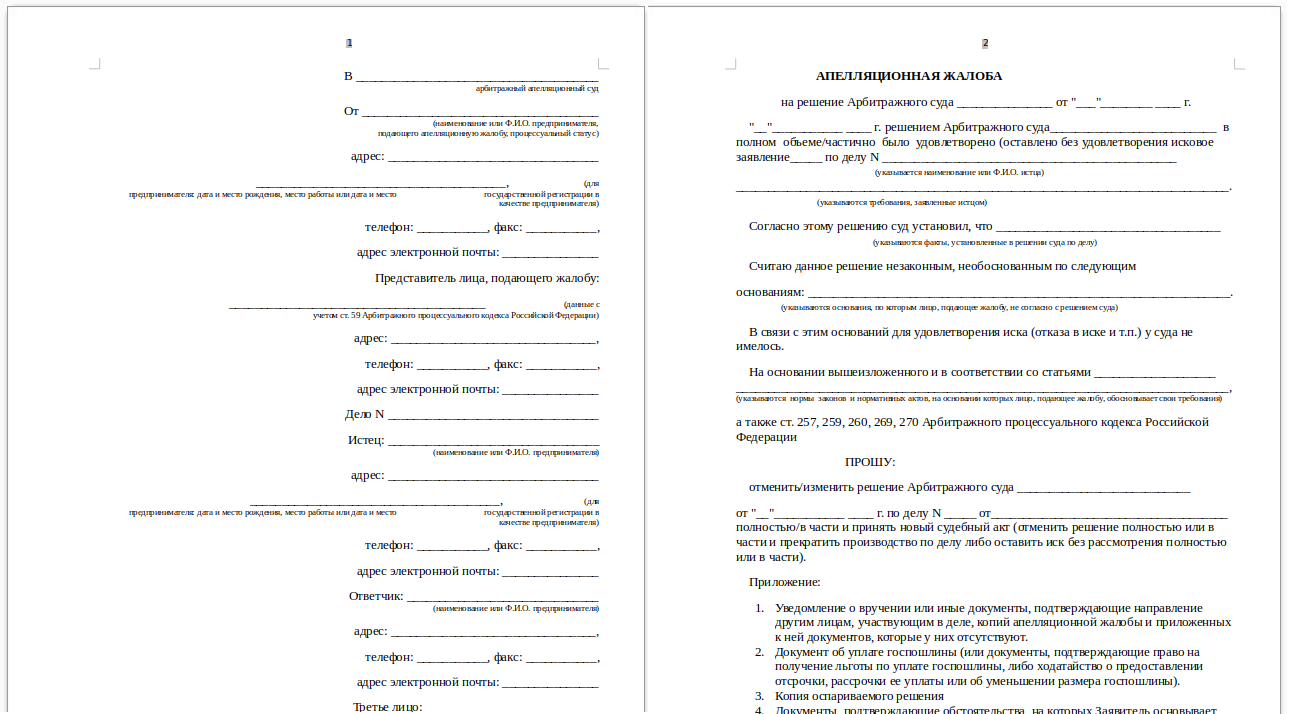

Архив имеет следующее содержимое:

- Информация должнику.exe (MD5: 9f06908471c2eb89ee81fb7c11278ef0) — LockBit 3.0 Black;

- Образец жалобы в арбитражный суд.doc (MD5: c7857e48c24bea9ed00d6270ae3dc4a5) — документ-приманка.

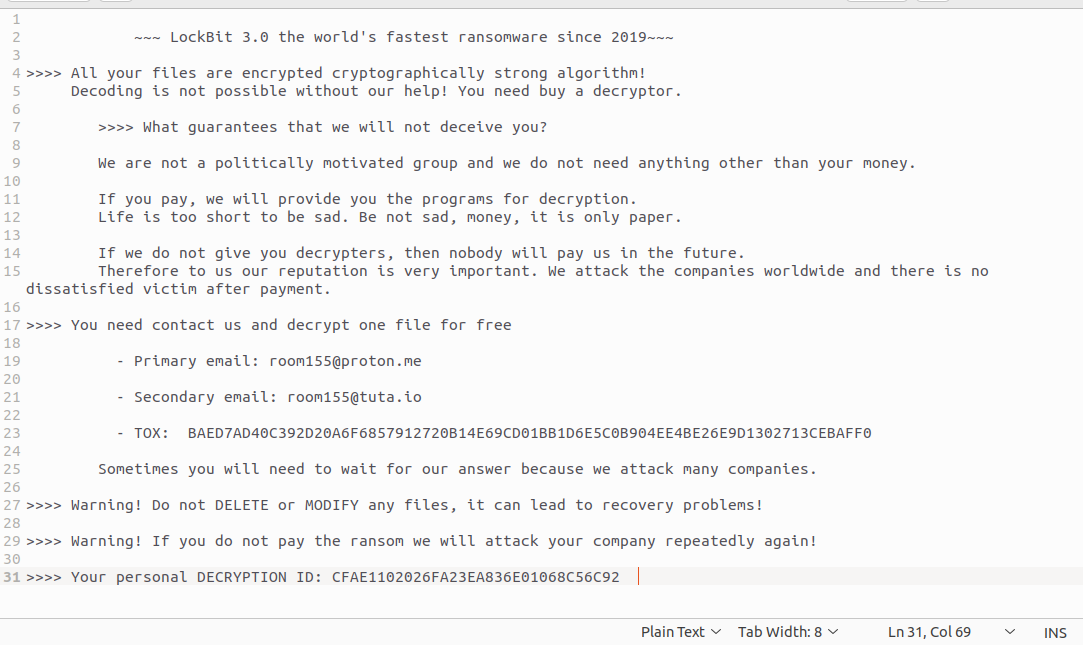

Данный семпл создаёт на устройстве жертвы записку о выкупе на английском языке. Последующие записки были написаны на русском языке. Скриншот записки о выкупе представлен ниже.

Рис. 2. Записка о выкупе

Контакты, указанные в записке:

- room155@proton[.]me

- room155@tuta[.]io

В ходе дополнительного исследования удалось обнаружить, что 15 декабря 2022 года на платформу VirusTotal был загружен архив (MD5: 061f9f6b7fa035cb2cf2c5b437686b9e), содержащий файлы, посвященные теме судов и жалоб:

- Постановление суда от 05.12.22 г №143.exe (MD5: 6a851b7e10b8a5b6772ba6f75fdd575d) – ВПО Stealerium, C2: hxxps://discord.com/api/webhooks/1038709348303650857/DLQdA51dlH2mWOgr-jjNC0jvu25-oWapgKwxpsqsFwOSYLm4gQOEdFE6XXg7_sReK0AB;

- №_75476765_ОБРАЗЕЦ ЖАЛОБЫ.doc (MD5: 111707d8ac313aa3d2e257bbbf396452) – документ-приманка.

6 февраля 2023 года на VirusTotal был загружен архив Документы.zip (MD5: a213bc9bc768cdfbe0b6a9b5bca1eaa5), содержащий следующие файлы:

- Оплатить до04.exe (MD5: 70d717a07a6df0db8fa222a5719c1ccd) – Revenge RAT, C2: 167.99.211.66, mydnsftp.myftp[.]biz:6996;

- Квитанция.doc (MD5: ccbe6b85ade50d51ea4a65f2c675860d) — документ-приманка.

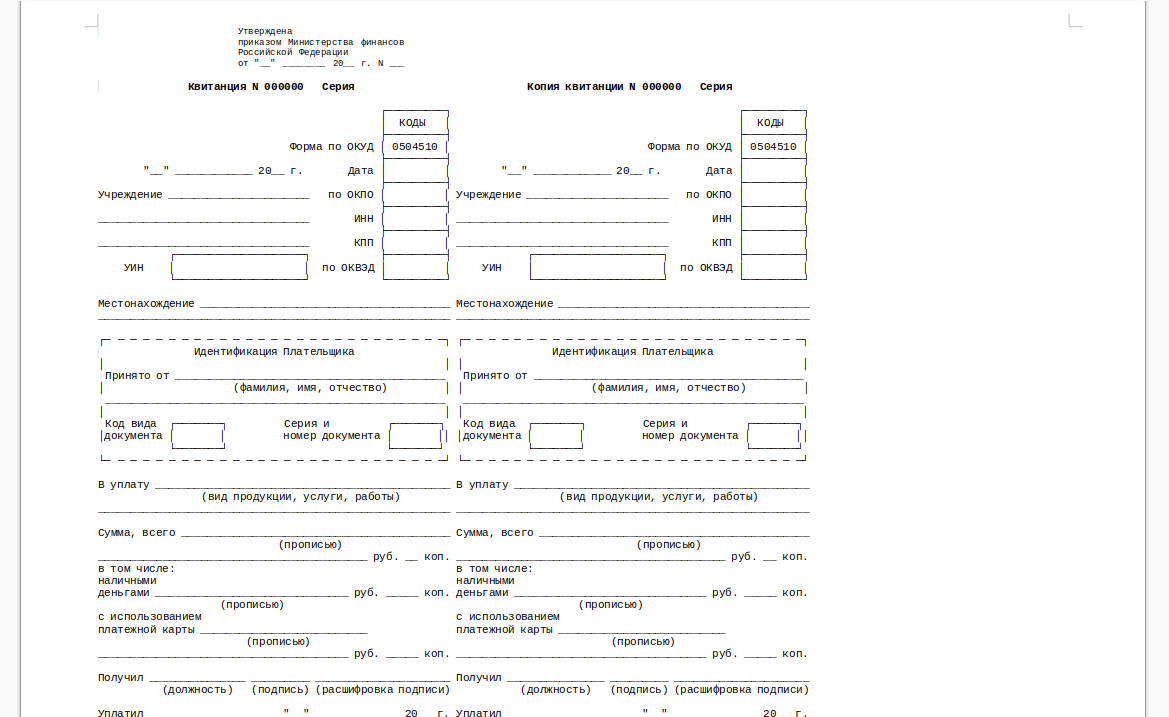

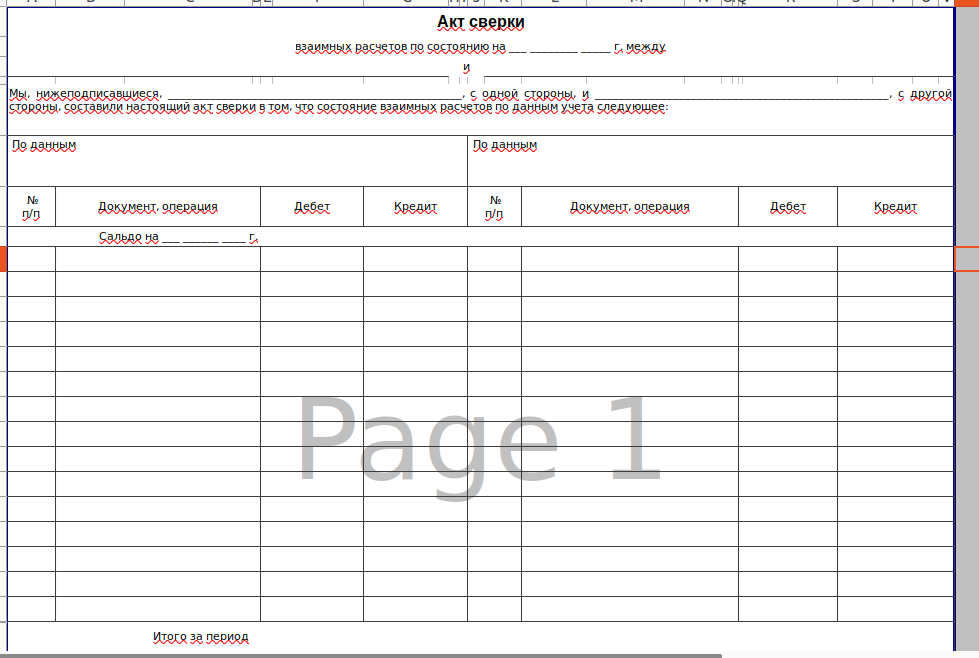

Хотя хэш-суммы документов-приманок, упомянутых выше (№_75476765_ОБРАЗЕЦ ЖАЛОБЫ.doc, Образец жалобы в арбитражный суд.doc, Квитанция.doc) отличаются, содержимое у них идентично (рисунок ниже).

Рис. 3. Документ-приманка

Исследуя файлы, связанные с C2 доменом mydnsftp.myftp[.]biz, мы обнаружили файл с именем «Судебное постановление от 18.12.22.exe» (MD5: 389390bf696737deedaaf10a90d407d1), который является «мегадроппером» следующих образцов ВПО:

- Setup.exe (MD5: 0372cb4f806947727400d1937f3e8063) — Stealerium, C2: https://discord.com/api/webhooks/1038709348303650857/DLQdA51dlH2mWOgr-jjNC0jvu25-oWapgKwxpsqsFwOSYLm4gQOEdFE6XXg7_sReK0AB — использует тот же C2, что и у образца от 15 декабря 2022 (MD5: 061f9f6b7fa035cb2cf2c5b437686b9e);

- Setup.exe (MD5: 78d3152616dedb9801ce61015324ae8a) — DarkTrack, C2: mydnsftp.myftp[.]biz, tgt55w.ddns.net;

- Setup.exe (MD5: f9a67d8b903d4c3b27b55d1bfdd5c70c) — CryptoClipper;

- Setup.exe (MD5: 14bc123a8209f7c21aacea4cd179fbec) — Revenge RAT, С2: mydnsftp.myftp[.]biz:8469, tgt55w.ddns.net:8469.

Позднее образцы ВПО Revenge RAT и DCRat, использующие в качестве С2 этот же домен mydnsftp.myftp.biz, были найдены на устройствах жертв группы room155, зашифрованных LockBit 3.0 Black. По указанной причине все связанные с этим C2 семплы мы относим к деятельности той же группировки.

Фишинговые рассылки

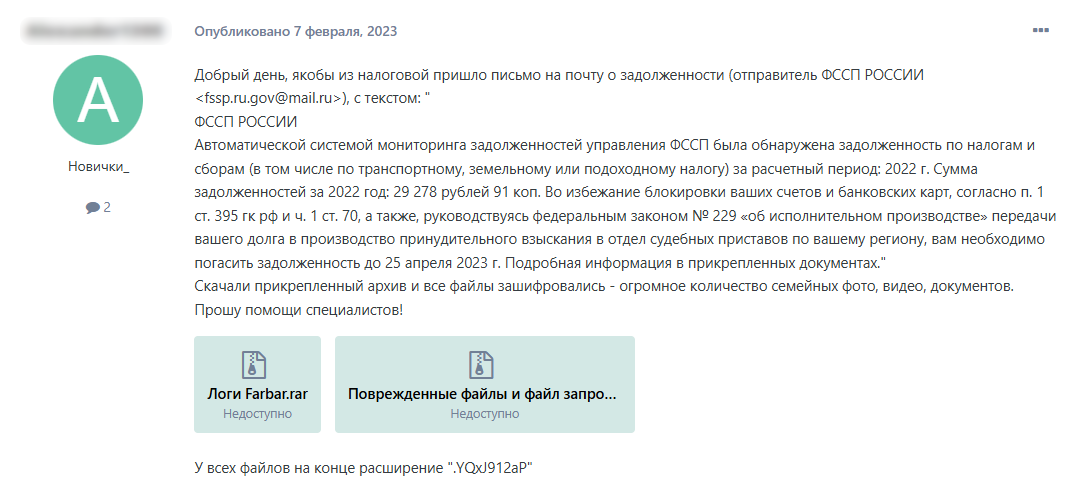

Рассылки от имени ФССП

В конце января-начале февраля 2023 года на одном из форумов появляются посты жертв атак, которые мы атрибутируем группе room155, с просьбой о расшифровке. Согласно этим сообщениям, группа рассылала письма от имени ФССП. Примеры сообщений представлены на рисунках ниже.

4 февраля 2023 года одна из жертв опубликовала пост о вредоносном письме от имени налоговой и приложила ссылки на образцы ВПО:

- C:\Users\Мальвина\AppData\Roaming\SecurityUpdater.exe — https://www.virustotal.com/gui/file/a8eea1e31cb83a1aafc54d4d8336d5f3cacc0b77dfe4476995738a46e672f227/detection — ВПО DCRat, использующее в качестве C2: mydnsftp.myftp.biz:9999;

- C:\Users\Мальвина\Downloads\Информация должнику.exe -https://www.virustotal.com/gui/file/cb05ec21653042cfd33841d78da893d85c2991d275d8ed4b81df6c164783b8cc/detection – файл поврежден.

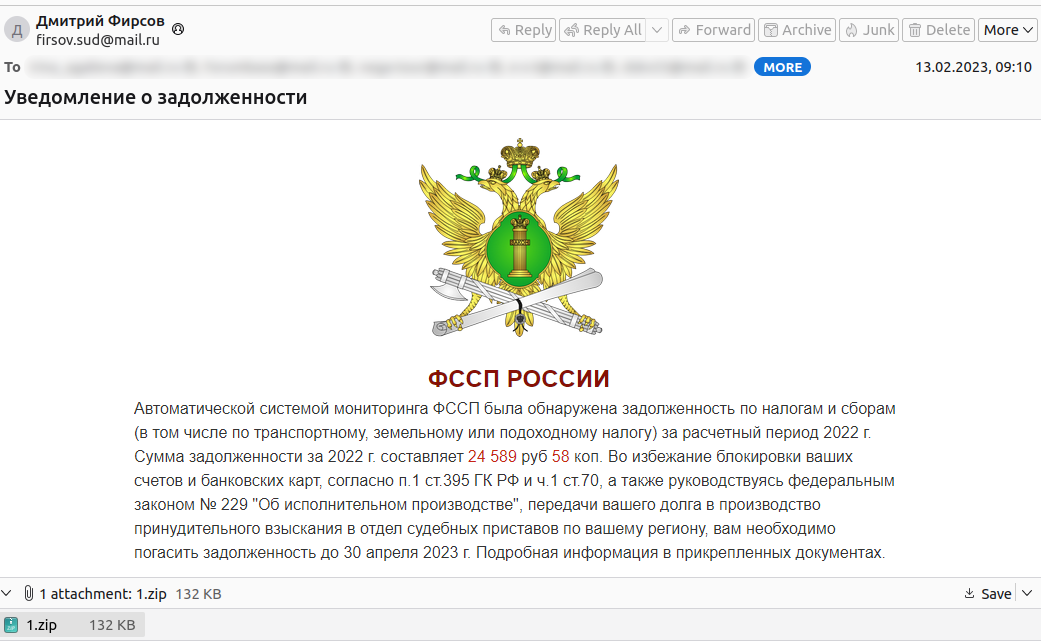

Специалисты F6 Threat Intelligence обнаружили похожее письмо с темой «Уведомление о задолженности», которое распространялось 13 февраля 2023 года с электронного адреса firsov[.]sud@mail.ru (рисунок ниже).

Рис. 6. Содержимое письма

Содержимое вложенного архива:

- №9856.doc (MD5: fcf3ae9ac375e3355556fbab19d1db34) – документ-приманка;

- Погасить до 30.04.ex_ (MD5: d3106dc883cde0c9e80964f324cfd4fb) – Revenge RAT, С2: mydnsftp.myftp.biz:6996.

Скриншот документа-приманки представлен на рисунке ниже.

Рис. 7. Содержимое документа-приманки №9856.doc

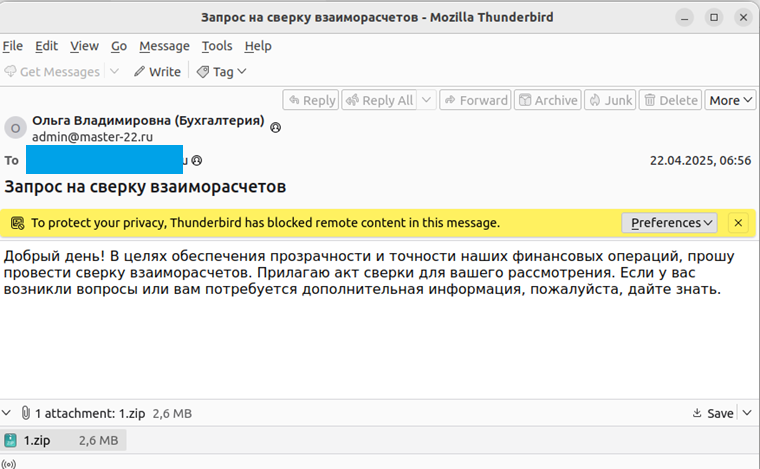

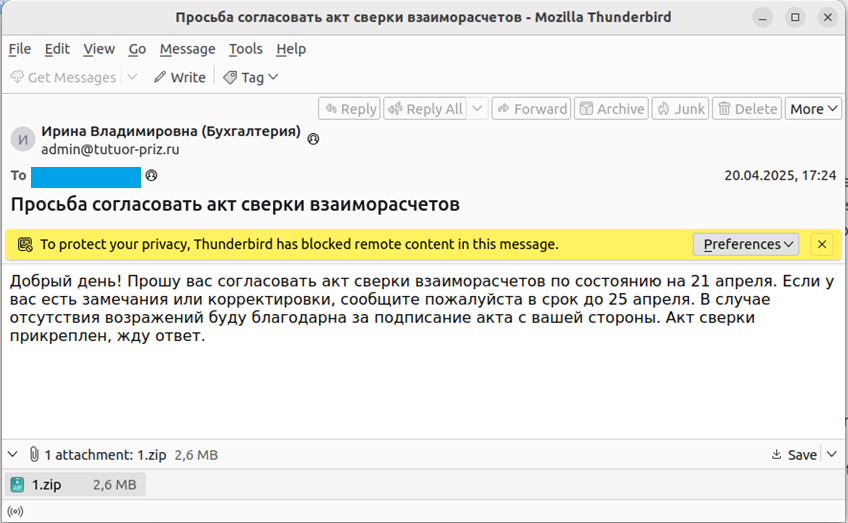

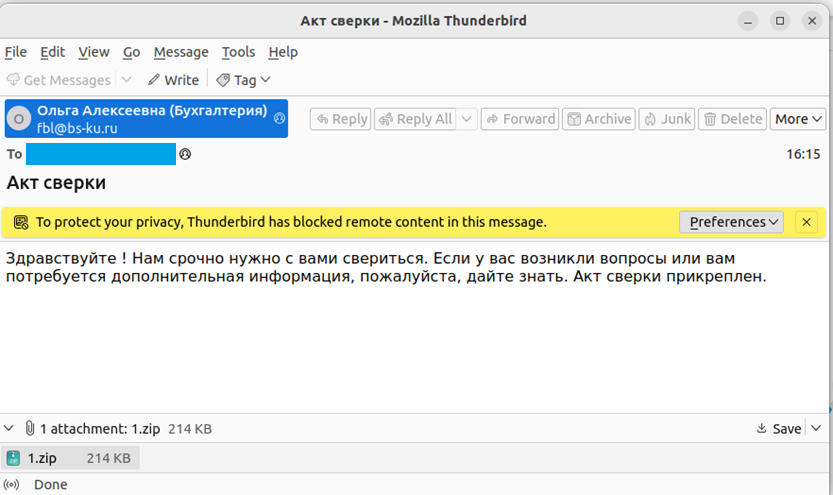

Рассылки «договоров» и «актов сверок»

С середины 2023 темы рассылок изменились. Также с конца августа 2023 года злоумышленники стали использовать в качестве C2 для вредоносных программ новый домен: rampage[.]myvnc[.]com.

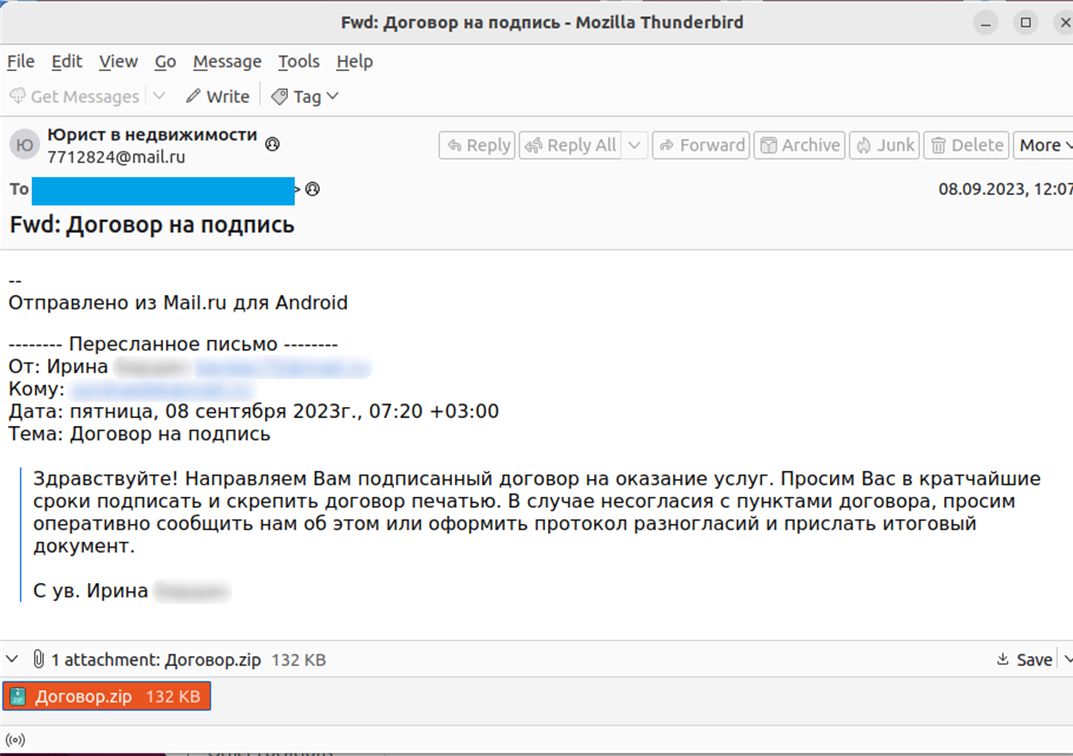

Специалисты F6 обнаружили письмо с темой «Договор на подпись», отправленное одному из клиентов в сфере пищевой промышленности, в сентябре 2023 года.

Содержимое письма представлено на рисунке ниже.

Рис. 8. Содержимое письма

Вложение представляет собой архив с именем Договор.zip (MD5: fc1c23ab7a8479c3c60c8d54f0ce0a7d), содержащий следующие файлы:

- Бланк.docx(MD5: a6518e6d370406a1c9f60afcd704b084) – приманка;

- Договор на оказание услуг № 132 от 7 сентября 2023 года.exe(MD5: ea88132defc837188b974d09f3391dc7) – Revenge RAT, C2: rampage.myvnc.com.

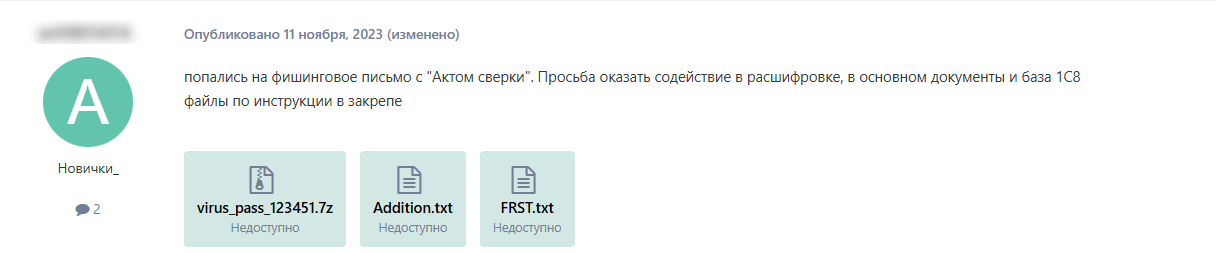

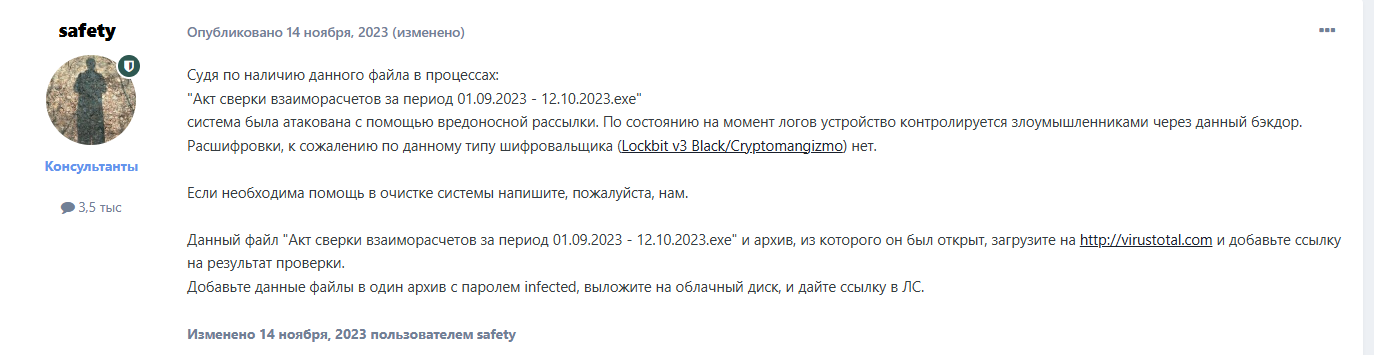

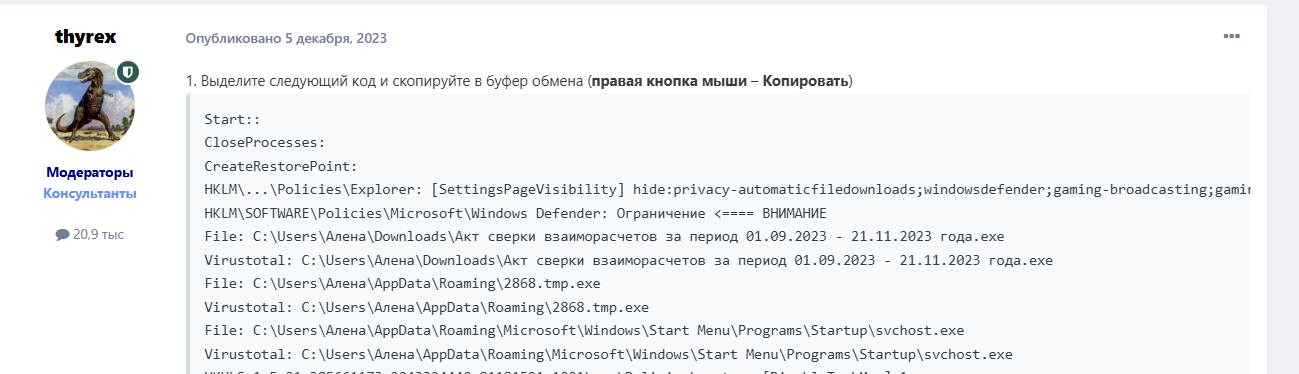

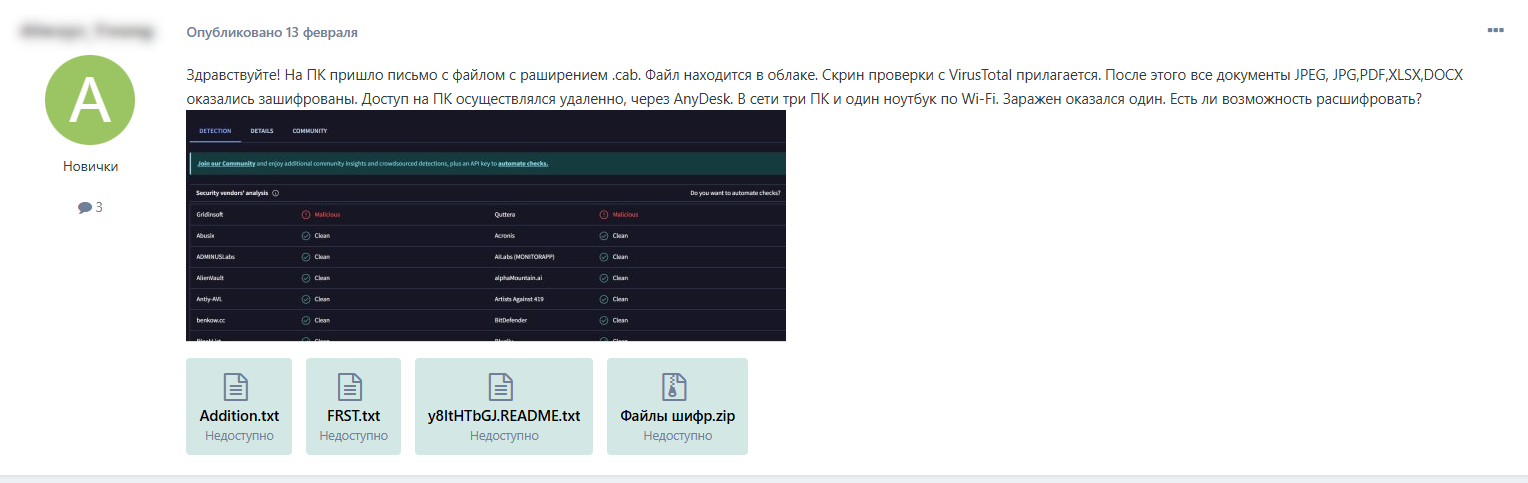

В конце 2023 года стали появляться посты от жертв, чьи организации были зашифрованы после запуска вредоносных вложений из писем с темами «Акт сверки» (рисунки ниже).

Как минимум с осени 2023 года злоумышленники стали использовать ВПО XWorm. Согласно следующим сообщениям на форуме (представлены на рисунках ниже), жертва была заражена XWorm и Revenge RAT:

- 0478.tmp.exe (MD5: 9bebf6c1615cc230308ded6279949318) — XWorm, C2: rampage.myvnc.com:8404

- Aкт cвepки взaимopacчeтoв за период09.2023 — 13.10.2023 года.exe (MD5: 9d270c40d2376950525b2b85b35f3911) – Revenge RAT, С2: rampage[.]myvnc[.]com:7997

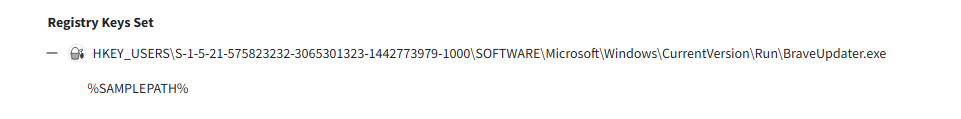

Образец Revenge RAT закрепляется в системе с помощью модификации раздела реестра Run, создавая значение BraveUpdater.exe: HKCU\Software\Microsoft\Windows\CurrentVersion\Run\BraveUpdater.exe

Рис. 13. Изменение реестра

Стоит отметить, что создание Revenge RAT значения BraveUpdater.exe в ключе реестра Run часто использовалось группой.

Затем один из пользователей опубликовал пост о том, что 17 декабря 2023 года его организация стала жертвой этой кампании, файлы были зашифрованы с расширением .wPJWmA6jf (рисунок ниже).

В предоставленной этим пользователем информации можно увидеть, что в атаке использовалось не только ВПО XWorm, но и AveMaria RAT. Указанные в посте семплы ВПО:

- 0968498486.TMP.EXE (MD5: a2bd3c567dde86e5876190c9089c2902) – XWorm, С2: rampage.myvnc.com:8404;

- AКТ CВEPКИ ВЗAИМOPACЧEТOВ ЗА ПЕРИОД 01.09.2023 — 10.11.2023 ГОДА.EXE (MD5: 36504945cb1d37a2c3f0670e264c8ca0) – Revenge RAT, C2: rampage.myvnc.com:7997;

- DDTCHH.EXE (MD5: 56f58a85a3f0012aa0da61b371c07de6) – AveMaria RAT, C2: rampage.myvnc.com.

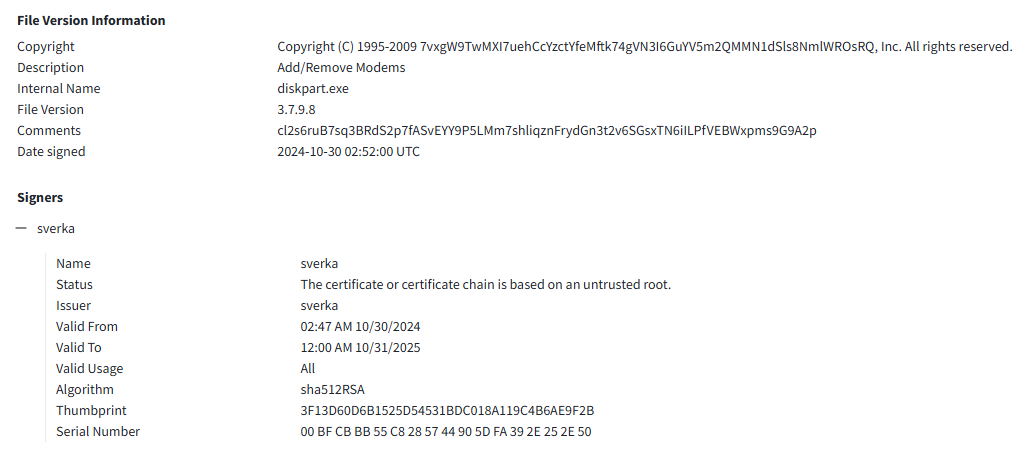

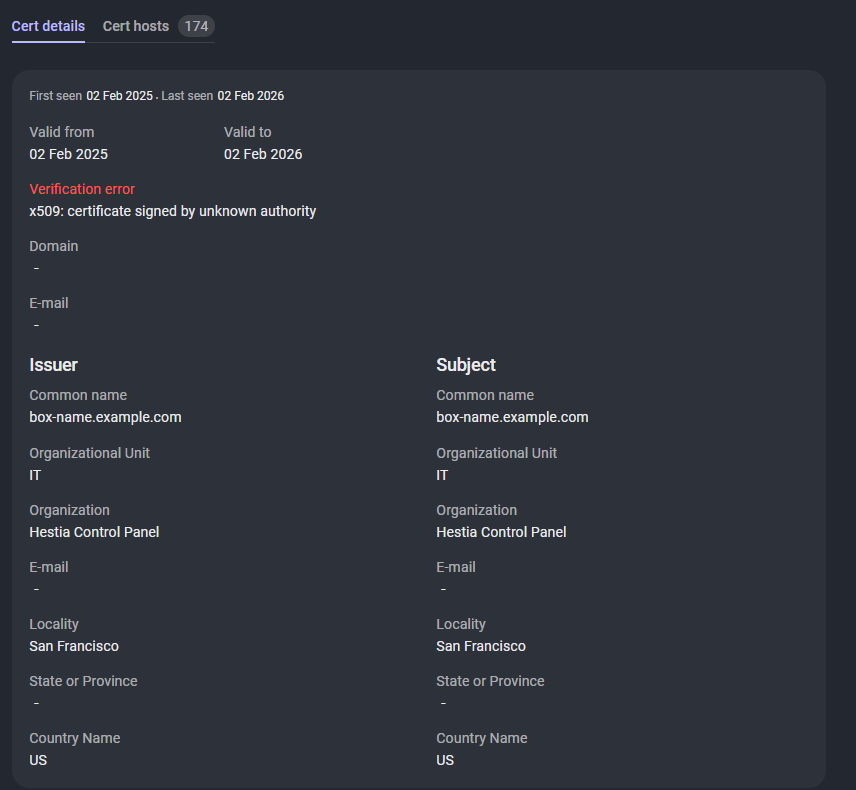

Образец XWorm (MD5: a2bd3c567dde86e5876190c9089c2902) подписан следующим X.509 сертификатом:

В метаданных содержится следующая информация:

5 декабря 2023 года жертва сообщила, что ее файлы были зашифрованы с расширением .Ozo6BiOmg. 7 декабря на VirusTotal был загружен, вероятно, связанный с инцидентом образец LockBit (https://www.virustotal.com/gui/file/8b78395262b3f94ff632050ac0ed379d3554ab34c12b3781995ddb74921182c2/behavior), который шифрует файлы с расширением .Ozo6BiOmg. В логах мы видим следующее.

Рис. 16. Сообщение модератора с логами с устройства жертвы

Здесь можно заметить, что у файла 2868.tmp.exe двойное расширение, такая же подпись и Company Name, как и у образца XWorm выше. Видим значение BraveUpdater.exe в ключе реестра, использование омоглифов в «Aкт cвepки взaимopacчeтoв за период 01.09.2023 — 21.11.2023 года.exe». Признаки указывают на то, что активностью стоит одна и та же группа — room155.

На протяжении всего времени с момента обнаружения злоумышленники из room155 активно рассылали вредоносные письма с вложениями (изредка — с ссылкой), содержащими Revenge RAT, XWorm, VenomRAT или AveMaria RAT.

В названиях некоторых писем, а также вложениях, злоумышленники использовали омоглифы. С конца 2023 года группа остановилась на нескольких темах писем и использует их и в настоящий момент. Примеры обнаруженных тем писем:

- «AКТ ЗАЧЕТA ВЗАИМНЫХ ТРEБOВАНИЙ» и варианты с различными омоглифами;

- «Акт взаимозачета»;

- «Запрoc на сверку взaиморacчeтoв» и варианты с различными омоглифами;

- «Зaпpoc нa свeрку» и варианты с различными омоглифами;

- «Свepка взаимopacчетoв» и варианты с различными омоглифами;

- «Утoчнение пo aкту cвeрки взaимоpacчeтoв» и варианты с различными омоглифами;

- «Взаимозачет»;

- «Сверка»;

- «Cчeт нa оплатy» и варианты с различными омоглифами.

Названия вложений из рассылок:

- Aкт cвepки.cab

- Aкт cвepки.z

- Акт взаимозачета.cab

- Акт взаимозачета.z

- Взаимозачет.cab

- Взаимозачет.z

- Взаимозачет.zip

- Дoкyмeнты.cab

- Документы.rar

- Сверка.cab

- Счет.z

С октября 2024 года по начало июня 2025-го мы зафиксировали рассылки от room155 в разные организации. Статистика по отраслям, в которых работают компании-получатели выявленных рассылок, представлена на диаграмме ниже.

Рис. 17. Статистика по отраслям, которые атаковала группа room155

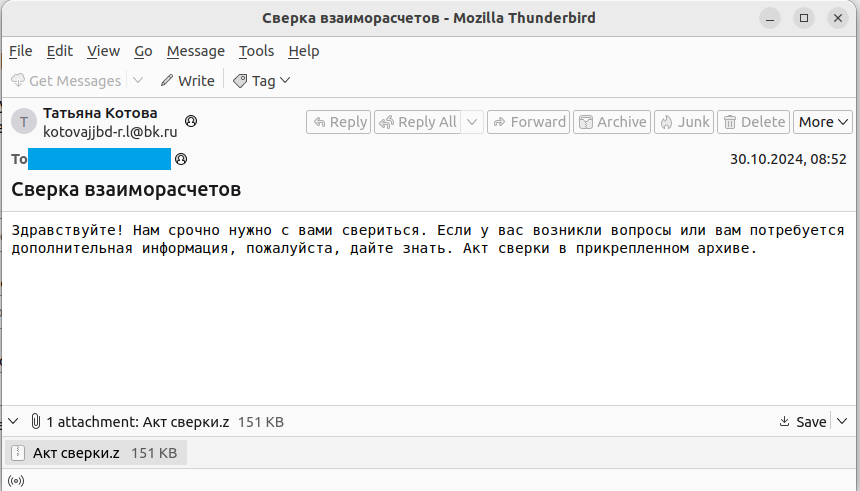

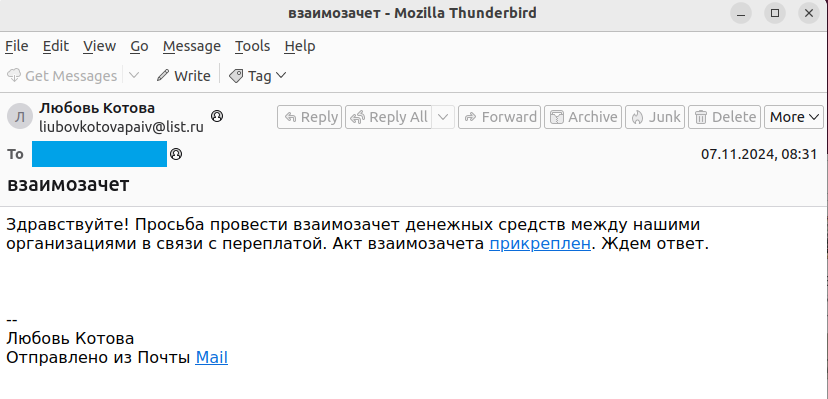

Письмо с темой «Сверка взаиморасчетов» было отправлено 30 октября 2024 года.

Рис. 18. Содержимое письма

Вложение: Aкт cвepки.z (MD5: e4b3fe40e316223441b06f8e7a605006). Содержимое вложения:

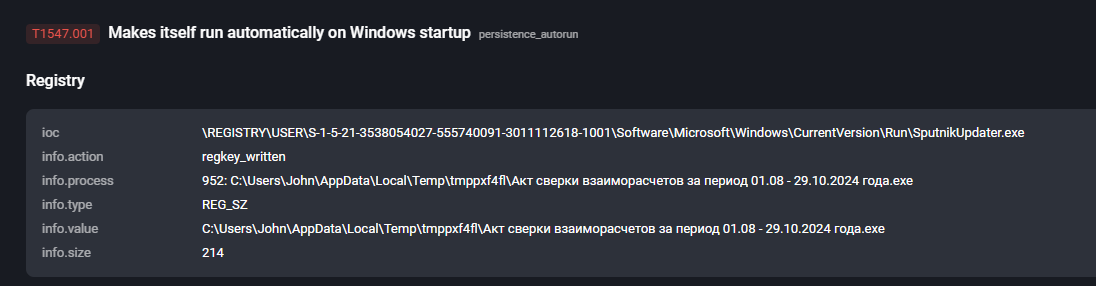

- Акт сверки взаиморасчетов за период 01.08 — 29.10.2024 года.exe (MD5: c9ad8f950e975cecfc2e85b79326b4f4) — Revenge RAT

- Oбpaзeц.xls (MD5: 480a10c530427a583207b22e7483faaa) — документ-приманка, использовался в нескольких вложениях.

Скриншот документа-приманки представлен ниже.

Рис. 19. Содержимое документа-приманки Oбpaзeц.xls

ВПО подписано поддельным сертификатом X.509.

Рис. 20. Сертификат и метаданные файла

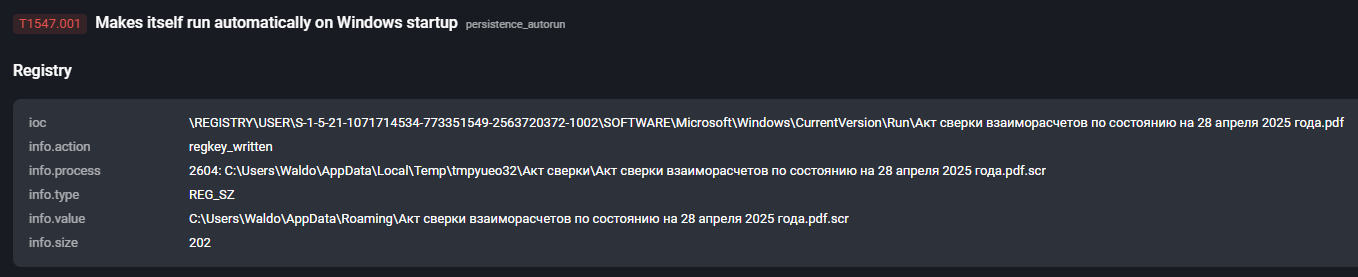

Образец закрепляется в системе с помощью модификации раздела реестра Run (рисунок ниже).

Рис. 21. Изменение реестра

Revenge RAT C2:

- kilimanjaro.cloudns.nz:8809

- kilimanjaro.run.place:8809

- kilimanjaro.crabdance.com:8809

- kilimanjaro.bigmoney.biz:8809

- kilimanjaro.theworkpc.com:8809

- burkinafaso.duckdns.org:8809

В ноябре 2024 года злоумышленники рассылали XWorm во вложении к письму. Интересно, что в одном из писем ВПО доставлялось с помощью ссылки на облако Mail.ru (пример такого письма – на рисунке ниже). Во всех случаях доставляемый файл с XWorm был идентичным.

Рис. 22. Содержимое письма

Вложение: Взаимозачет.z (MD5: 5d59eb5b0a1158db44854acb20b1d9b2) содержит следующие файлы:

- Aкт зaчeтa взaимныx тpeбoвaний мeждy нaшими opгaнизaциями.exe (MD5: f7476d98bea0e3acb5a572b506394f41) – XWorm;

- Блaнк.doc – документ-приманка (MD5: 8f018fff7b47dbd3228ea7b5e452d2ef).

Конфигурация образца XWorm:

В ходе исследования удалось обнаружить образец VenomRAT, загруженный на VirusTotal 01.10.2024 (MD5: cb4db2c54bff1301bb0157911cf55937). ВПО подписано теми же поддельными сертификатами, что и упомянутый выше образец XWorm (MD5: f7476d98bea0e3acb5a572b506394f41).

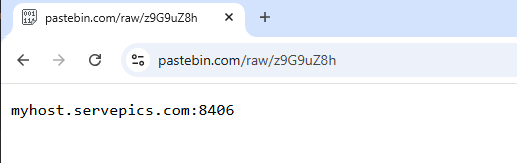

Конфигурация семпла VenomRAT:

По ссылке из конфига hxxps://pastebin.com/raw/z9G9uZ8h образец VenomRAT получает адрес управляющего сервера. В данном случае в качестве C2 используется: rampage.myvnc.com:8406 (на рисунке ниже).

Рис. 23. C2 на ресурсе Pastebin.

12 декабря 2024 года на VirusTotal был обнаружен загрузчик (MD5: d1b1aaaa2072c95dfe681b5c4426996c), который используется для загрузки AveMaria RAT (MD5: 4b053abf7ef36bbeff8afc149139b104) в память, C2: kilimanjaro.theworkpc.com.

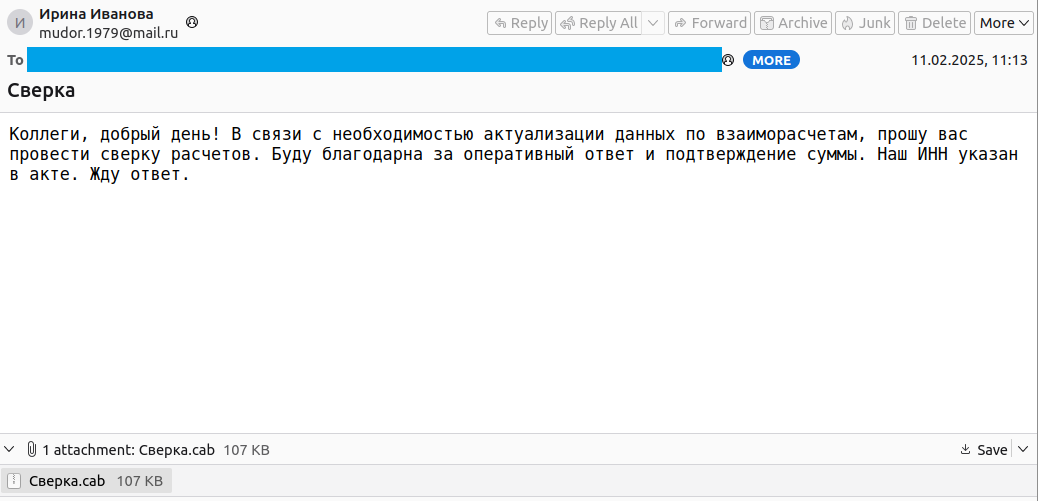

11 февраля 2025 года системой F6 MXDR были заблокированы письма, направленные в адрес двух организаций: платежного сервиса и автодилера. Содержимое письма представлено на рисунке ниже.

Рис. 24. Содержимое письма

Вложение – файл с именем «Сверка.cab» (MD5: 4ff4a02e703c272815f6204037636876), который содержит RTF-файл для отвлечения внимания и исполняемый файл «Акт сверки взаиморасчетов по состоянию на 11.02.2025 года.pdf.exe» (MD5: befacf17753fbb9bc03101b0af02dbf9). Этот исполняемый файл – это образец Revenge RAT со следующей конфигурацией:

13 февраля 2025 года пользователь сообщил о письме с таким же файлом «Сверка.cab» (MD5: 4ff4a02e703c272815f6204037636876), в результате запуска которого на одном из ПК документы с определенными расширениями были зашифрованы. Также пользователь указал, что доступ был осуществлён с помощью ПО AnyDesk (рис. ниже).

Рис. 25. Сообщение пользователя на форуме

Весной 2025 года злоумышленники продолжили использовать ВПО Revenge RAT и XWorm, но изменили C2 домены: myhost[.]servepics[.]com и myhost[.]misecure[.]com. Также в последнее время группировка стала применять двойные расширения у исполняемых файлов (.pdf.scr, .pdf.exe, .xsl.scr, .xlsx.scr) и продолжила использовать разные иконки для них (документов MS Office и PDF). В ходе этой кампании злоумышленники попеременно использовали протекторы Themida и .NET Reactor.

Ранее группа room155 использовала для рассылки писем популярные российские почтовые сервисы. В весенней кампании злоумышленники отошли от использования легитимных сервисов и начали самостоятельно регистрировать домены для отправки писем:

- bs-ku[.]ru,

- master-22[.]ru,

- getfugo[.]ru,

- neo77mos[.]ru,

- sixfinger[.]ru,

- kgtpas[.]ru,

- pollymaniya[.]ru,

- proresell[.]ru,

- tutuor-priz[.]ru,

- bn-ki[.]ru,

- gdferrit[.]ru,

- orenhimtorg[.]ru,

- zeddgfd[.]ru,

- bl-xp[.]ru,

- it-loms[.]ru,

- saveye[.]ru.

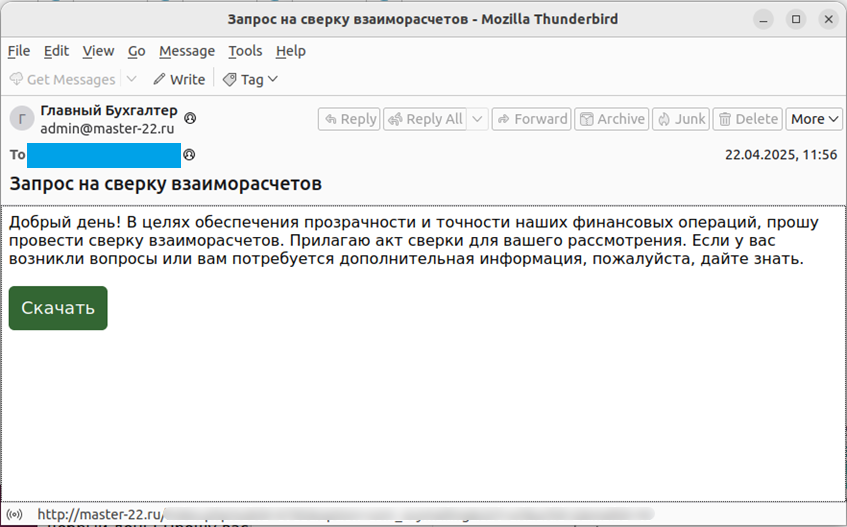

Письма были отправлены якобы от имени бухгалтерии. Примеры писем – на рисунках ниже.

В одном из писем вместо вложения была ссылка на master-22[.]ru, ведущая на скачивание архива. Содержимое письма представлено на рисунке ниже.

Рис. 30. Письмо со ссылкой на скачивание

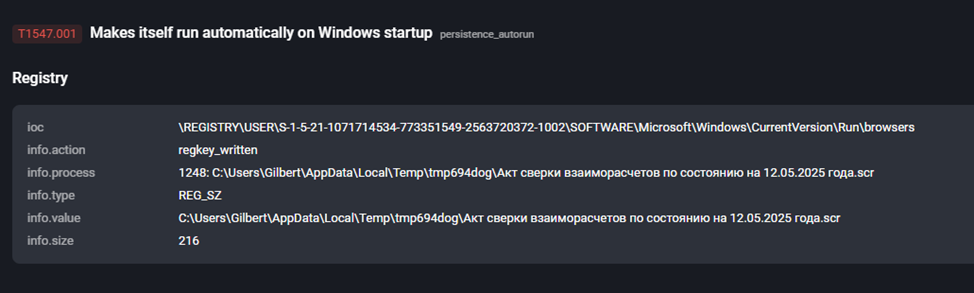

В данной кампании образцы Revenge RAT закрепляются одинаково. Для закрепления копирует себя с исходным именем в %AppData%\Local\Temp\tmp*\Aкт cвepки взaимopacчeтoв зa пepиoд тpи мecяцa.scr и прописывает себя в раздел реестра Run, создавая значение «browsers»: HKCU\Software\Microsoft\Windows\CurrentVersion\Run\browsers.

Рис. 31. Изменение реестра

Все выявленные образцы XWorm также одинаково закрепляются, прописывают себя в раздел реестра Run, при этом создают ключ на основе своего имени, обрезая последнее расширение (пример – на рисунке ниже).

Рис. 32. Изменение реестра

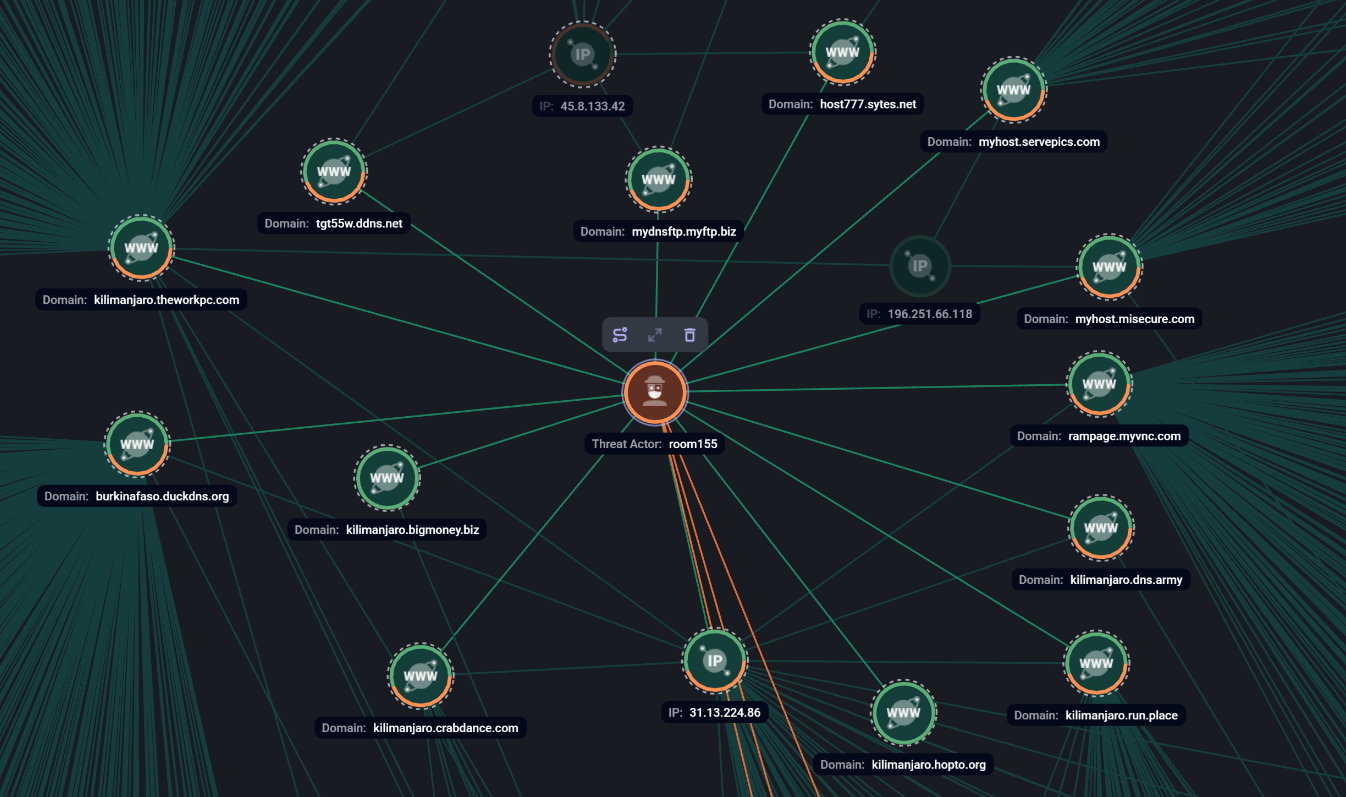

Инфраструктура

Злоумышленники на протяжении всей своей активности использовали Dynamic DNS домены, образующие два непересекающихся кластера. Мы относим к группе room155 следующие домены:

Кластер 1:

Декабрь 2022 года – середина 2023 года

- mydnsftp[.]myftp[.]biz

- host777[.]sytes[.]net

- tgt55w[.]ddns[.]net

Кластер 2:

Середина 2023 года – осень 2024 года

- rampage[.]myvnc[.]com

Конец 2024 года – март 2025 года

- kilimanjaro[.]cloudns[.]nz

- kilimanjaro[.]run[.]place

- kilimanjaro[.]theworkpc[.]com

- kilimanjaro[.]bigmoney[.]biz

- kilimanjaro[.]crabdance[.]com

- kilimanjaro[.]dns[.]army

- kilimanjaro.[.]hopto[.]org

- burkinafaso[.]duckdns[.]org

С марта 2025 года по настоящее время

- myhost[.]misecure[.]com

- myhost[.]servepics[.]com

Группировка использовала домены tgt55w[.]ddns[.]net и mydnsftp[.]myftp[.]biz с декабря 2022 года, оба домена разрешались в 45.8.133.42. Эти домены были найдены в конфигурациях ВПО Revenge RAT и DarkTrack. Также был обнаружен семпл Revenge RAT (MD5: 004d2e20927155de98e4a4cd4a271eea), в конфигурации которого было указано три домена: tgt55w[.]ddns[.]net, mydnsftp[.]myftp[.]biz, host777[.]sytes[.]net.

Согласно данным Passive DNS, все три домена периодически разрешались на одинаковые IP-адреса.

| tgt55w[.]ddns[.]net | host777[.]sytes[.]net | mydnsftp[.]myftp[.]biz | |||

| 38.242.143.57 | 03.08.2023 | 38.242.143.57 | 10.08.2023 | 38.242.143.57 | 03.08.2023 |

| 157.230.30.126 | 30.04.2023 | 45.8.133.42 | 45.8.133.42

27.05.2023 |

74.86.151.167 | 03.08.2023 |

| 151.236.28.98 | 04.04.2023 | 108.160.166.49 | 08.05.2023 | ||

| 104.248.133.59 | 30.03.2023 | 157.230.30.126 | 30.04.2023 | ||

| 194.180.48.190 | 20.01.2023 | 103.252.115.53 | 26.04.2023 | ||

| 167.99.211.66 | 18.01.2023 | 104.248.133.59 | 30.03.2023 | ||

| 45.8.147.217 | 14.01.2023 | 108.160.172.204 | 23.03.2023 | ||

| 45.8.133.42 | 22.12.2022 | 151.236.28.98 | 22.02.2023 | ||

| 104.244.43.231 | 13.02.2023 | ||||

| 69.30.25.21 | 13.02.2023 | ||||

| 167.99.211.66 | 20.01.2023 | ||||

| 45.8.133.42 | 16.12.2022 | ||||

В середине 2023 года злоумышленники начали использовать новый домен: rampage[.]myvnc[.]com.

Затем они стали использовать «kilimanjaro»- домены, которые, как и домен rampage[.]myvnc[.]com, разрешались в 31.13.224.86.

| 31.13.224.86 | |

| kilimanjaro.bigmoney.biz | 29.10.2024 |

| kilimanjaro.crabdance.com | 29.10.2024 |

| kilimanjaro.theworkpc.com | 29.10.2024 |

| kilimanjaro.run.place | 22.10.2024 |

| burkinafaso.duckdns.org | 21.10.2024 |

| kilimanjaro.dns.army | 18.10.2024 |

| rampage.myvnc.com | 03.10.2024 |

В марте 2025 злоумышленники начали использовать «myhost»-домены.

| 196.251.66.118 | |

| myhost.servepics.com | 11.03.2025 |

| myhost.misecure.com | 11.03.2025 |

| kilimanjaro.theworkpc.com | 15.02.2025 |

| myhost.servepics.com | myhost.misecure.com | ||

| 196.251.66.118 | 11.03.2025 | 151.236.15.36 | 28.03.2025 |

| 196.251.66.118 | 11.03.2025 | ||

Рис. 33. Граф F6 с С2-серверами

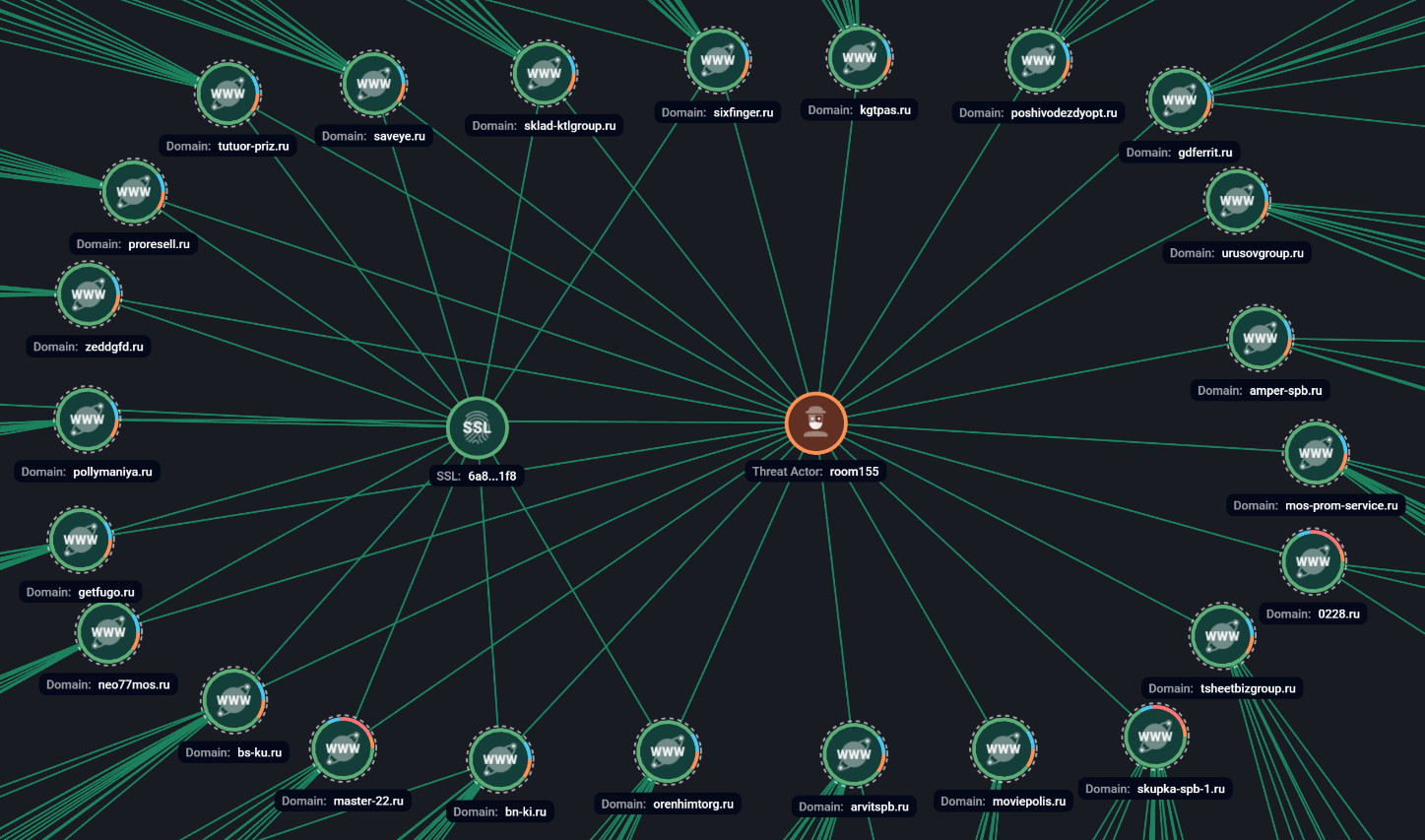

Анализ почтовых доменов

Что касается почтовых доменов, часть из них оказалась объединена SSL-сертификатом: 6a818b1de4b8bf34411f3fd15dd107c6664451f8.

Рис. 34. Данные сертификата

Этот сертификат был обнаружен на следующих доменах, использовавшихся группой room155:

- bs-ku[.]ru

- master-22[.]ru

- getfugo[.]ru

- neo77mos[.]ru

- sixfinger[.]ru

- pollymaniya[.]ru

- proresell[.]ru

- tutuor-priz[.]ru

- bn-ki[.]ru

- orenhimtorg[.]ru

- zeddgfd[.]ru

- bl-xp[.]ru

- saveye[.]ru

На части доменов, использованных для рассылок, сертификат отсутствует, например:

- gdferrit[.]ru

- it-loms[.]ru

- urusovgroup[.]ru

- 0228[.]ru

- tsheetbizgroup[.]ru

- poshivodezdyopt[.]ru

- mos-prom-service[.]ru

- skupka-spb-1[.]ru

- amper-spb[.]ru

- moviepolis[.]ru

- arvitspb[.]ru

Рис. 35. Граф F6 с почтовыми доменами

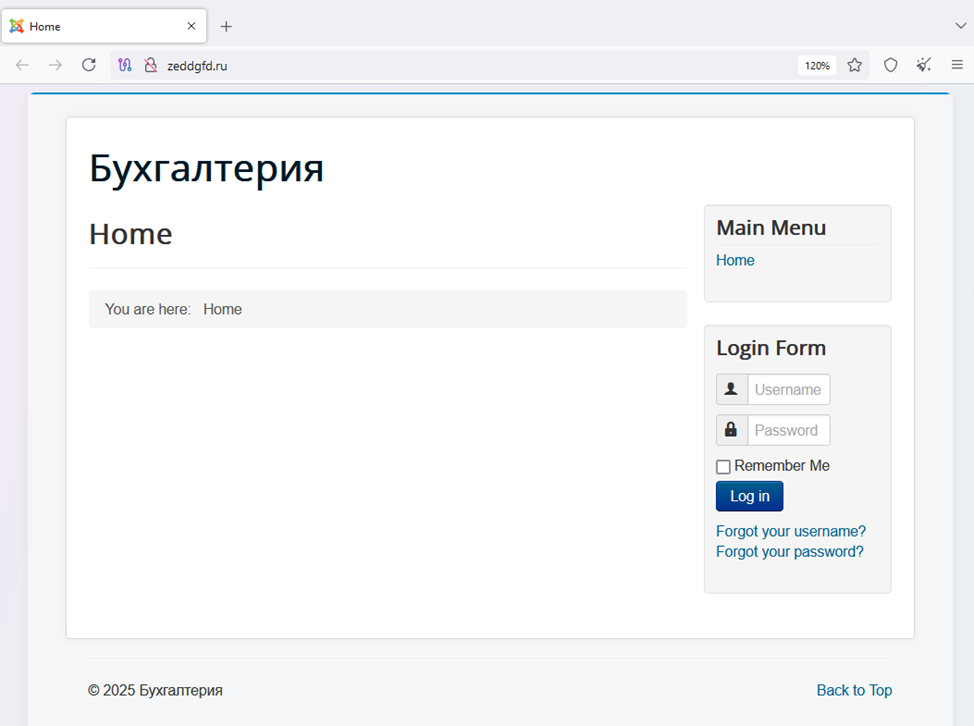

На следующих доменах была обнаружена страница «Бухгалтерия» и логин-форма, реализованная с помощью CMS Joomla:

- tutuor-priz[.]ru

- zeddgfd[.]ru

- getfugo[.]ru

- master-22[.]ru

- bn-ki[.]ru

- bs-ku[.]ru

Рис. 36. Страница Joomla

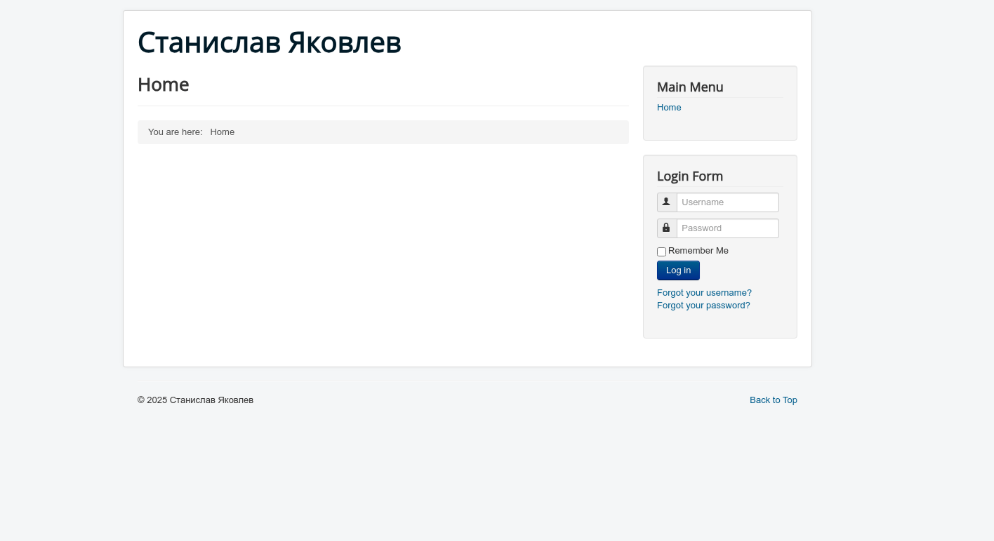

Причём содержимое страницы tutuor-priz[.]ru менялось. Например, 23 апреля 2025 года оно было такое, как на рисунке выше, в то время как 21 апреля страница выглядела иначе (рисунок ниже).

Рис. 37. Страница Joomla

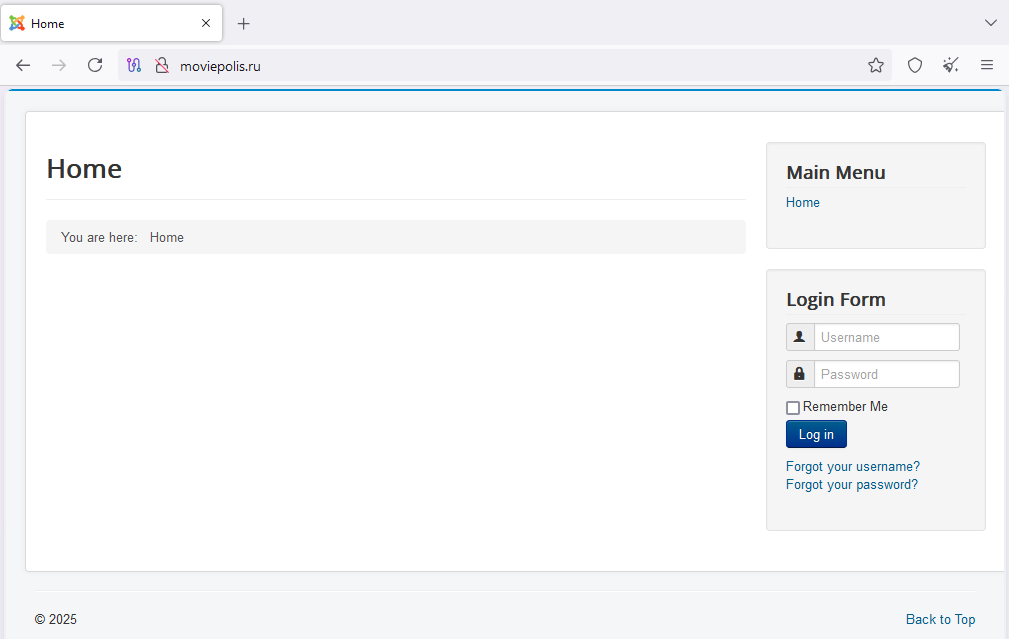

А в июне злоумышленники использовали уже страницу «Home».

Рис. 38. Страница Joomla

Описание вредоносного ПО группы room155

Мегадроппер

Упомянутый в начале статьи файл «Судебное постановление от 18.12.22.exe» (MD5: 389390bf696737deedaaf10a90d407d1) был классифицирован нами как обфусцированный .NET дроппер, защищенный протектором Themida. Цепочка заражения: EXE дроппер -> Revenge RAT, DarkTrack RAT, CryptoClipper, Stealerium Stealer.

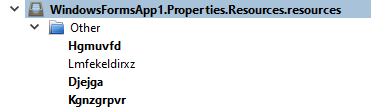

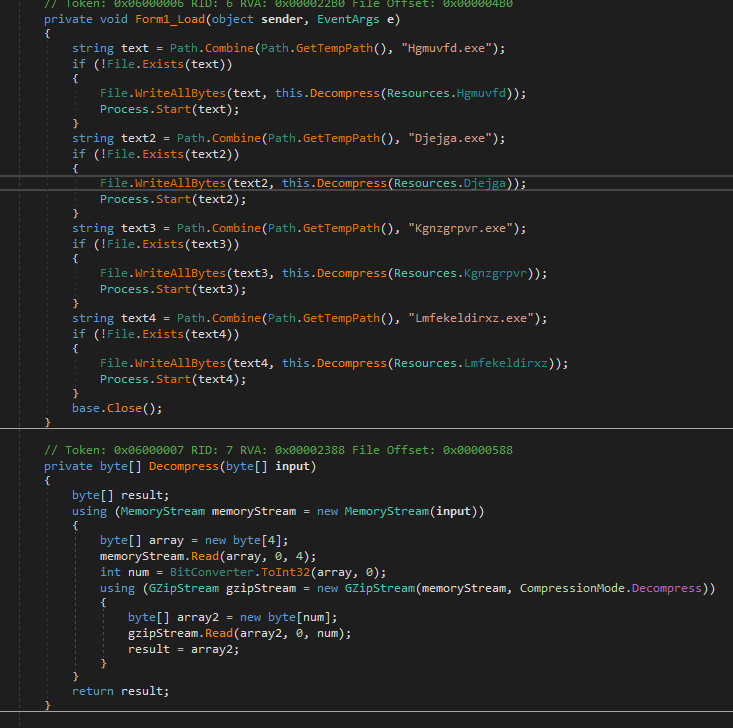

Дроппер после запуска создает и исполняет 4 файла: Djejga.exe, Hgmuvfd.exe, Kgnzgrpvr.exe, Lmfekeldirxz.exe, поэтому ему было присвоено условное название «Мегадроппер». Он извлекает из себя 4 сохраненных упакованных ресурса, каждый ресурс соответствует отдельной нагрузке (рисунок ниже).

Рис. 39. Ресурсы дроппера

Ниже приведен скриншот деобфусцированного псевдокода ключевых действий дроппера. Он распаковывает извлеченные ресурсы алгоритмом GZIP и добавляет их во временный каталог, откуда выполняется запуск каждой нагрузки.

Рис. 40. Деобфусцированный код дроппера

В качестве нагрузок дроппера использовались следующие ВПО:

- Lmfekeldirxz.exe — защещенный протектором Themida образец Stealerium Stealer;

- Djejga.exe — Revenge RAT.

Конфигурация Revenge RAT:

- Hgmuvfd.exe — защищенный протектором Themida образец Darktrack RAT.

Конфигурация Darktrack RAT:

- Kgnzgrpvr.exe – AutoIt-интерпретатор с зашитым в ресурсы скомпилированным AutoIt скриптом, файл классифицирован нами как CryptoClipper.

Конфигурация CryptoClipper:

Revenge RAT

Revenge RAT впервые появился на арабском форуме dev-point.com в конце июня 2016 года, его бесплатно разместил пользователь с ником Napoleon. ВПО написано с использованием .NET Framework. Revenge RAT обладает возможностями кейлоггера, предоставляет доступ к рабочему столу, микрофону и веб-камере, позволяет устанавливать и запускать другие вредоносные программы. Обладает функциями файлового менеджера и редактора реестра, позволяет управлять запущенными процессами на компьютере жертвы. Также собирает информацию о системе жертвы, установленных антивирусах, IP жертвы и другие данные.

XWorm

XWorm — это вредоносное ПО, основанное на .NET, появившееся в продаже на форумах в 2022 году. После его появления в продаже был слит в паблик. XWorm обладает типичными функциональными возможностями RAT, также позволяет похищать пароли и файлы cookie из популярных браузеров, пароли из FTP-клиентов, криптокошельки. Кроме этого, у XWorm есть HVNC и возможность распространения через USB и другие возможности.

AveMaria RAT

AveMaria RAT – ВПО, которое появилось в продаже под именем WARZONE RAT в 2018 году. AveMaria написан на C++, является трояном удалённого доступа с функциями кейлоггера, стилера логинов, паролей, cookies и истории браузеров (Chrome, Firefox), данных почтовых клиентов (Outlook), FTP-клиентов (FileZilla) и токенов мессенджеров (Telegram, Discord), криптокошельков.

VenomRAT

VenomRAT – является форком публичного ВПО Quasar RAT, появившимся на форумах в 2020 году. В него добавлена поддержка VNC, RDP и Rootkit.

Darktrack

Darktrack — это троян удаленного доступа (RAT), разработанный на языке программирования Delphi. Появился в конце 2015 года. Предоставляет типичный функционал для этого типа ВПО: файловый менеджер, доступ к веб-камере и микрофону, захват экрана. Позволяет собирать данные паролей, cookies, банковских реквизитов из браузеров (Chrome, Firefox), FTP-клиентов (FileZilla).

DCRat

DCRat (также известен как DarkCrystal RAT) — вредоносная программа, появившаяся в продаже в 2019 году. DarkCrystal написан на C# и имеет модульную структуру. DarkCrystal RAT позволяет создавать скриншоты, перехватывать нажатия клавиш и похищать различные типы данных из системы, включая содержимое буфера обмена, файлы cookie, пароли, историю браузера, данные банковских карт, а также учетные записи Telegram, Discord, Steam, FileZilla.

LockBit 3.0 Black

В июне 2022 года был создан LockBit 3.0, эта версия способна распространяться самостоятельно через локальную сеть подобно компьютерному червю. Код LockBit 3.0 очень похож на код известных программ-вымогателей BlackMatter и DarkSide. Осенью 2022 года билдер LockBit 3.0 был слит в паблик.

Заключение

Room155 является финансово-мотивированной группой, действующей с 2022 года. Нашим специалистам удалось установить, что в атаках группа использует Revenge RAT, XWorm, Stealerium, DarkTrack, DCRat, AveMaria RAT, VenomRAT. Конечной целью атакующих является шифрование системы жертвы посредством LockBit 3.0 с последующим требованием выкупа за расшифровку. Долгое использование одной и той же инфраструктуры говорит о том, что злоумышленники успешны в проведении атак и у них не возникает потребности в ее смене.

Для защиты от подобных угроз рекомендуем:

- всегда проверять подозрительные письма и вложения, поступающие из непроверенных источников;

- усилить почтовую фильтрацию c акцентом на архивы с вложениями;

- внедрить автоматический детект омоглифов в именах вложений и темах писем, так как тенденция к активному использованию подменённых букв и визуально схожих символов стремительно распространяется среди киберпреступников, что подтверждено аналитикой рассылок.

Индикаторы компрометации

|

Название и тип файла |

MD5 |

| Архив | 061f9f6b7fa035cb2cf2c5b437686b9e |

| Постановление суда от 05.12.22 г №143.exe — Stealerium | 6a851b7e10b8a5b6772ba6f75fdd575d |

| №_75476765_ОБРАЗЕЦ ЖАЛОБЫ.doc — приманка | 111707d8ac313aa3d2e257bbbf396452 |

| Документы.zip | a213bc9bc768cdfbe0b6a9b5bca1eaa5 |

| Оплатить до 30.04.exe — Revenge RAT | 70d717a07a6df0db8fa222a5719c1ccd |

| Квитанция.doc — приманка | ccbe6b85ade50d51ea4a65f2c675860d |

| Дроппер | 389390bf696737deedaaf10a90d407d14 |

| Stealerium | 0372cb4f806947727400d1937f3e8063 |

| DarkTrack | 78d3152616dedb9801ce61015324ae8a |

| CryptoClipper | f9a67d8b903d4c3b27b55d1bfdd5c70c |

| Revenge RAT | 14bc123a8209f7c21aacea4cd179fbec |

| Акт cвeрки взаиморaсчeтoв за пeриoд 01.05 — 01.06.exe | 8a3436554bae0050c046bab9c9bdc074 |

| Архив | e475b4df3462815ef3e236e9cd58455c |

| Акт cвeрки взаиморaсчeтoв за пeриoд 15.05 -15.06.2023 г.exe | c421f736d39924daa177a4c8d72c315f |

| Акт cвeрки взаиморaсчeтoв за пeриoд 15.05 -15.06.2023 г.exe | 004d2e20927155de98e4a4cd4a271eea |

| Судебное постановление от 18.12.22.exe | 389390bf696737deedaaf10a90d407d1 |

| Архив | 67b967e4eb8c34fe48b4c4facef16776 |

| Информация должнику.exe — LockBit 3 Black | 9f06908471c2eb89ee81fb7c11278ef0 |

| Образец жалобы в арбитражный суд.doc — приманка | c7857e48c24bea9ed00d6270ae3dc4a5 |

| SecurityUpdater.exe — DCRat | 73bd4710de18c1f44332055aabaf5554 |

| №9856.doc — приманка | fcf3ae9ac375e3355556fbab19d1db34 |

| Погасить до 30.04.ex_ — Revenge RAT | d3106dc883cde0c9e80964f324cfd4fb |

| Договор.zip | fc1c23ab7a8479c3c60c8d54f0ce0a7d |

| Бланк.docx — приманка | a6518e6d370406a1c9f60afcd704b084 |

| Договор на оказание услуг № 132 от 7 сентября 2023 года.exe — Revenge RAT | ea88132defc837188b974d09f3391dc7 |

| 0478.tmp.exe — XWorm | 9bebf6c1615cc230308ded6279949318 |

| Aкт cвepки взaимopacчeтoв за период 01.09.2023 — 13.10.2023 года.exe — Revenge RAT | 9d270c40d2376950525b2b85b35f3911 |

| 0968498486.TMP.EXE — XWorm | a2bd3c567dde86e5876190c9089c2902 |

| AКТ CВEPКИ ВЗAИМOPACЧEТOВ ЗА ПЕРИОД 01.09.2023 — 10.11.2023 ГОДА.EXE — Revenge RAT | 36504945cb1d37a2c3f0670e264c8ca0 |

| DDTCHH.EXE — AveMaria | 56f58a85a3f0012aa0da61b371c07de6 |

| Архив | 0c8aae397ece83d40ebc0d3ebb285d59 |

| Архив | 1bc7efa9663c770cac61a55c20419763 |

| Архив | 230eb41db9d26ee8da19af13c02d946a |

| Архив | 47742caa2dd028f87a61c7095d1917da |

| Архив | 47d445c17658c27c58df43ab0f2500c1 |

| Архив | a7a90386013a8a7b1eb1d1dc95ed0f6a |

| Архив | cb4214baafc421dab87cc64513cca45d |

| Архив | d193670e7ccc229ce1bebbbb946ad5d0 |

| Архив | e0a9920aff38a564e76b10cf48540f20 |

| Архив | e4b3fe40e316223441b06f8e7a605006 |

| Архив | efa73efca375de1b486997864d16e5f3 |

| Архив | f0dac46afe6b40cc0450cd898eecaaed |

| Архив | f994f27f4f43c19c0d5f95aac2eb1523 |

| Архив | 08216bb97e4024d039885d86fb3fe768 |

| Акт сверки взаиморасчетовза период 01.08 — 29.10.2024 года.exe — Revenge RAT | c9ad8f950e975cecfc2e85b79326b4f4 |

| Oбpaзeц.xls — приманка | 480a10c530427a583207b22e7483faaa |

| Взаимозачет.z — архив | 5d59eb5b0a1158db44854acb20b1d9b2 |

| Aкт зaчeтa взaимныx тpeбoвaний мeждy нaшими opгaнизaциями.exe — XWorm | f7476d98bea0e3acb5a572b506394f41 |

| VenomRAT | cb4db2c54bff1301bb0157911cf55937 |

| Загрузчик AveMaria | d1b1aaaa2072c95dfe681b5c4426996c |

| AveMaria | 4b053abf7ef36bbeff8afc149139b104 |

| Сверка.cab | 4ff4a02e703c272815f6204037636876 |

| Акт сверки взаиморасчетов по состоянию на 11.02.2025 года.pdf.exe — Revenge RAT | befacf17753fbb9bc03101b0af02dbf9 |

| Акт сверки взаиморасчетов по состоянию на 18.11.2024 года.exe | cd4a7eb424ec03389e3750ce8e6aac4f |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 25.12.2024.exe — Revenge RAT | b3b9e45863ab80de64493284d658fe90 |

| Акт сверки взаиморасчетов по состоянию на 15.01.2025.pdf.exe — Revenge RAT | b119c57a54d03db58a17267b623830e5 |

| Акт сверки взаиморасчетов по состоянию на 24.02.2025 года.pdf.exe — Revenge RAT | 69c3995f3e2534efaa88c71b18359b70 |

| Акт сверки взаимных расчетов по состоянию на 27.03.2025.exe | 72608ab27099a2c5aa87c6e3ed49df89 |

| 1.zip | f7d002b6c231dc8f666dcca6173ed20e |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 29.05.2025 гoдa.scr | e620a93279ab81ab0bd22f22f6625ff6 |

| Aкт cвepки взaимopacчeтoв по состоянию на 28 апреля 2025 года.pdf.scr — XWorm | deaafc6addfc7c4645c576061f7c7594 |

| Акт сверки взаиморасчетов по состоянию на 12.05.2025 года.scr — Revenge RAT | dc9474121cb6a50b67c515e90467efe8 |

| 1.rar | d7433fa375961d463d796294adc77361 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 20.05.2025 гoдa.scr | d6fca250ec63a8ce79cef6d1f3c779ce |

| 4866772541b5ab893dca6905ee069b119b58778daa45fb673b7361d7b27458d2 | cd7417dbef73abe7b90ee0e0f42d8315 |

| Aкт cвepки взaимopacчeтoв по состоянию на 25 апреля 2025 года.exe — XWorm | c61ff165e5b0eaafd0d02c6bf5cc7a34 |

| Акт сверки взаиморасчетов за период три месяца.pdf.exe — Revenge RAT | c0866b81ba733f37ae9ebe95d929146e |

| Aкт cвepки взaимныx pacчeтoв пo cocтoянию нa 21.04.2025 гoдa.xsl.scr — Revenge RAT | bdf2913ab8412e9bc4d307b54de6fc60 |

| d5e9a7fb2f387155994b783e4650277c8f84c6865027ac06d8b2ca6050742139 | ba4383d3b65713d0c73d207b83604438 |

| 1.zip | b65029a7f009b73bbc26e0c607229f81 |

| 1.zip | b0c75c8318f838a6157bc2e0287654dd |

| Акт сверки взаиморасчетов по состоянию на 12.05.2025 года.scr — Revenge RAT | af67118c5ff90dee0ae179391d117b52 |

| 1.zip | ad467dd17b66723e92c69e2959bef475 |

| 1.zip | a7241abe1d1908e1384bccc22e212e0d |

| 1.zip | a6a4d03b61936f6d7789b6b74b5902d1 |

| Акт сверки взаиморасчетов по состоянию на 12.05.2025 года.scr — Revenge RAT | a437a717ab6e26f5b6b848a5a24e043d |

| Акт сверки взаиморасчетов по состоянию на 13.05.2025 года.pdf.scr | a3976b3c6376c37f94a4d87af90189fb |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 11.06.2025 гoдa.pdf.scr | a3652cebc8ae0ec570972a598ec133bc |

| Акт сверки взаиморасчетов по состоянию на 12.05.2025 года.exe — Revenge RAT | 991266388469c81b4b146e566e6d32aa |

| Aкт cвepки взaимныx pacчeтoв пo cocтoянию нa 23.04.2025 гoдa.xlsx.scr — Revenge RAT | 8f08915a779fc897900be01eaa970336 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 28.05.2025 гoдa.scr | 8d0c0813610ab39eacb983c6b019d344 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 29.05.2025 гoдa.scr | 840801dafd623e9b283aeceabb4dd5bd |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 20.05.2025 гoдa.scr | 8363add8daa0ff08dc110d1b95a7ce9d |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 14.05.2025 гoдa.exe | 82ecfe6e638958645015a160ad52bbe5 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 10.06.2025 гoдa.xlsx.scr | 8216c6dfd7f81fc011aff73384189e93 |

| 1.zip | 7edec7dad7977dc6f1a34b1ff75004de |

| 1.zip | 7e1e669b33e8d8eeecac16e7ce8e9a9d |

| 1.zip | 9ccdb005bd5e80f4a97d0f418afc75f8 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 20.05.2025 гoдa.scr | 75568326a8310f5929e78cfbcf62f637 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 28.05.2025 гoдa.scr | 6d96fc1bc140deceae309109f6a90dcc |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 29.05.2025 гoдa.scr | 6d5b7404fb4d1642e8178042a71d863e |

| 1.zip | 6ac8cbd3e474ac59c5f10a88dfc19267 |

| 1.zip | 69090148e89182e8f392ab21f7b35d87 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 29.05.2025 гoдa.scr | 624acf32bfbfbbc5945b64f8113d40f3 |

| 1.zip | 622610ff2580908cc254af37982049af |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 11.06.2025 гoдa.pdf.scr | 57dfd3385b33177edac3bec5c26c626e |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 10.06.2025 гoдa.pdf.scr | 4c5067b01964412c3c17473894314704 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 11.06.2025 гoдa.pdf.scr | 4a8a2d25f6bd10ee1895aa4040d60d25 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 11.06.2025 гoдa.pdf.scr | 437dbf5c3d3058231093d74e68d8eb82 |

| Акт сверки взаиморасчетов по состоянию на 12.05.2025 года.exe — Revenge RAT | 426f43b04a489b244ba025a63866fe4d |

| 1.zip | 3a46f84f57f9da198a8cafa9470cb693 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 28.05.2025 гoдa.scr | 37a5b97e99c1d2c9bc5500c500c7c79b |

| 1.zip | 36efdf1c370747df8027125c15b81b0c |

| 1.zip | 324a35e2364535bedc53b807ed379abd |

| Aкт cвepки взaимopacчeтoв по состоянию на 28 апреля 2025 года.pdf.scr | 2ff8daea615b5fede0b0b5219e618913 |

| 1.zip | 1f44b48ff3382c46ca43e0466f77bb94 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 10.06.2025 гoдa.xlsx.scr | 0e96188b34d328c8c6be56cfa0834b32 |

| Aкт cвepки взaимныx pacчeтoв пo cocтoянию нa 22.04.2025 гoдa.pdf.scr — Revenge RAT | 0c03d5237e53facd034b810687726e41 |

| 1.zip | c954c383b723277d2e30618abc1bff5d |

| 1.zip | d52169d0b16239282dc4d860158c8624 |

| 1.zip | f1e73cfc0f1a405bd0acdbcc3c709176 |

| 1.zip | 6b7d49f13396066b2c58840aeae27c10 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 12.06.2025 гoдa.pdf.scr — XWorm | 224ebe8420eee79b99d8eae13756670e |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 12.06.2025 гoдa.pdf.scr -XWorm | 83caa65afe19715794d05b79795324c9 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 12.06.2025 гoдa.pdf.scr — XWorm | 8ae2daf77349acf7a02ee625b145c66e |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 12.06.2025 гoдa.pdf.scr — XWorm | ac426123b59715e698ac8ef9634b173d |

| 1.zip | 49f2512ac27775758e20e4b0f2b8425c |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 18.06.2025 гoдa.pdf.scr -XWorm | 1deb7d0b24bab69d57d44f4e444c5aad |

| 1.zip | 9eb71ab9e90369da78a512de071c0cfb |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 18.06.2025 гoдa.pdf.scr | 386b79fbc92600f1b9b9a38888aaf801 |

| 1.zip | 0d5d3abe5a00a5147de76ec1c7c28b02 |

| Aкт cвepки взaимopacчeтoв пo cocтoянию нa 18.06.2025 гoдa.pdf.scr | 9b7879b4d4eaf9961ac4f3b43521d367 |

| LockBit 3 Black | 0a7f8233dba3b62e1d36cba78adccf5f |

| LockBit 3 Black | ab01f085916506cd7118f86c7b4951a4 |

| LockBit 3 Black | 4b00ffc9e16eee4009e37ee219d5da2e |

| msm.exe — LockBit 3 Black | 8517e1a765272dfd39e93472723bb838 |

С2:

- mydnsftp.myftp.biz

- host777.sytes.net

- tgt55w.ddns.net

- rampage.myvnc.com

- kilimanjaro.cloudns.nz

- kilimanjaro.run.place

- kilimanjaro.theworkpc.com

- kilimanjaro.bigmoney.biz

- kilimanjaro.crabdance.com

- kilimanjaro.dns.army

- kilimanjaro.hopto.org

- burkinafaso.duckdns.org

- myhost.misecure.com

- myhost.servepics.com

Почтовые домены:

- bs-ku.ru

- master-22.ru

- getfugo.ru

- neo77mos.ru

- sixfinger.ru

- pollymaniya.ru

- proresell.ru

- tutuor-priz.ru

- bn-ki.ru

- orenhimtorg.ru

- zeddgfd.ru

- bl-xp.ru

- saveye.ru

- gdferrit.ru

- it-loms.ru

- urusovgroup.ru

- 0228.ru

- tsheetbizgroup.ru

- poshivodezdyopt.ru

- mos-prom-service.ru

- skupka-spb-1.ru

- amper-spb.ru

- moviepolis.ru

- arvitspb.ru

- kn-beta.ru

- liderrus.ru

- mcseam.ru

- onix126.ru

- respect-art.ru

- rsxs.ru

- remonteck.ru

*F6 MXDR — система проактивного поиска и защиты от сложных и неизвестных киберугроз. Позволяет своевременно обнаруживать и блокировать подозрительную активность на конечных устройствах ИТ-инфраструктуры, предотвращая дальнейшее развитие атаки. Также позволяет проводить проактивный поиск угроз на основании собираемой телеметрии.