В эпоху цифровизации даже одно неосторожное действие может привести к утечке конфиденциальной информации — не из злого умысла, а из-за простой человеческой ошибки или беспечности. Сегодня существует множество публичных инструментов – «песочниц», которые позволяют пользователям загружать различные файлы и ссылки для проверки: вредоносное ПО или нет. Например, онлайн-песочницы VirusTotal, JoeSandbox, Any.Run помогают оценить степень угрозы загружаемых на проверку пользовательских файлов, писем и ссылок.

Однако, у этих сервисов есть и обратная сторона. Отчеты о проверках становятся публично доступными не только для обычных пользователей, но и для злоумышленников. Так они могут отслеживать загрузку своих инструментов и корректировать свои методы, если атака была обнаружена. Кроме того, загружаемые файлы могут содержать персональные данные или служебную информацию, чем могут воспользоваться как атакующие, так и конкуренты.

И, наконец, загруженные в публичные «песочницы» файлы могут содержать конфиденциальные данные, такие как конфигурации, IP-адреса, имена пользователей и другие артефакты, позволяющие идентифицировать организацию-жертву, что несет еще и репутационые риски.

Для нашего исследования мы взяли публичную онлайн-песочницу Any.Run. Эта популярная интерактивная платформа позволяет просматривать не только публичные отчеты, но и скачивать файлы из отчетов после прохождения регистрации, в отличие от платформ VirusTotal или JoeSandbox, где обычному пользователю этого сделать нельзя.

В процессе анализа файлов, загруженных, согласно телеметрии Any.Run, пользователями за 2024-2025 год с территории России, мы выделили 3 основных типа файлов, которые могут представлять интерес для злоумышленников:

- Содержащие персональные данные физических лиц.

- Содержащие коммерческую тайну различных предприятий, а также внутренние регламенты, производственные документы, документы контрагентов и договорную информацию.

- Файлы и документы, свидетельствующие об инциденте ИБ внутри организации.

Тайны «песочницы»: персональные данные

Персональные данные — любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

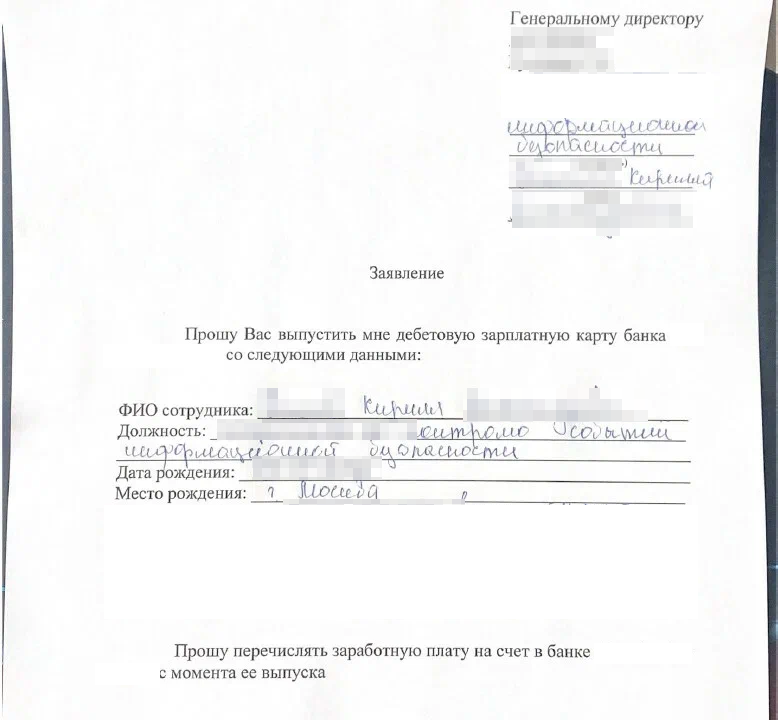

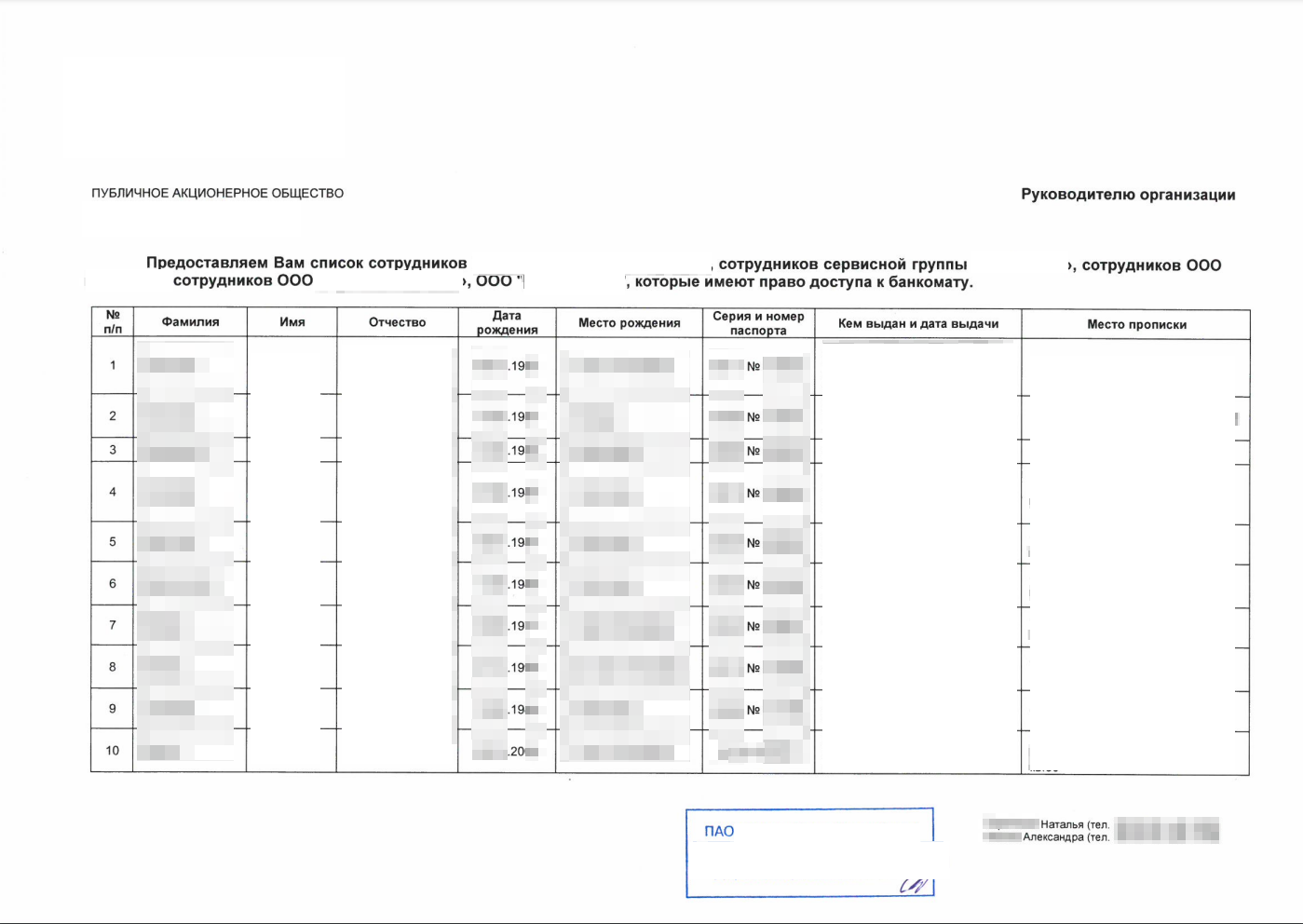

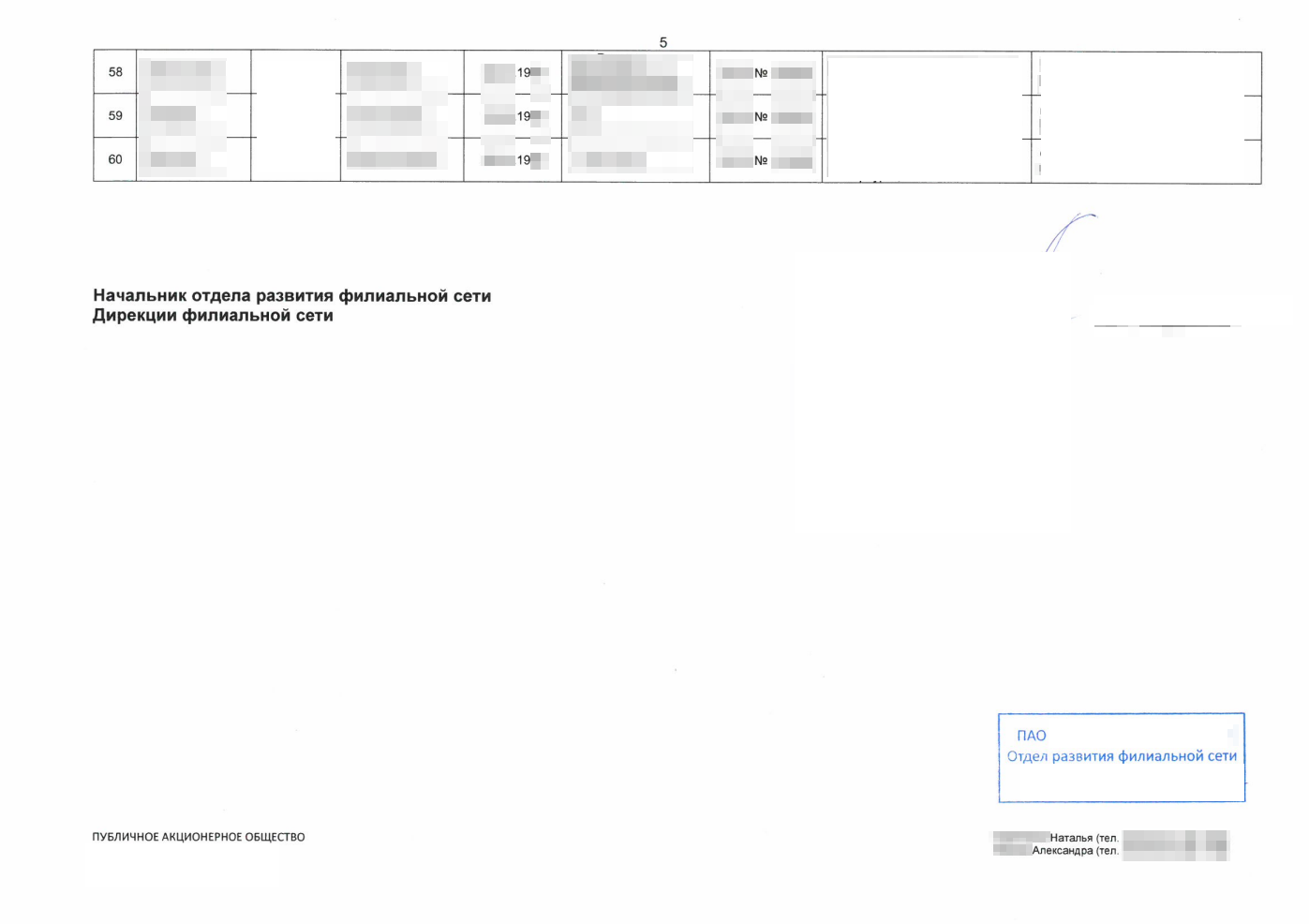

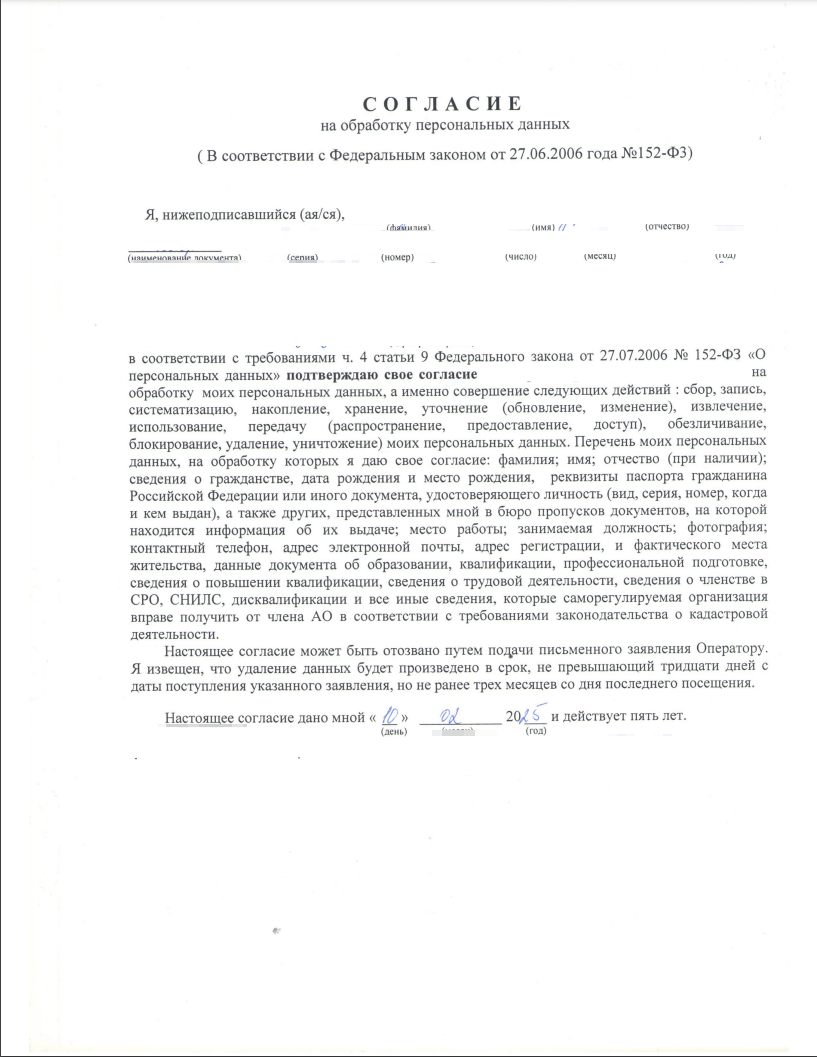

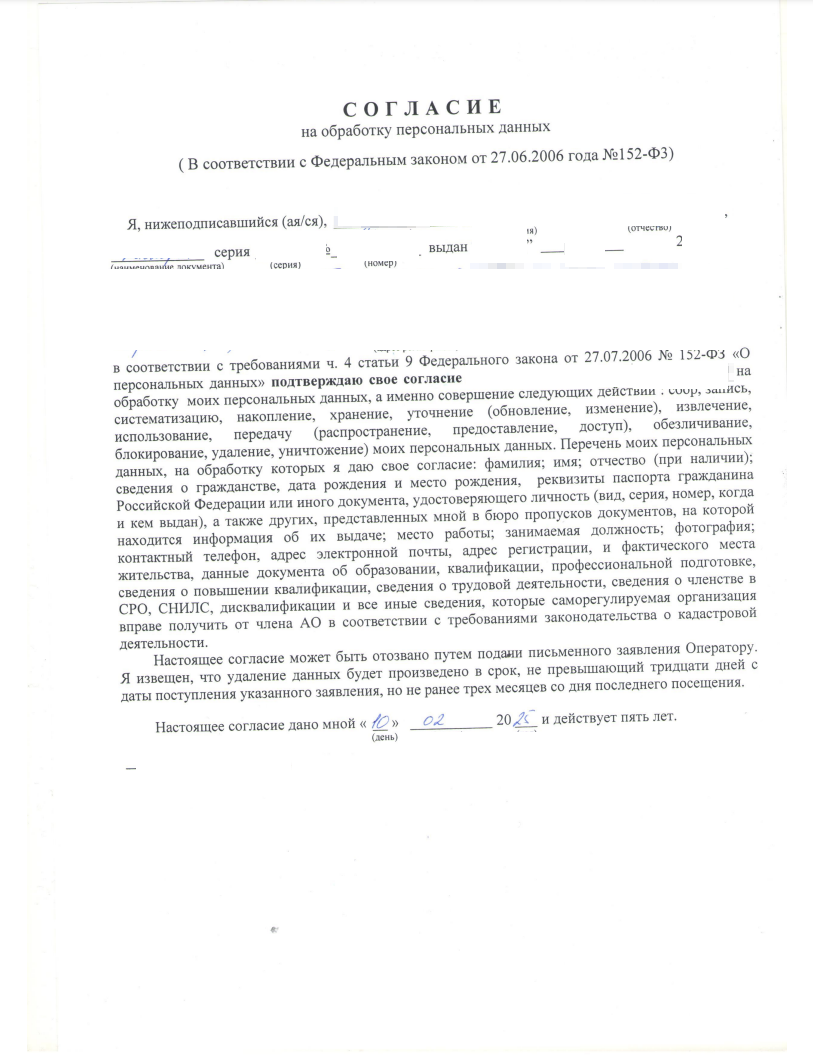

Документы, содержащие персональные и чувствительные данные физических лиц: ФИО, данные паспортов, фотографии, адреса мест жительства и регистрации, номера мобильных телефонов, адреса электронной почты, копии СНИЛС, свидетельств, медицинских и других документов.

Некоторые документы содержали в себе учетные данные от государственных сервисов, например, данные от личного кабинета налогоплательщика.

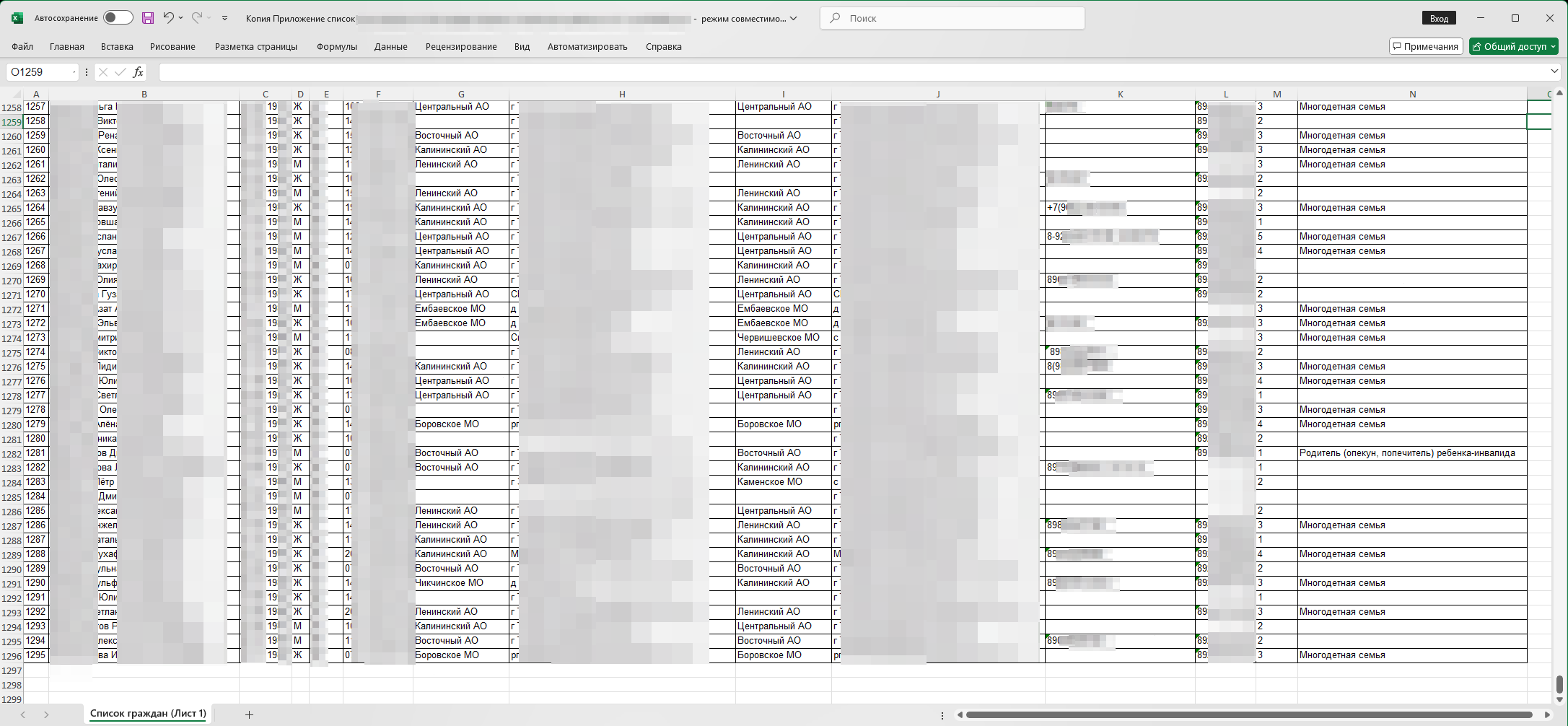

В ходе исследования были обнаружены не только факты распространения данных одного субъекта ПДН, но и целые списки, содержащие данные работников различных предприятий, вероятно загруженные на проверку кем-то из ответственных лиц.

Подобная информация может использоваться злоумышленниками для персонализации фишинговых рассылок или, например, при реализации популярных мошеннических схем с использованием социальной инженерии, таких как FakeBoss или «Мамонт».

Рис 1. Заявление на выпуск дебетовой карты физлица.

Рис 2-3. Список ПДН сотрудников банка и подрядчиков, обслуживающих банкоматы.

Рис 4. Список жителей одного из регионов.

Рис 5-6. Согласия на обработку ПДН одной из дочек крупнейшей нефтепроводной компании.

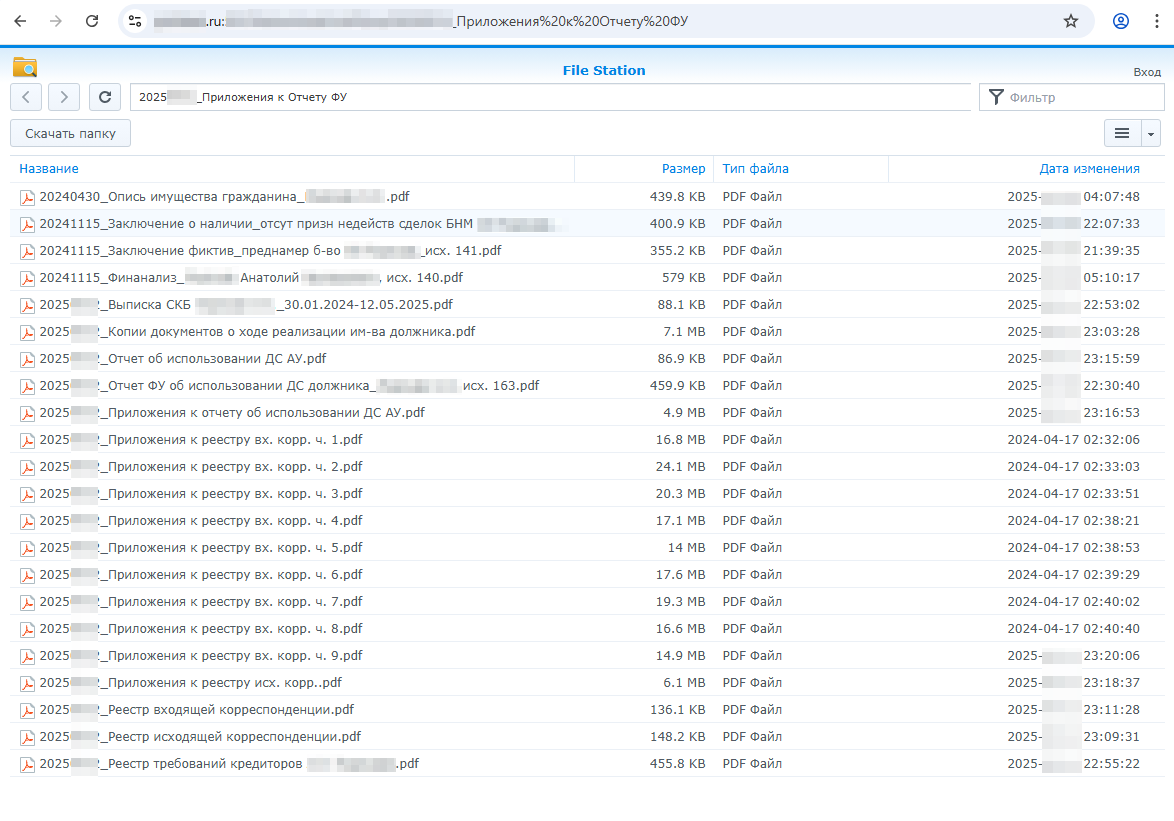

Рис 7-8. Письмо от фин. управляющего наследственной массой и документы по ссылке.

Тайны «песочницы»: конфиденциальная информация

Документы, содержащие конфиденциальную информацию: внутренняя документация, договоры, файлы, содержащие коммерческую тайну и документы с грифами ДСП (для служебного пользования).

При загрузке корпоративных документов/файлов в публичные песочницы для проверки возможны следующие риски:

- Утечка конфиденциальной информации;

- Нарушение законодательства (ФЗ №152);

- Репутационные риски;

- Недобросовестное использование полученной информации конкурентами;

- Компрометация инфраструктуры в результате утечки учетных данных;

- Финансовое мошенничество.

Векторы реализации рисков ИБ для компаний:

1. Фишинг и социальная инженерия

Злоумышленники могут использовать полученные личные данные и контактную информацию работников компании для проведения фишинговых атак. Они представляют собой рассылку, на первый взгляд, легитимных электронных писем или сообщений, составленных по настоящим шаблонам компании. Это делают для того, чтобы обманом заставить сотрудников компании раскрыть свои учетные данные и другую важную информацию, необходимую для проникновения в корпоративную сеть.

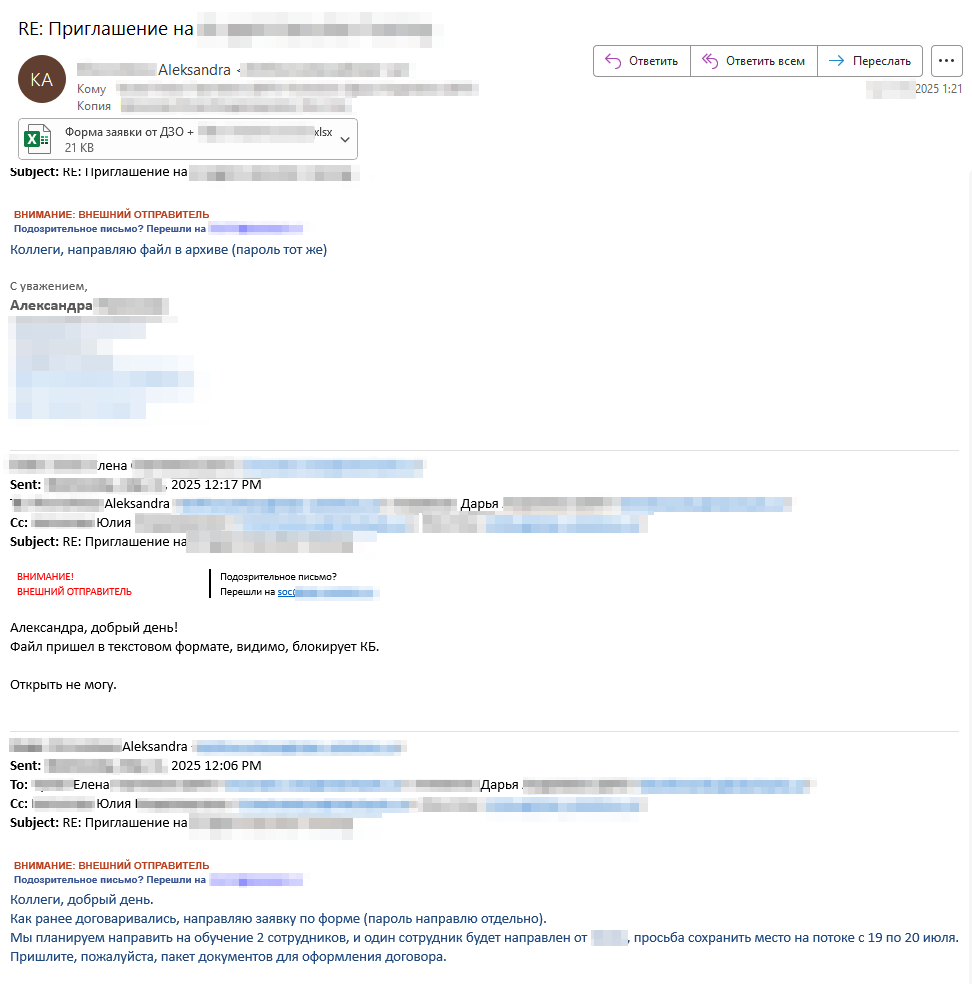

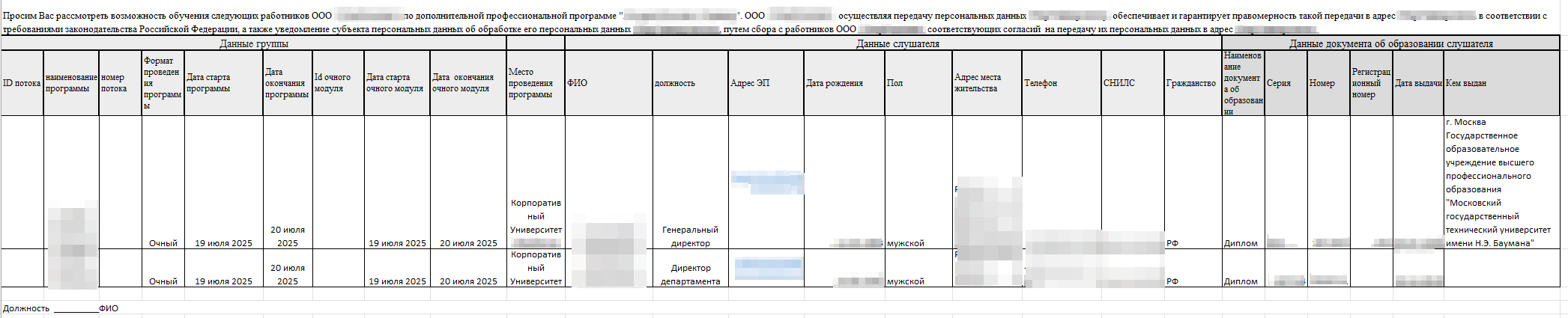

Рис. 9-10. Переписка между сотрудниками фин. организации по вопросам обучения и содержимое плохо защищенного xlsx-документа с данными сотрудников этой организации.

2. Получение доступа к корпоративной инфраструктуре

Легитимные документы могут быть использованы в качестве приманок, чтобы заставить жертву открыть документ, и внедрить вредоносный код в систему. Например, компрометация учетных записей в результате запуска такого документа предоставляет злоумышленникам возможность несанкционированного доступа к внутренним системам компании. Если скомпрометированная учетная запись обладает расширенными привилегиями, атакующие могут за считанные часы перейти от этапа первоначального доступа к этапу шифрования или уничтожения инфраструктуры организации. Это может привести к нарушению работоспособности организации, а вследствие к значительным финансовым потерям. Кроме этого, не стоит забывать о том, что существуют риски репутационных и юридических последствий, в особенности, если в результате кибератаки персональные данные клиентов или сотрудников предприятий были опубликованы злоумышленниками в открытом доступе.

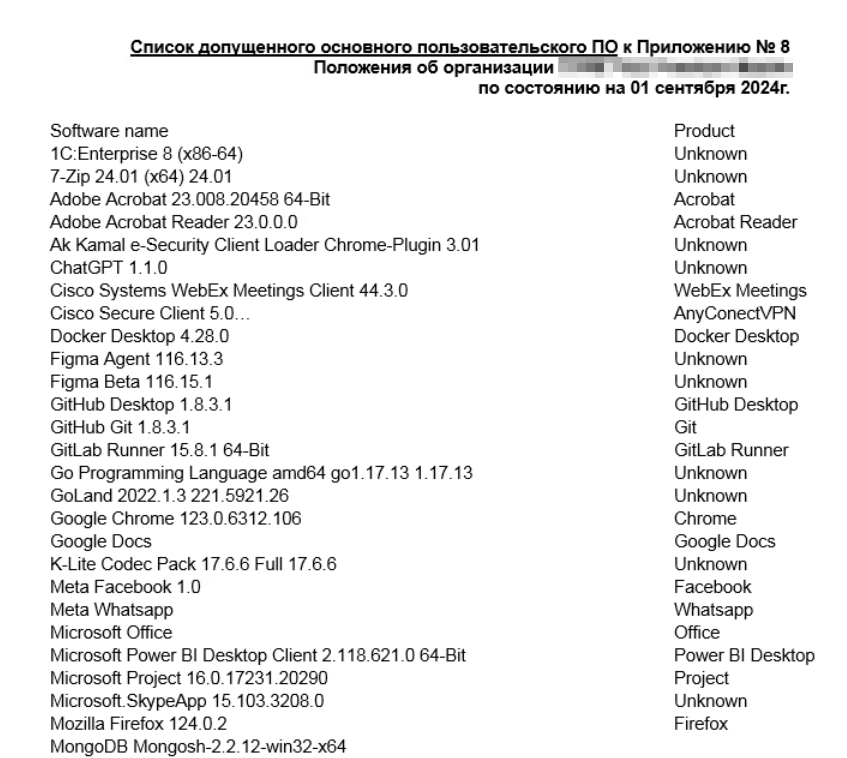

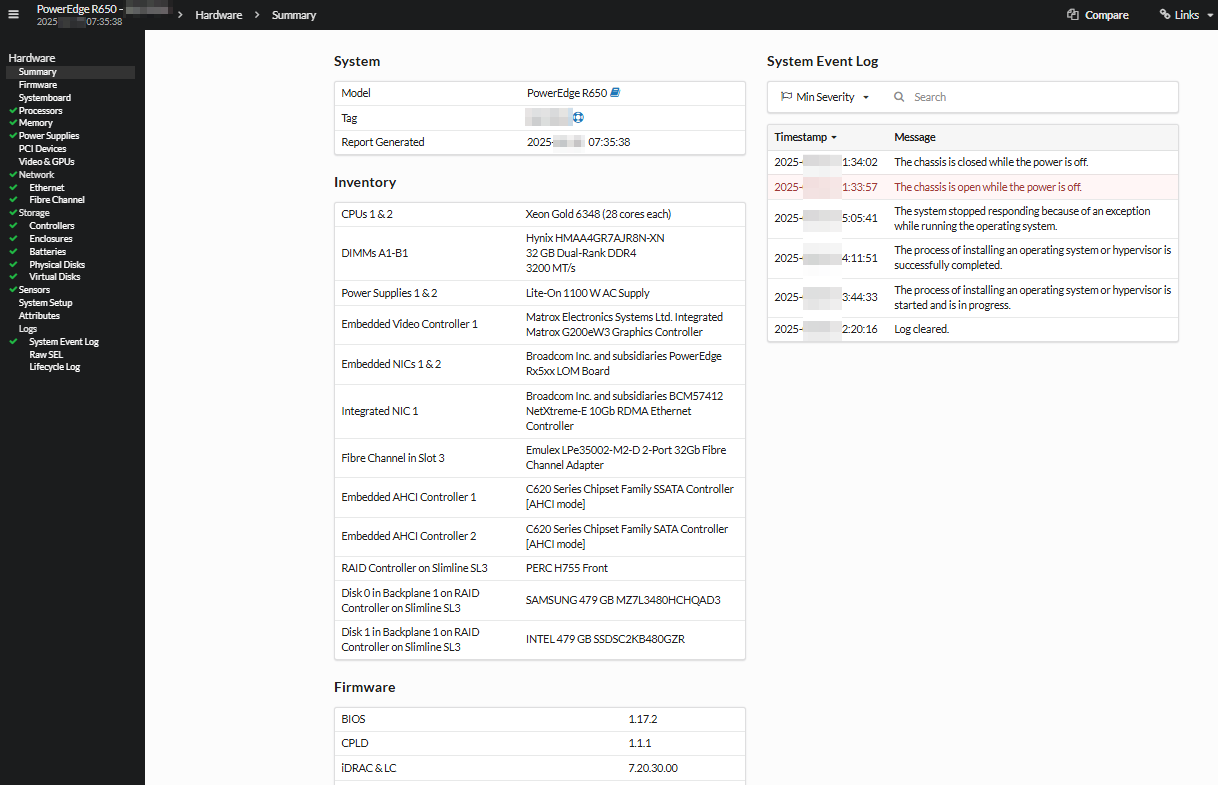

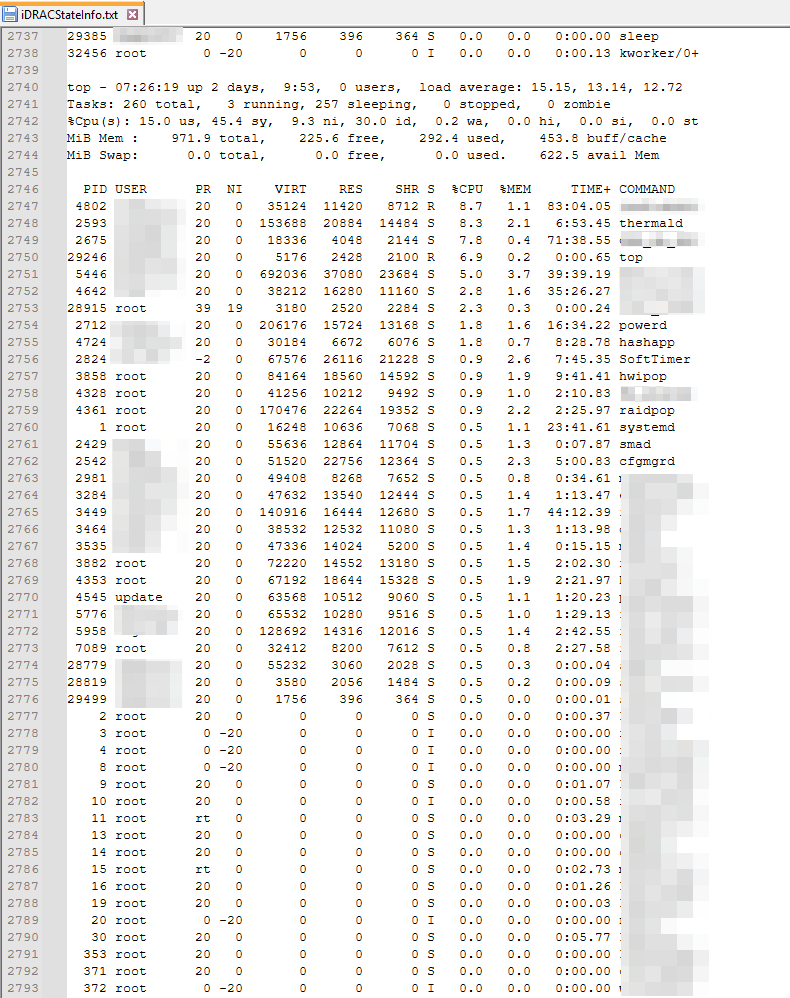

Помимо этого было обнаружено, что часто загружаемые файлы на публично доступные площадки содержат информацию об информационной структуре компании и используемом в ней программного обеспечения. Эта информация позволяет злоумышленникам целенаправленно эксплуатировать найденные уязвимости в ПО компании, а также правильно подготовить инструменты для проведения атаки, основываясь на СЗИ используемом в организации.

Рис 11. Пример списка используемого в компании ПО с указанием версий.

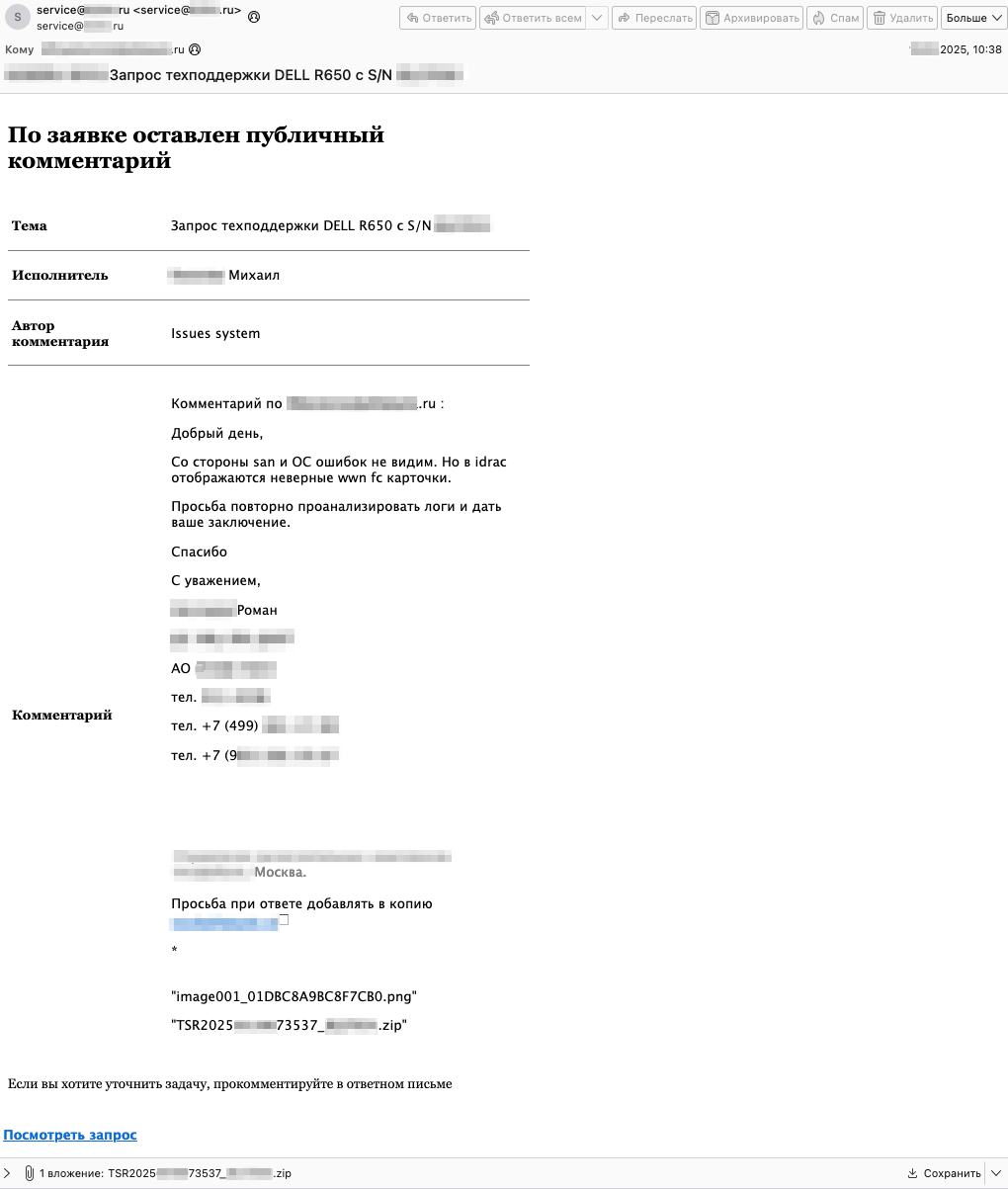

Рис 12-14. Автоматическое письмо в сервисной службе (Service Desk) и архив, содержащий подробную информацию из Dell iDRAC по серверу одной финансовой организации.

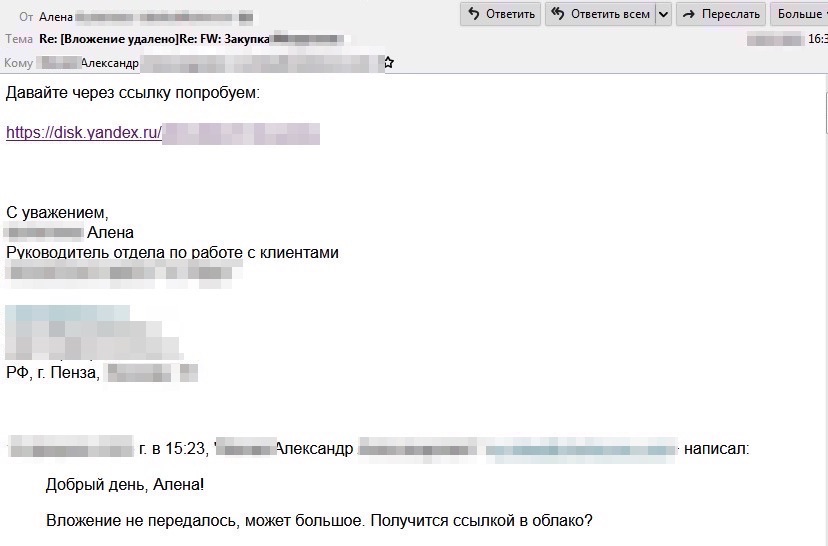

3. Доступ к служебной переписке

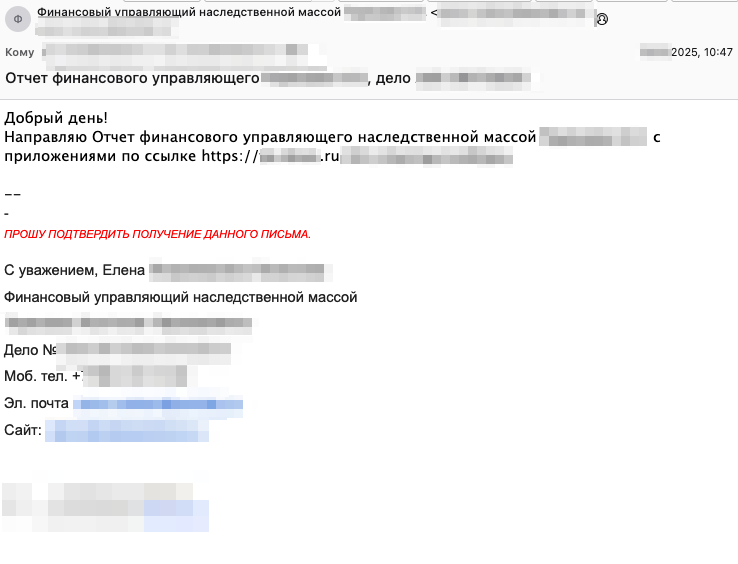

Однако, онлайн-песочницы позволяют проверять не только популярные форматы файлов (исполняемые, текстовые, архивы), а также и электронные письма. В ходе анализа были обнаружены письма, содержащие фрагменты переписок и внутренние файлы компаний.

Используя фрагменты переписок и передаваемых в них данных, в т.ч. пар логин/пароль, злоумышленники могут использовать полученную информацию для подготовки и реализации атаки.

Рис. 15. Служебная переписка.

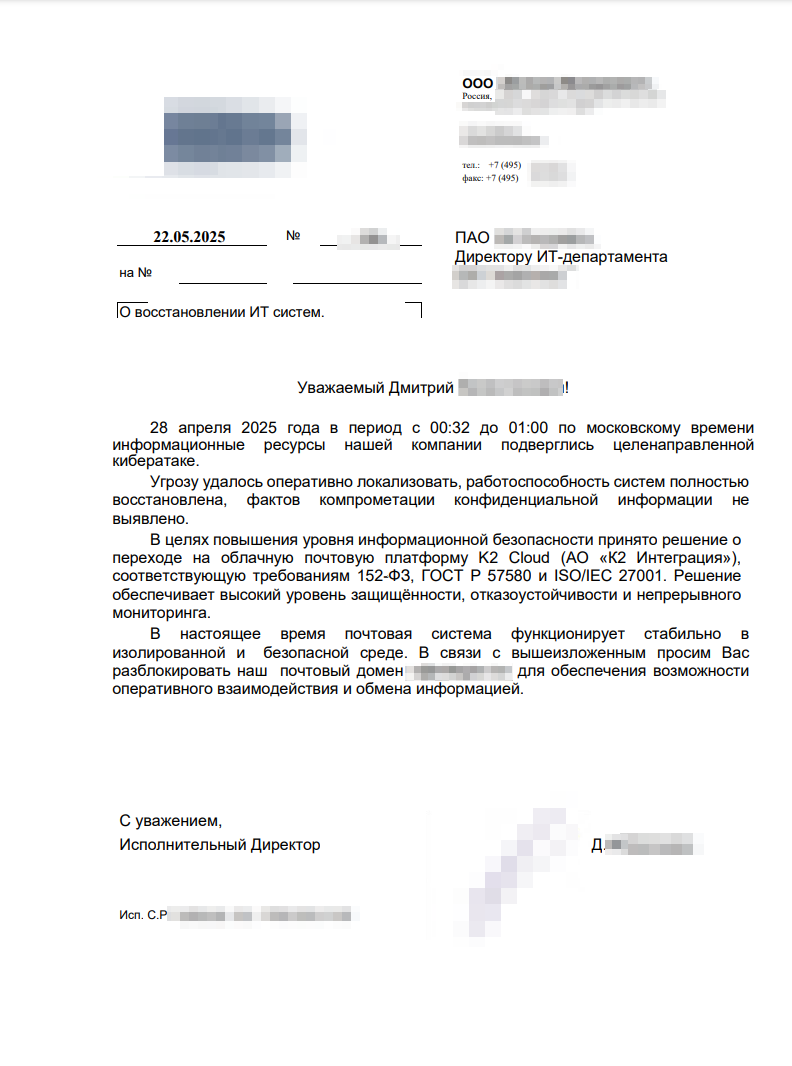

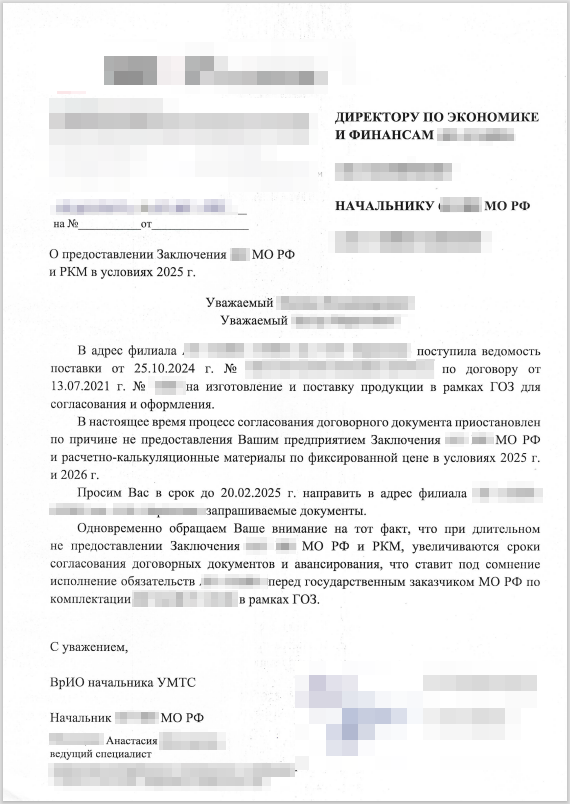

Тайны «песочницы»: активный инцидент

Нами была выявлена крайне опасная тенденция: сотрудники служб ИБ и ИТ часто загружают на проверку экземпляры ВПО, а также документы связанные с инцидентами, которые используются или использовались в рамках целевой атаки на организацию. Такие файлы могут содержать конфигурационные данные, которые будут исполняться только в специфичном окружении атакуемой компании, и которые позволят идентифицировать жертву, а злоумышленники поймут, что их инструменты были обнаружены. Подобные файлы могут представлять интерес для различных компаний, особенно занимающихся киберразведкой. Кроме того, эта информация может стать достоянием общественности, что также несет определенные репутационные риски для компании.

Рис 16. Документ, содержащий информацию об инциденте ИБ в одной из ведущих нефтесервисных компаний.

Санкции со стороны законодательства и регуляторов

В России меняется законодательство в области обработки персональных данных с 30 мая 2025 года – Федеральный закон от 30.11.2024 № 420-ФЗ и Федеральный закон от 30.11.2024 № 421-ФЗ, которые ужесточают административную и вводят уголовную ответственность за утечки персональных данных. Новые правила игры требуют большей ответственности, причем не только со стороны операторов персональных данных.

Компании, сотрудники которых загружают на проверку файлы, содержащие персональные данные клиентов и работников, рискуют получить серьезные штрафы за утечку персональных данных, а в некоторых случаях уголовное наказание. При повторных нарушениях штрафы могут составлять до 3% от оборота компании.

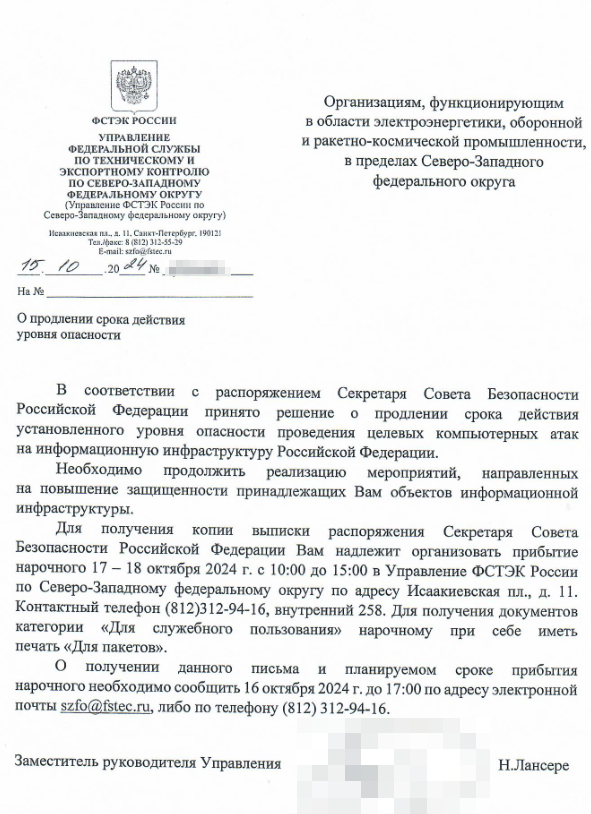

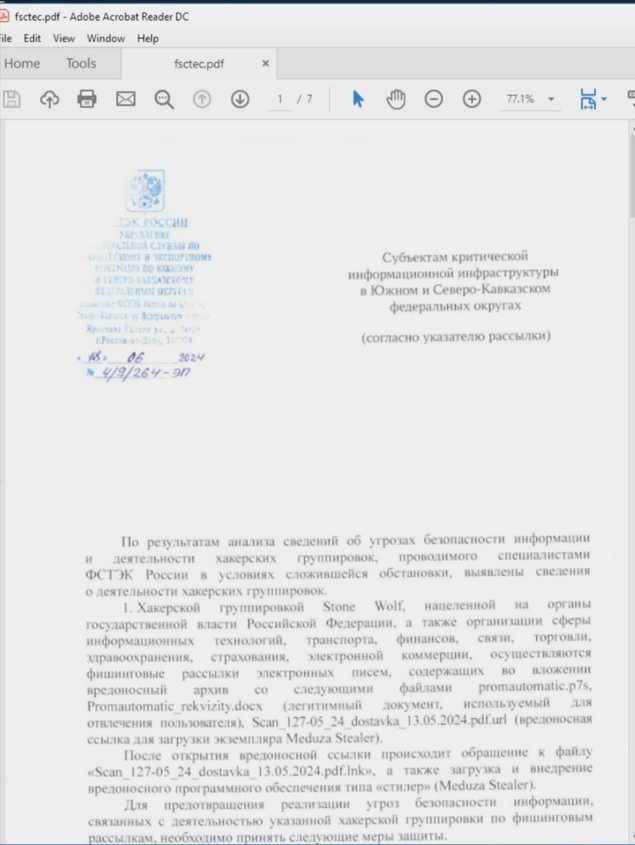

Кейс: рассылка от Telemancon

Рассмотрим пример рассылки от одной из группировок – Telemancon. В данной рассылке были использованы данные и документы, которые были получены при разведке по открытым источникам. Например, инструмент группы Telemancon – TMCDropper при запуске отображает пользователю скан подлинного документа в качестве приманки.

Рис. 17. Приманка группировки Telemancon.

Рис. 18-19. Приманки, использованные в атаках группировки Core Werewolf.

Некоторые загружаемые архивы были защищены паролями, но как правило парольная политика была слабой, и пароли успешно извлекались с помощью брутфорса. В других случаях уязвимым к брутфорс-атаке был не столько пароль, а слабая реализация шифрования в стандартном ZIP, пароли которых быстро взламываются с помощью брутфорс-атаки.

Подлинность

Конечно, встает резонный вопрос: насколько релевантные и подлинные исследуемые документы? С учетом проверки достоверности данных в указанных файлах мы можем утверждать, что файлы, содержащие чувствительные ПДН (паспорт/СНИЛС) физических лиц, являются подлинными.

Документы, являющиеся приманкой, а также корпоративные документы, с высокой долей вероятности являются настоящими, и не содержат признаков подделки. Но мы также можем сказать, что на практике встречали хорошо замаскированные поддельные документы, которые злоумышленники рассылали вместе с вредоносным ПО в качестве приманок.

Объем данных

Точную цифру объема утекающей информации назвать сложно, но можно выделить лидера – это персональные данные физических лиц. По объему ПДН граждан в разы превышают объем корпоративной информации, оказавшейся в публичном доступе. Цифра за год может варьироваться от сотен до нескольких тысяч уникальных записей. Только в одном документе представленном выше находилось почти 1300 записей.

Отдельно стоит отметить негативную тенденцию по небрежному использованию чат-ботов с ИИ, при котором пользователи любого уровня предоставляют боту чувствительную информацию. В случае взлома платформы и последующей утечки данных это может привести к серьезным последствиям для всех пользователей.

Сегодня компании всё чаще сталкиваются с ситуациями, когда данные оказываются в открытом доступе не в результате хакерских атак, а по причине неосмотрительности сотрудников. Кроме того, на фоне роста кибератак и числа преступных групп, атакующих Россию, целью становятся не только коммерческие и государственные компании, но и обычные пользователи. Такие утечки труднее выявляются, т.к. могут оставаться незамеченными длительное время и нередко касаются чувствительной информации. Почему происходят утечки и как эту проблему можно решить — приоритетные вопросы в информационной безопасности.

Выводы и рекомендации:

Хотя прямых законодательных запретов на загрузку ВПО в публичные песочницы в большинстве стран нет, существует устоявшаяся практика и рекомендации в профессиональном сообществе:

— Необходимо регулярно проводить обучения по цифровой гигиене и повышения осведомленности в ИБ для сотрудников. Каждый сотрудник, взаимодействующий с той или иной информационной системой, обязан знать основы ИБ в том объеме, который позволит повысить уровень ИБ в организации, не нарушая бизнес-процессов.

— Для проверки файлов на ВПО используйте Sandbox-решения только доверенных ИБ-вендоров, чтобы предотвратить попадание чувствительных материалов в руки злоумышленников.

— Ввести для сотрудников запрет на загрузку конфиденциальных файлов в публичные песочницы. Перед загрузкой файлов в публичные песочницы убедиться в отсутствии в них конфиденциальной информации.

— Используйте не файлы, а хеши файлов. Вместо загрузки файла можно проверить его хеш на наличие в базах данных песочниц, что позволяет получить информацию о файле без фактической его отправки.

— Регулярно проверяйте политики ИБ и адаптируйте их под современные угрозы.

— Применяйте решения класса DLP (Data Loss Prevention) для предотвращения утечки данных.

—Ограничьте круг лиц, имеющих доступ к конфиденциальной информации. Используйте виртуальные машины для просмотра подозрительных документов, которые могут содержать конфиденциальную информацию.

— Необходимо использовать наиболее устойчивые ко взлому форматы архивов 7z и RAR5. Не использовать ZIP.

Документация и нормативные акты

- Федеральный закон от 30 ноября 2024 г. N 420-ФЗ «О внесении изменений в Кодекс Российской Федерации об административных правонарушениях»

- КоАП РФ Статья 13.11. Нарушение законодательства Российской Федерации в области персональных данных.

- Федеральный закон «О внесении изменений в Уголовный кодекс Российской Федерации» от 30.11.2024 N 421-ФЗ

- Ответственность за нарушение требований федерального закона от 27.07.2006 N 152-ФЗ «О персональных данных»

- Приказы ФСТЭК №17, №21

- Приказы ФСБ №77, №378

- Приказ Минцифры №734

- Приказ Роскомнадзора №187

- ГОСТ ISO/IEC 27014—2021

- ГОСТ ISO/IEC 29100—2021

- ГОСТ Р ИСО/МЭК 27001-2021

- ГОСТ Р 56939-2016

- ФЗ №187, №152, №98, №149