Мошеннические партнерские программы существуют давно, и продолжают приносить злоумышленникам прибыль. Аналитики F6 активно следят за их развитием и новыми уловками киберпреступников.

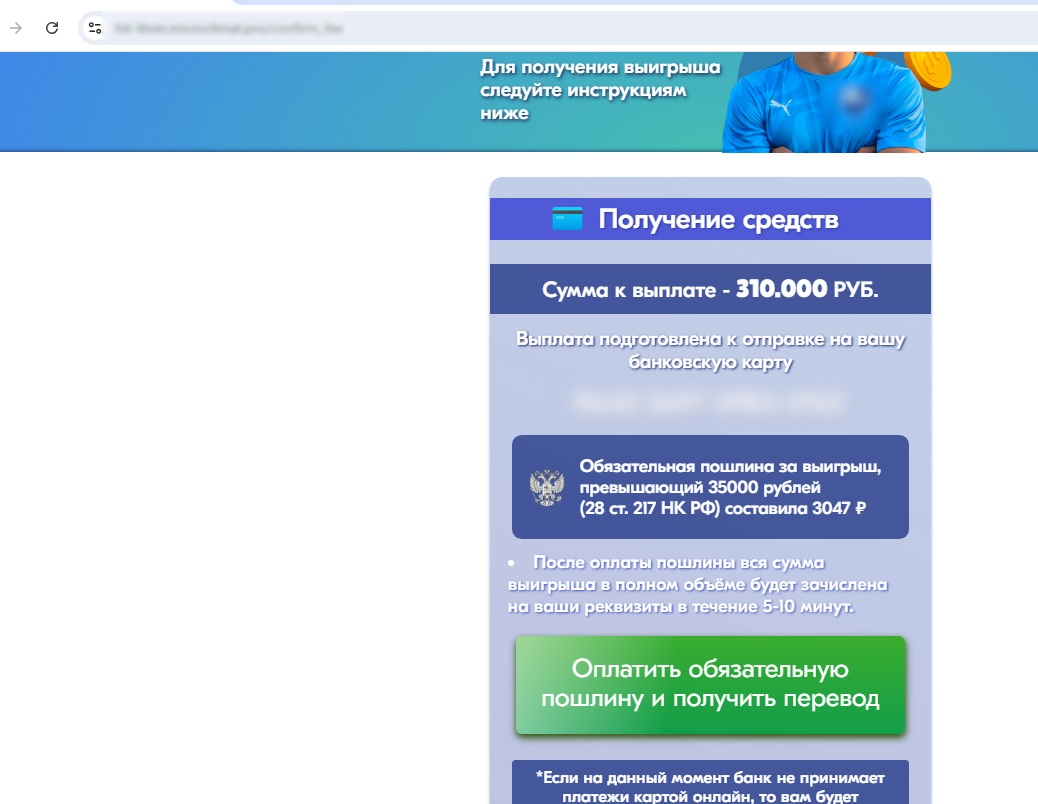

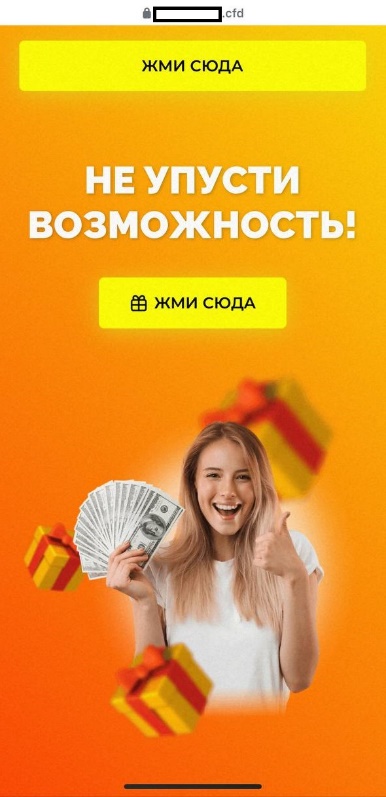

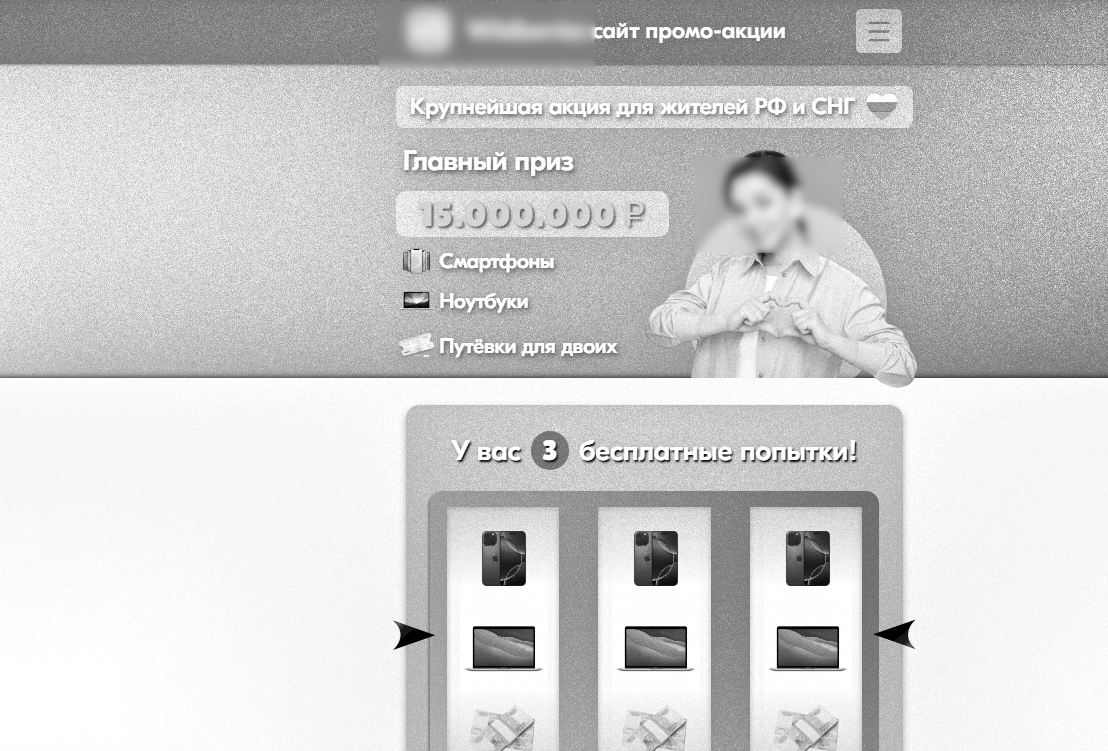

Одной из наиболее популярных схем все еще остаются сайты с «коробочками» — псевдорозыгрыши, где предлагается выбрать, в какой из коробочек может ждать приз, или же прокрутить виртуальную «рулетку». Итог один: пользователя в любом случае ожидает «денежное вознаграждение». Правда, перед этим нужно будет оплатить небольшую комиссию, именуемую «пошлиной», или подтвердить свои реквизиты с помощью «контрольного списания».

Всего аналитиками департамента F6 Digital Risk Protection было замечено 10 активных мошеннических партнерских программ, нацеленных на пользователей из России. Из них не менее двух используют тему «коробочек» и лотерей.

Ссылки на мошеннические веб-страницы злоумышленники распространяют в чатах Telegram, через почтовые рассылки и угнанные аккаунты известных медийных персонажей.

За последний год доход мошенников в двух партнерских программах, в которых используется тема «коробочек», превысил 300 000 000 рублей. По подсчетам аналитиков, с сентября 2024 года по август 2025 года участники одной партнерской программы заработали более 221 000 000 рублей, а в другой мошенники-партнеры получили не менее 87 000 000 рублей.

Шаблоны, используемые в партнерских программах, регулярно обновляются и пользуются спросом – аналитики обнаружили более 100 шаблонов-офферов. Доходы злоумышленников могут сильно отличаться в зависимости от выбранного варианта. В большинстве шаблонов используются известные бренды или публичные персоны для большего привлечения внимания и повышения кредита доверия.

Как устроена схема

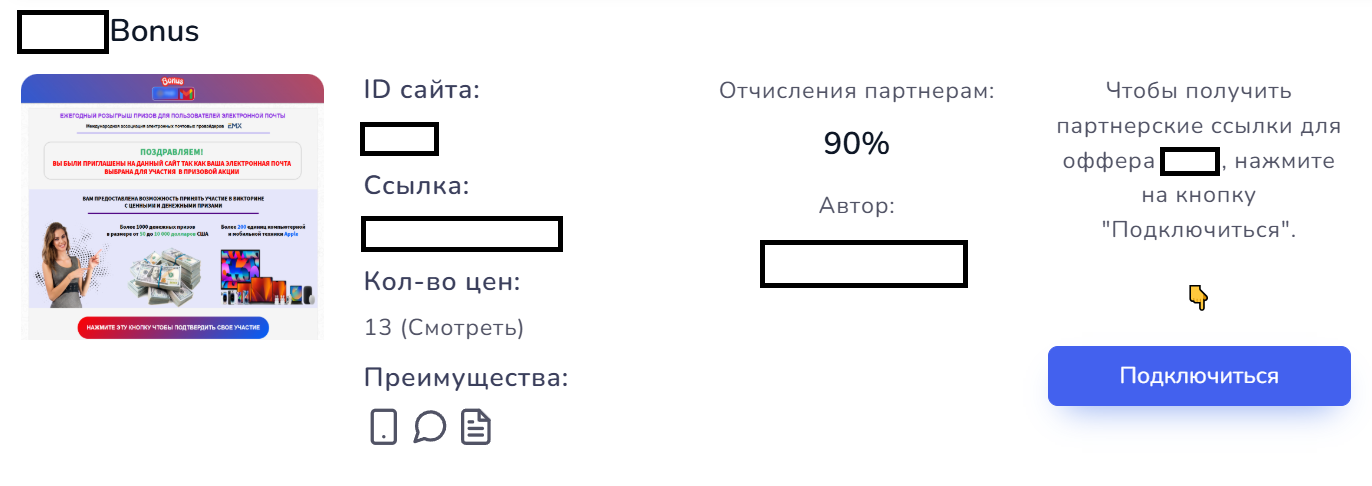

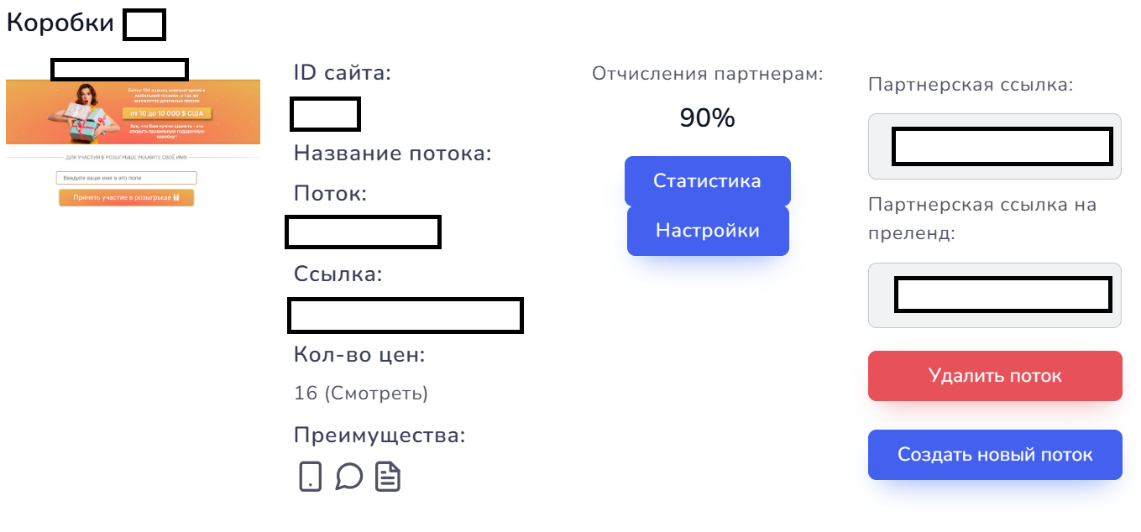

Злоумышленник выбирает понравившуюся партнерскую программу, в ней —шаблон из каталога, далее для него генерируется индивидуальная реферальная ссылка.

Рисунок 1. Выбор оффера

Затем задача партнера состоит в том, чтобы распространить ссылки как можно большему количеству человек, а, следовательно, заработать больше денег.

Рисунок 2. Раздел с реферальной ссылкой и статистикой по выбранному офферу

Активные способы распространения

Существует множество способов привлечения трафика на реферальные ссылки, такие как реклама в социальных сетях, неустаревающая email-рассылка, контекстная реклама или использование всплывающих баннеров и прочие. В статье будут перечислены активные способы продвижения, которые были обнаружены в последнее время.

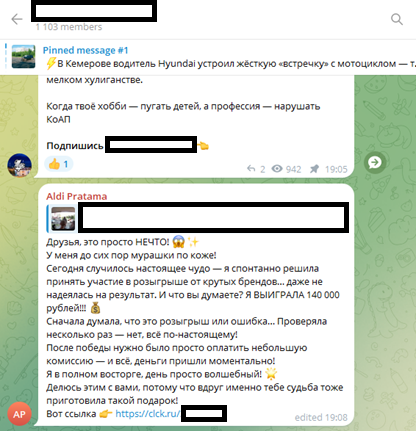

Распространение в чатах Telegram

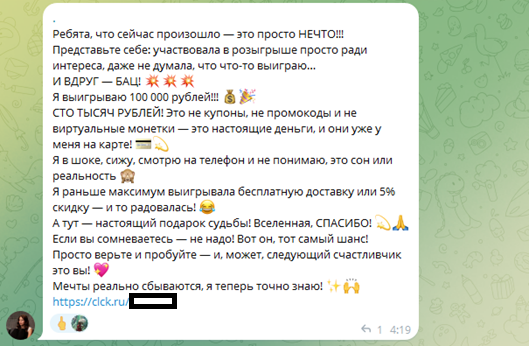

Рисунок 3. Распространение мошеннических сообщений в комментариях под постами групп в Telegram

В настоящее время многие посты удалены модерацией, основное время опубликования приходилась на 16.08–17.08.

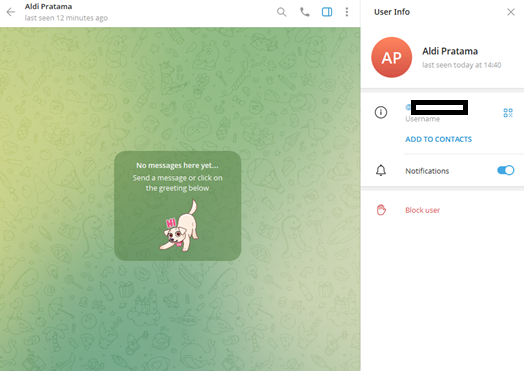

Сообщения, как правило, распространяются через фейковые или закрытые аккаунты с минимальным количеством информации:

Рисунок 4.Пример аккаунта, распространяющего сообщения

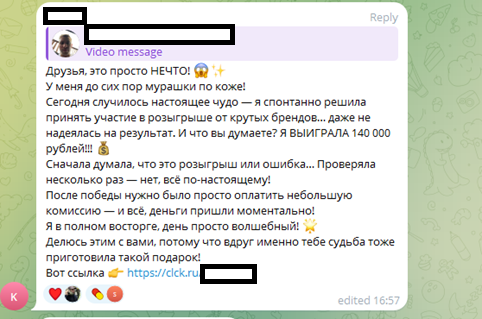

Рисунок 5. Распространение мошеннических сообщений в комментариях под постами групп в Telegram

Подобный текст сообщения публикуется с разных аккаунтов в комментариях к постам практически единовременно во многих чатах на самую разную тематику.

Ссылка-сокращатель вида clck.ru/ссылка, сервисы которых часто используются в подобных схемах, ведет на сайт, созвучный фамилии известного блогера (на момент выхода публикации ресурс может уже быть заблокирован).

Рисунок 6. Переход на мошенническую ссылку из поста в Telegram

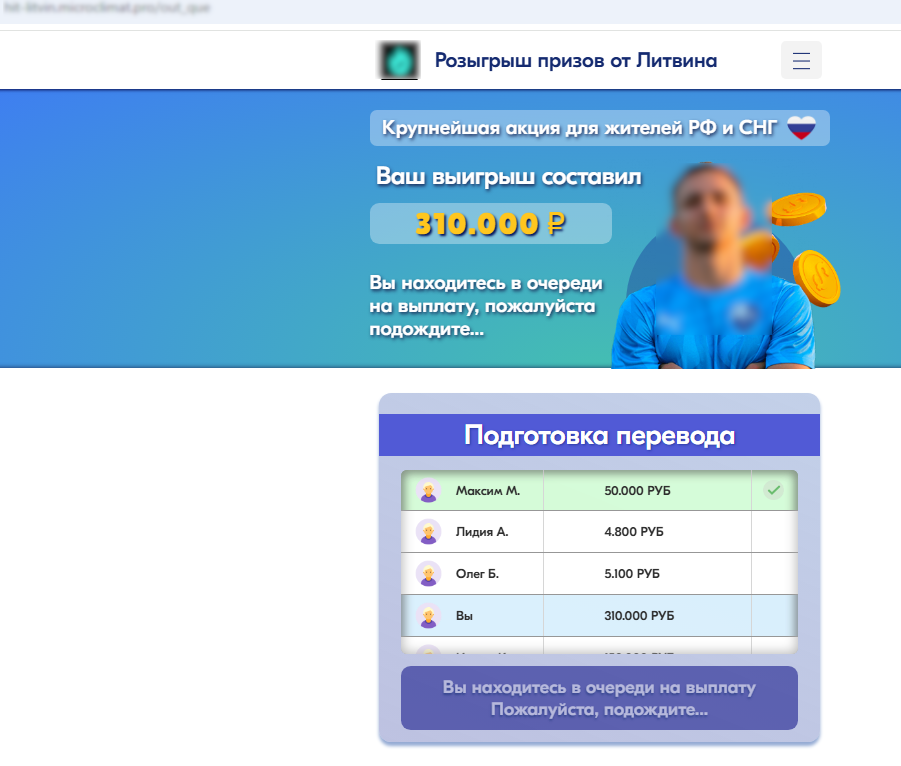

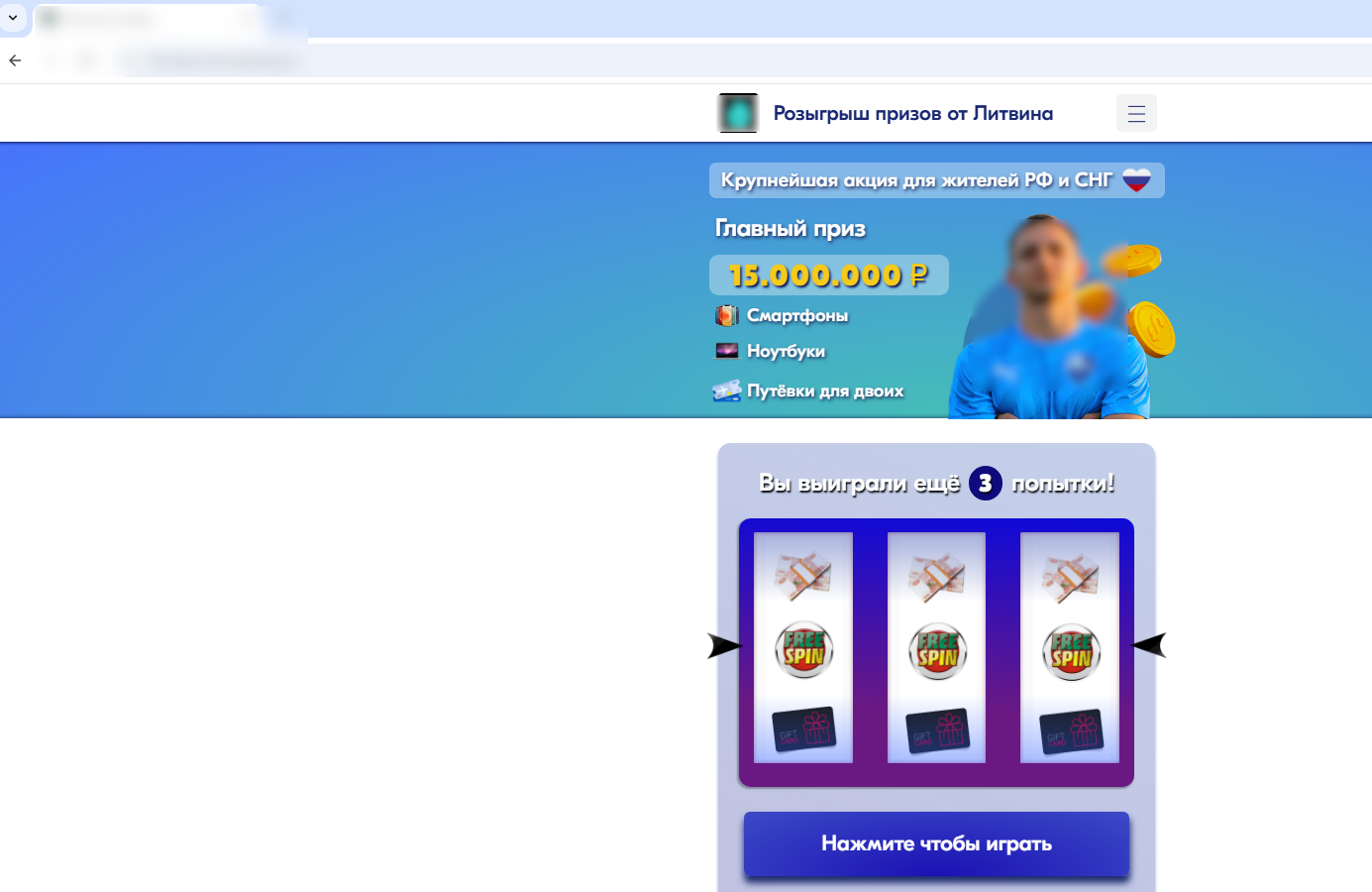

На сайте предлагается поучаствовать в «Розыгрыше призов от Литвина» – такая акция действительно существует.

Мошеннический сайт визуально отличается от официального ресурса. Шаблон лишь немного изменен, и во многом является классической схемой с уже известными «коробочками».

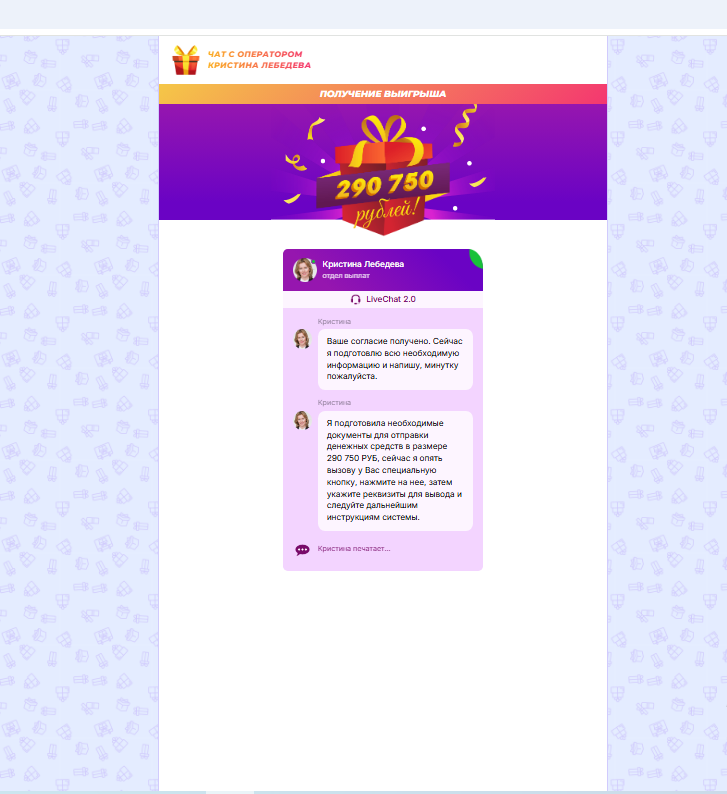

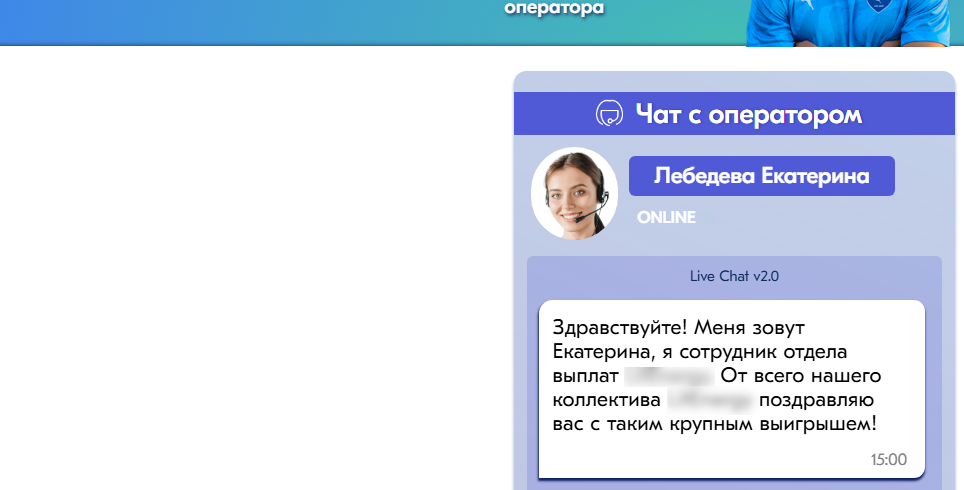

Рисунок 7. Имитация чата с оператором на мошенническом сайте

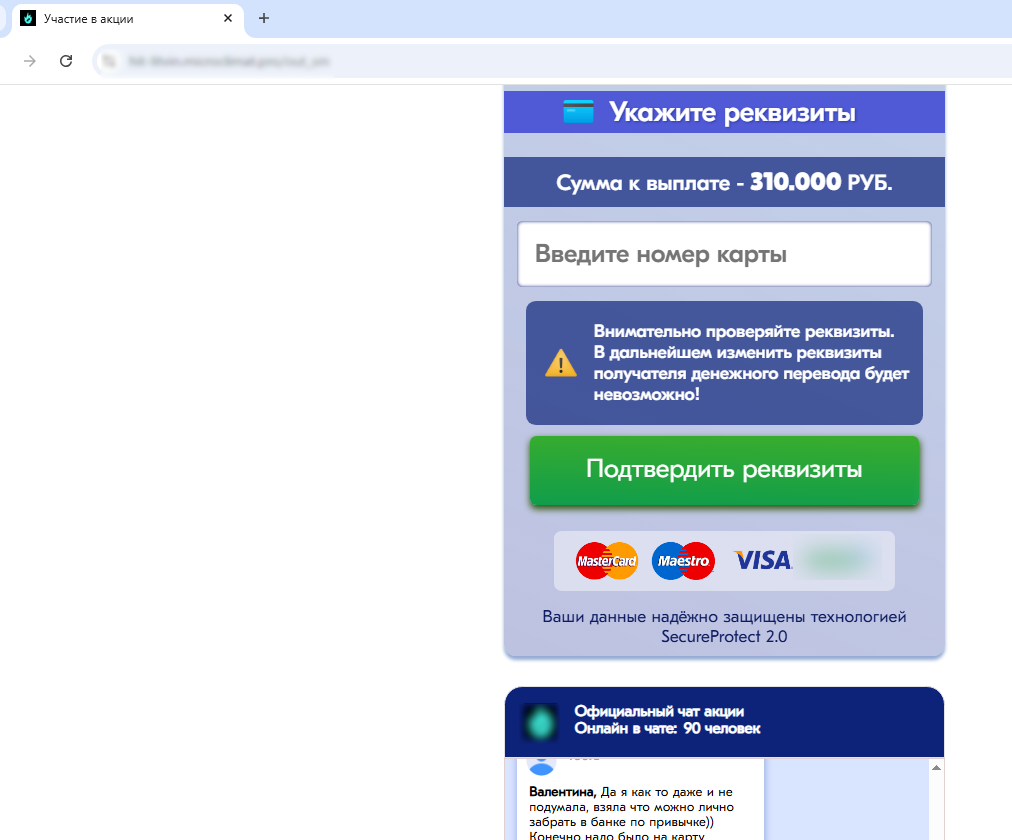

После прохождения нехитрой манипуляции с «рулеткой» предлагается забрать выигрыш. Появляется окно с симуляцией чата с «оператором», и после чего предлагается ввести номер карты и подтвердить реквизиты.

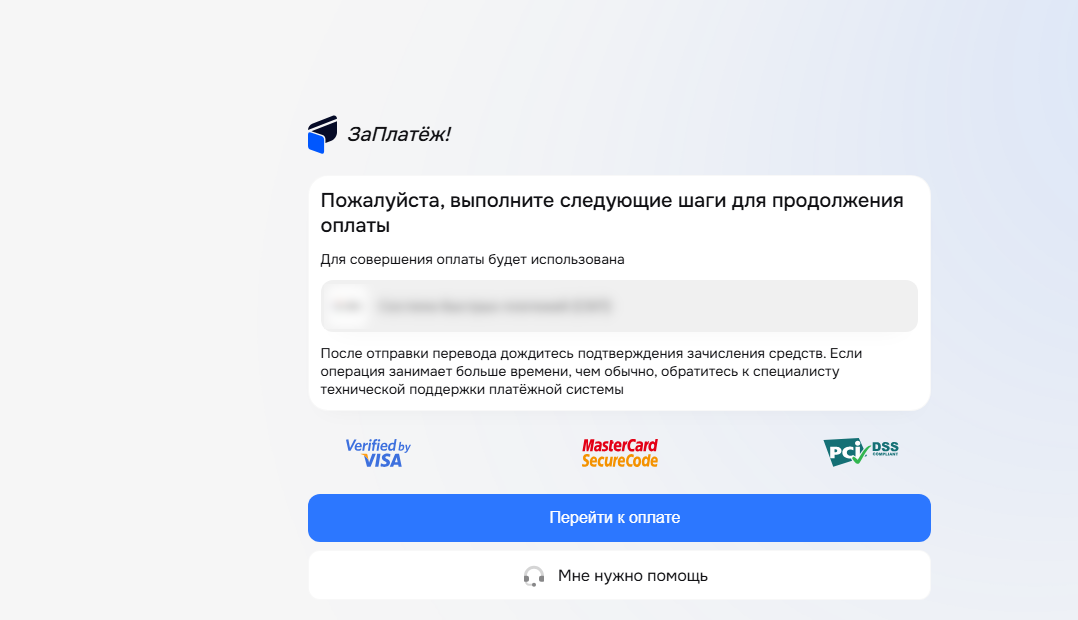

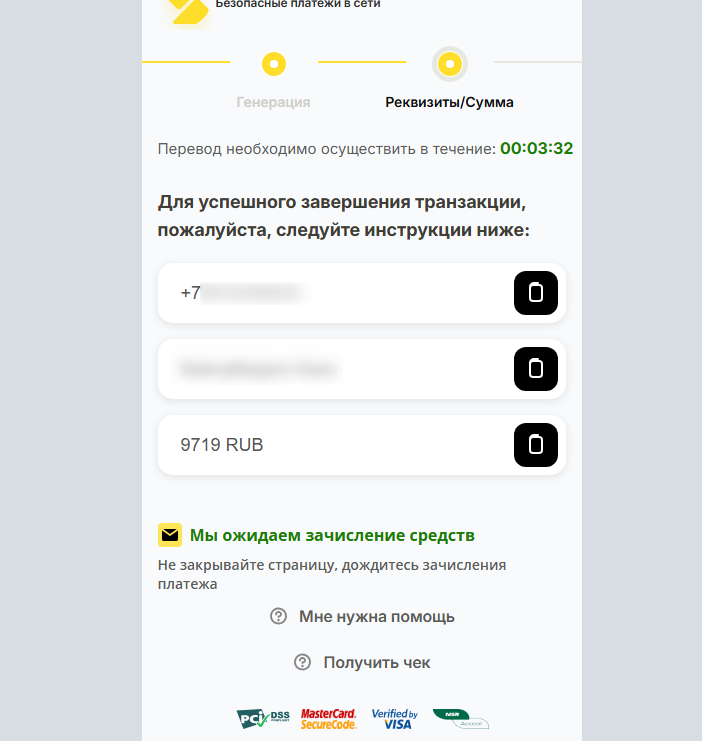

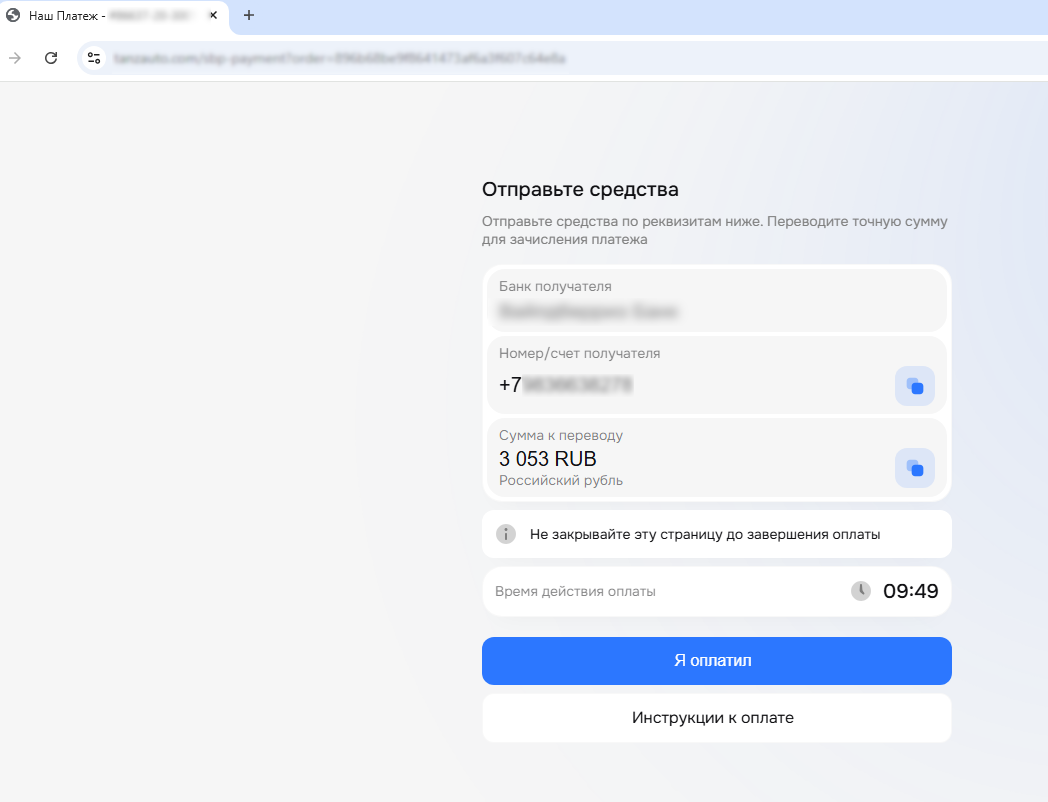

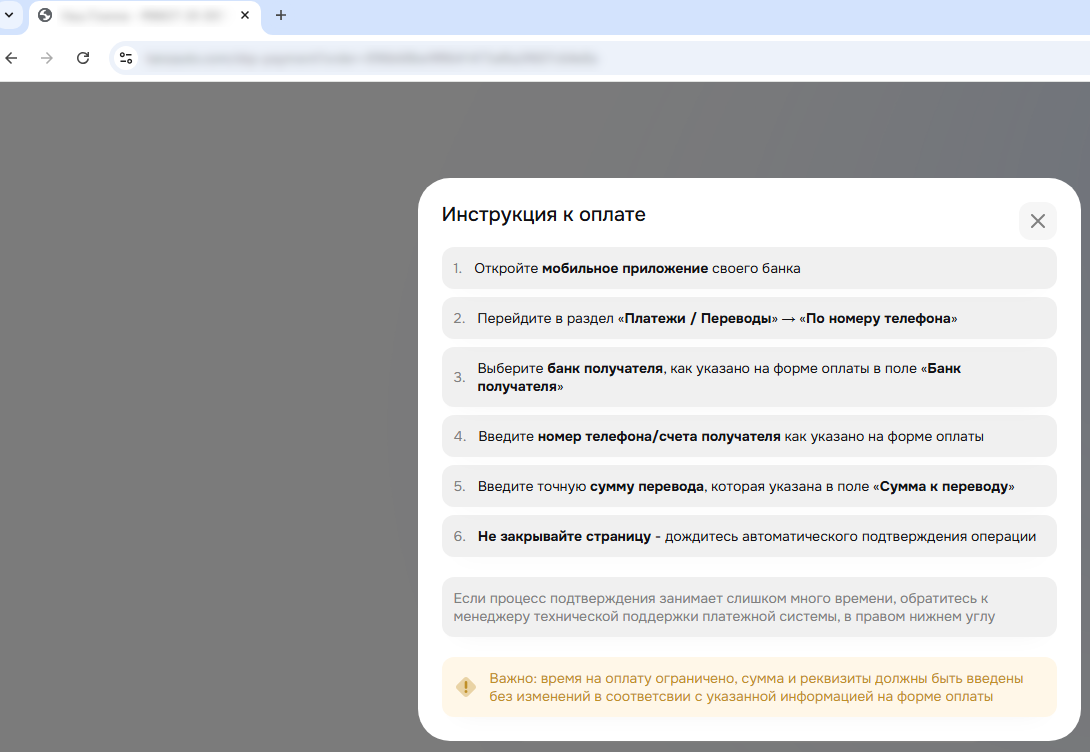

В самом конце предлагается произвести перевод средств по номеру телефона.

Рисунок 12. Окно зачисления средств

Ранее мы также обнаруживали подобные сообщения – текст был немного изменен, но встречались те же эмоциональные триггеры, новость о «неожиданном чуде», «подарке судьбы», сумме выигрыша, а также предложение перейти по сокращенной ссылке:

Рисунок14. Еще один вид мошеннических сообщений под постами в Telegram

Ссылка-переход в данном случае вела на мошеннический ресурс с другим шаблоном, в настоящий момент уже недоступна.

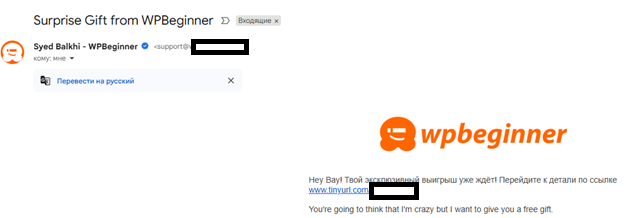

Почтовая рассылка

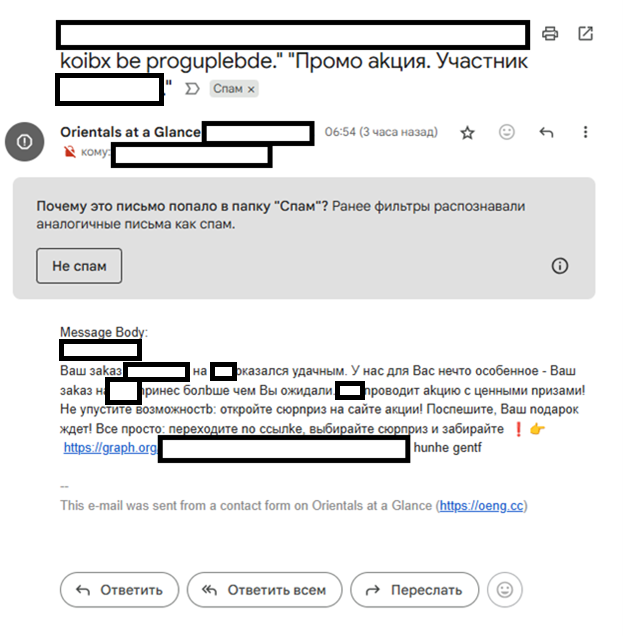

Письмо может выглядеть неприметным и содержать разрозненные куски текста на разных языках, тема письма не обязательно будет содержать в себе ключевые слова из самого письма, как правило, они приходят от разных отправителей, бывает, что письма приходят с легальных доменов, в таком случае, вероятно, они являются скомпрометированными. Ключевое отличие в том, что в таком письме будут фигурировать такие слова, как «розыгрыш», «приз», «вознаграждение», «промо», «акция» и предложение перейти по ссылке.

Рисунок 15. Пример мошеннического письма

В письме используются гомоглифы — замена русских букв на английские, вероятно, с целью избежать блокировки спам-фильтрами.

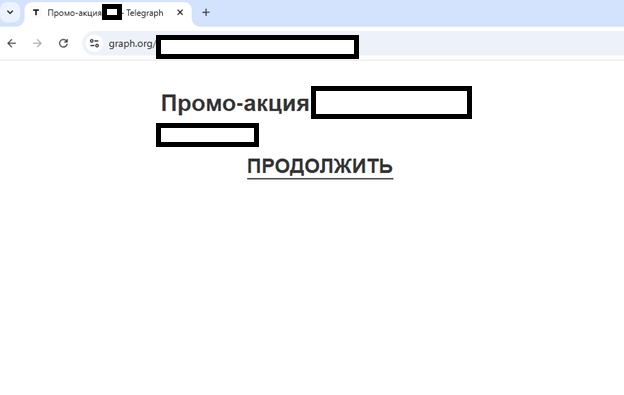

В данном случае используется статья на «graph.org»:

Рисунок 16. Ссылка, с помощью которой осуществляется переход на мошеннический сайт

После того, как пользователь нажимает на кнопку «продолжить», осуществляется переход на сайт с розыгрышем призов:

Рисунок 17. Мошеннический сайт с «акцией» из письма

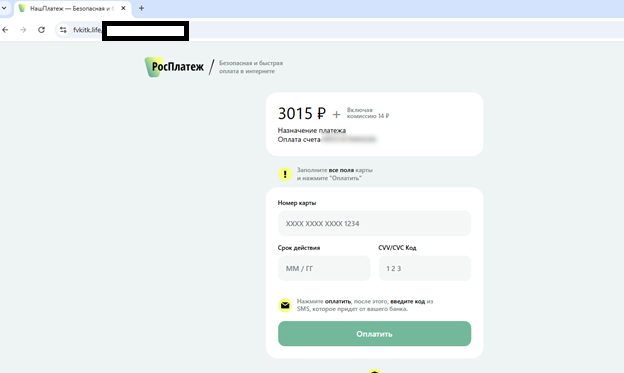

В данном случае в самом конце цепочка редиректов ведет на фишинг под брендом «РосПлатеж» — проект, который был создан в 2014 году, в настоящее время не используется.

Рисунок 18. Конечная ссылка с фишингом, замаскированная под платежный сервис

Открытие подобных писем опасно не только возможным переходом по фишинговым и мошенническим ссылкам, а также тем, что в письмо могут быть встроены «трекинговые пиксели» — встроенные изображения, подгружаемые с внешних URL, а также другие метки, которые позволяют отследить факт открытия письма получателем. Таким образом, есть риск того, что получение спам-писем на ящик участится, а спам-фильтры не всегда могут сработать.

Рисунок 19. Пример мошеннического письма

Что может говорить о встраивании меток для отслеживания факта открытия письма?

— Трекинговый пиксель (встраивание картинок очень маленького размера, которые содержат URL и подгружаются при открытии).

— Наличие специальных меток в самих URL.

Рисунок 20. Пример индикаторов в коде письма, которые могут говорить о возможном встраивании меток для отслеживания факта открытия

Что может означать такая метка в письме .ct.sendgrid=…/open?upn=

- ct.sendgrid — домен/поддомен SendGrid для click/open-tracking (ct = click/content tracking). При включённом трекинге ссылки в письме переписываются через этот домен.

- путь/параметр open — указывает на операцию отслеживания открытия/редиректа (может быть click или open).

- upn — параметр, обычно содержит URL-encoded исходную ссылку или идентификатор пользователя/получателя.

Источник –

- Click tracking — объясняет, как SendGrid переписывает ссылки для отслеживания кликов: https://docs.sendgrid.com/ui/sending-email/click-tracking

- Open tracking — про отслеживание открытий (пиксель/редирект): https://docs.sendgrid.com/ui/sending-email/open-tracking

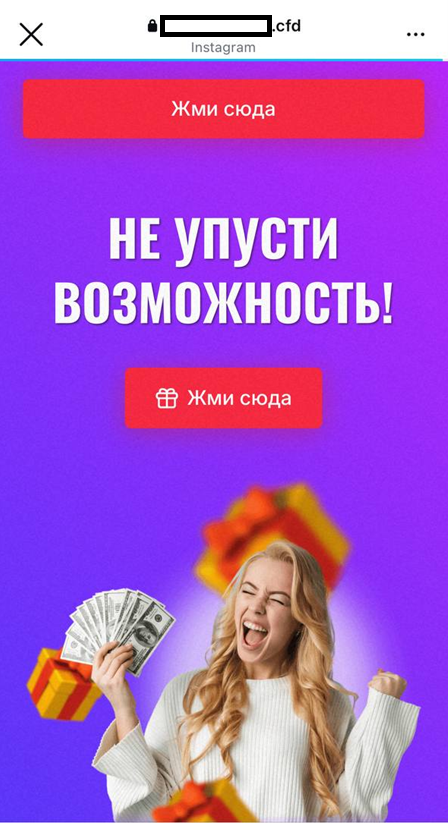

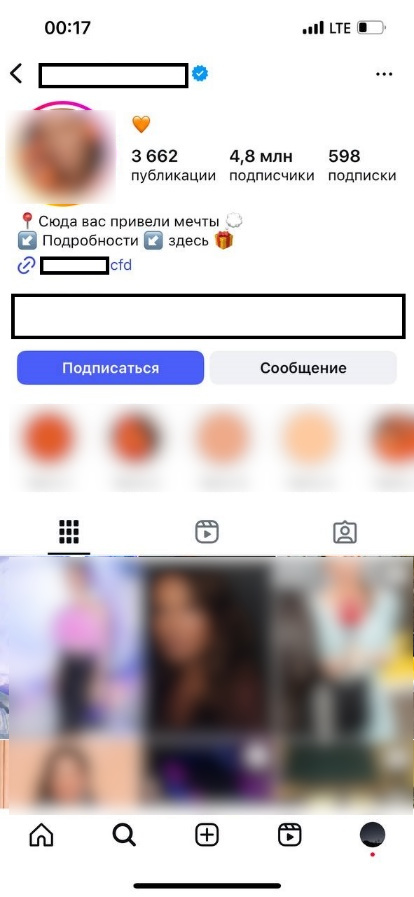

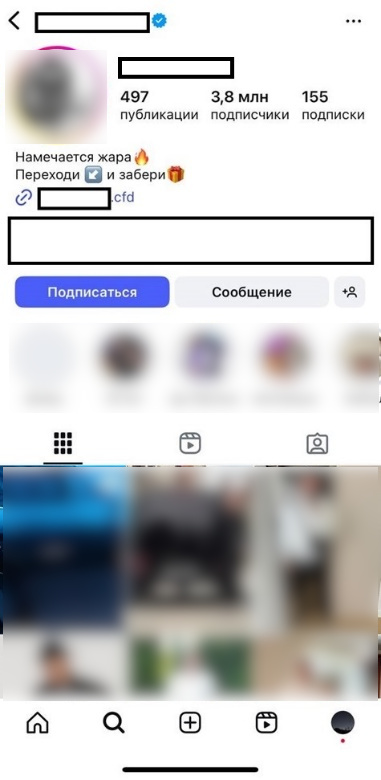

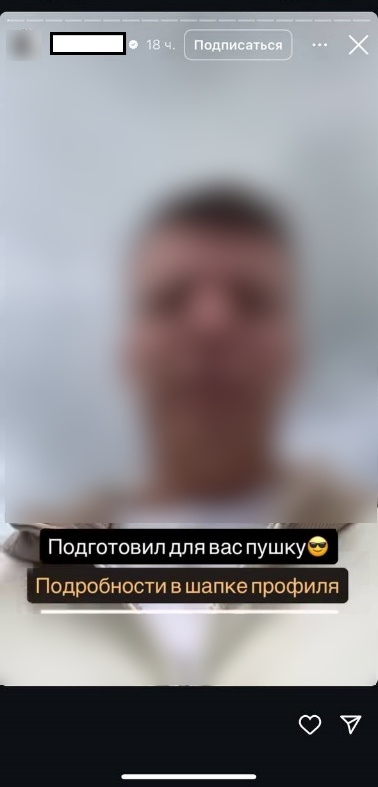

Взломанные аккаунты блогеров

Аккаунты некоторых блогеров были взломаны в августе. На момент проверки у троих авторов контента были обнаружены мошеннические ссылки в шапке профиля и активность на страницах:

На момент подготовки исследования все три профиля содержали ссылки в шапке, также в них была активность в разделе Stories: мошенники активно публиковали контент, привлекая внимание к ссылке, которая вела на сайт с «розыгрышем от интернет-магазинов».

В данном случае у всех трех блогеров был обнаружен уже известный скам с розыгрышем призов и переводом средств в конце на неизвестный номер.

В публичных источниках выходила информация, что накануне взламывали таких блогеров, как Александра Митрошина, Дмитрий Журавлев, Валерия и Артем Чекалины, Елена Блиновская. Некоторые публикации в СМИ на эту тему: 1, 2, 3.

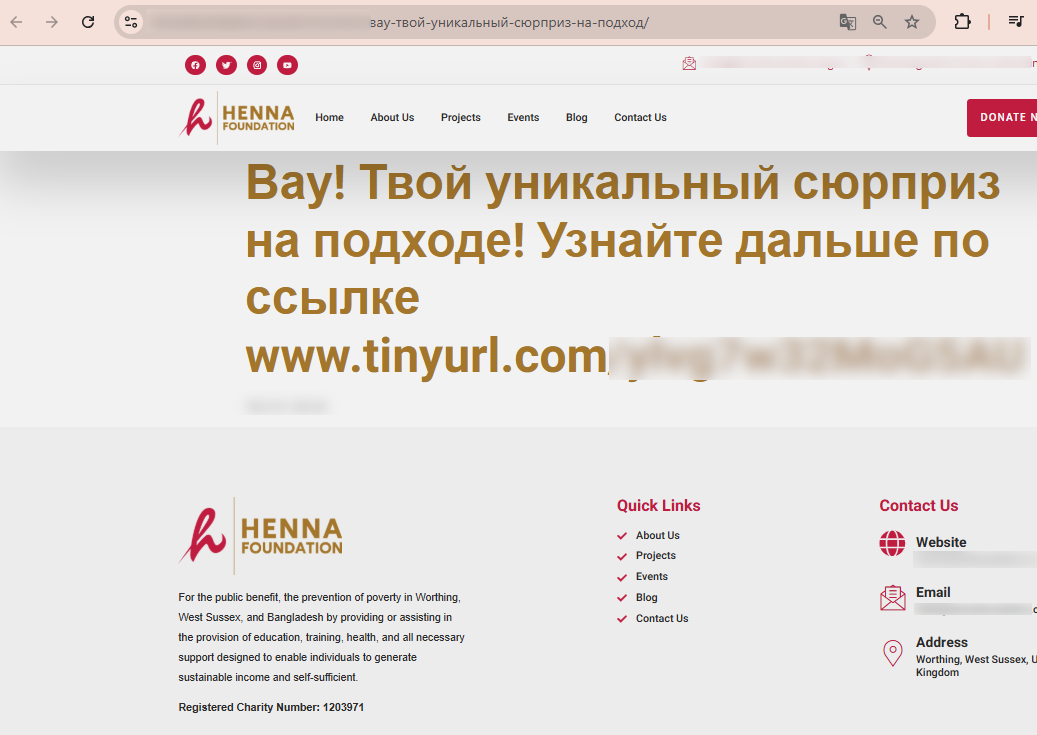

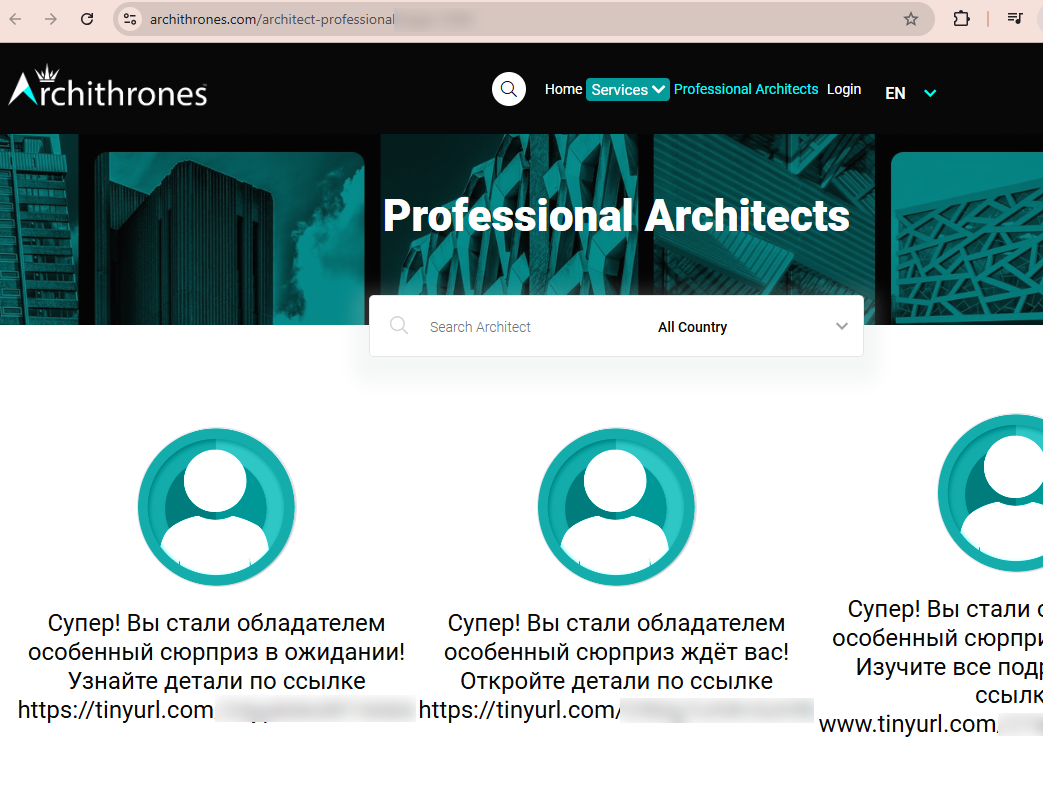

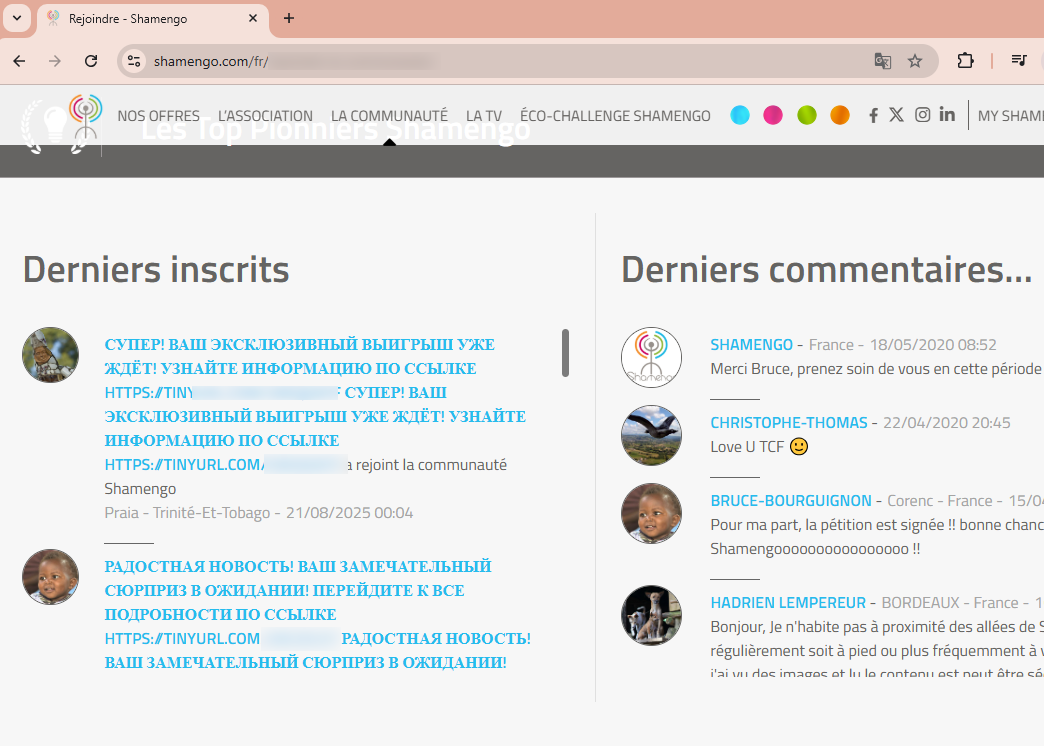

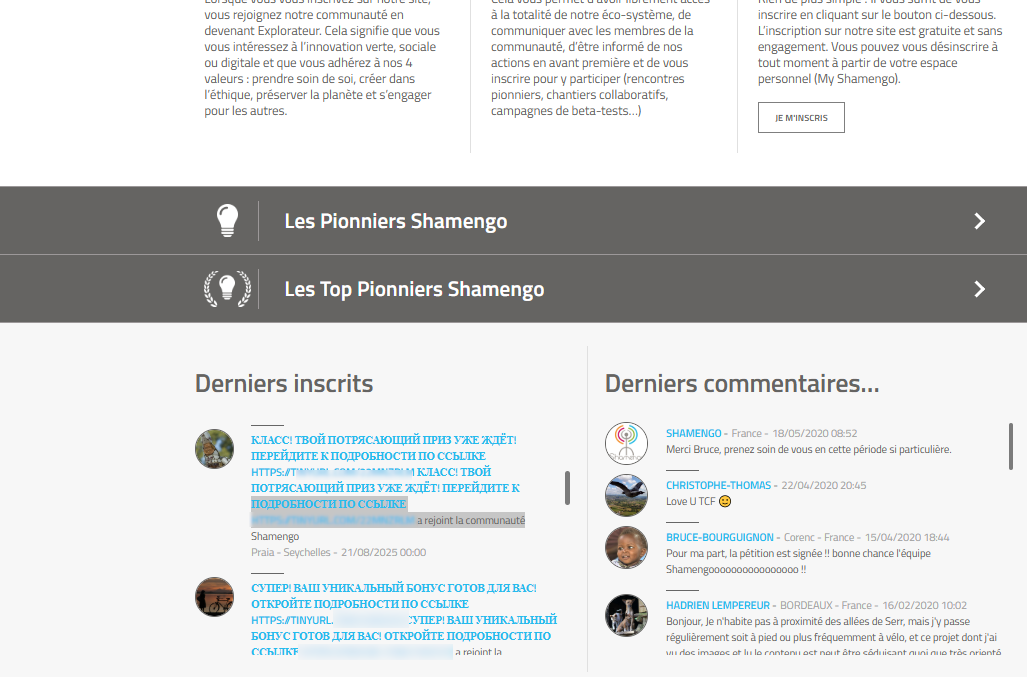

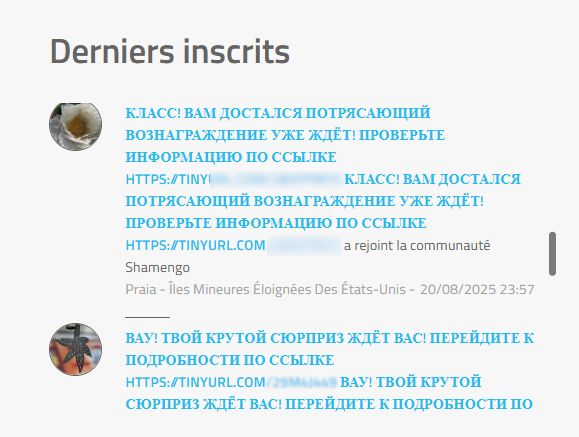

Сообщения на легитимных сайтах

Также сообщения с сомнительными ссылками, схожие с текстом из почтовых рассылок («Твой уникальный сюрприз на подходе!») были обнаружены на легитимных сайтах, имеющих различную направленность:

На одном из них был обнаружен сокращатель на активную мошенническую ссылку с розыгрышем призов. Многие сокращенные ссылки уже заблокированы или недоступны.

Так, shamengo.com — это официальный веб‑ресурс некоммерческой французской ассоциации под названием Shamengo (полное название — «École Shamengo» или «Ассоциация Shamengo»).

Не совсем очевидно, для чего используются сообщения на подобных сайтах, но они активно обновляются. Можно предположить, что подобные сайты мошенники используют для быстрого создания и обмена копиями сообщений, содержащих фишинговую ссылку. Например, известно, что мошенники любят эксплуатировать сайты типа Pastebin — это онлайн-сервис для хранения и обмена фрагментами текста. На нем порой можно встретить посты с мошенническим содержанием, но они быстро блокируются модерацией. Так, например, на последнем сайте подобные сообщения регулярно появляются в колонке «Последние регистрации». Сообщение здесь содержится в «юзернеймах»:

Рисунок 38. Сообщение в юзернеймах пользователей

Статистика

По сравнению с прошлым годом, в настоящий момент появилось больше шаблонов. Многие из них используют для привлечения внимания известные бренды и образы медийных персонажей.

В новых шаблонах, которые появились за последний год, злоумышленники перестали использовать лица пяти известных публичных личностей, но были обнаружены шаблоны с пятью новыми персонами. Использование их образов, видимо, приносит мошенникам больший доход.

Примерно в 45% шаблонах, которые активно приносят доход, используются лица публичных личностей. В 60% используются изображения известных брендов. Часть сайтов используют одновременно образы медийных персон и известные бренды.

Так, на одной из партнерских программ процент прибыли от общей суммы шаблонов с использованием публичных личностей составил примерно 53%, с использованием известных брендов – 75%.

На другой партнерской программе процент дохода от шаблонов с использованием публичных личностей составил 23%, с использованием известных брендов – 86%.

Вывод

Несмотря на то, что эта мошенническая схема не нова, она продолжает приносить мошенникам доход. Использование на сайтах изображений известных брендов и публичных личностей повышает кредит доверия пользователей и, тем самым, увеличивает прибыль тех, кто зарабатывает на обмане.

Рекомендации для компаний

- Использовать специальные решения для защиты своего бренда, например, систему Digital Risk Protection, которая обеспечивает проактивное выявление поддельных доменов, мошеннических сайтов с использованием бренда, фишинга, и многое другое.

- Проводить анализ фишинговых атак и мошеннических схем с целью атрибутировать преступную группу, раскрыть участников и привлечь к ответственности, а также предупреждать атаки, выявленные с помощью индикаторов компрометации.

- Проводить непрерывный мониторинг андеграундных площадок и форумов, а также партнёрских программ на выявление фактов использования бренда в неправомерных целях.

Рекомендации для интернет-пользователей

- Не доверяйте всей рекламе в интернете, а также сообщениям на форумах, в чатах и группах мессенджеров и социальных сетей. Особенно скептически относитесь к сообщениям, в которых используются «эмоциональные триггеры» и обещания о внезапном выигрыше.

- Не открывайте подозрительные письма, а также сообщения из папки «Спам».

- Не стоит без оглядки полагаться на информацию, опубликованную на страницах публичных личностей в интернете, или даже ваших знакомых — аккаунт может быть взломан. Проверяйте всю информацию самостоятельно, например, дату регистрации сайтов, используйте сервисы типа «Whois», в случае обнаружения подозрительной ссылки сообщите об этом на https://antiphishing.f6.ru/.