Граф в киберразведке: как визуализация связей раскрывает инфраструктуру атакующих

Каждый день компании оставляют цифровые следы: новые домены, сервисы, сертификаты, партнёрские площадки, открытые API. Параллельно где-то всплывают обсуждения в даркнете, сливы данных, поддельные сайты и фишинговые письма. Всё это — внешние маркеры, по которым можно понять, готовится ли атака или уже идёт.

Проблема в том, что этих сигналов тысячи. И по отдельности они не говорят ничего. Один IP может быть безобиден, один сертификат — случайным. Настоящая ценность появляется, когда данные связываются между собой и выстраиваются в структуру. Именно в этом и заключается работа киберразведки F6 Threat Intelligence: собирать внешние цифровые артефакты, проверять их достоверность, находить связи и превращать всё это в понятную картину угроз.

Зачем нужен граф

Граф нужен для визуализации и анализа сложных взаимосвязей между различными элементами данных, такими как IP-адреса, доменные имена, сертификаты, пользователи и другими объектами. С его помощью пользователи и аналитики могут исследовать инфраструктуру компании, вводя различные параметры, чтобы получить информацию о возможных угрозах

Как строится граф в киберразведке

Чтобы получить подробное представление об инфраструктуре, недостаточно просто собирать отдельные индикаторы. Важно видеть, как объекты связаны друг с другом — как легитимные активы, так и вредоносные элементы. В системе F6 Threat Intelligence это делает модуль графа. Он автоматически строит подтвержденные связи между разными типами объектов и показывает их как единую структуру.

Пользователь может ввести несколько параметров одновременно, может ввести один, зависит от задачи: домен, IP-адрес, SSL сертификат или фингерпринт SSH-соединения, электронную почту, номер телефона, хэш файла или никнейм. Система находит все связанные объекты и отображает их в виде наглядной схемы, где каждый элемент — узел, а линии между ними показывают подтверждённые связи.

Например:

- домен связан с IP-адресом, где он размещён;

- IP связан с другими доменами, использующими тот же хостинг;

- сертификат связывает сайты, зарегистрированные на одни и те же данные;

- файл указывает на хост, с которым он взаимодействовал;

- email или телефон помогает определить владельца доменов;

- вредоносное ПО или атакующая группировка связывает инфраструктуру с конкретными компаниями;

- профили в соцсетях дополняют картину человеческим контекстом.

Так формируется единая карта, где технические и поведенческие артефакты складываются в понятную логику атаки.

Временная шкала и актуальность данных

Важным аспектом при построении графа является время поиска и актуальность данных в конкретный момент. Например, при поиске информации о доменном имени, которое было зарегистрировано 3 года назад и срок его регистрации истёк 2 года назад, необходимо учитывать время актуальности — на текущий момент эта информация не будет нести никакой пользы.. Один и тот же домен мог быть активен три года назад, а сегодня уже не иметь отношения к угрозе. Поэтому при построении графа система учитывает период активности каждого объекта и формирует связи только в рамках того времени, когда объект действительно использовался.

Так аналитик видит не просто набор фактов, а развитие событий. Например, когда домен был создан, с какими IP-адресами он взаимодействовал, когда на нём появились вредоносные файлы и когда активность прекратилась. Это помогает восстановить ход кампании и понять, какие элементы действуют сейчас, а какие относятся к прошлым атакам.

Временной контекст делает граф динамичным и достоверным. Он помогает исключать ложные связи, упрощает интерпретацию данных и показывает, где риск сохраняется, а где инфраструктура безопасна. Для бизнеса это дает ясное понимание : какие угрозы активны сегодня, где требуется реакция и где компания уже находится в безопасной зоне.

Очистка графа и борьба с шумом

Даже самый точный анализ теряет смысл, если данные перегружены лишними связями. Граф в системе F6 Threat Intelligence проходит многоступенчатую очистку, чтобы отображать только релевантные связи и снижать риск ошибок.

Если IP-адрес сменил владельца, старые домены, когда-то на нём размещённые, не отобразятся на связях. Это позволяет исключить ложные следы и не искажать картину. Если используется общий хостинг, где на одном IP находятся тысячи сайтов, граф не показывает все эти домены — иначе структура стала бы шумной и бесполезной. Если домен зарегистрирован через сервис-реселлер, на граф попадают только те объекты, которые реально принадлежат одному владельцу, а не весь пул клиентов.

Такая фильтрация делает результаты более точными и понятными. Аналитик видит не хаотичную массу связей, а логичную и чистую структуру, в которой каждый элемент имеет значение. Это сокращает время проверки и позволяет строить обоснованные выводы.

С точки зрения бизнеса это повышает доверие к аналитике: выводы можно воспринимать как фактические данные, пригодные для отчётов, внутренней документации и взаимодействия с регуляторами.

Управление глубиной и детализацией

Каждую исследуемую инфраструктуру можно раскрывать на нужную глубину. В системе F6 Threat Intelligence аналитик сам задаёт количество шагов от исходного узла, чтобы либо увидеть ближайшее окружение, либо раскрыть полную картину мошеннических действий.

Если требуется обзор ближайших связей, то глубина шага должна быть один. Когда нужно проследить схему атаки или определить логику атаки , выявить управляющие сервера или проследить путь вредоносной активности, применяется расширенное исследование. Этот подход делает анализ гибким: за короткий промежуток времени можно оценить общую ситуацию или, при необходимости, углубиться в детали.

Интерфейс всплывающей панели

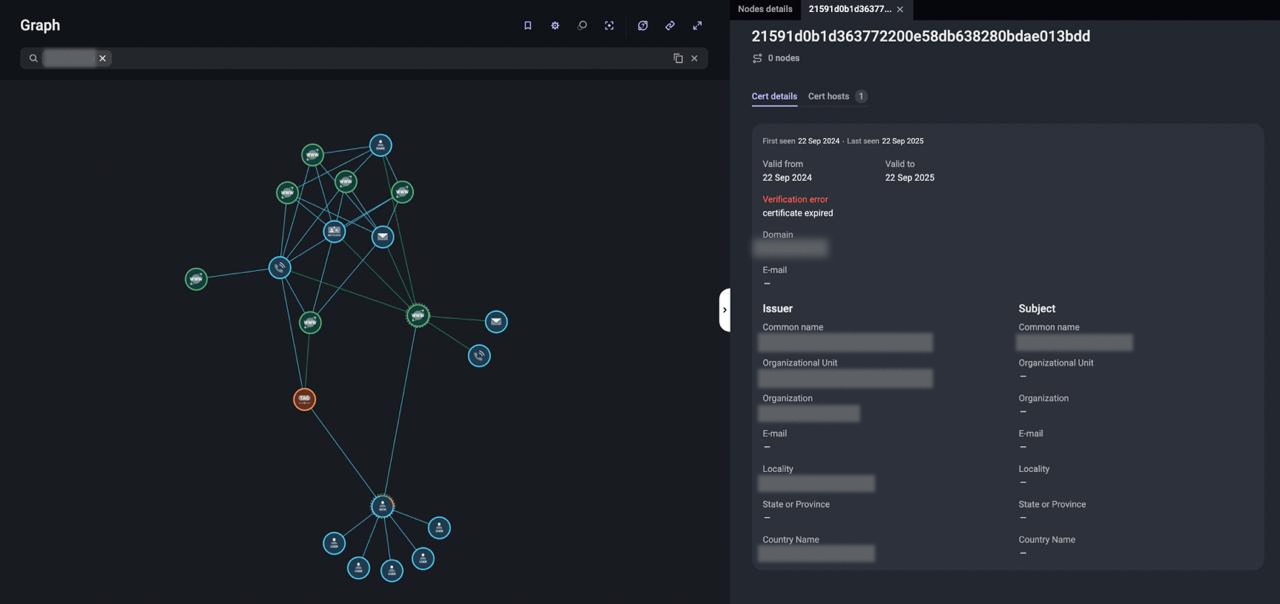

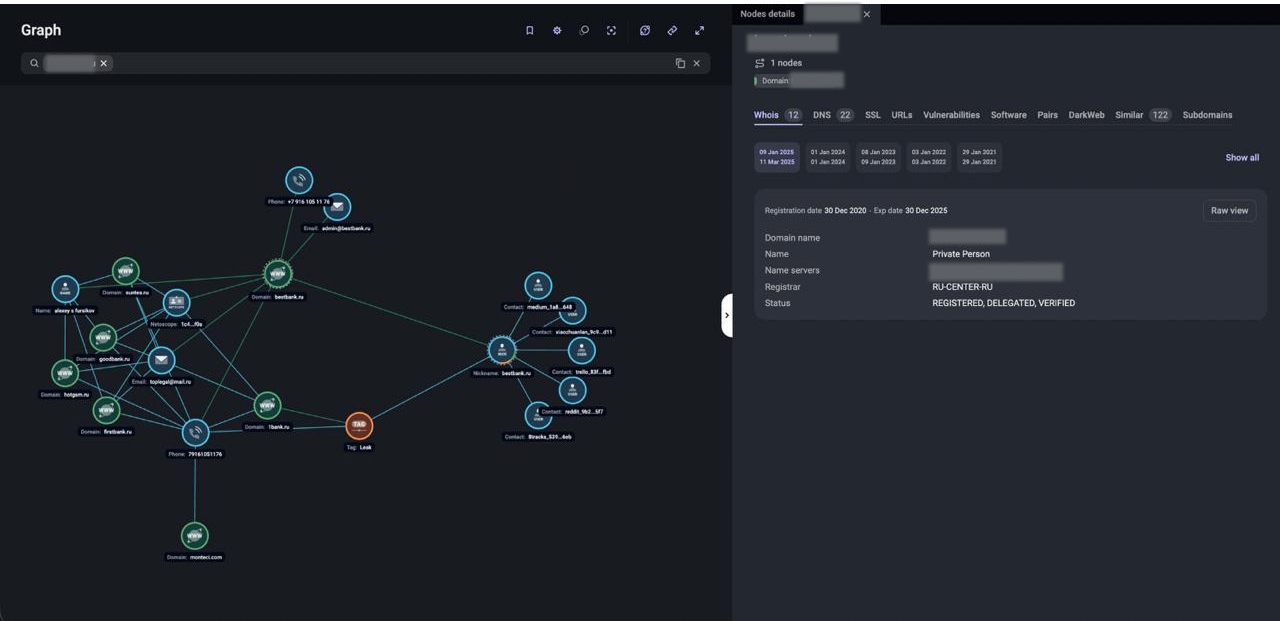

Интерфейс интуитивен. Слева отображается граф, справа — панель с подробной информацией по выбранным объектам.

Инструментарий графа позволяет автоматически строить связи между анализируемыми узлами. Интерфейс всплывающей панели содержит категории: домены, IP-адреса, SSL-сертификаты, SSH-ключи, файлы, атрибуцию, контакты и информацию из DarkWeb. Каждую из этих категорий можно раскрыть для получения дополнительной информации.

Категории — это активы в формате адаптивных вкладок. Если на вкладке есть активы, то отобразится их количество, если активов нет, вкладка останется пустой.

- Рис. Визуализация информации об SSL-сертификате

- Рис. Данные whois и история их изменения

Такой подход делает граф полезным как для специалистов, так и для руководства, позволяя оценивать риски и принимать решения без необходимости углубляться в технические детали.

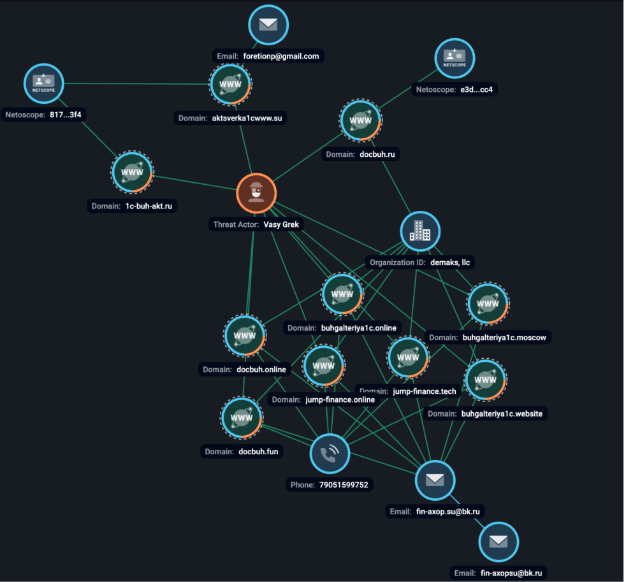

Пример из практики

В одном из недавних расследований F6 Threat Intelligence аналитики начали с одного признака — домена, который использовался в фишинговой рассылке. Граф раскрыл всю связанную инфраструктуру: IP, домены с похожими регистрационными данными, загрузчики, цепочки доставки вредоносных программ PureCrypter и PureHVNC, маскировку под бухгалтерские сервисы и смену C2-серверов.

Так из одного объекта получилась полная схема кампании и стало ясно, где проходит активная часть атаки и что требует блокировки или активного мониторинга в первую очередь.

Практическая польза

Графовый анализ может быть использован для решения реальных задач и повышения эффективности в различных сферах. Он помогает:

- ускорить принятие важных решений

- повысить эффективность реагирования

- обеспечить прозрачность рисков.

Для аналитиков

Граф позволяет оперативно обнаруживать взаимосвязи между элементами инфраструктуры, выявлять критичные узлы и источники угроз. Множество разрозненных данных превращаются в наглядную структуру, ускоряя расследования и снижая риск ошибок.

Для бизнеса

Граф помогает оценивать активные угрозы и корректно расставлять приоритеты реагирования. Решения можно принимать на основе реальных связей, экономя время и ресурсы организации.

Для руководителей

При помощи графа можно обнаружить реальные риски компании, их распространение и сделать выводы о возможных последствиях для критичных активов. Руководство получает наглядную и доступную информацию, позволяющую принимать решения без необходимости глубоко погружаться в технические детали.

Для коммуникации между подразделениями

Визуализация угроз облегчает процесс обсуждения с IT, PR, юридическим отделом и партнерами. Когда риски представляются в виде конкретных связей, согласование дальнейших действий происходит быстрее, а реагирование на инциденты — более скоординированным.

Для совета директоров и инвесторов

При помощи графа можно сделать выводы о зрелости системы управления рисками и контроле над цифровой средой организации. На основе графового анализа становится возможным создать прозрачность процессов для стратегического управления и инвесторов.

Заключение

В F6 Threat Intelligence графовый анализ стал центром киберразведки. объединяет в себе ключевые этапы киберразведки — от сбора сигналов и анализа инфраструктуры до оценки рисков и принятия решений. Граф позволяет увидеть взаимосвязи там, где раньше были лишь набор данных, и превращает сложность цифровой среды в понятную картину. Благодаря этому компании получают не просто инструмент визуализации, а стратегический механизм, который помогает вовремя обнаруживать угрозы, координировать действия и укреплять устойчивость бизнеса в постоянно меняющемся киберпространстве.

Попробуйте F6 Threat Intelligence в действии.

Получите бесплатный доступ на 14 дней и убедитесь, как графовый анализ помогает видеть угрозы целиком, а не по частям.