Как решения класса Sandbox проверяют безопасность файлов и ссылок

Пара кликов по вредоносному файлу или ссылке может стоить компании миллионы. Защититься от этого помогают sandbox-решения: узнайте, как они работают, откуда может прийти вредоносное ПО и почему антивируса недостаточно.

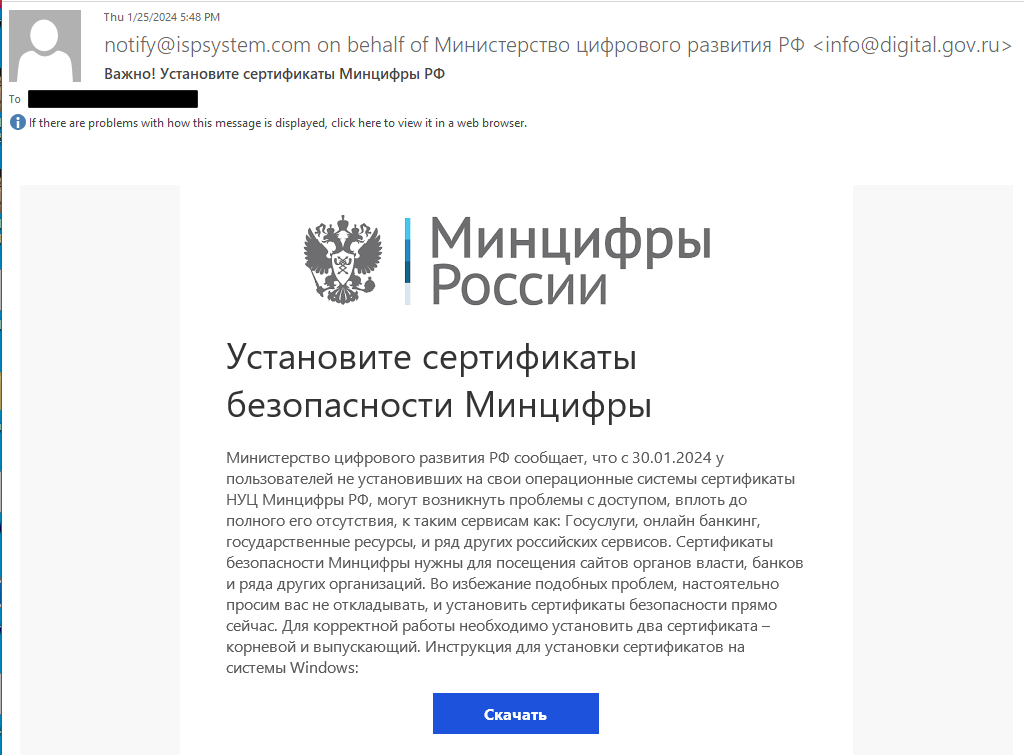

На рабочую почту сотрудника пришло письмо с пугающим посылом и ссылкой: необходимо срочно установить сертификаты Минцифры, иначе будут проблемы с доступом на сайт Госуслуг и в онлайн-банкинг.

Письмо выглядит официально, адрес отправителя не вызывает подозрений.

Письмо от якобы Минцифры России. Злоумышленники использовали технику спуфинга — подделали почту отправителя так, чтобы она выглядела как легитимный адрес

Сотруднику не нужны проблемы с доступом, поэтому он нажимает «Скачать». После этого загружается исполнительный файл, кажется, что ничего не происходит. Но на устройстве уже обосновался стилер — шпионское ПО собирает чувствительные данные с компьютера жертвы.

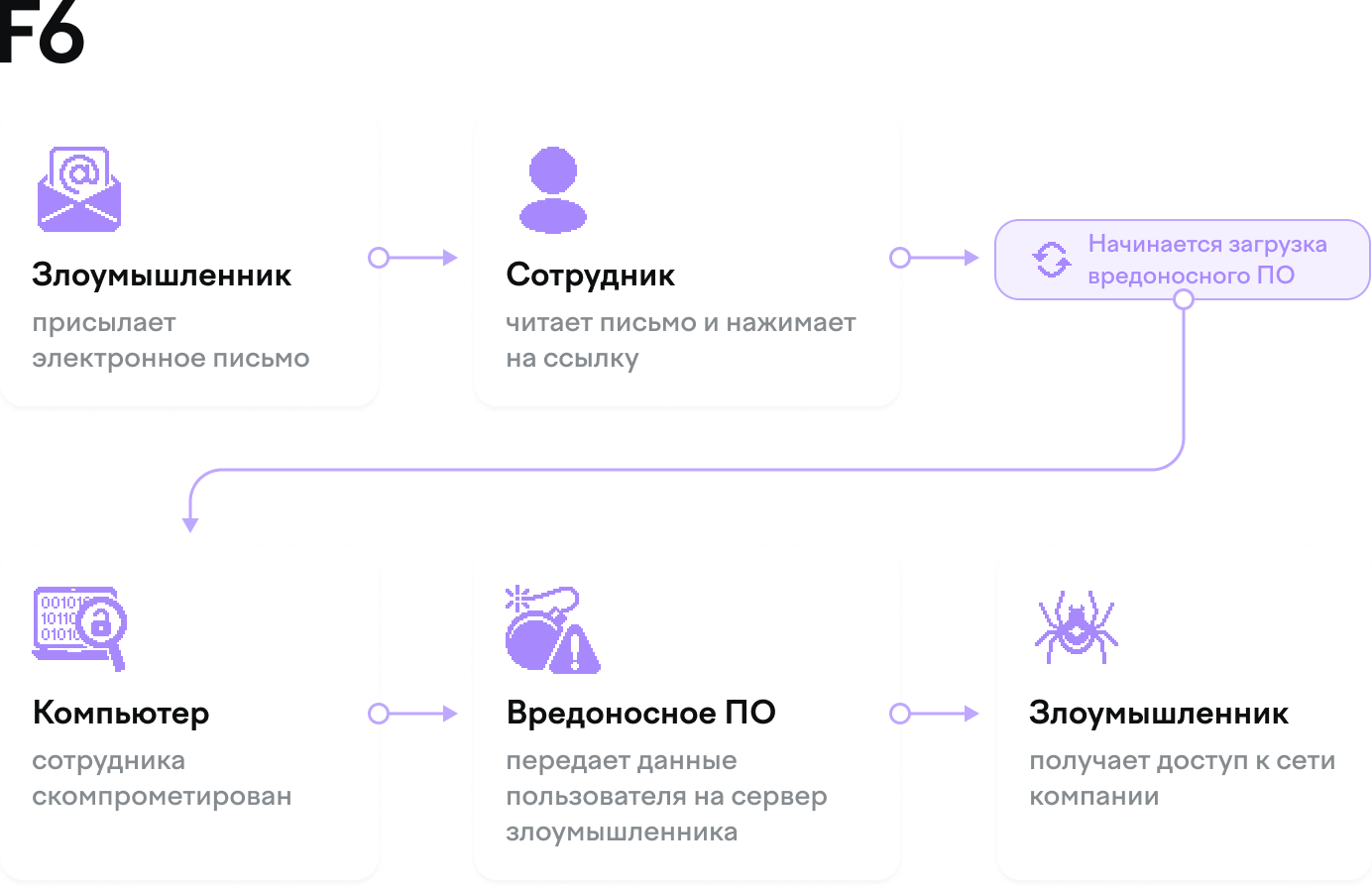

Схема типовой атаки на инфраструктуру, вектор атаки — почта

Чем это грозит компании — хищением данных или уничтожением ИТ-инфраструктуры, что приведет к репутационным и финансовым потерям. Киберпреступники могут продать доступ к инфраструктуре другой группировке, а она зашифрует инфраструктуру и потребует выкуп.

Как можно защитить инфраструктуру. Сценариев атак с использованием файлов и ссылок множество, поэтому их необходимо проверять. В этом помогают решения класса Sandbox: в статье обсудим, что такое песочница в информационной безопасности, как работает и кому подойдет продукт Malware Detonation Platform.

Что такое песочница (sandbox)

Sandbox для анализа вредоносного ПО проверяет потенциально опасные файлы и ссылки в изолированной виртуальной среде. Как в детской песочнице дети строят и разрушают песочные замки без последствий, так и в sandbox-решении можно запускать файлы без последствий для инфраструктуры.

Песочница — это система, в основе которой работают виртуальные машины различных операционных систем. В ней создается среда, имитирующая инфраструктуру конкретной компании, рабочую станцию и поведение пользователя: нажатие кнопок, движения мыши. Все это помогает понять, как файлы и программы ведут себя в условиях, приближенных к рабочей среде.

На основе собранных данных система принимает решение: безопасен ли объект или представляет угрозу. Если он признан вредоносным, то блокируется, а ИБ-команда получает подробный отчет.

Песочница выручает тогда, когда другие средства защиты не помогают

Стандартные средства защиты блокируют известные угрозы, которые имеют характерные признаки вредоносного кода. Таких признаков нет, когда злоумышленники используют специально созданный инструмент под атаку на конкретную организацию. Или когда используют новую версию популярного ВПО. Классические средства защиты в этой ситуации могут пропустить угрозу.

При традиционном подходе новые инструменты рано или поздно детектируются. Но для компании, которая стала жертвой, ситуация не изменится — инцидент с ней уже произошел. Поэтому для защиты от новых угроз организации используют sandbox-решения.

Чтобы распознать неизвестное ВПО, можно использовать общедоступные песочницы, загружать в них по одному файлу для разовой проверки. Но в публичных решениях есть риск компрометации данных.

Далее мы расскажем о sandbox-решении, которое позволяет безопасно и потоково проверять объекты. Но сначала — о том, откуда может прийти ВПО.

Где скрывается вредоносное ПО

Опасности скрываются не только во входящих письмах: ВПО копируют со сторонних носителей, передают через мессенджеры, скачивают с сайтов. Также злоумышленник может добавить ВПО в корпоративный файлообменник во время атаки шифровальщика.

Именно здесь необходимы решения класса Sandbox, они помогают остановить кибератаку из разных источников: корпоративная почта, сетевой трафик, рабочие станции.

Что проверяется в sandbox-решении

Корпоративная почта

Вредоносные и фишинговые рассылки остаются одним из самых популярных векторов кибератаки. Письмо от злоумышленников может прийти в каждую компанию, опасные вложения в них сложно отличить от легитимных.

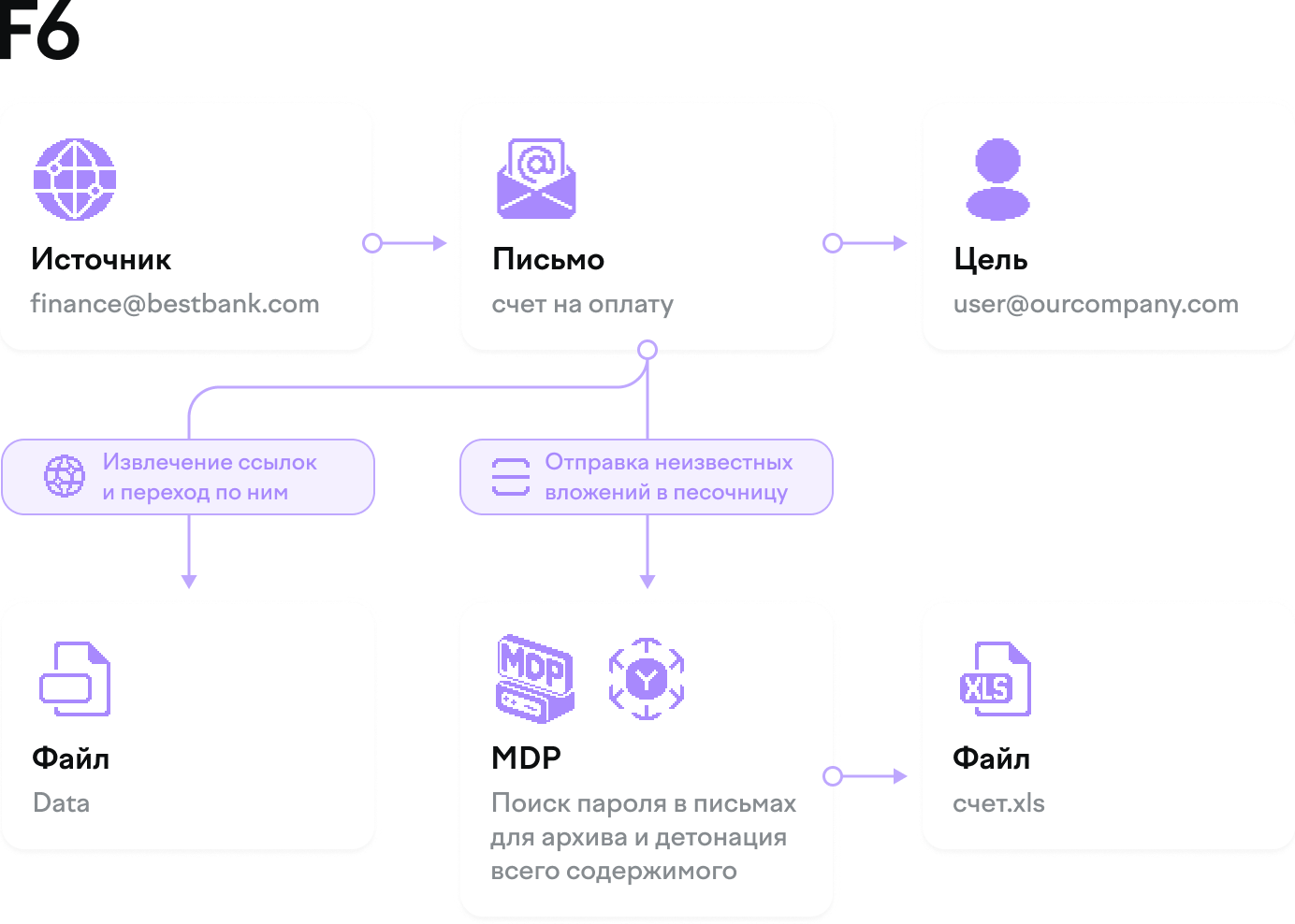

Архивная история. По данным отчета F6, 2024 году злоумышленники чаще всего использовали архивы для упаковки вредоносных элементов. Зашифрованный архив с файлом-приманкой стал для них простым способом обойти детектирование традиционными средствами защиты.

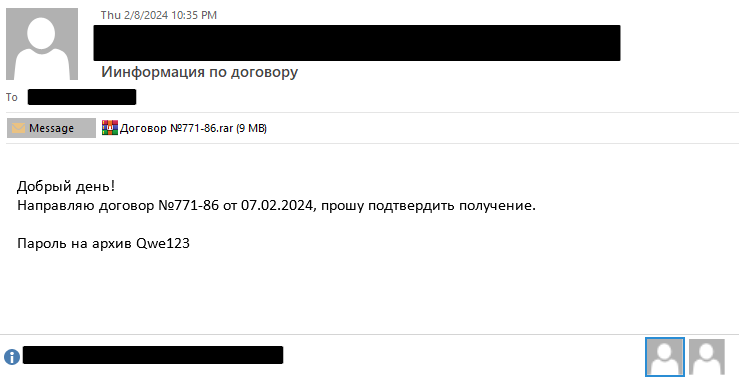

Например, на корпоративную почту приходит письмо с договором в архиве, пароль указан в сообщении.

Пример письма с зашифрованным архивом

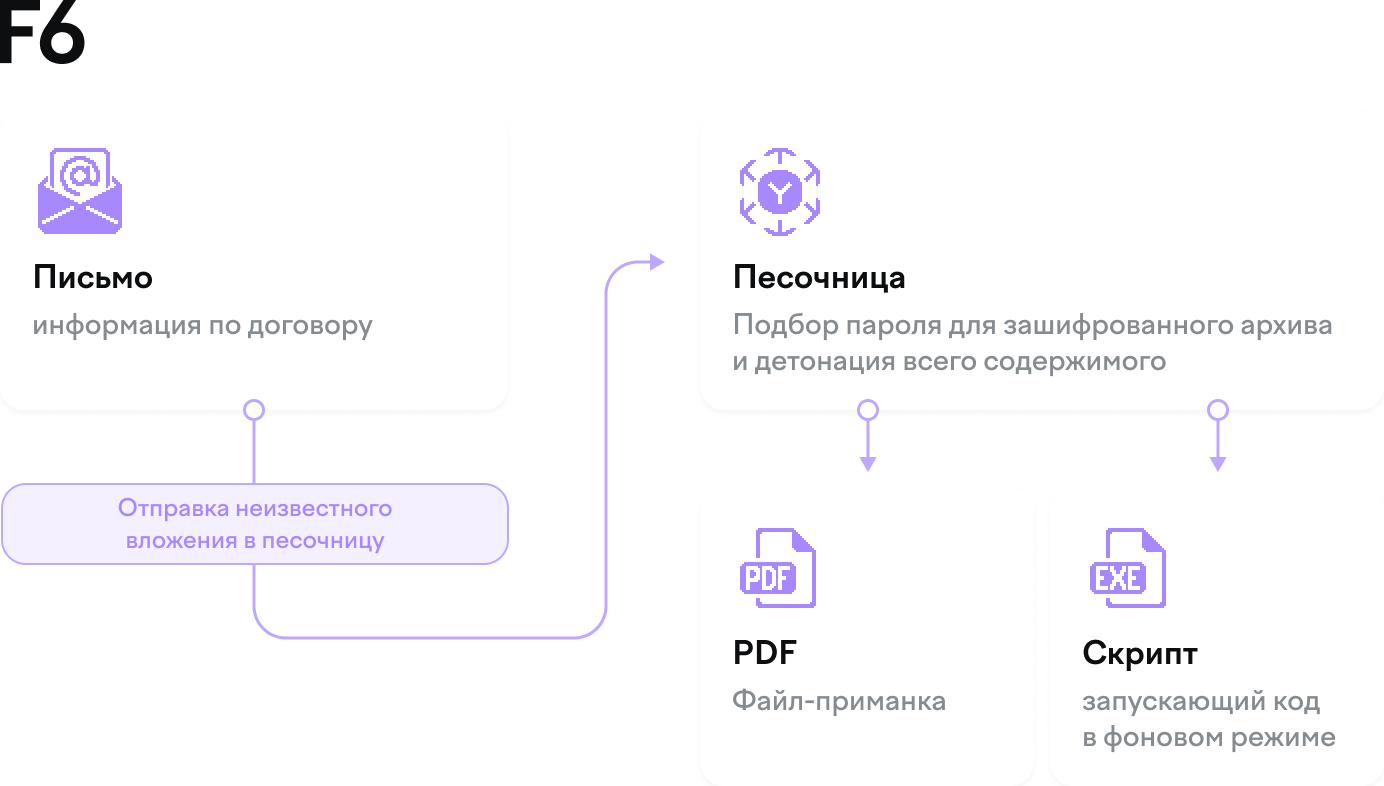

Файловую «матрешку» способна «разобрать» только песочница для защиты почты. Продвинутая sandbox использует пароль из письма и проанализирует содержимое архива. В том числе вредоносный исполнительный файл, который запускается в фоновом режиме, пока жертва смотрит документ-приманку.

Анализ зашифрованного архива с вредоносным кодом

Сетевой трафик

Точкой начала кибератаки может стать:

- корпоративный файлообменник — злоумышленники могут загрузить на него ВПО для развития атаки шифровальщика;

- мессенджер — в нем сотруднику может прийти опасный файл, замаскированный под договор;

- корпоративная система документооборота, куда злоумышленник может загрузить ВПО.

Песочница выявляет такие угрозы, проверяя все объекты перед загрузкой на ресурс.

Загруженные на устройство файлы

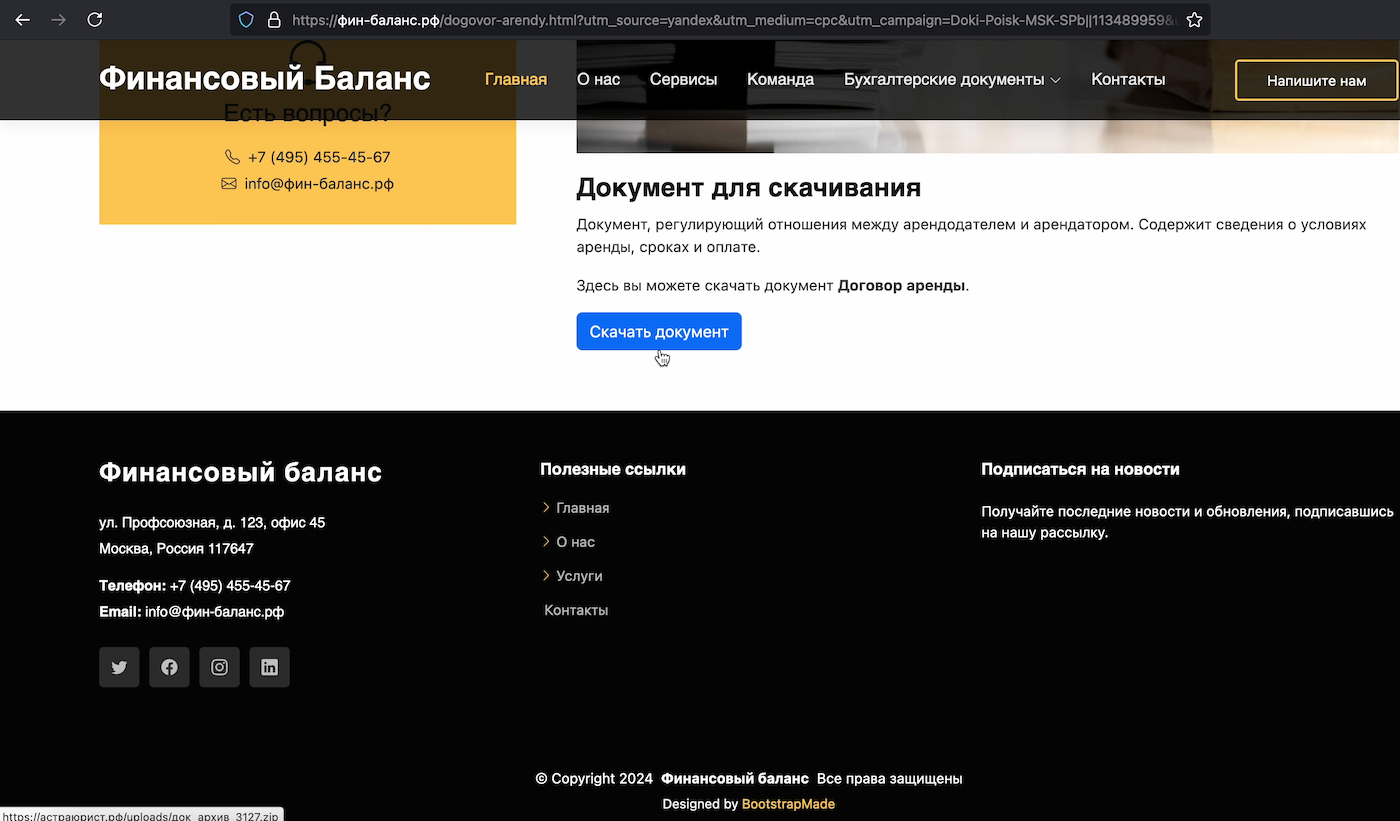

Сотрудники часто ищут нормативные документы в интернете. Этой «лазейкой» пользуются злоумышленники.

Как это происходит: сотрудник ищет очередной шаблон документа в интернете и скачивает его с первого сайта в поисковой выдаче.

Пример сайта-приманки

Но он попадает на сайт-приманку: за кнопкой «Скачать документ» скрывается ВПО, которое способно надолго остановить работу в компании и привести к финансовым и репутационным потерям.

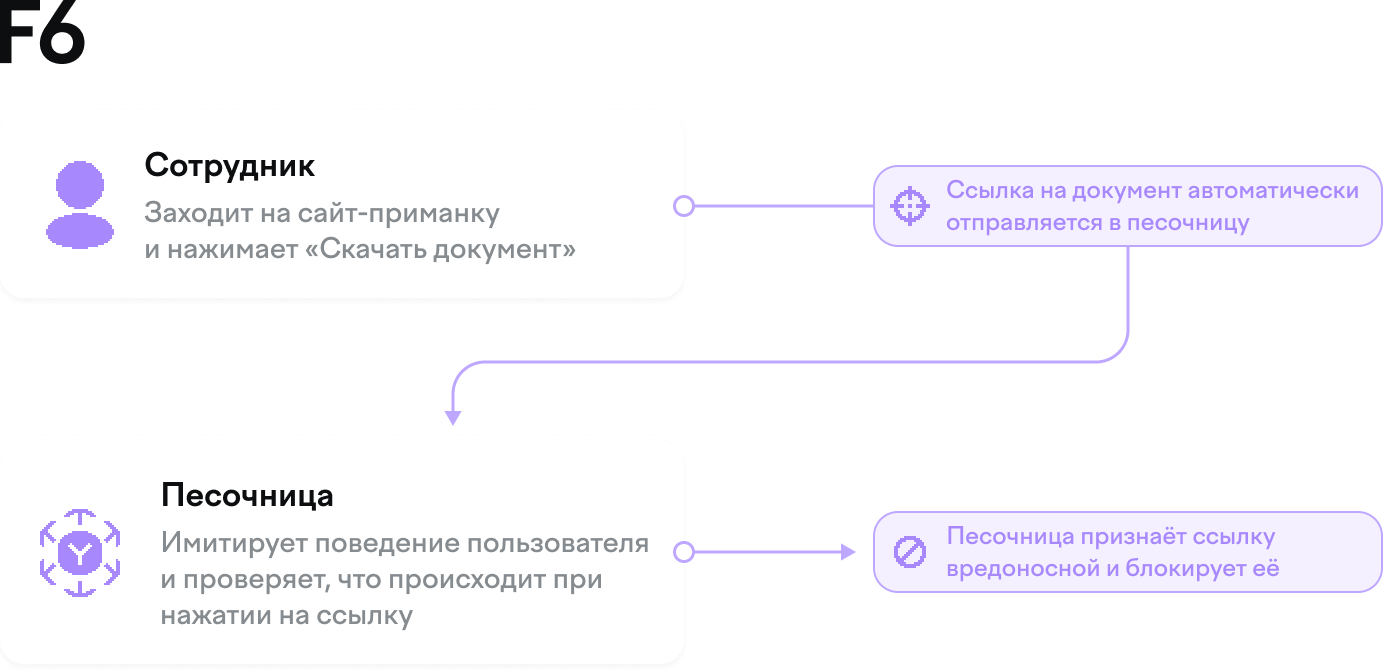

Если в инфраструктуре есть песочница для защиты от скачиваемых вредоносных объектов, которая умеет интегрироваться с прокси по протоколу ICAP, то атака будет остановлена на первом этапе.

Как sandbox может остановить атаку

Подробнее принцип работы песочницы рассмотрим на примере решения от F6 — Malware Detonation Platform.

Задайте вопросы специалисту

Если вам нужна защита от разных сценариев атаки, проконсультируйтесь с нами.

Что такое F6 Malware Detonation Platform и почему это больше, чем песочница

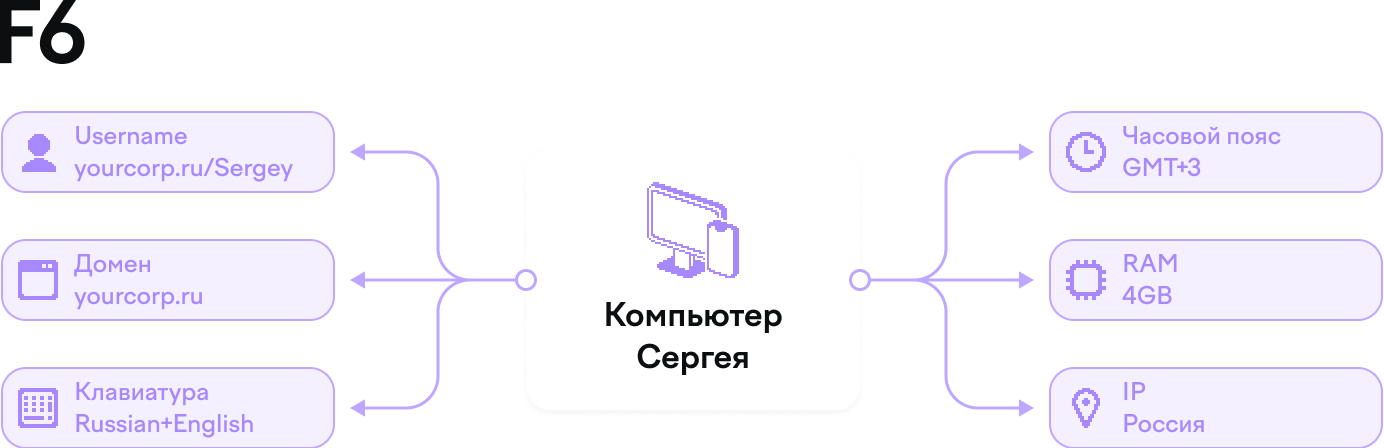

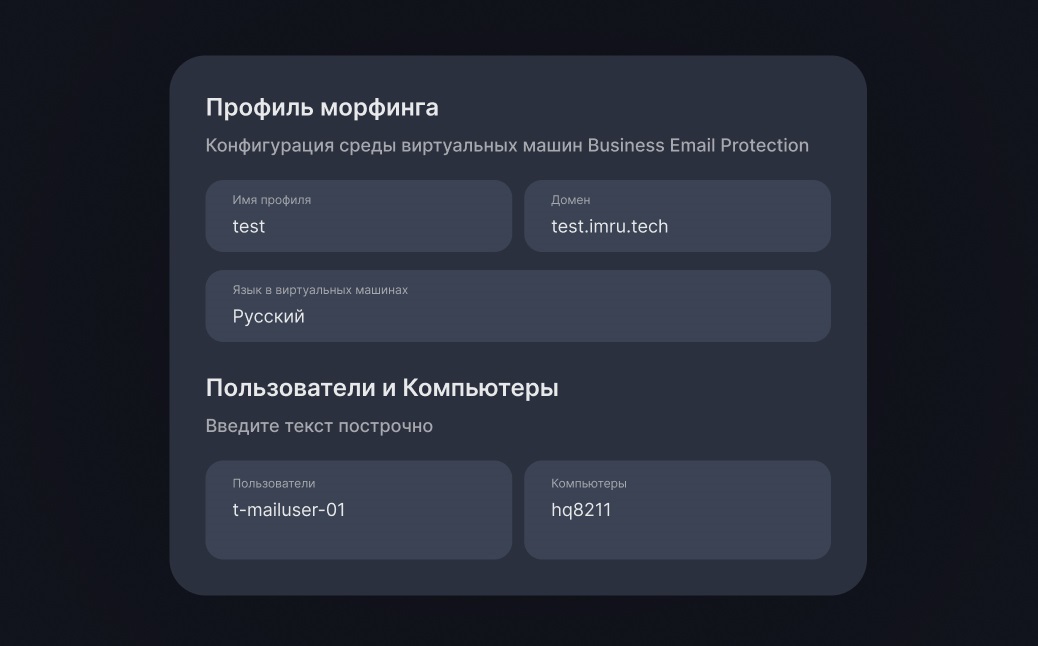

Когда речь идет о целенаправленной кибератаке, мало открыть файл в изолированной среде — нужно, чтобы эта среда максимально была похожа на инфраструктуру компании. Важно создать условия, в которых объект «сдетонирует», проявит вредоносную активность.

Какие параметры учитывает Malware Detonation Platform для имитации реальной инфраструктуры

Кроме того, злоумышленники знают о существовании песочниц, поэтому придумывают методы обхода. ВПО старается распознать, находится ли оно в реальной инфраструктуре или в sandbox. Поэтому среда для проверки должна быть максимально реалистичной.

В гонке кибервооружений атакующие непрерывно ищут лазейки в песочницах и усложняют техники уклонения от обнаружения, а разработчики sandbox оперативно отвечают на их «инновации», усиливая детектирование и блокируя новые угрозы. Аналитики SOC становятся свидетелями этой ожесточенной борьбы, но в то же время не сидят сложа руки, а обогащают контекстом атаки, способствуя адаптации песочниц к постоянно меняющемуся ландшафту угроз.

Все эти нюансы учтены в решении от F6 — Malware Detonation Platform. Оно помогает анализировать, как файлы и программы ведут себя в условиях, приближенных к рабочей среде.

Зачем нужно «взрывать» файлы

MDP видит, когда в ВПО зашит инструментарий по обходу песочниц, и обманывает уже его с помощью имитации реальной инфраструктуры и действий пользователя: нажатия кнопок, движения мыши, наличия клавиатуры. Кроме того, MDP анализирует, как ведет себя ВПО с течением времени, учитывает домен, имя пользователя и компьютера, версию ОС.

Malware Detonation Platform позволяет:

- Анализировать потенциально опасные ссылки и файлы с разными расширениями (более 300 форматов) из корпоративной почты, сетевого трафика, рабочих станций.

- Анализировать ВПО под Windows, Linux, а также под Android.

- Проверять объекты автоматически или в ручном режиме.

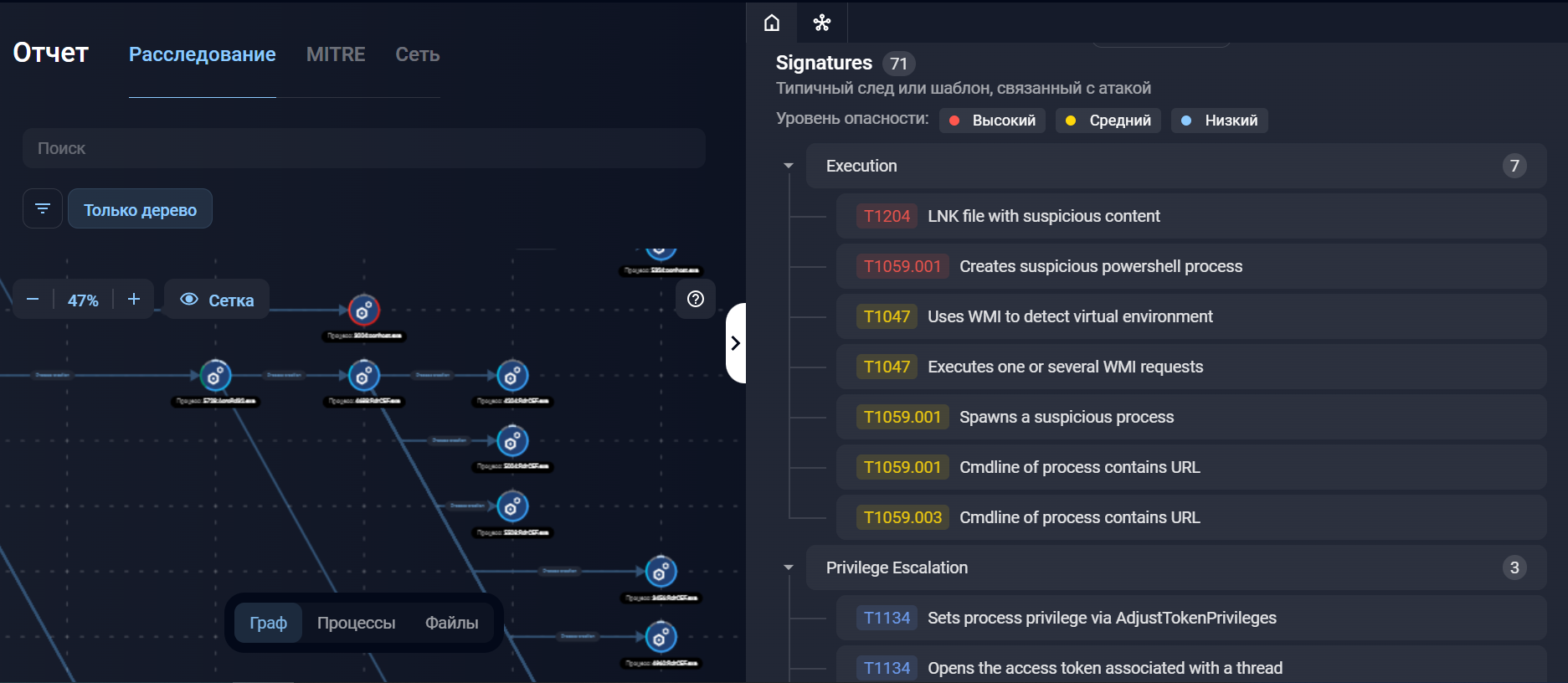

- Не просто убедиться во вредоносности объекта, но и изучить поведение ВПО с помощью графа процессов. Граф позволяет посмотреть, какие артефакты оставляет ВПО после себя. А также увидеть индикаторы об атаках и сетевые соединения, которые устанавливает ВПО, чтобы использовать эту информацию для Threat Hunting (проактивного поиска угроз).

Malware Detonation Platform дает контекст, на основе чего система посчитала объект вредоносным, эта информация полезна для оперативного реагирования.

Граф процессов строится в MDP автоматически во время проверки

Ознакомиться с публичными отчетами Malware Detonation Platform

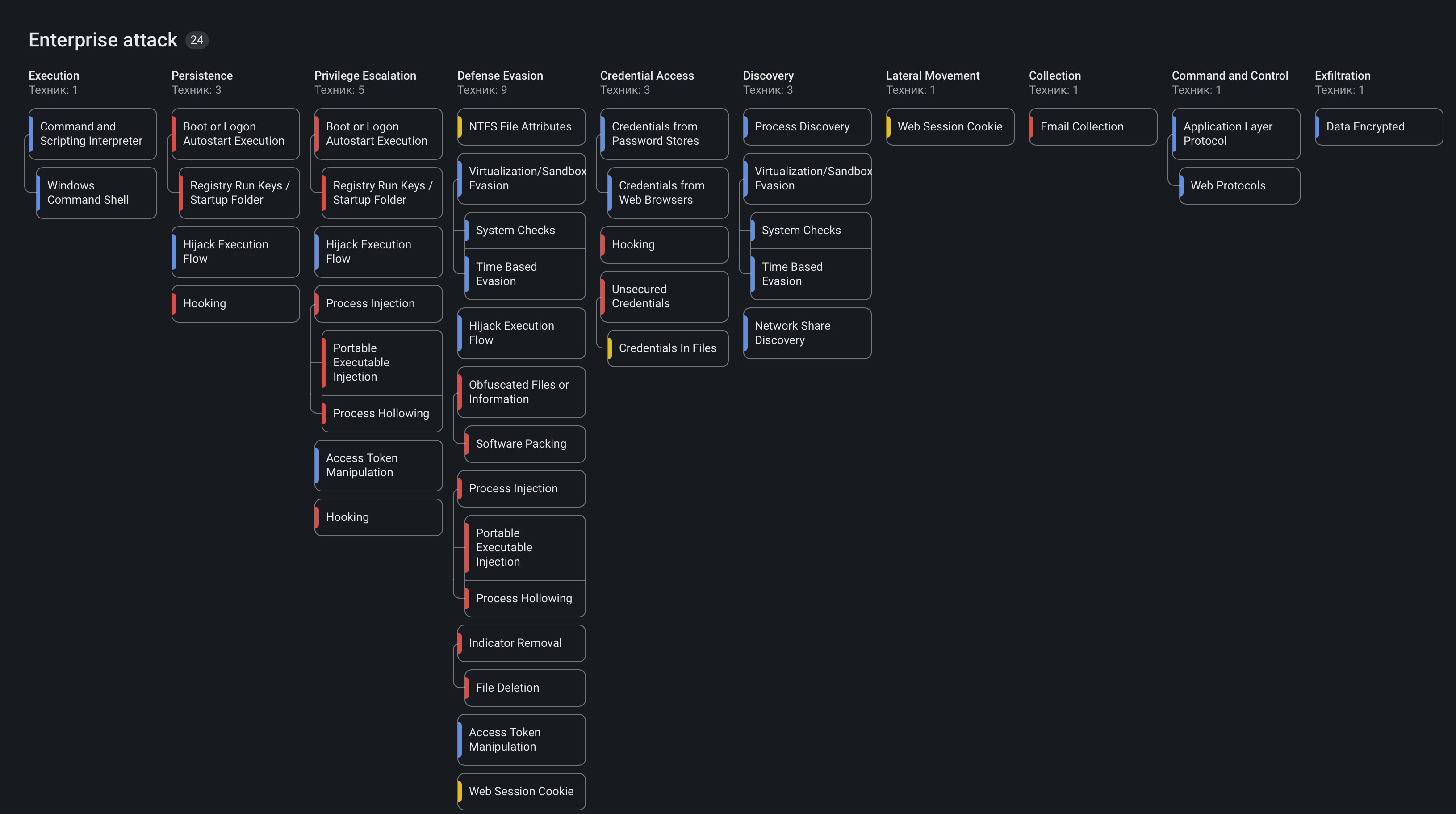

- Изучить приемы и тактики злоумышленников на основе данных от киберразведки и понять, какая группировка может быть причастна к атаке.

Маппинг детонации файла на матрицу MITRE ATT&CK по техникам

- Настраивать изолированную виртуальную среду так, чтобы она была максимально приближена к реальной.

- Защититься от механизмов обхода sandbox с продвинутыми функциями AI. Если на почту придет зашифрованный архив, решение найдет пароль в тексте или названии письма, чтобы проверить его.

Проверка QR-кодов в PDF

Malware Detonation Platform умеет работать с QR-кодами в режиме реального времени. Если QR-код ведет к скачиванию вредоносного ПО, то система это обнаружит и заблокирует загрузку.

Какой способ развертывания песочницы подойдет для вашей компании

Произошел ли в отрасли инцидент и вы хотите обезопасить организацию, или планово подходите к защите от вредоносных ссылок и файлов — Malware Detonation Platform послужит фильтром, который не допустит доставку ВПО. Есть разные варианты развертывания в зависимости от задач и типа бизнеса:

- on-prem — для приватности, полного контроля и соответствия специфическим требованиям;

- cloud — для экономии ресурсов и времени;

- комбинированный вариант — для компромисса между приватностью и экономией.

Разберемся в деталях.

On-prem. Sandbox можно развернуть внутри инфраструктуры компании. Это требует значительных затрат и подходит крупным организациям, которым важен полный контроль и соответствие специфическим требованиям — например, компаниям промышленного сектора, энергетики, ВПК.

Cloud. Развертывание в облаке потребует меньше затрат: например, Malware Detonation Platform можно использовать в составе облачного решения для почты Business Email Protection. Этот вариант подойдет для среднего и малого бизнеса.

Есть и комбинированные варианты для развертывания: например, Network Traffic Analysis развертывают on-prem для извлечения объектов из трафика и почты, а Malware Detonation Platform — в облаке.

Оцените возможности Malware Detonation Platform

На демо специалисты ответят на ваши вопросы и покажут возможности решения.

Комплексная защита от киберугроз: как детонация файлов работает в составе Managed XDR

MDP можно внедрить не только как отдельное решение, но и как часть эшелонированной защиты от киберугроз, как модуль в Managed XDR для выявления вредоносных файлов.

Подробнее о Managed XDR для анализа угроз и защиты от целевых атак — в этой статье →

В каких решениях и комбинациях модулей используется Malware Detonation Platform:

- MDP в составе решения для защиты электронной почты — Business Email Protection.

Business Email Protection проверяет письма, чтобы останавливать кибератаки на раннем этапе. При использовании BEP вложения и ссылки из писем сначала отправляются в MDP для анализа. Если обнаружится вредоносная активность, MDP передаст вердикт и BEP заблокирует письмо.

- Комбинация для продвинутого анализа сетевого трафика: MDP+Network Traffic Analysis.

Такая комбинация позволяет проверять файлы из обычного интернет-трафика пользователя.

- Комбинация для продвинутой защиты конечных устройств: MDP+Endpoint Detection and Response.

Если MDP обнаружит ВПО, Endpoint Detection and Response поможет оперативно отреагировать, изолировать зараженные устройства и собрать данные для расследования инцидентов.

Главное

- Угрозы могут скрываться во вложениях в письмах, на сайтах-приманках, в мессенджерах, на съемных носителях, на файловых хранилищах, и даже в корпоративной системе документооборота.

- Sandbox позволяет проверять потенциально опасные файлы и ссылки в изолированной виртуальной среде. Она имитирует инфраструктуру конкретной компании, рабочую станцию и поведение пользователя.

- При выборе sandbox-решения нужно учесть, какие операционные системы она поддерживает, файлы каких форматов может анализировать, способна ли находить пароли для анализа архивов, переходить по ссылкам и определять параметры запуска ВПО.

Важно, насколько подробен анализ в sandbox — можно ли получить контекст, почему объект признан опасным.

- Malware Detonation Platform позволяет не просто убедиться во вредоносности файла, но и изучить поведение вредоносного ПО, а также приемы и тактики злоумышленников на основе данных от киберразведки.

- Для нашего решения вы можете выбрать вариант развертывания — локально для приватности или в облаке для экономии.

Узнайте, как песочница может защитить ваш бизнес от ВПО

Протестируйте решение в инфраструктуре вашей компании