Как защитить компанию от кибератак: все об XDR-решении от F6

Одна кибератака может остановить производство, обесточить город, парализовать бизнес — причем любого масштаба. Чтобы противостоять сложным угрозам и не дать бизнесу затонуть, компании внедряют XDR-решения. Разбираемся, как они работают и что делает их настолько эффективными.

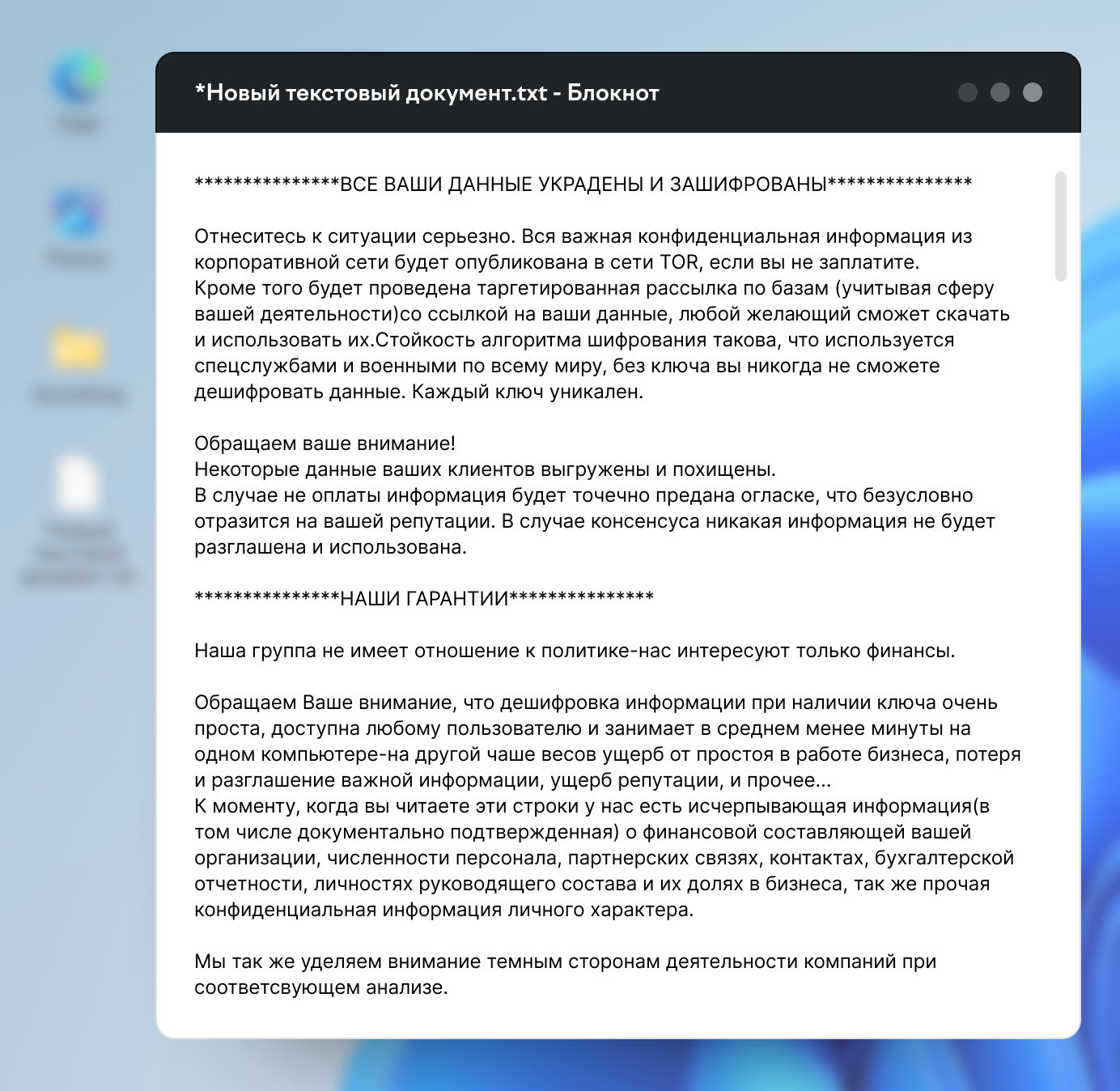

Представьте, что пятничное утро у ИБ-отдела одной компании началось не с кофе, а со зловещего сообщения на всех рабочих мониторах: «Все ваши файлы зашифрованы. Чтобы восстановить их, напишите на нашу почту. Срок — 24 часа». Кажется, путь один — следовать инструкциям и узнавать сумму выкупа.

Пример сообщения от киберпреступников

А сейчас работа стоит. Бухгалтерия не может провести платежи, логистика остановлена, а в новостях уже появляются слухи об инциденте. Каждая минута простоя съедает несколько сотен тысяч рублей. Руководство в панике, акционеры обрывают телефоны с вопросами. Ситуация грозит если не банкротством, то сильно подмоченной репутацией.

Бизнес в такой ситуации можно сравнить с тонущим кораблем — он мог бы остаться на плаву, если бы команда быстро нашла пробоину и предотвратила затопление. То есть остановила распространение вредоносного ПО, используя решение по кибербезопасности.

Давайте открутим ситуацию назад и посмотрим, как развивались бы события с внедренным XDR. Но сначала разберемся, что же это за класс решений.

Что такое XDR

Extended Detection and Response — это продвинутая система кибербезопасности, которая собирает телеметрию от различных компонентов продукта от одного вендора и автоматизирует обнаружение угроз, а в некоторых случаях и реагирование на них.

Есть нюанс: в кибербезе все еще нет устоявшегося понимания, какие именно компоненты должны входить в XDR и чем он отличается от других решений вроде SIEM, — отсюда столько споров.

У каждого вендора свое понятие XDR. Кто-то подразумевает под ним только EDR-агенты, у кого-то это целый набор продуктов, объединенных единой консолью. Я объясняю заказчикам так: XDR — коробочный продукт, а SIEM скорее конструктор. На старте компаниям лучше выбирать XDR, а по мере развития экспертизы в ИБ можно подключать и SIEM — это отличная рабочая связка.

XDR эффективен в защите от киберугроз: миф или правда?

Не так давно для компаний в приоритете была защита конечных устройств. В редких случаях устанавливали сетевые фильтры, но решения позволяли отслеживать один-два вектора атаки. Такая стратегия защиты ИТ-инфраструктуры перестала работать, когда злоумышленники усовершенствовали свои тактики и начали целенаправленно искать наиболее уязвимые векторы для атак:

- Проникать в сеть через скомпрометированные устройства или облака, а затем перемещаться по инфраструктуре, повышая свои привилегии для развития атаки и реализации конечных целей.

- Покупать скомпрометированные учетные записи компании в даркнете.

- Комбинировать социальную инженерию, эксплойты, фишинг и вредоносное ПО, позволяющие обходить средства защиты.

- Атаковать ИТ-подрядчиков компании.

Команды безопасности начали работать в режиме тушения пожаров из-за целенаправленных атак: количество алертов возросло, а ресурсы аналитиков остались прежними. Если ИБ-команды приобретали новый инструмент, он помогал точечно, ведь единой системы, которая позволяла бы следить за всей инфраструктурой, на тот момент не было.

Ситуация изменилась с появлением XDR-решений. Вендоры начали создавать экосистемы на основе отдельных решений защиты от современных угроз. Аналитические агентства зафиксировали этот тренд и признали XDR новым классом решений.

Extended Detection and Response — это не просто набор ИБ-инструментов от одного производителя. Главное преимущество такой экосистемы — дополнительная ценность от взаимодействия продуктов:

- Автоматизация защиты, снижение нагрузки на SOC.

- Кросс-продуктовые сценарии, которые связывают события из разных систем.

- Экономия ресурсов за счет унификации процессов.

Эффективность XDR-решений зависит от предложения вендора, а также проблем, которые заказчик рассчитывает устранить с его помощью.

Как F6 Managed XDR защищает бизнес от кибератак

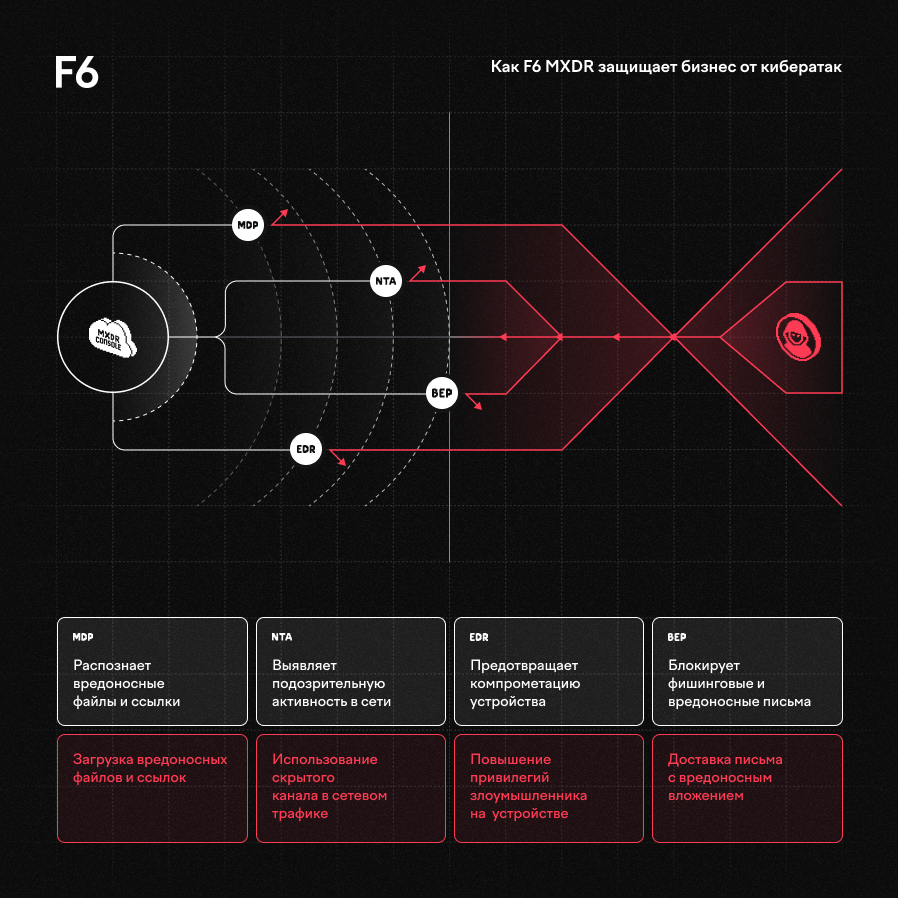

Решение от F6 — Managed XDR — это экосистема из нескольких ИБ-инструментов, в основе которой лежит защита конечных точек, EDR. Похоже на центр управления кораблем, только следят здесь за активностью в инфраструктуре: единая консоль позволяет агрегировать данные с конечных станций, сетевого трафика, корпоративной почты, а еще автоматически или по запросу детонировать потенциально вредоносное ПО.

Если сравнивать инфраструктуру бизнеса с кораблем, то модули F6 MXDR — это то, что защитит отсеки от затопления — от развития кибератаки. Подозрительная активность будет обнаружена и локализована, данные поступят в центр управления, что позволит быстро среагировать на инцидент.

Как F6 Managed XDR защищает бизнес от разных способов кибератаки

Из каких модулей состоит F6 Managed XDR:

- MDP (Malware Detonation Platform) — решение класса Sandbox. Проверяет подозрительные файлы и ссылки в изолированной виртуальной среде.

- NTA (Network Traffic Analysis) в реальном времени анализирует сетевой трафик, выявляет аномалии и подозрительную активность.

- EDR (Endpoint Detection and Response) обнаруживает угрозы, изолирует зараженные хосты, собирает данные для расследования инцидентов.

- BEP (Business Email Protection) обнаруживает и блокирует фишинг, спам и вредоносные вложения в корпоративной почте.

Можно выбрать отдельные модули или комбинировать их, например:

- NTA + MDP — для продвинутого анализа сетевого трафика.

- EDR + MDP — для продвинутой защиты конечных устройств.

- EDR + MDP + NTA + BEP — для комплексной защиты.

Чем больше модулей — отсеков, тем надежнее защита, даже при сложной целевой атаке бизнес останется на плаву.

Как работает Managed XDR

Managed XDR агрегирует телеметрию со всех слоев инфраструктуры: трафик, хосты, почта.

Система сверяется с индикаторами компрометации (IoC) и тактиками злоумышленников (TTP) по данным Threat Intelligence.

Решение связывает разрозненные события в цепочку атаки, чтобы определить источник угрозы и метод ее распространения.

Managed XDR изолирует скомпрометированные хосты и блокирует вредоносную активность.

Изучите отчеты по следам атак, заблокированных F6 Managed XDR

Таким образом, Managed XDR — модульное решение, которое приоритезирует инциденты, изолирует зараженные хосты, блокирует спам, фишинг, вредоносные письма, противостоит целевым атакам. И главное: решение повышает эффективность ИБ-команды и освобождает ее от рутины.

Подробнее о Managed XDR

Смотрите в технической брошюре

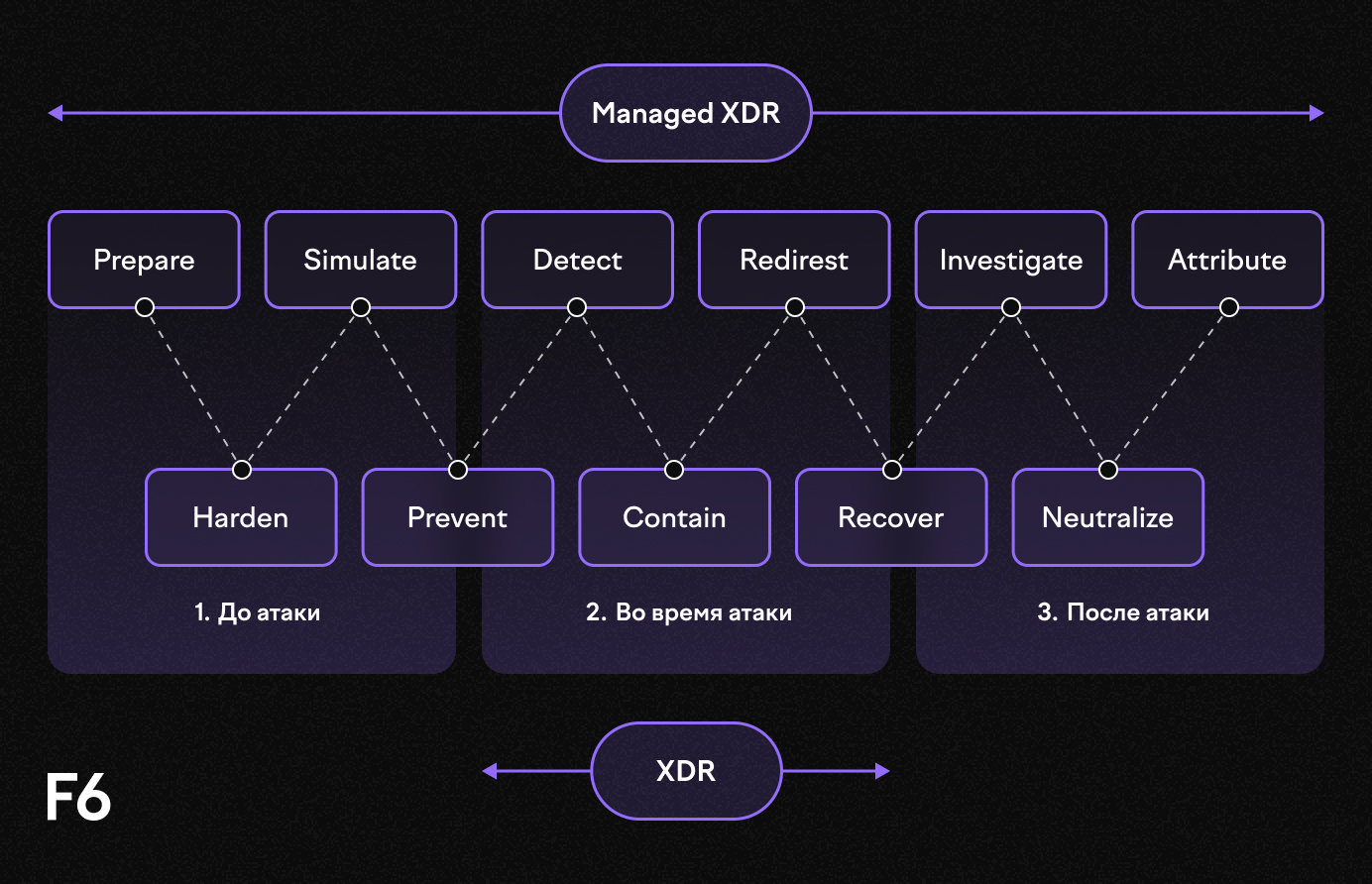

Сервисы Managed XDR: защита до, во время и после кибератак

Даже небольшая ИБ-команда сможет контролировать инфраструктуру, закрывать потенциальные векторы атак — это особенно просто с сервисами Managed XDR, которые функционируют как коммерческий SOC. То есть бонусом MXDR снижает нагрузку с аналитиков, берет на себя весомую часть рутинных задач.

XDR в портфеле внешнего SOC предоставляет уникальные возможности по обеспечению кибербезопасности. Они заключаются не только в централизованном мониторинге событий, которые формируются на различных инфраструктурных уровнях, но и в активном реагировании на выявляемые инциденты без привлечения к этому деликатному вопросу специалистов заказчика. Для самих же аналитиков SOC технология XDR предоставляет возможности консолидации данных, упрощает анализ инцидентов и принятие решений. Предустановленные сценарии реагирования позволяют предпринимать более оперативные действия по купированию угрозы на ранней стадии ее развития.

Благодаря сервисам Managed XDR превращается в универсальное решение для ИБ-команд с любым уровнем компетенций и численностью, поскольку защищает ИТ-инфраструктуру на всех этапах кибератаки: до инцидента, во время него и после.

Как сервисы мониторинга, проактивного поиска угроз и реагирования расширяют возможности MXDR:

Аналитики ищут следы угроз, которые не детектируются автоматически. Если они обнаружат подозрительную активность, будет запущен процесс информирования и реагирования.

Специалисты предоставляют контекст относительно каждого инцидента и дают ясные рекомендации, при необходимости берут реагирование на себя.

Специалисты помогают в нейтрализации инцидента и восстановлении. Также дают рекомендации, как снизить вероятность повторения инцидента.

Эффективность MXDR с подключенными сервисами на разных этапах атаки

Полная сетевая изоляция атакованного устройства, завершение процессов и гибкие политики блокировки приложений дают возможность аналитикам SOC мгновенно остановить атаку. Сбор широкого набора событий и криминалистических артефактов позволяют провести полноценное расследование инцидента.

Таким образом, Managed XDR от F6 закрывает все этапы действий злоумышленников, то есть эффективно противостоит угрозам до инцидента, во время него и после.

Собираемая телеметрия с гибкими возможностями наложения на нее правил детектирования, например, в формате SIGMA-правил, предоставляет аналитикам SOC механизм для быстрой адаптации к новым угрозам.

Чтобы узнать, подходит ли Managed XDR для вашей компании, воспользуйтесь чек-листом ниже.

Как понять, внедрять ли XDR для защиты от кибератак

Поставьте галочки напротив каждого пункта, который актуален для вашей компании.

- Гибридная инфраструктура. Сотрудники работают как в офисе, так и удаленно, используются облачные сервисы и VPN-доступ.

- ИБ-команда перегружена рутиной. Аналитики SOC тратят слишком много времени на обработку инцидентов, а ресурсов на полноценное расследование не хватает.

- Компания сталкивается с целевыми атаками. Отрасль подвержена сложным угрозам (финансовый сектор, ритейл, производство, государственные структуры), а атаки направлены не только на конечные устройства, но и на сеть, почту и облака.

- Важно сократить время на обнаружение угрозы и реагирование. Инциденты фиксируются, когда атака уже нанесла ущерб, а SOC не успевает реагировать в режиме реального времени.

- Почта перегружена спамом и фишингом. Текущее решение не справляется с блокировкой вредоносных писем.

Проверьте бесплатно, надежно ли защищена ваша корпоративная почта

- Есть сложности с интеграцией текущих ИБ-решений. Данные о событиях безопасности разрознены, между EDR, SIEM, NTA и другими системами нет полноценного обмена информацией.

- Количество ложных срабатываний слишком велико. Специалисты тратят много времени на анализ нерелевантных инцидентов, пропуская действительно опасные атаки.

- Нет полной картины происходящего в инфраструктуре. Сложно понять, какие угрозы связаны между собой, откуда началась атака и как она распространяется.

- Руководство хочет снизить затраты на киберзащиту без потери качества. Текущие отдельные решения дорогие в обслуживании, на обнаружение угрозы и реагирование тратится много ресурсов.

Как Managed XDR поможет вашему бизнесу?

Если хоть в одном из пунктов этого чек-листа вы поставили галочку, запросите демо Managed XDR. Специалисты покажут, как продукт решает такие задачи, и ответят на все вопросы

Остаться на плаву: как Managed XDR мог предотвратить кибератаку

В начале мы рассказывали, как утро одной компании началось с атаки. Разберемся, что произошло и чем бы закончилась эта история, если бы в компании был внедрен Managed XDR.

С чего началась и как развивалась атака. На периметре был уязвимый Confluence — ИТ-специалисты компании не смогли вовремя обновить ПО из-за отсутствия доступа к обновлениям зарубежного продукта. Эту уязвимость проэксплуатировали злоумышленники: она позволила им загрузить вредоносный код и получить первоначальный доступ к устройству корпоративной сети.

На следующих этапах атакующие доставили инструмент сканирования, а также использовали встроенные возможности ОС для разведки. Полученные данные позволили им скомпрометировать привилегированную учетную запись администратора и тем самым получить управление над всей инфраструктурой.

После этого у злоумышленников появляются безграничные возможности для реализации конечных целей — от хищения информации и шпионажа до выведения из строя инфраструктуры, например, с целью требования выкупа за ее восстановление.

Что бы произошло с внедренным MXDR:

- Модуль Endpoint Detection and Response, установленный на первоначально атакованном устройстве, зафиксировал бы попытку эксплуатации уязвимости, тем самым обнаружил бы атаку на начальном этапе.

- Модуль Malware Detonation Platform обнаружил бы загрузку инструмента сканирования и проинформировал аналитиков мониторинга о потенциально опасном ПО.

- Модуль Network Traffic Analysis зафиксировал бы активность, связанную со сканированием сети, и проинформировал бы аналитиков мониторинга о потенциально вредоносной активности.

- Модуль Endpoint Detection and Response обнаружил бы консольные команды, выполняющиеся с целью разведки, и подсветил бы подозрительную активность аналитикам мониторинга.

После этого компания бы работала в штатном режиме, а инцидент был остановлен на ранней стадии.

Главное

Одна кибератака может парализовать бизнес любого масштаба — от малого предприятия до крупной корпорации. Мы разобрали, как XDR-решения помогают компаниям противостоять современным угрозам и что делает их столь эффективными.

- Managed XDR — модульное решение, которое приоритезирует инциденты, изолирует зараженные хосты, блокирует спам, фишинг, вредоносные письма, противостоит целевым атакам. И главное: решение повышает эффективность ИБ-команды и освобождает ее от рутины.

- Решение противостоит программам-шифровальщикам, вайперам, троянам, майнерам, бэкдорам, вредоносным скриптам и скрытым каналам передачи данных внутри и за пределами защищенного периметра — угрозам, которые могут вывести бизнес из строя.

- Extended Detection and Response эффективнее традиционных ИБ-решений, поскольку они агрегируют данные об атаке в одну цепочку и помогают предотвратить развитие угрозы до критического события.

- В XDR применяются автоматизированные сценарии реагирования. Они позволяют из единого окна управлять процессом противодействия развивающейся в инфраструктуре угрозе – от изоляции атакованных устройств до сбора всех необходимых криминалистических данных с целью расследования инцидента и восстановления.

Остались вопросы?

Ответим на них!