Специалисты Центра кибербезопасности (ЦК) компании F6 проанализировали инциденты и оценили изменения ландшафта современных угроз с 1 июля 2024 года по 30 июня 2025 года. В исследовании учитывались исключительно инциденты высокого уровня критичности и требовавшие реакции со стороны аналитиков ЦК F6 в рамках предоставления сервиса мониторинга и реагирования — SOC MDR.

Центр кибербезопасности (ЦК) – центр круглосуточного мониторинга и реагирования на инциденты информационной безопасности компании F6. Используя современные технологии для защиты от сложных угроз, аналитики ЦК оперативно обнаруживают и нейтрализуют угрозы на начальных стадиях их развития, тем самым минимизируют последствия инцидентов и обеспечивают надежную защиту инфраструктуры компаний.

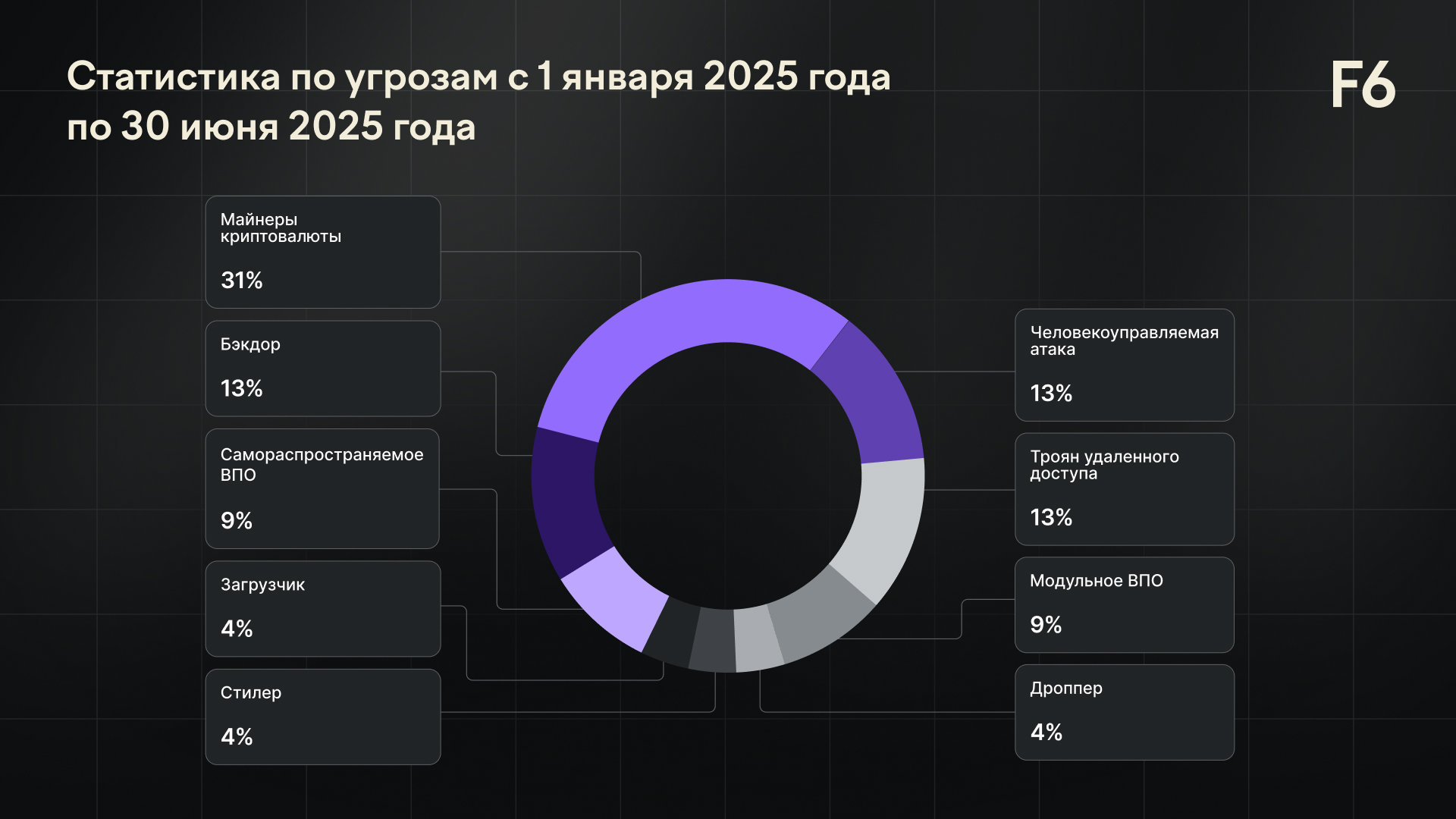

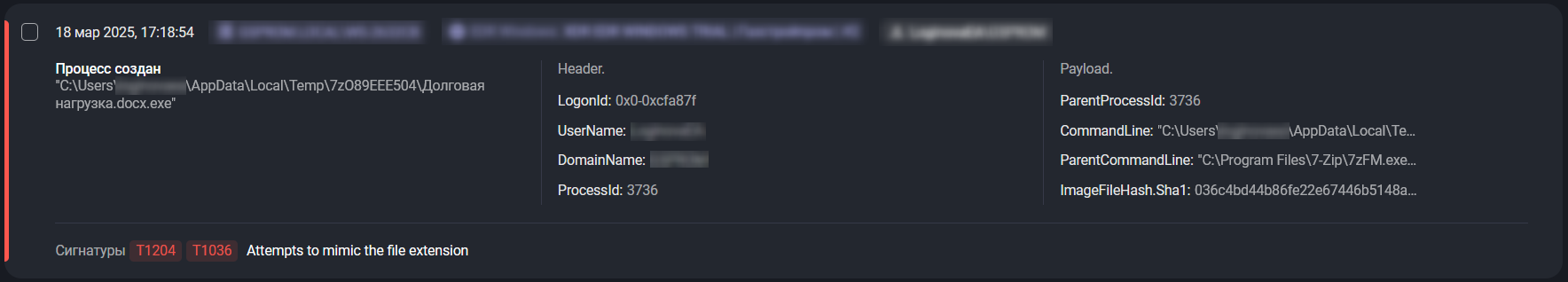

Среди выявленных угроз доминировали майнеры криптовалют — 37% всех критичных инцидентов. Далее следуют атаки, управляемые человеком — 15%, и использование бэкдоров — 14%. Кроме того, за исследуемый период были зафиксированы инциденты с модульным вредоносным ПО, загрузчиками и дропперами.

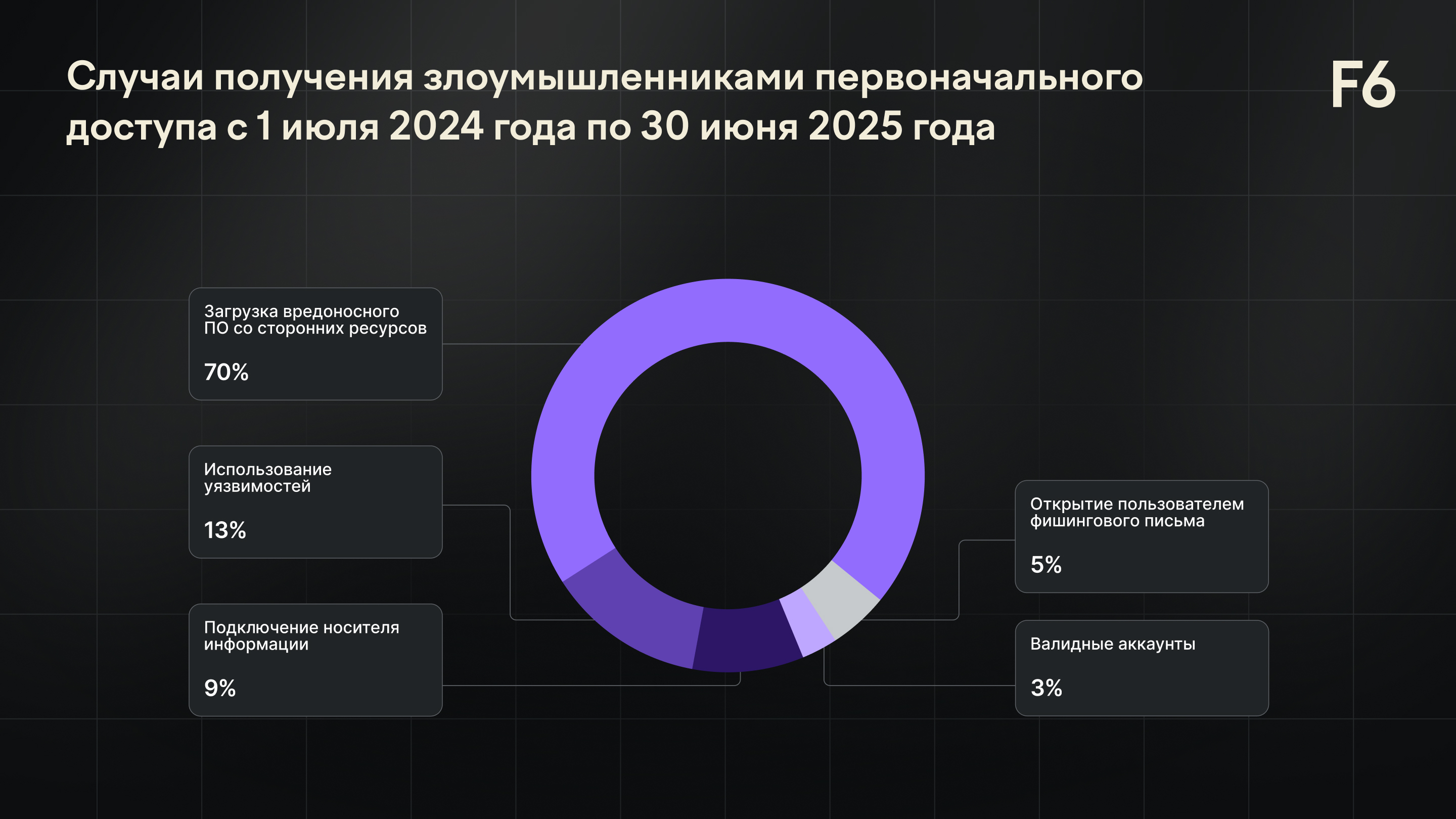

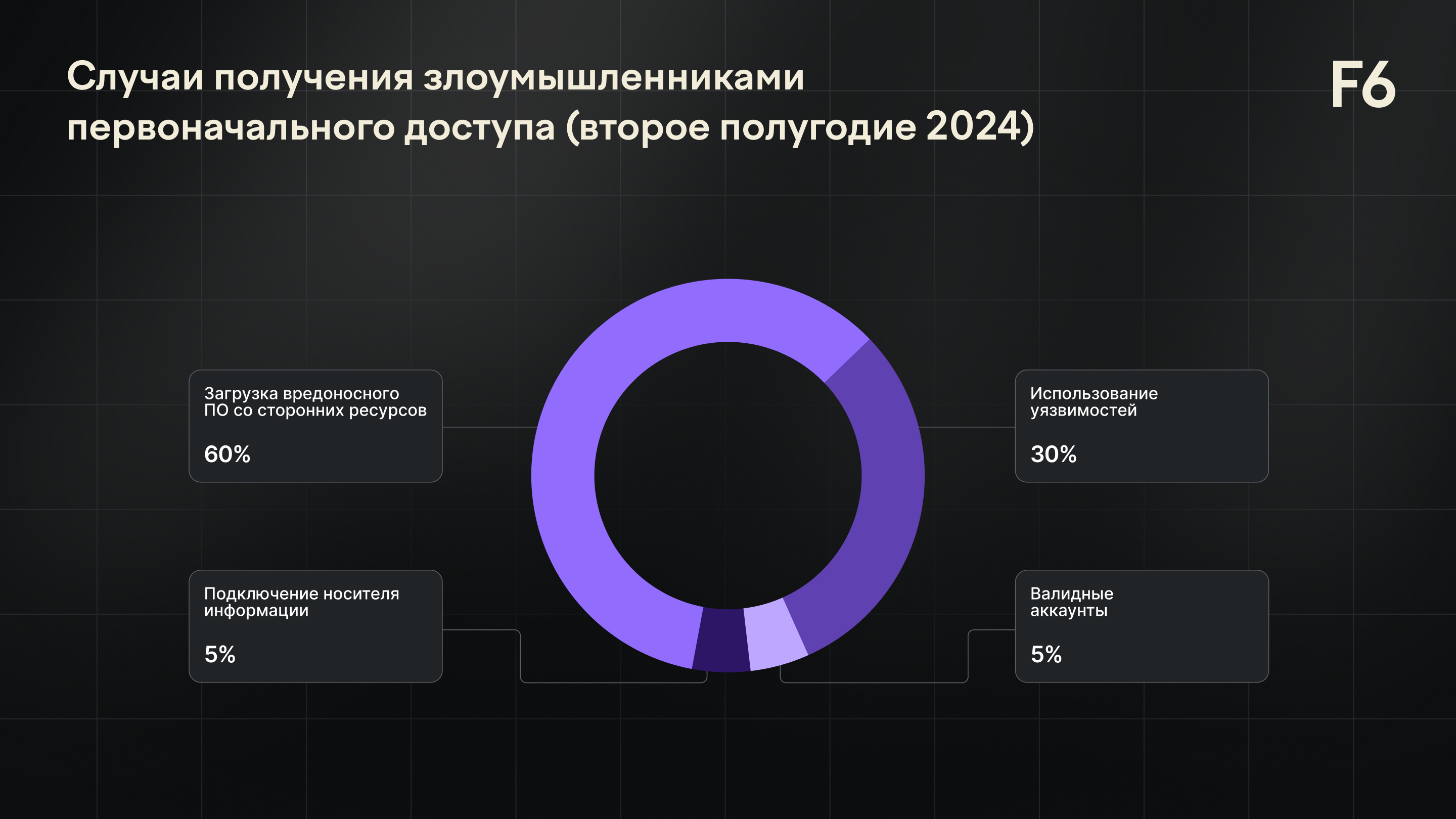

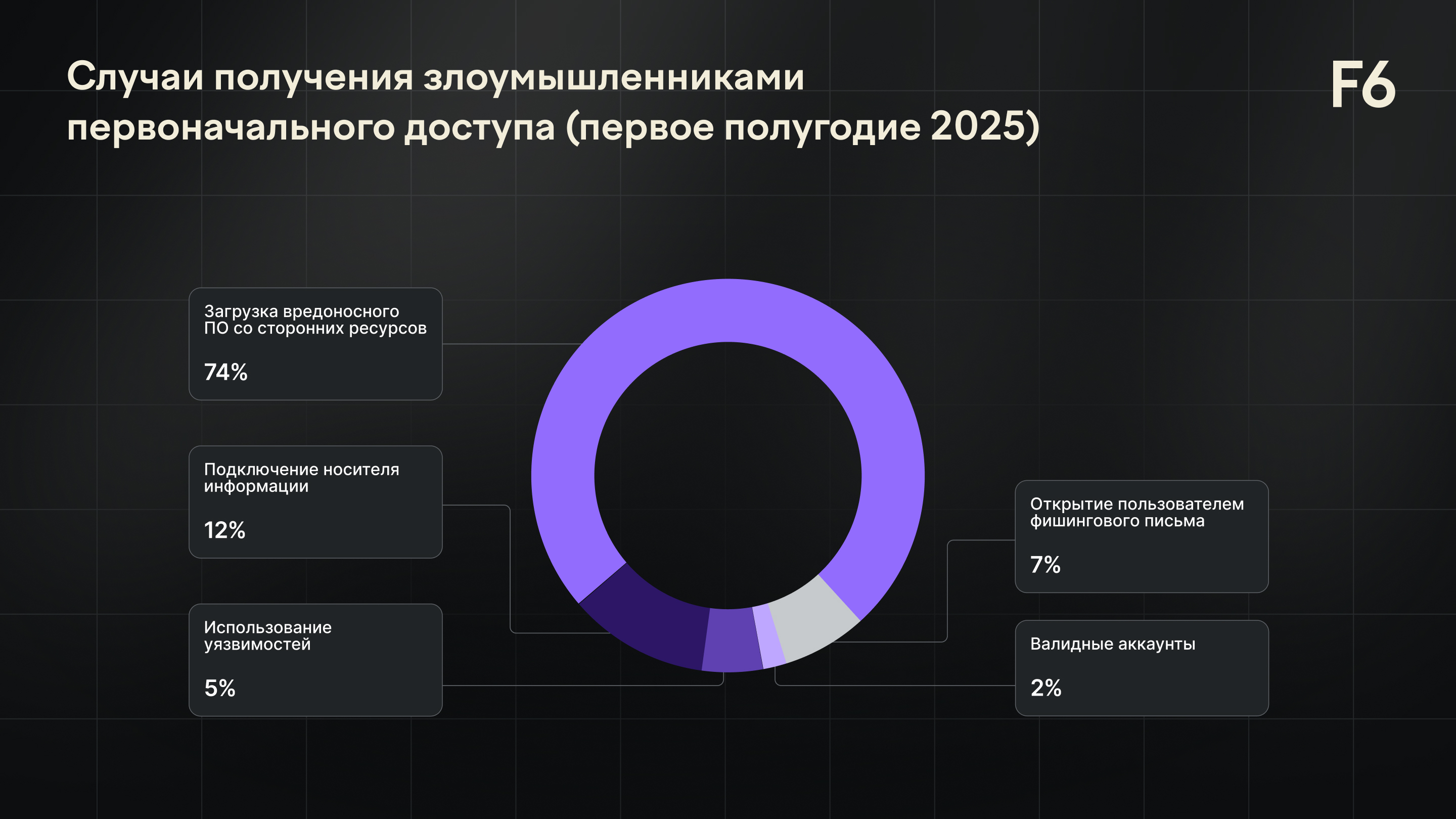

В ходе реагирования на инциденты аналитиками ЦК было установлено, что наиболее часто реализуемыми векторами атак оказались загрузки пользователями программ с вредоносной нагрузкой из непроверенных ресурсов, использование заражённых съёмных накопителей и целевые фишинговые кампании.

В исследовании аналитики ЦК систематизировали тактики атакующих в матрице MITRE ATT&CK. Чаще всего злоумышленники использовали тактику обхода защиты (TA0005: Defense Evasion, 30%). Она позволяет скрывать свое присутствие в инфраструктуре и минимизировать вероятность обнаружения, а часть функций реализуется через вредоносные программы.

О выявленных угрозах для российских компаний, актуальных векторах атак и тактиках злоумышленников в динамике за 12 месяцев читайте в исследовании аналитиков ЦК.

Выявленные угрозы (часть 1)

Специалисты Центра кибербезопасности компании F6 привели статистику по инцидентам, произошедшим в промежутке с 1 июля 2024 года по 30 июня 2025 года в рамках предоставления сервиса мониторинга и реагирования — SOC MDR.

Статистика основана на инцидентах высокого уровня критичности и требующих оперативной реакции со стороны аналитиков ЦК F6. При этом угрозы, которые были заблокированы СЗИ на начальной стадии развития, не учитывались.

Инцидент высокого уровня критичности – инцидент, который свидетельствовал:

- об активном процессе проведения атаки, где атакующие уже получили первоначальный доступ и находились в процессе развития атаки;

- об успешном заражении устройства в инфраструктуре вредоносным ПО;

- об обнаружении активности ПО двойного назначения, используемого в атаках, и о том, что легитимность его нахождения на устройстве не была подтверждена;

- об успешной эксплуатации критической уязвимости на периметре, например, типа RCE.

При этом, заражения устройств в инфраструктуре вредоносным ПО преимущественно происходили до подключения сервисов SOC MDR и до установки EDR-агента. После их внедрения случаи заражения выявлялись со стороны аналитиков ЦК F6 и обрабатывались в рамках мероприятий по реагированию.

Выявленные угрозы

Рисунок 1. Статистика по угрозам с 1 июля 2024 года по 30 июня 2025 года

Во втором полугодии 2024 года майнеры криптовалюты являлись наиболее популярным вредоносным ПО. Число майнеров составляет 42% от общего числа критичных инцидентов. При майнинге злоумышленники используют вычислительные мощности зараженного устройства и тем самым получают доход без каких-либо вложений, например, в собственное оборудование.

Второе и третье место во втором полугодии 2024 года делят инциденты, связанные с человекоуправляемой атакой (15%) и бэкдоры (15%). Стоит отметить, что под человекоуправляемой атакой подразумевается атака, в ходе которой злоумышленник вручную осуществляет действия в атакованной инфраструктуре. В процессе развития атаки он выполняет разведку, например, загружая специализированные для этого инструменты и утилиты, выполняет консольные команды, перемещается между внутренними системами, адаптируя методы под конкретную ситуацию, позволяя обходить стандартные защитные меры и достигать поставленных целей. Благодаря сервисам SOC MDR, который оказывает ЦК F6, подобные атаки были остановлены еще на начальном этапе своего развития.

В 2024 году в рамках исследуемых инцидентов фиксировалась активность ряда киберпреступных группировок. В частности, отмечены атаки Shadow (ныне DarkStar), MustangPanda и GOFFEE. При этом данные примеры являются лишь частью общей картины: в действительности спектр задействованных группировок значительно шире, что указывает на высокую активность и разнообразие угроз. Примеры разбора таких атак опубликованы в блогах компании F6 (https://www.f6.ru/blog/when-the-shadow-knocked-on-the-door и https://www.f6.ru/blog/alex-fitness/).

В большинстве исследуемых инцидентов с бэкдорами (15%) их распространение происходило через эксплуатацию уязвимостей публично доступных приложений с последующей загрузкой веб-шелла. Во второй половине 2024 года Bitrix стал самым эксплуатируемым приложением, а именно его модуль vote (CVE-2022-27228). Несмотря на то, что массовые атаки начались еще в 2022 году, в инфраструктуре организаций до сих пор остаются уязвимости, которые становятся причиной успешных атак. Второй по популярности был Microsoft SharePoint (CVE-2023-29357 и CVE-2023-24955), в ходе эксплуатации которого неавторизованные атакующие могут получить привилегии администратора на уязвимых версиях сервера SharePoint и удаленно выполнить произвольный код. После установки веб-шелла злоумышленники обычно разворачивали другие, более устойчивые механизмы закрепления для обеспечения постоянства присутствия и далее загружали дополнительные утилиты, зависящие от цели атаки.

В первом полугодии 2025 года также остаются популярными майнеры криптовалюты (31%). Популярность майнеров может быть обусловлен тем, что за последний год был замечен рост криптовалют, в том числе монеты Monero, которую чаще всего добывали злоумышленники в зафиксированных специалистами ЦК F6 инцидентах.

Как и во втором полугодии 2024 года на верхних позициях в 2025 году остаются инциденты, связанные с человекоуправляемой атакой (13%) и бэкдорами (13%), также к ним присоединились трояны удаленного доступа (RAT) (13%). В данный период мы сталкивались со злоумышленниками, TTPs которых пересекались во время атаки на начальном этапе, в связи с этим атрибутировать атакующих к конкретной известной группировке было затруднительно. Падение доли лидеров с 15% до 13% свидетельствует не о снижении опасности, а о перераспределении инструментов атакующих. В первой половине 2025 года заметно выросло разнообразие — появилось инциденты, связанные с модульным вредоносным ПО (9%), а также активизировались загрузчики (4%) и дропперы (4%).

Что касается RAT (13%) и бэкдоров (13%), то наиболее популярным способом распространения RAT за первое полугодие 2025 года была рассылка фишинговых писем. А распространение бэкдоров также как и в 2024 году происходило путем успешной эксплуатации уязвимостей в публично доступных приложениях, дальнейшей загрузки веб-шеллов и других способов закрепления.

В первом полугодии 2025 года мы также сталкивались с эксплуатацией уязвимостей в Bitrix, а именно модуле vote (CVE-2022-27228). Второй по популярности была эксплуатация уязвимости CVE-2023-22527 в Confluence, при которой злоумышленник может выполнить произвольный код на целевом устройстве.

Векторы атаки (часть 2)

В процессе исследования инцидентов и восстановления хронологии атак Центр кибербезопасности F6 уделяет особое внимание анализу векторов атак. Исследование инцидента с установлением первоначального доступа позволяет выявить вектор атаки и адаптировать СЗИ для более точного обнаружения и предотвращения аналогичных проникновений.

Отметим, что полученные выводы по векторам атак сформированы исключительно на основе инцидентов, выявленных у клиентов. Анализ инцидентов позволил выявить пять ключевых векторов атак, каждый из которых требует своего подхода к нейтрализации.

Загрузка вредоносного ПО: Угроза за доверием

Это классический метод, основанный на социальной инженерии. Пользователи самостоятельно, обманутые фишинговым сайтом или мошеннической рекламой, загружают и запускают вредоносное программное обеспечение. Злоумышленники маскируют трояны под документы, пиратский софт или пропатченные программы.

За исследуемый период были отмечены выраженные сезонные колебания активности (от 60% до 74% всех инцидентов по полугодиям), что связано с появлением новых убедительных сценариев обмана и большими промежутками между мероприятиями по обучению сотрудников правилам кибербезопасности.

В одном из кейсов вредоносный архив был скачан с поддельного юридического сайта пользователем, искавшим договор аренды. Файл (Buhtrap RAT) не был запущен, что предотвратило развитие атаки.

Пример реагирования ЦК F6 по рассматриваемому вектору:

Верификация алерта. Аналитики ЦК зафиксировали на конечном устройстве факт загрузки исполняемого файла из недоверенного источника.

Локализация. Рабочая станция была оперативно изолирована от сети Интернет. С помощью EDR были дистанционно собраны артефакты: история браузера и файлы, свидетельствующие о процессе загрузки.

Исследование инцидента. Аналитики восстановили хронологию атаки: поиск пользователем в поисковой системе браузера договора аренды → переход на сайт-приманку → перенаправление на хостинг вредоносной нагрузки.

Атрибуция. Файл был идентифицирован как лоадер Buhtrap, были выявлены связанные с ним C2-серверы и другие сайты-приманки.

С подробным исследованием инцидента Вы можете ознакомиться по ссылке.

Рекомендации в случае реализации вектора:

- Проводить регулярные тренировки для сотрудников по определению фишинговых сайтов и методов социальной инженерии.

- Ограничить права для рядовых пользователей на самостоятельную установку ПО.

Съёмные носители: Физический вектор в цифровую эпоху

Зараженные флеш-накопители или внешние жесткие диски, подключенные к корпоративным устройствам, по-прежнему остаются действенным методом доставки вредоносного кода. Это может быть как целенаправленная атака (нелегетимное внедрение носителя на территорию компании), так и случайное заражение с личного устройства сотрудника.

К концу первого полугодия 2025 году произошел всплеск заражений через подключение внешних носителей информации до 12%. Это указывает на возможное ослабление контроля со стороны компаний.

В большинстве случаев EDR-агент F6 автоматически блокировал вредоносные файлы сразу при попытке копирования или запуска с носителя, в связи с этим реагирование со стороны аналитиков ЦК не требовалось. В случае появления алертов аналитики проводили анализ носителя на предмет других угроз и выдавали конечные рекомендации для клиента.

Рекомендации в случае реализации вектора:

- Внедрить централизованную политику управления съемными носителями, полностью запрещающую их использование или разрешающую его только для авторизованных и проверенных устройств.

- Регулярно обучать сотрудников рискам использования неизвестных носителей.

- В критических сегментах сети (бухгалтерия, R&D) рекомендуется блокировать подключение USB-носителей через групповые политики, реестр Windows, отключение USB-портов, физическую блокировку и прочее.

Фишинг: Целевой обман через почту

Представляет собой фишинговые письма, маскирующиеся под легитимные рассылки от известных брендов, коллег или партнеров. Его цель — заставить заставить пользователя перейти по вредоносной ссылке из письма или открыть вложение (чаще всего архив или документ с макросами).

Несмотря на то, что в глобальном масштабе фишинг — главный вектор распространения вредоносного ПО, среди клиентов F6 с установленными системами защиты почты (BEP) его доля невысока. Всплеск до 7% в первом полугодии 2025 был связан с целевой рассылкой на клиента, у которого отсутствовал модуль BEP, а в политиках модуля EDR была отключена возможность блокировки вредоносного ПО на хостах, что повлияло на скорость развития инцидента.

С подробным исследованием инцидента можно ознакомиться по ссылке.

При подготовке статистики особое внимание уделено анализу вложений, которые распространялись через фишинговые письма.

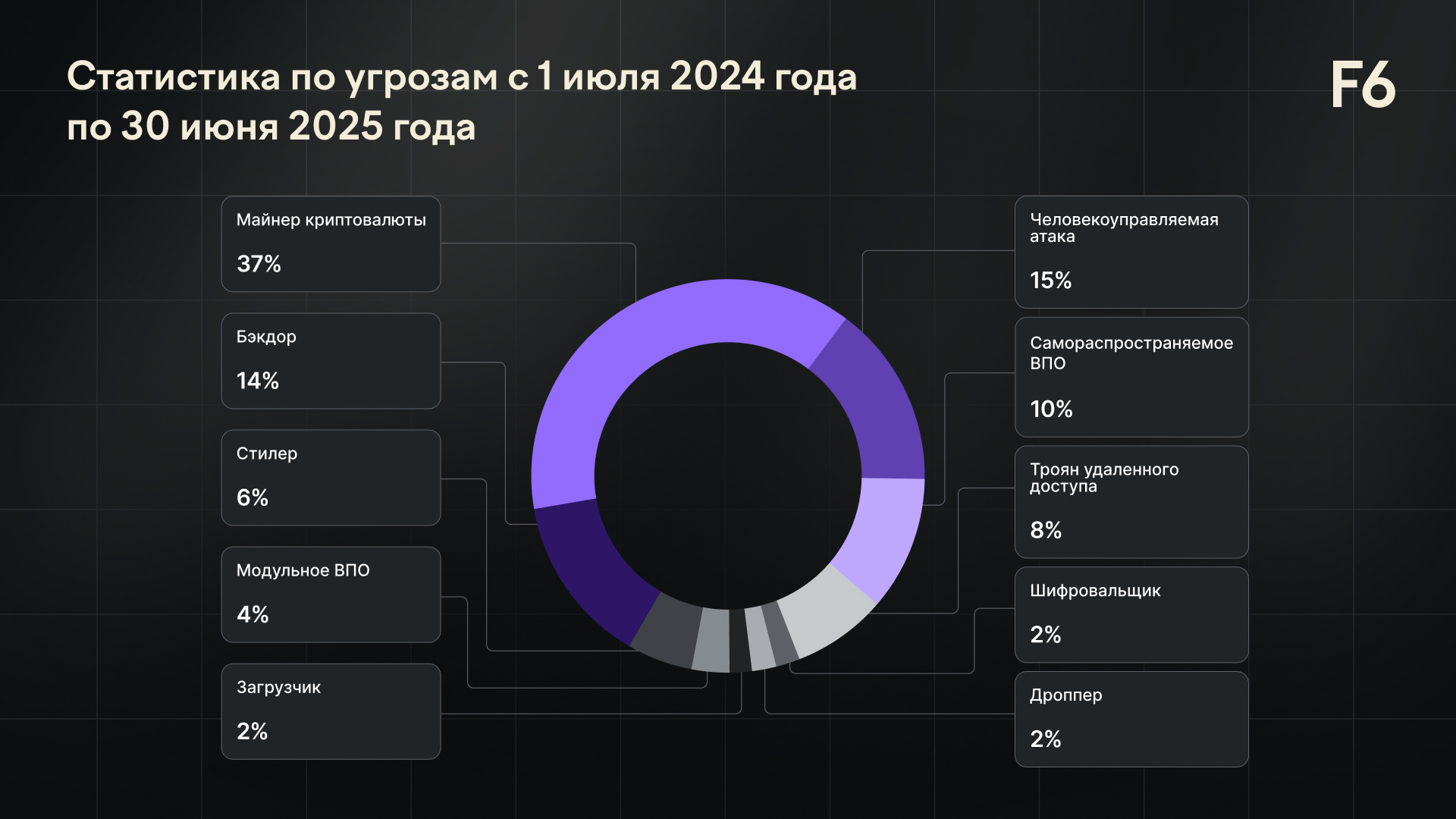

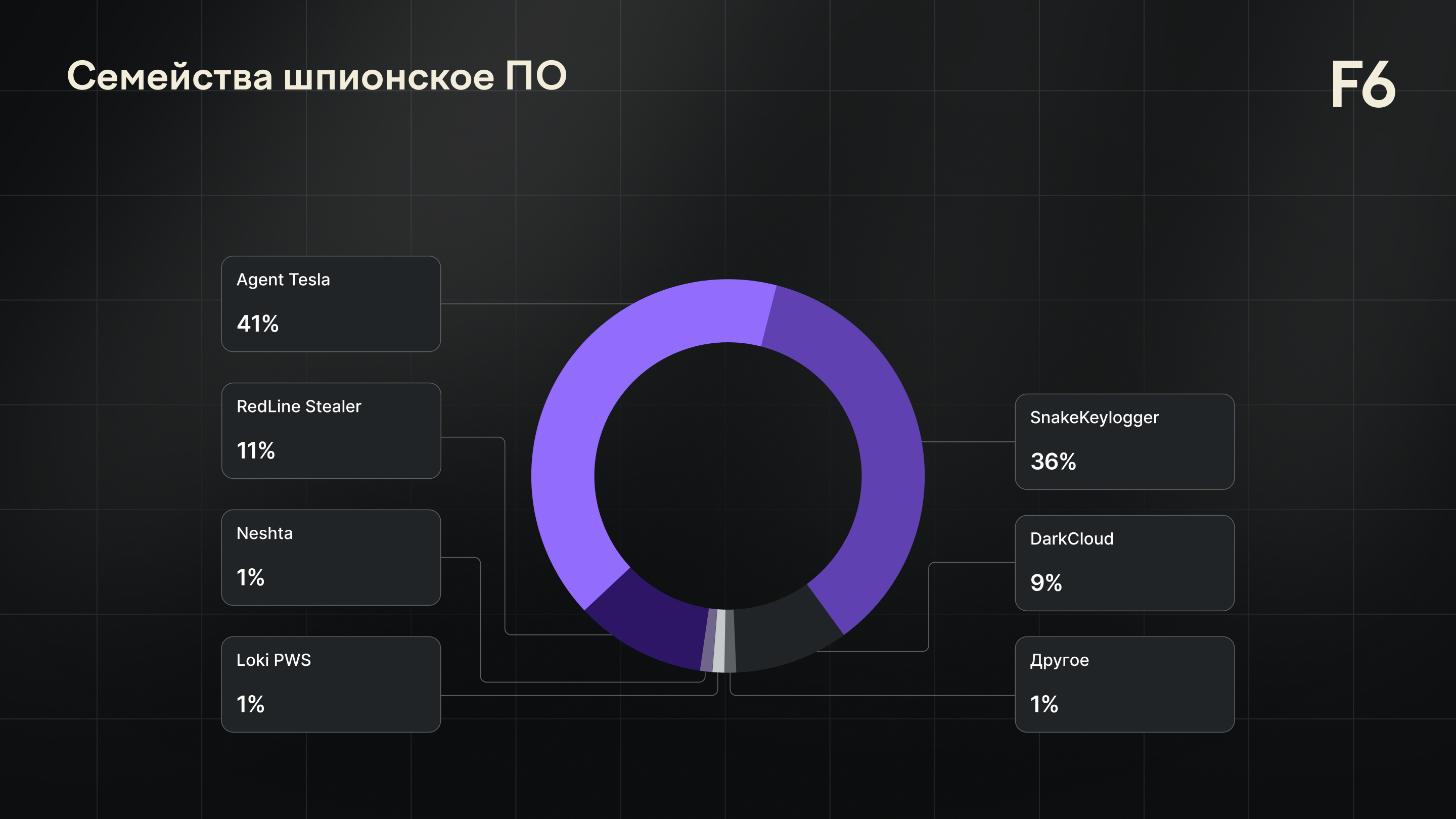

Рисунок 7. Функционал вредоносного ПО в фишинговых письмах за исследуемый период

Шпионское ПО и стилеры (доля рассылок составляла от 63 % до 83%) были самым часто встречающимся вредоносным ПО в рассылках. Эти вредоносные программы представляют большую опасность как для сотрудников организаций, компрометируя их личные личные, так и для самих компаний, компрометация работников которых открывает двери атакующим в инфраструктуру.

Статистика по семействам вредоносного ПО этой категории выглядит так:

Рисунок 8. Семейства вредоносного ПО категории «Шпионское ПО / инфостилеры» в фишинговых письмах за исследуемый период

У атакующих, использующих во вложениях эти категории вредоносного ПО, появляются широкие возможности: от шантажа публикацией украденных данных до развития более сложной кибератаки, которая может привести к остановке бизнес-процессов скомпрометированной компании и утечке данных.

Пример реагирования ЦК F6 по вектору:

Обнаружение. С помощью модуля анализа сетевого трафика (NTA) аналитиками были обнаружены аномальные соединения с вредоносными доменами с хоста, где не был установлен модуль EDR.

Исследование. После установки EDR-агента была выявлена связь активности с исполняемым файлом, доставленным через почтовое вложение.

Атрибуция и локализация. Вредоносная программа была отнесена к группировке Sticky Werewolf. Зараженный хост был немедленно изолирован от сети.

Рекомендации в случае реализации вектора:

- Внедрить специализированное решение для защиты почты F6 Business Email Protection (BEP), которое анализирует не только сами вложения, но и URL-ссылки внутри писем в песочнице, а также выполнить установку EDR-агентов на критичных хостах для повышения уровня контроля и раннего обнаружения вредоносной активности

- Отозвать и сменить доступы VPN для всех пользователей, имевших доступ к заражённым устройствам.

- Завершить активные сессии мессенджеров (Telegram, WhatsApp Web и др.) на скомпрометированных станциях.

- Сменить все учётные данные, которые хранились или использовались на зараженных устройствах.

- Заблокировать адрес отправителя вредоносных писем и удалить все письма от него.

- Заблокировать указанные в индикаторах компрометации (IoC) домены и IP-адреса на сетевом уровне.

- Проводить фишинг-тренинги с моделированием реальных атак.

Эксплуатация уязвимостей: Охота за дырами

Атакующие активно сканируют интернет на наличие серверов и приложений с неустраненными известными уязвимостями. Найдя такую «дыру», они используют ее для получения первоначального доступа к сети без необходимости обманывать пользователей.

Эксплуатация уязвимостей оказался наиболее «волатильным» вектором атаки: колебания с 30 до 5% за исследуемый период. Резкие спады показывают эффективность своевременного закрытия уязвимостей, а новые всплески — появление новых эксплойтов в активной эксплуатации (как в случае с уязвимостями нулевого дня — CVE-2025-53771 и CVE-2025-53770, связанных с Microsoft SharePoint).

Пример реагирования ЦК F6 по вектору:

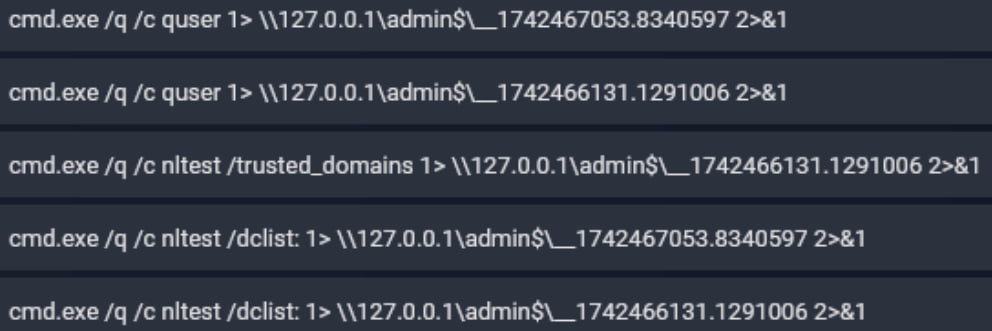

Обнаружение. Аналитики ЦК зафиксировали аномальную активность на сервере: выполнение команд разведки окружения, загрузку сетевых сканеров.

Рисунок 9. Команды разведки, используемые злоумышленниками

Реагирование. Аналитики верифицировали угрозу, немедленно уведомили клиента и по его согласию изолировали скомпрометированные серверы.

Расследование. Была восстановлена хронология атаки: эксплуатация уязвимости → выполнение кода → горизонтальное перемещение по сети с помощью WMI, SMB.

Рекомендации в случае реализации вектора:

- Внедрить решение по управлению внешней поверхностью атаки F6 Attack Surface Management (ASM).

- Внедрить процесс регулярного и обязательного патчинга систем с минимальным временем простоя.

- Использовать систему управления уязвимостями для постоянной инвентаризации и оценки рисков.

- Проводить регулярные аудиты безопасности и тесты на проникновение для проактивного поиска уязвимостей.

- Внедрить принцип наименьших привилегий для всех сервисов и приложений, чтобы усложнить горизонтальное перемещение для атакующих.

Валидные учётные данные: враг внутри системы

При этом векторе атаки злоумышленники используют украденные, утекшие или подобранные легитимные логины и пароли сотрудников или сервисов. Это позволяет им получать доступ в системы как «свой», минуя многие средства защиты на периметре.

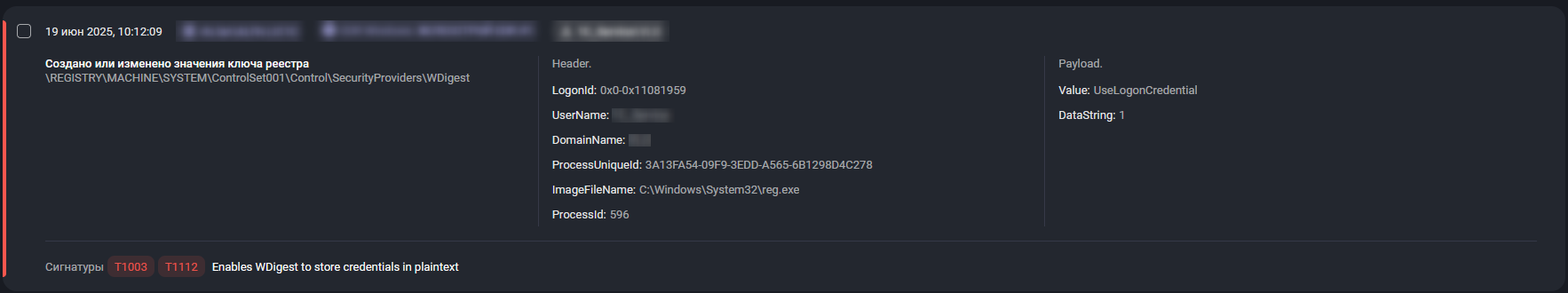

За исследуемый период наблюдаются колебания 2 — 5%, что свидетельствует о точечных кампаниях по подбору учетных данных. В одном из инцидентов атакующие использовали учетную запись подрядчика с широкими привилегиями для изменения параметров реестра для кражи паролей.

Пример реагирования ЦК F6 по вектору:

Обнаружение. Аналитики ЦК зафиксировали изменения критических параметров реестра (UseLogonCredential) и использование подозрительных инструментов (Evil-WinRM, PowerShell).

Рисунок 10. Изменение параметра UseLogonCredential

Расследование и эскалация. Аналитики отследили источник активности до устройства внешнего подрядчика, которое было скомпрометировано и использовалось как плацдарм для развития атаки.

Локализация. Скомпрометированная учетная запись была заблокирована, все затронутые серверы изолированы и проанализированы на предмет закрепления злоумышленника.

Рекомендации в случае реализации вектора:

- Повсеместное внедрение MFA (Multi-Factor Authentication) для всех без исключения пользователей, особенно для учетных записей с привилегиями.

- Внедрение PAM (Privileged Access Management)-решений для контроля и мониторинга доступа к критичным учетным записям.

- Регулярная ротация паролей и проверка учетных записей на предмет утечек в публичных базах.

- Строгая сегментация сети для ограничения доступа устройств подрядчиков только к необходимым им ресурсам.

Прогнозы

Опираясь на текущие тенденции, можно ожидать дальнейшего развития выявленных угроз:

- Spyware/Stealer как сервис (MaaS) станут еще более массовыми. Простота их использования и доступность приведут к росту компрометации учетных записей, что станет отправной точкой для цепочки более сложных атак.

- Эксплуатация уязвимостей (в т.ч. нулевого дня) останется приоритетом для целевых атак. Скорость реакции на выход патчей станет ключевым фактором защиты.

- Атаки на цепочки поставок и поставщиков через компрометацию учетных записей подрядчиков и использование их доверенного статуса участятся. Компаниям необходимо ужесточать контроль доступа для третьих сторон.

- Фишинг станет еще более изощренным с активным использованием AI для генерации убедительных текстов и deepfake в голосовых и видео-сообщениях.

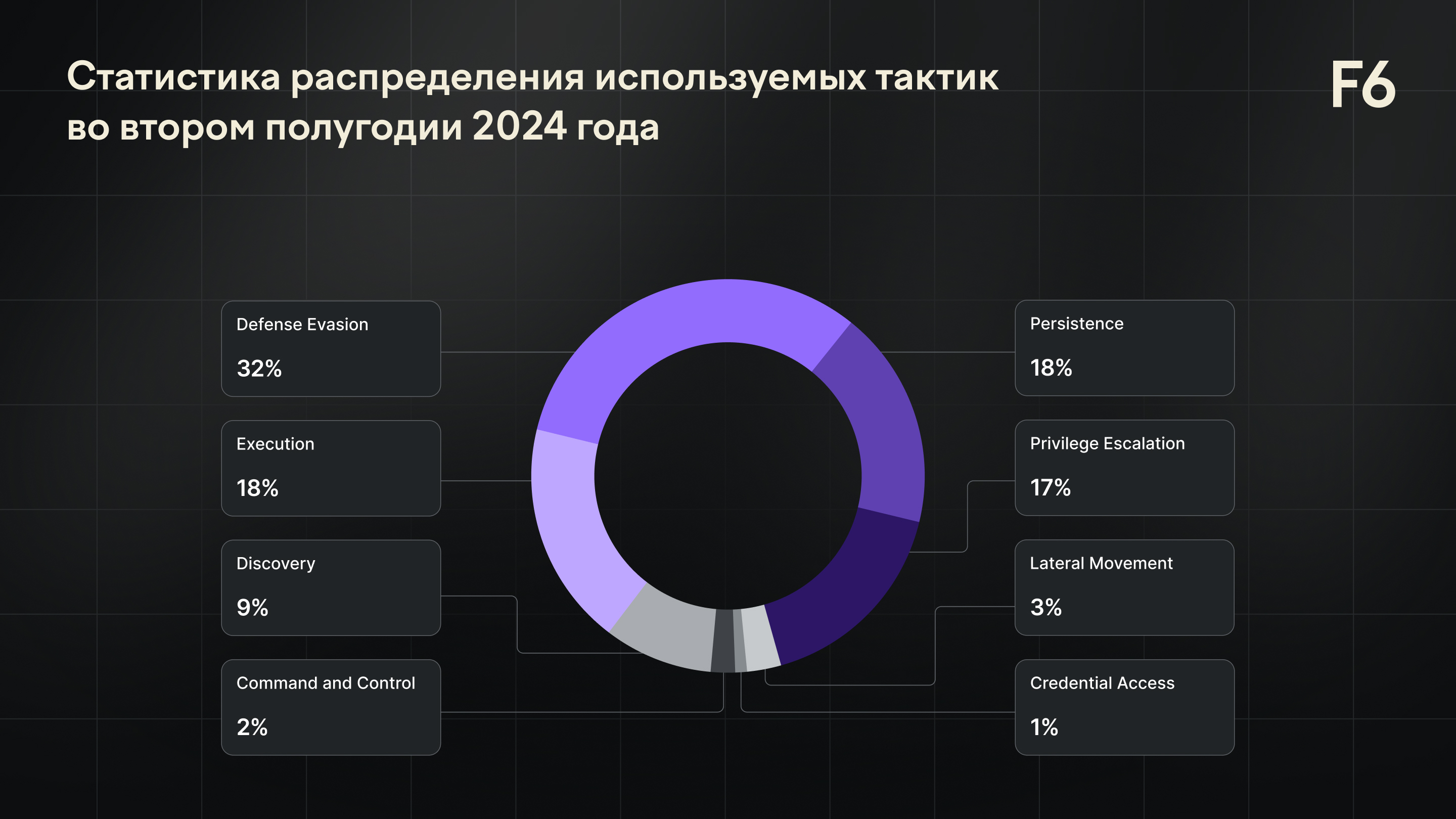

Распределение событий в критичных инцидентах по Mitre Att&ck (часть 3)

После проникновения в инфраструктуру с помощью одного из векторов атаки злоумышленники переходят к следующему этапу — закреплению, разведке и развитию активности. Эти действия систематизированы в матрице MITRE ATT&CK, которая описывает тактики и техники, используемые на разных стадиях жизненного цикла инцидента.

События, фиксируемые комплексом MXDR, сопоставляются с тактиками и техниками MITRE, что позволяет отслеживать развитие атаки на разных этапах и формировать целостное представление о происходящем. Ниже представлена инфографика с наиболее часто встречающимися тактиками, выявленными в инцидентах с 1 июля 2024 года по 30 июня 2025 года.

Рисунок 11. Статистика распределения используемых тактик во втором полугодии 2024 года.

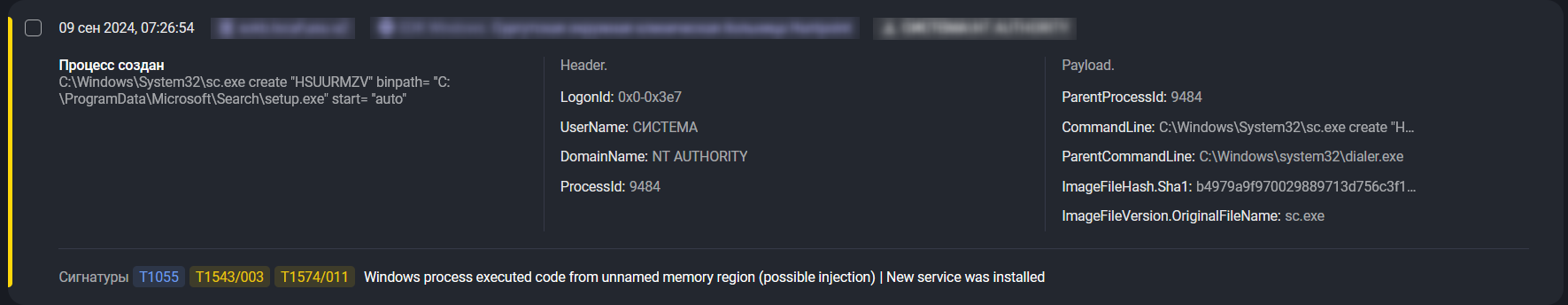

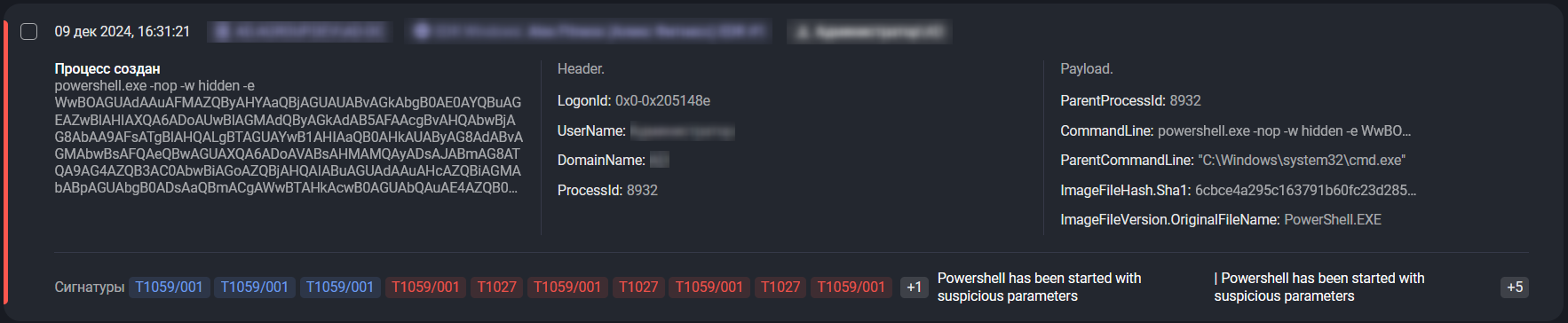

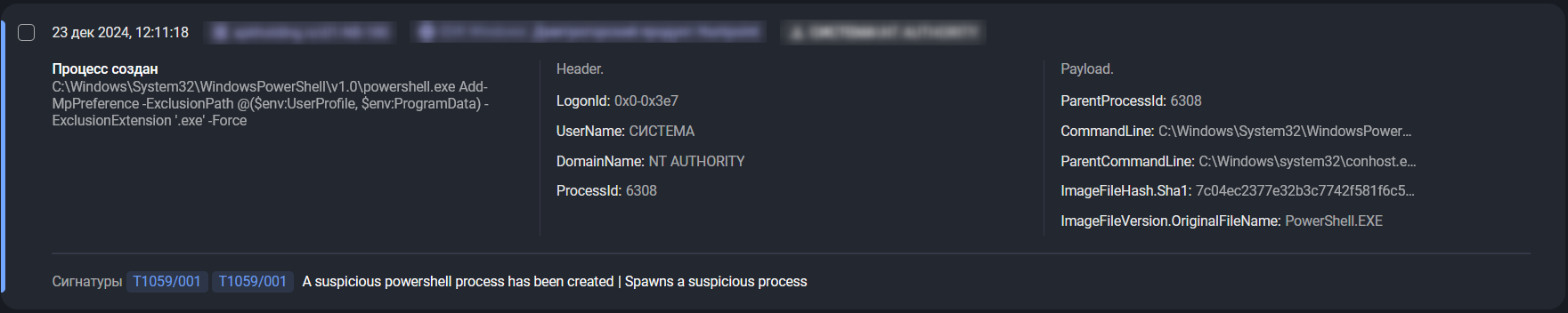

Наиболее распространенной тактикой во второй половине 2024 года оказался обход защиты (TA0005: Defense Evasion, 30%). Эта тактика объединяет методы, позволяющие злоумышленникам скрывать свое присутствие в инфраструктуре и минимизировать вероятность обнаружения, при этом часть функций реализуется через вредоносное ПО. Среди таких методов — временное отключение или обход антивирусных и EDR-решений, настройка исключений в СЗИ, а также обфускация и шифрование вредоносного кода. Злоумышленники могут также использовать легитимные инструменты и системные функции, чтобы замаскировать свои действия под обычную активность. Применение этих методов позволяет атакующим дольше сохранять доступ к ресурсам, вести скрытую разведку и подготовку к последующим этапам атаки, усложняя работу аналитиков по обнаружению и реагированию на инциденты.

Следующими по распространенности в исследуемых инцидентах оказались тактики исполнения (TA0002: Execution, 17%) и закрепления (TA0003: Persistence, 17%). Тактика исполнения реализовывалась через запуск вредоносного кода, как с помощью командных оболочек и скриптов, так и собственноручно пользователем, например при открытии вредоносного файла. Эти методы позволяют злоумышленникам инициировать выполнение своих наборов утилит на целевых устройствах, что является необходимым шагом для дальнейшей реализации атаки.

Тактика закрепления обеспечивала сохранение доступа к инфраструктуре даже после перезагрузки системы или завершения сеанса пользователем. Наиболее часто атакующие обеспечивали закрепление через создание задачи или сервиса, а также внесение изменений в ключ реестра “Run”, отвечающий за автоматический запуск приложений во время инициализации нового сеанса входа.

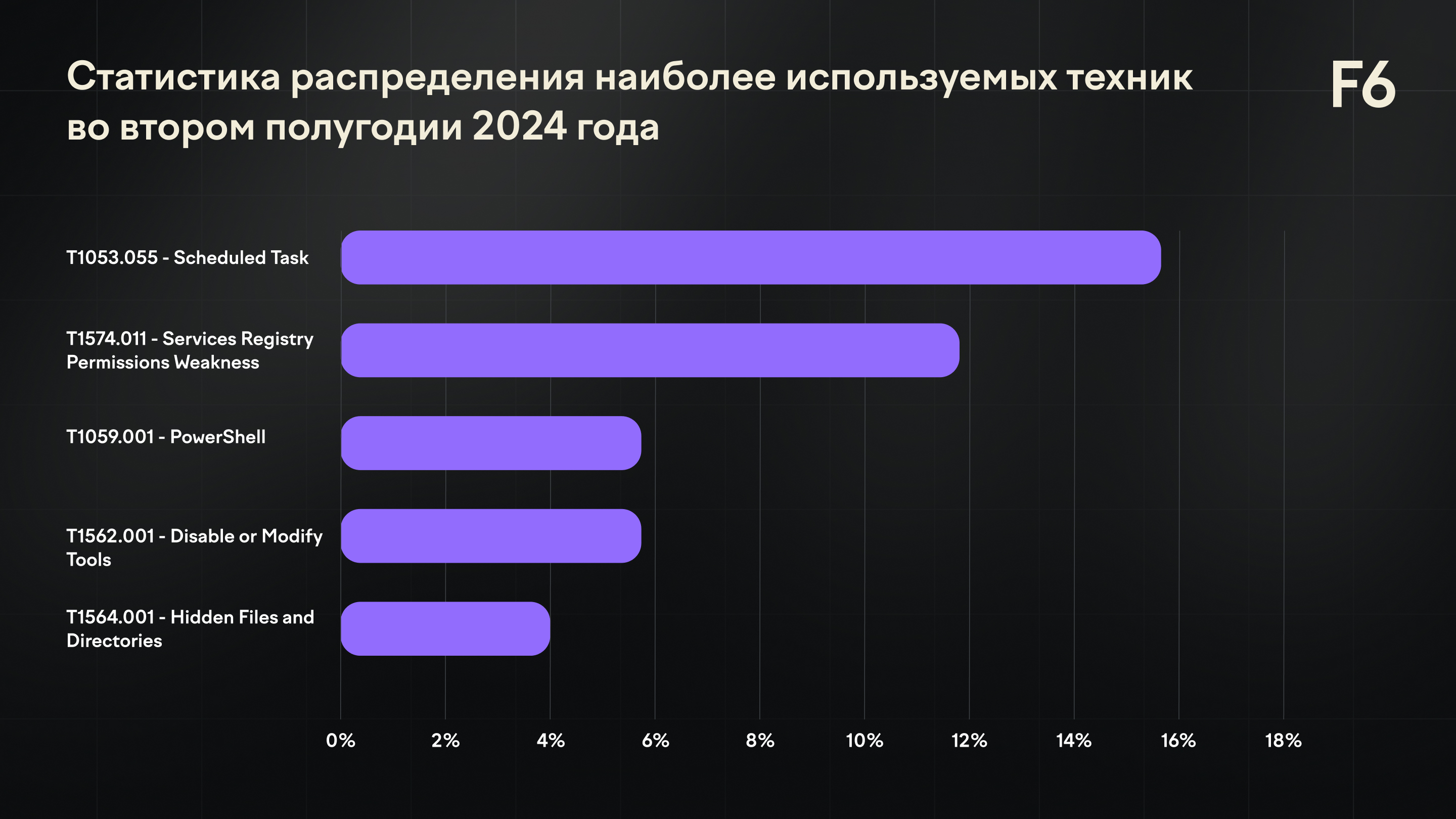

На основе рассмотренных выше тактик ниже представлены наиболее часто встречающиеся техники, используемые в инцидентах. Эти примеры отражают наиболее характерные способы реализации обхода защиты, исполнения и закрепления в период со второго полугодия 2024 года по первое полугодие 2025 года. При этом важно учитывать, что не только действия атакующих, но и само вредоносное ПО может обладать встроенными возможностями для обхода защиты, закрепления и исполнения.

Рисунок 12. Статистика распределения наиболее используемых техник на второе полугодие 2024 года.

| Создание запланированных задач (T1053.005: Scheduled Task) | Запланированные задачи в Windows изначально предназначены для автоматизации запуска программ и скриптов по заданным условиям, например, при запуске системы, входе пользователя или в конкретно обозначенное время. Однако злоумышленники активно используют данный механизм для закрепления в инфраструктуре и скрытого выполнения вредоносного кода. |

| Создание служб (T1574.011: Services Registry Permissions Weakness) | Злоумышленники используют службы для обеспечения вредоносным программам долговременного присутствия в системе. Создавая или изменяя существующие службы, можно обеспечить автоматический запуск вредоносного ПО при старте системы и замаскировать его под системные процессы, чтобы минимизировать вероятность обнаружения. |

| Использование Powershell (PowerShell: T1059.001) | Злоумышленники используют PowerShell для выполнения команд, загрузки вредоносного кода и автоматизации различных действий на скомпрометированной системе Windows. |

| Отключение или изменение СЗИ (T1562.01: Disable or Modify Tools) | Для предотвращения обнаружения злоумышленники и вредоносное ПО могут вносить изменения в настройки СЗИ или полностью отключать их. Чаще всего это касается антивирусов, EDR-агентов и систем журналирования. Такие действия позволяют снизить вероятность обнаружения вредоносной активности, скрыть выполнение команд и обеспечить дальнейшее развитие атаки без вмешательства защитных механизмов. |

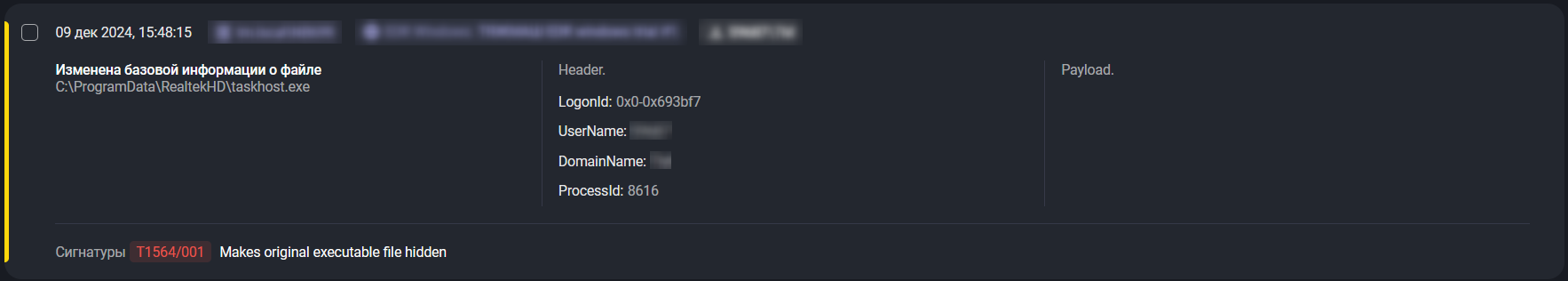

| Скрытые файлы и каталоги (T1564.001: Hidden Files and Directories) | Злоумышленники и вредоносное ПО используют скрытые файлы и каталоги для маскировки своей активности и сохранения устойчивости в системе. В Windows это может реализовываться путем назначения атрибута hidden или system для файлов и папок, что делает их невидимыми в проводнике при стандартных настройках. В Linux и macOS аналогичный эффект достигается созданием директорий и файлов, имя которых начинается с точки. Подобные приемы позволяют хранить вредоносные компоненты (библиотеки, скрипты, конфигурационные файлы) вне поля зрения пользователя и системного администратора. В ряде случаев скрытые каталоги используются для временного размещения инструментов атакующего или для организации скрытых каналов передачи данных. |

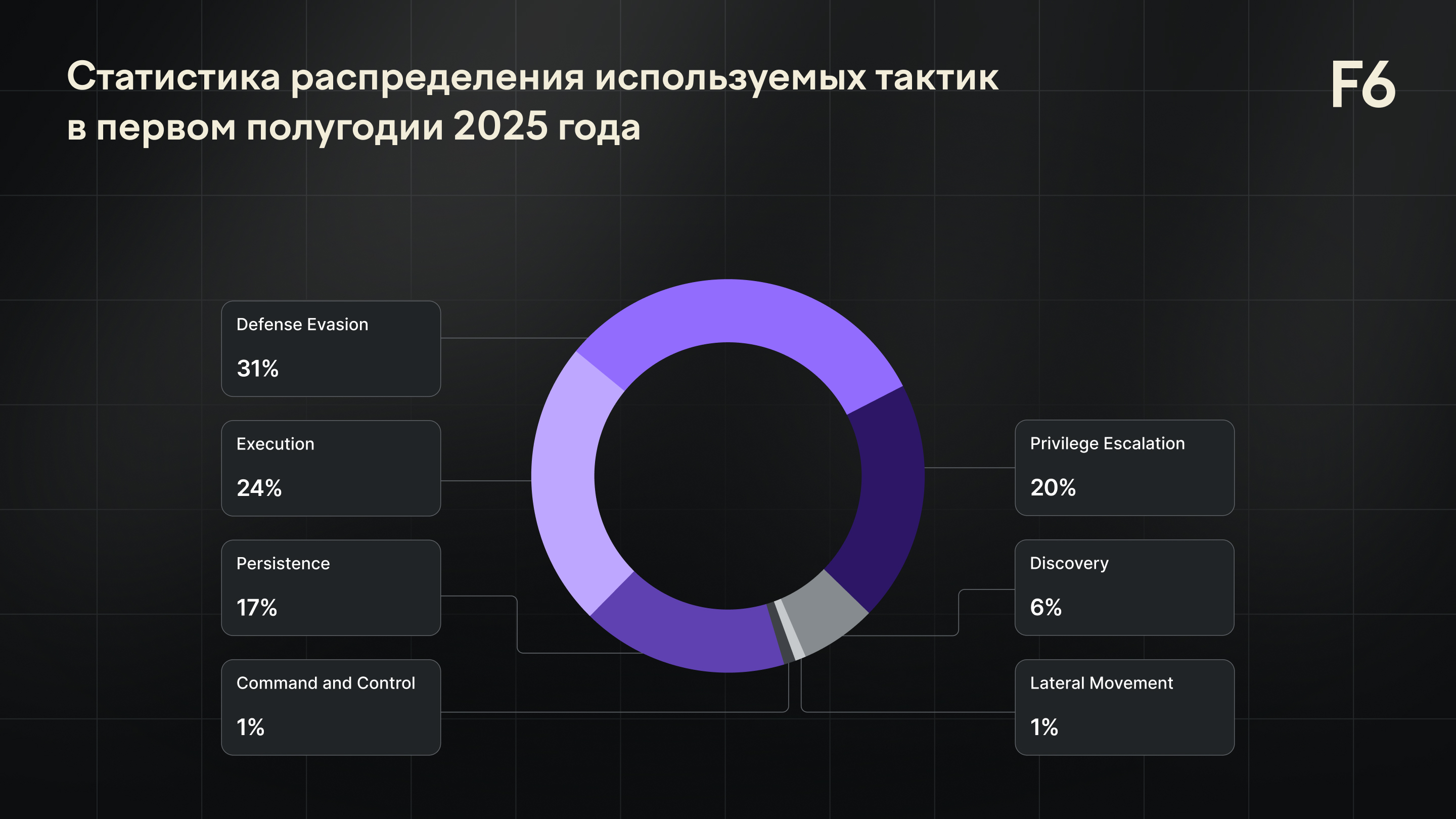

Рисунок 18. Статистика распределения используемых тактик в первом полугодии 2025 года

В первом полугодии 2025 года по сравнению со вторым полугодием 2024 года наблюдаются следующие ключевые изменения в тактиках. В 2025 году выросла доля атак с исполнением (TA0002: Execution — 24%) и повышением привилегий (TA0004: Privilege Escalation — 20%). Активность по обходу защиты (TA0005: Defense Evasion) осталась высокой — 31%, что говорит об актуальности используемых методов.

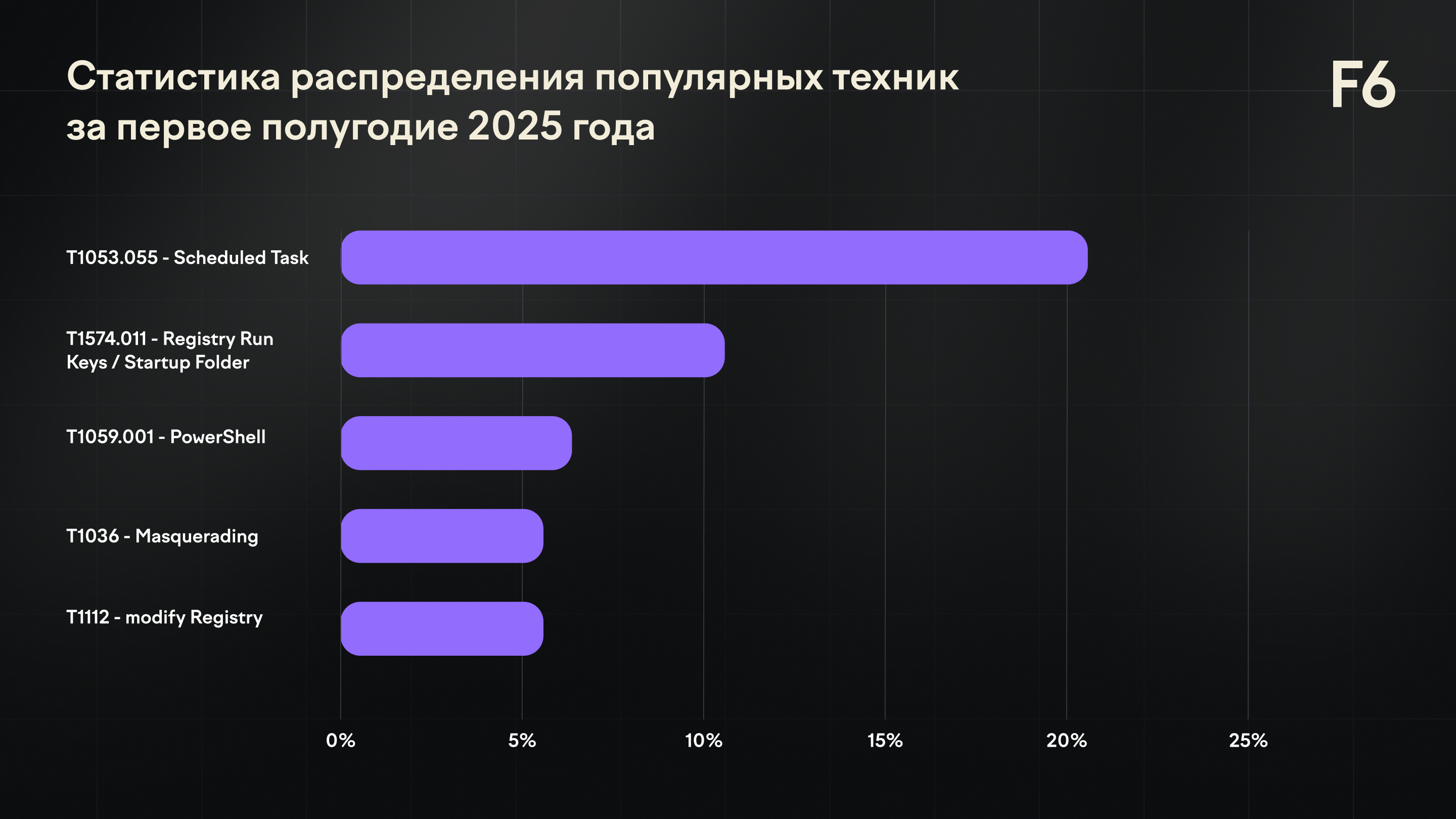

В первом полугодии 2025 года по сравнению со вторым полугодием 2024 наблюдается заметное смещение акцентов в используемых техниках. В отчетный период добавились новые техники, такие как ключи запуска в реестре / Папка автозагрузки (T1547.001: Registry Run Keys / Startup Folder), модификация реестра (T1112: Modify Registry) и маскировка под легитимные процессы (T1036: Masquerading), что указывает на диверсификацию методов атак и стремление злоумышленников усложнить обнаружение своей активности. Одновременно усилилось применение уже используемой ранее техники — Scheduled Task (T1053.005), доля которой выросла с 16% до 20%, что подтверждает ее востребованность для обеспечения постоянства исполнения вредоносного кода в системе. Ниже представлено описание новых появившихся техник.

Рисунок 19. Статистика распределения популярных техник за первое полугодие 2025 года.

| Ключи запуска в реестре / Папка автозагрузки (T1547.001: Registry Run Keys / Startup Folder) | Изменение ключа реестра Run позволяет запускать исполняемые файлы каждый раз при входе пользователя или включении устройства. Данная техника используется для непрерывного контроля над зараженным устройством. |

| Маскировка (T1036: Masquerading) | Злоумышленники могут изменять свойства файлов, чтобы они выглядели легитимными или безопасными для пользователей и/или средств защиты. Маскировка реализуется через подмену имени или расположения объекта с целью обойти механизмы защиты и мониторинга. Примеры включают подделку метаданных файлов, ввод пользователей в заблуждение, затрудняющий определение типа файла, и присвоение задачам или сервисам правдоподобных, «легитимных» имён. |

| Изменение реестра (T1112: Modify Registry) | Злоумышленники могут использовать реестр Windows для скрытия конфигурационных данных в ключах, удаления записей при попытках замести следы, а также для удержания присутствия в системе или обеспечения выполнения своего кода в сочетании с другими техниками. |

Заключение

Угрозы

Во втором полугодии структура расследуемых инцидентов ИБ изменилась. Несмотря на снижение доли майнеров с 42% до 31%, они остаются наиболее распространенным типом угроз, что подтверждает сохранение их актуальности. Одновременно заметно увеличение разнообразия используемого вредоносного ПО: наряду с традиционными бэкдорами и человекоуправляемыми атаками появились трояны удаленного доступа, а также модульное вредоносное ПО, загрузчики и дропперы. Отдельно стоит отметить вектор распространения бэкдоров — они нередко устанавливаются через эксплуатацию уязвимостей в программном обеспечении с последующей загрузкой веб-шелла, что позволяет атакующим закрепиться в инфраструктуре и развивать атаку дальше. Это свидетельствует о том, что злоумышленники стремятся повысить гибкость и устойчивость атак, используя более сложные многоступенчатые схемы проникновения и закрепления в инфраструктуре. Таким образом, на фоне стабильной активности майнеров прослеживается тенденция к усложнению инструментов и методов атакующих, что требует повышенного внимания к многоуровневой защите и своевременному детектированию новых классов угроз.

Векторы атаки

Исследование за 12 месяцев наглядно продемонстрировало, что не существует одного единственного вектора атаки, используемых злоумышленниками. Успешная защита требует комплексного, многослойного подхода, сочетающего технические средства (EDR, BEP, ASM, PAM), строгие политики, своевременное обновление ПО и непрерывное обучение пользователей. Компаниям необходимо двигаться от простого обнаружения к активному предотвращению и оперативному реагированию, делая стоимость взлома своей инфраструктуры неоправданно высокой для злоумышленников.

Тактики и техники

В первой половине 2025 года по сравнению с концом 2024 наблюдается укрепление позиций тактик, связанных с непосредственным выполнением кода и повышением привилегий, что может указывать на рост числа целевых атак. Одновременно сохраняется высокая доля методов обхода защитных механизмов, подтверждающая постоянное стремление злоумышленников скрывать присутствие в инфраструктуре. На уровне техник заметен акцент на использование встроенных системных средств администрирования, в частности планировщика задач и PowerShell, а также появление новых подходов через модификацию реестра и маскировку под легитимные процессы. Это говорит о тенденции к более скрытым атакам, основанным на злоупотреблении штатными возможностями операционных систем.